Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy: Azure Logic Apps (Zużycie + Standardowa)

W tym przewodniku pokazano, jak uzyskać dostęp do serwera MQ hostowanego na platformie Azure lub lokalnego z przepływu pracy w usłudze Azure Logic Apps przy użyciu łącznika MQ. Następnie można tworzyć zautomatyzowane przepływy pracy, które odbierają i wysyłają komunikaty przechowywane na serwerze MQ. Na przykład przepływ pracy może wyszukać pojedynczy komunikat w kolejce, a następnie uruchomić inne akcje.

Łącznik MQ zapewnia otokę klienta MQ firmy Microsoft, która obejmuje wszystkie funkcje obsługi komunikacji ze zdalnym serwerem MQ w sieci TCP/IP. Ten łącznik definiuje połączenia, operacje i parametry w celu wywołania klienta MQ.

Obsługiwane wersje oprogramowania IBM WebSphere MQ

- MQ 7.5

- MQ 8.0

- MQ 9.0, 9.1, 9.2 i 9.3

Dokumentacja techniczna łącznika

Łącznik MQ ma różne wersje na podstawie typu aplikacji logiki i środowiska hosta.

| Aplikacja logiki | Środowisko | Wersja połączenia |

|---|---|---|

| Zużycie | Wielodostępna usługa Azure Logic Apps | Łącznik zarządzany, który jest wyświetlany w galerii łączników pod filtrem Udostępnione. Ten łącznik udostępnia tylko akcje, a nie wyzwalacze. W lokalnych scenariuszach serwera MQ łącznik zarządzany obsługuje tylko uwierzytelnianie serwera przy użyciu szyfrowania TLS (SSL). Aby uzyskać więcej informacji, zapoznaj się z następującą dokumentacją: - Dokumentacja łącznika zarządzanego MQ - Łączniki zarządzane w usłudze Azure Logic Apps |

| Standardowa | Usługa Azure Logic Apps i środowisko App Service Environment w wersji 3 z jedną dzierżawą (środowisko ASE w wersji 3 tylko z planami systemu Windows) | Łącznik zarządzany, który jest wyświetlany w galerii łączników w obszarze filtru udostępniony, i wbudowany łącznik, który jest wyświetlany w galerii łączników w obszarze filtru wbudowany i opiera się na dostawcy usług. Wbudowana wersja różni się w następujący sposób: — Wbudowana wersja zawiera akcje i wyzwalacze. — Wbudowany łącznik może łączyć się bezpośrednio z serwerem MQ i uzyskiwać dostęp do sieci wirtualnych platformy Azure przy użyciu parametry połączenia bez lokalnej bramy danych. — Wbudowana wersja obsługuje zarówno uwierzytelnianie serwera, jak i uwierzytelnianie klienta serwera za pomocą szyfrowania TLS (SSL) dla przesyłanych danych, kodowanie komunikatów zarówno dla operacji wysyłania, jak i odbierania, oraz integracji sieci wirtualnej platformy Azure. Aby uzyskać więcej informacji, zapoznaj się z następującą dokumentacją: - Dokumentacja łącznika zarządzanego MQ - Dokumentacja wbudowanego łącznika MQ - Wbudowane łączniki w usłudze Azure Logic Apps |

Uwierzytelnianie przy użyciu szyfrowania TLS (SSL)

W zależności od tego, czy używasz łącznika zarządzanego MQ (przepływy pracy zużycie lub standardowe) lub wbudowanego łącznika MQ (tylko przepływy pracy w warstwie Standardowa), łącznik MQ obsługuje jeden lub oba następujące wskazówki uwierzytelniania:

| Uwierzytelnianie | Obsługiwany typ aplikacji logiki i łącznik MQ | Przetwarzaj |

|---|---|---|

| Tylko serwer (jednokierunkowe) |

- Zużycie: tylko zarządzane — Standardowa: zarządzane lub wbudowane |

W przypadku uwierzytelniania serwera serwer MQ wysyła certyfikat klucza prywatnego, powszechnie uznanego za zaufany lub nie, do klienta aplikacji logiki w celu weryfikacji. Łącznik MQ weryfikuje certyfikat serwera przychodzącego pod kątem autentyczności względem certyfikatów kluczy publicznych, znanych również jako certyfikaty podpisywania, przy użyciu standardowej weryfikacji strumienia SSL platformy .NET. Przepływ pracy aplikacji logiki nie wysyła certyfikatu klienta. |

| Klient-serwer (dwukierunkowe) |

— Użycie: nieobsługiwane — Standardowa: tylko wbudowane |

Aby uzyskać informacje na temat uwierzytelniania serwera, zobacz poprzedni wiersz. W przypadku uwierzytelniania klienta klient aplikacji logiki wysyła certyfikat klucza prywatnego do serwera MQ w celu weryfikacji. Serwer MQ weryfikuje przychodzący certyfikat klienta pod kątem autentyczności przy użyciu certyfikatu klucza publicznego. |

Ważne

Zawsze zabezpieczaj i chronij poufne i osobiste dane, takie jak poświadczenia, wpisy tajne, klucze dostępu, parametry połączenia, certyfikaty, odciski palca i podobne informacje o najwyższym dostępnym lub obsługiwanym poziomie zabezpieczeń.

Upewnij się, że te informacje są bezpiecznie przechowywane przy użyciu identyfikatora Entra firmy Microsoft i usługi Azure Key Vault. Nie koduj tych informacji na stałe, udostępniaj innym użytkownikom ani nie zapisuj ich w zwykły tekst w dowolnym miejscu, do którego inni mogą uzyskiwać dostęp. Skonfiguruj plan rotacji lub unieważniania tajemnic w przypadku ich kompromitacji. Aby uzyskać więcej informacji, zobacz następujące zasoby:

Uwagi dotyczące certyfikatów klucza prywatnego i klucza publicznego

Certyfikat, który wymaga weryfikacji, jest zawsze certyfikatem klucza prywatnego. Certyfikat używany do przeprowadzania walidacji jest zawsze certyfikatem klucza publicznego.

Certyfikat publicznie zaufanego klucza prywatnego jest wystawiany przez uznany urząd certyfikacji. Certyfikat niezatowiągłego klucza prywatnego zawiera certyfikaty z podpisem własnym, prywatny urząd certyfikacji i podobne certyfikaty.

Aby zweryfikować certyfikat klucza prywatnego wysłany z serwera MQ, łącznik MQ używa certyfikatów kluczy publicznych, które zwykle istnieją na hoście maszyny wirtualnej aplikacji logiki w magazynie zaufanych głównych urzędów certyfikacji hosta.

Jeśli jednak host nie ma wszystkich wymaganych certyfikatów klucza publicznego lub jeśli serwer MQ wysyła niepublicznie zaufany certyfikat klucza prywatnego, należy wykonać dodatkowe kroki. Aby uzyskać więcej informacji, zobacz Wymagania wstępne.

Aby zweryfikować certyfikat klucza prywatnego klienta wysłany z aplikacji logiki w warstwie Standardowa, serwer MQ używa certyfikatów kluczy publicznych, które istnieją w magazynie certyfikatów serwera MQ. Aby dodać certyfikat klucza prywatnego dla aplikacji logiki do użycia jako certyfikat klienta, zobacz Dodawanie certyfikatu klucza prywatnego.

Ograniczenia

Uwierzytelnianie przy użyciu szyfrowania TLS (SSL)

Łącznik MQ Obsługiwany kierunek uwierzytelniania Zarządzana Tylko serwer (jednokierunkowy) Wbudowana - Klient-serwer (dwukierunkowy)

- Tylko serwer (jednokierunkowy)Weryfikacja certyfikatu serwera

Wbudowany łącznik MQ nie weryfikuje daty wygaśnięcia certyfikatu serwera ani łańcucha certyfikatów.

Konwersje zestawu znaków

Łącznik zarządzany MQ nie wykonuje żadnych konwersji zestawu znaków ani nie używa pola Format komunikatu. Łącznik kopiuje tylko dane wyświetlane w polu komunikatu i wysyła komunikat.

Wbudowany łącznik MQ może dokonać konwersji zestawu znaków, ale tylko wtedy, gdy format danych jest ciągiem. Jeśli podasz inny identyfikator zestawu znaków (strona kodowa), łącznik próbuje przekonwertować dane na nową stronę kodową.

Łącznik MQ nie obsługuje komunikatów segmentowanych.

Aby uzyskać więcej informacji, zapoznaj się z dokumentacją łącznika zarządzanego MQ lub dokumentacją wbudowanego łącznika MQ.

Wymagania wstępne

Konto i subskrypcja platformy Azure. Jeśli nie masz subskrypcji platformy Azure, zarejestruj się w celu założenia bezpłatnego konta platformy Azure.

Aby nawiązać połączenie z lokalnym serwerem MQ, należy zainstalować lokalną bramę danych na serwerze w sieci. Aby łącznik MQ działał, serwer z lokalną bramą danych musi również mieć zainstalowany program .NET Framework 4.6.

Po zainstalowaniu bramy należy również utworzyć zasób bramy danych na platformie Azure. Łącznik MQ używa tego zasobu do uzyskiwania dostępu do serwera MQ. Aby uzyskać więcej informacji, zobacz Konfigurowanie połączenia bramy danych.

Uwaga

Brama nie jest potrzebna w następujących scenariuszach:

- Serwer MQ jest publicznie dostępny lub dostępny na platformie Azure.

- Użyjesz wbudowanego łącznika MQ, a nie łącznika zarządzanego.

Zasób aplikacji logiki i przepływ pracy, w którym chcesz uzyskać dostęp do serwera MQ.

Aby używać łącznika zarządzanego MQ z lokalną bramą danych, zasób aplikacji logiki musi używać tej samej lokalizacji co zasób bramy na platformie Azure.

Aby użyć łącznika zarządzanego MQ, który nie udostępnia żadnych wyzwalaczy, upewnij się, że przepływ pracy rozpoczyna się od wyzwalacza lub że najpierw dodasz wyzwalacz do przepływu pracy. Można na przykład użyć wyzwalacza Cykl.

Aby użyć wyzwalacza z wbudowanego łącznika MQ, upewnij się, że rozpoczynasz od pustego przepływu pracy.

Wymagania dotyczące certyfikatów uwierzytelniania przy użyciu szyfrowania TLS (SSL)

Łącznik zarządzany MQ

Serwer MQ Wymagania Serwer MQ hostowany na platformie Azure Serwer MQ musi wysłać certyfikat klucza prywatnego wystawiony przez zaufany urząd certyfikacji do klienta aplikacji logiki w celu weryfikacji. Lokalny serwer MQ używający lokalnej bramy danych Aby wysłać niepublicznie zaufany certyfikat klucza prywatnego, taki jak certyfikat z podpisem własnym lub prywatny urząd certyfikacji, należy dodać certyfikat do magazynu zaufanych głównych urzędów certyfikacji (CA) na komputerze lokalnym z instalacją lokalnej bramy danych. W tym zadaniu można użyć Menedżera certyfikatów systemu Windows (certmgr.exe). Wbudowany łącznik MQ

Standardowe aplikacje logiki używają usługi Azure App Service jako platformy hosta i do obsługi certyfikatów. W przypadku aplikacji logiki w warstwie standardowej w dowolnym planie WS*, można dodawać certyfikaty publiczne, prywatne, niestandardowe lub z podpisem własnym do magazynu certyfikatów komputera lokalnego. Jeśli jednak musisz dodać certyfikaty do magazynu zaufanego głównego urzędu certyfikacji na hoście maszyny wirtualnej, na którym działa aplikacja logiki w warstwie standardowej, usługa App Service wymaga, aby aplikacja logiki została uruchomiona w izolowanym środowisku Azure App Service Environment v3 (ASE) z dostępnym tylko w systemie Windows i z planem usługi App Service opartym na ASE. Aby uzyskać więcej informacji, zobacz Certyfikaty i App Service Environment.

Uwierzytelnianie serwera MQ

W poniższej tabeli opisano wymagania wstępne dotyczące certyfikatów w zależności od scenariusza:

Przychodzący certyfikat serwera MQ Wymagania Certyfikat zaufanego klucza prywatnego publicznie wystawiony przez zaufany urząd certyfikacji Zazwyczaj aplikacja logiki nie wymaga żadnej innej konfiguracji, ponieważ host maszyny wirtualnej aplikacji logiki zwykle ma wymagane certyfikaty klucza publicznego w celu zweryfikowania certyfikatu klucza prywatnego przychodzącego serwera MQ. Aby sprawdzić, czy istnieją te certyfikaty kluczy publicznych, wykonaj kroki opisane w temacie Wyświetlanie i potwierdzanie odcisków palca dla istniejących certyfikatów kluczy publicznych.

Jeśli host maszyny wirtualnej nie ma wszystkich wymaganych certyfikatów klucza publicznego w celu zweryfikowania certyfikatu klucza prywatnego przychodzącego serwera MQ i wszystkich certyfikatów łańcucha, wykonaj następujące kroki:

1. Utwórz ponownie aplikację logiki w warstwie Standardowa przy użyciu środowiska aplikacja systemu Azure Service Environment w wersji 3 (ASE) tylko dla systemu Windows i planu usługi App Service opartego na środowisku ASE.

2. Ręcznie dodaj wymagane certyfikaty klucza publicznego do magazynu zaufanego głównego urzędu certyfikacji hosta.Certyfikat klucza prywatnego nieposiadający statusu zaufania publicznego, taki jak certyfikat z podpisem własnym lub certyfikat prywatnego urzędu certyfikacji Host maszyny wirtualnej twojej aplikacji logiki nie będzie miał wymaganych certyfikatów klucza publicznego w magazynie zaufanych głównych urzędów certyfikacji hosta w celu zweryfikowania łańcucha certyfikatów serwera MQ. W takim przypadku wykonaj następujące czynności:

1. Utwórz ponownie aplikację logiki w warstwie Standardowa przy użyciu środowiska aplikacja systemu Azure Service Environment w wersji 3 (ASE) tylko dla systemu Windows i planu usługi App Service opartego na środowisku ASE.

2. Ręcznie dodaj wymagane certyfikaty klucza publicznego do magazynu zaufanego głównego urzędu certyfikacji hosta.

Aby uzyskać więcej informacji, zobacz następującą dokumentację:

- Powiązania certyfikatów i środowisko App Service Environment

Zobacz - Dodawanie certyfikatów TLS/SSL i zarządzanie nimi w Azure App ServiceUwierzytelnianie klienta aplikacji logiki

Możesz dodać certyfikat klucza prywatnego do wysłania jako certyfikat klienta, a następnie określić wartość odcisku palca certyfikatu w szczegółach połączenia dla wbudowanego łącznika MQ. Aby uzyskać więcej informacji, zobacz Dodawanie certyfikatu klucza prywatnego.

Zalecenie: uaktualnij serwer MQ do wersji 9.0 lub nowszej. Ponadto na serwerze MQ upewnij się, że skonfigurowany jest kanał połączenia serwera z zestawem szyfrowania zgodnym ze specyfikacją szyfrowania używaną przez połączenie klienta, na przykład ANY_TLS12_OR_HIGHER. Aby uzyskać więcej informacji, zobacz następny element na temat wymagań dotyczących szyfrowania.

Wymagania dotyczące specyfikacji szyfrowania

Serwer MQ wymaga zdefiniowania specyfikacji szyfrowania dla połączeń korzystających z szyfrowania TLS (SSL). Ta specyfikacja szyfrowania musi być zgodna z zestawami szyfrowania obsługiwanymi, wybranymi i używanymi przez system operacyjny, na którym działa serwer MQ. Ostatecznie specyfikacja szyfrowania używana przez połączenie klienta musi być zgodna z zestawami szyfrowania skonfigurowanymi na kanale połączenia serwera na serwerze MQ.

Aby uzyskać więcej informacji, zobacz Problemy z połączeniem i uwierzytelnianiem.

Dodawanie wyzwalacza MQ (tylko aplikacja logiki w warstwie Standardowa)

Poniższe kroki dotyczą wyłącznie przepływów pracy aplikacji logiki w warstwie Standardowa, które mogą używać wyzwalaczy udostępnianych przez wbudowany łącznik MQ. Łącznik zarządzany MQ nie zawiera żadnych wyzwalaczy.

Te kroki korzystają z witryny Azure Portal, ale z odpowiednim rozszerzeniem usługi Azure Logic Apps można również użyć programu Visual Studio Code do utworzenia standardowego przepływu pracy aplikacji logiki.

W witrynie Azure Portal otwórz pusty przepływ pracy aplikacji logiki w projektancie.

Wykonaj następujące ogólne kroki, aby dodać wbudowany wyzwalacz MQ. Aby uzyskać więcej informacji, zobacz MQ wbudowane wyzwalacze łącznika.

Podaj wymagane informacje do uwierzytelnienia połączenia. Po zakończeniu wybierz Utwórz.

Po wyświetleniu pola informacji o wyzwalaczu podaj wymagane informacje dla wyzwalacza.

Gdy wszystko będzie gotowe, zapisz proces. Na pasku narzędzi projektanta wybierz pozycję Zapisz.

Dodawanie akcji MQ

Przepływ pracy aplikacji logiki Zużycie może używać tylko łącznika zarządzanego MQ. Jednak przepływ pracy aplikacji logiki w warstwie Standardowa może używać łącznika zarządzanego MQ i wbudowanego łącznika MQ. Każda wersja ma wiele akcji. Na przykład wersje łączników zarządzanych i wbudowanych mają własne akcje przeglądania komunikatu.

Akcje łącznika zarządzanego: te akcje są uruchamiane w przepływie pracy aplikacji logiki Zużycie lub Standardowa.

Wbudowane akcje łącznika: te akcje są uruchamiane tylko w standardowym przepływie pracy aplikacji logiki.

Poniższe kroki korzystają z witryny Azure Portal, ale z odpowiednim rozszerzeniem usługi Azure Logic Apps można również użyć następujących narzędzi do tworzenia przepływów pracy aplikacji logiki:

- Przepływy pracy użycia: Visual Studio Code

- Standardowe przepływy pracy: Visual Studio Code

W witrynie Azure Portal otwórz przepływ pracy aplikacji logiki w projektancie.

Wykonaj następujące ogólne kroki, aby dodać odpowiednią akcję MQ. Aby uzyskać więcej informacji, zobacz Akcje łącznika MQ.

Podaj wymagane informacje do uwierzytelnienia połączenia. Po zakończeniu wybierz Utwórz.

Po wyświetleniu pola informacji o akcji podaj wymagane informacje dotyczące akcji.

Gdy wszystko będzie gotowe, zapisz proces. Na pasku narzędzi projektanta wybierz pozycję Zapisz.

Testowanie przepływu pracy

Aby sprawdzić, czy przepływ pracy zwraca oczekiwane wyniki, uruchom przepływ pracy, a następnie przejrzyj dane wyjściowe z historii uruchamiania przepływu pracy.

Uruchom przepływ pracy.

Przepływ pracy użycia: na pasku narzędzi projektanta przepływu pracy wybierz pozycję Uruchom>.

Standardowy przepływ pracy: w menu przepływu pracy w obszarze Ustawienia wybierz pozycję Historia uruchamiania. Na pasku narzędzi wybierz pozycję Uruchom>.

Po zakończeniu przebiegu projektant pokazuje historię uruchamiania przepływu pracy wraz ze stanem dla każdego kroku.

Aby przejrzeć dane wejściowe i wyjściowe dla każdego kroku, który został uruchomiony (nie został pominięty), rozwiń lub wybierz krok.

Aby przejrzeć więcej szczegółów danych wejściowych, wybierz pozycję Pokaż nieprzetworzone dane wejściowe.

Aby przejrzeć więcej szczegółów danych wyjściowych, wybierz pozycję Pokaż nieprzetworzone dane wyjściowe. Jeśli ustawisz wartość IncludeInfo na true, zostanie uwzględniona większa liczbę danych wyjściowych.

Wyświetlanie i dodawanie certyfikatów do uwierzytelniania przy użyciu szyfrowania TLS (SSL)

Poniższe informacje dotyczą tylko przepływów pracy aplikacji logiki w warstwie Standardowa dla wbudowanego łącznika MQ przy użyciu uwierzytelniania tylko dla serwera lub klienta serwera z szyfrowaniem TLS (SSL).

Wyświetlanie i potwierdzanie odcisków palca dla istniejących certyfikatów kluczy publicznych

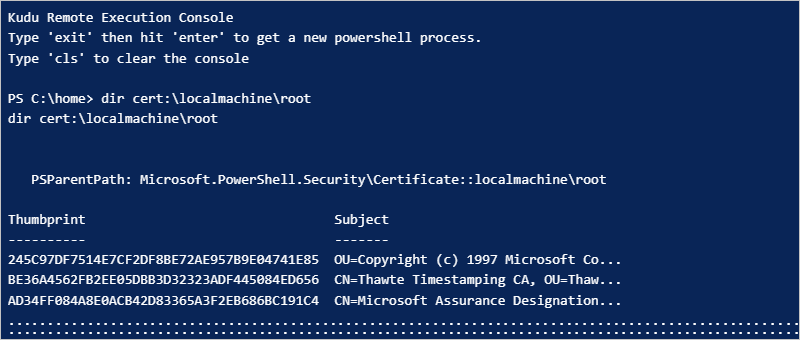

Aby sprawdzić, czy odciski palca wymaganych certyfikatów klucza publicznego istnieją na hoście maszyny wirtualnej aplikacji logiki w warstwie Standardowa w magazynie zaufanych głównych urzędów certyfikacji, wykonaj następujące kroki, aby uruchomić cert skrypt programu PowerShell z menu zasobów aplikacji logiki w warstwie Standardowa.

W witrynie Azure Portal otwórz zasób standardowej aplikacji logiki. W menu zasobów aplikacji logiki w obszarze Narzędzia programistyczne wybierz pozycję Narzędzia>.

Z menu konsoli Kudu Debug wybierz pozycję PowerShell.

Po wyświetleniu okna programu PowerShell w wierszu polecenia programu PowerShell uruchom następujący skrypt:

dir cert:\localmachine\rootW oknie programu PowerShell są wyświetlane istniejące odciski palca i opisy, na przykład:

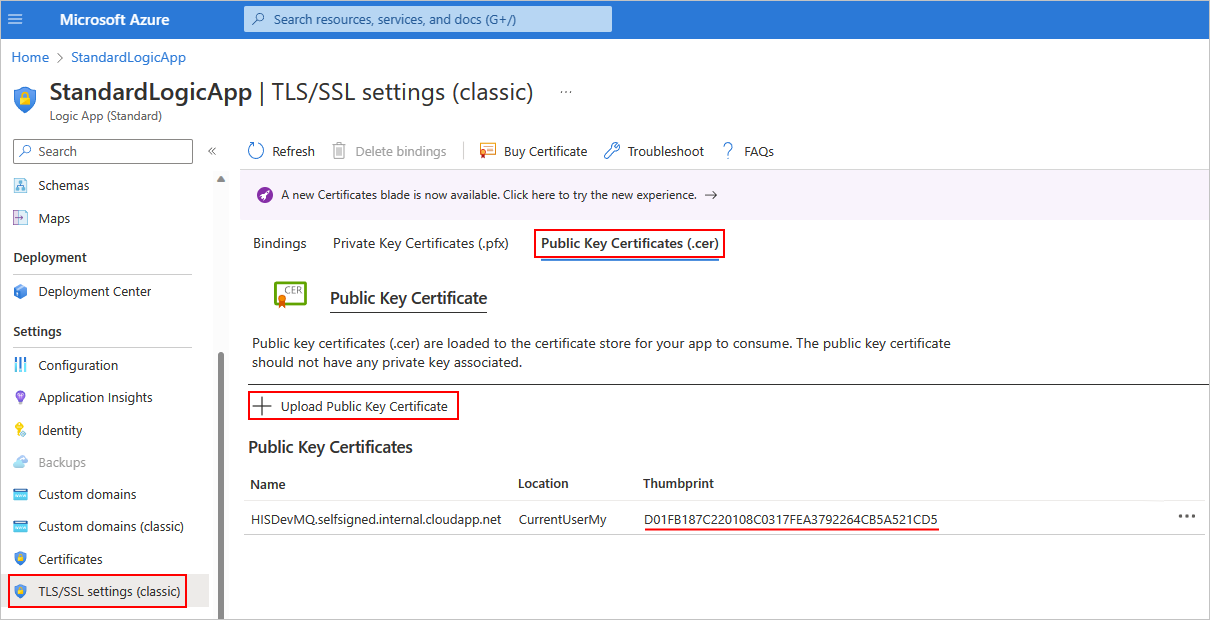

Dodawanie certyfikatu klucza publicznego

Wykonaj następujące kroki, aby dodać certyfikat klucza publicznego do magazynu zaufanego głównego urzędu certyfikacji na hoście maszyny wirtualnej, na którym działa aplikacja logiki w warstwie Standardowa.

W witrynie Azure Portal otwórz zasób standardowej aplikacji logiki. W menu zasobów aplikacji logiki w obszarze Ustawienia wybierz pozycję Certyfikaty.

Wybierz kartę Certyfikaty klucza publicznego (.cer), a następnie wybierz pozycję Dodaj certyfikat.

W otwartym okienku Dodawanie certyfikatu klucza publicznego znajdź i wybierz plik certyfikatu klucza publicznego (.cer), który chcesz dodać. Wprowadź przyjazną nazwę, aby opisać certyfikat. Gdy wszystko będzie gotowe, wybierz pozycję Dodaj.

Po dodaniu certyfikatu z kolumny Odcisk palca skopiuj wartość odcisku palca certyfikatu.

W menu zasobów aplikacji logiki wybierz pozycję Konfiguracja.

Na karcie Ustawienia aplikacji wybierz pozycję Nowe ustawienie aplikacji. Dodaj nowe ustawienie aplikacji o nazwie WEBSITE_LOAD_ROOT_CERTIFICATES i wprowadź wcześniej skopiowaną wartość odcisku palca certyfikatu. Jeśli masz wiele wartości odcisku palca certyfikatu, pamiętaj, aby oddzielić każdą wartość przecinkiem (,).

Aby uzyskać więcej informacji, zobacz Edytowanie ustawień hosta i aplikacji dla standardowych aplikacji logiki w usłudze Azure Logic Apps z jedną dzierżawą.

Uwaga

Jeśli określisz odcisk palca certyfikatu prywatnego urzędu certyfikacji, wbudowany łącznik MQ nie uruchamia żadnej weryfikacji certyfikatu, na przykład sprawdzania daty wygaśnięcia lub źródła certyfikatu. Jeśli standardowa weryfikacja protokołu SSL platformy .NET zakończy się niepowodzeniem, łącznik porównuje tylko dowolną wartość odcisku palca przekazaną z wartością w ustawieniu WEBSITE_LOAD_ROOT_CERTIFICATES .

Jeśli dodany certyfikat nie jest wyświetlany na liście certyfikatów kluczy publicznych, na pasku narzędzi wybierz pozycję Odśwież.

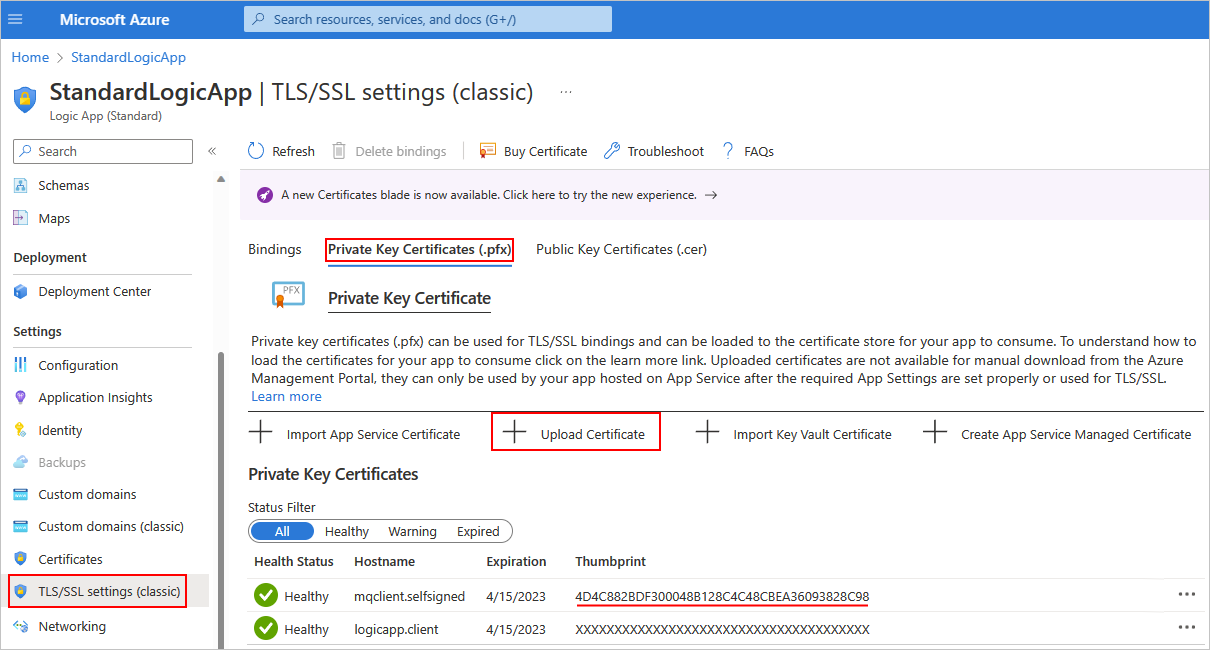

Dodawanie certyfikatu klucza prywatnego

Wykonaj następujące kroki, aby dodać certyfikat klucza prywatnego do magazynu zaufanego głównego urzędu certyfikacji na hoście maszyny wirtualnej, na którym działa Standardowa aplikacja logiki.

W witrynie Azure Portal otwórz zasób aplikacji logiki. W menu zasobów aplikacji logiki w obszarze Ustawienia wybierz pozycję Certyfikaty.

Wybierz kartę Bring your own certificates (pfx), a następnie wybierz pozycję Dodaj certyfikat.

W okienku Dodawanie certyfikatu klucza prywatnego, które zostanie otwarte w obszarze Źródło, wybierz jedną z następujących opcji:

Przekazywanie certyfikatu (pfx)

Podaj następujące wartości:

Parametr Opis Plik certyfikatu PFX Znajdź i wybierz plik certyfikatu klucza prywatnego (pfx). Hasło certyfikatu Wprowadź hasło utworzone podczas eksportowania pliku PFX. Przyjazna nazwa certyfikatu Wprowadź nazwę certyfikatu, która ma być wyświetlana w zasobie aplikacji logiki. Po zakończeniu wybierz pozycję Zweryfikuj>dodaj.

Importowanie z usługi Key Vault.

Wybierz pozycję Wybierz certyfikat magazynu kluczy i podaj następujące wartości:

Parametr Opis Subskrypcja Wybierz subskrypcję platformy Azure skojarzona z magazynem kluczy. Magazyn kluczy Wybierz magazyn kluczy z plikiem certyfikatu klucza prywatnego (pfx). Certyfikat Wybierz certyfikat PKSCS12 w magazynie kluczy. Wszystkie certyfikaty PKCS12 w magazynie są wyświetlane z odciskami palca, ale nie wszystkie mogą być obsługiwane w usłudze Azure Logic Apps. Po zakończeniu wybierz pozycję Wybierz pozycję >dodaj.

Po dodaniu certyfikatu z kolumny Odcisk palca skopiuj wartość odcisku palca certyfikatu.

W menu zasobów aplikacji logiki w obszarze Ustawienia wybierz pozycję Konfiguracja.

Na karcie Ustawienia aplikacji wybierz pozycję Nowe ustawienie aplikacji. Dodaj nowe ustawienie aplikacji o nazwie WEBSITE_LOAD_CERTIFICATES i wprowadź skopiowaną wcześniej wartość odcisku palca certyfikatu.

Aby uzyskać więcej informacji, zobacz Edytowanie ustawień hosta i aplikacji dla standardowych aplikacji logiki w usłudze Azure Logic Apps z jedną dzierżawą.

Jeśli dodany certyfikat nie jest wyświetlany na liście certyfikatów klucza prywatnego, na pasku narzędzi wybierz pozycję Odśwież.

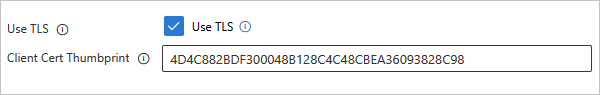

Podczas tworzenia połączenia przy użyciu wbudowanego łącznika MQ w polu informacji o połączeniu wybierz pozycję Użyj protokołu TLS.

We właściwości Odcisk palca certyfikatu klienta wprowadź wcześniej skopiowaną wartość odcisku palca certyfikatu klucza prywatnego, która umożliwia uwierzytelnianie klienta serwera (dwukierunkowe). Jeśli nie wprowadzisz wartości odcisku palca, łącznik używa uwierzytelniania tylko do serwera (jednokierunkowego).

Rozwiązywanie problemów

Błędy podczas przeglądania lub odbierania akcji

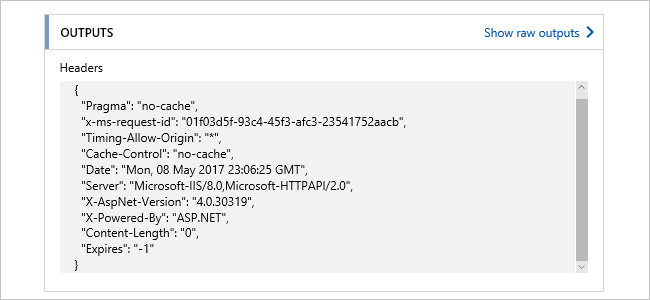

Jeśli uruchomisz akcję przeglądania lub odbierania w pustej kolejce, akcja zakończy się niepowodzeniem z następującymi danymi wyjściowymi nagłówka:

Problemy z połączeniem i uwierzytelnianiem

Gdy przepływ pracy używa łącznika zarządzanego MQ do nawiązania połączenia z lokalnym serwerem MQ, może wystąpić następujący błąd:

"MQ: Could not Connect the Queue Manager '<queue-manager-name>': The Server was expecting an SSL connection."

Serwer MQ musi dostarczyć certyfikat wystawiony przez zaufany urząd certyfikacji.

Serwer MQ wymaga zdefiniowania specyfikacji szyfrowania do użycia z połączeniami TLS. Jednak w celach bezpieczeństwa i w celu uwzględnienia najlepszych pakietów zabezpieczeń system operacyjny Windows wysyła zestaw obsługiwanych specyfikacji szyfrowania.

System operacyjny, w którym działa serwer MQ, wybiera pakiety do użycia. Aby dopasować konfigurację, należy zmienić ustawienia serwera MQ w taki sposób, aby specyfikacja szyfrowania odpowiadała opcji wybranej w negocjacjach protokołu TLS.

Podczas próby nawiązania połączenia serwer MQ rejestruje komunikat o zdarzeniu informujący, że próba połączenia nie powiodła się, ponieważ serwer MQ wybrał nieprawidłową specyfikację szyfrowania. Komunikat zdarzenia zawiera specyfikację szyfrowania wybraną z listy przez serwer MQ. W konfiguracji kanału połączenia serwera zaktualizuj specyfikację szyfrowania, aby dopasować specyfikację szyfrowania do tej w komunikacie zdarzenia.