Konfigurowanie kluczy zarządzanych przez klienta dla konta usługi Azure Cosmos DB za pomocą usługi Azure Key Vault

DOTYCZY: NoSQL

MongoDB

Kasandra

Gremlin

Stół

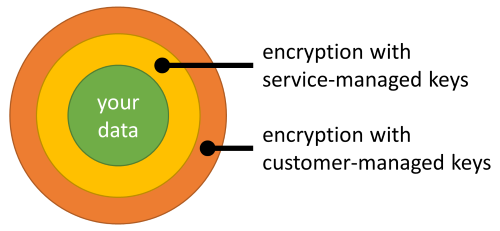

Dane przechowywane na koncie usługi Azure Cosmos DB są automatycznie i bezproblemowo szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft (klucze zarządzane przez usługę). Opcjonalnie możesz dodać drugą warstwę szyfrowania przy użyciu zarządzanych kluczy (kluczy zarządzanych przez klienta lub klucza zarządzanego przez klienta).

Klucze zarządzane przez klienta należy przechowywać w usłudze Azure Key Vault i podać klucz dla każdego konta usługi Azure Cosmos DB, które jest włączone z kluczami zarządzanymi przez klienta. Ten klucz jest używany do szyfrowania wszystkich danych przechowywanych na koncie.

Uwaga

Jeśli chcesz włączyć klucze zarządzane przez klienta na istniejących kontach usługi Azure Cosmos DB, skorzystaj z linku tutaj , aby uzyskać więcej informacji

Ostrzeżenie

Następujące nazwy pól są zarezerwowane w tabelach interfejsu API Cassandra na kontach przy użyciu kluczy zarządzanych przez klienta:

idttl_ts_etag_rid_self_attachments_epk

Jeśli klucze zarządzane przez klienta nie są włączone, zastrzeżone są tylko nazwy pól rozpoczynające się od __sys_ .

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

Rejestrowanie dostawcy zasobów usługi Azure Cosmos DB

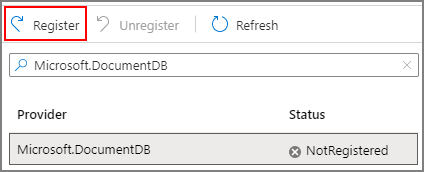

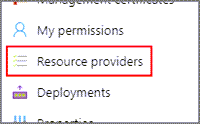

Jeśli dostawca zasobów Microsoft.DocumentDB nie został jeszcze zarejestrowany, należy zarejestrować tego dostawcę jako pierwszy krok.

Zaloguj się do witryny Azure Portal, przejdź do subskrypcji platformy Azure i wybierz pozycję Dostawcy zasobów na karcie Ustawienia:

Wyszukaj dostawcę zasobów Microsoft.DocumentDB . Sprawdź, czy dostawca zasobów jest już oznaczony jako zarejestrowany. Jeśli nie, wybierz dostawcę zasobów i wybierz pozycję Zarejestruj:

Konfigurowanie wystąpienia usługi Azure Key Vault

Ważne

Wystąpienie usługi Azure Key Vault musi być dostępne za pośrednictwem dostępu do sieci publicznej lub zezwalać na obejście zapory przez zaufane usługi firmy Microsoft. Wystąpienie, które jest dostępne wyłącznie za pośrednictwem prywatnych punktów końcowych, nie może być używane do hostowania kluczy zarządzanych przez klienta.

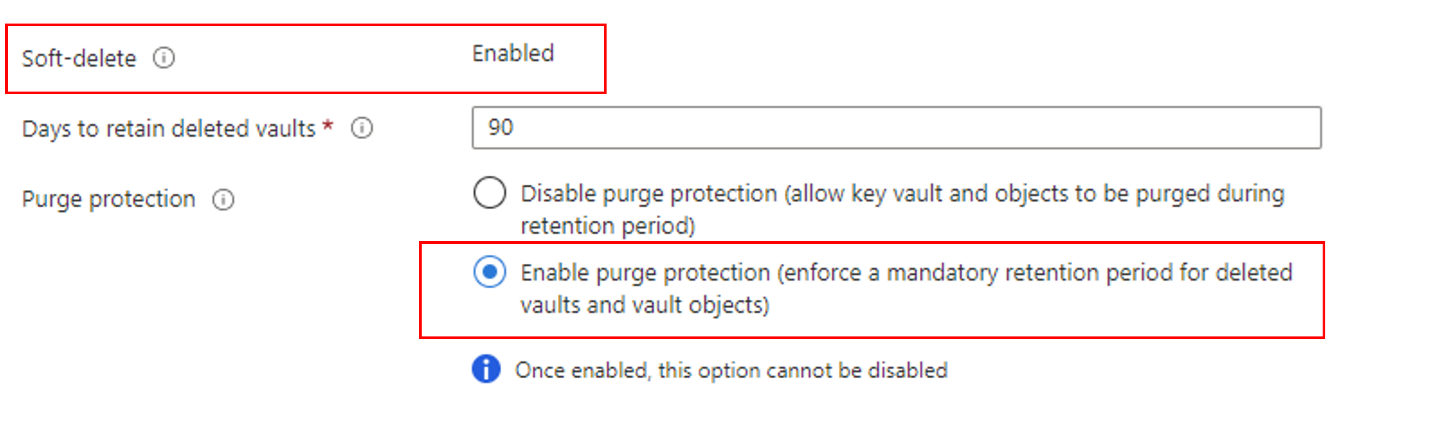

Korzystanie z kluczy zarządzanych przez klienta w usłudze Azure Cosmos DB wymaga ustawienia dwóch właściwości w wystąpieniu usługi Azure Key Vault, które ma być używane do hostowania kluczy szyfrowania: Usuwanie nietrwałe i przeczyszczanie.

Jeśli tworzysz nowe wystąpienie usługi Azure Key Vault, włącz te właściwości podczas tworzenia:

Jeśli używasz istniejącego wystąpienia usługi Azure Key Vault, możesz sprawdzić, czy te właściwości są włączone, przeglądając sekcję Właściwości w witrynie Azure Portal. Jeśli którakolwiek z tych właściwości nie jest włączona, zobacz sekcje "Włączanie usuwania nietrwałego" i "Włączanie ochrony przed przeczyszczeniem" w jednym z następujących artykułów:

Wybieranie preferowanego modelu zabezpieczeń

Po włączeniu ochrony i usuwania nietrwałego na karcie zasady dostępu możesz wybrać preferowany model uprawnień do użycia. Zasady dostępu są ustawiane domyślnie, ale również jest obsługiwana kontrola dostępu oparta na rolach platformy Azure.

Należy przyznać niezbędne uprawnienia, aby umożliwić usłudze Cosmos DB korzystanie z klucza szyfrowania. Ten krok różni się w zależności od tego, czy usługa Azure Key Vault korzysta z zasad dostępu, czy kontroli dostępu opartej na rolach.

Uwaga

Należy pamiętać, że w danym momencie może być aktywny tylko jeden model zabezpieczeń, dlatego nie ma potrzeby rozmieszczania kontroli dostępu opartej na rolach, jeśli usługa Azure Key Vault jest ustawiona tak, aby korzystała z zasad dostępu i odwrotnie)

Dodawanie zasad dostępu

W tej odmianie użyj podmiotu zabezpieczeń usługi Azure Cosmos DB, aby utworzyć zasady dostępu z odpowiednimi uprawnieniami.

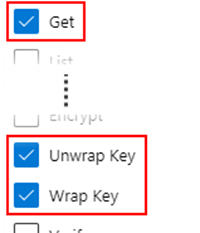

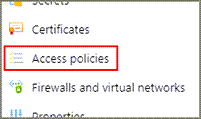

W witrynie Azure Portal przejdź do wystąpienia usługi Azure Key Vault, które ma być używane do hostowania kluczy szyfrowania. Wybierz pozycję Zasady dostępu z menu po lewej stronie:

Wybierz pozycję + Dodaj zasady dostępu.

W menu rozwijanym Uprawnienia klucza wybierz pozycję Pobierz, Odpakuj klucz i Zawijanie klucza:

W obszarze Wybierz podmiot zabezpieczeń wybierz pozycję Brak wybrane.

Wyszukaj nazwę główną usługi Azure Cosmos DB i wybierz ją (aby ułatwić jej znalezienie, możesz również wyszukać według identyfikatora aplikacji:

00001111-aaaa-2222-bbbb-3333cccc4444dla dowolnego regionu świadczenia usługi Azure z wyjątkiem regionów świadczenia usługi Azure Government, w których identyfikator aplikacji to11112222-bbbb-3333-cccc-4444dddd5555).Napiwek

Spowoduje to zarejestrowanie tożsamości pierwszej firmy w usłudze Azure Cosmos DB w zasadach dostępu usługi Azure Key Vault. Jeśli podmiot zabezpieczeń usługi Azure Cosmos DB nie znajduje się na liście, może być konieczne ponowne zarejestrowanie dostawcy zasobów Microsoft.DocumentDB .

Wybierz pozycję Wybierz u dołu.

Wybierz pozycję Dodaj , aby dodać nowe zasady dostępu.

Wybierz pozycję Zapisz w wystąpieniu usługi Key Vault, aby zapisać wszystkie zmiany.

Dodawanie ról kontroli dostępu opartej na rolach

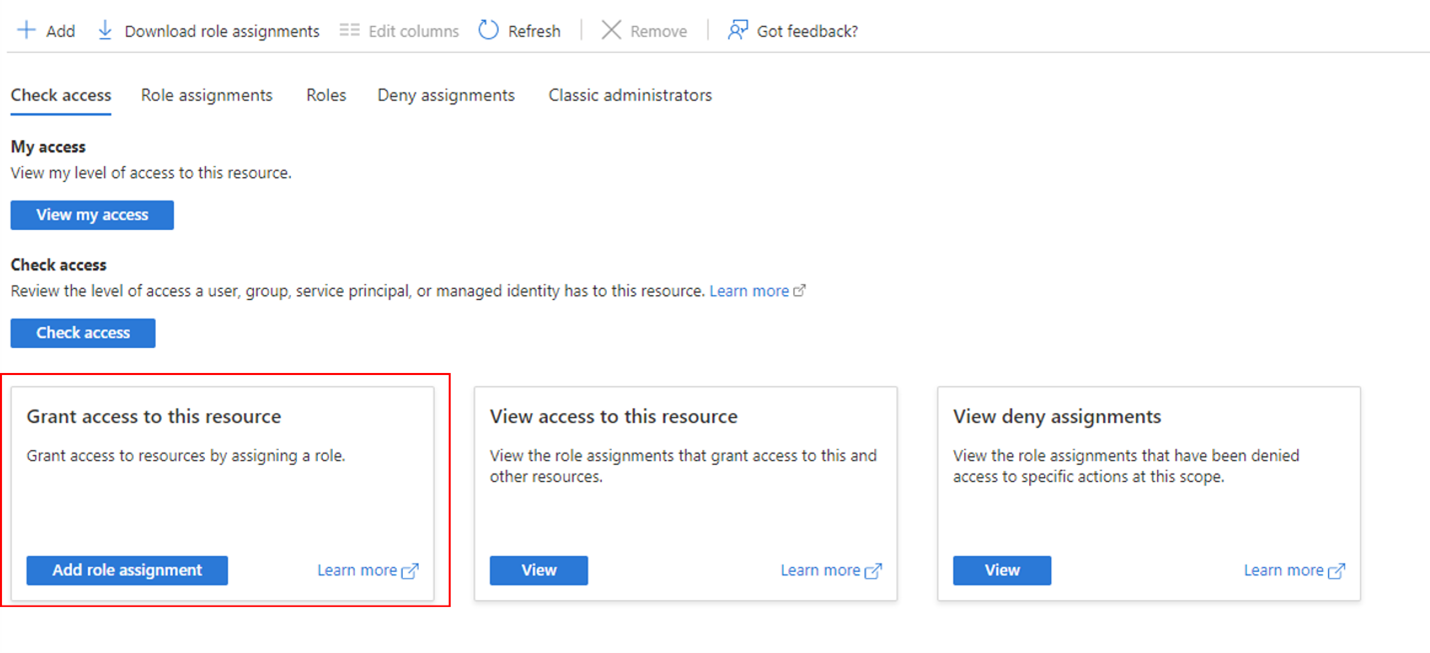

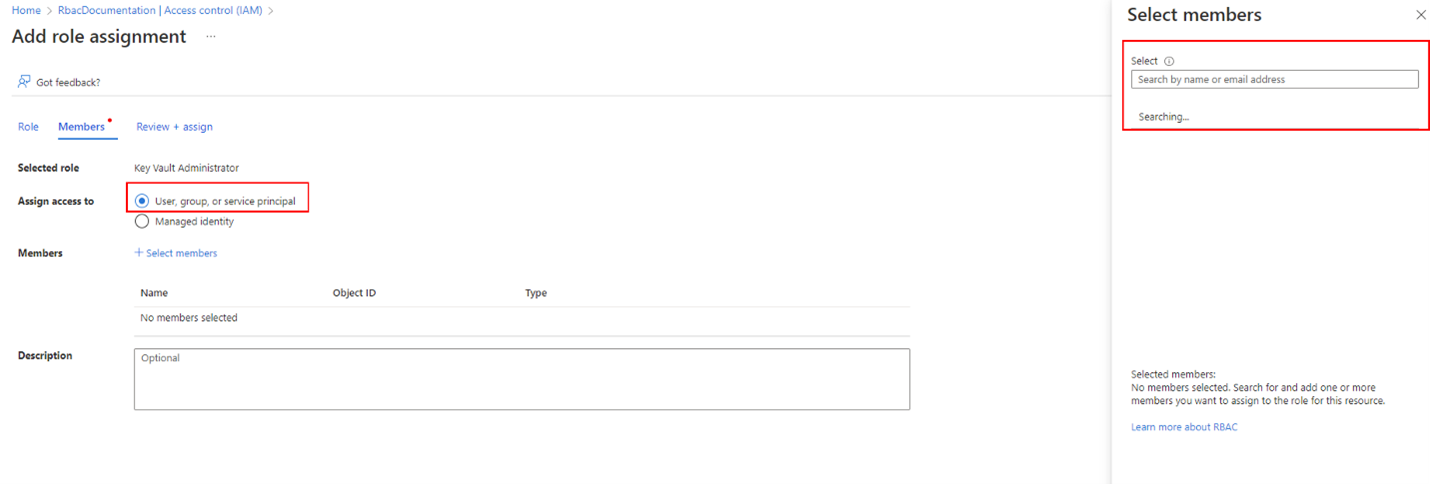

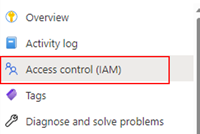

W witrynie Azure Portal przejdź do wystąpienia usługi Azure Key Vault, które ma być używane do hostowania kluczy szyfrowania. Wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) z menu po lewej stronie i wybierz pozycję Udziel dostępu do tego zasobu.

Przeszukaj rolę Administrator usługi Key Vault i przypisz ją samodzielnie. To przypisanie jest wykonywane przez najpierw przeszukanie nazwy roli z listy, a następnie kliknięcie karty "Członkowie". Na karcie wybierz opcję "Użytkownik, grupa lub jednostka usługi" z radia, a następnie wyszukaj swoje konto platformy Azure. Po wybraniu konta można przypisać rolę.

Następnie niezbędne uprawnienia muszą być przypisane do podmiotu zabezpieczeń usługi Cosmos DB. Tak więc, podobnie jak ostatnie przypisanie roli, przejdź do strony przypisania, ale tym razem poszukaj roli "Użytkownik szyfrowania usługi kryptograficznej usługi Key Vault", a na karcie elementy członkowskie poszukaj podmiotu zabezpieczeń usługi Cosmos DB. Aby znaleźć podmiot zabezpieczeń, wyszukaj nazwę główną usługi Azure Cosmos DB i wybierz ją.

Ważne

W regionie usługi Azure Government identyfikator aplikacji to

11112222-bbbb-3333-cccc-4444dddd5555.Wybierz pozycję Przejrzyj i przypisz, a rola zostanie przypisana do usługi Cosmos DB.

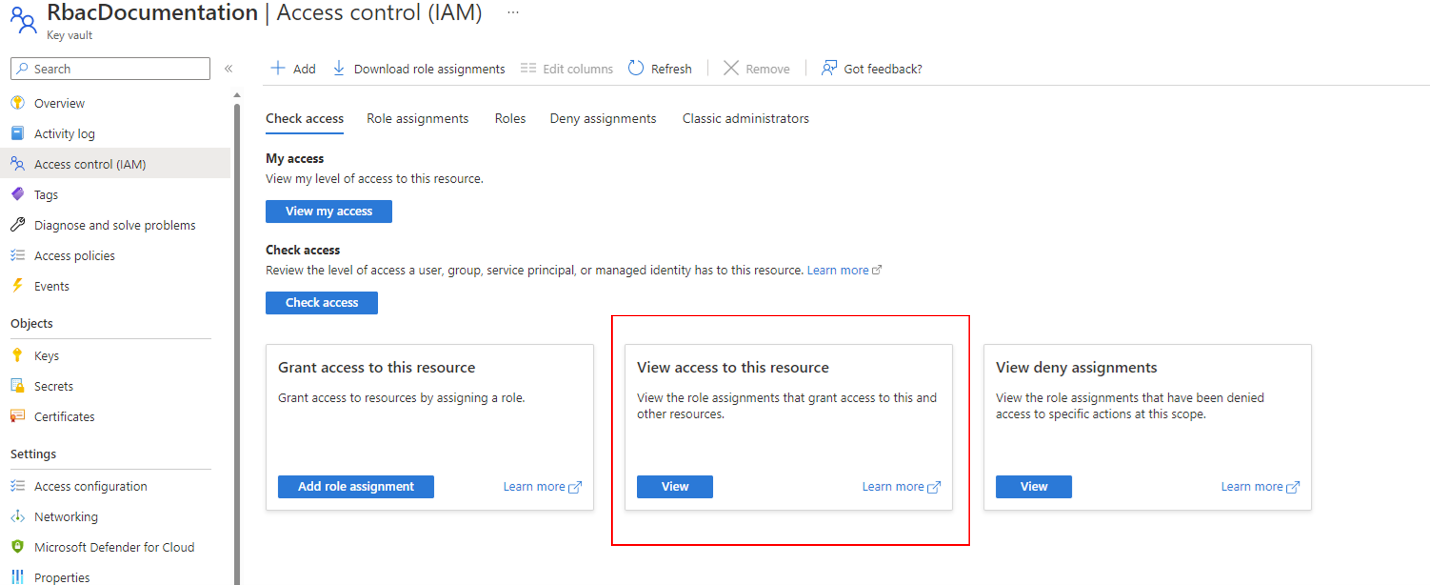

Sprawdź, czy role zostały prawidłowo ustawione

Następnie użyj strony kontroli dostępu, aby potwierdzić, że wszystkie role zostały prawidłowo skonfigurowane.

Po przypisaniu ról wybierz pozycję "Wyświetl dostęp do tego zasobu" na stronie Zarządzanie dostępem i tożsamościami dostępu, aby sprawdzić, czy wszystko zostało ustawione poprawnie.

Na stronie ustaw zakres na "ten zasób" i sprawdź, czy masz rolę Administratora usługi Key Vault, a jednostka usługi Cosmos DB ma rolę Użytkownika szyfrowania kryptograficznego usługi Key Vault.

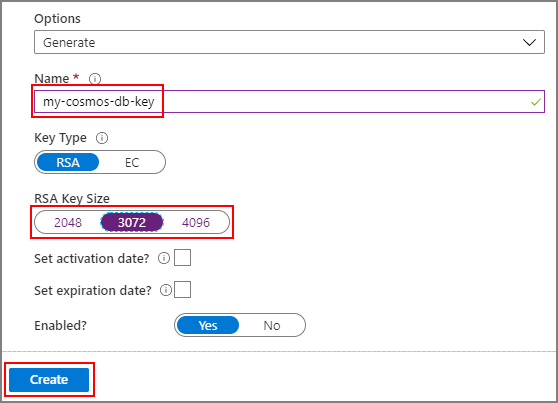

Generowanie klucza w usłudze Azure Key Vault

W tym miejscu utwórz nowy klucz przy użyciu usługi Azure Key Vault i pobierz unikatowy identyfikator.

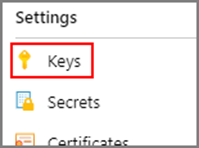

W witrynie Azure Portal przejdź do wystąpienia usługi Azure Key Vault, które ma być używane do hostowania kluczy szyfrowania. Następnie wybierz pozycję Klucze z menu po lewej stronie:

Wybierz pozycję Generuj/Importuj, podaj nazwę nowego klucza i wybierz rozmiar klucza RSA. Zalecane jest co najmniej 3072 w celu uzyskania najlepszych zabezpieczeń. Następnie wybierz pozycję Utwórz:

Napiwek

Alternatywnie możesz użyć interfejsu wiersza polecenia platformy Azure do wygenerowania klucza za pomocą polecenia:

az keyvault key create \ --vault-name <name-of-key-vault> \ --name <name-of-key>Aby uzyskać więcej informacji na temat zarządzania magazynem kluczy za pomocą interfejsu wiersza polecenia platformy Azure, zobacz Zarządzanie usługą Azure Key Vault przy użyciu interfejsu wiersza polecenia platformy Azure.

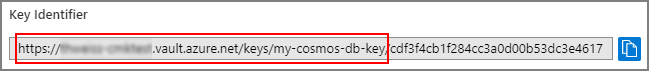

Po utworzeniu klucza wybierz nowo utworzony klucz, a następnie jego bieżącą wersję.

Skopiuj identyfikator klucza z wyjątkiem części po ostatnim ukośniku:

Tworzenie nowego konta usługi Azure Cosmos DB

Utwórz nowe konto usługi Azure Cosmos DB przy użyciu witryny Azure Portal lub interfejsu wiersza polecenia platformy Azure.

- Witryna Azure Portal

- Program PowerShell

- Szablon usługi Azure Resource Manager

- Interfejs wiersza polecenia platformy Azure

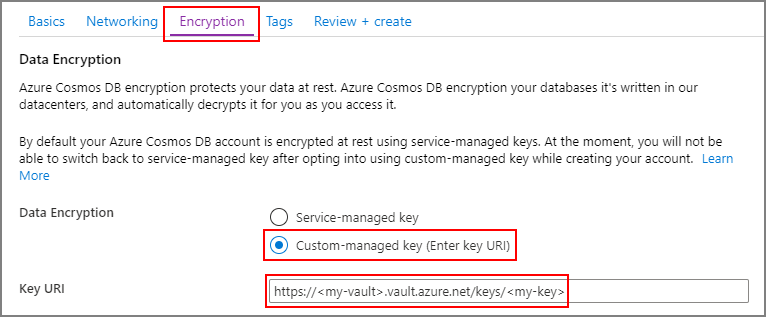

Podczas tworzenia nowego konta usługi Azure Cosmos DB w witrynie Azure Portal wybierz pozycję Klucz zarządzany przez klienta w kroku Szyfrowanie . W polu Identyfikator URI klucza wklej identyfikator URI/klucz klucza usługi Azure Key Vault skopiowany z poprzedniego kroku:

Ważne

W zależności od konfiguracji sieci może być konieczne zezwolenie na dostęp do usługi Azure Cosmos DB z innych usług platformy Azure.

Używanie tożsamości zarządzanej w zasadach dostępu usługi Azure Key Vault

Te zasady dostępu zapewniają dostęp do kluczy szyfrowania za pomocą konta usługi Azure Cosmos DB. Zasady dostępu są implementowane, udzielając dostępu do określonej tożsamości firmy Microsoft Entra. Obsługiwane są dwa typy tożsamości:

- Tożsamość pierwszej firmy usługi Azure Cosmos DB może służyć do udzielania dostępu do usługi Azure Cosmos DB.

- Tożsamość zarządzana konta usługi Azure Cosmos DB może służyć do udzielania dostępu do twojego konta.

- Szablon usługi Azure Resource Manager

- Interfejs wiersza polecenia platformy Azure

- Program PowerShell/witryna Azure Portal

Niedostępny

Używanie kluczy zarządzanych przez klienta z ciągłą kopią zapasową

Konto ciągłej kopii zapasowej można utworzyć przy użyciu interfejsu wiersza polecenia platformy Azure lub szablonu usługi Azure Resource Manager.

Obecnie tylko tożsamość zarządzana przypisana przez użytkownika jest obsługiwana do tworzenia kont ciągłej kopii zapasowej.

Po utworzeniu konta można zaktualizować tożsamość do tożsamości zarządzanej przypisanej przez system.

Alternatywnie użytkownik może również najpierw utworzyć tożsamość systemową z okresowym trybem tworzenia kopii zapasowej, a następnie przeprowadzić migrację konta do trybu ciągłej kopii zapasowej, korzystając z tych instrukcji Migrowanie konta usługi Azure Cosmos DB z okresowego do trybu ciągłej kopii zapasowej

- Interfejs wiersza polecenia platformy Azure

- Szablon usługi Azure Resource Manager

- Program PowerShell/witryna Azure Portal

Niedostępny

Przywracanie konta ciągłego skonfigurowanego przy użyciu tożsamości zarządzanej

Tożsamość przypisana przez użytkownika jest wymagana w żądaniu przywracania, ponieważ tożsamość zarządzana konta źródłowego (tożsamości przypisane przez użytkownika i przypisane przez system) nie może być przenoszona automatycznie do docelowego konta bazy danych.

- Interfejs wiersza polecenia platformy Azure

- Szablon programu PowerShell/usługi Azure Resource Manager/ witryna Azure Portal

Niedostępny

Klucze zarządzane przez klienta i podwójne szyfrowanie

Dane przechowywane na koncie usługi Azure Cosmos DB podczas korzystania z kluczy zarządzanych przez klienta są szyfrowane dwa razy:

- Po wykonaniu domyślnego szyfrowania za pomocą kluczy zarządzanych przez firmę Microsoft.

- Po wykonaniu dodatkowego szyfrowania za pomocą kluczy zarządzanych przez klienta.

Podwójne szyfrowanie dotyczy tylko głównego magazynu transakcyjnego usługi Azure Cosmos DB. Niektóre funkcje obejmują wewnętrzną replikację danych do drugiej warstwy magazynu, w której nie podano podwójnego szyfrowania, nawet w przypadku kluczy zarządzanych przez klienta. Do tych funkcji należą:

Wymiana kluczy

Rotacja klucza zarządzanego przez klienta używanego przez konto usługi Azure Cosmos DB może odbywać się na dwa sposoby.

Utwórz nową wersję klucza aktualnie używanego w usłudze Azure Key Vault:

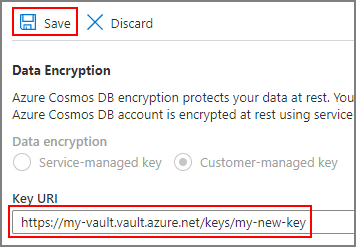

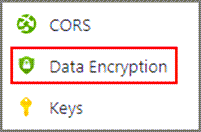

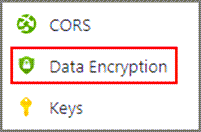

Zamień klucz używany obecnie na inny, aktualizując identyfikator URI klucza na twoim koncie. W witrynie Azure Portal przejdź do konta usługi Azure Cosmos DB i wybierz pozycję Szyfrowanie danych z menu po lewej stronie:

Następnie zastąp identyfikator URI klucza nowym kluczem, którego chcesz użyć, i wybierz pozycję Zapisz:

Oto jak osiągnąć ten sam wynik w programie PowerShell:

# Variable for resource group name $RESOURCE_GROUP_NAME = "<resource-group-name>" # Variable for account name $ACCOUNT_NAME = "<globally-unique-account-name>" # Variable for new key URI in the key vault $NEW_KEY_VAULT_KEY_URI="https://<key-vault-name>.vault.azure.net/keys/<new-key-name>" $parameters = @{ ResourceGroupName = $RESOURCE_GROUP_NAME Name = $ACCOUNT_NAME ResourceType = "Microsoft.DocumentDb/databaseAccounts" } $ACCOUNT = Get-AzResource @parameters $ACCOUNT.Properties.keyVaultKeyUri = $NEW_KEY_VAULT_KEY_URI $ACCOUNT | Set-AzResource -Force

Poprzedni klucz lub wersja klucza można wyłączyć po tym, jak dzienniki inspekcji usługi Azure Key Vault nie pokazują już aktywności z usługi Azure Cosmos DB w tej wersji klucza lub klucza. Po 24 godzinach rotacji klucza nie powinno odbywać się żadne działanie w poprzedniej wersji klucza lub klucza.

Automatyczna rotacja kluczy w usłudze Azure Key Vault jest obsługiwana, o ile poprzedni klucz nie jest wyłączony lub usunięty. Systemy wewnętrzne wymagają trochę czasu, aby nadrobić zaległości w nowej wersji klucza po zweryfikowaniu, że konto nie jest w stanie odwołanym lub przejście w celu włączenia kluczy zarządzanych przez klienta.

Obsługa błędów

Jeśli w usłudze Azure Cosmos DB występują błędy związane z kluczami zarządzanymi przez klienta, usługa Azure Cosmos DB zwraca szczegóły błędu wraz z kodem podstatu HTTP w odpowiedzi. Aby debugować główną przyczynę problemu, możesz użyć kodu podrzędnego HTTP. Zobacz artykuł Kody stanu HTTP dla usługi Azure Cosmos DB, aby uzyskać listę obsługiwanych kodów podstatu HTTP.

Często zadawane pytania

Poniżej przedstawiono często zadawane pytania dotyczące konfigurowania kluczy zarządzanych przez klienta w usłudze Azure Cosmos DB.

Czy są naliczane dodatkowe opłaty za włączenie kluczy zarządzanych przez klienta?

Nie, nie ma opłat za włączenie tej funkcji.

Jak klucze zarządzane przez klienta wpływają na planowanie pojemności?

Liczba jednostek żądań używanych przez operacje bazy danych zwiększa się w celu odzwierciedlenia dodatkowego przetwarzania wymaganego do przeprowadzenia szyfrowania i odszyfrowywania danych podczas korzystania z kluczy zarządzanych przez klienta. Dodatkowe użycie jednostek RU może prowadzić do nieco wyższego wykorzystania aprowizowanej pojemności. Skorzystaj z tej tabeli, aby uzyskać wskazówki:

| Typ operacji | Zwiększenie liczby jednostek żądania |

|---|---|

| Odczyty punktów (pobieranie elementów według ich identyfikatora) | + 5% na operację |

| Dowolna operacja zapisu | + 6% na operację | Około + 0,06 RU na właściwość indeksowaną |

| Zapytania, odczytywanie zestawienia zmian lub kanał informacyjny powodujący konflikt | + 15% na operację |

Jakie dane są szyfrowane przy użyciu kluczy zarządzanych przez klienta?

Wszystkie dane przechowywane na koncie usługi Azure Cosmos DB są szyfrowane przy użyciu kluczy zarządzanych przez klienta, z wyjątkiem następujących metadanych:

Nazwy procedur składowanych

Ścieżki właściwości zadeklarowane w zasadach indeksowania

Czy klucze zarządzane przez klienta są obsługiwane dla istniejących kont usługi Azure Cosmos DB?

Tak. Zapoznaj się z artykułem Jak skonfigurować klucze zarządzane przez klienta dla istniejących kont usługi Azure Cosmos DB

Czy można używać kluczy zarządzanych przez klienta z magazynem analitycznym usługi Azure Cosmos DB?

Tak, usługa Azure Synapse Link obsługuje tylko konfigurowanie kluczy zarządzanych przez klienta przy użyciu tożsamości zarządzanej konta usługi Azure Cosmos DB. Musisz użyć tożsamości zarządzanej konta usługi Azure Cosmos DB w zasadach dostępu usługi Azure Key Vault przed włączeniem usługi Azure Synapse Link na koncie. Aby zapoznać się z instrukcjami dotyczącymi włączania tożsamości zarządzanej i używania jej w zasadach dostępu, zobacz uzyskiwanie dostępu do usługi Azure Key Vault z usługi Azure Cosmos DB przy użyciu tożsamości zarządzanej.

Czy istnieje plan obsługi bardziej szczegółowego poziomu konta niż klucze na poziomie konta?

Obecnie nie są brane pod uwagę klucze na poziomie kontenera.

Jak sprawdzić, czy klucze zarządzane przez klienta są włączone na moim koncie usługi Azure Cosmos DB?

W witrynie Azure Portal przejdź do konta usługi Azure Cosmos DB i poszukaj wpisu Szyfrowanie danych w menu po lewej stronie. Jeśli ten wpis istnieje, klucze zarządzane przez klienta są włączone na Twoim koncie:

Możesz również programowo pobrać szczegóły konta usługi Azure Cosmos DB i wyszukać obecność keyVaultKeyUri właściwości.

Jak klucze zarządzane przez klienta wpływają na okresowe kopie zapasowe?

Usługa Azure Cosmos DB wykonuje regularne i automatyczne kopie zapasowe danych przechowywanych na twoim koncie. Ta operacja wykonuje kopię zapasową zaszyfrowanych danych.

Następujące warunki są niezbędne do pomyślnego przywrócenia okresowej kopii zapasowej:

- Klucz szyfrowania używany w momencie tworzenia kopii zapasowej jest wymagany i musi być dostępny w usłudze Azure Key Vault. Ten warunek wymaga, aby nie dokonano odwołania, a wersja klucza, który był używany w momencie tworzenia kopii zapasowej, jest nadal włączona.

- Jeśli w zasadach dostępu użyto przypisanej przez system tożsamości zarządzanej, tymczasowo przyznaj dostęp do tożsamości pierwszej firmy usługi Azure Cosmos DB przed przywróceniem danych. To wymaganie istnieje, ponieważ tożsamość zarządzana przypisana przez system jest specyficzna dla konta i nie można jej użyć ponownie na koncie docelowym. Po pełnym przywróceniu danych na koncie docelowym można ustawić żądaną konfigurację tożsamości i usunąć tożsamość pierwszej firmy z zasad dostępu usługi Key Vault.

Jak klucze zarządzane przez klienta wpływają na ciągłe kopie zapasowe?

Usługa Azure Cosmos DB umożliwia skonfigurowanie ciągłych kopii zapasowych na koncie . Dzięki ciągłym kopiom zapasowym możesz przywrócić dane do dowolnego punktu w czasie w ciągu ostatnich 30 dni. Aby używać ciągłych kopii zapasowych na koncie, na którym są włączone klucze zarządzane przez klienta, należy użyć tożsamości zarządzanej przypisanej przez system lub przypisanej przez użytkownika w zasadach dostępu usługi Key Vault. Tożsamości pierwszej firmy usługi Azure Cosmos DB nie są obecnie obsługiwane na kontach korzystających z ciągłych kopii zapasowych.

Kroki wymagań wstępnych dla kont zarządzanych przez klienta w celu zaktualizowania tożsamości przypisanej przez użytkownika.

- Dodaj tożsamość przypisaną przez użytkownika do konta usługi Cosmos DB i przyznaj uprawnienia w zasadach dostępu do magazynu kluczy.

- Ustaw tożsamość domyślną przypisaną przez użytkownika za pośrednictwem interfejsu wiersza polecenia platformy Azure lub usługi ARM.

az cosmosdb update --resource-group MyResourceGroup --name MyAccountName --default-identity UserAssignedIdentity=/subscriptions/MySubscriptionId/resourcegroups/MyResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/MyUserAssignedIdentity

Następujące warunki są niezbędne do pomyślnego wykonania przywracania do punktu w czasie:

- Klucz szyfrowania używany w momencie tworzenia kopii zapasowej jest wymagany i musi być dostępny w usłudze Azure Key Vault. To wymaganie oznacza, że nie dokonano odwołania, a wersja klucza, który był używany w momencie tworzenia kopii zapasowej, jest nadal włączona.

- Należy upewnić się, że tożsamość zarządzana przypisana przez użytkownika pierwotnie używana na koncie źródłowym jest nadal zadeklarowana w zasadach dostępu usługi Key Vault.

Ważne

Jeśli odwołasz klucz szyfrowania przed usunięciem konta, kopia zapasowa konta może przegapić dane zapisane do 1 godziny przed dokonaniem odwołania.

Jak mogę odwołać klucz szyfrowania?

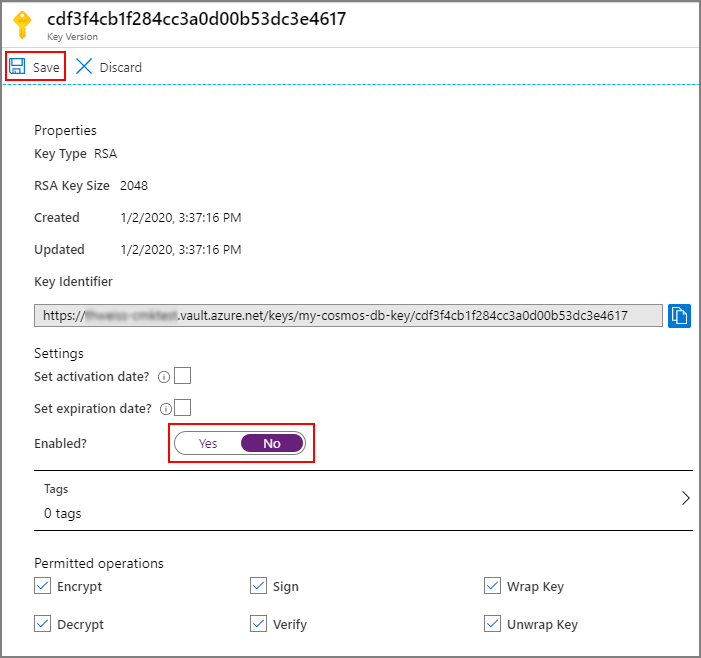

Odwołanie klucza odbywa się przez wyłączenie najnowszej wersji klucza:

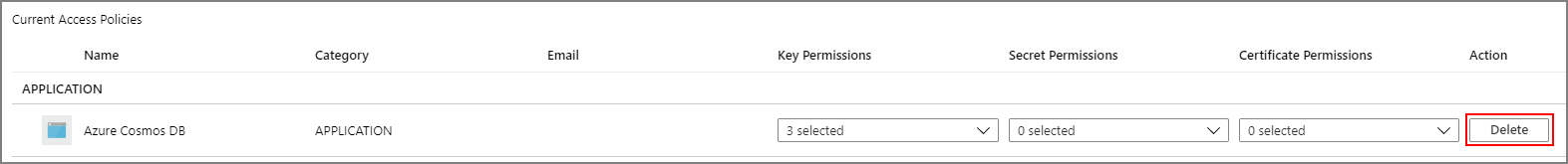

Alternatywnie, aby odwołać wszystkie klucze z wystąpienia usługi Azure Key Vault, możesz usunąć zasady dostępu przyznane podmiotowi zabezpieczeń usługi Azure Cosmos DB:

Jakie operacje są dostępne po odwołaniu klucza zarządzanego przez klienta?

Jedyną operacją, która jest możliwa po odwołaniu klucza szyfrowania, jest usunięcie konta.

Przypisywanie nowej tożsamości zarządzanej do przywróconego konta bazy danych w celu dalszego uzyskiwania dostępu do konta bazy danych lub odzyskiwania go

Tożsamość przypisana przez użytkownika jest powiązana z określonym kontem usługi Cosmos DB, za każdym razem, gdy przypisujemy tożsamość przypisaną przez użytkownika do konta, usługa ARM przekazuje żądanie tożsamości usługi zarządzanej w celu nawiązania tego połączenia. Obecnie przenosimy informacje o tożsamości użytkownika ze źródłowego konta bazy danych do docelowego konta bazy danych podczas przywracania (zarówno w przypadku ciągłego, jak i okresowego przywracania kopii zapasowej) klucza cmK i tożsamości przypisanej przez użytkownika,

Ponieważ metadane tożsamości są powiązane z źródłowym kontem bazy danych i przepływ pracy przywracania nie zmienia zakresu tożsamości na docelowe konto bazy danych. Spowoduje to, że przywrócone konta bazy danych będą w złym stanie i staną się niedostępne po usunięciu konta źródłowego i wygaśnięciu czasu odnowienia tożsamości.

Kroki przypisywania nowej tożsamości zarządzanej:

- Utwórz nową tożsamość zarządzaną przypisaną przez użytkownika.

- Udziel dostępu klucza keyVault do tej tożsamości.

- Przypisz tę nową tożsamość do przywróconego konta bazy danych.

Następne kroki

- Dowiedz się więcej o szyfrowaniu danych w usłudze Azure Cosmos DB.