Konfigurowanie tożsamości zarządzanych przy użyciu identyfikatora Microsoft Entra dla konta usługi Azure Cosmos DB

DOTYCZY: NoSQL

MongoDB

Kasandra

Gremlin

Stół

Tożsamości zarządzane dla zasobów platformy Azure udostępniają usługom platformy Azure automatycznie zarządzaną tożsamość w usłudze Microsoft Entra ID. W tym artykule pokazano, jak utworzyć tożsamość zarządzaną dla kont usługi Azure Cosmos DB.

Wymagania wstępne

- Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?. Aby dowiedzieć się więcej o typach tożsamości zarządzanych, zobacz Typy tożsamości zarządzanych.

- Aby skonfigurować tożsamości zarządzane, twoje konto musi mieć rolę Współautor konta usługi DocumentDB.

Dodawanie tożsamości przypisanej przez system

Korzystanie z witryny Azure Portal

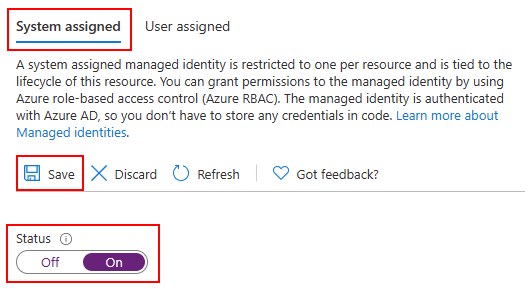

Aby włączyć tożsamość zarządzaną przypisaną przez system na istniejącym koncie usługi Azure Cosmos DB, przejdź do swojego konta w witrynie Azure Portal i wybierz pozycję Tożsamość z menu po lewej stronie.

W sekcji Przypisane przez system przerzuć pozycję Stan na Wł., a następnie wybierz pozycję Zapisz. Zostanie wyświetlony monit o potwierdzenie utworzenia tożsamości zarządzanej przypisanej przez system.

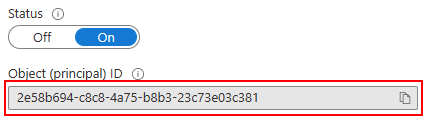

Po utworzeniu i przypisaniu tożsamości można pobrać jej identyfikator obiektu (podmiotu zabezpieczeń).

Korzystanie z szablonu usługi Azure Resource Manager (ARM)

Ważne

Podczas pracy z tożsamościami zarządzanymi upewnij się, że używasz elementu lub apiVersion 2021-03-15 nowszego.

Aby włączyć tożsamość przypisaną przez system na nowym lub istniejącym koncie usługi Azure Cosmos DB, uwzględnij następującą właściwość w definicji zasobu:

"identity": {

"type": "SystemAssigned"

}

Sekcja resources szablonu usługi ARM powinna wyglądać następująco:

"resources": [

{

"type": " Microsoft.DocumentDB/databaseAccounts",

"identity": {

"type": "SystemAssigned"

},

// ...

},

// ...

]

Po utworzeniu lub zaktualizowaniu konta usługi Azure Cosmos DB zostanie wyświetlona następująca właściwość:

"identity": {

"type": "SystemAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Przy użyciu interfejsu wiersza polecenia platformy Azure

Aby włączyć tożsamość przypisaną przez system podczas tworzenia nowego konta usługi Azure Cosmos DB, dodaj --assign-identity opcję:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--locations regionName='West US 2' failoverPriority=0 isZoneRedundant=False \

--assign-identity

Możesz również dodać tożsamość przypisaną przez system na istniejącym koncie przy użyciu az cosmosdb identity assign polecenia :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity assign \

-n $accountName \

-g $resourceGroupName

Po utworzeniu lub zaktualizowaniu konta usługi Azure Cosmos DB możesz pobrać tożsamość przypisaną za az cosmosdb identity show pomocą polecenia :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity show \

-n $accountName \

-g $resourceGroupName

{

"type": "SystemAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Dodawanie tożsamości przypisanej przez użytkownika

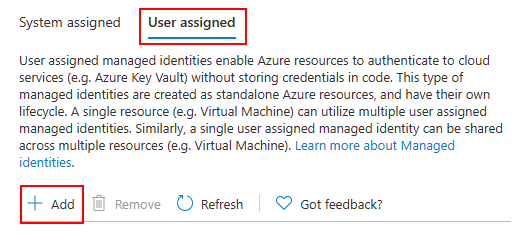

Korzystanie z witryny Azure Portal

Aby włączyć tożsamość zarządzaną przypisaną przez użytkownika na istniejącym koncie usługi Azure Cosmos DB, przejdź do swojego konta w witrynie Azure Portal i wybierz pozycję Tożsamość z menu po lewej stronie.

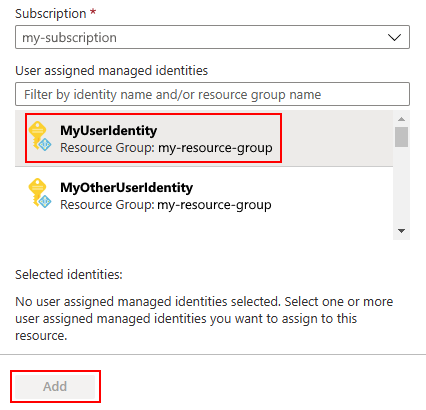

W sekcji przypisanej przez użytkownika wybierz pozycję + Dodaj.

Znajdź i wybierz wszystkie tożsamości, które chcesz przypisać do konta usługi Azure Cosmos DB, a następnie wybierz pozycję Dodaj.

Korzystanie z szablonu usługi Azure Resource Manager (ARM)

Ważne

Podczas pracy z tożsamościami zarządzanymi upewnij się, że używasz elementu lub apiVersion 2021-03-15 nowszego.

Aby włączyć tożsamość przypisaną przez użytkownika na nowym lub istniejącym koncie usługi Azure Cosmos DB, uwzględnij następującą właściwość w definicji zasobu:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<identity-resource-id>": {}

}

}

Sekcja resources szablonu usługi ARM powinna wyglądać następująco:

"resources": [

{

"type": " Microsoft.DocumentDB/databaseAccounts",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<identity-resource-id>": {}

}

},

// ...

},

// ...

]

Po utworzeniu lub zaktualizowaniu konta usługi Azure Cosmos DB zostanie wyświetlona następująca właściwość:

"identity": {

"type": "UserAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Przy użyciu interfejsu wiersza polecenia platformy Azure

Aby włączyć tożsamość przypisaną przez użytkownika podczas tworzenia nowego konta usługi Azure Cosmos DB, dodaj --assign-identity opcję i przekaż identyfikator zasobu tożsamości, którą chcesz przypisać:

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--locations regionName='West US 2' failoverPriority=0 isZoneRedundant=False \

--assign-identity <identity-resource-id>

Możesz również dodać tożsamość przypisaną przez użytkownika na istniejącym koncie przy użyciu az cosmosdb identity assign polecenia :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity assign \

-n $accountName \

-g $resourceGroupName

--identities <identity-resource-id>

Po utworzeniu lub zaktualizowaniu konta usługi Azure Cosmos DB możesz pobrać tożsamość przypisaną za az cosmosdb identity show pomocą polecenia :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity show \

-n $accountName \

-g $resourceGroupName

{

"type": "UserAssigned",

"tenantId": "<azure-ad-tenant-id>",

"principalId": "<azure-ad-principal-id>"

}

Usuwanie tożsamości przypisanej przez system lub przypisanej przez użytkownika

Korzystanie z szablonu usługi Azure Resource Manager (ARM)

Ważne

Podczas pracy z tożsamościami zarządzanymi upewnij się, że używasz elementu lub apiVersion 2021-03-15 nowszego.

Aby usunąć tożsamość przypisaną przez system z konta usługi Azure Cosmos DB, ustaw type identity właściwość na :None

"identity": {

"type": "None"

}

Przy użyciu interfejsu wiersza polecenia platformy Azure

Aby usunąć wszystkie tożsamości zarządzane z konta usługi Azure Cosmos DB, użyj az cosmosdb identity remove polecenia :

resourceGroupName='myResourceGroup'

accountName='mycosmosaccount'

az cosmosdb identity remove \

-n $accountName \

-g $resourceGroupName

Następne kroki

- Dowiedz się więcej o tożsamościach zarządzanych dla zasobów platformy Azure

- Dowiedz się więcej o kluczach zarządzanych przez klienta w usłudze Azure Cosmos DB