Uruchamianie zadania eksportu ciągłego przy użyciu tożsamości zarządzanej

Zadanie eksportu ciągłego eksportuje dane do tabeli zewnętrznej z okresowo uruchamianym zapytaniem.

Zadanie eksportu ciągłego należy skonfigurować przy użyciu tożsamości zarządzanej w następujących scenariuszach:

- Gdy tabela zewnętrzna używa uwierzytelniania personifikacji.

- Gdy zapytanie odwołuje się do tabel w innych bazach danych.

- Gdy zapytanie odwołuje się do tabel z włączonymi zasadami zabezpieczeń na poziomie wiersza.

Zadanie ciągłego eksportowania skonfigurowane z tożsamością zarządzaną jest wykonywane w imieniu tożsamości zarządzanej.

W tym artykule dowiesz się, jak skonfigurować tożsamość zarządzaną przypisaną przez system lub przypisaną przez użytkownika i utworzyć zadanie eksportu ciągłego przy użyciu tej tożsamości.

Wymagania wstępne

- Klaster i baza danych. Utwórz klaster i bazę danych.

- Wszystkie bazy danych Administracja uprawnienia do bazy danych.

Konfigurowanie tożsamości zarządzanej

Istnieją dwa typy tożsamości zarządzanych:

Przypisane przez system: tożsamość przypisana przez system jest połączona z klastrem i jest usuwana po usunięciu klastra. Na klaster jest dozwolona tylko jedna tożsamość przypisana przez system.

Przypisana przez użytkownika: tożsamość zarządzana przypisana przez użytkownika jest autonomicznym zasobem platformy Azure. Do klastra można przypisać wiele tożsamości przypisanych przez użytkownika.

Wybierz jedną z poniższych kart, aby skonfigurować preferowany typ tożsamości zarządzanej.

Wykonaj kroki, aby dodać tożsamość przypisaną przez użytkownika.

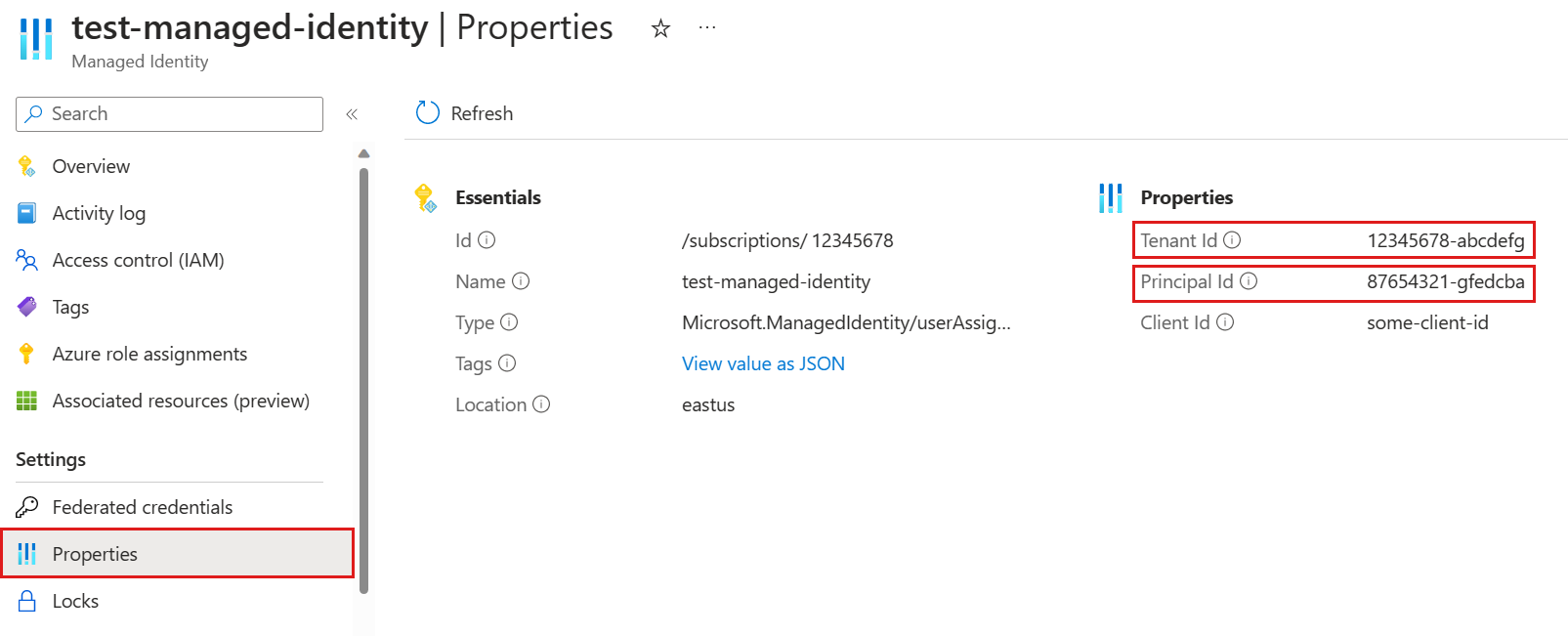

W Azure Portal w menu po lewej stronie zasobu tożsamości zarządzanej wybierz pozycję Właściwości. Skopiuj i zapisz identyfikator dzierżawy i identyfikator podmiotu zabezpieczeń do użycia w poniższych krokach.

Uruchom następujące polecenie managed_identity zasad alter-merge , zastępując

<objectId>ciąg identyfikatorem obiektu tożsamości zarządzanej z poprzedniego kroku. To polecenie ustawia zasady tożsamości zarządzanej w klastrze, które umożliwiają używanie tożsamości zarządzanej z eksportem ciągłym..alter-merge cluster policy managed_identity ```[ { "ObjectId": "<objectId>", "AllowedUsages": "AutomatedFlows" } ]```Uwaga

Aby ustawić zasady dla określonej bazy danych, użyj polecenia

database <DatabaseName>zamiastcluster.Uruchom następujące polecenie, aby udzielić uprawnień programu Database Viewer tożsamości zarządzanej dla wszystkich baz danych używanych do eksportu ciągłego, takiego jak baza danych zawierająca tabelę zewnętrzną.

.add database <DatabaseName> viewers ('aadapp=<objectId>;<tenantId>')Zastąp

<DatabaseName>element odpowiednią bazą danych<objectId>identyfikatorem jednostki tożsamości zarządzanej z kroku 2 i<tenantId>identyfikatorem dzierżawy identyfikatora Microsoft Entra z kroku 2.

Konfigurowanie tabeli zewnętrznej

Tabele zewnętrzne odnoszą się do danych znajdujących się w usłudze Azure Storage, takich jak Azure Blob Storage, Azure Data Lake Gen1 i Azure Data Lake Gen2 lub SQL Server.

Wybierz jedną z poniższych kart, aby skonfigurować usługę Azure Storage lub SQL Server tabeli zewnętrznej.

Utwórz parametry połączenia na podstawie szablonów parametry połączenia magazynu. Ten ciąg wskazuje zasób, aby uzyskać dostęp do informacji o uwierzytelnianiu i jego uwierzytelnieniu. W przypadku przepływów eksportu ciągłego zalecamy uwierzytelnianie personifikacji.

Uruchom tabelę .create lub .alter external , aby utworzyć tabelę. Użyj parametry połączenia z poprzedniego kroku jako argumentu storageConnectionString.

Na przykład następujące polecenie tworzy

MyExternalTableodwołanie do danych sformatowanych w formacie CSV wmycontainermystorageaccountAzure Blob Storage. Tabela zawiera dwie kolumny, jedną dla liczby całkowitejxi jedną dla ciągus. Parametry połączenia kończy się ciągiem;impersonate, który wskazuje na użycie uwierzytelniania personifikacji w celu uzyskania dostępu do magazynu danych..create external table MyExternalTable (x:int, s:string) kind=storage dataformat=csv ( h@'https://mystorageaccount.blob.core.windows.net/mycontainer;impersonate' )Udziel uprawnień zapisu tożsamości zarządzanej do odpowiedniego zewnętrznego magazynu danych. Tożsamość zarządzana wymaga uprawnień do zapisu, ponieważ zadanie eksportu ciągłego eksportuje dane do magazynu danych w imieniu tożsamości zarządzanej.

Zewnętrzny magazyn danych Wymagane uprawnienia Udzielanie uprawnień Azure Blob Storage Współautor danych obiektu blob usługi Storage Przypisywanie roli platformy Azure Data Lake Storage Gen2 Współautor danych obiektu blob usługi Storage Przypisywanie roli platformy Azure Data Lake Storage Gen1 Współautor Przypisywanie roli platformy Azure

Tworzenie zadania eksportu ciągłego

Wybierz jedną z poniższych kart, aby utworzyć zadanie eksportu ciągłego, które będzie uruchamiane w imieniu przypisanej przez użytkownika lub przypisanej przez system tożsamości zarządzanej.

Uruchom polecenie .create-or-alter continuous-export z właściwością managedIdentity ustawioną na identyfikator obiektu tożsamości zarządzanej.

Na przykład następujące polecenie tworzy zadanie eksportu ciągłego o nazwie , MyExport aby wyeksportować MyExternalTable dane w MyTable imieniu tożsamości zarządzanej przypisanej przez użytkownika. <objectId> powinna być identyfikatorem obiektu tożsamości zarządzanej.

.create-or-alter continuous-export MyExport over (MyTable) to table MyExternalTable with (managedIdentity=<objectId>, intervalBetweenRuns=5m) <| MyTable

Zawartość pokrewna

- .show continuous-export

- Omówienie eksportu ciągłego

- Tożsamości zarządzane

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla