Zabezpieczenia sieci dla usługi Azure Data Explorer

Klastry usługi Azure Data Explorer zostały zaprojektowane tak, aby były dostępne przy użyciu publicznych adresów URL. Każda osoba mająca prawidłową tożsamość w klastrze może uzyskać do niego dostęp z dowolnej lokalizacji. Jako organizacja zabezpieczanie danych może być jednym z zadań o najwyższym priorytcie. W związku z tym możesz ograniczyć i zabezpieczyć dostęp do klastra, a nawet zezwolić na dostęp do klastra za pośrednictwem prywatnej sieci wirtualnej. Aby osiągnąć ten cel, możesz użyć jednej z następujących opcji:

Zdecydowanie zalecamy używanie prywatnych punktów końcowych do zabezpieczania dostępu sieciowego do klastra. Ta opcja ma wiele zalet za pośrednictwem iniekcji sieci wirtualnej, co skutkuje niższym obciążeniem konserwacyjnym, w tym prostszym procesem wdrażania i bardziej niezawodnymi zmianami sieci wirtualnej.

W poniższej sekcji wyjaśniono, jak zabezpieczyć klaster przy użyciu prywatnych punktów końcowych i iniekcji sieci wirtualnej.

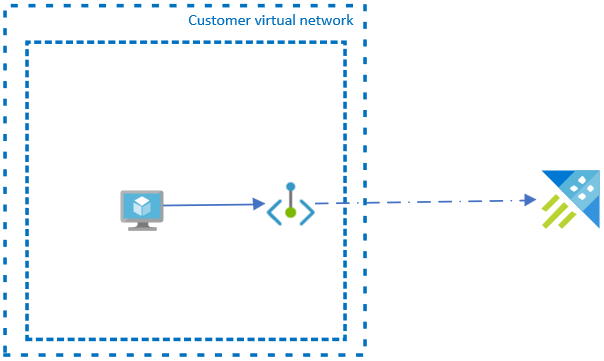

Prywatny punkt końcowy

Prywatny punkt końcowy to interfejs sieciowy korzystający z prywatnych adresów IP z sieci wirtualnej. Ten interfejs sieciowy łączy Cię prywatnie i bezpiecznie z klastrem obsługiwanym przez usługę Azure Private Link. Włączając prywatny punkt końcowy, wprowadzasz usługę do swojej sieci wirtualnej.

Aby pomyślnie wdrożyć klaster w prywatnym punkcie końcowym, wymagany jest tylko zestaw prywatnych adresów IP.

Uwaga

Prywatne punkty końcowe nie są obsługiwane w przypadku klastra wprowadzonego do sieci wirtualnej.

Wstrzykiwanie sieci wirtualnej

Ostrzeżenie

Wstrzykiwanie sieci wirtualnej zostanie wycofane dla usługi Azure Data Explorer do 1 lutego 2025 r. Aby uzyskać więcej informacji na temat wycofywania, zobacz Wycofywanie iniekcji sieci wirtualnej dla usługi Azure Data Explorer.

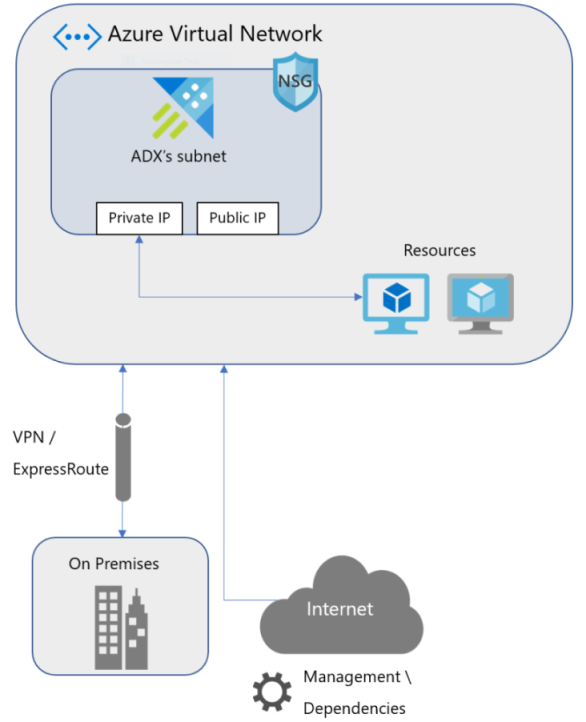

Iniekcja sieci wirtualnej umożliwia bezpośrednie wdrożenie klastra w sieci wirtualnej. Dostęp do klastra można uzyskać prywatnie z sieci wirtualnej i za pośrednictwem bramy sieci VPN lub usługi Azure ExpressRoute z sieci lokalnych. Wstrzykiwanie klastra do sieci wirtualnej umożliwia zarządzanie całym ruchem. Obejmuje to ruch umożliwiający dostęp do klastra oraz wszystkie jego pozyskiwanie lub eksporty danych. Ponadto odpowiadasz za zezwolenie firmie Microsoft na dostęp do klastra na potrzeby monitorowania zarządzania i kondycji.

Aby pomyślnie wstrzyknąć klaster do sieci wirtualnej, należy skonfigurować sieć wirtualną, aby spełniała następujące wymagania:

- Należy delegować podsieć do usługi Microsoft.Kusto/clusters , aby włączyć usługę i zdefiniować jej warunki wstępne wdrożenia w postaci zasad intencji sieci

- Podsieć musi być dobrze skalowana w celu zapewnienia przyszłego wzrostu użycia klastra

- Do zarządzania klastrem wymagane są dwa publiczne adresy IP i upewnij się, że są w dobrej kondycji

- Opcjonalnie, jeśli używasz dodatkowego urządzenia zapory do zabezpieczenia sieci, musisz zezwolić klastrowi na łączenie się z zestawem w pełni kwalifikowanych nazw domen (FQDN) dla ruchu wychodzącego

Wstrzykiwanie prywatnego punktu końcowego a sieci wirtualnej

Iniekcja sieci wirtualnej może prowadzić do wysokiego obciążenia związanego z konserwacją, w wyniku szczegółów implementacji, takich jak utrzymywanie list nazw FQDN w zaporach lub wdrażanie publicznych adresów IP w środowisku ograniczonym. W związku z tym zalecamy użycie prywatnego punktu końcowego do nawiązania połączenia z klastrem.

W poniższej tabeli pokazano, jak można zaimplementować funkcje związane z zabezpieczeniami sieci na podstawie klastra wprowadzonego do sieci wirtualnej lub zabezpieczonego przy użyciu prywatnego punktu końcowego.

| Funkcja | Prywatny punkt końcowy | Wstrzykiwanie sieci wirtualnej |

|---|---|---|

| Filtrowanie przychodzących adresów IP | Zarządzanie dostępem publicznym | Tworzenie reguły sieciowej grupy zabezpieczeń dla ruchu przychodzącego |

| Przechodni dostęp do innych usług (Storage, Event Hubs itp.) | Tworzenie zarządzanego prywatnego punktu końcowego | Tworzenie prywatnego punktu końcowego do zasobu |

| Ograniczanie dostępu wychodzącego | Używanie zasad objaśnienie lub listy AllowedFQDNList | Używanie urządzenia wirtualnego do filtrowania ruchu wychodzącego podsieci |