Wdrażanie klastra usługi Azure Data Explorer w Virtual Network

Ważne

Rozważ przejście do rozwiązania opartego na prywatnym punkcie końcowym platformy Azure w celu zaimplementowania zabezpieczeń sieci za pomocą usługi Azure Data Explorer. Jest mniej podatny na błędy i zapewnia parzystość funkcji.

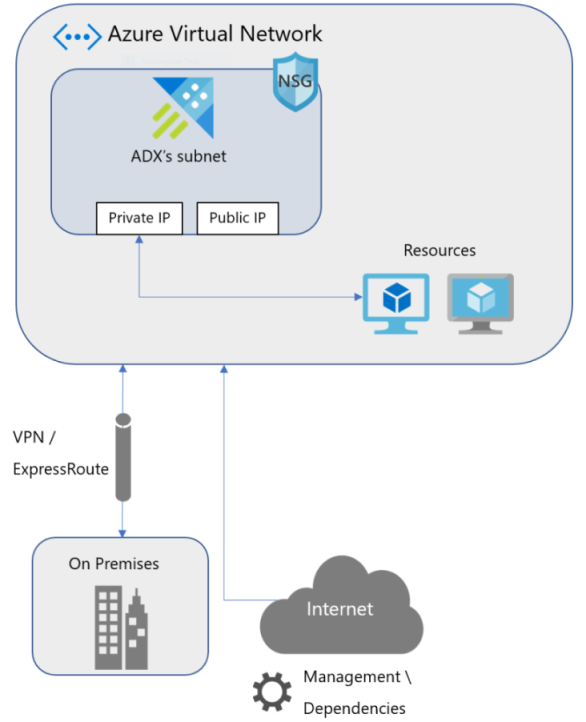

W tym artykule opisano zasoby, które są obecne podczas wdrażania klastra usługi Azure Data Explorer w niestandardowej usłudze Azure Virtual Network. Te informacje pomogą Ci wdrożyć klaster w podsieci w Virtual Network (VNet). Aby uzyskać więcej informacji na temat sieci wirtualnych platformy Azure, zobacz Co to jest usługa Azure Virtual Network?

Usługa Azure Data Explorer obsługuje wdrażanie klastra w podsieci w Virtual Network (VNet). Ta funkcja umożliwia:

- Wymuszanie reguł sieciowej grupy zabezpieczeń na ruchu klastra usługi Azure Data Explorer.

- Połącz sieć lokalną z podsiecią klastra usługi Azure Data Explorer.

- Zabezpiecz źródła połączeń danych (Event Hubs i Event Grid) za pomocą punktów końcowych usługi.

Uzyskiwanie dostępu do klastra usługi Azure Data Explorer w sieci wirtualnej

Dostęp do klastra usługi Azure Data Explorer można uzyskać przy użyciu następujących adresów IP dla każdej usługi (usługi aparatu i zarządzania danymi):

- Prywatny adres IP: używany do uzyskiwania dostępu do klastra w sieci wirtualnej.

- Publiczny adres IP: używany do uzyskiwania dostępu do klastra spoza sieci wirtualnej do zarządzania i monitorowania oraz jako adres źródłowy dla połączeń wychodzących uruchomionych z klastra.

Ważne

Domyślne reguły sieciowej grupy zabezpieczeń blokują dostęp do publicznych adresów IP spoza sieci wirtualnej. Aby uzyskać dostęp do publicznego punktu końcowego, należy dodać wyjątek dla publicznych adresów IP w sieciowej grupie zabezpieczeń.

Następujące rekordy DNS są tworzone w celu uzyskania dostępu do usługi:

[clustername].[geo-region].kusto.windows.net(aparat)ingest-[clustername].[geo-region].kusto.windows.net(zarządzanie danymi) są mapowane na publiczny adres IP dla każdej usługi.private-[clustername].[geo-region].kusto.windows.net(aparat)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(zarządzanie danymi) są mapowane na prywatny adres IP dla każdej usługi.

Planowanie rozmiaru podsieci w sieci wirtualnej

Rozmiar podsieci używanej do hostowania klastra usługi Azure Data Explorer nie można zmienić po wdrożeniu podsieci. W sieci wirtualnej usługa Azure Data Explorer używa jednego prywatnego adresu IP dla każdej maszyny wirtualnej i dwóch prywatnych adresów IP dla wewnętrznych modułów równoważenia obciążenia (aparatu i zarządzania danymi). Sieć platformy Azure używa również pięciu adresów IP dla każdej podsieci. Usługa Azure Data Explorer aprowizuje dwie maszyny wirtualne dla usługi zarządzania danymi. Maszyny wirtualne usługi aparatu są aprowizowane na pojemność skalowania konfiguracji użytkownika.

Całkowita liczba adresów IP:

| Zastosowanie | Liczba adresów |

|---|---|

| Usługa aparatu | 1 na wystąpienie |

| Usługa zarządzania danymi | 2 |

| Wewnętrzne moduły równoważenia obciążenia | 2 |

| Zarezerwowane adresy platformy Azure | 5 |

| Łącznie | #engine_instances + 9 |

Ważne

- Przed wdrożeniem usługi Azure Data Explorer upewnij się, że rozmiar podsieci został zaplanowany. Po wdrożeniu nie można zmienić rozmiaru podsieci.

- Upewnij się, że nie wdrażasz żadnych innych zasobów ani usług platformy Azure w podsieci, w której planujesz wdrożyć usługę Azure Data Explorer. Dzięki temu Data Explorer platformy Azure nie będą uruchamiane podczas wznawiania stanu wstrzymania.

Punkty końcowe usługi służące do nawiązywania połączenia z usługą Azure Data Explorer

Punkty końcowe usługi platformy Azure umożliwiają zabezpieczanie wielodostępnych zasobów platformy Azure w sieci wirtualnej. Wdrożenie klastra w podsieci umożliwia skonfigurowanie połączeń danych z usługą Event Hubs lub Event Grid przy jednoczesnym ograniczeniu podstawowych zasobów dla podsieci usługi Azure Data Explorer.

Prywatne punkty końcowe

Prywatne punkty końcowe umożliwiają prywatny dostęp do zasobów platformy Azure (takich jak magazyn/centrum zdarzeń/usługa Data Lake Gen 2) i korzystanie z prywatnego adresu IP z Virtual Network, efektywnie przenosząc zasób do sieci wirtualnej. Utwórz prywatny punkt końcowy dla zasobów używanych przez połączenia danych, takich jak centrum zdarzeń i magazyn, oraz tabele zewnętrzne, takie jak Storage, Data Lake Gen 2 i SQL Database z sieci wirtualnej, aby uzyskać dostęp do zasobów bazowych prywatnie.

Uwaga

Konfigurowanie prywatnego punktu końcowego wymaga skonfigurowania systemu DNS. Obsługujemy tylko konfigurację strefy Prywatna strefa DNS platformy Azure. Niestandardowy serwer DNS nie jest obsługiwany.

Konfigurowanie reguł sieciowej grupy zabezpieczeń

Sieciowe grupy zabezpieczeń umożliwiają kontrolowanie dostępu do sieci w sieci wirtualnej. Musisz skonfigurować sieciowe grupy zabezpieczeń dla klastra usługi Azure Data Explorer, aby działały w sieci wirtualnej.

Konfigurowanie reguł sieciowej grupy zabezpieczeń przy użyciu delegowania podsieci

Delegowanie podsieci to domyślna metoda konfigurowania reguł sieciowej grupy zabezpieczeń dla klastrów usługi Azure Data Explorer wdrożonych w podsieci w sieci wirtualnej. Podczas korzystania z delegowania podsieci należy delegować podsieć do klastrów Microsoft.Kusto/clusters przed utworzeniem klastra w podsieci.

Włączenie delegowania podsieci w podsieci klastra umożliwia usłudze zdefiniowanie warunków wstępnych wdrożenia w postaci zasad intencji sieci. Podczas tworzenia klastra w podsieci konfiguracje sieciowej grupy zabezpieczeń wymienione w poniższych sekcjach są tworzone automatycznie.

Ostrzeżenie

Zmiana konfiguracji delegowania podsieci ostatecznie zakłóci normalne działanie klastra. Na przykład po zatrzymaniu klastra może nie być możliwe uruchomienie klastra, uruchomienie poleceń zarządzania lub zastosowanie monitorowania kondycji w klastrze.

Ręczne konfigurowanie reguł sieciowej grupy zabezpieczeń

Alternatywnie można ręcznie skonfigurować sieciową grupę zabezpieczeń. Domyślnie wdrożenie klastra w sieci wirtualnej wymusza delegowanie podsieci dla "Microsoft.Kusto/clusters" do skonfigurowania. Rezygnacja z tego wymagania jest możliwa przy użyciu okienka Funkcje w wersji zapoznawczej .

Ostrzeżenie

Ręczne konfigurowanie reguł sieciowej grupy zabezpieczeń dla klastra nie jest proste i wymaga ciągłego monitorowania tego artykułu pod kątem zmian. Zdecydowanie zalecamy używanie delegowania podsieci dla klastra lub, jeśli wolisz, rozważ użycie rozwiązania opartego na prywatnym punkcie końcowym .

Konfiguracja przychodzącej sieciowej grupy zabezpieczeń

| Zastosowanie | From | Do | Protokół |

|---|---|---|---|

| Zarządzanie | Adresy zarządzania usługi Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Monitorowanie kondycji | Adresy monitorowania kondycji usługi Azure Data Explorer | YourAzureDataExplorerSubnet:443 | TCP |

| Komunikacja wewnętrzna usługi Azure Data Explorer | YourAzureDataExplorerSubnet: Wszystkie porty | YourAzureDataExplorerSubnet:Wszystkie porty | Wszystko |

| Zezwalaj na ruch przychodzący modułu równoważenia obciążenia platformy Azure (sonda kondycji) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Konfiguracja sieciowej grupy zabezpieczeń dla ruchu wychodzącego

| Zastosowanie | From | Do | Protokół |

|---|---|---|---|

| Zależność od usługi Azure Storage | Podsieć YourAzureDataExplorerSubnet | Magazyn:443 | TCP |

| Zależność od usługi Azure Data Lake | Podsieć YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Pozyskiwanie i monitorowanie usług usługi Event Hubs | Podsieć YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Publikowanie metryk | Podsieć YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (jeśli dotyczy) | Podsieć YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Zależność od usługi KeyVault | Podsieć YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Urząd certyfikacji | Podsieć YourAzureDataExplorerSubnet | Internet:80 | TCP |

| Komunikacja wewnętrzna | Podsieć YourAzureDataExplorerSubnet | Podsieć usługi Azure Data Explorer:Wszystkie porty | Wszystko |

Porty używane dla wtyczek sql\_request i http\_request |

Podsieć YourAzureDataExplorerSubnet | Internet:Niestandardowy | TCP |

W poniższych sekcjach wymieniono odpowiednie adresy IP na potrzeby monitorowania zarządzania i kondycji.

Uwaga

Poniższe listy można zignorować, jeśli podsieć jest delegowana do klastrów Microsoft.Kusto/ zgodnie z opisem w temacie Konfigurowanie reguł sieciowej grupy zabezpieczeń przy użyciu delegowania podsieci. W tym scenariuszu adresy IP mogą nie być aktualne, ale zostaną automatycznie zaktualizowane po przypisaniu wymaganych reguł sieciowej grupy zabezpieczeń do klastra.

Adresy IP zarządzania usługą Azure Data Explorer

Uwaga

W przypadku przyszłych wdrożeń użyj tagu usługi AzureDataExplorer

| Region (Region) | Adresy |

|---|---|

| Australia Środkowa | 20.37.26.134 |

| Australia Środkowa 2 | 20.39.99.177 |

| Australia Wschodnia | 40.82.217.84 |

| Australia Południowo-Wschodnia | 20.40.161.39 |

| Brazylia Południowa | 191.233.25.183 |

| Brazylia Południowo-Wschodnia | 191.232.16.14 |

| Kanada Środkowa | 40.82.188.208 |

| Kanada Wschodnia | 40.80.255.12 |

| Indie Środkowe | 40.81.249.251, 104.211.98.159 |

| Central US | 40.67.188.68 |

| Środkowe stany USA — EUAP | 40.89.56.69 |

| Chiny Wschodnie 2 | 139.217.184.92 |

| Chiny Północne 2 | 139.217.60.6 |

| Azja Wschodnia | 20.189.74.103 |

| East US | 52.224.146.56 |

| Wschodnie stany USA 2 | 52.232.230.201 |

| Wschodnie stany USA 2 — EUAP | 52.253.226.110 |

| Francja Środkowa | 40.66.57.91 |

| Francja Południowa | 40.82.236.24 |

| Niemcy Środkowo-Zachodnie | 51.116.98.150 |

| Japonia Wschodnia | 20.43.89.90 |

| Japonia Zachodnia | 40.81.184.86 |

| Korea Środkowa | 40.82.156.149 |

| Korea Południowa | 40.80.234.9 |

| Północno-środkowe stany USA | 40.81.43.47 |

| Europa Północna | 52.142.91.221 |

| Norwegia Wschodnia | 51.120.49.100 |

| Norwegia Zachodnia | 51.120.133.5 |

| Polska Środkowa | 20.215.208.177 |

| Północna Republika Południowej Afryki | 102.133.129.138 |

| Zachodnia Republika Południowej Afryki | 102.133.0.97 |

| South Central US | 20.45.3.60 |

| Southeast Asia | 40.119.203.252 |

| Indie Południowe | 40.81.72.110, 104.211.224.189 |

| Szwajcaria Północna | 20.203.198.33 |

| Szwajcaria Zachodnia | 51.107.98.201 |

| Środkowe Zjednoczone Emiraty Arabskie | 20.37.82.194 |

| Północne Zjednoczone Emiraty Arabskie | 20.46.146.7 |

| Południowe Zjednoczone Królestwo | 40.81.154.254 |

| Zachodnie Zjednoczone Królestwo | 40.81.122.39 |

| USDoD Central | 52.182.33.66 |

| USDoD East | 52.181.33.69 |

| USGov Arizona | 52.244.33.193 |

| USGov Teksas | 52.243.157.34 |

| USGov Wirginia | 52.227.228.88 |

| Zachodnio-środkowe stany USA | 52.159.55.120 |

| West Europe | 51.145.176.215 |

| Indie Zachodnie | 40.81.88.112 |

| Zachodnie stany USA | 13.64.38.225 |

| Zachodnie stany USA 2 | 40.90.219.23 |

| Zachodnie stany USA 3 | 20.40.24.116 |

Adresy monitorowania kondycji

| Region (Region) | Adresy |

|---|---|

| Australia Środkowa | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Australia Środkowa 2 | 52.163.244.128 |

| Australia Wschodnia | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australia Południowo-Wschodnia | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brazylia Południowa | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Kanada Środkowa | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Kanada Wschodnia | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Indie Środkowe | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Central US | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| Środkowe stany USA — EUAP | 23.101.115.123 |

| Chiny Wschodnie 2 | 40.73.96.39 |

| Chiny Północne 2 | 40.73.33.105 |

| Azja Wschodnia | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| East US | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| Wschodnie stany USA 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| Wschodnie stany USA 2 — EUAP | 104.46.110.170 |

| Francja Środkowa | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Francja Południowa | 40.127.194.147 |

| Japonia Wschodnia | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Japonia Zachodnia | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Korea Środkowa | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Korea Południowa | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Północno-środkowe stany USA | 23.101.115.123 |

| Europa Północna | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Północna Republika Południowej Afryki | 52.163.244.128 |

| Zachodnia Republika Południowej Afryki | 52.163.244.128 |

| South Central US | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Indie Południowe | 52.163.244.128 |

| Southeast Asia | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Szwajcaria Północna | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Południowe Zjednoczone Królestwo | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Zachodnie Zjednoczone Królestwo | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD Central | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD East | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Teksas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Wirginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Zachodnio-środkowe stany USA | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| West Europe | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Indie Zachodnie | 52.163.244.128 |

| Zachodnie stany USA | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| Zachodnie stany USA 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Konfiguracja usługi ExpressRoute

Użyj usługi ExpressRoute, aby połączyć sieć lokalną z usługą Azure Virtual Network. Typową konfiguracją jest anonsowanie trasy domyślnej (0.0.0.0/0) za pośrednictwem sesji protokołu BGP (Border Gateway Protocol). Wymusza to przekazywanie ruchu wychodzącego z Virtual Network do sieci lokalnej klienta, co może spowodować przerwanie ruchu wychodzącego. Aby przezwyciężyć tę wartość domyślną, można skonfigurować trasę zdefiniowaną przez użytkownika (UDR) (0.0.0.0/0), a następny przeskok będzie internetem. Ponieważ trasa zdefiniowana przez użytkownika ma pierwszeństwo przed BGP, ruch będzie kierowany do Internetu.

Zabezpieczanie ruchu wychodzącego za pomocą zapory

Jeśli chcesz zabezpieczyć ruch wychodzący przy użyciu Azure Firewall lub dowolnego urządzenia wirtualnego w celu ograniczenia nazw domen, następujące w pełni kwalifikowane nazwy domen (FQDN) muszą być dozwolone w zaporze.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Uwaga

Aby ograniczyć dostęp do zależności za pomocą symbolu wieloznakowego (*), użyj interfejsu API opisanego w temacie Jak automatycznie odnajdywać zależności.

Jeśli używasz Azure Firewall, dodaj regułę sieci z następującymi właściwościami:

Protokół: Typ źródła TCP: Źródło adresu IP: * Tagi usługi: AzureMonitor docelowe porty: 443

Konfigurowanie tabeli tras

Należy skonfigurować tabelę tras podsieci klastra z Internetem następnego przeskoku, aby zapobiec problemom z trasami asymetrycznymi.

Konfigurowanie tabeli tras przy użyciu delegowania podsieci

Zalecamy użycie delegowania podsieci w celu skonfigurowania tabeli tras dla wdrożenia klastra, podobnie jak w przypadku reguł sieciowej grupy zabezpieczeń. Włączenie delegowania podsieci w podsieci klastra umożliwia usłudze konfigurowanie i aktualizowanie tabeli tras.

Ręczne konfigurowanie tabeli tras

Alternatywnie można ręcznie skonfigurować tabelę tras. Domyślnie wdrożenie klastra w sieci wirtualnej wymusza delegowanie podsieci dla "Microsoft.Kusto/clusters" do skonfigurowania. Rezygnacja z tego wymagania jest możliwa przy użyciu okienka funkcji w wersji zapoznawczej .

Ostrzeżenie

Ręczne konfigurowanie tabeli tras dla klastra nie jest proste i wymaga ciągłego monitorowania zmian w tym artykule. Zdecydowanie zalecamy użycie delegowania podsieci dla klastra lub, jeśli wolisz, rozważ użycie rozwiązania opartego na prywatnym punkcie końcowym .

Aby ręcznie skonfigurować tabelę tras , należy ją zdefiniować w podsieci. Należy dodać adresy monitorowania zarządzania i kondycji przy użyciu Internetu następnego przeskoku.

Na przykład w regionie Zachodnie stany USA należy zdefiniować następujące trasy zdefiniowane przez użytkownika:

| Nazwa | Przedrostek adresu | Następny przeskok |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Jak automatycznie odnajdywać zależności

Usługa Azure Data Explorer udostępnia interfejs API, który umożliwia klientom programowe odnajdywanie wszystkich zależności wychodzących (FQDN). Te zależności wychodzące umożliwią klientom skonfigurowanie zapory na ich końcu w celu zezwolenia na ruch związany z zarządzaniem przez zależne nazwy FQDN. Klienci mogą mieć te urządzenia zapory na platformie Azure lub lokalnie. Może to spowodować dodatkowe opóźnienie i może mieć wpływ na wydajność usługi. Zespoły usług będą musiały przetestować ten scenariusz, aby ocenić wpływ na wydajność usługi.

Obiekt ARMClient służy do zademonstrowania interfejsu API REST przy użyciu programu PowerShell.

Logowanie przy użyciu klienta ARMClient

armclient loginWywoływanie operacji diagnozowania

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionSprawdź odpowiedź

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Zależności wychodzące obejmują kategorie, takie jak identyfikator Microsoft Entra, usługa Azure Monitor, urząd certyfikacji, usługa Azure Storage i śledzenie wewnętrzne. W każdej kategorii znajduje się lista nazw domen i portów potrzebnych do uruchomienia usługi. Mogą one służyć do programowego konfigurowania wybranego urządzenia zapory.

Wdrażanie klastra usługi Azure Data Explorer w sieci wirtualnej przy użyciu szablonu usługi Azure Resource Manager

Aby wdrożyć klaster usługi Azure Data Explorer w sieci wirtualnej, użyj szablonu Deploy Azure Data Explorer cluster into your virtual network Azure Resource Manager template (Wdrażanie klastra usługi Azure Data Explorer w sieci wirtualnej).

Ten szablon tworzy klaster, sieć wirtualną, podsieć, sieciową grupę zabezpieczeń i publiczne adresy IP.

Znane ograniczenia

- Zasoby sieci wirtualnej z wdrożonymi klastrami nie obsługują przenoszenia do nowej grupy zasobów ani operacji subskrypcji .

- Zasoby publicznego adresu IP używane dla aparatu klastra lub usługi zarządzania danymi nie obsługują przeniesienia do nowej grupy zasobów ani operacji subskrypcji.

- Nie można użyć prefiksu DNS "private-" wstrzykniętego klastra usługi Azure Data Explorer w ramach zapytania

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla