Uwierzytelnianie użytkowników końcowych za pomocą Azure Data Lake Storage Gen1 przy użyciu Tożsamość Microsoft Entra

Azure Data Lake Storage Gen1 używa Tożsamość Microsoft Entra do uwierzytelniania. Przed utworzeniem aplikacji, która współpracuje z Data Lake Storage Gen1 lub azure Data Lake Analytics, musisz zdecydować, jak uwierzytelnić aplikację przy użyciu Tożsamość Microsoft Entra. Dostępne są dwie główne opcje:

- Uwierzytelnianie użytkownika końcowego (w tym artykule)

- Uwierzytelnianie typu usługa-usługa (wybierz tę opcję z powyższej listy rozwijanej)

Obie te opcje powodują, że aplikacja jest dostarczana z tokenem OAuth 2.0, który jest dołączany do każdego żądania złożonego do Data Lake Storage Gen1 lub usługi Azure Data Lake Analytics.

W tym artykule omówiono sposób tworzenia aplikacji natywnej Microsoft Entra na potrzeby uwierzytelniania użytkowników końcowych. Aby uzyskać instrukcje dotyczące Microsoft Entra konfiguracji aplikacji na potrzeby uwierzytelniania typu usługa-usługa, zobacz Uwierzytelnianie typu usługa-usługa z Data Lake Storage Gen1 przy użyciu Tożsamość Microsoft Entra.

Wymagania wstępne

Subskrypcja platformy Azure. Zobacz temat Uzyskiwanie bezpłatnej wersji próbnej platformy Azure.

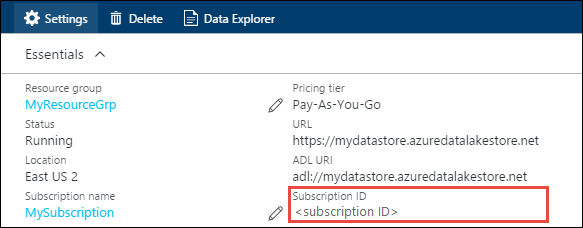

Identyfikator subskrypcji. Możesz pobrać go z Azure Portal. Na przykład jest ona dostępna w bloku konta Data Lake Storage Gen1.

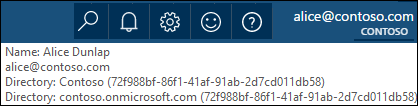

Nazwa domeny Microsoft Entra. Możesz go pobrać, umieszczając kursor myszy w prawym górnym rogu Azure Portal. Na poniższym zrzucie ekranu nazwa domeny jest contoso.onmicrosoft.com, a identyfikator GUID w nawiasach jest identyfikatorem dzierżawy.

Identyfikator dzierżawy platformy Azure. Aby uzyskać instrukcje dotyczące pobierania identyfikatora dzierżawy, zobacz Pobieranie identyfikatora dzierżawy.

Uwierzytelnianie użytkowników końcowych

Ten mechanizm uwierzytelniania jest zalecanym podejściem, jeśli chcesz, aby użytkownik końcowy zalogował się do aplikacji za pośrednictwem Tożsamość Microsoft Entra. Aplikacja może następnie uzyskiwać dostęp do zasobów platformy Azure przy użyciu tego samego poziomu dostępu co użytkownik końcowy, który się zalogował. Użytkownik końcowy musi okresowo podać swoje poświadczenia, aby aplikacja mogła zachować dostęp.

Wynikiem logowania użytkownika końcowego jest to, że aplikacja otrzymuje token dostępu i token odświeżania. Token dostępu jest dołączany do każdego żądania złożonego do Data Lake Storage Gen1 lub Data Lake Analytics i jest on domyślnie ważny przez jedną godzinę. Token odświeżania może służyć do uzyskania nowego tokenu dostępu i jest on ważny domyślnie przez maksymalnie dwa tygodnie. Do logowania użytkownika końcowego można użyć dwóch różnych metod.

Korzystanie z wyskakującego okienka OAuth 2.0

Aplikacja może wyzwolić wyskakujące okienko autoryzacji OAuth 2.0, w którym użytkownik końcowy może wprowadzić swoje poświadczenia. To wyskakujące okienko działa również z procesem Microsoft Entra uwierzytelnianie dwuskładnikowe (2FA), jeśli jest to konieczne.

Uwaga

Ta metoda nie jest jeszcze obsługiwana w bibliotece uwierzytelniania Azure AD (ADAL) dla języka Python lub Java.

Bezpośrednie przekazywanie poświadczeń użytkownika

Aplikacja może bezpośrednio podać poświadczenia użytkownika do Tożsamość Microsoft Entra. Ta metoda działa tylko z kontami użytkowników o identyfikatorze organizacyjnym; nie jest zgodny z kontami użytkowników osobistych/"live ID", w tym kontami kończącymi się na @outlook.com lub @live.com. Ponadto ta metoda nie jest zgodna z kontami użytkowników, które wymagają Microsoft Entra uwierzytelniania dwuskładnikowego (2FA).

Czego potrzebuję w przypadku tego podejścia?

- Microsoft Entra nazwa domeny. To wymaganie jest już wymienione w wymaganiach wstępnych tego artykułu.

- Microsoft Entra identyfikator dzierżawy. To wymaganie jest już wymienione w wymaganiach wstępnych tego artykułu.

- Tożsamość Microsoft Entra aplikacji natywnej

- Identyfikator aplikacji dla aplikacji natywnej Microsoft Entra

- Identyfikator URI przekierowania dla aplikacji natywnej Microsoft Entra

- Ustaw uprawnienia delegowane.

Krok 1. Tworzenie aplikacji natywnej usługi Active Directory

Utwórz i skonfiguruj aplikację natywną Microsoft Entra na potrzeby uwierzytelniania użytkowników końcowych przy użyciu Data Lake Storage Gen1 przy użyciu Tożsamość Microsoft Entra. Aby uzyskać instrukcje, zobacz Tworzenie aplikacji Microsoft Entra.

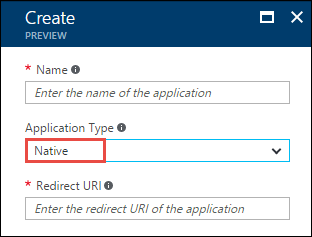

Postępując zgodnie z instrukcjami w linku, upewnij się, że wybrano pozycję Natywna dla typu aplikacji, jak pokazano na poniższym zrzucie ekranu:

Krok 2. Pobieranie identyfikatora aplikacji i identyfikatora URI przekierowania

Zobacz Pobieranie identyfikatora aplikacji, aby pobrać identyfikator aplikacji.

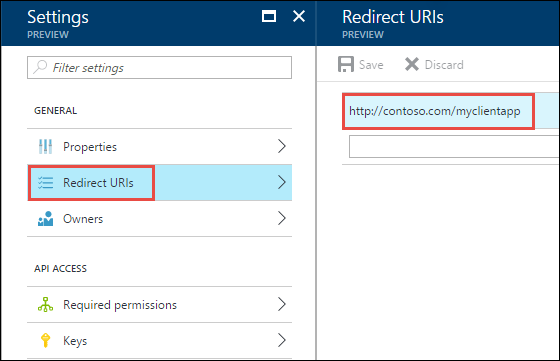

Aby pobrać identyfikator URI przekierowania, wykonaj następujące kroki.

W Azure Portal wybierz pozycję Tożsamość Microsoft Entra, wybierz pozycję Rejestracje aplikacji, a następnie znajdź i wybierz utworzoną aplikację natywną Microsoft Entra.

W bloku Ustawienia aplikacji wybierz pozycję Identyfikatory URI przekierowania.

Skopiuj wyświetloną wartość.

Krok 3. Ustawianie uprawnień

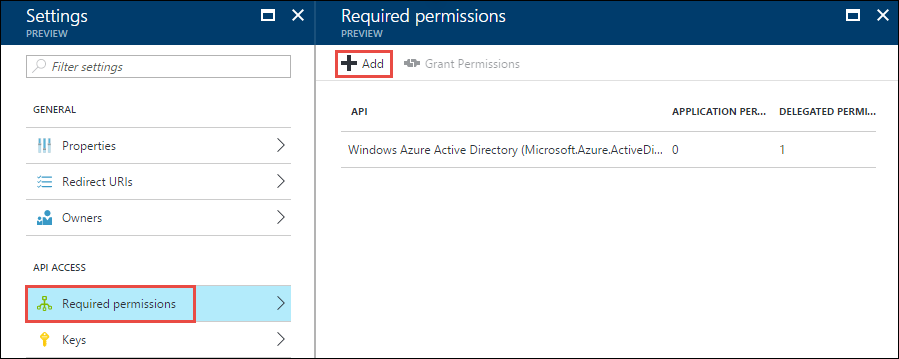

W Azure Portal wybierz pozycję Tożsamość Microsoft Entra, wybierz pozycję Rejestracje aplikacji, a następnie znajdź i wybierz utworzoną aplikację natywną Microsoft Entra.

W bloku Ustawienia aplikacji wybierz pozycję Wymagane uprawnienia, a następnie wybierz pozycję Dodaj.

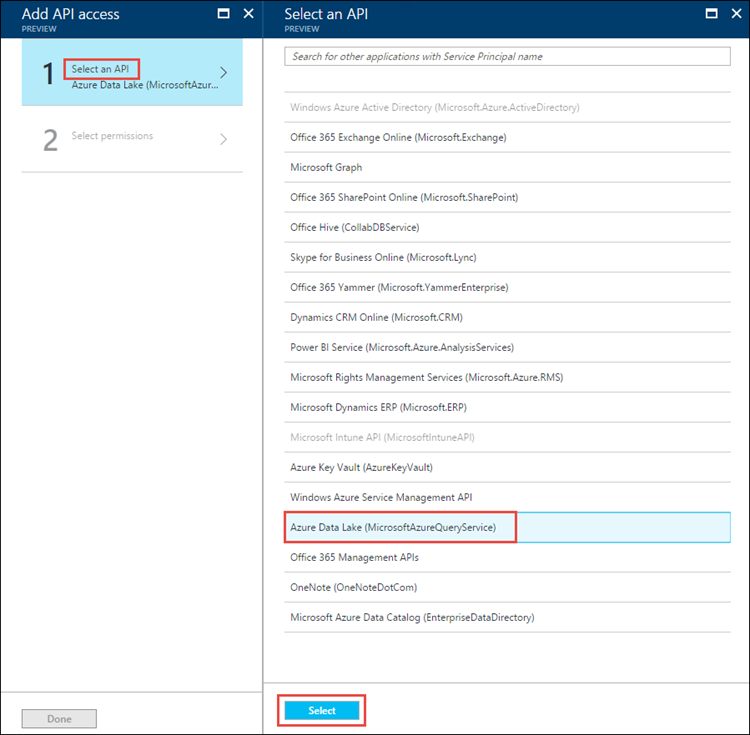

W bloku Dodawanie dostępu do interfejsu API wybierz pozycję Wybierz interfejs API, wybierz pozycję Azure Data Lake, a następnie wybierz pozycję Wybierz.

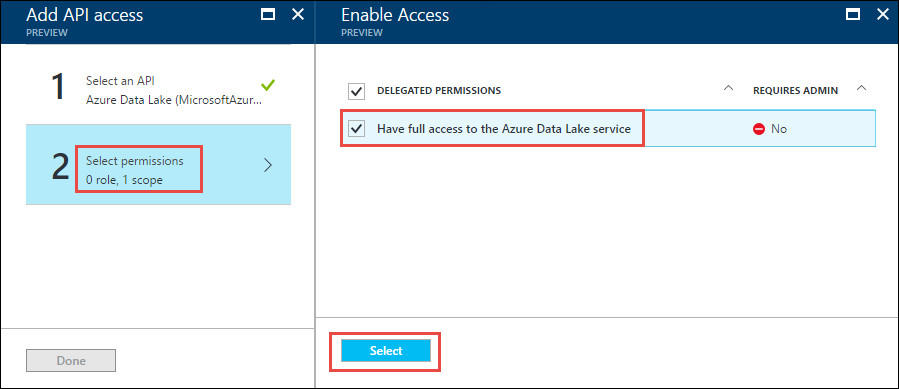

W bloku Dodawanie dostępu do interfejsu API wybierz pozycję Wybierz uprawnienia, zaznacz pole wyboru, aby przyznać pełny dostęp do usługi Data Lake Store, a następnie wybierz pozycję Wybierz.

Kliknij Gotowe.

Powtórz dwa ostatnie kroki, aby udzielić uprawnień do interfejsu API usługi Windows Azure Service Management .

Następne kroki

W tym artykule utworzono aplikację natywną Microsoft Entra i zebrano informacje potrzebne w aplikacjach klienckich utworzonych przy użyciu zestawu SDK platformy .NET, zestawu Java SDK, interfejsu API REST itp. Teraz możesz przejść do następujących artykułów, które zawierają informacje na temat używania aplikacji internetowej Microsoft Entra do pierwszego uwierzytelnienia za pomocą Data Lake Storage Gen1, a następnie wykonywania innych operacji w sklepie.

- Uwierzytelnianie użytkowników końcowych przy użyciu Data Lake Storage Gen1 przy użyciu zestawu JAVA SDK

- Uwierzytelnianie użytkowników końcowych przy użyciu Data Lake Storage Gen1 przy użyciu zestawu SDK platformy .NET

- Uwierzytelnianie użytkownika końcowego przy użyciu Data Lake Storage Gen1 przy użyciu języka Python

- Uwierzytelnianie użytkownika końcowego przy użyciu Data Lake Storage Gen1 przy użyciu interfejsu API REST