Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Te instrukcje dotyczą starszych wzorców dostępu do danych. Usługa Databricks zaleca używanie lokalizacji zewnętrznych Unity Catalog do uzyskiwania dostępu do danych. ZobaczŁączenie się z magazynem obiektów w chmurze za pomocą Unity Catalog.

W tym artykule opisano sposób zarządzania właściwościami dostępu do danych dla magazynów SQL w obszarze roboczym.

Ważne

Zmiana tych ustawień powoduje ponowne uruchomienie wszystkich uruchomionych magazynów SQL.

Konfigurowanie jednostki usługi

Aby skonfigurować dostęp dla magazynów SQL do konta magazynu usługi Azure Data Lake Storage przy użyciu obiektów usługi, wykonaj następujące kroki:

Zarejestruj aplikację Microsoft Entra ID (dawniej Azure Active Directory) i zarejestruj następujące właściwości:

- Identyfikator aplikacji (klienta): identyfikator, który jednoznacznie identyfikuje aplikację Microsoft Entra ID.

- Identyfikator katalogu (dzierżawy): Identyfikator, który jednoznacznie identyfikuje wystąpienie Microsoft Entra ID (nazywany identyfikatorem katalogu (dzierżawy) w usłudze Azure Databricks).

- Klucz tajny klienta: wartość klucza tajnego utworzonego dla tej rejestracji aplikacji. Aplikacja użyje tego ciągu wpisu tajnego, aby udowodnić swoją tożsamość.

Na koncie magazynowym dodaj przypisanie roli dla aplikacji zarejestrowanej w poprzednim kroku, aby zapewnić dostęp do tego konta.

Utwórz zakres tajemnic wspomagany przez Azure Key Vault lub o zasięgu Databricks, zobacz Zarządzanie zakresami tajemnic, i zarejestruj wartość właściwości nazwy zakresu:

- Nazwa zakresu: nazwa utworzonego zakresu danych tajnych.

W przypadku korzystania z usługi Azure Key Vault utwórz wpis tajny w usłudze Azure Key Vault przy użyciu wpisu tajnego klienta w polu Wartość. Zachowaj zapis wybranej tajnej nazwy.

- Nazwa sekretu: nazwa utworzonego sekretu w Azure Key Vault.

W przypadku korzystania z zakresu obsługiwanego przez Databricks, utwórz nowy sekret za pomocą CLI Databricks i użyj go do przechowywania hasła klienta uzyskanego w kroku 1. Zachowaj rekord klucza tajnego wprowadzonego w tym kroku.

- Klucz tajny: klucz utworzonego sekretu obsługiwanego przez Databricks.

Uwaga

Opcjonalnie możesz utworzyć dodatkowy sekret do przechowywania identyfikatora klienta uzyskanego w kroku 1.

Kliknij swoją nazwę użytkownika na górnym pasku obszaru roboczego i wybierz pozycję Ustawienia z listy rozwijanej.

Kliknij kartę Obliczenia .

Kliknij Zarządzaj obok magazynów SQL.

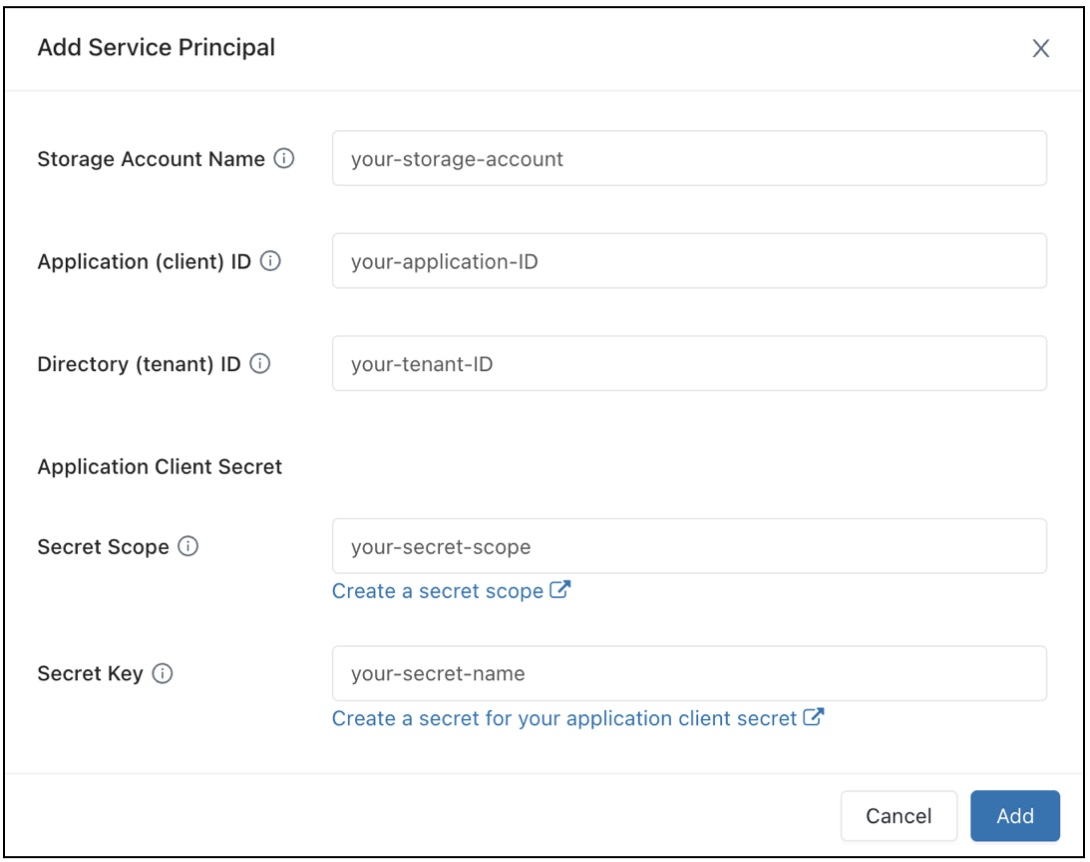

W polu Konfiguracja dostępu do danych kliknij przycisk Dodaj główny obiekt usługi.

Skonfiguruj właściwości konta magazynu usługi Azure Data Lake Storage.

Kliknij przycisk Dodaj.

Zobaczysz, że nowe wpisy zostały dodane do pola tekstowego Konfiguracja dostępu do danych.

Kliknij przycisk Zapisz.

Możesz również edytować wpisy w polu tekstowym Konfiguracja dostępu do danych bezpośrednio.

Konfigurowanie właściwości dostępu do danych dla magazynów SQL

Aby skonfigurować wszystkie magazyny z właściwościami dostępu do danych:

Kliknij swoją nazwę użytkownika na górnym pasku obszaru roboczego i wybierz pozycję Ustawienia z listy rozwijanej.

Kliknij kartę Obliczenia .

Kliknij Zarządzaj obok magazynów SQL.

W polu tekstowym Konfiguracja dostępu do danych określ pary klucz-wartość zawierające właściwości magazynu metadanych.

Ważne

Aby ustawić właściwość konfiguracji Spark na wartość tajnego hasła bez ujawniania wartości tajnego hasła w Spark, ustaw wartość na

{{secrets/<secret-scope>/<secret-name>}}. Zastąp<secret-scope>zakresem tajnym i<secret-name>nazwą tajną. Wartość musi zaczynać się od{{secrets/i kończyć}}. Aby uzyskać więcej informacji na temat tej składni, zobacz Zarządzanie tajemnicami.Kliknij przycisk Zapisz.

Możesz również skonfigurować właściwości dostępu do danych korzystając z Databricks Terraform provider i databricks_sql_global_config.

Obsługiwane właściwości

W przypadku wpisu kończącego się ciągiem

*, obsługiwane są wszystkie właściwości w ramach tego prefiksu.Na przykład wskazuje,

spark.sql.hive.metastore.*że obiespark.sql.hive.metastore.jarsispark.sql.hive.metastore.versionsą obsługiwane, oraz wszelkie inne właściwości rozpoczynające się odspark.sql.hive.metastore.W przypadku właściwości, których wartości zawierają informacje poufne, można przechowywać poufne informacje w wpisie tajnym i ustawić wartość właściwości na nazwę wpisu tajnego przy użyciu następującej składni:

secrets/<secret-scope>/<secret-name>.

Następujące właściwości są obsługiwane w przypadku magazynów SQL:

spark.sql.hive.metastore.*spark.sql.warehouse.dirspark.hadoop.datanucleus.*spark.hadoop.fs.*spark.hadoop.hive.*spark.hadoop.javax.jdo.option.*spark.hive.*

Aby uzyskać więcej informacji na temat ustawiania tych właściwości, zobacz Zewnętrzny magazyn metadanych Programu Hive.