Włączanie usługi Azure Private Link jako standardowego wdrożenia

W tym artykule wyjaśniono, jak za pomocą usługi Azure Private Link włączyć prywatną łączność między użytkownikami i obszarami roboczymi usługi Databricks, a także między klastrami na klasycznej płaszczyźnie obliczeniowej a podstawowymi usługami na płaszczyźnie sterowania w infrastrukturze obszaru roboczego usługi Databricks.

Uwaga

- Aby zapoznać się z wymaganiami i omówieniem usługi Private Link, zobacz Włączanie połączeń zaplecza i frontonu usługi Azure Private Link.

- Istnieją dwa typy wdrożeń: standardowe i uproszczone. W tym artykule opisano standardowe wdrożenie. Aby porównać te typy wdrożeń, zobacz Wybieranie standardowego lub uproszczonego wdrożenia.

Wprowadzenie do połączeń frontonu we standardowym wdrożeniu

Aby obsługiwać prywatne połączenia frontonu z aplikacją internetową usługi Azure Databricks dla klientów, którzy nie mają publicznej łączności z Internetem, należy dodać prywatny punkt końcowy uwierzytelniania przeglądarki, aby obsługiwać wywołania zwrotne logowania jednokrotnego do aplikacji internetowej usługi Azure Databricks. Zazwyczaj te połączenia użytkowników są przesyłane przez sieć wirtualną, która obsługuje połączenia z siecią lokalną i siecią VPN, a jest to nazywane tranzytową siecią wirtualną.

Napiwek

Jeśli implementujesz tylko połączenia usługi Private Link zaplecza, nie potrzebujesz tranzytowej sieci wirtualnej ani prywatnego punktu końcowego uwierzytelniania przeglądarki i możesz pominąć pozostałą część tej sekcji.

Prywatny punkt końcowy uwierzytelniania przeglądarki to prywatne połączenie z typem browser_authenticationzasobu podrzędnego. Hostuje ona prywatne połączenie z tranzytowej sieci wirtualnej, która umożliwia usłudze Microsoft Entra ID (dawniej Azure Active Directory) przekierowywanie użytkowników po zalogowaniu się do poprawnego wystąpienia płaszczyzny sterowania usługi Azure Databricks.

- Jeśli planujesz zezwolić na połączenia z sieci tranzytowej klienta użytkownika do publicznego Internetu, zaleca się dodanie prywatnego punktu końcowego uwierzytelniania przeglądarki, ale nie jest to wymagane.

- Jeśli planujesz nie zezwalać na połączenia z sieci tranzytowej klienta do publicznego Internetu, wymagane jest dodanie prywatnego punktu końcowego uwierzytelniania przeglądarki.

Prywatny punkt końcowy uwierzytelniania przeglądarki jest współużytkowany między wszystkimi obszarami roboczymi w regionie, który współużytkuje tę samą prywatną strefę DNS. Należy również pamiętać, że niektóre firmowe rozwiązania DNS skutecznie ograniczają do jednego regionalnego prywatnego punktu końcowego na potrzeby uwierzytelniania przeglądarki.

Ważne

Aby hostować ustawienia sieci prywatnej uwierzytelniania internetowego, usługa Databricks zdecydowanie zaleca utworzenie obszaru roboczego nazywanego prywatnym obszarem roboczym uwierzytelniania sieci Web dla każdego regionu. Rozwiązuje to problem z usuwaniem obszaru roboczego potencjalnie wpływającym na inne obszary robocze w tym regionie. Aby uzyskać więcej informacji na temat kontekstu i szczegółów, zobacz Krok 4. Tworzenie prywatnego punktu końcowego w celu obsługi logowania jednokrotnego na potrzeby dostępu do przeglądarki internetowej.

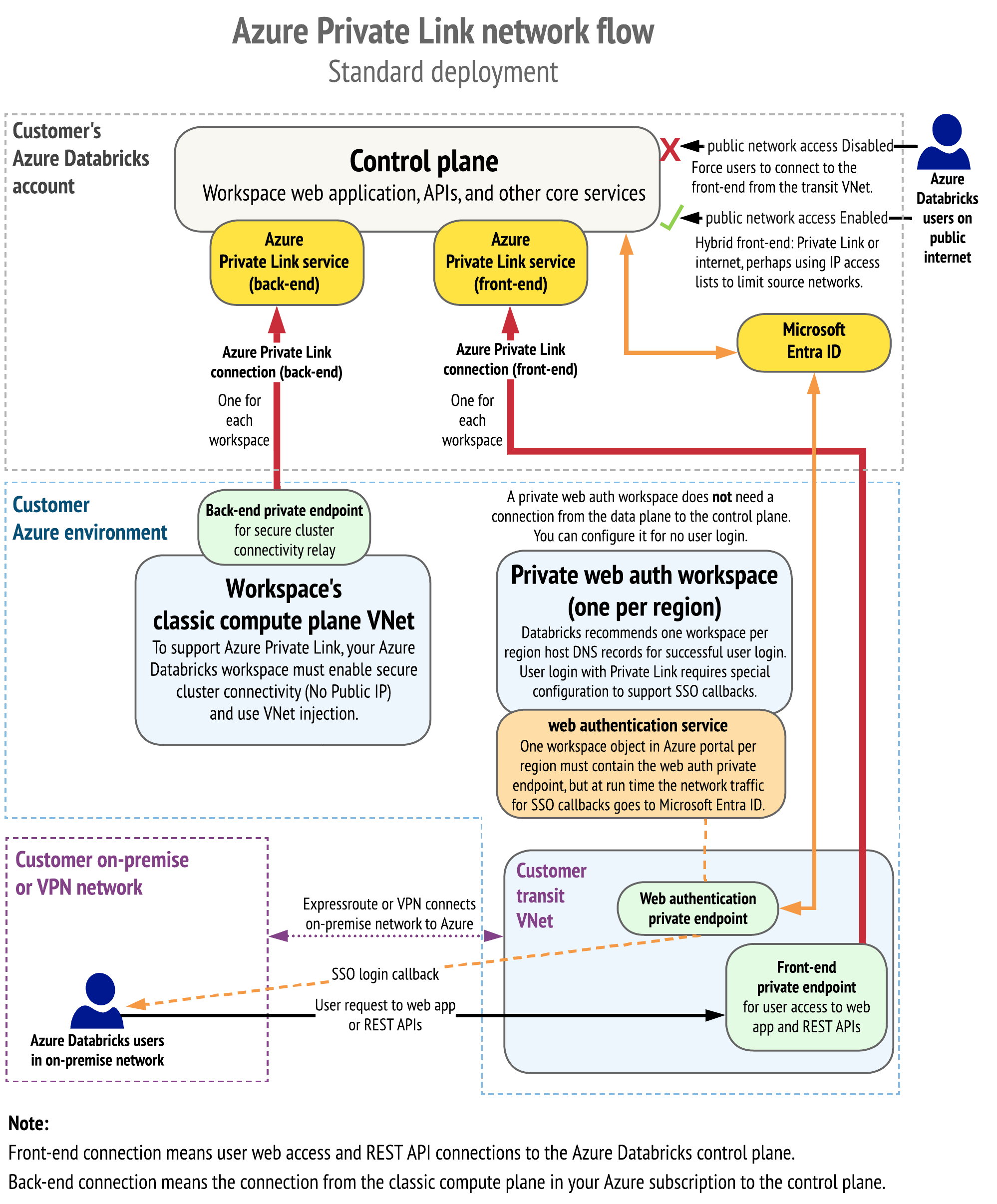

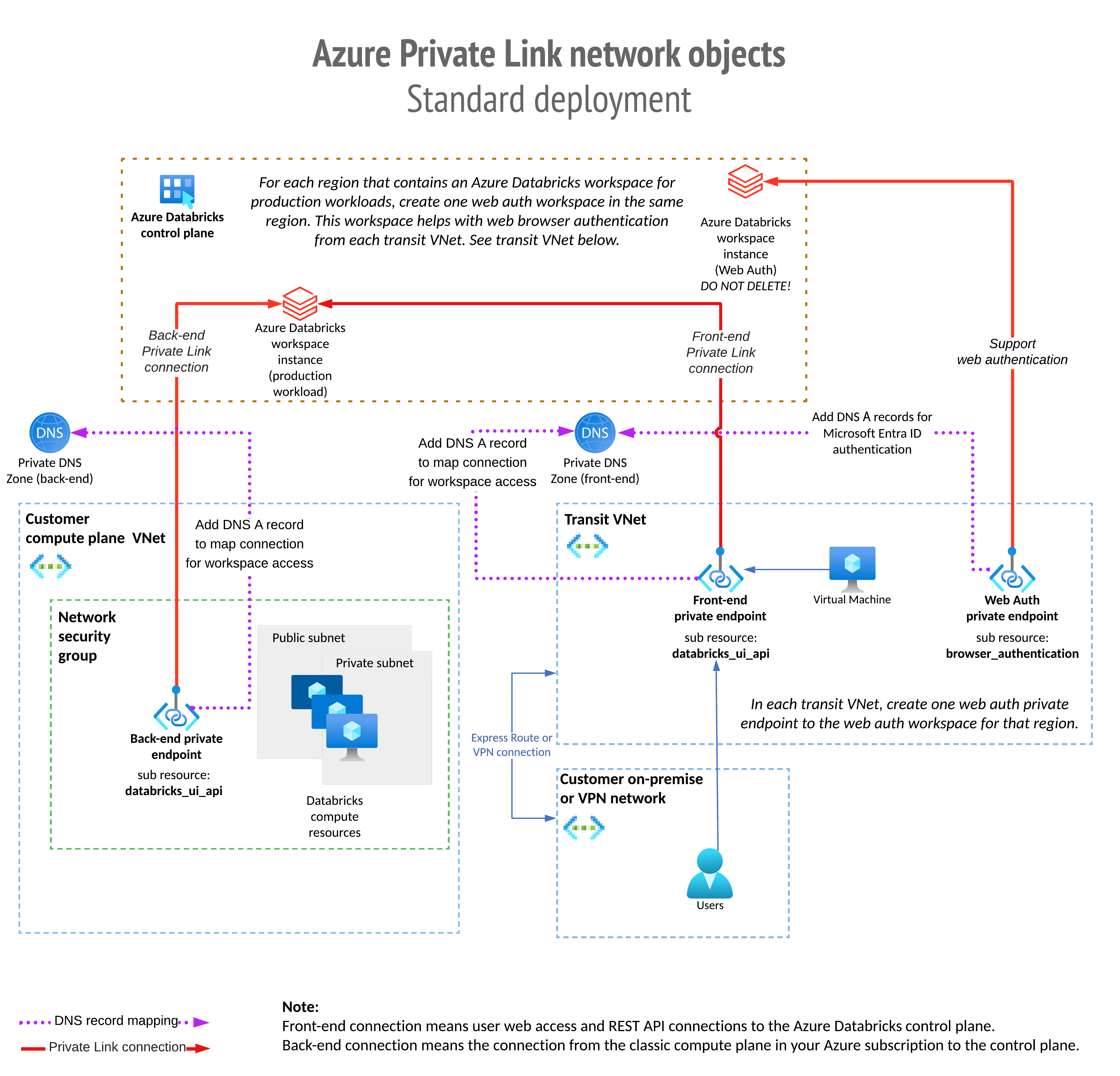

Diagramy przepływu sieci i obiektów sieciowych

Na poniższym diagramie przedstawiono przepływ sieci w typowej implementacji standardowego wdrożenia usługi Private Link:

Na poniższym diagramie przedstawiono architekturę obiektu sieciowego:

Aby porównać to z uproszczonym wdrożeniem usługi Private Link, zobacz Diagramy przepływu sieci i obiektów sieciowych

Krok 1. Tworzenie grup zasobów

- W witrynie Azure Portal przejdź do bloku grupy zasobów.

- Kliknij pozycję Utwórz grupę zasobów, aby utworzyć grupę zasobów dla obszaru roboczego. Ustaw subskrypcję platformy Azure, region i nazwę grupy zasobów. Kliknij pozycję Przejrzyj i utwórz, a następnie pozycję Utwórz.

- Powtórz poprzedni krok, aby utworzyć grupę zasobów dla zasobów usługi Private Link, takich jak punkt końcowy usługi Private Link i strefa. Region nie musi być zgodny z regionem obszaru roboczego. Użyj regionu świadczenia usługi Azure zgodnego z regionem, który ma być używany dla tranzytowej sieci wirtualnej. Jeśli region obszaru roboczego i region tranzytowej sieci wirtualnej nie są zgodne, istnieją dodatkowe koszty transferu danych między regionami.

Krok 2. Tworzenie lub przygotowywanie sieci wirtualnej obszaru roboczego

Być może masz już sieć wirtualną, której będziesz używać, lub możesz utworzyć nową sieć wirtualną specjalnie dla usługi Azure Databricks.

Aby uzyskać wymagania dotyczące zakresów adresów IP sieci wirtualnej i dwóch wymaganych podsieci dla obszaru roboczego, zobacz artykuł Wdrażanie usługi Azure Databricks w sieci wirtualnej platformy Azure (iniekcja sieci wirtualnej).

Zakresy adresów IP sieci wirtualnej i podsieci używane w usłudze Azure Databricks definiują maksymalną liczbę węzłów klastra, których można używać jednocześnie. Wybierz te wartości dokładnie, aby dopasować wymagania sieciowe organizacji i maksymalne węzły klastra, które mają być używane jednocześnie w usłudze Azure Databricks. Zobacz Przestrzeń adresowa i maksymalne węzły klastra.

Można na przykład utworzyć sieć wirtualną z następującymi wartościami:

- Zakres adresów IP: najpierw usuń domyślny zakres adresów IP, a następnie dodaj zakres adresów

10.28.0.0/23IP . - Utwórz podsieć

public-subnetz zakresem10.28.0.0/25. - Utwórz podsieć

private-subnetz zakresem10.28.0.128/25. - Utwórz podsieć

private-linkz zakresem10.28.1.0/27.

Krok 3. Aprowizuj obszar roboczy i prywatne punkty końcowe usługi Azure Databricks

Wdróż nowy obszar roboczy usługi Azure Databricks przy użyciu następujących ustawień:

- W przypadku sieci zasobów obliczeniowych wdróż obszar roboczy usługi Azure Databricks we własnej sieci wirtualnej. Ta funkcja jest nazywana wdrażaniem usługi Azure Databricks w sieci wirtualnej platformy Azure (iniekcja sieci wirtualnej).

- Zabezpieczanie łączności klastra (znanej również jako No-Public-IP/NPIP).

- Obsługa usługi Private Link.

Aby wdrożyć obszar roboczy przy użyciu tych ustawień, masz kilka opcji, w tym interfejs użytkownika w witrynie Azure Portal, szablon niestandardowy (który można zastosować w interfejsie użytkownika, za pomocą interfejsu wiersza polecenia platformy Azure lub programu PowerShell) lub narzędzia Terraform. Aby użyć szablonu niestandardowego do utworzenia obszaru roboczego z obsługą usługi Private Link, użyj tego szablonu.

Niezależnie od wybranego podejścia ustaw te wartości podczas tworzenia nowego obszaru roboczego:

- Dostęp do sieci publicznej (dla usługi Private Link frontonu) (w szablonie jako

publicNetworkAccess): Steruje ustawieniami przypadku użycia frontonu usługi Private Link.- Jeśli ustawisz tę opcję na

Enabled(wartość domyślna), użytkownicy i klienci interfejsu API REST w publicznym Internecie będą mogli uzyskiwać dostęp do usługi Azure Databricks, chociaż można ograniczyć dostęp do określonych zakresów adresów IP z zatwierdzonych sieci źródłowych przy użyciu konfigurowania list dostępu ip dla obszarów roboczych. - Jeśli ustawisz tę opcję na

Disabled, żaden dostęp użytkownika nie będzie dozwolony z publicznego Internetu. W przypadku ustawienia opcji Wyłączone połączenie frontonu może być dostępne tylko przy użyciu łączności usługi Private Link, a nie z publicznego Internetu. Listy dostępu do adresów IP nie są skuteczne w przypadku połączeń usługi Private Link. - Jeśli chcesz używać tylko usługi Private Link zaplecza (bez usługi Private Link frontonu), musisz ustawić dostęp do sieci publicznej na

Enabledwartość .

- Jeśli ustawisz tę opcję na

- Wymagane reguły sieciowej grupy zabezpieczeń (dla usługi Private Link zaplecza) (w szablonie jako

requiredNsgRules): Możliwe wartości:- Wszystkie reguły (wartość domyślna): ta wartość znajduje się w szablonie jako

AllRules. Oznacza to, że płaszczyzna obliczeniowa obszaru roboczego wymaga sieciowej grupy zabezpieczeń obejmującej reguły usługi Azure Databricks, które zezwalają na połączenia w publicznym Internecie z płaszczyzny obliczeniowej do płaszczyzny sterowania. Jeśli nie używasz usługi Private Link zaplecza, użyj tego ustawienia. - Brak reguł usługi Azure Databricks: ta wartość znajduje się w szablonie jako

NoAzureDatabricksRules: Użyj tej wartości, jeśli używasz usługi Private Link zaplecza, co oznacza, że płaszczyzna obliczeniowa obszaru roboczego nie wymaga reguł sieciowej grupy zabezpieczeń w celu nawiązania połączenia z płaszczyzną sterowania usługi Azure Databricks. Jeśli używasz usługi Private Link zaplecza, użyj tego ustawienia.

- Wszystkie reguły (wartość domyślna): ta wartość znajduje się w szablonie jako

- Włącz bezpieczną łączność klastra klastra (No-Public-IP/NPIP) (w szablonie jako

enableNoPublicIp): Zawsze ustaw wartość Tak (true), co umożliwia bezpieczną łączność klastra.

Kombinacja ustawień Dostęp do sieci publicznej (w szablonie publicNetworkAccess) i Wymagane reguły sieciowej grupy zabezpieczeń (w szablonie) określają, requiredNsgRulesjakie typy usługi Private Link są obsługiwane.

W poniższej tabeli przedstawiono obsługiwane scenariusze dla dwóch głównych przypadków użycia usługi Private Link, które są frontonem i zapleczem.

| Scenariusz | Ustaw dostęp do sieci publicznej na tę wartość | Ustaw dla tej wartości wymagane reguły sieciowej grupy zabezpieczeń | Tworzenie tych punktów końcowych |

|---|---|---|---|

| Brak usługi Private Link dla frontonu lub zaplecza | Włączona | Wszystkie reguły | nie dotyczy |

| Zalecana konfiguracja: Zarówno usługa Private Link frontonu, jak i zaplecza. Łączność frontonu jest zablokowana, aby wymagać usługi Private Link. | Disabled | NoAzureDatabricksRules | Jeden dla zaplecza (wymagane). Jeden dla frontonu (wymagane). Ponadto jeden prywatny punkt końcowy uwierzytelniania przeglądarki na region. |

| Zarówno usługa Private Link frontonu, jak i zaplecza. Hybrydowa łączność frontonu umożliwia korzystanie z usługi Private Link lub publicznego Internetu, zazwyczaj przy użyciu konfigurowania list dostępu ip dla obszarów roboczych. Użyj tego podejścia hybrydowego, jeśli używasz usługi Private Link do dostępu użytkowników lokalnych, ale musisz zezwolić na określone zakresy CIDR w Internecie. Dodatkowe zakresy mogą być używane dla usług platformy Azure, takich jak SCIM lub Azure Machine Edukacja, lub w celu zapewnienia dostępu zewnętrznego dla JDBC, automatyzacji chmury lub narzędzi administracyjnych. | Włączona | NoAzureDatabricksRules | Jeden dla zaplecza (wymagane). Jeden punkt końcowy frontonu (opcjonalnie). Ponadto jeden prywatny punkt końcowy uwierzytelniania przeglądarki na region. |

| Usługa Private Link tylko dla frontonu. Łączność frontonu jest zablokowana, aby wymagać usługi Private Link (dostęp do sieci publicznej jest wyłączony). Brak usługi Private Link dla zaplecza. | Jest to nieobsługiwany scenariusz. | Jest to nieobsługiwany scenariusz. | Jest to nieobsługiwany scenariusz. |

| Usługa Private Link tylko dla frontonu. Hybrydowa łączność frontonu umożliwia korzystanie z usługi Private Link lub publicznego Internetu, na przykład przy użyciu opcji Konfigurowanie list dostępu ip dla obszarów roboczych. Brak usługi Private Link dla zaplecza. | Włączona | Wszystkie reguły | Jeden punkt końcowy frontonu (opcjonalnie). Ponadto jeden prywatny punkt końcowy uwierzytelniania przeglądarki na region. |

| Usługa Private Link tylko dla zaplecza. Fronton używa publicznego Internetu, na przykład przy użyciu opcji Konfigurowanie list dostępu ip dla obszarów roboczych. Brak usługi Private Link dla frontonu. | Włączona | NoAzureDatabricksRules | Jeden punkt końcowy zaplecza (wymagany). |

Ustaw następujące ustawienia konfiguracji obszaru roboczego:

- Ustaw warstwę cenową na Premium (w szablonie ta wartość to

premium) - Jeśli włączasz dowolną łączność zaplecza, ustaw opcję Włącz brak publicznego adresu IP (bezpieczna łączność klastra) z wartością Tak (w szablonie ta wartość to

true). - Ustaw pozycję Sieć > Wdróż obszar roboczy usługi Azure Databricks we własnej sieci wirtualnej na wartość Tak (w szablonie ta wartość to

true)

Uwaga

Ogólnie rzecz biorąc, należy włączyć usługę Private Link podczas tworzenia nowego obszaru roboczego. Jeśli jednak masz istniejący obszar roboczy, który nigdy nie miał dostępu do frontonu lub zaplecza usługi Private Link lub jeśli użyto wartości domyślnych dla reguł dostępu do sieci publicznej (włączone) i wymaganych reguł sieciowej grupy zabezpieczeń (wszystkie reguły), możesz później dodać usługę Private Link frontonu. Jednak dostęp do sieci publicznej pozostanie włączony, więc dostępne są tylko niektóre opcje konfiguracji.

Istnieją dwa sposoby tworzenia obszaru roboczego:

Tworzenie obszaru roboczego i prywatnych punktów końcowych w interfejsie użytkownika witryny Azure Portal

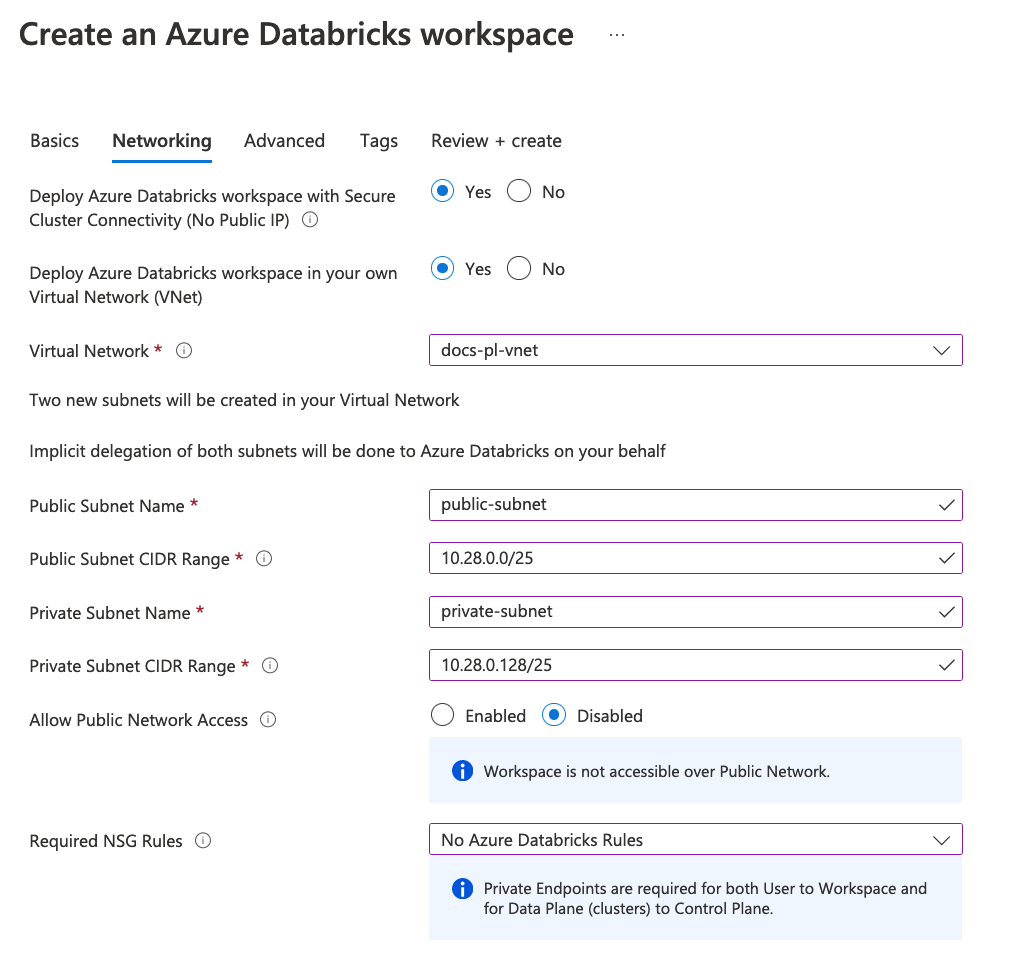

Witryna Azure Portal automatycznie zawiera dwa pola usługi Private Link (dostęp do sieci publicznej i wymagane reguły sieciowej grupy zabezpieczeń) podczas tworzenia nowego obszaru roboczego usługi Azure Databricks.

Aby utworzyć obszar roboczy z własną siecią wirtualną (iniekcja sieci wirtualnej). Aby skonfigurować i rozmieścić podsieci, wykonaj procedurę obszaru roboczego w temacie Wdrażanie usługi Azure Databricks w sieci wirtualnej platformy Azure (iniekcja sieci wirtualnej), ale jeszcze nie naciskaj przycisku Utwórz.

Ustaw wartości w następujących polach:

- Ustaw wartość Warstwa cenowa na

premiumlub inne pola usługi Private Link nie będą widoczne w interfejsie użytkownika. - Ustaw pozycję Sieć > Wdróż obszar roboczy usługi Azure Databricks z bezpiecznym klastrem Połączenie ivity (brak publicznego adresu IP) na wartość Tak.

- Ustaw pozycję Sieć Wdróż obszar roboczy usługi Azure Databricks we własnej sieci wirtualnej na wartość Tak>.

- Ustaw podsieci zgodnie z siecią wirtualną utworzoną w poprzednim kroku. Aby uzyskać szczegółowe informacje, zobacz artykuł dotyczący wstrzykiwania sieci wirtualnej.

- Ustaw pola Obszaru roboczego usługi Private Link Dostęp do sieci publicznej i Wymagane reguły sieciowej grupy zabezpieczeń zgodnie z tabelą scenariuszy w kroku 3. Aprowizuj obszar roboczy usługi Azure Databricks i prywatne punkty końcowe.

Poniższy zrzut ekranu przedstawia cztery najważniejsze pola łączności usługi Private Link.

- Ustaw wartość Warstwa cenowa na

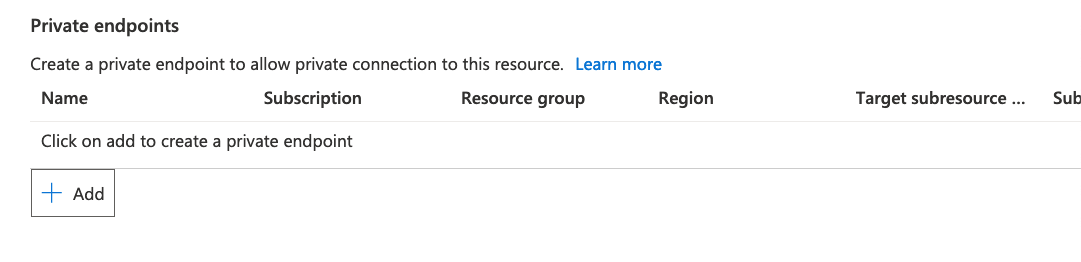

Utwórz prywatny punkt końcowy dla łączności zaplecza:

Poszukaj sekcji Prywatne punkty końcowe poniżej pól przedstawionych na poprzednim zrzucie ekranu. Jeśli ich nie widzisz, prawdopodobnie nie ustawiono warstwy cenowej na Premium.

Kliknij pozycję + Dodaj.

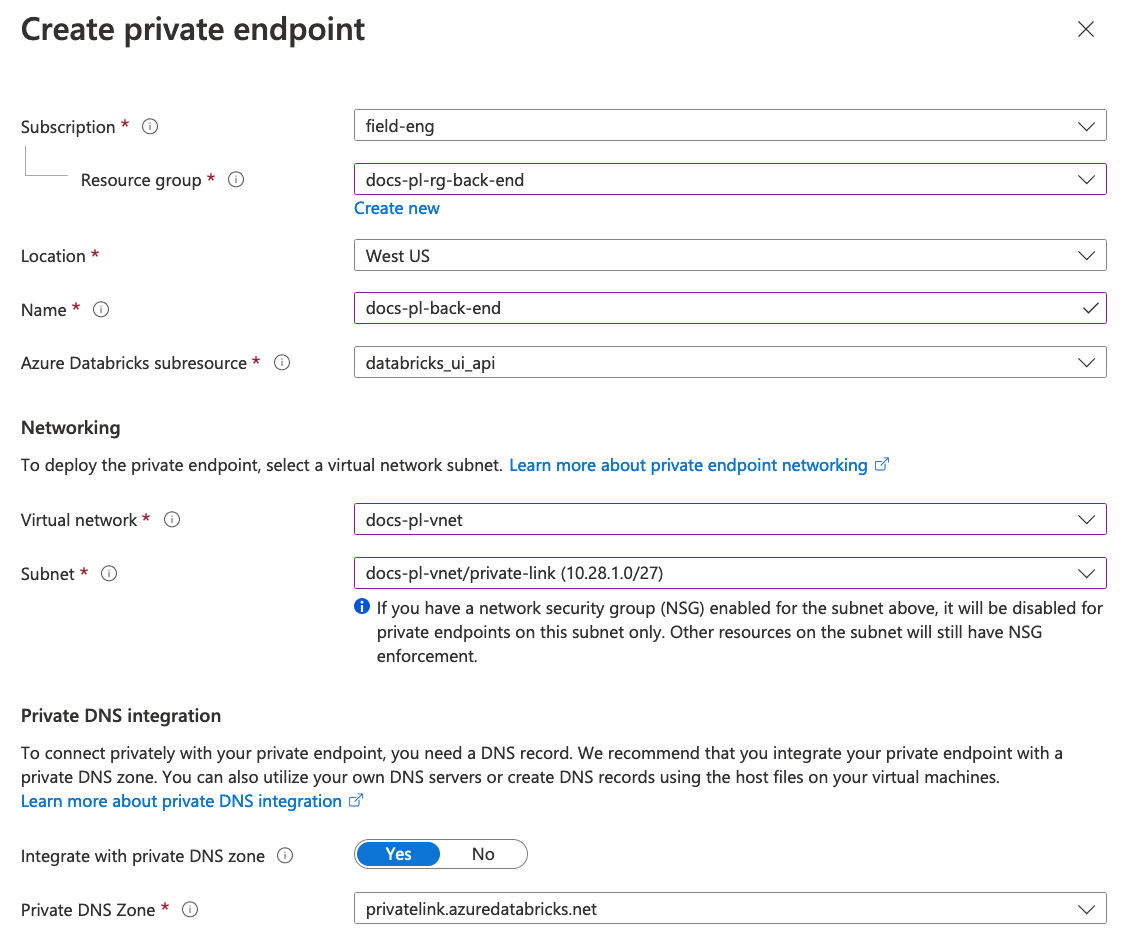

W witrynie Azure Portal zostanie wyświetlony blok Tworzenie prywatnego punktu końcowego w obszarze roboczym tworzenia.

Podczas tworzenia prywatnego punktu końcowego z obszaru roboczego niektóre pola platformy Azure dla tego typu obiektu nie są wyświetlane, ponieważ są one wypełniane automatycznie i nie można ich edytować. Niektóre pola są widoczne, ale nie trzeba ich edytować:

Pole zasobów podrzędnych usługi Azure Databricks jest widoczne i automatycznie wypełniane wartością databricks_ui_api. Ta wartość zasobu podrzędnego reprezentuje bieżącą płaszczyznę sterowania usługi Azure Databricks dla obszaru roboczego. Ta wartość nazwy zasobu podrzędnego jest używana dla prywatnych punktów końcowych dla łączności zaplecza i frontonu.

Po ustawieniu grupy zasobów, sieci wirtualnej i podsieci strefa Prywatna strefa DNS zostanie automatycznie wypełniona wartością, jeśli używasz wbudowanego systemu DNS utworzonego przez platformę Azure, a nie niestandardowego systemu DNS.

Ważne

Platforma Azure może nie wybierać automatycznie strefy Prywatna strefa DNS, której chcesz użyć. Przejrzyj wartość pola strefa Prywatna strefa DNS i zmodyfikuj ją zgodnie z potrzebami.

Ustaw lokalizację tak, aby odpowiadała regionowi obszaru roboczego. Należy pamiętać, że w przypadku regionu prywatnego punktu końcowego zaplecza i regionu obszaru roboczego muszą być zgodne, mimo że w przypadku połączeń prywatnych punktów końcowych frontonu regiony nie muszą być zgodne.

Ustaw sieć wirtualną na sieć wirtualną obszaru roboczego.

Ustaw podsieć na podsieć specyficzną dla usługi Private Link w obszarze roboczym. Aby uzyskać powiązane informacje, zobacz wymagania dotyczące sieci.

W przypadku typowego użycia z wbudowaną usługą Azure DNS ustaw opcję Integracja z prywatną strefą DNS na wartość Tak. W pozostałych instrukcjach przyjęto założenie, że wybrano opcję Tak.

Jeśli Twoja organizacja utrzymuje własny niestandardowy system DNS, możesz ustawić tę opcję na Nie, ale przed kontynuowaniem zapoznaj się z tym artykułem firmy Microsoft dotyczącym konfiguracji DNS. Jeśli masz pytania, skontaktuj się z zespołem konta usługi Azure Databricks.

Kliknij przycisk OK , aby utworzyć prywatny punkt końcowy i wrócić do bloku tworzenia obszaru roboczego.

Tylko jeden prywatny punkt końcowy można utworzyć bezpośrednio z poziomu przepływu tworzenia obszaru roboczego. Aby utworzyć oddzielny prywatny punkt końcowy frontonu z tranzytowej sieci wirtualnej, należy utworzyć dodatkowy prywatny punkt końcowy, ale należy to zrobić po wdrożeniu obszaru roboczego.

Aby sfinalizować tworzenie obszaru roboczego, kliknij pozycję Przejrzyj i utwórz , a następnie pozycję Utwórz.

Poczekaj na wdrożenie obszaru roboczego, a następnie kliknij pozycję Przejdź do zasobu. Jest to obiekt witryny Azure Portal dla obszaru roboczego usługi Azure Databricks. Rozważ przypięcie tego zasobu do pulpitu nawigacyjnego platformy Azure, aby uzyskać do niego łatwy dostęp.

Utwórz dodatkowy prywatny punkt końcowy frontonu, aby połączyć tranzytową sieć wirtualną z płaszczyzną sterowania usługi Azure Databricks:

- W obiekcie obszaru roboczego w witrynie Azure Portal kliknij pozycję Sieć.

- Kliknij kartę Połączenia prywatnego punktu końcowego.

- Kliknij pozycję + Prywatny punkt końcowy.

- Ustaw grupę zasobów na grupę zasobów dla połączenia frontonu.

- W przypadku regionu prywatny punkt końcowy frontonu musi znajdować się w tym samym regionie co tranzytowa sieć wirtualna, ale może znajdować się w innym regionie niż obszar roboczy lub płaszczyzna sterowania.

Tworzenie obszaru roboczego przy użyciu szablonu niestandardowego i opcjonalnie dodawanie prywatnych punktów końcowych frontonu

Jeśli nie chcesz używać standardowego interfejsu użytkownika witryny Azure Portal do tworzenia obszaru roboczego, możesz użyć szablonu do wdrożenia obszaru roboczego. Możesz użyć szablonu z:

- Interfejs witryny Azure Portal

- Interfejs wiersza polecenia platformy Azure

- Azure PowerShell

- Terraform

Szablon usługi ARM wdrożenia all-in-one dla usługi Private Link tworzy następujące zasoby:

Sieciowe grupy zabezpieczeń

Grupy zasobów

Sieć wirtualna, w tym podsieci dla obszaru roboczego (dwie podsieci w warstwie Standardowa) i Usługa Private Link (dodatkowa podsieć)

Obszar roboczy usługi Azure Databricks

Punkt końcowy usługi Private Link zaplecza z prywatną strefą DNS

Uwaga

Szablon nie tworzy punktu końcowego frontonu z tranzytowej sieci wirtualnej. Po utworzeniu obszaru roboczego możesz ręcznie dodać ten punkt końcowy.

Szablon można wdrożyć bezpośrednio na stronie głównej szablonu.

Aby wdrożyć ją bezpośrednio, kliknij pozycję Wdróż na platformie Azure. Aby wyświetlić źródło, kliknij pozycję Przeglądaj w witrynie GitHub.

W obu przypadkach ustaw następujące wartości parametrów dla szablonu:

- Ustaw wartość opcji

pricingTiernapremium. Jeśli pozostawisz to jakostandard, witryna Azure Portal ukrywa pola konfiguracji specyficzne dla usługi Private Link. - Ustaw element

enableNoPublicIpna wartośćtrue - Ustaw

publicNetworkAccessirequiredNsgRuleszgodnie z tabelą w kroku 3: Aprowizuj obszar roboczy usługi Azure Databricks i prywatne punkty końcowe networkSecurityGroupUstaw identyfikator dla sieciowej grupy zabezpieczeń obszaru roboczego.

- Ustaw wartość opcji

Poczekaj na wdrożenie obszaru roboczego.

Przejdź do nowego zasobu **Azure Databricks Service reprezentującego obszar roboczy. Jest to obiekt witryny Azure Portal dla obszaru roboczego usługi Azure Databricks. Rozważ przypięcie tego zasobu do pulpitu nawigacyjnego platformy Azure, aby uzyskać do niego łatwy dostęp.

(Tylko usługa Private Link frontonu) Utwórz połączenie frontonu z tranzytową siecią wirtualną:

- W obszarze nawigacji po lewej stronie kliknij pozycję Ustawienia> Sieć.

- Kliknij kartę Połączenia prywatnego punktu końcowego.

- Kliknij pozycję + Prywatny punkt końcowy.

- Ustaw grupę zasobów na grupę zasobów dla połączenia frontonu.

- W przypadku regionu prywatny punkt końcowy frontonu musi znajdować się w tym samym regionie co tranzytowa sieć wirtualna, ale może znajdować się w innym regionie niż obszar roboczy lub płaszczyzna sterowania.

Krok 4. Tworzenie prywatnego punktu końcowego do obsługi logowania jednokrotnego na potrzeby dostępu do przeglądarki internetowej

Ważne

Pomiń ten krok, jeśli nie implementujesz usługi Private Link frontonu. Ponadto jeśli wszystkie obszary robocze w regionie obsługują połączenia frontonu usługi Private Link, a sieć kliencka ( tranzytowa sieć wirtualna) zezwala na publiczny dostęp do Internetu, konfiguracja tego kroku jest zalecana, ale opcjonalna.

Uwierzytelnianie użytkownika w aplikacji internetowej usługi Azure Databricks używa protokołu OAuth w ramach implementacji logowania jednokrotnego microsoft Entra ID (dawniej Azure Active Directory). Podczas uwierzytelniania przeglądarka użytkownika łączy się z płaszczyzną sterowania usługi Azure Databricks. Ponadto przepływ OAuth wymaga przekierowania zwrotnego wywołania sieciowego z identyfikatora Entra firmy Microsoft. Jeśli skonfigurowano usługę Private Link frontonu, bez dodatkowej konfiguracji przekierowywanie sieci logowania jednokrotnego zakończy się niepowodzeniem. Oznacza to, że użytkownicy w tranzytowej sieci wirtualnej nie będą mogli uwierzytelnić się w usłudze Azure Databricks. Należy pamiętać, że ten problem dotyczy logowania użytkownika do interfejsu użytkownika aplikacji internetowej za pośrednictwem połączenia frontonu, ale nie ma zastosowania do połączeń interfejsu API REST, ponieważ uwierzytelnianie interfejsu API REST nie używa wywołań zwrotnych logowania jednokrotnego.

Aby obsługiwać uwierzytelnianie przeglądarki internetowej, jeśli sieć kliencka ( tranzytowa sieć wirtualna) nie zezwala na dostęp do publicznego Internetu, należy utworzyć prywatny punkt końcowy uwierzytelniania przeglądarki w celu obsługi wywołań zwrotnych uwierzytelniania logowania jednokrotnego. Prywatny punkt końcowy uwierzytelniania przeglądarki to prywatny punkt końcowy z zasobem podrzędnym o nazwie browser_authentication. Utworzenie prywatnego punktu końcowego uwierzytelniania przeglądarki powoduje, że usługa Azure Databricks automatycznie konfiguruje rekordy DNS dla wywołania zwrotnego z identyfikatora Entra firmy Microsoft podczas logowania jednokrotnego. Zmiany DNS są domyślnie wprowadzane w prywatnej strefie DNS skojarzonej z siecią wirtualną obszaru roboczego.

W przypadku organizacji z wieloma obszarami roboczymi ważne jest, aby zrozumieć, że prawidłowo skonfigurowana konfiguracja sieci to dokładnie jeden prywatny punkt końcowy uwierzytelniania przeglądarki dla każdego regionu usługi Azure Databricks dla każdej prywatnej strefy DNS. Prywatny punkt końcowy uwierzytelniania przeglądarki konfiguruje prywatne uwierzytelnianie internetowe dla wszystkich obszarów roboczych usługi Private Link w regionie, który współużytkuje tę samą prywatną strefę DNS.

Jeśli na przykład masz 10 obszarów roboczych produkcyjnych w regionie Zachodnie stany USA, które współużytkują tę samą prywatną strefę DNS, będziesz mieć jeden prywatny punkt końcowy uwierzytelniania przeglądarki do obsługi tych obszarów roboczych.

Ważne

- Jeśli ktoś usunie obszar roboczy hostujący prywatny punkt końcowy uwierzytelniania przeglądarki dla tego regionu, zakłóca uwierzytelnianie internetowe użytkowników dla innych obszarów roboczych w tym regionie, które polegały na tym prywatnym punkcie końcowym uwierzytelniania przeglądarki i powiązanej konfiguracji DNS dla wywołań zwrotnych logowania jednokrotnego.

- Aby zmniejszyć ryzyko związane z usuwaniem obszaru roboczego i zachęcić do standardowej konfiguracji obszarów roboczych w środowisku produkcyjnym, usługa Databricks zdecydowanie zaleca utworzenie prywatnego obszaru roboczego uwierzytelniania sieci Web dla każdego regionu.

- W przypadku wdrożeń nieprodukcyjnych można uprościć implementację, pomijając dodatkowy prywatny obszar roboczy uwierzytelniania sieci Web. W takim przypadku punkt końcowy uwierzytelniania sieci Web będzie łączyć się z jednym z innych obszarów roboczych w tym regionie.

Prywatny obszar roboczy uwierzytelniania sieci Web to obszar roboczy utworzony w tym samym regionie co obszary robocze usługi Azure Databricks, a jego jedynym celem jest hostowanie prywatnego połączenia prywatnego punktu końcowego uwierzytelniania przeglądarki z określonej sieci wirtualnej tranzytowej do rzeczywistych produkcyjnych obszarów roboczych usługi Azure Databricks w tym regionie. We wszystkich innych sposobach prywatny obszar roboczy uwierzytelniania sieci Web nie jest używany dla niczego, na przykład nie należy go używać do uruchamiania zadań lub innych obciążeń. Nie potrzebuje żadnych rzeczywistych danych użytkownika ani przychodzącej łączności sieciowej innej niż prywatny punkt końcowy uwierzytelniania przeglądarki. Można go skonfigurować tak, aby nie miał dostępu użytkownika. Ustawiając ustawienie obszaru roboczego Dostęp do sieci publicznej na wartość Wyłączone i nie twórz żadnych prywatnych punktów końcowych frontonu w obszarze roboczym, użytkownicy nie mają dostępu do logowania użytkownika do obszaru roboczego.

Aby zwizualizować sposób działania prywatnego obszaru roboczego uwierzytelniania sieci Web z innymi obiektami na potrzeby łączności usługi Private Link, zobacz diagram wcześniej w tym artykule.

Prywatny obszar roboczy uwierzytelniania sieci Web działa jako usługa wywołania zwrotnego dla wszystkich obszarów roboczych w regionie na potrzeby logowania jednokrotnego użytkownika. Po zakończeniu logowania do zwykłych obszarów roboczych prywatny obszar roboczy uwierzytelniania sieci Web jest nieużywany do następnego logowania.

Niezależnie od tego, czy chcesz utworzyć prywatny obszar roboczy uwierzytelniania sieci Web, musisz wybrać jeden obszar roboczy w regionie, w którym będzie hostowany prywatny punkt końcowy uwierzytelniania przeglądarki. W witrynie Azure Portal wybierz jeden obiekt obszaru roboczego usługi Azure Databricks zawierający prywatny punkt końcowy uwierzytelniania przeglądarki. W czasie wykonywania rzeczywisty dostęp sieciowy pochodzi z tranzytowej sieci wirtualnej do identyfikatora Entra firmy Microsoft. Po pomyślnym zalogowaniu przy użyciu identyfikatora Entra firmy Microsoft przeglądarka internetowa użytkownika jest przekierowywana do poprawnego wystąpienia płaszczyzny sterowania.

Napiwek

Usługa Databricks zdecydowanie zaleca konfigurację prywatnego obszaru roboczego uwierzytelniania sieci Web, jeśli masz wiele obszarów roboczych, które współużytkowały prywatną konfigurację DNS. Możesz pominąć prywatny obszar roboczy uwierzytelniania sieci Web dla dowolnego z następujących warunków:

- Masz tylko jeden obszar roboczy w regionie i masz pewność, że nie dodasz więcej później.

- Masz pewność, że nie musisz usuwać żadnego obszaru roboczego.

- Wdrożenia nieprodukcyjne.

W każdym z tych przypadków pomiń prywatny obszar roboczy uwierzytelniania sieci Web, a zamiast tego wybierz jeden z obszarów roboczych produkcyjnych do hostowania prywatnego punktu końcowego uwierzytelniania przeglądarki. Należy jednak pamiętać o zagrożeniach, które ewentualne usunięcie tego obszaru roboczego natychmiast uniemożliwi uwierzytelnianie użytkowników dla innych obszarów roboczych w regionie z obsługą usługi Private Link frontonu.

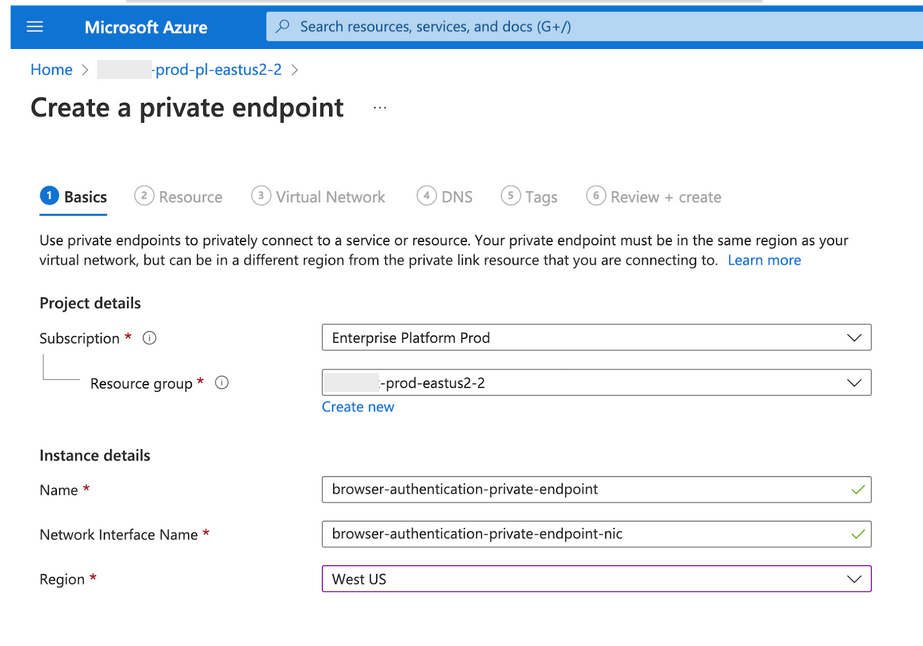

Aby utworzyć prywatny punkt końcowy do obsługi logowania jednokrotnego:

Zalecany, ale opcjonalny krok: utwórz prywatny obszar roboczy uwierzytelniania sieci Web do hostowania usługi uwierzytelniania sieci Web.

Utwórz grupę zasobów do hostowania prywatnego obszaru roboczego uwierzytelniania sieci Web. Utwórz jeden dla każdego regionu, w którym wdrożono obszary robocze usługi Azure Databricks.

Utwórz jeden prywatny obszar roboczy uwierzytelniania sieci Web dla każdego regionu, w którym wdrożono obszary robocze usługi Azure Databricks.

- Do utworzenia nowego obszaru roboczego usługi Azure Databricks można użyć witryny Azure Portal, interfejsu wiersza polecenia platformy Azure, programu PowerShell lub programu Terraform.

- Ustaw warstwę na Premium.

- Ustaw nazwę obszaru roboczego, aby

WEB_AUTH_DO_NOT_DELETE_<region>upewnić się, że nie została usunięta. - Ustaw wartość Wymagane reguły sieciowej grupy zabezpieczeń (

requiredNsgRules) na wartośćNoAzureDatabricksRules. - Ustaw opcję Bezpieczna łączność klastra (NPIP) (

disablePublicIp) na wartość Włączone. - Utwórz obszar roboczy w tym samym regionie co inne obszary robocze produkcyjne.

- Użyj iniekcji sieci wirtualnej. Utwórz lub użyj sieci wirtualnej niezależnie od sieci wirtualnej używanej dla głównej sieci wirtualnej obszaru roboczego.

- Ustaw opcję Dostęp do sieci publicznej (

publicNetworkAccess) na wartość Wyłączone. - Nie należy umieszczać żadnego obciążenia usługi Azure Databricks w tym obszarze roboczym.

- Nie należy dodawać żadnych prywatnych punktów końcowych innych niż prywatny punkt końcowy uwierzytelniania przeglądarki. Na przykład nie należy tworzyć żadnego prywatnego punktu końcowego z zasobem

databricks_ui_apipodrzędnym, co umożliwiłoby połączenia frontonu lub zaplecza z obszarem roboczym, co nie jest konieczne.

Aby uzyskać szczegółowe informacje na temat wdrażania obszaru roboczego przy użyciu iniekcji sieci wirtualnej, zobacz Wdrażanie usługi Azure Databricks w sieci wirtualnej platformy Azure (iniekcja sieci wirtualnej).

Aby utworzyć obszar roboczy, możesz użyć standardowego szablonu arm all-in-one i postępować zgodnie z powyższymi wymaganiami dotyczącymi konfiguracji obszaru roboczego.

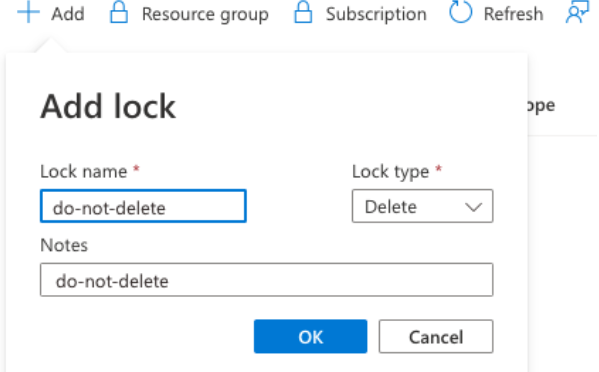

Po utworzeniu prywatnego obszaru roboczego uwierzytelniania sieci Web ustaw na nim blokadę, aby uniemożliwić usunięcie obszaru roboczego. Przejdź do wystąpienia usługi Azure Databricks w witrynie Azure Portal. W obszarze nawigacji po lewej stronie kliknij pozycję Blokady. Kliknij pozycję +Dodaj. Ustaw wartość Typ blokady na Usuń. Nadaj blokadzie nazwę. Kliknij przycisk OK.

W witrynie Azure Portal przejdź do wystąpienia usługi Azure Databricks Service reprezentującego obszar roboczy.

- Jeśli używasz prywatnego obszaru roboczego uwierzytelniania internetowego, przejdź do obiektu wystąpienia usługi Azure Databricks dla prywatnego obszaru roboczego uwierzytelniania internetowego.

- Jeśli nie używasz prywatnego obszaru roboczego uwierzytelniania sieci Web, wybierz jeden obszar roboczy, który będzie hostować prywatny punkt końcowy uwierzytelniania sieci Web. Należy pamiętać, że usunięcie tego obszaru roboczego spowoduje usunięcie rekordów DNS, które są wymagane dla wszystkich innych obszarów roboczych w tym regionie korzystających z połączeń frontonu usługi Private Link. W witrynie Azure Portal otwórz blok wystąpienia usługi Azure Databricks Service tego obszaru roboczego.

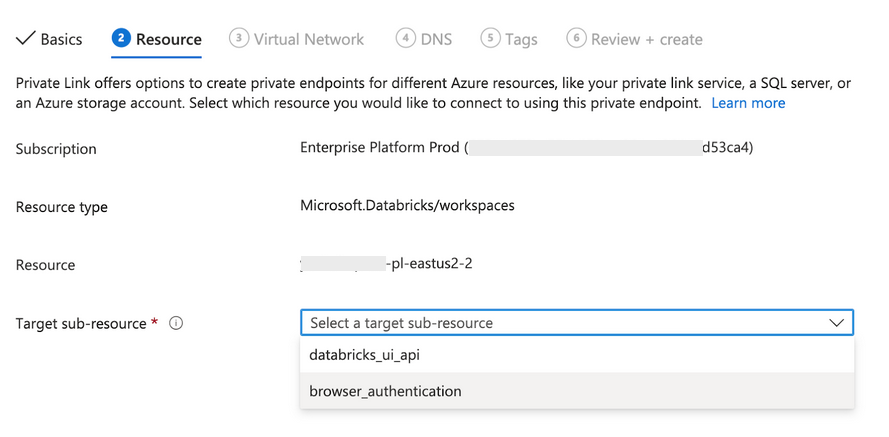

Przejdź do pozycji Ustawienia> Sieć połączenia>prywatnego punktu końcowego.

Kliknij przycisk + Dodaj, aby utworzyć prywatny punkt końcowy dla tego obszaru roboczego.

W witrynie Azure Portal zostanie wyświetlony blok Tworzenie prywatnego punktu końcowego w przepływie tworzenia obszaru roboczego.

W kroku Zasób ustaw pole Docelowy podsób na browser_authentication.

Należy pamiętać, że pola Typ zasobu i Zasób automatycznie odwołują się do edytowanych wystąpień obszaru roboczego usługi Azure Databricks Service.

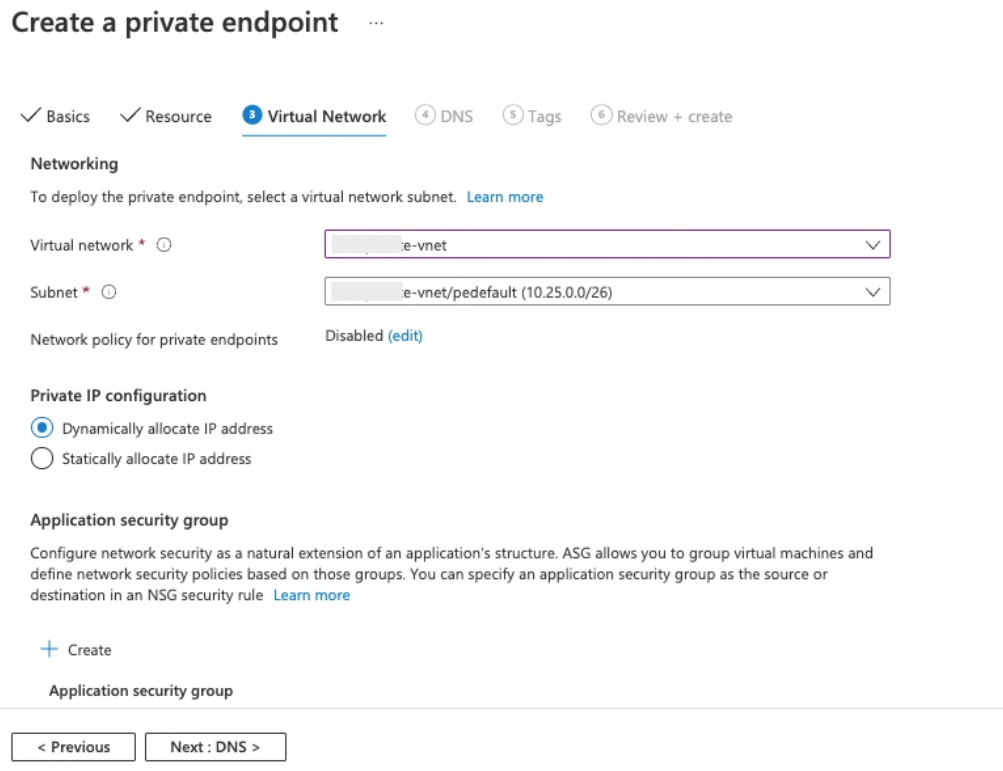

W kroku Sieć wirtualna:

- Ustaw sieć wirtualną na tranzytowej sieci wirtualnej.

- Ustaw podsieć na podsieć specyficzną dla usługi Private Link w tranzytowej sieci wirtualnej. Ta podsieć nie może być jedną ze standardowych podsieci używanych do wstrzykiwania sieci wirtualnej. Jeśli nie utworzono jeszcze tej podsieci, zrób to teraz w innym oknie przeglądarki. Aby uzyskać powiązane informacje, zobacz wymagania dotyczące sieci.

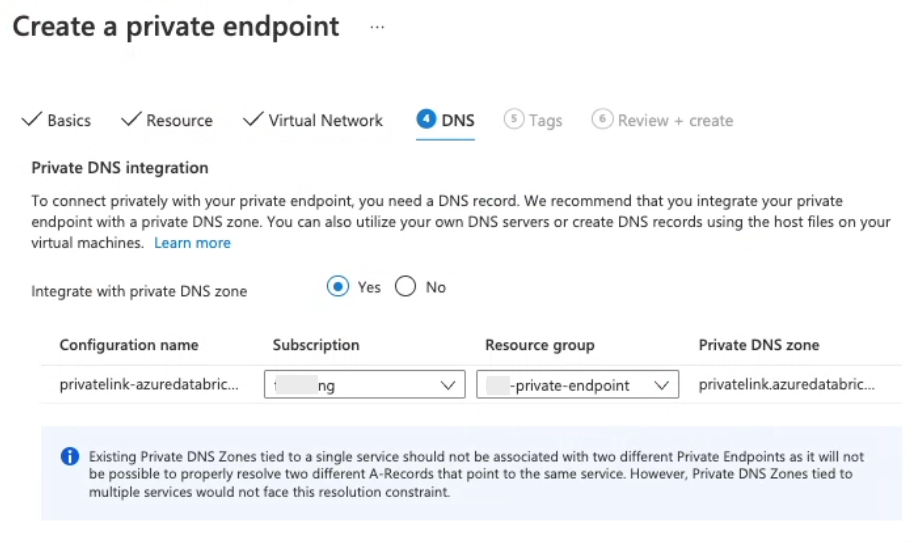

W kroku DNS:

W przypadku typowego użycia z wbudowaną usługą Azure DNS ustaw opcję Integracja z prywatną strefą DNS na wartość Tak.

Jeśli Twoja organizacja utrzymuje własny niestandardowy system DNS, możesz ustawić opcję Integracja z prywatną strefą DNS na Nie, ale przed kontynuowaniem przeczytaj ten artykuł firmy Microsoft na temat konfiguracji DNS. Jeśli masz pytania, skontaktuj się z zespołem konta usługi Azure Databricks.

W pozostałych instrukcjach w tym artykule przyjęto założenie, że wybrano opcję Tak.

Sprawdź, czy pole Grupa zasobów jest ustawione na odpowiednią grupę zasobów. Być może została wstępnie wypełniona prawidłową grupą zasobów, ale nie ma gwarancji, że to zrobi. Ustaw ją na tę samą sieć wirtualną co prywatny punkt końcowy frontonu.

Ważne

Jest to typowy krok w przypadku błędnej konfiguracji, więc dokładnie wykonaj ten krok.

Kliknij przycisk OK , aby utworzyć prywatny punkt końcowy.

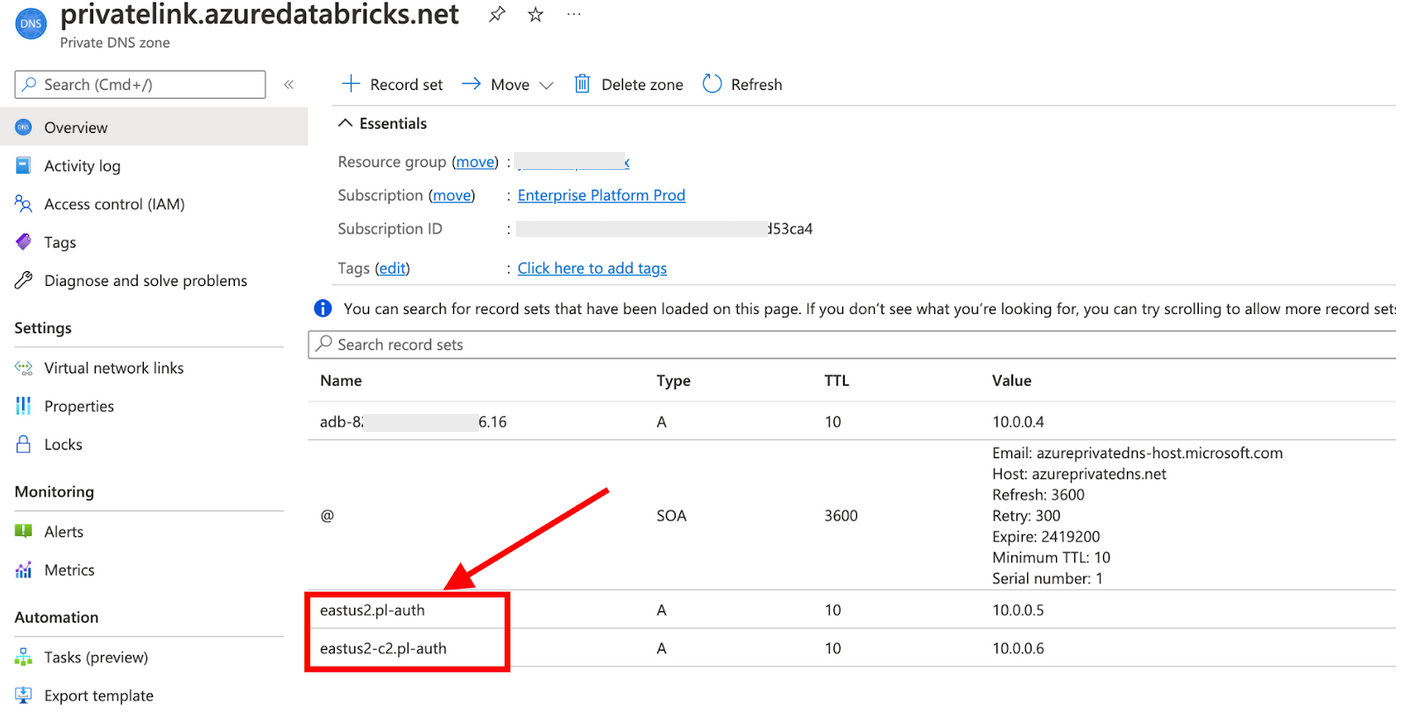

Jeśli integrujesz się z wbudowaną usługą Azure DNS, możesz teraz potwierdzić, że system DNS został automatycznie skonfigurowany przez utworzony prywatny punkt końcowy uwierzytelniania przeglądarki. Jeśli na przykład zajrzysz do prywatnej strefy DNS, zobaczysz jeden lub więcej nowych

Arekordów z nazwami, które kończą się na ..pl-authSą to rekordy reprezentujące wywołania zwrotne logowania jednokrotnego dla każdego wystąpienia płaszczyzny sterowania w regionie. Jeśli w tym regionie istnieje więcej niż jedno wystąpienie płaszczyzny sterowania usługi Azure Databricks, będzie więcej niż jedenArekord.

Niestandardowe DNS

Jeśli używasz niestandardowego systemu DNS, upewnij się, że skonfigurowano odpowiednią konfigurację DNS do obsługi wywołań zwrotnych uwierzytelniania logowania jednokrotnego. Aby uzyskać wskazówki, skontaktuj się z zespołem konta usługi Azure Databricks.

Jeśli używasz prywatnego punktu końcowego frontonu i użytkownicy uzyskują dostęp do obszaru roboczego usługi Azure Databricks z tranzytowej sieci wirtualnej, dla której włączono niestandardowy system DNS, musisz włączyć prywatny adres IP punktu końcowego dla obszaru roboczego, aby był dostępny przy użyciu adresu URL obszaru roboczego.

Może być konieczne skonfigurowanie warunkowego przekazywania na platformę Azure lub utworzenie rekordu DNS A dla adresu URL obszaru roboczego w niestandardowym systemie DNS (lokalnym lub wewnętrznym systemie DNS). Aby uzyskać szczegółowe instrukcje dotyczące włączania dostępu do usług z obsługą usługi Private Link, zobacz Konfiguracja usługi DNS prywatnego punktu końcowego platformy Azure.

Jeśli na przykład bezpośrednio zamapujesz adresy URL zasobów na prywatne adresy IP punktu końcowego frontonu w wewnętrznym systemie DNS, potrzebne są dwa wpisy:

Jeden rekord DNS

Amapuje adres URL obszaru roboczego (adb-1111111111111.15.azuredatabricks.net) na prywatny adres IP punktu końcowego frontonu.Co najmniej jeden rekord DNS

Amapuje adres URL odpowiedzi przepływu OAuth identyfikatora entra firmy Microsoft na prywatny adres IP punktu końcowego frontonu, na przykładwestus.pl-auth.azuredatabricks.net. Ponieważ jeden region może mieć więcej niż jedno wystąpienie płaszczyzny sterowania, może być konieczne dodanie wieluArekordów, po jednym dla każdego wystąpienia płaszczyzny sterowania.Uwaga

Jeśli używasz niestandardowego systemu DNS, aby uzyskać zestaw domen wystąpień płaszczyzny sterowania, których musisz użyć w regionach, których chcesz użyć, skontaktuj się z zespołem konta usługi Azure Databricks. Niektóre regiony mają więcej niż jedno wystąpienie płaszczyzny sterowania.

Oprócz poszczególnych A rekordów wymaganych do dostępu prywatnego punktu końcowego obszaru roboczego należy skonfigurować co najmniej jeden zestaw rekordów DNS protokołu OAuth (browser_authentication) na region. Zapewnia to dostęp klienta prywatnego przez protokół OAuth do wszystkich obszarów roboczych w regionie, ponieważ browser_authentication prywatny punkt końcowy na płaszczyźnie sterowania jest współużytkowany między obszarami roboczymi w tym regionie.

Alternatywnie można zezwolić na ruch OAuth do ruchu wychodzącego przez sieć publiczną, jeśli dostęp do publicznego Internetu jest dozwolony, i udostępnianie pojedynczego adresu IP prywatnego punktu końcowego użytkownika do obszaru roboczego dla wszystkich jednostek biznesowych byłoby problemem z powodu typowego systemu DNS.

Po przygotowaniu tych konfiguracji powinno być możliwe uzyskanie dostępu do obszaru roboczego usługi Azure Databricks i uruchamiania klastrów dla obciążeń.

Krok 5. Testowanie uwierzytelniania jednokrotnego użytkownika w obszarze roboczym

Musisz przetestować uwierzytelnianie w nowym obszarze roboczym. W przypadku początkowej próby uwierzytelnienia uruchom obszar roboczy z poziomu witryny Azure Portal. W obiekcie obszaru roboczego znajduje się przycisk Uruchom obszar roboczy, który jest ważny. Po kliknięciu usługi Azure Databricks próbuje zalogować się do obszaru roboczego i aprowizować początkowe konto użytkownika administratora obszaru roboczego. Ważne jest, aby przetestować uwierzytelnianie, aby upewnić się, że obszar roboczy działa prawidłowo.

Kliknij przycisk Uruchom obszar roboczy.

Przetestuj dostęp sieciowy z tranzytowej sieci wirtualnej lub lokalizacji sieciowej, która jest z nią równorzędna. Jeśli na przykład sieć lokalna ma dostęp do tranzytowej sieci wirtualnej, możesz sprawdzić logowanie jednokrotne użytkownika z sieci lokalnej. Potwierdź dostęp sieciowy z sieci testowej do podsieci tranzytowej.

- Jeśli włączono usługę Private Link frontonu, musisz sprawdzić, czy uwierzytelnianie odbywa się pomyślnie z tranzytowej sieci wirtualnej. Jeśli używasz już usługi ExpressRoute lub sieci VPN do łączenia sieci lokalnej z tranzytową siecią wirtualną, a jeśli jako użytkownik znajdujesz się w lokalizacji routingu, która może połączyć się z tranzytową siecią wirtualną, możesz przetestować uwierzytelnianie usługi Azure Databricks, logując się z bieżącej sieci.

Jeśli nie znajdujesz się w lokalizacji sieciowej, która może uzyskać dostęp do podsieci tranzytowej, możesz przetestować łączność, tworząc maszynę wirtualną w podsieci tranzytowej lub lokalizację sieciową, która może ją połączyć. Na przykład użyj maszyny wirtualnej z systemem Windows 10:

- Przejdź do bloku Maszyna wirtualna w witrynie Azure Portal.

- Utwórz maszynę wirtualną z systemem Windows 10 w testowej sieci wirtualnej i podsieci.

- Połączenie go za pomocą klienta RDP, takiego jak Pulpit zdalny Microsoft.

Z poziomu maszyny wirtualnej lub innego komputera testowego użyj przeglądarki internetowej, aby nawiązać połączenie z witryną Azure Portal i uruchomić obszar roboczy.

- W witrynie Azure Portal znajdź obiekt obszaru roboczego usługi Azure Databricks.

- Kliknij pozycję Uruchom obszar roboczy , aby uruchomić kartę okna, która rejestruje Cię w usłudze Azure Databricks przy użyciu identyfikatora użytkownika użytego do zalogowania się w witrynie Azure Portal.

- Upewnij się, że logowanie zakończyło się pomyślnie.

Rozwiązywanie problemów z uwierzytelnianiem

Błąd: Jeśli zostanie wyświetlony komunikat "Skonfigurowane ustawienia prywatności nie zezwalają na dostęp do obszaru roboczego <your-workspace-id> za pośrednictwem bieżącej sieci. Aby uzyskać więcej informacji, skontaktuj się z administratorem".

Ten błąd prawdopodobnie oznacza:

- Łączysz się z obszarem roboczym za pośrednictwem publicznego Internetu (a nie z połączenia usługi Private Link).

- Skonfigurowano obszar roboczy tak, aby nie obsługiwał dostępu do sieci publicznej.

Zapoznaj się z wcześniejszymi krokami w tej sekcji.

Błąd: "Błąd przeglądarki z kodem błędu DNS_PROBE_FINISHED_NXDOMAIN

Ten błąd oznacza, że logowanie użytkownika do aplikacji internetowej usługi Azure Databricks nie powiodło się, ponieważ nie można odnaleźć odpowiedniej konfiguracji DNS dla wystąpienia płaszczyzny sterowania usługi Azure Databricks w regionie docelowym. Nie można odnaleźć rekordu DNS wskazującego <control-plane-instance-short-name>.pl-auth nazwę. Być może skonfigurowano nieprawidłowo prywatny punkt końcowy uwierzytelniania przeglądarki. Dokładnie przejrzyj sekcję ponownie w kroku 4: Tworzenie prywatnego punktu końcowego w celu obsługi logowania jednokrotnego na potrzeby dostępu do przeglądarki internetowej. Jeśli masz pytania, skontaktuj się z zespołem konta usługi Azure Databricks.

Krok 6. Testowanie połączenia usługi Private Link zaplecza (wymagane dla połączenia zaplecza)

Jeśli dodano połączenie usługi Private Link zaplecza, ważne jest, aby sprawdzić, czy działa prawidłowo. Po prostu zalogowanie się do aplikacji internetowej usługi Azure Databricks nie powoduje przetestowania połączenia zaplecza.

Ważne

Jeśli używasz lub planujesz używać sieciowej grupy zabezpieczeń lub zapory wokół sieci wirtualnej do kontrolowania ruchu wychodzącego, musisz otworzyć porty 443, 666, 3306 i 8443-8451 w podsieci prywatnego punktu końcowego na potrzeby ruchu wychodzącego dla połączeń z płaszczyzną sterowania usługi Azure Databricks, w tym bezpiecznego przekaźnika łączności klastra.

Jeśli jeszcze nie zalogowano się do obszaru roboczego usługi Azure Databricks, zaloguj się ponownie przy użyciu adresu URL obszaru roboczego lub za pomocą przycisku Uruchom obszar roboczy w wystąpieniu usługi Azure Databricks w witrynie Azure Portal.

W lewym okienku nawigacyjnym kliknij pozycję Obliczenia

Kliknij pozycję Utwórz klaster, wpisz nazwę klastra, a następnie kliknij pozycję Utwórz klaster. Aby uzyskać więcej informacji na temat tworzenia klastrów, zobacz Informacje o konfiguracji obliczeniowej.

Poczekaj na pomyślne uruchomienie klastra. Może upłynąć kilka minut. Odśwież stronę, aby uzyskać najnowszy stan.

Jeśli uruchomienie nie powiedzie się, na stronie klastra kliknij pozycję Dziennik zdarzeń i przejrzyj najnowsze wpisy. W przypadku typowej błędnej konfiguracji usługi Private Link dziennik zdarzeń zawiera błąd podobny do następującego po 10–15 minutach oczekiwania:

Cluster terminated. Reason: Control Plane Request FailureJeśli wystąpi ten błąd, dokładnie przejrzyj instrukcje opisane w tym artykule. Jeśli masz pytania, skontaktuj się z zespołem konta usługi Azure Databricks.

Jak usunąć obszar roboczy usługi Azure Databricks z prywatnymi punktami końcowymi

Ważne

Jeśli używasz zalecanego, ale opcjonalnego stylu wdrażania korzystającego z prywatnego obszaru roboczego uwierzytelniania sieci Web, ważne jest, aby nigdy nie usuwać obszaru roboczego ani prywatnego punktu końcowego uwierzytelniania przeglądarki skojarzonego z obszarem roboczym. Zobacz Krok 4. Tworzenie prywatnego punktu końcowego w celu obsługi logowania jednokrotnego na potrzeby dostępu do przeglądarki internetowej.

Platforma Azure blokuje usunięcie obszaru roboczego usługi Azure Databricks, jeśli ma on jakiekolwiek prywatne punkty końcowe.

Ważne

Przed podjęciem próby usunięcia obszaru roboczego usługi Azure Databricks należy usunąć prywatne punkty końcowe.

- W witrynie Azure Portal otwórz wystąpienie usługi Azure Databricks Service reprezentujące obszar roboczy.

- W lewym okienku nawigacyjnym kliknij pozycję Ustawienia > Sieć.

- Kliknij kartę Połączenia prywatnego punktu końcowego.

- Jeśli nie używasz prywatnego obszaru roboczego uwierzytelniania sieci Web, sprawdź, czy organizacja może używać tego obszaru roboczego jako linku OAuth CNAME i może być współużytkowany z innymi obszarami roboczymi korzystającymi z tego samego wystąpienia płaszczyzny sterowania. Jeśli tak, przed usunięciem jakichkolwiek prywatnych punktów końcowych, które mogą polegać na CNAME z tego obszaru roboczego, skonfiguruj obiekty sieciowe innego obszaru roboczego, aby upewnić się, że rekord CNAME nadal wskazuje prawidłowy rekord strefy

Az innego obszaru roboczego. Zobacz Krok 4. Tworzenie prywatnego punktu końcowego w celu obsługi logowania jednokrotnego na potrzeby dostępu do przeglądarki internetowej. - Dla każdego prywatnego punktu końcowego wybierz wiersz i kliknij ikonę Usuń . Kliknij przycisk Tak, aby potwierdzić usunięcie.

Po zakończeniu możesz usunąć obszar roboczy z witryny Azure Portal.

Sprawdzanie oczekujących zatwierdzeń lub zatwierdzanie oczekujących prywatnych punktów końcowych

Jeśli użytkownik platformy Azure, który utworzył prywatny punkt końcowy dla tranzytowej sieci wirtualnej, nie ma uprawnień właściciela/współautora dla obszaru roboczego, przed włączeniem go oddzielny użytkownik z uprawnieniami właściciela/współautora dla obszaru roboczego musi ręcznie zatwierdzić żądanie utworzenia prywatnego punktu końcowego.

Stany Połączenie ion obejmują:

- Zatwierdzone: Punkt końcowy jest zatwierdzony i nie jest konieczne żadne dalsze działania.

- Oczekujące: Punkt końcowy wymaga zatwierdzenia od użytkownika z uprawnieniami właściciela/współautora dla obszaru roboczego.

- Rozłączone: punkt końcowy, ponieważ powiązany obiekt dla tego połączenia został usunięty.

- Odrzucono: punkt końcowy został odrzucony.

Aby sprawdzić stan połączenia:

W witrynie Azure Portal przejdź do obszaru roboczego zawierającego co najmniej jeden ostatnio utworzony prywatny punkt końcowy.

Kliknij pozycję Sieć.

Kliknij kartę Połączenia prywatnego punktu końcowego.

Na liście punktów końcowych przyjrzyj się kolumnie stanu Połączenie ion.

- Jeśli wszystkie mają wartość stanu połączenia wartość Zatwierdzone, nie ma żadnej akcji niezbędnej do zatwierdzenia prywatnego punktu końcowego.

- Jeśli wartość dowolnego elementu oczekuje, wymagają zatwierdzenia od osoby z uprawnieniami właściciela/współautora dla obszaru roboczego.

Jeśli masz uprawnienia właściciela/współautora dla obszaru roboczego:

Wybierz co najmniej jeden oczekujący wiersz punktu końcowego.

Jeśli zatwierdzisz połączenie, kliknij przycisk Zatwierdź .

Jeśli nie zgadzasz się na połączenie, kliknij przycisk Odrzuć.

Jeśli nie masz uprawnień właściciela/współautora dla obszaru roboczego, skontaktuj się z administratorem obszaru roboczego, aby zatwierdzić połączenie.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla