Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Na tej stronie pokazano, jak skonfigurować foldery Git usługi Databricks na potrzeby kontroli wersji. Po zakończeniu instalacji wykonaj typowe operacje git, takie jak klonowanie, wyewidencjonowanie, zatwierdzanie, wypychanie, ściąganie i zarządzanie gałęzią bezpośrednio z interfejsu użytkownika usługi Databricks. Możesz również wyświetlać różnice w swoich zmianach w trakcie ich opracowywania.

Ważne

Użyj folderów Git do programowania interakcyjnego. W przypadku wdrożeń CI/CD i wdrożeń produkcyjnych użyj pakietów Asset Bundles usługi Databricks z wersjonowanymi artefaktami oraz federacją tożsamości związaną z obciążeniem. Zobacz ciągłą integrację/ciągłe wdrażanie w folderach Git usługi Databricks i Co to są pakiety zasobów usługi Databricks?.

Wymagania wstępne

Przed rozpoczęciem potwierdź następujące kwestie:

Foldery Git są włączone w obszarze roboczym (domyślnie włączone). Zobacz Włączanie lub wyłączanie folderów Git usługi Databricks.

Masz konto dostawcy Git (GitHub, GitLab, Azure DevOps, Bitbucket lub AWS CodeCommit).

W przypadku prywatnych repozytoriów lub operacji zapisu masz osobisty token dostępu (PAT) lub poświadczenia OAuth od dostawcy usługi Git. Zobacz Konfigurowanie poświadczeń usługi Git i łączenie repozytorium zdalnego z usługą Azure Databricks.

Uwaga

Można klonować publiczne repozytoria zdalne bez poświadczeń Git. Aby zmodyfikować publiczne repozytorium zdalne lub pracować z repozytoriami prywatnymi, skonfiguruj poświadczenia usługi Git z uprawnieniami do zapisu .

Dodaj poświadczenia Git

Aby skonfigurować poświadczenia usługi Git w usłudze Databricks:

- Kliknij swoją nazwę użytkownika na górnym pasku obszaru roboczego usługi Azure Databricks i wybierz pozycję Ustawienia.

- Kliknij pozycję Połączone konta.

- Kliknij pozycję Dodaj poświadczenia Git.

- Wybierz dostawcę usługi Git z menu rozwijanego. Niektórzy dostawcy oferują łączenie kont OAuth, a inne wymagają osobistego tokenu dostępu (PAT). Jeśli połączysz konto przy użyciu protokołu OAuth, ukończ przepływ uwierzytelniania i przejdź do ostatniego kroku.

- Wprowadź adres e-mail w polu adres e-mail dostawcy usługi Git .

- Wklej swój identyfikator dostępu w polu Token . Aby uzyskać instrukcje dotyczące tworzenia osobistego tokenu dostępu (PAT), zobacz Konfigurowanie poświadczeń Git i łączenie zdalnego repozytorium z usługą Azure Databricks. Jeśli Twoja organizacja ma włączone logowanie jednokrotne SAML w usłudze GitHub, autoryzuj osobisty token dostępu do logowania jednokrotnego.

- Kliknij przycisk Zapisz.

Możesz również zarządzać poświadczeniami Git przy użyciu API Databricks Repos.

Azure DevOps

Domyślnie integracja z usługą Git używa tokenu identyfikatora Entra firmy Microsoft, jeśli nie wprowadzasz tokenu ani hasła aplikacji. Jeśli podasz osobisty token dostępu usługi Azure DevOps, integracja z usługą Git używa tego tokenu. Zobacz Nawiązywanie połączenia z repozytorium usługi Azure DevOps przy użyciu tokenu.

Po zaktualizowaniu hasła platformy Azure ponownie uwierzytelnij się w usłudze Databricks. W przeciwnym razie weryfikacja połączenia usługi Azure DevOps może potrwać do 24 godzin.

Jeśli nie możesz sklonować repozytorium przy użyciu usługi Azure DevOps z uwierzytelnianiem Microsoft Entra ID, zobacz Problem z zasadami dostępu warunkowego (CAP) dla Microsoft Entra ID.

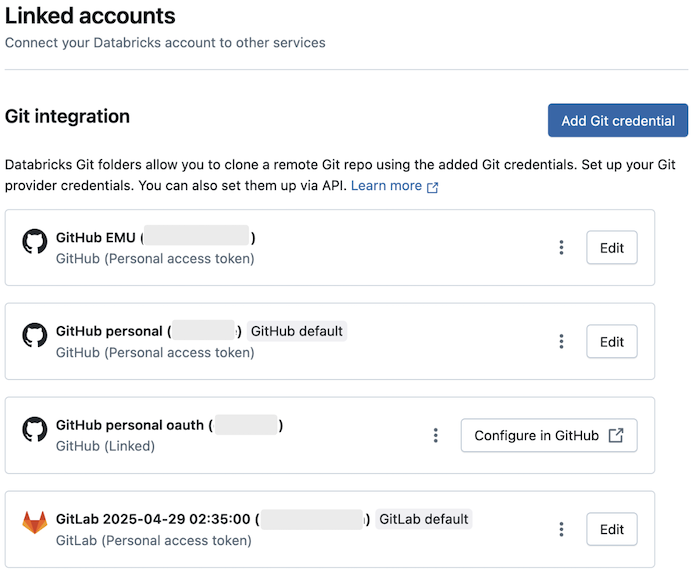

Wiele poświadczeń Git dla użytkownika

Ważne

Ta funkcja jest dostępna w publicznej wersji testowej.

Usługa Databricks umożliwia każdemu użytkownikowi przechowywanie wielu poświadczeń usługi Git, dzięki czemu można używać różnych dostawców lub kont bez konieczności przełączania poświadczeń.

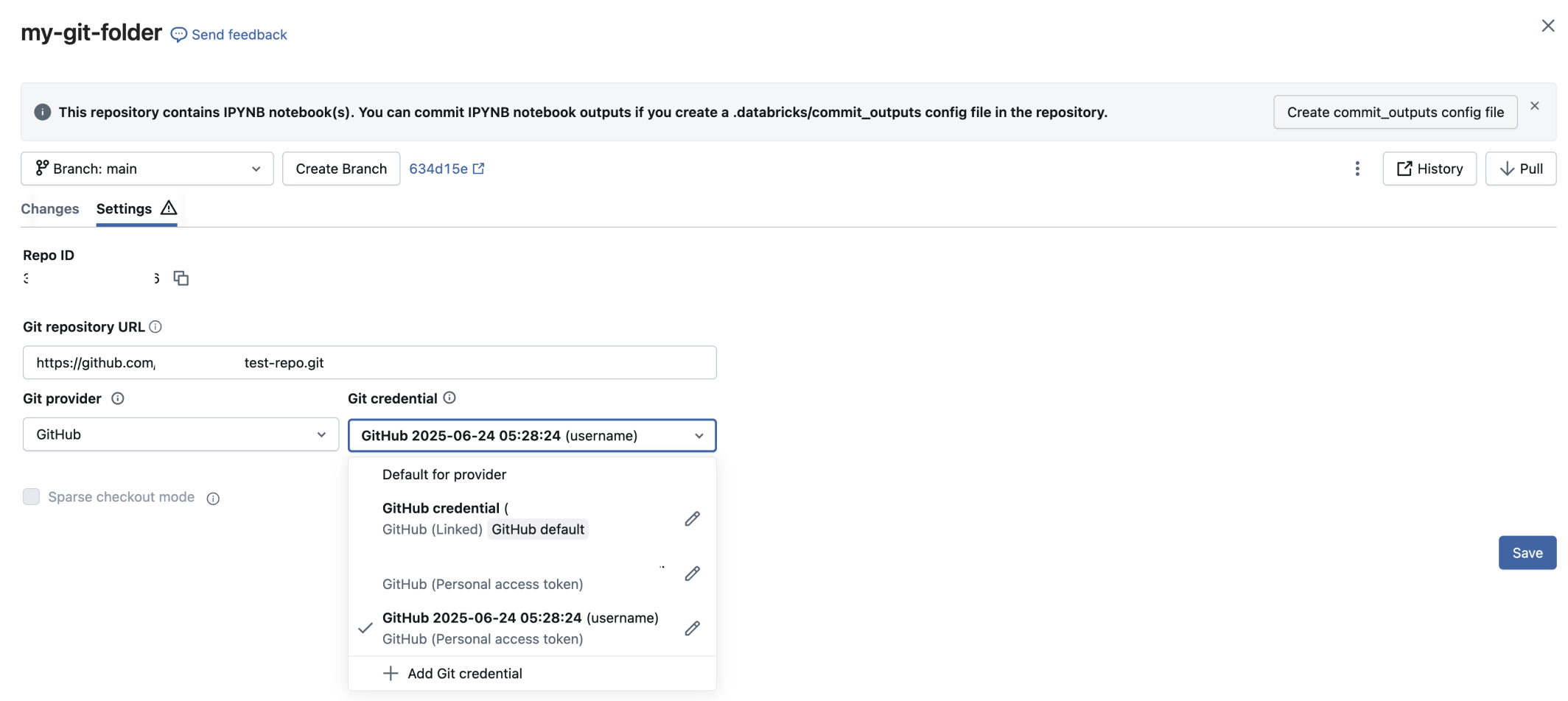

Wybieranie poświadczeń dla folderów Git

Każdy folder Git może używać określonego poświadczenia dla operacji usługi Git. Aby zmienić poświadczenia dla folderu Git:

- Otwórz folder Git i przejdź do karty Ustawienia usługi Git .

- W sekcji Poświadczenie Git, wybierz poświadczenie z menu rozwijanego.

- Kliknij przycisk Zapisz.

Jak działają poświadczenia domyślne

Każdy dostawca usługi Git obsługuje jedno domyślne poświadczenia usługi Git na użytkownika. Usługa Databricks automatycznie używa tego domyślnego poświadczenia dla:

- Zadania

- Operacje interfejsu API repozytoriów

- Operacje na folderach Git (gdy nie wybrano konkretnych poświadczeń)

Pierwsze poświadczenia tworzone dla dostawcy automatycznie stają się domyślne. Aby zmienić poświadczenia domyślne:

- Przejdź do Ustawienia użytkownika>Połączone konta.

- Kliknij

obok poświadczenia które chcesz ustawić jako domyślne.

- Wybierz pozycję Ustaw jako wartość domyślną.

Ograniczenia

- Zadania, które wymagają nie domyślnego poświadczenia Git dla dostawcy, muszą używać głównej jednostki usługowej.

- Jednostki usługi mogą mieć tylko jedno poświadczenie Git.

- Aplikacja GitHub usługi Databricks zezwala tylko na jedno połączone poświadczenia.

- Każdy użytkownik może mieć maksymalnie 10 poświadczeń usługi Git.

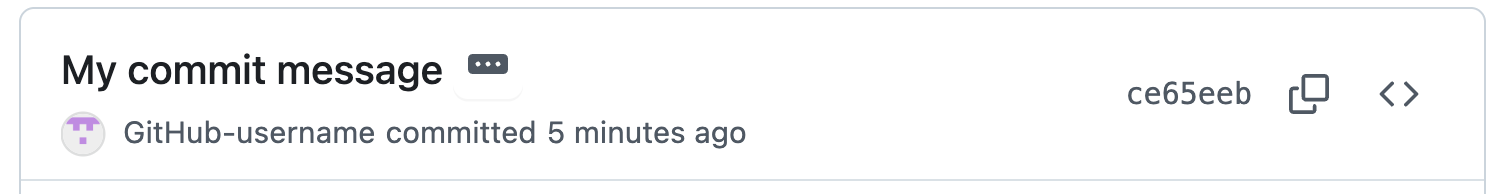

Konfigurowanie tożsamości zatwierdzeń w Git

Tożsamość zatwierdzenia Git określa, jak zatwierdzenia dokonane z Databricks są widoczne u dostawcy Git. Kiedy zatwierdzasz za pomocą folderów Git Databricks, Twój dostawca Git musi zidentyfikować Cię jako autora. Skonfiguruj swój adres e-mail w taki sposób, aby:

- Zatwierdzenia są wyświetlane w profilu dostawcy usługi Git

- Obraz profilu i nazwa są wyświetlane poprawnie

- Zostaniesz odpowiednio uznany za swoje wkłady

- Członkowie zespołu mogą śledzić, kto dokonał każdej zmiany

Jak działa tożsamość zatwierdzenia

Podczas konfigurowania poświadczeń usługi Git przy użyciu adresu e-mail:

-

E-mail: Staje się adresem e-mail autora (

GIT_AUTHOR_EMAILiGIT_COMMITTER_EMAIL) dla wszystkich komitów -

Nazwa użytkownika: Staje się nazwą osoby zatwierdzającego (

GIT_AUTHOR_NAMEiGIT_COMMITTER_NAME)

Jeśli nie określisz adresu e-mail, usługa Databricks używa nazwy użytkownika usługi Git jako adresu e-mail. Może to uniemożliwić właściwe przypisanie zatwierdzenia u dostawcy usługi Git.

Przykładowe zatwierdzenie w historii usługi Git:

commit 480ee5b0214e4d46db2da401a83794c5f5c5d375 (HEAD -> main)

Author: GitHub-username <your.email@example.com>

Date: Fri Sep 26 00:38:23 2025 -0700

My commit message

Przykład u dostawcy Git:

Uwaga

Jeśli utworzono poświadczenia usługi Git przed udostępnieniem konfiguracji poczty e-mail, pole poczty e-mail domyślnie będzie miało nazwę użytkownika. Zaktualizuj go na właściwy adres e-mail, aby uzyskać prawidłowe przypisanie do komitu.

Połączone poświadczenia GitHub

Jeśli używasz połączonych poświadczeń Git za pośrednictwem aplikacji GitHub dla Databricks, Databricks automatycznie konfiguruje Twój adres e-mail i tożsamość Git. Jeśli tożsamość nie jest poprawnie ustawiona, zatwierdź wymagane uprawnienia lub ponownie połącz konto usługi GitHub w celu uzyskania odpowiednich uprawnień.

Konfigurowanie łączności sieciowej

Foldery Git wymagają łączności sieciowej z dostawcą usługi Git. Większość konfiguracji działa przez Internet bez dodatkowej konfiguracji. Może jednak być potrzebna dodatkowa konfiguracja, jeśli masz następujące elementy:

- Listy dozwolonych adresów IP u dostawcy usługi Git

- Serwery Git hostowane lokalnie (GitHub Enterprise, Bitbucket Server, GitLab Self-managed)

- Hosting sieci prywatnej

Konfigurowanie listy zezwalonych adresów IP

Jeśli serwer Git jest dostępny w Internecie, ale używa listy dopuszczonych adresów IP, takich jak listy dopuszczonych adresów IP usługi GitHub:

- Znajdź adres IP NAT płaszczyzny kontrolnej usługi Databricks dla swojego regionu w regionach usługi Azure Databricks.

- Dodaj ten adres IP do listy dozwolonych adresów IP serwera Git.

Konfigurowanie prywatnych serwerów Git

Jeśli hostujesz prywatny serwer Git, zobacz Konfigurowanie prywatnej łączności Git dla folderów Azure Databricks lub skontaktuj się z zespołem ds. konta Databricks, aby uzyskać instrukcje dotyczące konfiguracji.

Funkcje zabezpieczeń

Foldery Git Databricks obejmują następujące funkcje zabezpieczeń, które chronią kod i poświadczenia:

Szyfrowanie poświadczeń usługi Git

Usługa Azure Key Vault umożliwia szyfrowanie osobistych tokenów dostępu usługi Git i innych poświadczeń usługi Git przy użyciu własnych kluczy szyfrowania (kluczy zarządzanych przez klienta).

Aby uzyskać więcej informacji, zobacz Klucze zarządzane przez klienta na potrzeby szyfrowania.

Listy dozwolonych adresów URL usługi Git

Administratorzy obszaru roboczego mogą ograniczyć dostęp użytkowników repozytoriów zdalnych. Pomaga to zapobiec eksfiltracji kodu i wymusza korzystanie z zatwierdzonych repozytoriów.

Jeśli używasz uwierzytelniania identyfikatora Entra firmy Microsoft z usługą Azure DevOps, domyślna lista dozwolonych ogranicza adresy URL usługi Git do:

dev.azure.comvisualstudio.com

W przypadku niestandardowych aliasów CNAME lub adresów URL Git skonfiguruj niestandardową listę dozwolonych i dodaj te adresy URL jawnie, jeśli chcesz z nimi pracować.

Konfigurowanie listy dozwolonych adresów URL usługi Git

Aby skonfigurować listę dozwolonych:

Kliknij swoją nazwę użytkownika na górnym pasku obszaru roboczego usługi Azure Databricks i wybierz pozycję Ustawienia.

Kliknij pozycję Rozwój.

Wybierz opcję uprawnień listy dozwolonych adresów URL usługi Git :

- Wyłączone (bez ograniczeń): Brak wymuszania listy dozwolonych.

- Ogranicz klonowanie, zatwierdzanie i wypychanie do dozwolonych repozytoriów Git: Ogranicza wszystkie operacje do dozwolonych adresów URL.

- Ogranicz tylko zatwierdzanie i wypychanie do dozwolonych repozytoriów Git: Ogranicza tylko operacje zapisu. Klonowanie i ściąganie pozostaje nieograniczone.

Kliknij ikonę edycji

obok pozycji Lista dozwolonych adresów URL Git: Pusta lista.

obok pozycji Lista dozwolonych adresów URL Git: Pusta lista.Wprowadź rozdzielaną przecinkami listę prefiksów adresów URL. Pamiętaj , aby nie wprowadzać żadnych adresów URL z nazwami użytkowników lub tokenami uwierzytelniania jako 1) mogą być replikowane globalnie i 2) co może uniemożliwić użytkownikom pracę z folderami Git.

Kliknij przycisk Zapisz.

Zapisanie nowej listy zastępuje istniejącą listę dozwolonych. Wprowadzenie zmian może potrwać do 15 minut.

Kontrola dostępu

Uwaga

Tylko plan Premium obejmuje kontrolę dostępu.

Kontroluj, kto może uzyskiwać dostęp do folderów Git w obszarze roboczym, ustawiając uprawnienia. Uprawnienia mają zastosowanie do całej zawartości w folderze Git. Przypisz jeden z następujących poziomów uprawnień:

-

NO PERMISSIONS: Brak dostępu do folderu Git -

CAN READ: Wyświetlanie tylko plików -

CAN RUN: Wyświetlanie i uruchamianie plików -

CAN EDIT: Wyświetlanie, uruchamianie i modyfikowanie plików -

CAN MANAGE: Pełna kontrola, w tym udostępnianie i usuwanie

Aby uzyskać szczegółowe informacje o uprawnieniach folderów usługi Git, zobacz Listy ACL folderów usługi Git.

Rejestrowanie inspekcji

Po włączeniu rejestrowania audytu Databricks rejestruje wszystkie operacje na folderach Git, w tym:

- Tworzenie, aktualizowanie lub usuwanie folderów Git

- Wyświetlanie listy folderów Git w obszarze roboczym

- Synchronizowanie zmian między folderami Git i repozytoriami zdalnymi

Wykrywanie tajemnic

Foldery Git automatycznie skanują kod pod kątem uwidocznionych poświadczeń przed zatwierdzeniami. Zostanie wyświetlone ostrzeżenie, jeśli wykryje:

- Identyfikatory kluczy dostępu platformy AWS rozpoczynające się od

AKIA - Inne poufne wzorce poświadczeń

Następne kroki

Po skonfigurowaniu folderów Git zapoznaj się z następującymi tematami pokrewnymi:

- Wykonywanie operacji Git w folderach Git na platformie Databricks

- Co to są pliki obszaru roboczego?

- Ciągła integracja/ciągłe wdrażanie za pomocą folderów Usługi Git usługi Databricks

- Konfiguracja prywatnej łączności z Git dla folderów Git w usłudze Azure Databricks

- Tworzenie i uruchamianie pierwszego zadania dbt

- Współpraca nad pakietami w obszarze roboczym