Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Private Link tworzy prywatne, bezpieczne połączenie między zasobami usługi Azure Databricks a usługami platformy Azure i zasobami bezserwerowymi, zapewniając, że ruch sieciowy nie jest narażony na publiczny Internet.

Usługa Azure Databricks obsługuje trzy typy łączności Private Link:

- Przychodzące (interfejs): zabezpiecza połączenia od użytkowników do pulpitów roboczych

- Wychodzące (bezserwerowe): zabezpiecza połączenia z bezserwerowych zasobów obliczeniowych usługi Azure Databricks do zasobów platformy Azure

- Klasyczny (zaplecze): zabezpiecza połączenia z klasycznego środowiska obliczeniowego do płaszczyzny sterowania

Omówienie łączności prywatnej

Usługa Azure Private Link umożliwia bezpieczną, prywatną łączność z sieciami wirtualnymi platformy Azure i sieciami lokalnymi do usług platformy Azure, zapewniając, że ruch pozostaje odizolowany od publicznego Internetu. Ta funkcja ułatwia organizacjom spełnianie wymagań dotyczących zabezpieczeń i zgodności. Umożliwia ona kompleksową sieć prywatną i minimalizuje ryzyko eksfiltracji danych.

Możesz włączyć połączenia przychodzące (przód), wychodzące (bezserwerowe) lub klasyczne połączenia usługi Private Link (zaplecze) niezależnie lub w połączeniu. Właściwy wybór zależy od wymagań dotyczących zabezpieczeń i zgodności. Możesz również wymusić łączność prywatną dla obszaru roboczego, powodując automatyczne odrzucenie wszystkich połączeń sieci publicznej przez usługę Azure Databricks. To połączone podejście zapewnia kompleksową izolację sieci, zmniejszając obszar ataków i wspierając zgodność w przypadku wrażliwych obciążeń.

Za pomocą usługi Private Link możesz wykonywać następujące czynności:

- Blokuj dostęp do danych z nieautoryzowanych sieci lub publicznego Internetu podczas korzystania z aplikacji internetowej lub interfejsów API usługi Azure Databricks.

- Obniż ryzyko eksfiltracji danych, ograniczając narażenie sieci tylko na zatwierdzone prywatne punkty końcowe.

Wybieranie odpowiedniej implementacji usługi Private Link

Skorzystaj z tego przewodnika, aby określić, która implementacja najlepiej odpowiada Twoim potrzebom.

| Kwestie wymagające rozważenia | Tylko ruch przychodzący (interfejs użytkownika) | Ruch wychodzący (tylko bezserwerowy) | Klasyczna warstwa obliczeniowa (tylko zaplecze) | Pełna izolacja prywatna |

|---|---|---|---|---|

| Podstawowy cel zabezpieczeń | Tylko autoryzowane osoby mogą uzyskiwać dostęp do moich zasobów usługi Azure Databricks. | Zabezpieczanie dostępu do danych z poziomu bezserwerowego | Blokowanie klasycznej płaszczyzny obliczeniowej | Maksymalna izolacja (zabezpieczanie wszystkiego) |

| Łączność użytkownika | Prywatne lub publiczne | Publiczne (Internet) | Publiczne (Internet) | Tylko dla prywatnego użytku |

| Dostęp do danych bezserwerowych | Publiczne (Internet) | Prywatne (dla zasobów klientów) | Publiczne (Internet) | Prywatne (dla zasobów klientów) |

| Łączność klastra z płaszczyzną sterowania | Publiczna (standardowa bezpieczna ścieżka) | Publiczna (standardowa bezpieczna ścieżka) | Prywatny (wymagane) | Prywatny (wymagane) |

| Prerequisites | Plan Premium, iniekcja sieci wirtualnej, SCC | Plan Premium | Plan Premium, iniekcja sieci wirtualnej, SCC | Plan Premium, iniekcja sieci wirtualnej, SCC |

| Ustawienie dostępu do sieci obszaru roboczego | Dostęp publiczny włączony | Nie jest wymagana żadna zmiana | Dostęp publiczny włączony | Dostęp publiczny jest wyłączony |

| Wymagane reguły NSG | WszystkieZasady | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Wymagane prywatne punkty końcowe | Front-end (databricks_ui_api), uwierzytelnianie przeglądarki | Prywatne punkty końcowe NCC | Zaplecze technologiczne (databricks_ui_api) | Wszystkie (front-end, back-end, uwierzytelnianie przeglądarki, NCC) |

| Koszt względny | Koszt na punkt końcowy i transfer danych | Koszt na punkt końcowy i przetwarzane dane | Koszt na punkt końcowy i transfer danych | Może to być wyższy koszt (wszystkie punkty końcowe, w tym transfer i przetwarzanie danych) |

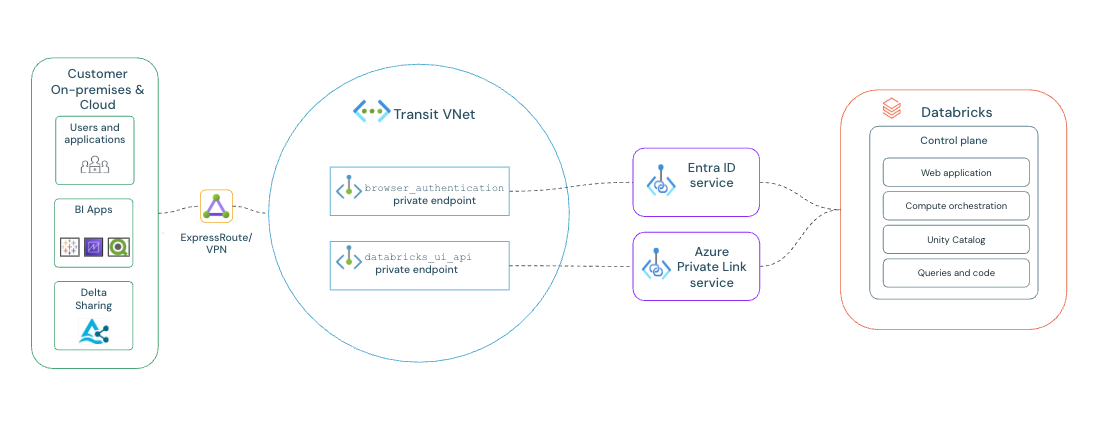

Łączność przychodząca (front-end)

Przychodzące połączenie Private Link zabezpiecza połączenie od użytkowników do obszaru roboczego Azure Databricks. Ruch jest kierowany przez prywatny punkt końcowy w twojej sieci wirtualnej tranzytowej zamiast przez adresy IP publiczne. Przychodzący Private Link zapewnia bezpieczny dostęp do:

- Aplikacja internetowa usługi Azure Databricks

- interfejs API REST

- Databricks Connect API

Zobacz Konfigurowanie prywatnej łączności front-endu.

Uwierzytelnianie internetowe na potrzeby logowania jednokrotnego opartego na przeglądarce

Uwierzytelnianie sieciowe dla jednokrotnego logowania przeglądarkowego (SSO)

W przypadku korzystania z usługi Private Link w celu uzyskania dostępu do interfejsu użytkownika, wymagany jest wyspecjalizowany browser_authentication punkt końcowy, aby umożliwić działanie Single Sign-On (SSO) na potrzeby logowania w przeglądarce internetowej za pośrednictwem połączenia prywatnego. Bezpiecznie obsługuje zwrotne wywołania uwierzytelniania SSO z Microsoft Entra ID, które w przeciwnym razie są blokowane w sieci prywatnej. Ten proces nie ma wpływu na uwierzytelnianie interfejsu API REST.

-

Reguła wdrażania: dla regionu platformy Azure i prywatnej strefy DNS może istnieć tylko jeden

browser_authenticationpunkt końcowy. Ten pojedynczy punkt końcowy obsługuje wszystkie obszary robocze w tym regionie, które współużytkują tę samą konfigurację DNS. - Najlepsze rozwiązanie produkcyjne: aby zapobiec awariom, utwórz dedykowany "prywatny obszar roboczy uwierzytelniania sieci Web" w każdym regionie produkcyjnym. Jedynym celem jest hostowanie tego krytycznego punktu końcowego. Wyłącz opcję "Dostęp do sieci publicznej" dla tego obszaru roboczego. Upewnij się, że nie zostały dla niego utworzone żadne inne prywatne punkty końcowe front-end. Jeśli ten obszar roboczy hosta zostanie usunięty, logowanie internetowe nie powiedzie się dla wszystkich innych obszarów roboczych w regionie.

- Alternatywna konfiguracja: w przypadku prostszych wdrożeń można hostować punkt końcowy w istniejącym obszarze roboczym zamiast tworzyć dedykowane. Jest to odpowiednie dla środowisk nieprodukcyjnych lub jeśli masz pewność, że masz tylko jeden obszar roboczy w regionie. Należy jednak pamiętać, że usunięcie obszaru roboczego hosta natychmiast przerywa uwierzytelnianie dla innych obszarów roboczych, które od niego zależą.

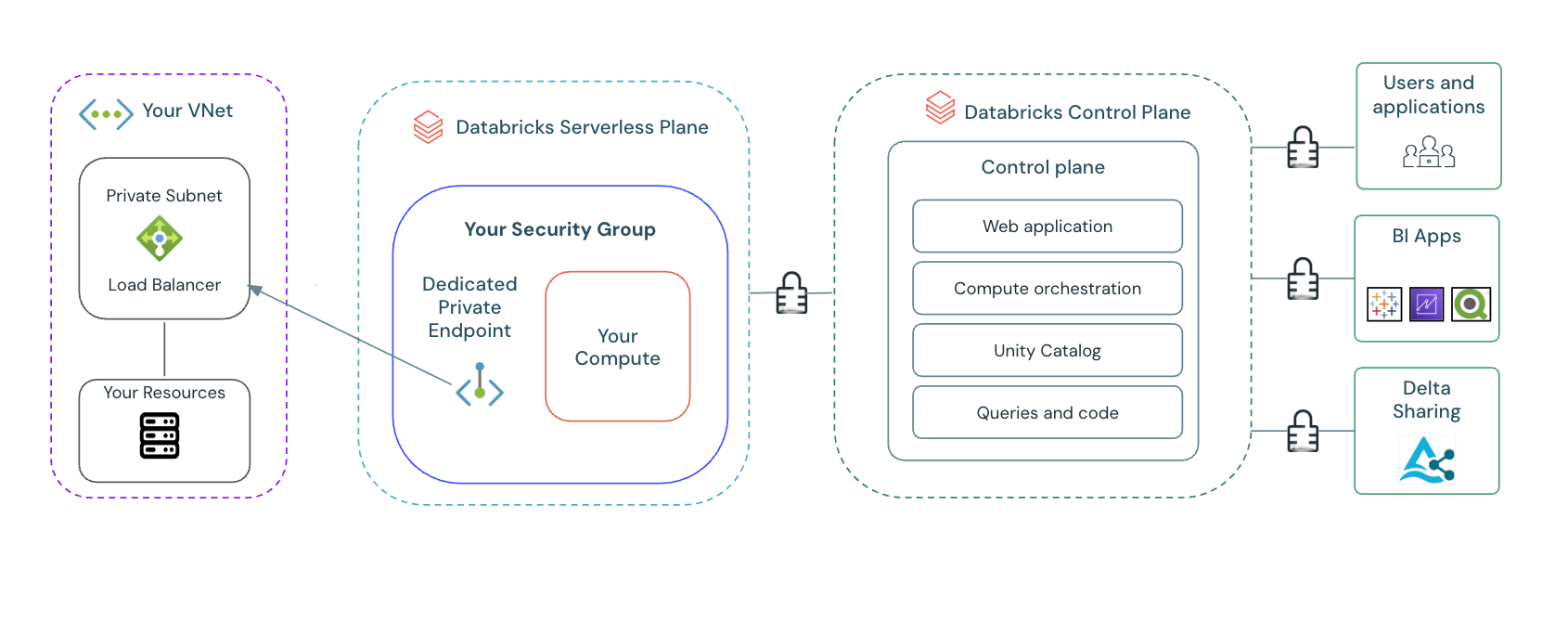

Łączność wychodząca (bezserwerowa)

Usługa Outbound Private Link umożliwia prywatną łączność z bezserwerowymi zasobami obliczeniowymi platformy Azure Databricks do zasobów w ramach platformy Azure. W przeciwieństwie do klasycznej płaszczyzny obliczeniowej Private Link, która zabezpiecza połączenia z usługą Azure Databricks, usługa wychodzącego Private Link zabezpiecza połączenia z bezserwerowych zasobów obliczeniowych do zasobów klientów.

Usługa Private Link bezserwerowa używa konfiguracji łączności sieciowej (NCC), które są konstrukcjami regionalnymi na poziomie konta, które zarządzają tworzeniem prywatnego punktu końcowego na dużą skalę. NCC można dołączyć do wielu obszarów roboczych w tym samym regionie.

Prywatna łączność z zasobami platformy Azure

Prywatna łączność z zasobami platformy Azure

Umożliwia przetwarzanie bezserwerowe w celu uzyskiwania dostępu do zasobów platformy Azure, takich jak Azure Storage i Azure SQL, za pośrednictwem prywatnych punktów końcowych bez przechodzenia przez publiczny Internet. Ruch danych pozostaje całkowicie w sieci platformy Azure.

Zobacz Konfigurowanie łączności prywatnej z zasobami platformy Azure.

Prywatna łączność z zasobami sieci wirtualnej

Prywatna łączność z zasobami sieci wirtualnej

Umożliwia korzystanie z zasobów obliczeniowych bezserwerowych w sieci wirtualnej, takich jak bazy danych i usługi wewnętrzne, za pośrednictwem prywatnych punktów końcowych za pośrednictwem modułu równoważenia obciążenia platformy Azure.

Zobacz Konfigurowanie łączności prywatnej z zasobami w sieci wirtualnej.

Kluczowe pojęcia dotyczące łączności wychodzącej

Kluczowe pojęcia dotyczące łączności wychodzącej

- Konfiguracja łączności sieciowej (NCC) : regionalna konstrukcja na poziomie konta, która zarządza prywatnymi punktami końcowymi i kontroluje, jak bezserwerowe obliczenia uzyskują dostęp do zasobów klientów.

- Reguły prywatnego punktu końcowego: zdefiniuj określone zasoby, do których zasoby obliczeniowe bezserwerowe mogą uzyskiwać dostęp prywatnie.

- Model załączania przestrzeni roboczej: NCCs można dołączyć do maksymalnie 50 przestrzeni roboczych w tym samym regionie.

-

Limity i limity przydziału:

- Maksymalnie 10 NCC na region na konto

- 100 prywatnych punktów końcowych na region (dystrybuowanych między kontrolerami sieci)

- Do 50 obszarów roboczych na każde NCC

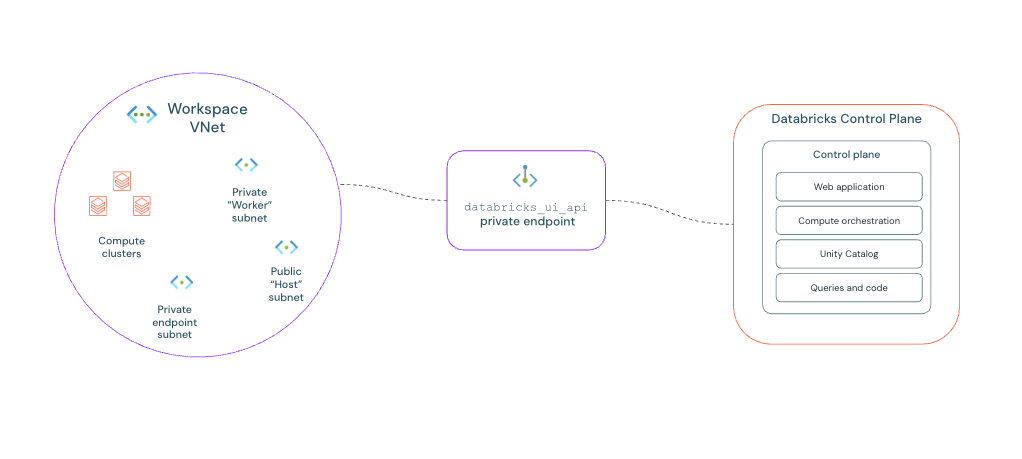

Klasyczna łączność prywatna płaszczyzny obliczeniowej

Klasyczna płaszczyzna obliczeniowa Private Link zabezpiecza połączenie z klastrów usługi Azure Databricks do płaszczyzny sterowania. Klastry łączą się z warstwą kontrolną dla interfejsów API REST i bezpiecznym przekaźnikiem łączności klastrów.

Adresy klasycznej płaszczyzny obliczeniowej dla Private Link:

- Wymagania dotyczące zgodności: pomaga spełnić ścisłe wymagania prawne i firmowe, które wymagają, aby cały ruch w chmurze wewnętrznej pozostał w sieci prywatnej.

- Wzmacnianie zabezpieczeń obwodu sieci: Implementowanie klasycznej płaszczyzny obliczeniowej Private Link wraz z prywatnymi punktami końcowymi dla usług platformy Azure umożliwia ograniczenie narażenia sieci. Zmniejsza to ryzyko eksfiltracji danych, zapewniając, że klastry przetwarzania danych nie mają ścieżki do nieautoryzowanych usług ani miejsc docelowych w publicznym Internecie.

Zapoznaj się z Konfigurowaniem łączności prywatnej zaplecza.

Uwaga / Notatka

Możesz skonfigurować prywatną łączność klasycznej płaszczyzny obliczeniowej niezależnie. Nie wymaga łączności przychodzącej ani bezserwerowej.

Sieci wirtualne na potrzeby łączności prywatnej

Łączność prywatna wykorzystuje dwie odrębne sieci wirtualne (VNety).

- Sieć Wirtualna Tranzytowa: ta sieć wirtualna działa jako centralny węzeł łączności użytkowników i zawiera przychodzące prywatne punkty końcowe wymagane do dostępu klienta do przestrzeni roboczych oraz uwierzytelniania jednokrotnego logowania (SSO) opartego na przeglądarce.

- Sieć wirtualna obszaru roboczego: jest to sieć wirtualna utworzona specjalnie do hostowania obszaru roboczego usługi Azure Databricks i klasycznych prywatnych punktów końcowych.

Alokacja i ustalanie rozmiaru podsieci

Zaplanuj podsieci w każdej sieci wirtualnej, aby umożliwić łączność prywatną i wdrożenia.

Tranzytowe podsieci sieci wirtualnej

- Podsieć prywatnego punktu końcowego: przydziela adresy IP dla wszystkich przychodzących prywatnych punktów końcowych.

- Podsieci obszaru roboczego uwierzytelniania przeglądarki: dwie dedykowane podsieci, host lub podsieć publiczna oraz kontener lub podsieć prywatna, są zalecane do wdrożenia obszaru roboczego uwierzytelniania przeglądarki.

Podsieci VNet obszaru roboczego:

- Podsieci obszaru roboczego: do wdrożenia obszaru roboczego usługi Azure Databricks wymagane są dwie podsieci, host lub podsieć publiczna oraz kontener lub podsieć prywatna. Aby uzyskać informacje o określaniu rozmiaru związane z podsieciami obszaru roboczego, zobacz Wskazówki dotyczące przestrzeni adresowej.

- Klasyczna podsieć prywatnego punktu końcowego: dodatkowa podsieć jest wymagana do hostowania prywatnego punktu końcowego dla klasycznej łączności prywatnej płaszczyzny obliczeniowej.

Ustalanie rozmiaru zależy od indywidualnych potrzeb implementacji, ale możesz użyć następującego przewodnika:

| sieć wirtualna | Cel podsieci | Zalecany zakres CIDR |

|---|---|---|

| Tranzyt | Podsieć prywatnych punktów końcowych | /26 to /25 |

| Tranzyt | Obszar roboczy uwierzytelniania przeglądarki |

/28 lub /27 |

| Workspace | Klasyczna podsieć prywatnego punktu końcowego | /27 |

Prywatne punkty końcowe usługi Azure Databricks

Usługa Azure Databricks używa dwóch odrębnych typów prywatnych punktów końcowych do prywatyzacji ruchu. Zapoznaj się z różnymi rolami, aby zaimplementować je poprawnie.

-

Punkt końcowy obszaru roboczego (

databricks_ui_api): jest to podstawowy prywatny punkt końcowy do zabezpieczania ruchu do i z obszaru roboczego. Obsługuje ona wywołania interfejsu API REST zarówno dla klasycznej płaszczyzny obliczeniowej, jak i dla usługi Private Link. -

Punkt końcowy uwierzytelniania sieci Web (

browser_authentication): jest to wyspecjalizowany, dodatkowy punkt końcowy wymagany tylko do działania jednokrotnego Sign-On (SSO) na potrzeby logowania w przeglądarce internetowej za pośrednictwem połączenia prywatnego. Jest to wymagane w przypadku łączności przychodzącej i od końca do końca.

W przypadku prywatnych punktów końcowych zwróć uwagę na następujące kwestie:

- Udostępnione punkty końcowe: prywatne punkty końcowe mogą być współużytkowane w wielu obszarach roboczych, które korzystają z tej samej sieci wirtualnej, ponieważ są zasobami na poziomie sieci wirtualnej. Pojedynczy zestaw prywatnych punktów końcowych może obsługiwać wszystkie obszary robocze wdrożone w tej sieci wirtualnej i regionie.

- Specyficzne dla regionu: Prywatne punkty końcowe są zasobami specyficznymi dla regionu. Obszary robocze w różnych regionach wymagają oddzielnych konfiguracji prywatnego punktu końcowego.

Kluczowe zagadnienia

Przed skonfigurowaniem łączności prywatnej należy pamiętać o następujących kwestiach:

- Jeśli w prywatnym punkcie końcowym są włączone zasady sieciowe grupy zabezpieczeń , należy zezwolić na porty 443, 6666, 3306 i 8443-8451 dla reguł zabezpieczeń dla ruchu przychodzącego w sieciowej grupie zabezpieczeń w podsieci, w której wdrożono prywatny punkt końcowy.

- Aby utworzyć połączenie między siecią a witryną Azure Portal i jej usługami, może być konieczne dodanie adresów URL witryny Azure Portal do listy dozwolonych. Zobacz Zezwalanie na adresy URL portalu Azure na zaporze ogniowej lub serwerze proxy.