Ochrona krytycznych zasobów w Microsoft Defender dla Chmury (wersja zapoznawcza)

Defender dla Chmury ma teraz pojęcie krytycznego działania firmy dodane do możliwości zarządzania stanem zabezpieczeń. Ta funkcja ułatwia identyfikowanie i ochronę najważniejszych zasobów. Używa on aparatu krytycznych zasobów utworzonych przez usługę Microsoft Security Exposure Management (MSEM). Reguły krytycznych zasobów można zdefiniować w programie MSEM, a Defender dla Chmury mogą być następnie dostępne w scenariuszach, takich jak priorytetyzacja ryzyka, analiza ścieżki ataku i eksplorator zabezpieczeń w chmurze.

Dostępność

| Aspekt | Szczegóły |

|---|---|

| Stan wydania | Wersja Preview |

| Wymagania wstępne | Włączono zarządzanie stanem zabezpieczeń w chmurze (CSPM) w usłudze Defender |

| Wymagane wbudowane role identyfikatora Entra firmy Microsoft: | Aby utworzyć/edytować/odczytywać reguły klasyfikacji: Administrator globalny, Administrator zabezpieczeń, Operator zabezpieczeń Aby odczytać reguły klasyfikacji: Czytelnik globalny, Czytelnik zabezpieczeń |

| Chmury: | Wszystkie chmury komercyjne |

Konfigurowanie zarządzania zasobami krytycznymi

Zaloguj się w witrynie Azure Portal.

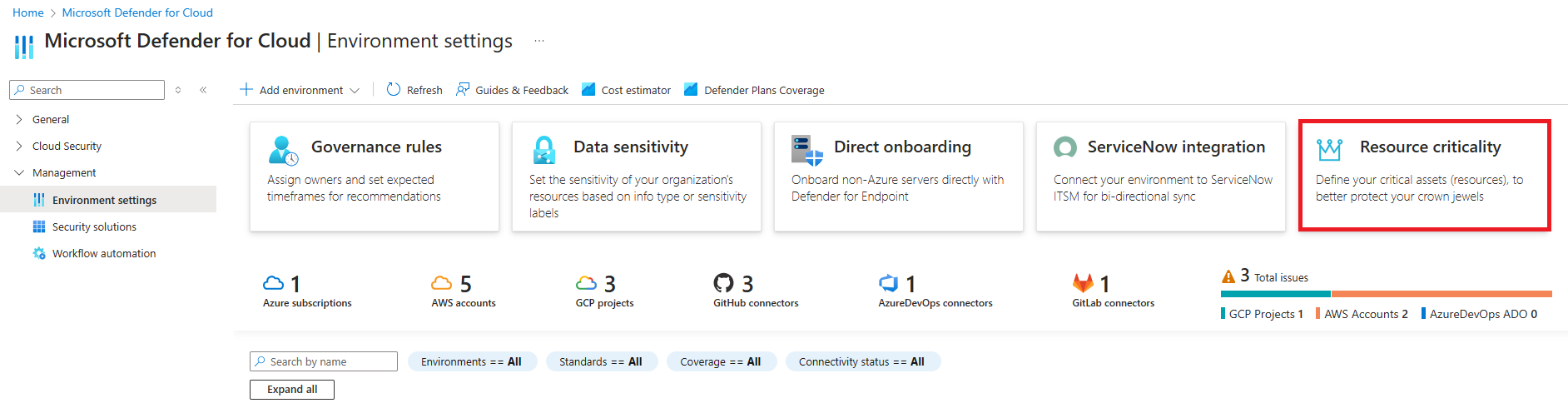

Przejdź do Microsoft Defender dla Chmury> Ustawienia środowiska.

Wybierz kafelek Krytyczne znaczenie zasobu.

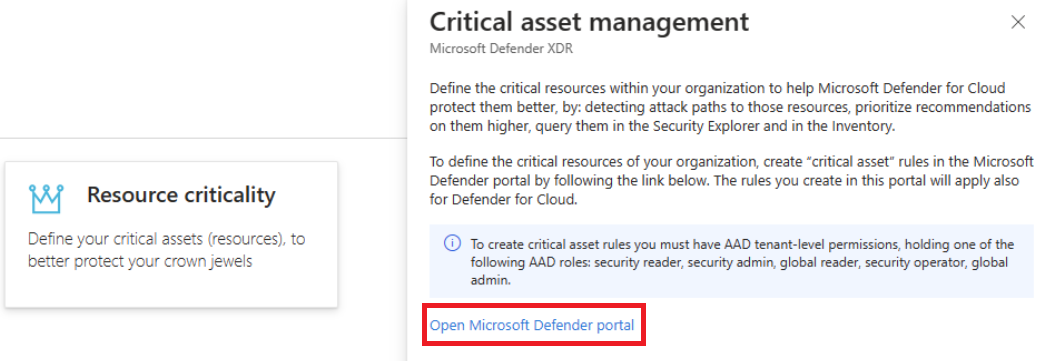

Zostanie otwarte okienko Zarządzanie zasobami krytycznymi . Wybierz pozycję Otwórz portal usługi Microsoft Defender".

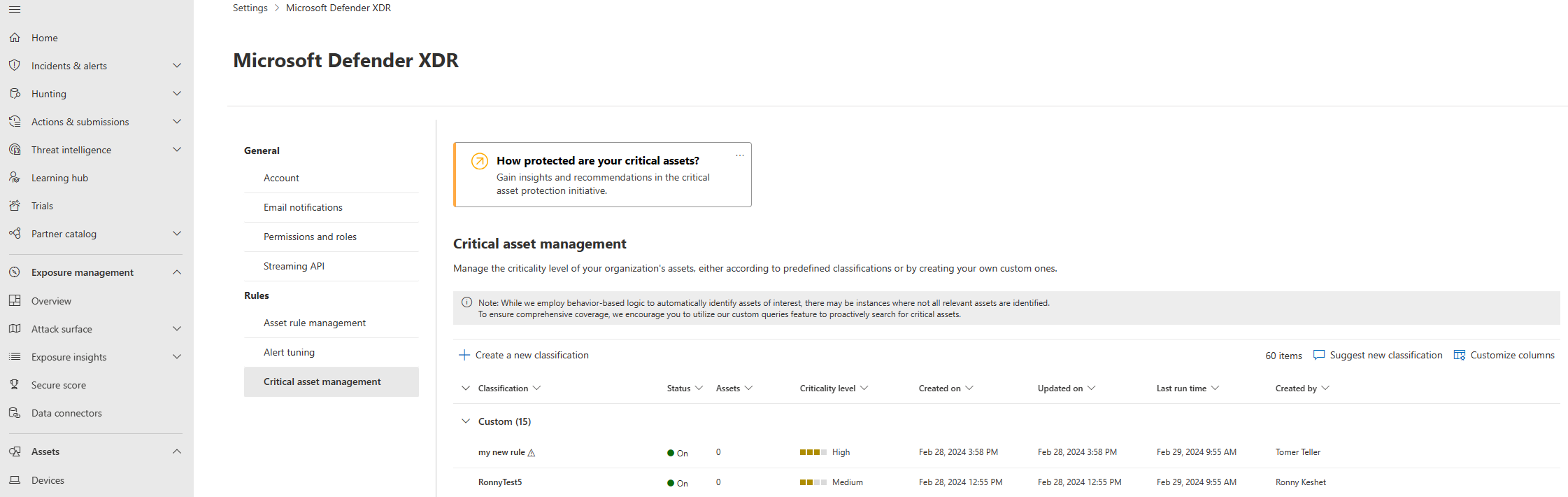

Następnie zostanie wyświetlona strona Krytyczne zarządzanie zasobami w portalu XDR w usłudze Microsoft Defender.

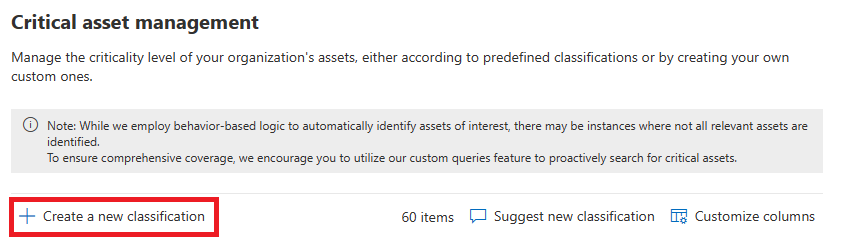

Aby utworzyć niestandardowe reguły zasobów krytycznych, aby oznaczyć zasoby jako zasoby krytyczne w Defender dla Chmury, wybierz przycisk Utwórz nową klasyfikację.

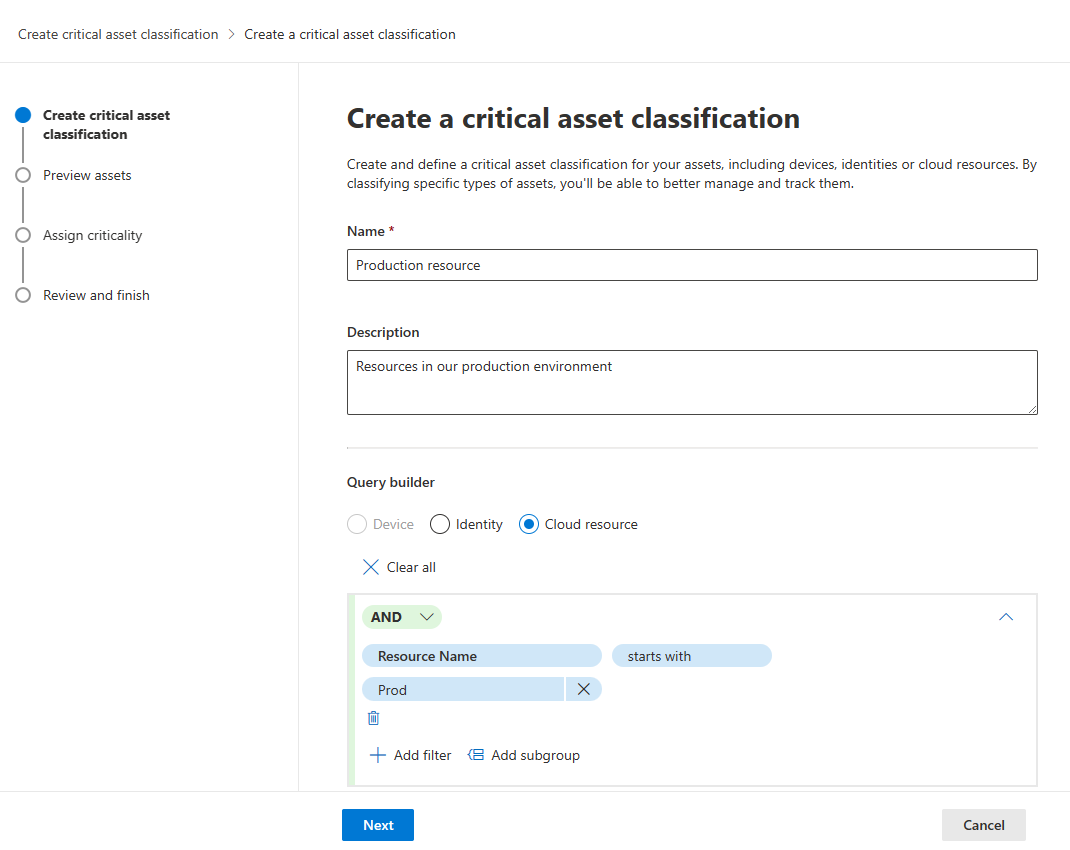

Dodaj nazwę i opis nowej klasyfikacji, a następnie w obszarze Konstruktor zapytań wybierz pozycję Zasób w chmurze, aby utworzyć regułę krytycznych zasobów. Następnie kliknij przycisk Dalej.

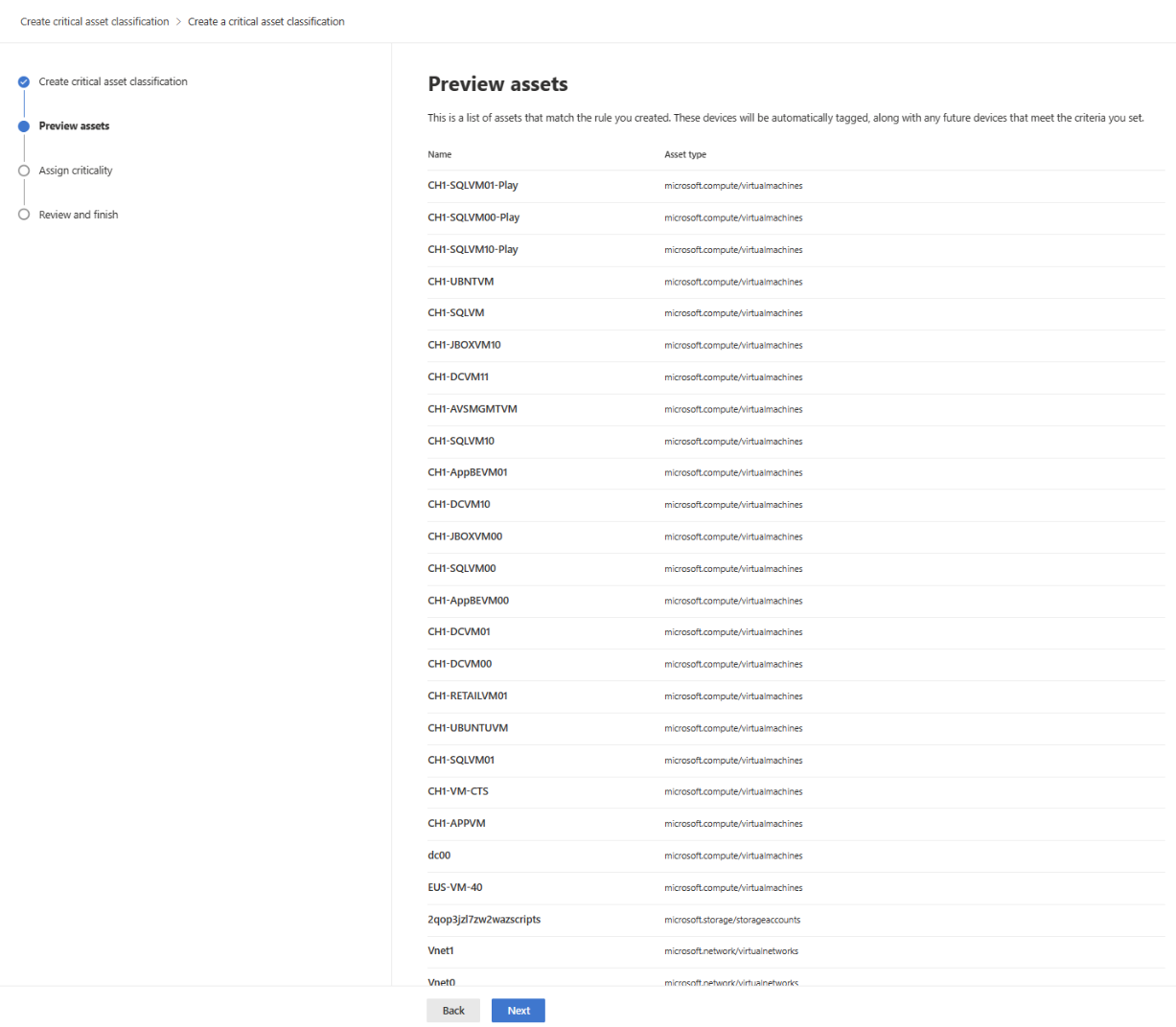

Na stronie Zasoby w wersji zapoznawczej można wyświetlić listę zasobów pasujących do utworzonej reguły. Po przejrzeniu strony wybierz pozycję Dalej.

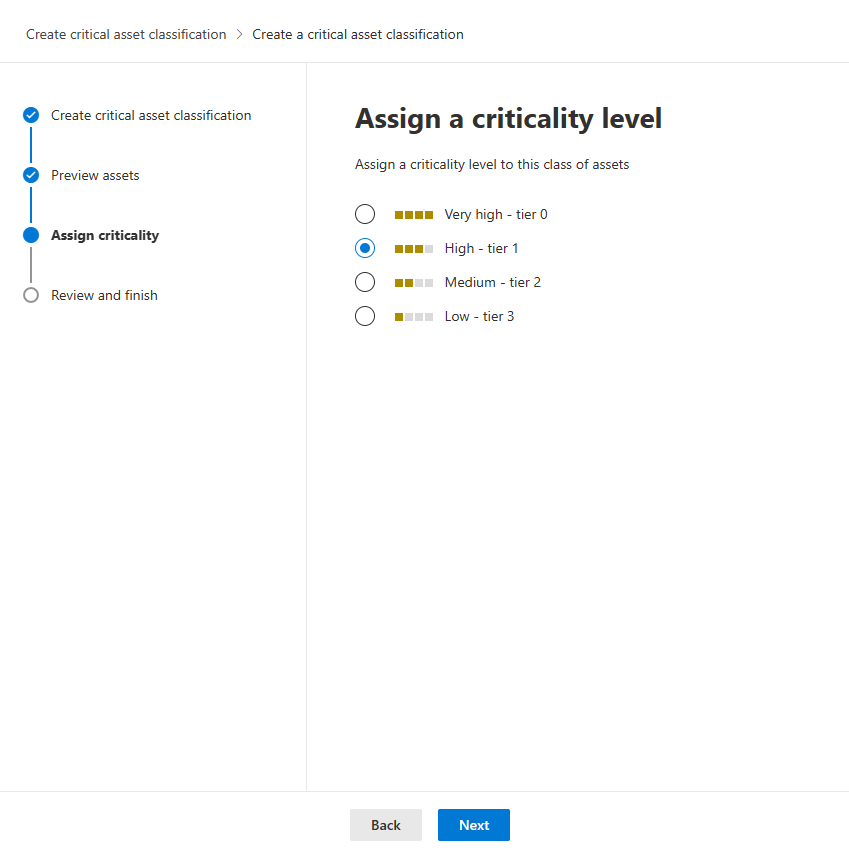

Na stronie Przypisywanie krytycznych przypisz poziom krytyczny do wszystkich zasobów pasujących do reguły. Następnie kliknij przycisk Dalej.

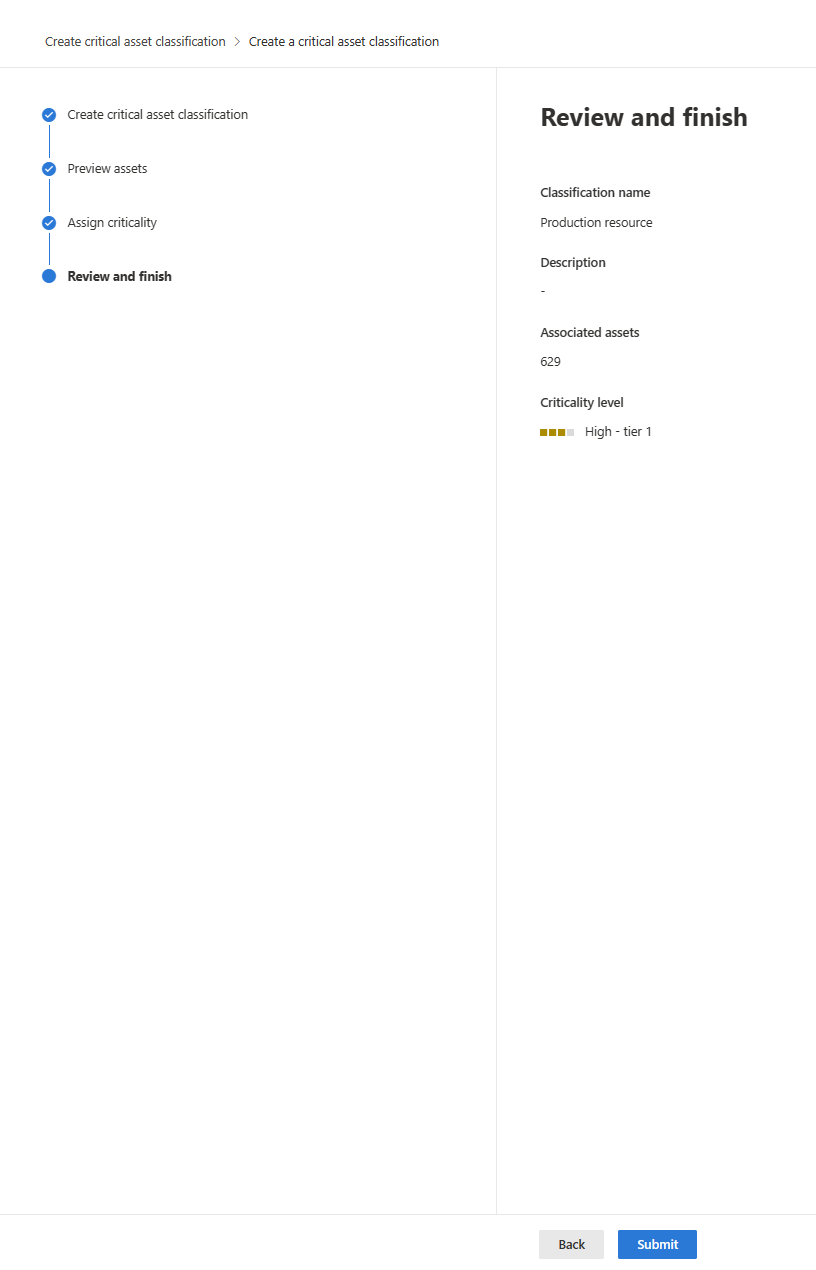

Następnie możesz wyświetlić stronę Przeglądanie i kończenie . Przejrzyj wyniki, a po zatwierdzeniu wybierz pozycję Prześlij.

Po wybraniu pozycji Prześlij możesz zamknąć portal XDR usługi Microsoft Defender. Poczekaj do dwóch godzin, aż wszystkie zasoby pasujące do reguły zostaną oznaczone jako Krytyczne.

Uwaga

Krytyczne reguły zasobów mają zastosowanie do wszystkich zasobów w dzierżawie, które są zgodne z warunkiem reguły.

Wyświetlanie krytycznych zasobów w Defender dla Chmury

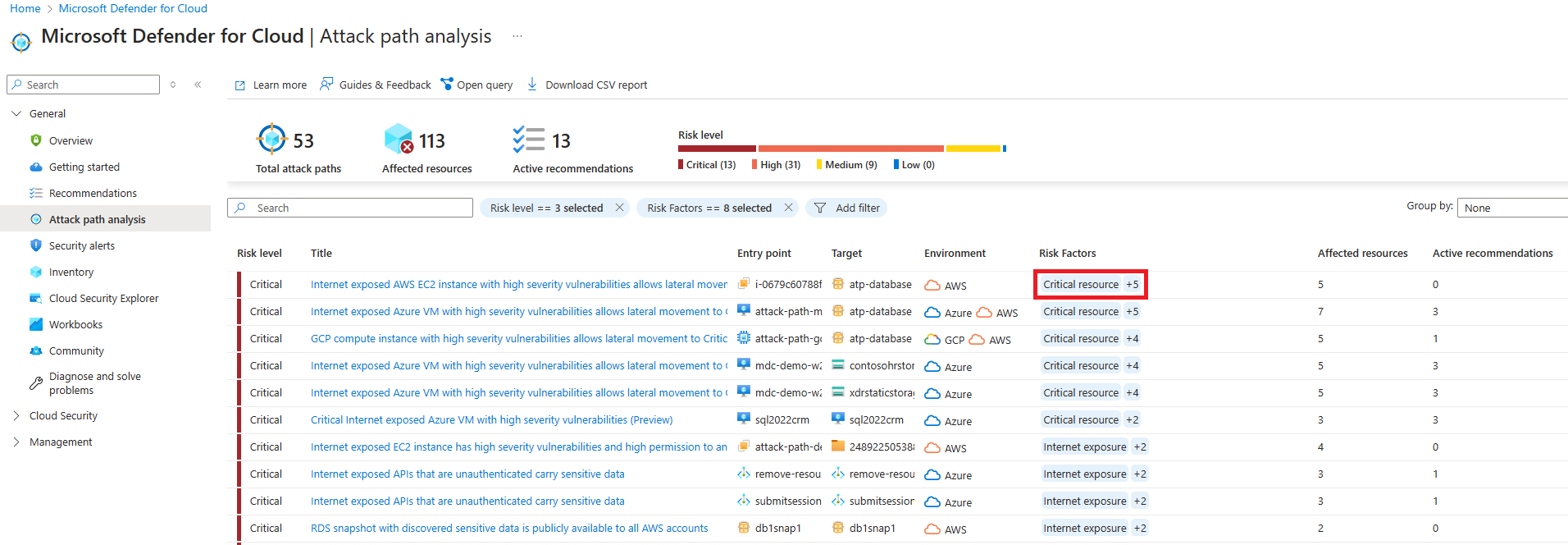

Po zaktualizowaniu zasobów przejdź do strony Analiza ścieżki ataku w Defender dla Chmury. Możesz wyświetlić wszystkie ścieżki ataków do krytycznych zasobów.

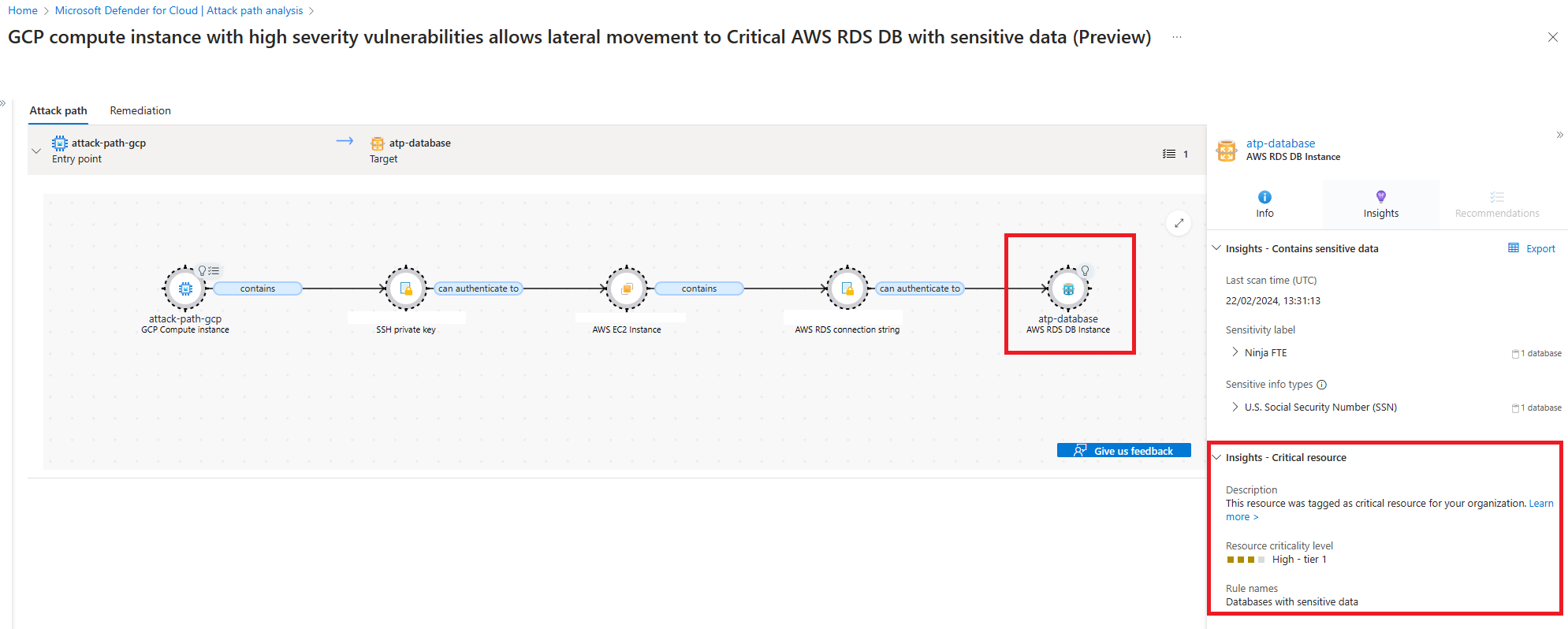

Jeśli wybierzesz tytuł ścieżki ataku, zobaczysz jego szczegóły. Wybierz element docelowy, a następnie w obszarze Szczegółowe informacje — zasób krytyczny możesz wyświetlić informacje o tagowaniu krytycznych zasobów.

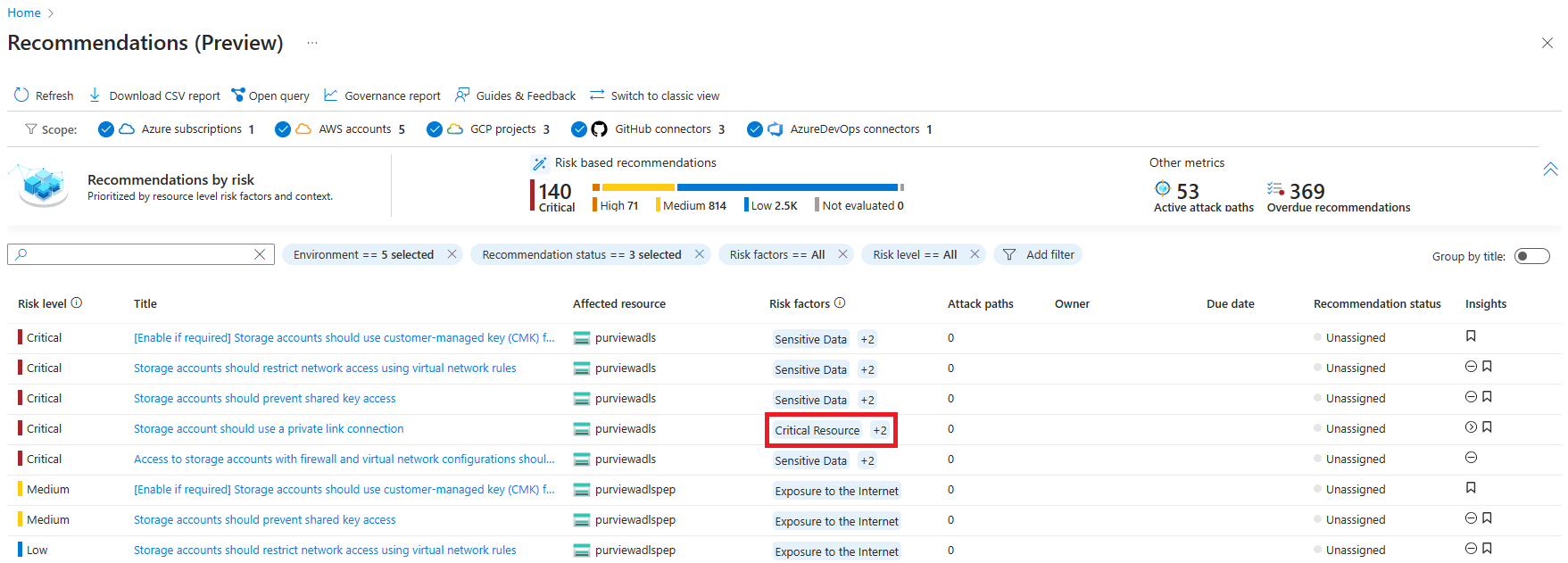

Na stronie Zalecenia Defender dla Chmury wybierz baner Dostępny podgląd, aby wyświetlić wszystkie zalecenia, które są teraz priorytetowe na podstawie krytycznego stanu zasobów.

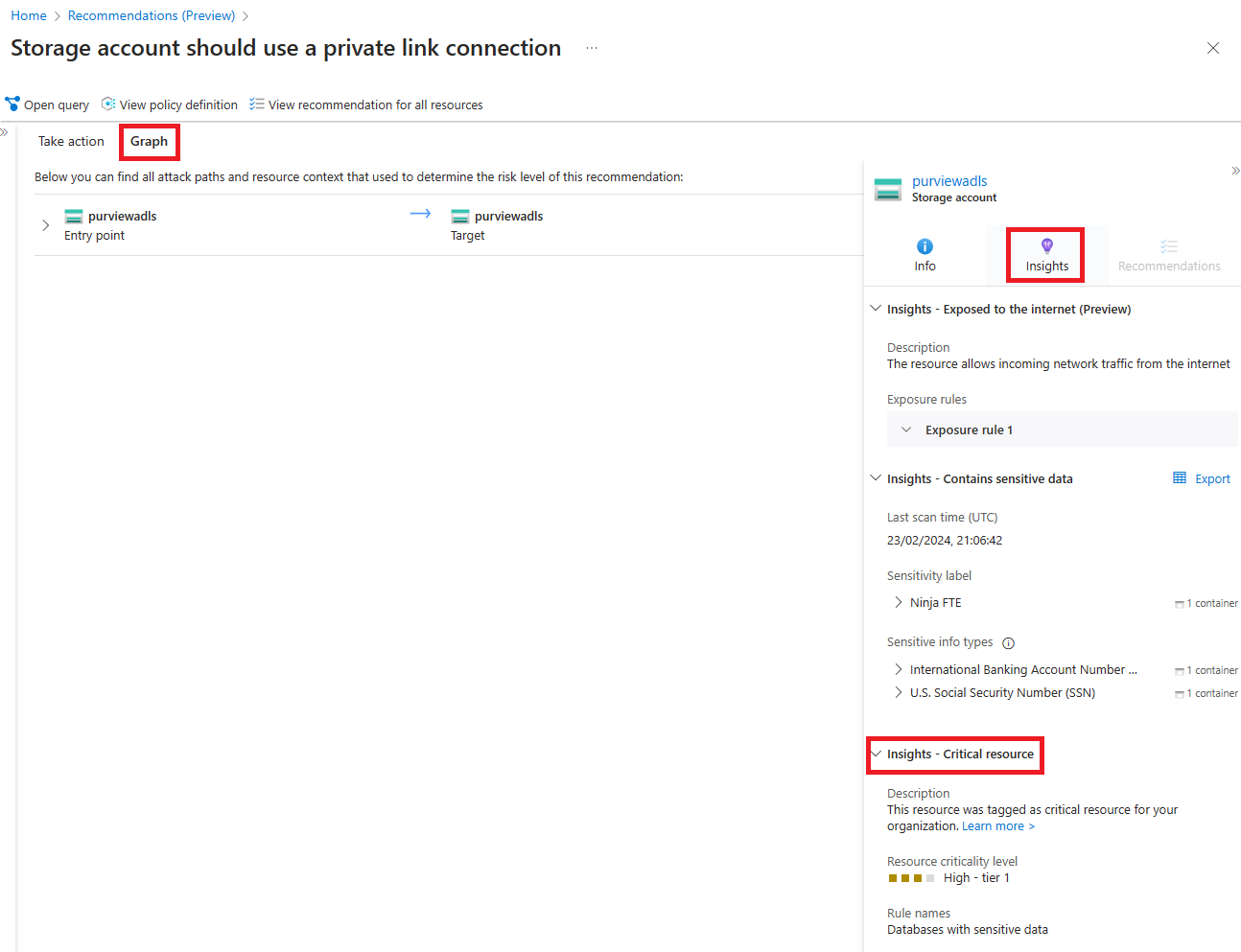

Wybierz zalecenie, a następnie wybierz kartę Graf . Następnie wybierz element docelowy i wybierz kartę Szczegółowe informacje . Możesz zobaczyć informacje o tagowaniu krytycznych zasobów.

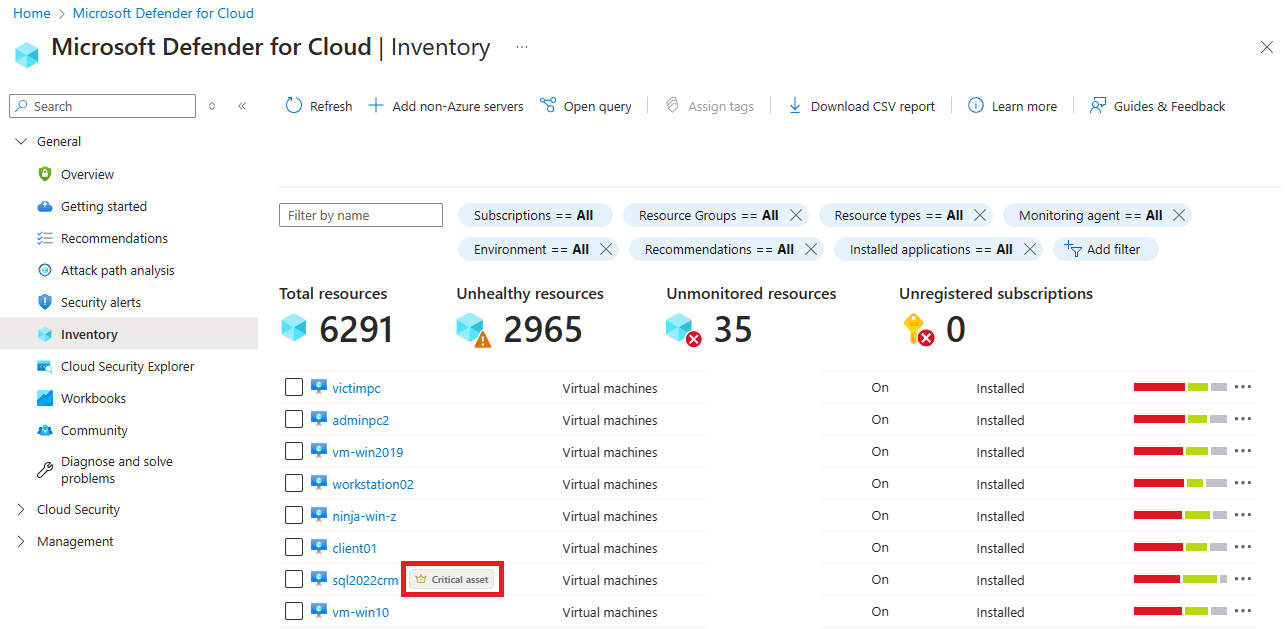

Na stronie Spis Defender dla Chmury możesz zobaczyć krytyczne zasoby w organizacji.

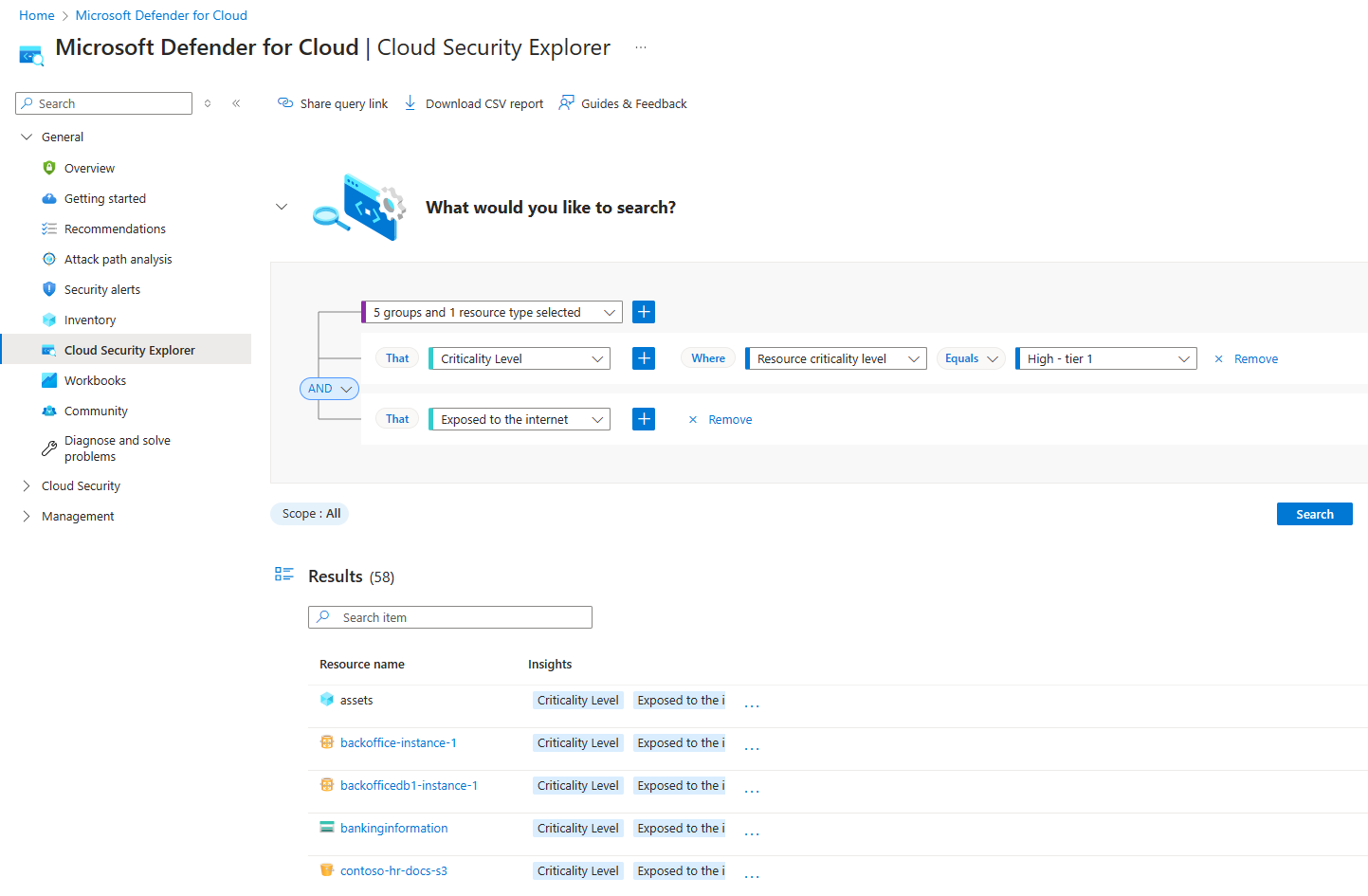

Aby uruchamiać niestandardowe zapytania dotyczące krytycznych zasobów, przejdź do strony Cloud Security Explorer w Defender dla Chmury.

Powiązana zawartość

Aby uzyskać więcej informacji na temat poprawy stanu zabezpieczeń w chmurze, zobacz Zarządzanie stanem zabezpieczeń w chmurze (CSPM).