Identyfikowanie i korygowanie ścieżek ataków

Defender dla Chmury kontekstowe możliwości zabezpieczeń pomagają zespołom ds. zabezpieczeń w zmniejszeniu ryzyka naruszenia. Defender dla Chmury używa kontekstu środowiska do przeprowadzania oceny ryzyka problemów z zabezpieczeniami. Defender dla Chmury identyfikuje największe problemy związane z ryzykiem bezpieczeństwa, a jednocześnie odróżnia je od mniej ryzykownych problemów.

Analiza ścieżki ataku pomaga rozwiązać problemy z zabezpieczeniami, które stanowią natychmiastowe zagrożenia z największym potencjałem wykorzystania w danym środowisku. Defender dla Chmury analizuje, które problemy z zabezpieczeniami są częścią potencjalnych ścieżek ataków, których atakujący mogą użyć do naruszenia środowiska. Wyróżnia również zalecenia dotyczące zabezpieczeń, które należy rozwiązać, aby je wyeliminować.

Domyślnie ścieżki ataków są zorganizowane według ich poziomu ryzyka. Poziom ryzyka jest określany przez aparat określania priorytetów ryzyka obsługujący kontekst, który uwzględnia czynniki ryzyka poszczególnych zasobów. Dowiedz się więcej na temat określania priorytetów zaleceń dotyczących zabezpieczeń Defender dla Chmury.

Wymagania wstępne

Należy włączyć usługę Defender Cloud Security Posture Management (CSPM) i włączyć skanowanie bez agenta .

- Należy włączyć usługę Defender for Server P1 (w tym MDVM) lub Defender for Server P2 (w tym MDVM i Qualys).

Aby wyświetlić ścieżki ataków powiązane z kontenerami:

Należy włączyć rozszerzenie stanu kontenera bez agenta w CSPM w usłudze Defender lub

Możesz włączyć usługę Defender for Containers i zainstalować odpowiednich agentów, aby wyświetlić ścieżki ataków powiązane z kontenerami. Umożliwia to również wykonywanie zapytań względem obciążeń płaszczyzny danych kontenerów w Eksploratorze zabezpieczeń.

Wymagane role i uprawnienia: Czytelnik zabezpieczeń, Administracja zabezpieczeń, Czytelnik, Współautor lub Właściciel.

Identyfikowanie ścieżek ataków

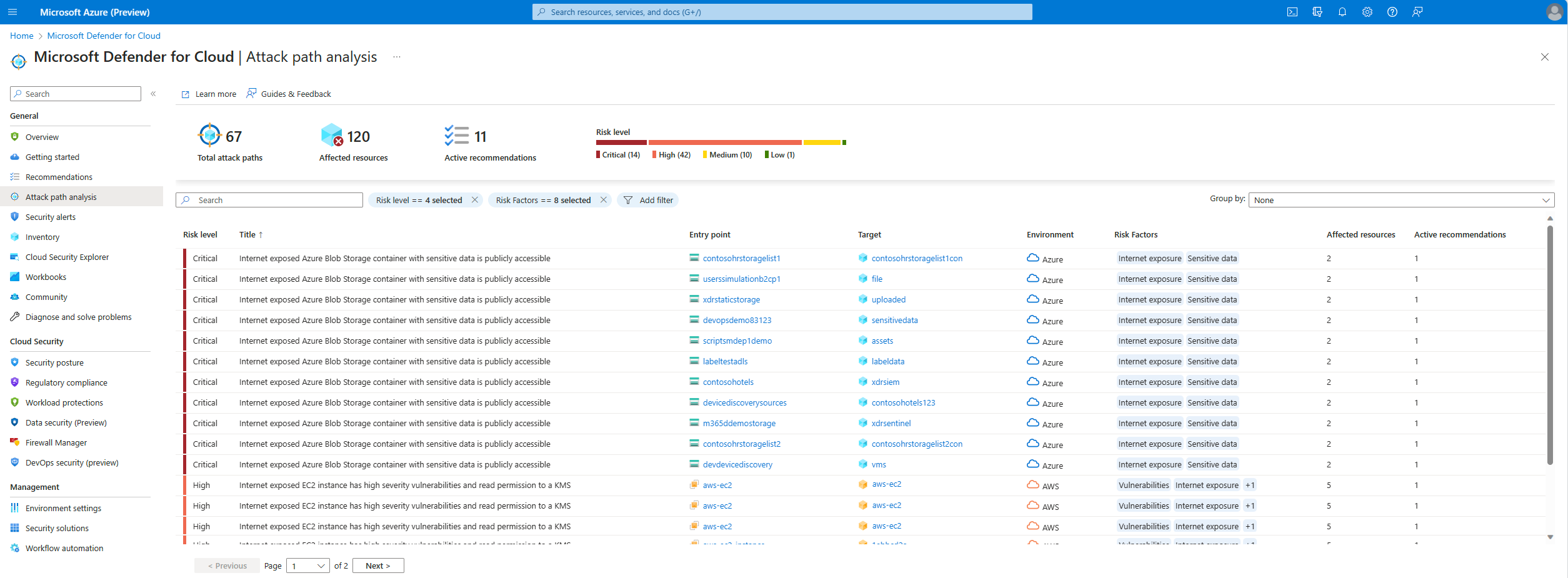

Na stronie ścieżka ataku przedstawiono przegląd wszystkich ścieżek ataków. Możesz również wyświetlić zasoby, których dotyczy problem, oraz listę aktywnych ścieżek ataku.

Możesz użyć analizy ścieżki ataku, aby zlokalizować największe zagrożenia dla środowiska i skorygować je.

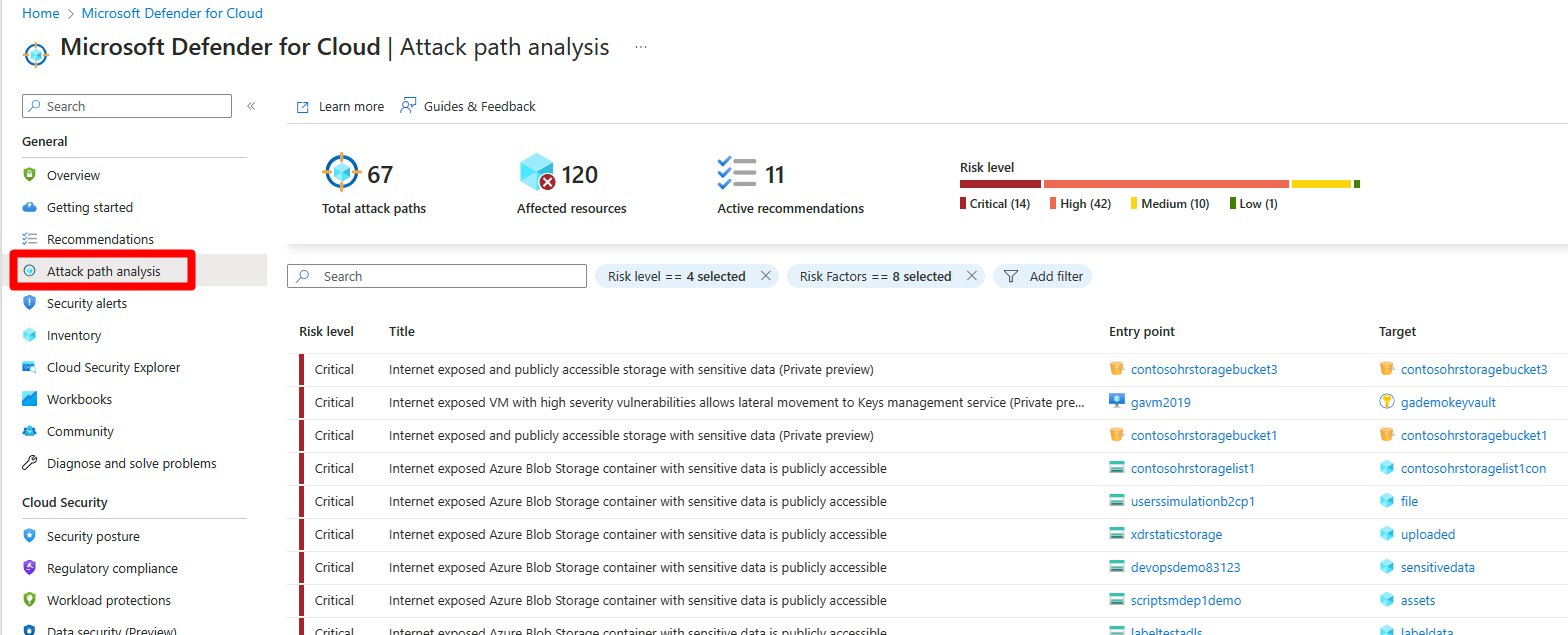

Aby zidentyfikować ścieżki ataków:

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Microsoft Defender dla Chmury Attack path analysis (Analiza ścieżki usługi Microsoft Defender dla Chmury> Attack).

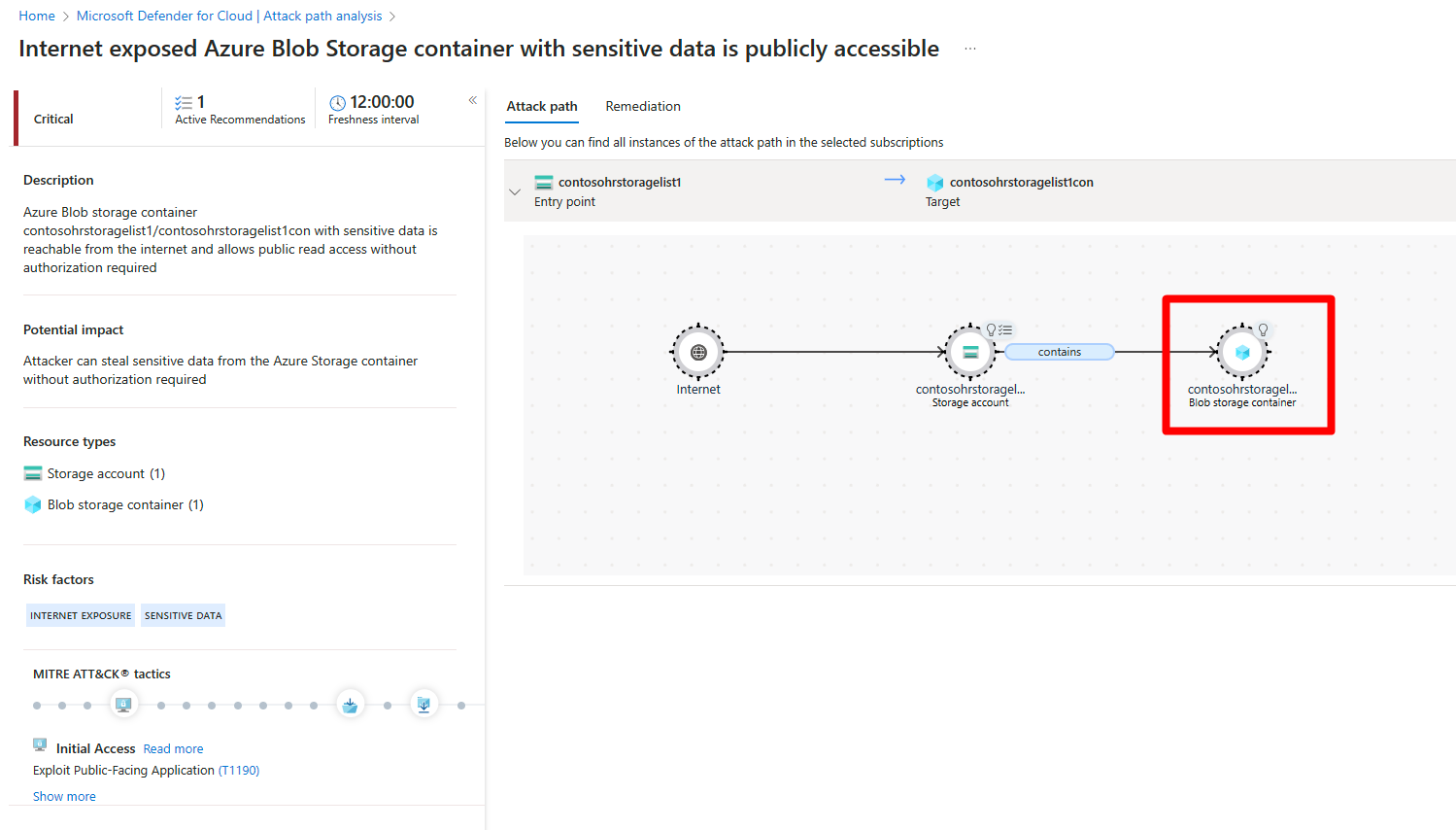

Wybierz ścieżkę ataku.

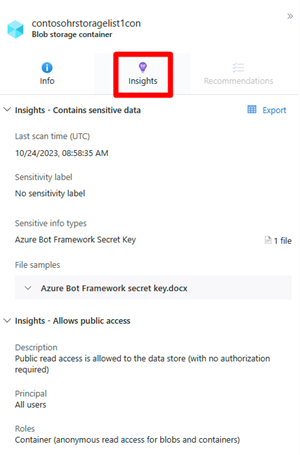

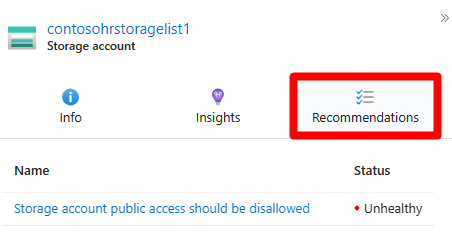

Wybierz węzeł.

Wybierz pozycję Szczegółowe informacje, aby wyświetlić skojarzone szczegółowe informacje dla tego węzła.

Wybierz pozycję Rekomendacje.

Wybierz zalecenie.

Korygowanie ścieżek ataków

Po zbadaniu ścieżki ataku i przejrzeniu wszystkich skojarzonych wyników i zaleceń możesz rozpocząć korygowanie ścieżki ataku.

Aby skorygować ścieżkę ataku:

Przejdź do pozycji Microsoft Defender dla Chmury Attack path analysis (Analiza ścieżki usługi Microsoft Defender dla Chmury> Attack).

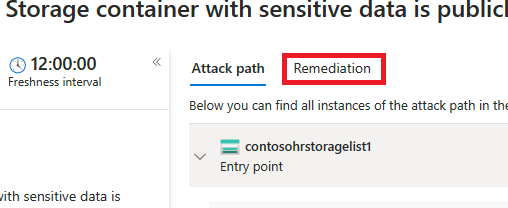

Wybierz ścieżkę ataku.

Wybierz pozycję Korygowanie.

Wybierz zalecenie.

Po rozwiązaniu ścieżki ataku może upłynąć do 24 godzin, aby ścieżka ataku została usunięta z listy.

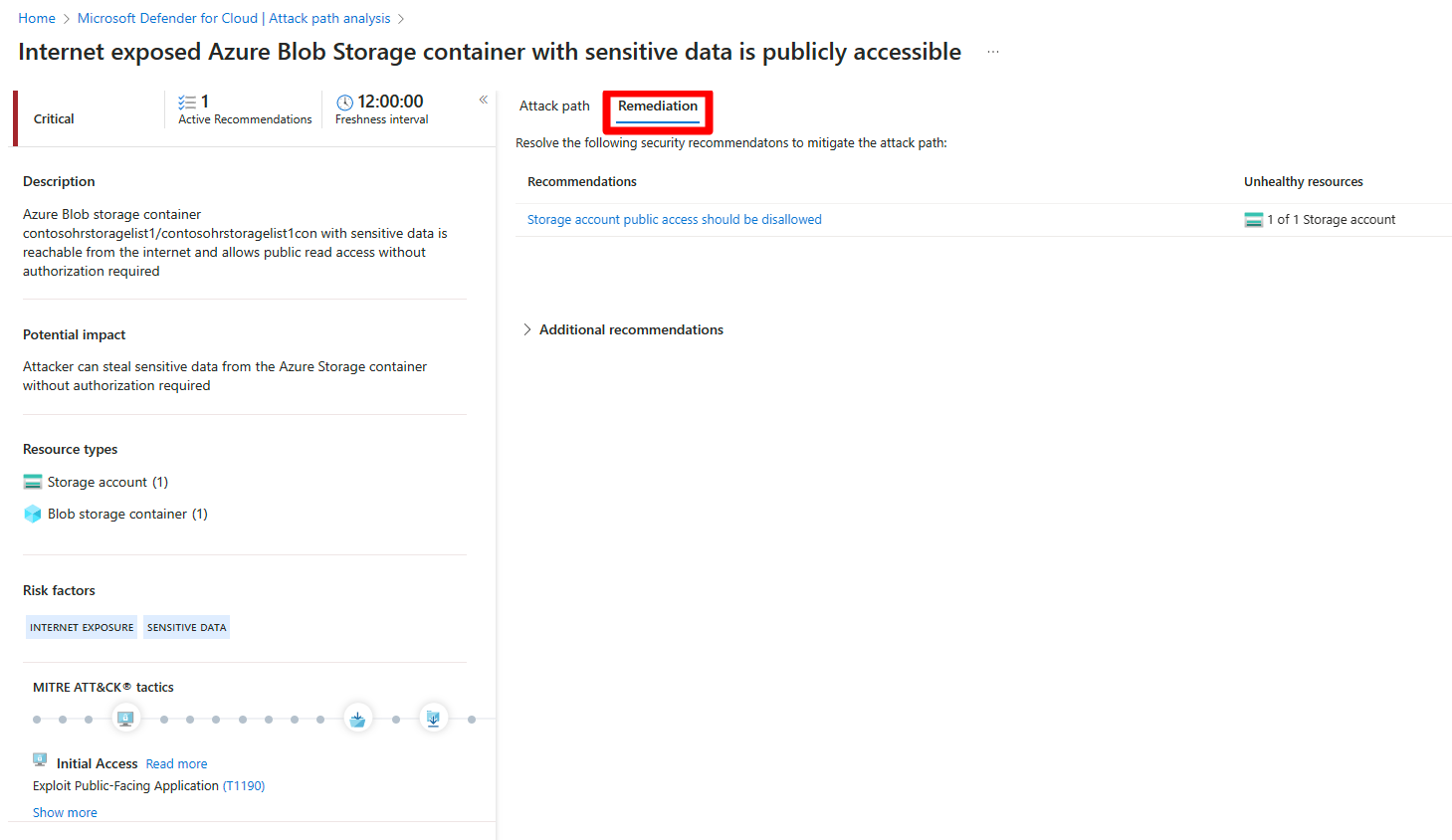

Korygowanie wszystkich zaleceń w ramach ścieżki ataku

Analiza ścieżki ataku zapewnia możliwość wyświetlania wszystkich zaleceń według ścieżki ataku bez konieczności indywidualnego sprawdzania każdego węzła. Wszystkie zalecenia można rozwiązać bez konieczności wyświetlania poszczególnych węzłów osobno.

Ścieżka korygowania zawiera dwa typy rekomendacji:

- Rekomendacje — Rekomendacje, które ograniczają ścieżkę ataku.

- Dodatkowe zalecenia — Rekomendacje, które zmniejszają ryzyko związane z wyzyskiem, ale nie ograniczają ścieżki ataku.

Aby rozwiązać wszystkie zalecenia:

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Microsoft Defender dla Chmury Attack path analysis (Analiza ścieżki usługi Microsoft Defender dla Chmury> Attack).

Wybierz ścieżkę ataku.

Wybierz pozycję Korygowanie.

Rozwiń pozycję Dodatkowe zalecenia.

Wybierz zalecenie.

Po rozwiązaniu ścieżki ataku może upłynąć do 24 godzin, aby ścieżka ataku została usunięta z listy.

Następny krok

tworzenie zapytań za pomocą eksploratora zabezpieczeń w chmurze.