Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Microsoft Defender dla serwerów SQL na maszynach rozszerza ochronę serwerów SQL natywnych dla platformy Azure w celu pełnej obsługi środowisk hybrydowych i ochrony serwerów SQL (wszystkich obsługiwanych wersji) hostowanych na platformie Azure, innych środowiskach w chmurze, a nawet na maszynach lokalnych:

- Program SQL Server w usłudze Virtual Machines

- Lokalne serwery SQL:

Zintegrowany skaner oceny luk w zabezpieczeniach wykrywa, śledzi i pomaga skorygować potencjalne luki w zabezpieczeniach bazy danych. Wyniki skanowania oceny zawierają omówienie stanu zabezpieczeń maszyn SQL oraz szczegółowe informacje na temat wszelkich ustaleń dotyczących zabezpieczeń.

Uwaga

- Skanowanie jest lekkie, bezpieczne, trwa tylko kilka sekund na uruchomienie bazy danych i jest całkowicie tylko do odczytu. Nie wprowadza żadnych zmian w bazie danych.

- Aby niektóre reguły oceny luk w zabezpieczeniach działały prawidłowo, wymagane są uprawnienia do wykonywania następujących procedur składowanych: xp_instance_regread, sysmail_help_profile_sp.

Eksplorowanie raportów oceny luk w zabezpieczeniach

Usługa oceny luk w zabezpieczeniach skanuje bazy danych co 12 godzin.

Pulpit nawigacyjny oceny luk w zabezpieczeniach zawiera omówienie wyników oceny we wszystkich bazach danych wraz z podsumowaniem zdrowych i niezdrowych baz danych oraz ogólnym podsumowaniem testów zakończonych niepowodzeniem zgodnie z rozkładem ryzyka.

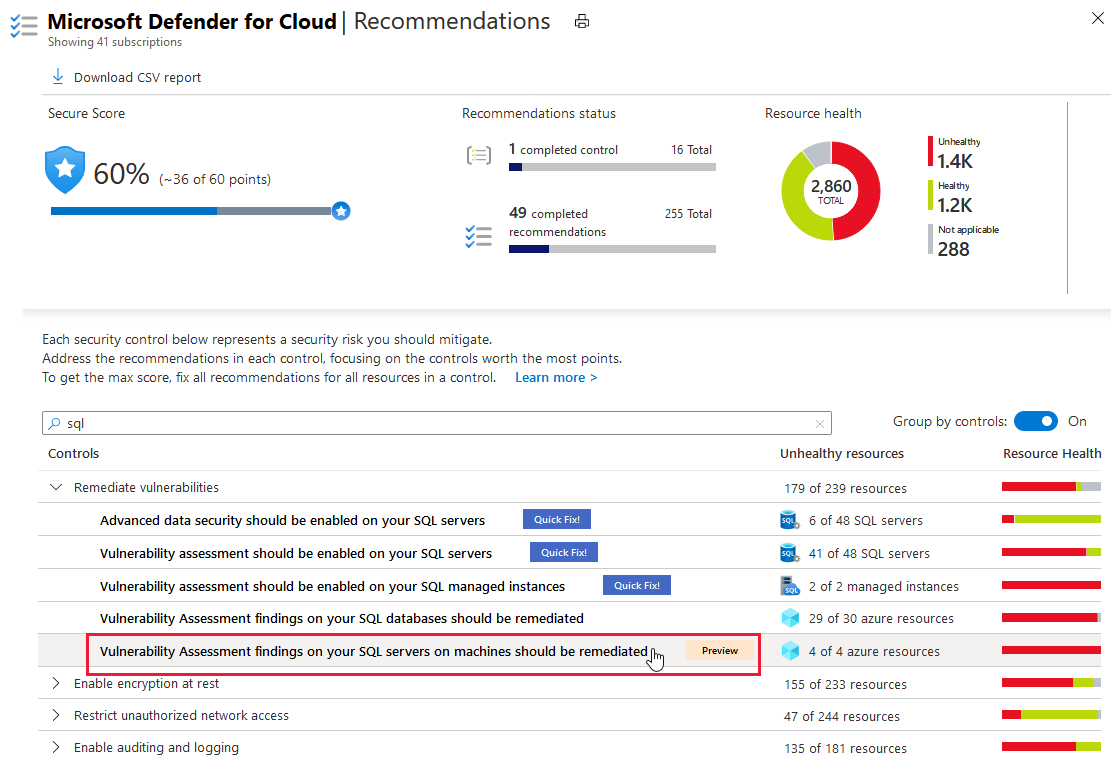

Wyniki oceny luk w zabezpieczeniach można wyświetlić bezpośrednio z Defender dla Chmury.

Na pasku bocznym Defender dla Chmury otwórz stronę Zalecenia.

Wybierz zalecenie Dotyczące serwerów SQL na maszynach, które powinny zostać rozwiązane. Aby uzyskać więcej informacji, zobacz stronę referencyjną zaleceń Defender dla Chmury.

Zostanie wyświetlony szczegółowy widok dla tego zalecenia.

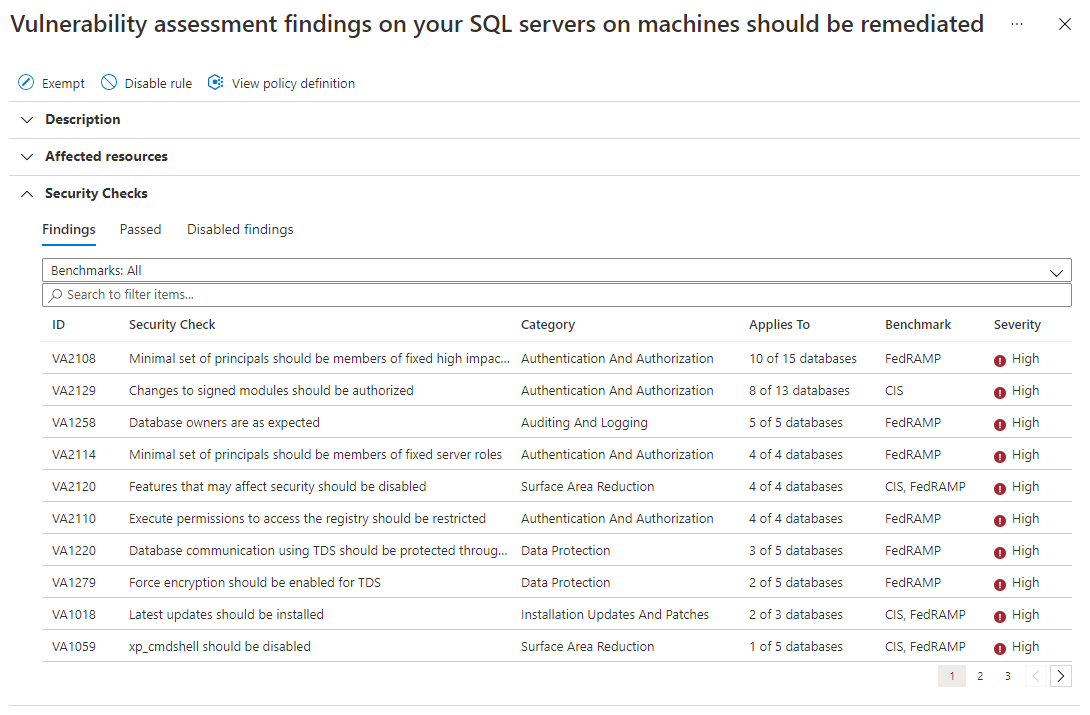

Zapoznaj się z dodatkowymi informacjami na temat zalecenia:

Aby uzyskać przegląd zeskanowanych zasobów (baz danych) i listy testów zabezpieczeń, które zostały przetestowane, otwórz zasoby , których dotyczy problem, i wybierz interesujący go serwer.

Aby uzyskać przegląd luk w zabezpieczeniach pogrupowanych według określonej bazy danych SQL, wybierz interesującą bazę danych.

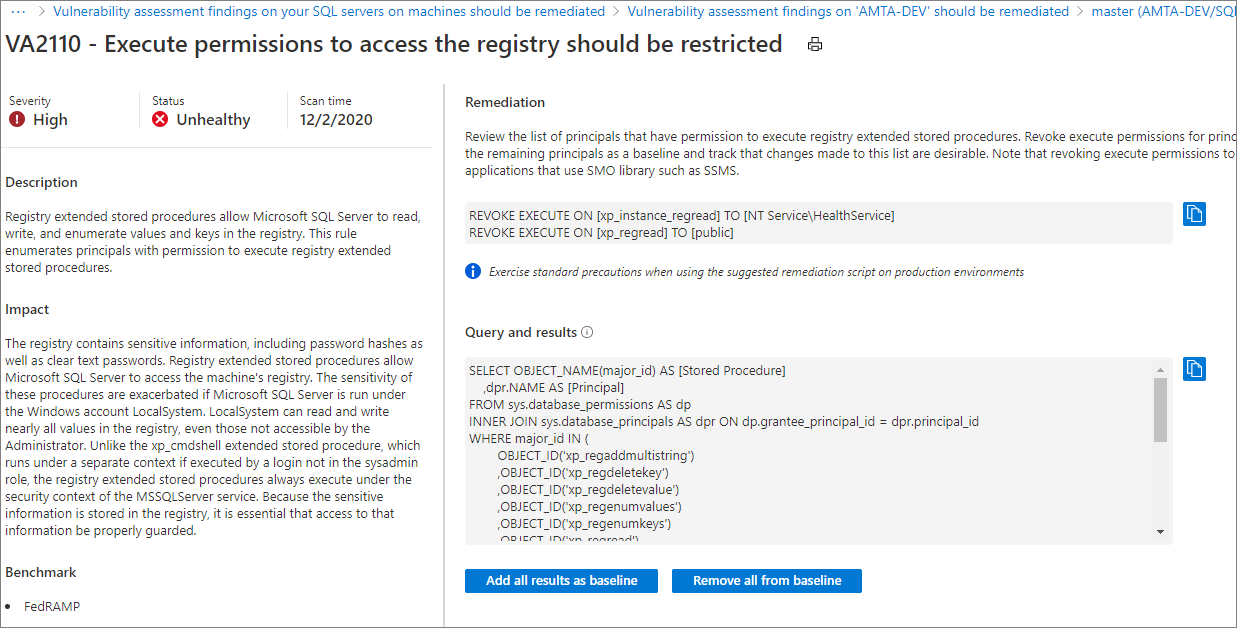

W każdym widoku kontrole zabezpieczeń są sortowane według ważności. Wybierz konkretny test zabezpieczeń, aby wyświetlić okienko szczegółów z opisem, sposobem skorygowaniago i innymi powiązanymi informacjami, takimi jak Wpływ lub Test porównawczy.

Ustawianie punktu odniesienia

Podczas przeglądania wyników oceny możesz oznaczyć wyniki jako akceptowalny punkt odniesienia w środowisku. Punkt odniesienia to zasadniczo dostosowanie sposobu raportowania wyników. Wyniki zgodne z punktem odniesienia są uznawane za przekazywanie kolejnych skanowań. Po ustanowieniu stanu zabezpieczeń punktu odniesienia skaner oceny luk w zabezpieczeniach zgłasza tylko odchylenia od punktu odniesienia. W ten sposób możesz skupić uwagę na odpowiednich problemach.

Eksportuj wyniki

Funkcja eksportu ciągłego Microsoft Defender dla Chmury umożliwia eksportowanie wyników oceny luk w zabezpieczeniach do obszaru roboczego usługi Azure Event Hubs lub Log Analytics.

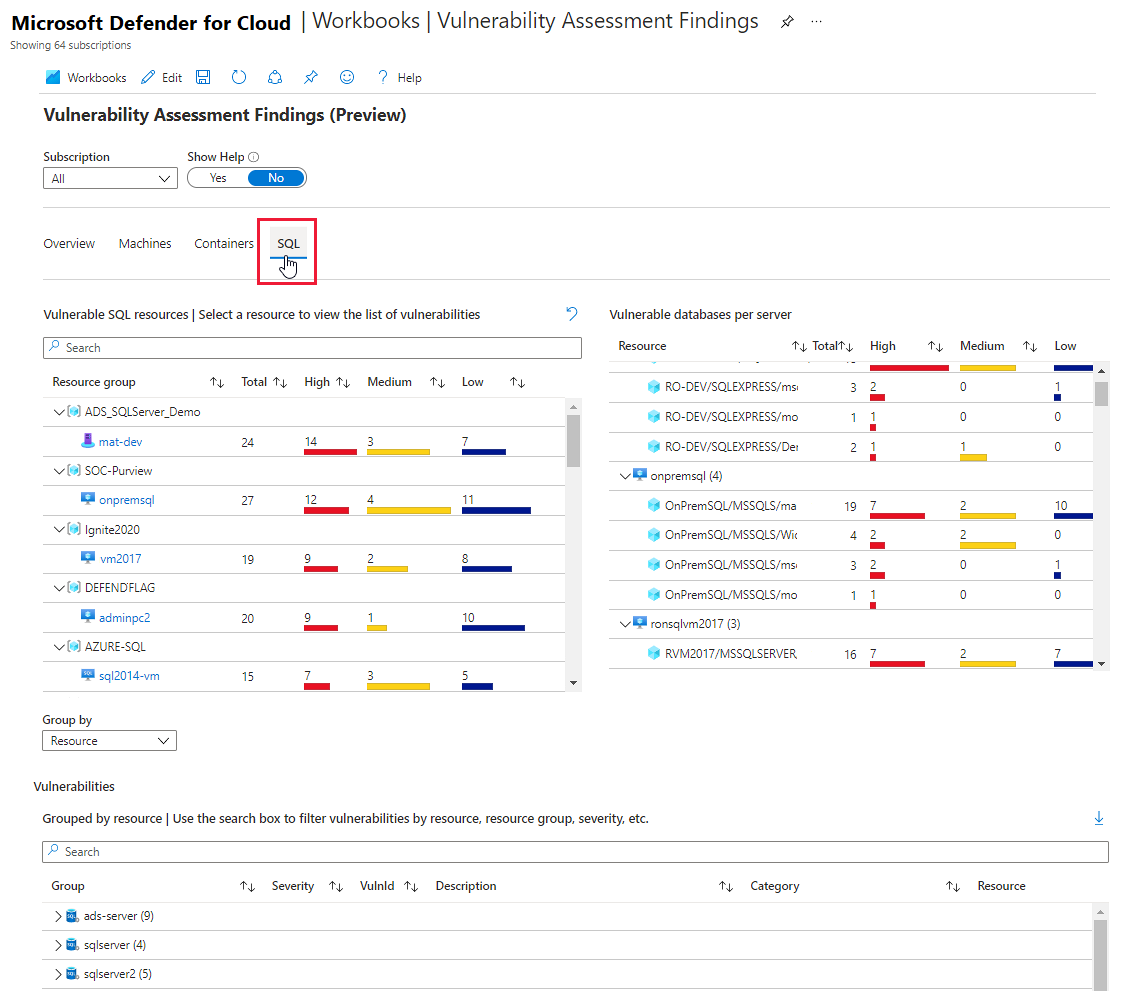

Wyświetlanie luk w zabezpieczeniach w raportach graficznych i interaktywnych

Zintegrowana galeria skoroszytów usługi Azure Monitor Defender dla Chmury zawiera interaktywny raport wszystkich ustaleń skanerów luk w zabezpieczeniach dla maszyn, kontenerów w rejestrach kontenerów i serwerów SQL.

Wyniki dla każdego z tych skanerów są zgłaszane w osobnych zaleceniach:

- Maszyny powinny mieć rozwiązane problemy z lukami w zabezpieczeniach

- Obrazy rejestru kontenerów powinny mieć rozwiązane wyniki luk w zabezpieczeniach (obsługiwane przez firmę Qualys)

- Bazy danych SQL powinny mieć rozwiązane problemy z lukami w zabezpieczeniach

- Serwery SQL na maszynach powinny mieć rozwiązane problemy z lukami w zabezpieczeniach

Raport "Wyniki oceny luk w zabezpieczeniach" zbiera wszystkie te ustalenia i organizuje je według ważności, typu zasobu i kategorii. Raport można znaleźć w galerii skoroszytów dostępnej na pasku bocznym Defender dla Chmury.

Wyłączanie określonych ustaleń

Jeśli musisz zignorować znalezienie, a nie skorygować go, możesz go opcjonalnie wyłączyć. Wyłączone wyniki nie wpływają na wskaźnik bezpieczeństwa ani nie generują niechcianego szumu.

Gdy wyszukiwanie jest zgodne z kryteriami zdefiniowanymi w regułach wyłączania, nie będzie ono wyświetlane na liście wyników. Typowe scenariusze obejmują:

- Wyłącz wyniki z ważnością poniżej średniej

- Wyłącz wyniki, które nie można zastosować poprawek

- Wyłącz wyniki z testów porównawczych, które nie są interesujące dla zdefiniowanego zakresu

Ważne

Aby wyłączyć określone wyniki, musisz mieć uprawnienia do edytowania zasad w usłudze Azure Policy. Dowiedz się więcej w temacie Uprawnienia RBAC platformy Azure w usłudze Azure Policy.

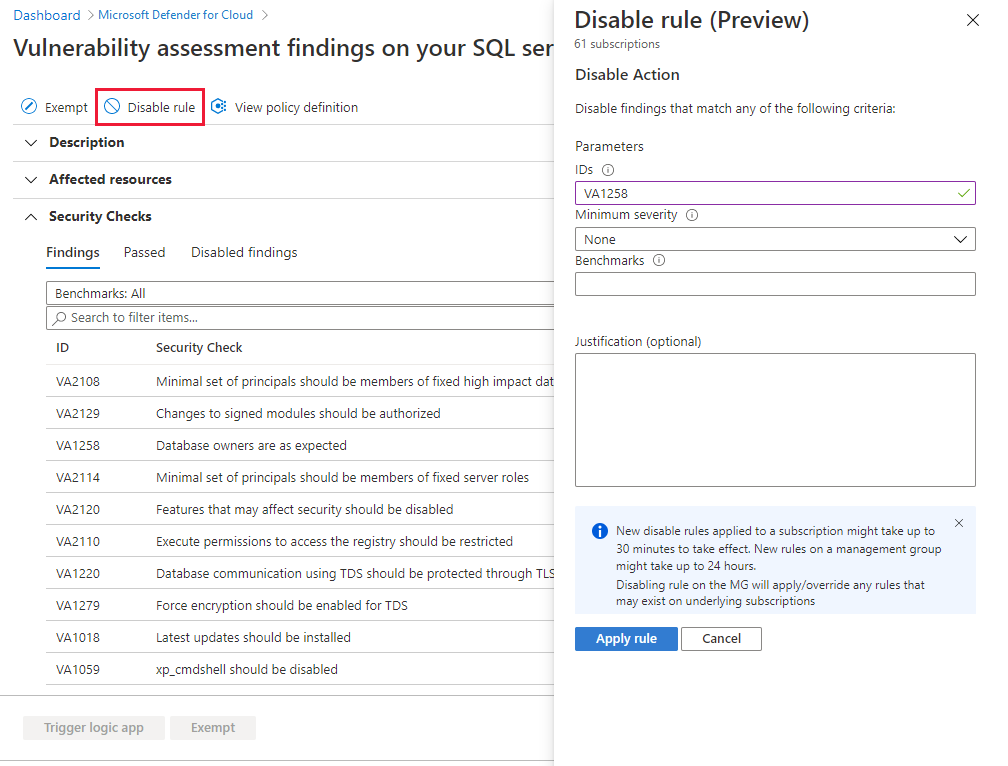

Aby utworzyć regułę:

Na stronie szczegółów zaleceń dla serwerów SQL na maszynach powinny zostać rozwiązane wyniki luk w zabezpieczeniach, wybierz pozycję Wyłącz regułę.

Wybierz odpowiedni zakres.

Zdefiniuj kryteria. Można użyć dowolnego z następujących kryteriów:

- Identyfikator znajdowania

- Ważność

- Testy porównawcze

Wybierz pozycję Zastosuj regułę. Wprowadzenie zmian może potrwać do 24 godzin.

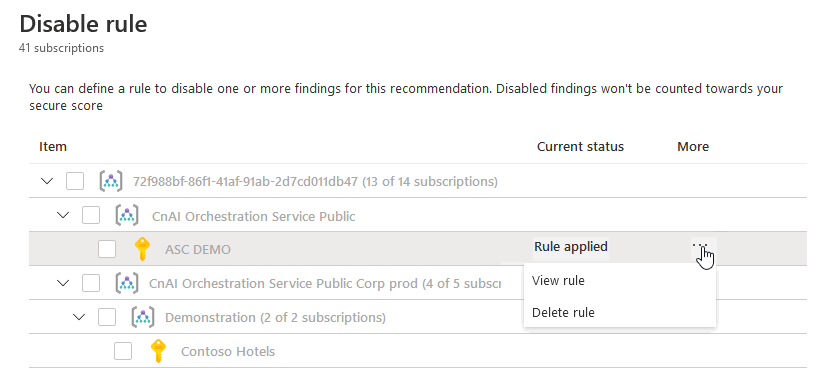

Aby wyświetlić, zastąpić lub usunąć regułę:

Wybierz pozycję Wyłącz regułę.

Z listy zakresów subskrypcje z aktywnymi regułami są wyświetlane jako Zastosowana reguła.

Aby wyświetlić lub usunąć regułę, wybierz menu wielokropka ("...").

Programowe zarządzanie ocenami luk w zabezpieczeniach

Korzystanie z programu Azure PowerShell

Polecenia cmdlet programu Azure PowerShell umożliwiają programowe zarządzanie ocenami luk w zabezpieczeniach. Obsługiwane polecenia cmdlet to:

| Nazwa polecenia cmdlet jako link | opis |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Dodaj punkt odniesienia oceny luk w zabezpieczeniach SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Uzyskaj punkt odniesienia oceny luk w zabezpieczeniach SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Pobiera wyniki skanowania oceny luk w zabezpieczeniach SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Pobiera rekordy skanowania oceny luk w zabezpieczeniach SQL. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Usuwa punkt odniesienia oceny luk w zabezpieczeniach SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Ustawia nowy punkt odniesienia oceny luk w zabezpieczeniach SQL dla określonej bazy danych odrzuca stary punkt odniesienia, jeśli istnieje. |

Przechowywanie danych

Ocena luk w zabezpieczeniach SQL wysyła zapytanie do serwera SQL przy użyciu publicznie dostępnych zapytań w ramach Defender dla Chmury rekomendacji dotyczących oceny luk w zabezpieczeniach SQL i przechowuje wyniki zapytania. Dane oceny luk w zabezpieczeniach SQL są przechowywane w lokalizacji obszaru roboczego usługi Log Analytics, z którym jest połączona maszyna. Jeśli na przykład połączysz maszynę wirtualną SQL z obszarem roboczym usługi Log Analytics w regionie Europa Zachodnia, wyniki będą przechowywane w regionie Europa Zachodnia. Te dane są zbierane tylko wtedy, gdy rozwiązanie do oceny luk w zabezpieczeniach SQL jest włączone w obszarze roboczym usługi Log Analytics.

Zbierane są również informacje o metadanych dotyczących połączonej maszyny, w szczególności:

- Nazwa, typ i wersja systemu operacyjnego

- W pełni kwalifikowana nazwa domeny komputera (FQDN)

- Wersja agenta połączonej maszyny

- UUID (identyfikator BIOS)

- Nazwa serwera SQL i bazowe nazwy baz danych

Możesz określić region, w którym są przechowywane dane oceny luk w zabezpieczeniach SQL, wybierając lokalizację obszaru roboczego usługi Log Analytics. Firma Microsoft może replikować dane do innych regionów w celu zapewnienia odporności danych, ale nie replikuje danych poza lokalizacją geograficzną.

Uwaga

Zmiana obszaru roboczego usługi Log Analytics w usłudze Defender for SQL w usłudze Machines spowoduje zresetowanie wyników skanowania i ustawień punktu odniesienia. Jeśli wrócisz do oryginalnego obszaru roboczego usługi Log Analytics w ciągu 90 dni, wyniki skanowania i ustawienia punktu odniesienia będą ponownie dostępne.