Skanowanie złośliwego oprogramowania w usłudze Defender for Storage

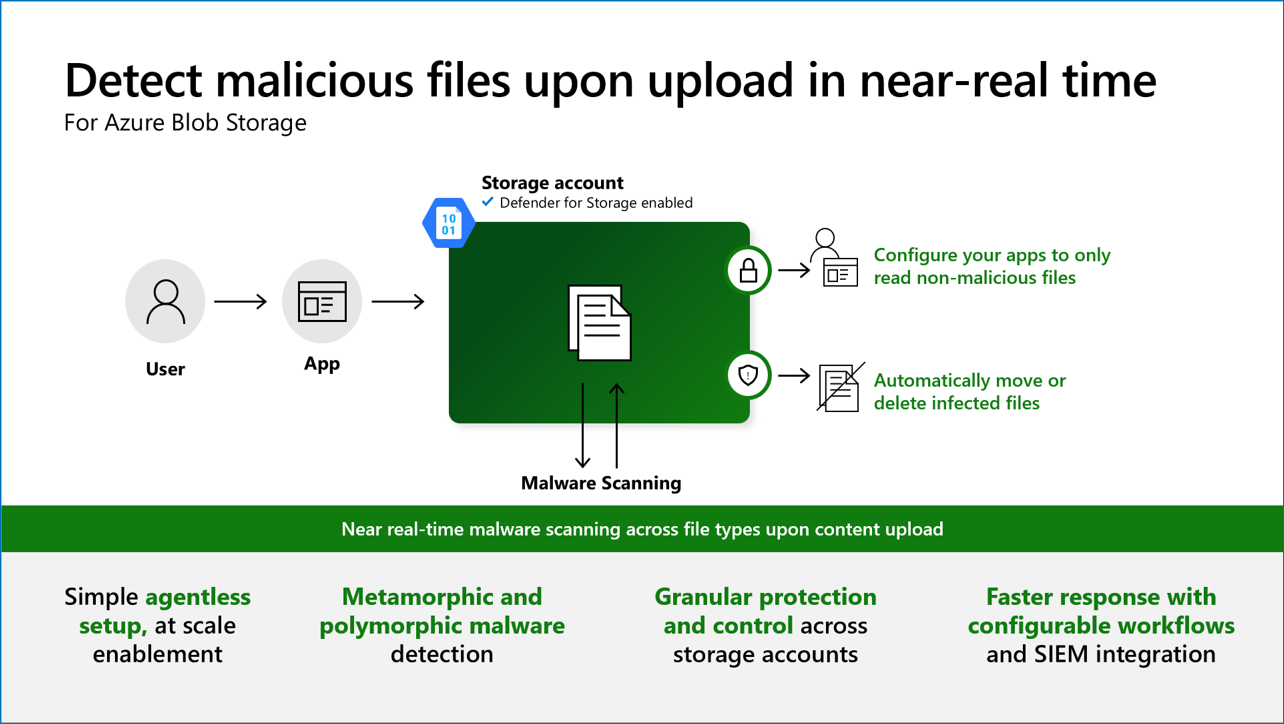

Skanowanie w poszukiwaniu złośliwego oprogramowania w usłudze Defender for Storage pomaga chronić usługę Azure Blob Storage przed złośliwym oprogramowaniem, wykonując pełne skanowanie w poszukiwaniu zawartości przekazanej niemal w czasie rzeczywistym przy użyciu funkcji Program antywirusowy Microsoft Defender. Została zaprojektowana tak, aby ułatwić spełnienie wymagań dotyczących zabezpieczeń i zgodności na potrzeby obsługi niezaufanej zawartości.

Funkcja skanowania złośliwego oprogramowania to bez agenta rozwiązanie SaaS, które umożliwia prostą konfigurację na dużą skalę, z zerową konserwacją i obsługuje automatyzowanie odpowiedzi na dużą skalę.

Przekazywanie złośliwego oprogramowania jest głównym zagrożeniem w magazynie w chmurze

Zawartość przekazana do magazynu w chmurze może być złośliwym oprogramowaniem. Konta magazynu mogą być punktem wejścia złośliwego oprogramowania do organizacji i punktem dystrybucji złośliwego oprogramowania. Aby chronić organizacje przed tym zagrożeniem, przed uzyskaniem dostępu do zawartości w magazynie w chmurze należy skanować pod kątem złośliwego oprogramowania.

Skanowanie złośliwego oprogramowania w usłudze Defender for Storage pomaga chronić konta magazynu przed złośliwą zawartością

- Wbudowane rozwiązanie SaaS, które umożliwia proste włączanie na dużą skalę przy zerowej konserwacji.

- Kompleksowe możliwości ochrony przed złośliwym kodem przy użyciu Program antywirusowy Microsoft Defender (MDAV), przechwytywania polimorficznego i metamorficznego złośliwego oprogramowania.

- Każdy typ pliku jest skanowany (w tym archiwa, takie jak pliki zip), a wynik jest zwracany dla każdego skanowania. Limit rozmiaru pliku wynosi 2 GB.

- Obsługuje odpowiedź na dużą skalę — usuwanie lub kwarantowanie podejrzanych plików na podstawie tagów indeksów obiektów blob lub zdarzeń usługi Event Grid.

- Gdy skanowanie w poszukiwaniu złośliwego oprogramowania identyfikuje złośliwy plik, zostaną wygenerowane szczegółowe Microsoft Defender dla Chmury alerty zabezpieczeń.

- Zaprojektowano tak, aby ułatwić spełnienie wymagań dotyczących zabezpieczeń i zgodności w celu skanowania niezaufanej zawartości przekazanej do magazynu, w tym opcji rejestrowania każdego wyniku skanowania.

Typowe przypadki użycia i scenariusze

Oto niektóre typowe przypadki użycia i scenariusze skanowania złośliwego oprogramowania w usłudze Defender for Storage:

Aplikacje internetowe: wiele aplikacji internetowych w chmurze umożliwia użytkownikom przekazywanie zawartości do magazynu. Umożliwia to niską konserwację i skalowalny magazyn dla aplikacji, takich jak aplikacje podatkowe, przekazywanie witryn KADR CV i przekazywanie paragonów.

Ochrona zawartości: zasoby, takie jak filmy wideo i zdjęcia, są często udostępniane i dystrybuowane na dużą skalę zarówno wewnętrznie, jak i do stron zewnętrznych. Sieci CDN (Content Delivery Network) i koncentratory zawartości to klasyczna możliwość dystrybucji złośliwego oprogramowania.

Wymagania dotyczące zgodności: zasoby zgodne ze standardami zgodności, takimi jak NIST, SWIFT, RODO i inne, wymagają niezawodnych praktyk zabezpieczeń, które obejmują skanowanie złośliwego oprogramowania. Ma to kluczowe znaczenie dla organizacji działających w regulowanych branżach lub regionach.

Integracja innych firm: dane innych firm mogą pochodzić z wielu różnych źródeł, a nie wszystkie z nich mogą mieć solidne praktyki zabezpieczeń, takie jak partnerzy biznesowi, deweloperzy i wykonawcy. Skanowanie pod kątem złośliwego oprogramowania pomaga upewnić się, że te dane nie powodują zagrożenia bezpieczeństwa systemu.

Platformy współpracy: podobnie jak udostępnianie plików, zespoły używają magazynu w chmurze do ciągłego udostępniania zawartości i współpracy między zespołami i organizacjami. Skanowanie pod kątem złośliwego oprogramowania zapewnia bezpieczną współpracę.

Potoki danych: dane przenoszone przez procesy ETL (wyodrębnianie, transfer, ładowanie) mogą pochodzić z wielu źródeł i mogą obejmować złośliwe oprogramowanie. Skanowanie pod kątem złośliwego oprogramowania może pomóc w zapewnieniu integralności tych potoków.

Dane szkoleniowe uczenia maszynowego: jakość i bezpieczeństwo danych treningowych mają kluczowe znaczenie dla skutecznych modeli uczenia maszynowego. Ważne jest, aby upewnić się, że te zestawy danych są czyste i bezpieczne, zwłaszcza jeśli zawierają zawartość wygenerowaną przez użytkownika lub dane ze źródeł zewnętrznych.

Uwaga

Skanowanie złośliwego oprogramowania to usługa niemal w czasie rzeczywistym. Czasy skanowania mogą się różnić w zależności od rozmiaru lub typu zeskanowanego pliku, a także obciążenia usługi lub konta magazynu. Firma Microsoft stale pracuje nad skróceniem ogólnego czasu skanowania, jednak należy wziąć pod uwagę tę zmienność w czasie skanowania podczas projektowania środowiska użytkownika opartego na usłudze.

Wymagania wstępne

Aby włączyć i skonfigurować skanowanie złośliwego oprogramowania, musisz mieć role właściciela (takie jak właściciel subskrypcji lub właściciel konta magazynu) lub określone role z niezbędnymi akcjami dotyczącymi danych. Dowiedz się więcej o wymaganych uprawnieniach.

Możesz włączyć i skonfigurować skanowanie złośliwego oprogramowania na dużą skalę dla subskrypcji przy zachowaniu szczegółowej kontroli nad konfigurowaniem funkcji dla poszczególnych kont magazynu. Istnieje kilka sposobów włączania i konfigurowania skanowania złośliwego oprogramowania: wbudowane zasady platformy Azure (zalecana metoda), programowe używanie infrastruktury jako szablonów kodu, w tym narzędzia Terraform, Bicep i szablonów usługi ARM , przy użyciu witryny Azure Portal lub bezpośrednio z interfejsem API REST.

Jak działa skanowanie złośliwego oprogramowania

Skanowanie złośliwego oprogramowania podczas przekazywania

Wyzwalacze przekazywania

Skanowanie złośliwego oprogramowania jest wyzwalane na chronionym koncie magazynu przez dowolną operację, która powoduje zdarzenie BlobCreated określone w usłudze Azure Blob Storage jako strona źródłowa usługi Event Grid. Te operacje obejmują początkowe przekazywanie nowych obiektów blob, zastępowanie istniejących obiektów blob i finalizowanie zmian w obiektach blob za pomocą określonych operacji. Finalizowanie operacji może obejmować PutBlockListobiekt , który tworzy blokowe obiekty blob z wielu bloków lub FlushWithClose, który zatwierdza dane dołączane do obiektu blob w usłudze Azure Data Lake Storage Gen2.

Uwaga

Operacje przyrostowe, takie jak AppendFile w usłudze Azure Data Lake Storage Gen2 i PutBlock w usłudze Azure BlockBlob, które umożliwiają dodawanie danych bez natychmiastowej finalizacji, nie wyzwalają skanowania złośliwego oprogramowania samodzielnie. Skanowanie złośliwego oprogramowania jest inicjowane tylko wtedy, gdy te dodatki są oficjalnie zatwierdzone: FlushWithClose zatwierdza i finalizuje AppendFile operacje, wyzwala skanowanie i PutBlockList zatwierdza bloki w bloku BlockBlob, inicjując skanowanie. Zrozumienie tego rozróżnienia ma kluczowe znaczenie dla efektywnego zarządzania kosztami skanowania, ponieważ każde zatwierdzenie może prowadzić do nowego skanowania i potencjalnie zwiększyć wydatki z powodu wielu skanowań przyrostowo zaktualizowanych danych.

Skanuj regiony i przechowywanie danych

Usługa skanowania złośliwego oprogramowania korzystająca z technologii Program antywirusowy Microsoft Defender odczytuje obiekt blob. Skanowanie w poszukiwaniu złośliwego oprogramowania skanuje zawartość "w pamięci" i usuwa skanowane pliki natychmiast po skanowaniu. Zawartość nie jest zachowywana. Skanowanie odbywa się w tym samym regionie konta magazynu. W niektórych przypadkach, gdy plik jest podejrzany, a wymagane jest więcej danych, skanowanie złośliwego oprogramowania może udostępniać metadane plików poza regionem skanowania, w tym metadane sklasyfikowane jako dane klienta (na przykład skrót SHA-256) z Ochrona punktu końcowego w usłudze Microsoft Defender.

Uzyskiwanie dostępu do danych klientów

Usługa skanowania złośliwego oprogramowania wymaga dostępu do danych w celu skanowania danych pod kątem złośliwego oprogramowania. Podczas włączania usługi w ramach subskrypcji platformy Azure jest tworzony nowy zasób skanera danych o nazwie StorageDataScanner. Ten zasób ma przypisanie roli Właściciel danych obiektu blob usługi Storage, aby uzyskać dostęp do danych i zmienić je pod kątem skanowania złośliwego oprogramowania i odnajdywania poufnych danych.

Prywatny punkt końcowy jest obsługiwany poza urządzeniem

Skanowanie złośliwego oprogramowania w usłudze Defender for Storage jest obsługiwane na kontach magazynu korzystających z prywatnych punktów końcowych przy zachowaniu prywatności danych.

Prywatne punkty końcowe zapewniają bezpieczną łączność z usługami magazynu platformy Azure, eliminując publiczne narażenie na internet i są uważane za najlepsze rozwiązanie.

Konfigurowanie skanowania złośliwego oprogramowania

Po włączeniu skanowania złośliwego oprogramowania w środowisku są automatycznie wykonywane następujące akcje:

Dla każdego konta magazynu, na którym włączono skanowanie złośliwego oprogramowania, zasób tematu systemu usługi Event Grid jest tworzony w tej samej grupie zasobów konta magazynu — używanego przez usługę skanowania złośliwego oprogramowania do nasłuchiwania wyzwalaczy przekazywania obiektów blob. Usunięcie tego zasobu powoduje uszkodzenie funkcji skanowania złośliwego oprogramowania.

Aby skanować dane, usługa skanowania złośliwego oprogramowania wymaga dostępu do danych. Podczas włączania usługi nowy zasób skanera danych o nazwie

StorageDataScannerjest tworzony w ramach subskrypcji platformy Azure i przypisany do tożsamości zarządzanej przypisanej przez system. Ten zasób jest przyznawany z przypisaniem roli Właściciel danych obiektu blob usługi Storage, które zezwala na dostęp do danych na potrzeby skanowania złośliwego oprogramowania i odnajdywania poufnych danych.

Jeśli konfiguracja sieci konta magazynu ma wartość Włącz dostęp do sieci publicznej z wybranych sieci wirtualnych i adresowanych adresów IP, StorageDataScanner zasób zostanie dodany do sekcji Wystąpienia zasobów w obszarze Konfiguracja konta magazynu Konfiguracja sieci, aby umożliwić dostęp do skanowania danych.

Jeśli włączasz skanowanie złośliwego oprogramowania na poziomie subskrypcji, nowy zasób operatora zabezpieczeń o nazwie StorageAccounts/securityOperators/DefenderForStorageSecurityOperator jest tworzony w ramach subskrypcji platformy Azure i przypisany przy użyciu tożsamości zarządzanej przez system. Ten zasób służy do włączania i naprawiania konfiguracji usługi Defender for Storage i skanowania złośliwego oprogramowania na istniejących kontach magazynu i sprawdzania, czy nowe konta magazynu utworzone w subskrypcji mają być włączone. Ten zasób ma przypisania ról, które obejmują określone uprawnienia wymagane do włączenia skanowania złośliwego oprogramowania.

Uwaga

Skanowanie złośliwego oprogramowania zależy od określonych zasobów, tożsamości i ustawień sieci w celu prawidłowego działania. Jeśli zmodyfikujesz lub usuniesz dowolny z tych elementów, skanowanie złośliwego oprogramowania przestanie działać. Aby przywrócić normalną operację, możesz wyłączyć ją i ponownie włączyć.

Dostarczanie wyników skanowania

Wyniki skanowania skanowania złośliwego oprogramowania są dostępne za pomocą czterech metod. Po skonfigurowaniu zobaczysz wyniki skanowania jako tagi indeksu obiektów blob dla każdego przekazanego i zeskanowanego pliku na koncie magazynu oraz jako Microsoft Defender dla Chmury alertów zabezpieczeń, gdy plik jest identyfikowany jako złośliwy.

Możesz skonfigurować dodatkowe metody wyników skanowania, takie jak Event Grid i Log Analytics. Te metody wymagają dodatkowej konfiguracji. W następnej sekcji poznasz różne metody wyników skanowania.

Wyniki skanowania

Tagi indeksu obiektów blob

Tagi indeksu obiektów blob to pola metadanych obiektu blob. Kategoryzują dane na koncie magazynu przy użyciu atrybutów tagów klucz-wartość. Te tagi są automatycznie indeksowane i uwidaczniane jako indeks wielowymiarowy z możliwością wyszukiwania w celu łatwego znajdowania danych. Wyniki skanowania są zwięzłe, wyświetlając wynik skanowania skanowania złośliwego oprogramowania i czas skanowania złośliwego oprogramowania czasu UTC w metadanych obiektu blob. Inne typy wyników (alerty, zdarzenia, dzienniki) zawierają więcej informacji na temat typu złośliwego oprogramowania i operacji przekazywania plików.

Tagi indeksów obiektów blob mogą być używane przez aplikacje do automatyzowania przepływów pracy, ale nie są odporne na naruszenia. Przeczytaj więcej na temat konfigurowania odpowiedzi.

Uwaga

Dostęp do tagów indeksu wymaga uprawnień. Aby uzyskać więcej informacji, zobacz Pobieranie, ustawianie i aktualizowanie tagów indeksów obiektów blob.

alerty zabezpieczeń Defender dla Chmury

Po wykryciu złośliwego pliku Microsoft Defender dla Chmury generuje alert zabezpieczeń Microsoft Defender dla Chmury. Aby wyświetlić alert, przejdź do Microsoft Defender dla Chmury alertów zabezpieczeń. Alert zabezpieczeń zawiera szczegóły i kontekst pliku, typ złośliwego oprogramowania oraz zalecane kroki badania i korygowania. Aby użyć tych alertów do korygowania, możesz:

- Wyświetl alerty zabezpieczeń w witrynie Azure Portal, przechodząc do strony Microsoft Defender dla Chmury> Alerty zabezpieczeń.

- Skonfiguruj automatyzacje na podstawie tych alertów.

- Eksportowanie alertów zabezpieczeń do rozwiązania SIEM. Możesz stale eksportować alerty zabezpieczeń usługi Microsoft Sentinel (SIEM firmy Microsoft) przy użyciu łącznika usługi Microsoft Sentinel lub innego wybranego rozwiązania SIEM.

Dowiedz się więcej na temat reagowania na alerty zabezpieczeń.

Zdarzenie usługi Event Grid

Usługa Event Grid jest przydatna w przypadku automatyzacji sterowanej zdarzeniami. Jest to najszybsza metoda uzyskiwania wyników z minimalnym opóźnieniem w postaci zdarzeń, których można użyć do automatyzacji odpowiedzi.

Zdarzenia z niestandardowych tematów usługi Event Grid mogą być używane przez wiele typów punktów końcowych. Najbardziej przydatne w scenariuszach skanowania złośliwego oprogramowania są następujące:

- Aplikacja funkcji (wcześniej nazywana funkcją platformy Azure) — użyj funkcji bezserwerowej, aby uruchomić kod na potrzeby automatycznej odpowiedzi, takiej jak przenoszenie, usuwanie lub kwarantanna.

- Element webhook — aby połączyć aplikację.

- Kolejka usługi Event Hubs i Service Bus — w celu powiadamiania odbiorców podrzędnych.

Dowiedz się, jak skonfigurować skanowanie złośliwego oprogramowania, aby każdy wynik skanowania był wysyłany automatycznie do tematu usługi Event Grid na potrzeby automatyzacji.

Analiza dzienników

Możesz zarejestrować wyniki skanowania pod kątem dowodów zgodności lub zbadać wyniki skanowania. Konfigurując miejsce docelowe obszaru roboczego usługi Log Analytics, można przechowywać każdy wynik skanowania w scentralizowanym repozytorium dzienników, które jest łatwe do wykonywania zapytań. Możesz wyświetlić wyniki, przechodząc do docelowego obszaru roboczego usługi Log Analytics i wyszukując tabelę StorageMalwareScanningResults .

Dowiedz się więcej o konfigurowaniu rejestrowania na potrzeby skanowania złośliwego oprogramowania.

Napiwek

Zapraszamy do zapoznania się z funkcją skanowania złośliwego oprogramowania w usłudze Defender for Storage za pośrednictwem laboratorium praktycznego. Postępuj zgodnie z instrukcjami szkoleniowymi ninja, aby uzyskać szczegółowy przewodnik krok po kroku dotyczący konfigurowania i testowania kompleksowego skanowania złośliwego oprogramowania, w tym konfigurowania odpowiedzi na wyniki skanowania. Jest to część projektu "laboratoriów", który pomaga klientom w zwiększaniu się Microsoft Defender dla Chmury i zapewnia praktyczne doświadczenie w zakresie jego możliwości.

Kontrola kosztów

Skanowanie w poszukiwaniu złośliwego oprogramowania jest rozliczane za gb skanowania. Aby zapewnić przewidywalność kosztów, skanowanie złośliwego oprogramowania obsługuje ustawianie limitu ilości GB skanowanej w ciągu jednego miesiąca na konto magazynu.

Ważne

Skanowanie złośliwego oprogramowania w usłudze Defender for Storage nie jest uwzględniane bezpłatnie w pierwszej 30-dniowej wersji próbnej i będzie naliczane opłaty od pierwszego dnia zgodnie ze schematem cen dostępnym na stronie cennika Defender dla Chmury.

Mechanizm "ograniczenie" został zaprojektowany tak, aby ustawić miesięczny limit skanowania mierzony w gigabajtach (GB) dla każdego konta magazynu, służąc jako efektywna kontrola kosztów. Jeśli zostanie ustanowiony wstępnie zdefiniowany limit skanowania dla konta magazynu w jednym miesiącu kalendarzowym, operacja skanowania zostanie automatycznie zatrzymana po osiągnięciu tego progu (z odchyleniem do 20 GB), a pliki nie będą skanowane pod kątem złośliwego oprogramowania. Limit jest resetowany na koniec każdego miesiąca o północy czasu UTC. Aktualizowanie limitu zwykle trwa do godziny.

Domyślnie limit 5 TB (5000 GB) jest ustanawiany, jeśli nie zdefiniowano żadnego określonego mechanizmu ograniczania.

Napiwek

Można ustawić mechanizm ograniczania dla poszczególnych kont magazynu lub całej subskrypcji (każde konto magazynu w ramach subskrypcji zostanie przydzielony limit zdefiniowany na poziomie subskrypcji).

Wykonaj następujące kroki , aby skonfigurować mechanizm ograniczania.

Dodatkowe koszty skanowania złośliwego oprogramowania

Skanowanie w poszukiwaniu złośliwego oprogramowania używa innych usług platformy Azure jako podstaw. Oznacza to, że po włączeniu skanowania w poszukiwaniu złośliwego oprogramowania będą również naliczane opłaty za wymagane usługi platformy Azure. Te usługi obejmują operacje odczytu usługi Azure Storage, indeksowanie obiektów blob usługi Azure Storage i powiadomienia usługi Azure Event Grid.

Obsługa możliwych wyników fałszywie dodatnich i wyników fałszywie ujemnych

Jeśli masz plik, który podejrzewasz, że jest złośliwe oprogramowanie, ale nie jest wykrywany (fałszywie ujemny) lub jest niepoprawnie wykrywany (fałszywie dodatni), możesz przesłać go do nas w celu analizy za pośrednictwem portalu przesyłania próbek. Jako źródło wybierz pozycję "Microsoft Defender for Storage".

Defender dla Chmury pozwala pominąć fałszywie dodatnie alerty. Pamiętaj, aby ograniczyć regułę pomijania przy użyciu nazwy złośliwego oprogramowania lub skrótu pliku.

Skanowanie złośliwego oprogramowania nie blokuje automatycznie dostępu ani nie zmienia uprawnień do przekazanego obiektu blob, nawet jeśli jest złośliwy.

Ograniczenia

Nieobsługiwane funkcje i usługi

Nieobsługiwane konta magazynu: starsze konta magazynu w wersji 1 nie są obsługiwane przez skanowanie złośliwego oprogramowania.

Nieobsługiwana usługa: Usługa Azure Files nie jest obsługiwana przez skanowanie złośliwego oprogramowania.

Nieobsługiwany klient: obiekty blob przekazane za pomocą protokołu sieciowego systemu plików (NFS) 3.0 nie będą skanowane pod kątem złośliwego oprogramowania po przekazaniu.

Nieobsługiwane regiony: Jio Indie Zachodnie, Korea Południowa, Republika Południowej Afryki Zachodnia.

Regiony obsługiwane przez usługę Defender for Storage, ale nie przez skanowanie złośliwego oprogramowania. Dowiedz się więcej o dostępności usługi Defender for Storage.

Nieobsługiwane typy obiektów blob: uzupełnialne i stronicowe obiekty blob nie są obsługiwane w przypadku skanowania w poszukiwaniu złośliwego oprogramowania.

Nieobsługiwane szyfrowanie: zaszyfrowane po stronie klienta obiekty blob nie są obsługiwane, ponieważ nie można ich odszyfrować przed skanowaniem przez usługę. Jednak dane zaszyfrowane w spoczynku przez klucz zarządzany przez klienta (CMK) są obsługiwane.

Nieobsługiwane wyniki tagu indeksu: wynik skanowania tagów indeksu nie jest obsługiwany na kontach magazynu z włączoną hierarchiczną przestrzenią nazw (Azure Data Lake Storage Gen2).

Event Grid: tematy usługi Event Grid, które nie mają włączonego dostępu do sieci publicznej (tj. połączeń prywatnych punktów końcowych), nie są obsługiwane przez skanowanie złośliwego oprogramowania w usłudze Defender for Storage.

Pojemność przepływności i limit rozmiaru obiektu blob

- Limit szybkości skanowania przepływności: skanowanie złośliwego oprogramowania może przetwarzać do 2 GB na minutę dla każdego konta magazynu. Jeśli szybkość przekazywania plików chwilowo przekracza ten próg dla konta magazynu, system próbuje przeskanować pliki poza limitem szybkości. Jeśli szybkość przekazywania plików stale przekracza ten próg, niektóre obiekty blob nie będą skanowane.

- Limit skanowania obiektów blob: Skanowanie złośliwego oprogramowania może przetwarzać maksymalnie 2000 plików na minutę dla każdego konta magazynu. Jeśli szybkość przekazywania plików chwilowo przekracza ten próg dla konta magazynu, system próbuje przeskanować pliki poza limitem szybkości. Jeśli szybkość przekazywania plików stale przekracza ten próg, niektóre obiekty blob nie będą skanowane.

- Limit rozmiaru obiektu blob: maksymalny limit rozmiaru pojedynczego obiektu blob do skanowania wynosi 2 GB. Obiekty blob, które są większe niż limit, nie będą skanowane.

Przekazywanie obiektów blob i aktualizacje tagów indeksu

Po przekazaniu obiektu blob na konto magazynu skanowanie złośliwego oprogramowania inicjuje dodatkową operację odczytu i aktualizuje tag indeksu. W większości przypadków te operacje nie generują znacznego obciążenia.

Wpływ na dostęp i operacje we/wy na sekundę magazynu

Pomimo procesu skanowania dostęp do przekazanych danych pozostaje nienaruszony, a wpływ operacji wejściowych/wyjściowych magazynu na sekundę (IOPS) jest minimalny.

Ograniczenia w porównaniu z Ochrona punktu końcowego w usłudze Microsoft Defender

Usługa Defender for Storage korzysta z tego samego aparatu ochrony przed złośliwym kodem i aktualnych podpisów co usługa Defender dla punktu końcowego w celu skanowania pod kątem złośliwego oprogramowania. Jednak po przekazaniu plików do usługi Azure Storage brakuje pewnych metadanych, od których zależy aparat ochrony przed złośliwym kodem. Ten brak metadanych może prowadzić do większej liczby nieodebranych wykryć, znanych jako "fałszywie ujemne" w usłudze Azure Storage w porównaniu z wykrytymi przez usługę Defender for Endpoint.

Poniżej przedstawiono kilka przykładów brakujących metadanych:

Mark of the Web (MOTW): MOTW to funkcja zabezpieczeń systemu Windows, która śledzi pliki pobierane z Internetu. Jednak gdy pliki są przekazywane do usługi Azure Storage, te metadane nie są zachowywane.

Kontekst ścieżki pliku: w standardowych systemach operacyjnych ścieżka pliku może zapewnić dodatkowy kontekst wykrywania zagrożeń. Na przykład plik próbujący zmodyfikować lokalizacje systemowe (np. C:\Windows\System32) zostanie oznaczony jako podejrzany i zostanie poddany dalszej analizie. W usłudze Azure Storage kontekst określonych ścieżek plików w obiekcie blob nie może być używany w taki sam sposób.

Dane behawioralne: usługa Defender for Storage analizuje zawartość plików bez ich uruchamiania. Sprawdza pliki i może emulować ich wykonywanie w celu sprawdzenia pod kątem złośliwego oprogramowania. Jednak takie podejście może nie wykrywać niektórych typów złośliwego oprogramowania, które ujawniają złośliwy charakter tylko podczas wykonywania.

Następne kroki

Dowiedz się więcej na temat konfigurowania odpowiedzi na wyniki skanowania złośliwego oprogramowania.