Priorytetyzacja ryzyka

Microsoft Defender dla Chmury aktywnie wykorzystuje aparat dynamiczny, który ocenia zagrożenia w danym środowisku, biorąc pod uwagę potencjał wykorzystania i potencjalnego wpływu biznesowego na organizację. Aparat określa priorytety zaleceń dotyczących zabezpieczeń na podstawie czynników ryzyka poszczególnych zasobów, które są określane przez kontekst środowiska, w tym konfigurację zasobu, połączenia sieciowe i stan zabezpieczeń.

Gdy Defender dla Chmury przeprowadza ocenę ryzyka problemów z zabezpieczeniami, aparat identyfikuje najważniejsze zagrożenia bezpieczeństwa, rozróżniając je od mniej ryzykownych problemów. Rekomendacje są następnie sortowane na podstawie ich poziomu ryzyka, co pozwala rozwiązać problemy z zabezpieczeniami, które stanowią natychmiastowe zagrożenia z największym potencjałem wykorzystania w danym środowisku.

Defender dla Chmury następnie analizuje, które problemy z zabezpieczeniami są częścią potencjalnych ścieżek ataków, których atakujący mogą użyć do naruszenia środowiska. Podkreśla również zalecenia dotyczące zabezpieczeń, które należy rozwiązać, aby ograniczyć te zagrożenia. Takie podejście pomaga skupić się na pilnych problemach z zabezpieczeniami i usprawnia działania naprawcze. Chociaż priorytetyzacja ryzyka nie ma wpływu na wskaźnik bezpieczeństwa, pomaga rozwiązać najważniejsze problemy z zabezpieczeniami w środowisku.

Zalecenia

zasoby i obciążenia Microsoft Defender dla Chmury są oceniane pod kątem wbudowanych i niestandardowych standardów zabezpieczeń w ramach subskrypcji platformy Azure, kont platformy AWS i projektów GCP. Na podstawie tych ocen zalecenia dotyczące zabezpieczeń zawierają praktyczne kroki rozwiązywania problemów z zabezpieczeniami i poprawy stanu zabezpieczeń.

Uwaga

Zalecenia są zawarte w podstawowym planie CSPM, który jest dołączony do Defender dla Chmury. Jednak priorytetyzacja ryzyka i nadzór są obsługiwane tylko w przypadku planu CSPM w usłudze Defender.

Jeśli środowisko nie jest chronione przez CSPM w usłudze Defender zaplanuj kolumny z funkcjami priorytetyzacji ryzyka, zostaną wyświetlone rozmyte.

Różne zasoby mogą mieć to samo zalecenie z różnymi poziomami ryzyka. Na przykład zalecenie włączenia uwierzytelniania wieloskładnikowego na koncie użytkownika może mieć inny poziom ryzyka dla różnych użytkowników. Poziom ryzyka jest określany przez czynniki ryzyka dla każdego zasobu, takie jak jego konfiguracja, połączenia sieciowe i stan zabezpieczeń. Poziom ryzyka jest obliczany na podstawie potencjalnego wpływu naruszenia zabezpieczeń, kategorii ryzyka i ścieżki ataku, której częścią jest problem z zabezpieczeniami.

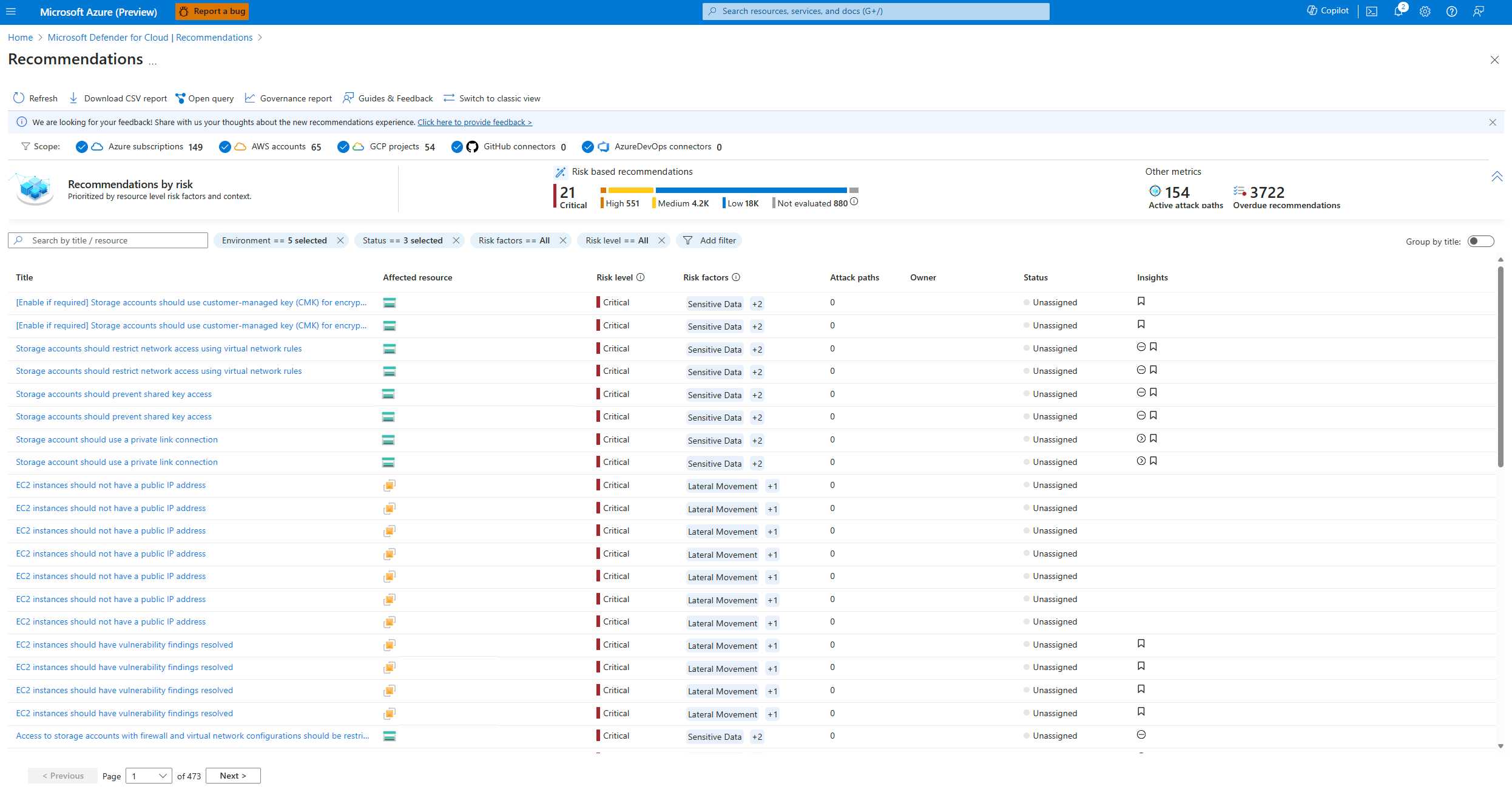

W Defender dla Chmury przejdź do pulpitu nawigacyjnego Rekomendacje, aby wyświetlić przegląd zaleceń, które istnieją dla Twoich środowisk z priorytetem według ryzyka, przyjrzyj się swoim środowisku.

Na tej stronie możesz przejrzeć następujące karty:

Title — tytuł zalecenia.

Zasób, którego dotyczy problem — zasób , do którego ma zastosowanie zalecenie.

Poziom ryzyka — możliwość wykorzystania i wpływ biznesowy bazowego problemu z zabezpieczeniami, uwzględniając kontekst zasobów środowiskowych, taki jak: narażenie na Internet, poufne dane, ruch poprzeczny i inne.

Czynniki ryzyka — czynniki środowiskowe zasobu, na które ma wpływ zalecenie, które wpływają na możliwości wykorzystania i wpływ biznesowy bazowego problemu z zabezpieczeniami. Przykłady czynników ryzyka obejmują narażenie na internet, poufne dane, potencjał przenoszenia bocznego.

Ścieżki ataków — liczba ścieżek ataków, które rekomendacja jest częścią wyszukiwania przez aparat zabezpieczeń wszystkich potencjalnych ścieżek ataków na podstawie zasobów istniejących w środowisku i relacji, które istnieją między nimi. Każde środowisko będzie prezentować własne unikatowe ścieżki ataków.

Właściciel — osoba, do której przypisano zalecenie.

Stan — bieżący stan zalecenia. Na przykład nieprzypisane, na czas, zaległe.

Szczegółowe informacje — informacje związane z zaleceniem, takie jak, jeśli jest w wersji zapoznawczej, jeśli można jej odmówić, jeśli dostępna jest opcja naprawy i nie tylko.

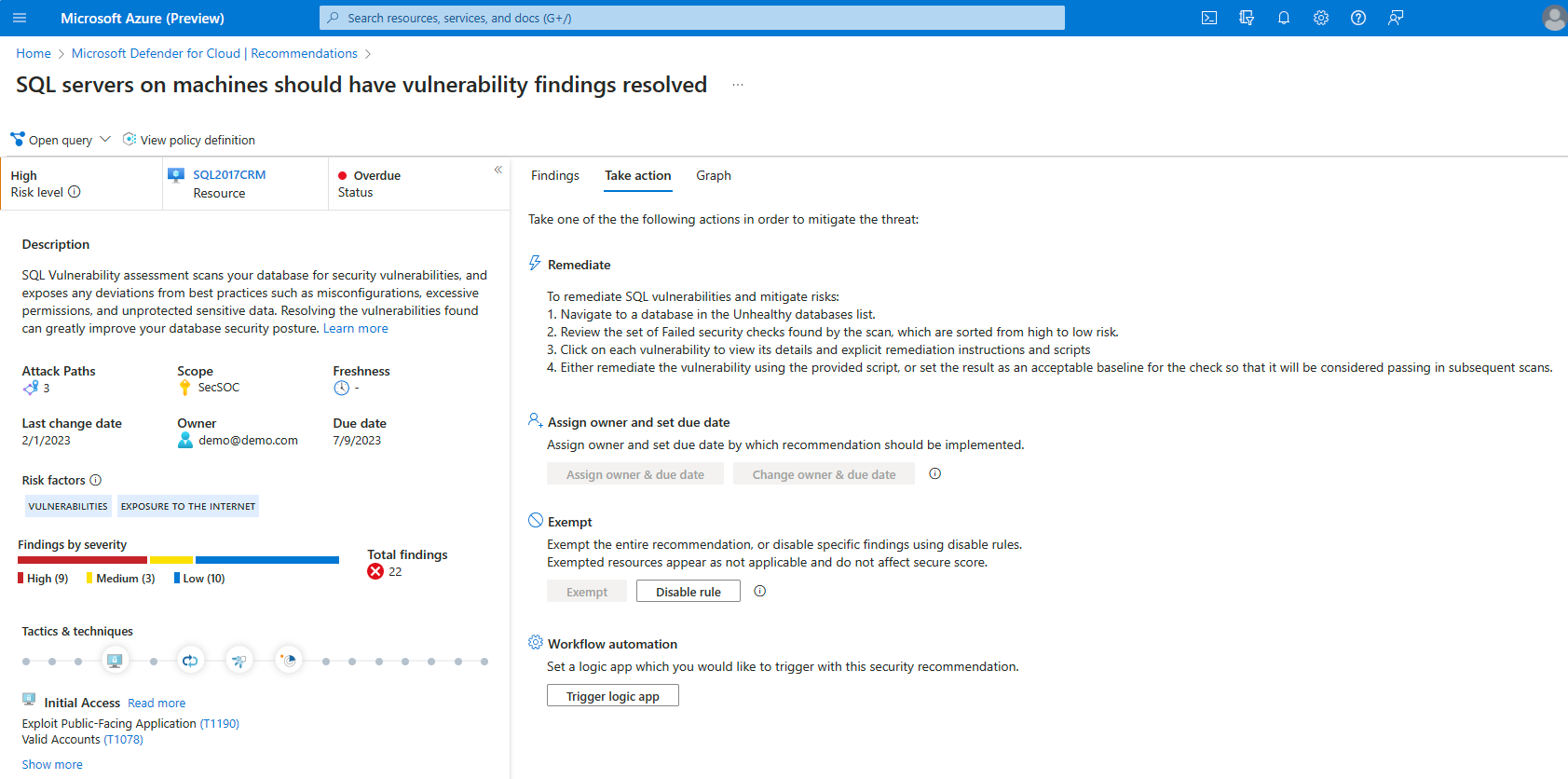

Po wybraniu zalecenia możesz wyświetlić szczegóły zalecenia, w tym opis, ścieżki ataków, zakres, świeżość, data ostatniej zmiany, właściciel, data ukończenia, ważność, taktyka i techniki itd.

Opis — krótki opis problemu z zabezpieczeniami.

Ścieżki ataków — liczba ścieżek ataku.

Zakres — subskrypcja lub zasób, którego dotyczy problem.

Świeżość — interwał świeżości zalecenia.

Data ostatniej zmiany — data ostatniej zmiany tej rekomendacji

Właściciel — osoba przypisana do tego zalecenia.

Data ukończenia — przypisana data rozwiązania zalecenia.

Ważność — ważność zalecenia (wysoki, średni lub niski). Więcej szczegółów można znaleźć poniżej.

Taktyka i techniki — taktyka i techniki mapowane na MITRE ATT&CK.

Co to są czynniki ryzyka?

Defender dla Chmury wykorzystuje kontekst środowiska, w tym konfigurację zasobu, połączenia sieciowe i stan zabezpieczeń, aby przeprowadzić ocenę ryzyka potencjalnych problemów z zabezpieczeniami. Dzięki temu identyfikuje najważniejsze zagrożenia bezpieczeństwa, rozróżniając je od mniej ryzykownych problemów. Rekomendacje są następnie sortowane na podstawie ich poziomu ryzyka.

Aparat oceny ryzyka uwzględnia podstawowe czynniki ryzyka, takie jak narażenie na internet, wrażliwość danych, ruch boczny i potencjalne ścieżki ataków. Takie podejście określa priorytety pilnych problemów związanych z bezpieczeństwem, co zwiększa efektywność i skuteczność działań korygujące.

Jak jest obliczane ryzyko?

Defender dla Chmury używa aparatu określania priorytetów ryzyka z obsługą kontekstu, aby obliczyć poziom ryzyka każdego zalecenia dotyczącego zabezpieczeń. Poziom ryzyka jest określany przez czynniki ryzyka dla każdego zasobu, takie jak jego konfiguracja, połączenia sieciowe i stan zabezpieczeń. Poziom ryzyka jest obliczany na podstawie potencjalnego wpływu naruszenia zabezpieczeń, kategorii ryzyka i ścieżki ataku, której częścią jest problem z zabezpieczeniami.

Poziomy ryzyka

Rekomendacje można podzielić na pięć kategorii na podstawie ich poziomu ryzyka:

Krytyczne: zalecenia wskazujące krytyczną lukę w zabezpieczeniach, która może zostać wykorzystana przez osobę atakującą w celu uzyskania nieautoryzowanego dostępu do systemów lub danych.

Wysoki: zalecenia wskazujące potencjalne zagrożenie bezpieczeństwa, które należy rozwiązać w odpowiednim czasie, ale mogą nie wymagać natychmiastowej uwagi.

Średni: Rekomendacje wskazujące stosunkowo niewielki problem z zabezpieczeniami, który można rozwiązać u wygody.

Niski: rekomendacje wskazujące stosunkowo niewielki problem z zabezpieczeniami, który można rozwiązać dla Twojej wygody.

Nie oceniono: rekomendacje, które nie zostały jeszcze ocenione. Może to być spowodowane tym, że zasób nie jest objęty planem CSPM w usłudze Defender, który jest wymaganiem wstępnym dla poziomu ryzyka.

Poziom ryzyka jest określany przez aparat określania priorytetów ryzyka obsługujący kontekst, który uwzględnia czynniki ryzyka poszczególnych zasobów. Dowiedz się więcej o tym, jak Defender dla Chmury identyfikuje i koryguje ścieżki ataków.