Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Możesz skonfigurować usługę Microsoft Security DevOps do skanowania połączonego repozytorium GitHub lub projektu usługi Azure DevOps. Użyj akcji usługi GitHub lub rozszerzenia usługi Azure DevOps, aby uruchomić metodykę DevOps zabezpieczeń firmy Microsoft tylko w kodzie źródłowym infrastruktury jako kodu (IaC) i pomóc zmniejszyć środowisko uruchomieniowe potoku.

W tym artykule pokazano, jak zastosować plik konfiguracji YAML szablonu w celu skanowania połączonego repozytorium lub projektu specjalnie pod kątem problemów z zabezpieczeniami IaC przy użyciu reguł DevOps zabezpieczeń firmy Microsoft.

Wymagania wstępne

- W przypadku usługi Microsoft Security DevOps skonfiguruj akcję GitHub lub rozszerzenie usługi Azure DevOps na podstawie systemu zarządzania kodem źródłowym:

- Jeśli repozytorium znajduje się w usłudze GitHub, skonfiguruj akcję GitHub DevOps zabezpieczeń firmy Microsoft.

- Jeśli zarządzasz kodem źródłowym w usłudze Azure DevOps, skonfiguruj rozszerzenie Microsoft Security DevOps Azure DevOps.

- Upewnij się, że masz szablon IaC w repozytorium.

Konfigurowanie i uruchamianie akcji usługi GitHub w celu skanowania połączonego kodu źródłowego IaC

Aby skonfigurować akcję i wyświetlić wyniki skanowania w usłudze GitHub:

Zaloguj się do usługi GitHub.

Przejdź do strony głównej repozytorium.

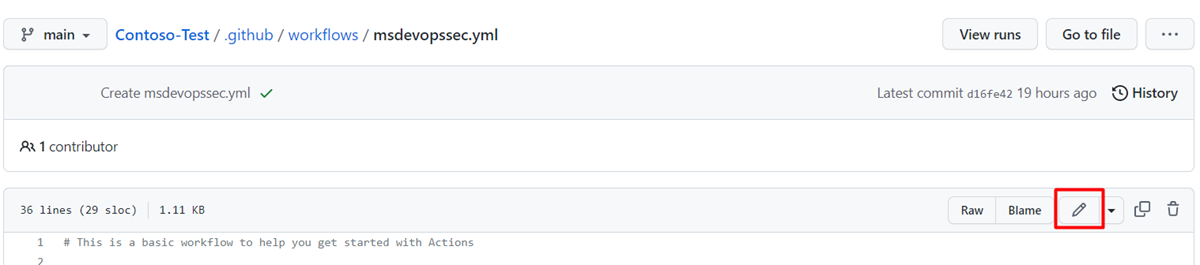

W katalogu plików wybierz pozycję .github>workflows>msdevopssec.yml.

Aby uzyskać więcej informacji na temat pracy z akcją w usłudze GitHub, zobacz Wymagania wstępne.

Wybierz ikonę Edytuj ten plik (ołówek).

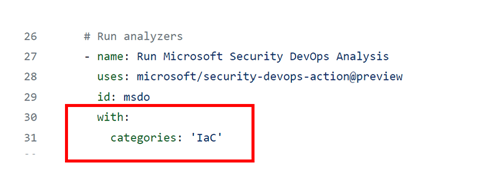

W sekcji Uruchom analizatory pliku YAML dodaj następujący kod:

with: categories: 'IaC'Uwaga

W wartościach uwzględniana jest wielkość liter.

Oto przykład:

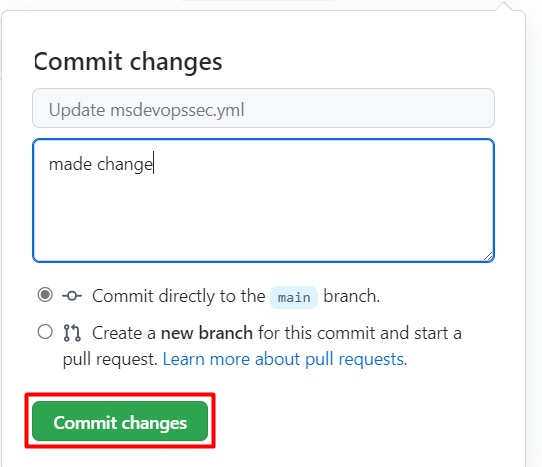

Wybierz pozycję Zatwierdź zmiany . .

Wybierz pozycję Zatwierdź zmiany.

(Opcjonalnie) Dodaj szablon IaC do repozytorium. Jeśli masz już szablon IaC w repozytorium, pomiń ten krok.

Na przykład zatwierdź szablon IaC, którego można użyć do wdrożenia podstawowej aplikacji internetowej systemu Linux.

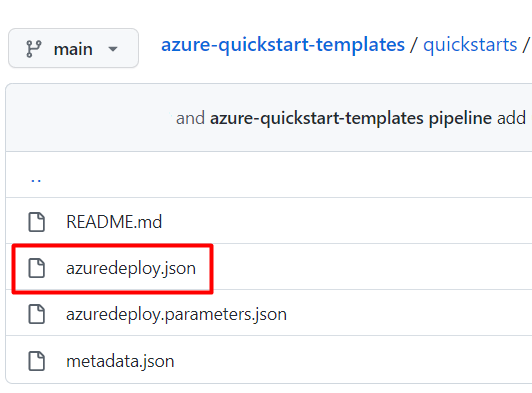

Wybierz plik azuredeploy.json.

Wybierz pozycję Nieprzetworzone.

Skopiuj wszystkie informacje w pliku, tak jak w poniższym przykładzie:

{ "$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "webAppName": { "type": "string", "defaultValue": "AzureLinuxApp", "metadata": { "description": "The base name of the resource, such as the web app name or the App Service plan." }, "minLength": 2 }, "sku": { "type": "string", "defaultValue": "S1", "metadata": { "description": "The SKU of the App Service plan." } }, "linuxFxVersion": { "type": "string", "defaultValue": "php|7.4", "metadata": { "description": "The runtime stack of the current web app." } }, "location": { "type": "string", "defaultValue": "[resourceGroup().location]", "metadata": { "description": "The location for all resources." } } }, "variables": { "webAppPortalName": "[concat(parameters('webAppName'), '-webapp')]", "appServicePlanName": "[concat('AppServicePlan-', parameters('webAppName'))]" }, "resources": [ { "type": "Microsoft.Web/serverfarms", "apiVersion": "2020-06-01", "name": "[variables('appServicePlanName')]", "location": "[parameters('location')]", "sku": { "name": "[parameters('sku')]" }, "kind": "linux", "properties": { "reserved": true } }, { "type": "Microsoft.Web/sites", "apiVersion": "2020-06-01", "name": "[variables('webAppPortalName')]", "location": "[parameters('location')]", "kind": "app", "dependsOn": [ "[resourceId('Microsoft.Web/serverfarms', variables('appServicePlanName'))]" ], "properties": { "serverFarmId": "[resourceId('Microsoft.Web/serverfarms', variables('appServicePlanName'))]", "siteConfig": { "linuxFxVersion": "[parameters('linuxFxVersion')]" } } } ] }W repozytorium GitHub przejdź do folderu .github/workflows .

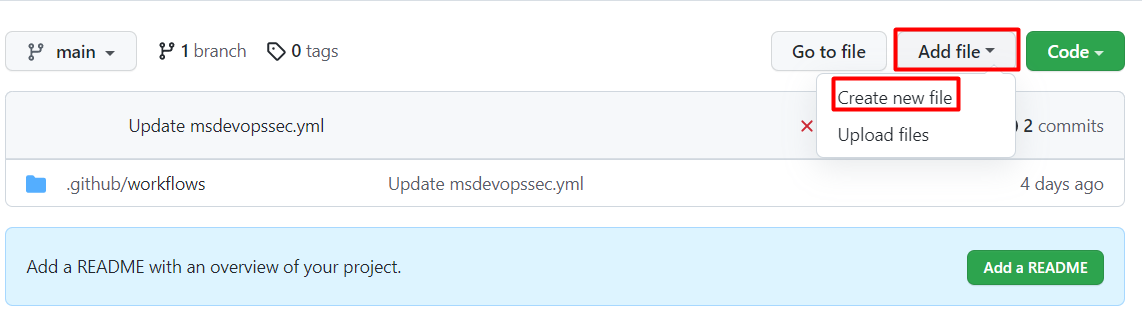

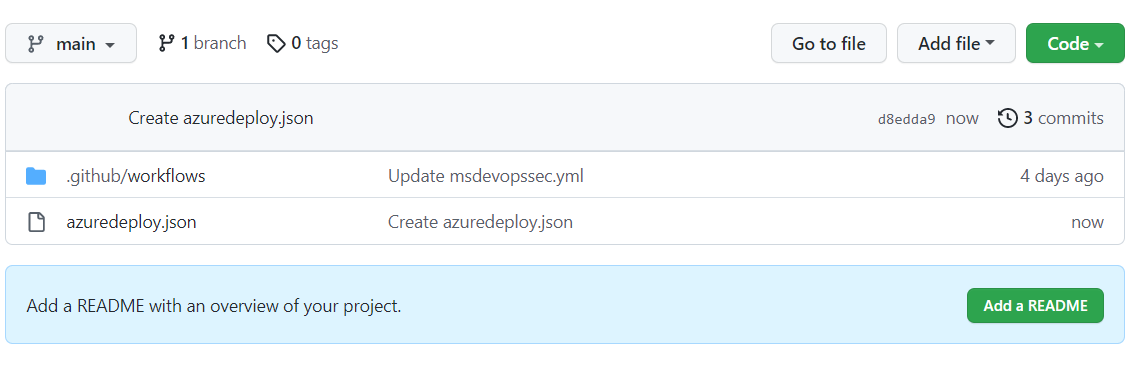

Wybierz pozycję Dodaj plik>Utwórz nowy plik.

Wprowadź nazwę pliku.

Wklej skopiowane informacje w pliku.

Wybierz pozycję Zatwierdź nowy plik.

Plik szablonu jest dodawany do repozytorium.

Sprawdź, czy skanowanie usługi Microsoft Security DevOps zostało zakończone:

W repozytorium wybierz pozycję Akcje.

Wybierz przepływ pracy, aby wyświetlić stan akcji.

Aby wyświetlić wyniki skanowania, przejdź do pozycji zabezpieczenia Defender dla Chmury> DevOps (brak wymagań wstępnych ghas) lub alerty skanowania kodu zabezpieczeń>natywnie w usłudze GitHub (wymaga licencji GHAS).

Konfigurowanie i uruchamianie rozszerzenia usługi Azure DevOps w celu skanowania połączonego kodu źródłowego IaC

Aby skonfigurować rozszerzenie i wyświetlić wyniki skanowania w usłudze Azure DevOps:

Zaloguj się do usługi Azure DevOps.

Wybierz projekt.

Wybierz pozycję Potoki.

Wybierz potok, w którym skonfigurowano rozszerzenie usługi Azure DevOps dla usługi Microsoft Security DevOps.

Wybierz pozycję Edytuj potok.

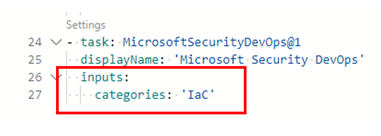

W pliku konfiguracji YAML potoku poniżej

displayNamewiersza zadania MicrosoftSecurityDevOps@1 dodaj następujący kod:inputs: categories: 'IaC'Oto przykład:

Wybierz pozycję Zapisz.

(Opcjonalnie) Dodaj szablon IaC do projektu usługi Azure DevOps. Jeśli masz już szablon IaC w projekcie, pomiń ten krok.

Wybierz, czy zatwierdzić bezpośrednio gałąź główną, czy utworzyć nową gałąź dla zatwierdzenia, a następnie wybierz pozycję Zapisz.

Aby wyświetlić wyniki skanowania IaC, wybierz pozycję Potoki, a następnie wybierz zmodyfikowany potok.

Zobacz więcej szczegółów, wybierz konkretny przebieg potoku.

Wyświetlanie szczegółów i informacji korygowania dotyczących zastosowanych reguł IaC

Narzędzia do skanowania IaC dołączone do metodyki Microsoft Security DevOps to Analizator szablonów (PSRule jest dołączony do analizatora szablonów), Checkov i Terrascan.

Analizator szablonów uruchamia reguły w szablonach usługi Azure Resource Manager (szablonach usługi ARM) i szablonach Bicep. Aby uzyskać więcej informacji, zobacz reguły analizatora szablonów i szczegóły korygowania.

Narzędzie Terrascan uruchamia reguły dotyczące szablonów i szablonów usługi ARM dla rozwiązań CloudFormation, Docker, Helm, Kubernetes, Kustomize i Terraform. Aby uzyskać więcej informacji, zobacz reguły narzędzia Terrascan.

Chekov uruchamia reguły dotyczące szablonów i szablonów usługi ARM dla rozwiązań CloudFormation, Docker, Helm, Kubernetes, Kustomize i Terraform. Aby uzyskać więcej informacji, zobacz reguły Checkov.

Aby dowiedzieć się więcej na temat narzędzi do skanowania IaC dołączonych do usługi Microsoft Security DevOps, zobacz:

Powiązana zawartość

W tym artykule przedstawiono sposób konfigurowania akcji usługi GitHub i rozszerzenia usługi Azure DevOps dla usługi Microsoft Security DevOps w celu skanowania pod kątem błędów konfiguracji zabezpieczeń IaC i wyświetlania wyników.

Aby uzyskać więcej informacji:

- Dowiedz się więcej o zabezpieczeniach metodyki DevOps.

- Dowiedz się, jak połączyć repozytorium GitHub z Defender dla Chmury.

- Dowiedz się, jak połączyć projekt usługi Azure DevOps z Defender dla Chmury.