Zarządzanie uwierzytelnianiem wieloskładnikowymi (MFA) w subskrypcjach

Jeśli używasz haseł tylko do uwierzytelniania użytkowników, pozostawiasz otwarty wektor ataku. Użytkownicy często używają słabych haseł lub używają ich ponownie w przypadku wielu usług. Po włączeniu uwierzytelniania wieloskładnikowego konta są bezpieczniejsze, a użytkownicy mogą nadal uwierzytelniać się w niemal każdej aplikacji przy użyciu logowania jednokrotnego (SSO).

Istnieje wiele sposobów włączania uwierzytelniania wieloskładnikowego dla użytkowników firmy Microsoft Entra na podstawie licencji posiadanych przez organizację. Ta strona zawiera szczegółowe informacje dotyczące poszczególnych elementów w kontekście Microsoft Defender dla Chmury.

Uwierzytelnianie wieloskładnikowe i Microsoft Defender dla Chmury

Defender dla Chmury umieszcza wysoką wartość w usłudze MFA. Kontrola zabezpieczeń, która najbardziej przyczynia się do wskaźnika bezpieczeństwa, to Włączanie uwierzytelniania wieloskładnikowego.

Poniższe zalecenia w kontrolce Włącz uwierzytelnianie wieloskładnikowe zapewniają spełnienie zalecanych rozwiązań dla użytkowników subskrypcji:

- Konta z uprawnieniami właściciela do zasobów platformy Azure powinny być włączone uwierzytelnianie wieloskładnikowe

- Konta z uprawnieniami do zapisu w zasobach platformy Azure powinny być włączone uwierzytelnianie wieloskładnikowe

- Konta z uprawnieniami do odczytu w zasobach platformy Azure powinny być włączone uwierzytelnianie wieloskładnikowe

Istnieją trzy sposoby włączania uwierzytelniania wieloskładnikowego i zgodności z dwoma zaleceniami w Defender dla Chmury: wartości domyślne zabezpieczeń, przypisanie poszczególnych użytkowników i zasady dostępu warunkowego (CA).

Opcja Bezpłatna — wartości domyślne zabezpieczeń

Jeśli używasz bezpłatnej wersji microsoft Entra ID, należy użyć wartości domyślnych zabezpieczeń, aby włączyć uwierzytelnianie wieloskładnikowe w dzierżawie.

Uwierzytelnianie wieloskładnikowe dla klientów platformy Microsoft 365 Business, E3 lub E5

Klienci z platformą Microsoft 365 mogą używać przypisania poszczególnych użytkowników. W tym scenariuszu uwierzytelnianie wieloskładnikowe firmy Microsoft jest włączone lub wyłączone dla wszystkich użytkowników dla wszystkich zdarzeń logowania. Nie ma możliwości włączenia uwierzytelniania wieloskładnikowego dla podzbioru użytkowników lub w niektórych scenariuszach, a zarządzanie odbywa się za pośrednictwem portalu usługi Office 365.

Uwierzytelnianie wieloskładnikowe dla klientów firmy Microsoft Entra ID P1 lub P2

Aby uzyskać ulepszone środowisko użytkownika, przeprowadź uaktualnienie do wersji Microsoft Entra ID P1 lub P2, aby uzyskać opcje zasad dostępu warunkowego. Aby skonfigurować zasady urzędu certyfikacji, potrzebne są uprawnienia dzierżawy firmy Microsoft Entra.

Zasady urzędu certyfikacji muszą:

wymuszanie uwierzytelniania wieloskładnikowego

dołączanie portali administracyjnych firmy Microsoft

nie wyklucza identyfikatora aplikacji Microsoft Azure Management

Klienci firmy Microsoft Entra ID P1 mogą używać urzędu certyfikacji firmy Microsoft w celu monitowania użytkowników o uwierzytelnianie wieloskładnikowe w określonych scenariuszach lub zdarzeniach, aby dopasować je do wymagań biznesowych. Inne licencje, które obejmują tę funkcję: Enterprise Mobility + Security E3, Microsoft 365 F1 i Microsoft 365 E3.

Microsoft Entra ID P2 zapewnia najsilniejsze funkcje zabezpieczeń i ulepszone środowisko użytkownika. Ta licencja dodaje dostęp warunkowy oparty na ryzyku do funkcji Microsoft Entra ID P1. Urząd certyfikacji oparty na ryzyku dostosowuje się do wzorców użytkowników i minimalizuje monity o uwierzytelnianie wieloskładnikowe. Inne licencje, które obejmują tę funkcję: Enterprise Mobility + Security E5 lub Microsoft 365 E5.

Dowiedz się więcej w dokumentacji dostępu warunkowego platformy Azure.

Identyfikowanie kont bez włączonego uwierzytelniania wieloskładnikowego (MFA)

Listę kont użytkowników bez włączonej uwierzytelniania wieloskładnikowego można wyświetlić na stronie szczegółów zaleceń Defender dla Chmury lub przy użyciu usługi Azure Resource Graph.

Wyświetlanie kont bez włączonej uwierzytelniania wieloskładnikowego w witrynie Azure Portal

Na stronie szczegółów zalecenia wybierz subskrypcję z listy Zasoby w złej kondycji lub wybierz pozycję Podejmij akcję , a lista zostanie wyświetlona.

Wyświetlanie kont bez włączonej uwierzytelniania wieloskładnikowego przy użyciu usługi Azure Resource Graph

Aby sprawdzić, które konta nie mają włączonej uwierzytelniania wieloskładnikowego, użyj następującego zapytania usługi Azure Resource Graph. Zapytanie zwraca wszystkie zasoby w złej kondycji — konta — zalecenia "Konta z uprawnieniami właściciela do zasobów platformy Azure powinny być włączone uwierzytelnianie wieloskładnikowe".

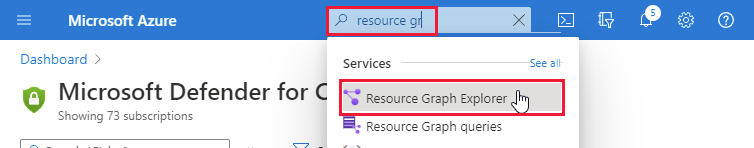

Otwórz Eksploratora usługi Azure Resource Graph.

Wprowadź następujące zapytanie i wybierz pozycję Uruchom zapytanie.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdWłaściwość

additionalDatawyświetla listę identyfikatorów obiektów konta dla kont, które nie mają wymuszanej uwierzytelniania wieloskładnikowego.Uwaga

Kolumna "Account ObjectIDs" zawiera listę identyfikatorów obiektów konta dla kont, które nie mają wymuszanej uwierzytelniania wieloskładnikowego na zalecenie.

Napiwek

Alternatywnie możesz użyć metody interfejsu API REST Defender dla Chmury Assessments — Get.

Ograniczenia

- Funkcja dostępu warunkowego w celu wymuszania uwierzytelniania wieloskładnikowego dla użytkowników zewnętrznych/dzierżaw nie jest jeszcze obsługiwana.

- Zasady dostępu warunkowego stosowane do ról firmy Microsoft Entra (takich jak wszyscy administratorzy globalni, użytkownicy zewnętrzni, domena zewnętrzna itp.) nie są jeszcze obsługiwane.

- Siła uwierzytelniania dostępu warunkowego nie jest jeszcze obsługiwana.

- Zewnętrzne rozwiązania uwierzytelniania wieloskładnikowego, takie jak Okta, Ping, Duo i inne, nie są obsługiwane w ramach zaleceń dotyczących uwierzytelniania wieloskładnikowego tożsamości.

Następne kroki

Aby dowiedzieć się więcej o zaleceniach dotyczących innych typów zasobów platformy Azure, zobacz następujące artykuły: