Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

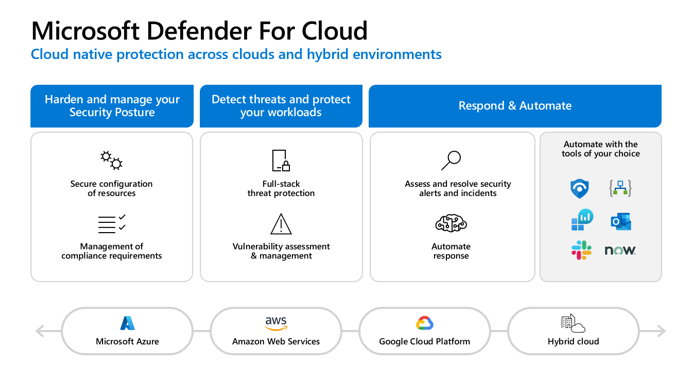

W tym artykule przedstawiono wskazówki ułatwiające zaprojektowanie rozwiązania do zabezpieczania i ochrony środowiska wielochmurowego przy użyciu Microsoft Defender dla Chmury. Wskazówki mogą być używane przez architektów rozwiązań w chmurze i infrastruktury, architektów zabezpieczeń i analityków oraz wszystkich innych osób zaangażowanych w projektowanie rozwiązania zabezpieczeń w wielu chmurach.

Podczas przechwytywania wymagań funkcjonalnych i technicznych artykuły zawierają omówienie funkcji wielochmurowych, wskazówek dotyczących planowania i wymagań wstępnych.

Postępuj zgodnie z instrukcjami w podanej kolejności. Są one oparte na sobie, aby ułatwić podejmowanie decyzji projektowych. Zalecamy zapoznanie się z artykułami zgodnie z potrzebami, aby zrozumieć i uwzględnić wszystkie zagadnienia.

Co należy uzyskać z tego przewodnika?

Skorzystaj z tego przewodnika jako pomocy podczas projektowania rozwiązań Cloud Security Posture Management (CSPM) i Cloud Workload Protection Platform (CWPP) w środowiskach wielochmurowych. Po przeczytaniu artykułów należy uzyskać odpowiedzi na następujące kwestie:

- Jakie pytania należy zadać i odpowiedzieć podczas projektowania rozwiązania wielochmurowego?

- Jakie kroki należy wykonać, aby zaprojektować rozwiązanie?

- Jakie technologie i możliwości są dla mnie dostępne?

- Jakie kompromisy należy wziąć pod uwagę?

Obszar problemu

W miarę jak organizacje obejmują wielu dostawców usług w chmurze, coraz bardziej złożone staje się scentralizowanie zabezpieczeń oraz zespoły ds. zabezpieczeń do pracy w wielu środowiskach i dostawcach.

Defender dla Chmury pomaga chronić środowisko wielochmurowe, zwiększając stan zabezpieczeń i chroniąc obciążenia. Defender dla Chmury zapewnia jeden pulpit nawigacyjny do zarządzania ochroną we wszystkich środowiskach.

Zanim rozpoczniesz

Przed rozpoczęciem pracy z tymi artykułami musisz mieć podstawową wiedzę na temat platformy Azure, Defender dla Chmury, usługi Azure Arc i wielochmurowego środowiska AWS/GCP.

Dalsze kroki

W tym artykule przedstawiono wprowadzenie do rozpoczęcia ścieżki projektowania rozwiązania zabezpieczeń w wielu chmurach. Przejdź do następnego kroku, aby określić potrzeby biznesowe.