Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zalecenia dotyczące zabezpieczeń w usłudze Microsoft Defender for Cloud zawierają wskazówki umożliwiające podejmowanie działań, które ułatwiają zabezpieczanie zasobów i poprawianie stanu zabezpieczeń. Każde zalecenie zawiera szczegółowe kroki rozwiązywania określonych problemów z zabezpieczeniami zidentyfikowanych w środowiskach chmury.

Zalecenia dotyczące zabezpieczeń są generowane na podstawie ciągłej oceny zasobów względem zasad zabezpieczeń i standardów zgodności. Zapewniają one jasne kroki korygowania, priorytetyzację na podstawie ryzyka i wskazówki ułatwiające wzmocnienie ochrony przed potencjalnymi zagrożeniami.

Co to są czynniki ryzyka?

Usługa Defender for Cloud używa kontekstu środowiska, w tym konfiguracji zasobu, połączeń sieciowych i stanu zabezpieczeń, aby ocenić ryzyko potencjalnych problemów z zabezpieczeniami. Korzystając z tego kontekstu, identyfikuje najważniejsze zagrożenia bezpieczeństwa i odróżnia je od mniej ryzykownych problemów. Zalecenia są sortowane na podstawie ich poziomu ryzyka.

Aparat oceny ryzyka uwzględnia ważne czynniki ryzyka, takie jak:

- Ekspozycja internetowa: czy zasoby są dostępne z Internetu

- Wrażliwość danych: obecność danych wrażliwych lub poufnych

- Ruch poprzeczny: możliwość przemieszczania się między zasobami przez złośliwych użytkowników

- Ścieżki ataków: czy problem z zabezpieczeniami jest częścią potencjalnych scenariuszy ataku

Zrozumienie priorytetyzacji ryzyka

Usługa Microsoft Defender for Cloud proaktywnie wykorzystuje dynamiczny silnik oceniający ryzyka w Twoim środowisku. Uwzględnia potencjał wykorzystania i potencjalnego wpływu biznesowego na organizację. Aparat określa priorytety zaleceń dotyczących zabezpieczeń na podstawie czynników ryzyka poszczególnych zasobów. Kontekst środowiska, w tym konfiguracja zasobu, połączenia sieciowe i stan zabezpieczeń, określa te czynniki ryzyka.

Gdy usługa Defender for Cloud przeprowadza ocenę ryzyka problemów z zabezpieczeniami, aparat identyfikuje najważniejsze zagrożenia bezpieczeństwa i odróżnia je od mniej ryzykownych problemów. Aparat sortuje zalecenia na podstawie ich poziomu ryzyka. Możesz rozwiązać problemy z zabezpieczeniami, które stanowią natychmiastowe zagrożenia z największym potencjałem wykorzystania w danym środowisku.

Dowiedz się więcej o priorytetyzacji ryzyka.

Poziomy ryzyka i obliczenia

Usługa Defender for Cloud używa aparatu określania priorytetów ryzyka z obsługą kontekstu, aby obliczyć poziom ryzyka każdego zalecenia dotyczącego zabezpieczeń. Poziom ryzyka pochodzi z czynników ryzyka dla każdego zasobu, takich jak jego konfiguracja, połączenia sieciowe i stan zabezpieczeń. Poziom ryzyka jest obliczany na podstawie potencjalnego wpływu problemu zabezpieczeń, kategorii ryzyka i ścieżki ataku, której częścią jest problem z zabezpieczeniami.

Rekomendacje są klasyfikowane w pięciu kategoriach na podstawie ich poziomu ryzyka:

- Krytyczne: zalecenia, które wymagają natychmiastowego działania ze względu na ich znaczący potencjalny wpływ na stan zabezpieczeń organizacji.

- Wysoki: zalecenia wskazujące potencjalne zagrożenie bezpieczeństwa, które należy rozwiązać w odpowiednim czasie, ale mogą nie wymagać natychmiastowej uwagi.

- Średni: Zalecenia wskazujące stosunkowo niewielki problem bezpieczeństwa, który można rozwiązać w dogodnym dla siebie czasie.

- Niski: zalecenia wskazujące stosunkowo niewielki problem z zabezpieczeniami, który można rozwiązać w dogodnym czasie.

- Nie oceniono: rekomendacje, które nie zostały jeszcze ocenione. Ten stan może być spowodowany tym, że zasób nie jest objęty planem CSPM Defender, który jest warunkiem wstępnym dla poziomu ryzyka.

Szczegóły rekomendacyjnego pulpitu nawigacyjnego

Na stronie zaleceń można przejrzeć następujące szczegóły dotyczące priorytetów ryzyka:

- Tytuł: tytuł zalecenia.

- Zasób, którego dotyczy problem: zasób, do którego ma zastosowanie zalecenie.

- Poziom ryzyka: możliwość wykorzystania i wpływ biznesowy bazowego problemu z zabezpieczeniami, uwzględniając kontekst zasobów środowiskowych, taki jak narażenie na Internet, poufne dane, ruch boczny i nie tylko.

- Czynniki ryzyka: Czynniki środowiskowe zasobu, na które ma wpływ zalecenie, co wpływa na możliwości wykorzystania i wpływ biznesowy podstawowego problemu z zabezpieczeniami.

- Ścieżki ataków: liczba ścieżek ataków, których częścią jest rekomendacja, na podstawie wyszukiwania przez mechanizm zabezpieczeń wszystkich potencjalnych ścieżek ataków.

- Właściciel: osoba, do której przypisano zalecenie.

- Stan: aktualny stan zalecenia (nieprzypisany, terminowy, zaległy).

- Szczegółowe informacje: informacje związane z zaleceniem, takie jak jeśli jest w wersji zapoznawczej, jeśli można jej odmówić, jeśli dostępna jest opcja naprawy.

Klasyfikacja zaleceń

Każde zalecenie dotyczące zabezpieczeń usługi Defender for Cloud ma ocenę ważności.

Ważność krytyczna

Natychmiast rozwiąż te zalecenia. Zalecenia dotyczące krytycznego poziomu wskazują pilną i łatwą do wykorzystania lukę w zabezpieczeniach stanowiącą natychmiastowe zagrożenie dla Twojego środowiska.

Zalecenia dotyczące ważności krytycznej wymagają natychmiastowego korygowania. Podkreślają poważne, łatwe do wykorzystania luki w zabezpieczeniach, które mogą umożliwić osobom o złych intencjach uzyskanie uprzywilejowanego dostępu, naruszenie bezpieczeństwa poufnych danych lub poruszanie się po środowisku.

Przykłady zaleceń dotyczących ważności krytycznej obejmują:

- Ujawnienie wysoce poufnych lub uprzywilejowanych tajnych informacji, które w przypadku naruszenia zabezpieczeń mogą zapewnić pełny dostęp administracyjny w całym systemie.

- Zasoby uwidocznione w Internecie, które umożliwiają nieuwierzytelniony dostęp do krytycznych obciążeń, interfejsów zarządzania lub poufnych magazynów danych.

- Krytyczne luki w zabezpieczeniach CVSS 9.0 lub nowsze wykryte na maszynach lub kontenerach, które umożliwiają zdalne wykonywanie kodu, eskalację uprawnień lub pełne przejęcie systemu.

- Błędy konfiguracji umożliwiające bezpośrednie przenoszenie boczne do zasobów o wysokiej wartości, takich jak kontrolery domeny lub produkcyjne bazy danych.

Wysoka ważność

Zalecamy natychmiastowe rozwiązanie tych zaleceń. Wskazują one, że istnieje krytyczna luka w zabezpieczeniach, którą osoba atakująca może wykorzystać w celu uzyskania nieautoryzowanego dostępu do systemów lub danych.

Przykłady zaleceń o wysokiej ważności obejmują:

- Niechronione tajemnice na komputerze.

- Nadmiernie łagodne reguły w grupie zabezpieczeń sieciowych dla ruchu przychodzącego.

- Klastry, które umożliwiają wdrażanie obrazów z niezaufanych rejestrów.

- Nieograniczony publiczny dostęp do kont przechowywania lub baz danych.

Średnia ważność

Te zalecenia wskazują potencjalne zagrożenie bezpieczeństwa. Rozwiąż te zalecenia w odpowiednim czasie, ale mogą nie wymagać natychmiastowej uwagi.

Przykłady zaleceń o średniej ważności obejmują:

- Kontenery współużytkujące poufne przestrzenie nazw hostów.

- Aplikacje internetowe, które nie korzystają z tożsamości zarządzanych.

- Maszyny z systemem Linux, które nie wymagają kluczy SSH podczas uwierzytelniania.

- Nieużywane poświadczenia pozostawione w systemie po upływie 90 dni braku aktywności.

Niska ważność

Te rekomendacje wskazują stosunkowo niewielki problem z zabezpieczeniami, który można rozwiązać w dogodnym dla ciebie czasie.

Przykłady zaleceń o niskiej ważności obejmują:

- Użycie uwierzytelniania lokalnego zamiast identyfikatora Entra firmy Microsoft.

- Problemy zdrowotne z rozwiązaniem ochrony punktu końcowego.

- Użytkownicy nie przestrzegają najlepszych rozwiązań dotyczących sieciowych grup zabezpieczeń.

- Nieprawidłowo skonfigurowane ustawienia rejestrowania, co może utrudnić wykrywanie zdarzeń zabezpieczeń i reagowanie na nie.

Wewnętrzne zasady organizacji mogą różnić się od klasyfikacji określonej rekomendacji przez firmę Microsoft. Przed podjęciem decyzji, jak rozwiązać ten problem, należy zawsze uważnie przejrzeć każde zalecenie i rozważyć jego potencjalny wpływ na stan zabezpieczeń.

Uwaga / Notatka

Klienci usługi Defender CSPM mają dostęp do bogatszego systemu klasyfikacji, w którym rekomendacje zawierają określenie poziomu ryzyka , które wykorzystuje kontekst zasobu i wszystkich powiązanych zasobów. Aby uzyskać więcej informacji, zobacz priorytetyzacja ryzyka i szczegółowe wskazówki w sekcjach priorytetyzacji ryzyka powyżej.

Example

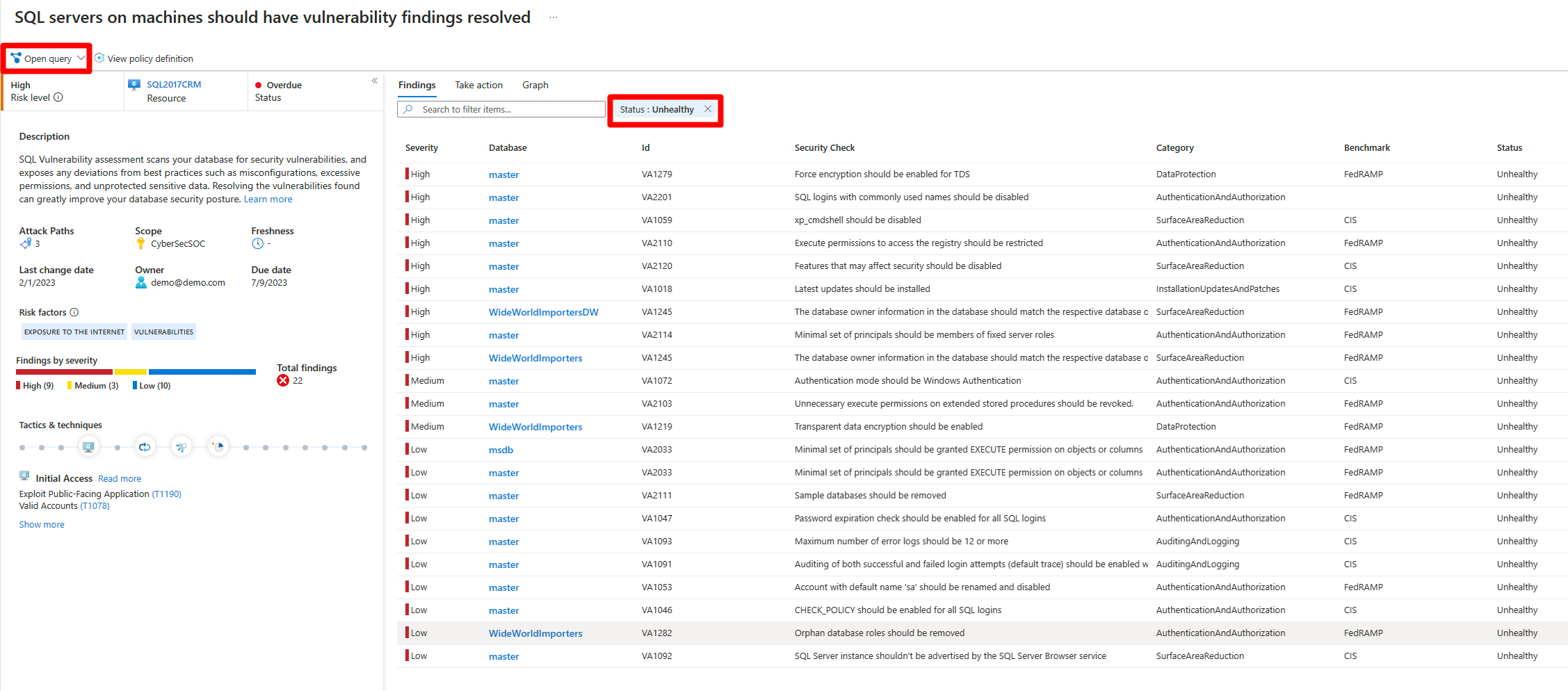

W tym przykładzie strona Szczegóły zalecenia zawiera 15 zasobów, których dotyczy problem:

Po otwarciu i uruchomieniu zapytania bazowego eksplorator usługi Azure Resource Graph zwraca te same zasoby, których dotyczy to zalecenie.