Ochrona kontenerów usługi Google Cloud Platform (GCP) za pomocą usługi Defender for Containers

Usługa Defender for Containers w usłudze Microsoft Defender dla Chmury to rozwiązanie natywne dla chmury, które służy do zabezpieczania kontenerów, co umożliwia ulepszanie, monitorowanie i utrzymywanie zabezpieczeń klastrów, kontenerów i aplikacji.

Dowiedz się więcej o omówieniu usługi Microsoft Defender for Containers.

Więcej informacji na temat cennika usługi Defender for Container można znaleźć na stronie cennika.

Wymagania wstępne

Potrzebna jest subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Musisz włączyć Microsoft Defender dla Chmury w ramach subskrypcji platformy Azure.

Sprawdź, czy węzły kubernetes mogą uzyskiwać dostęp do repozytoriów źródłowych menedżera pakietów.

Upewnij się, że zostały zweryfikowane następujące wymagania sieciowe platformy Kubernetes z obsługą usługi Azure Arc.

Włączanie planu usługi Defender for Containers w projekcie GCP

Aby chronić klastry aparatu Google Kubernetes Engine (GKE):

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

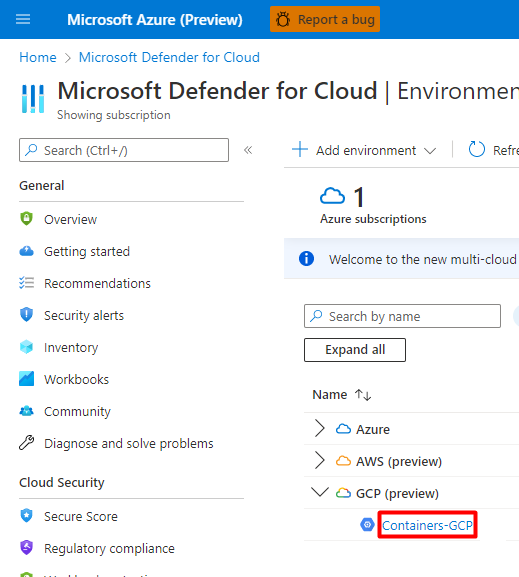

W menu Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiedni projekt GCP.

Wybierz przycisk Dalej: Wybierz plany.

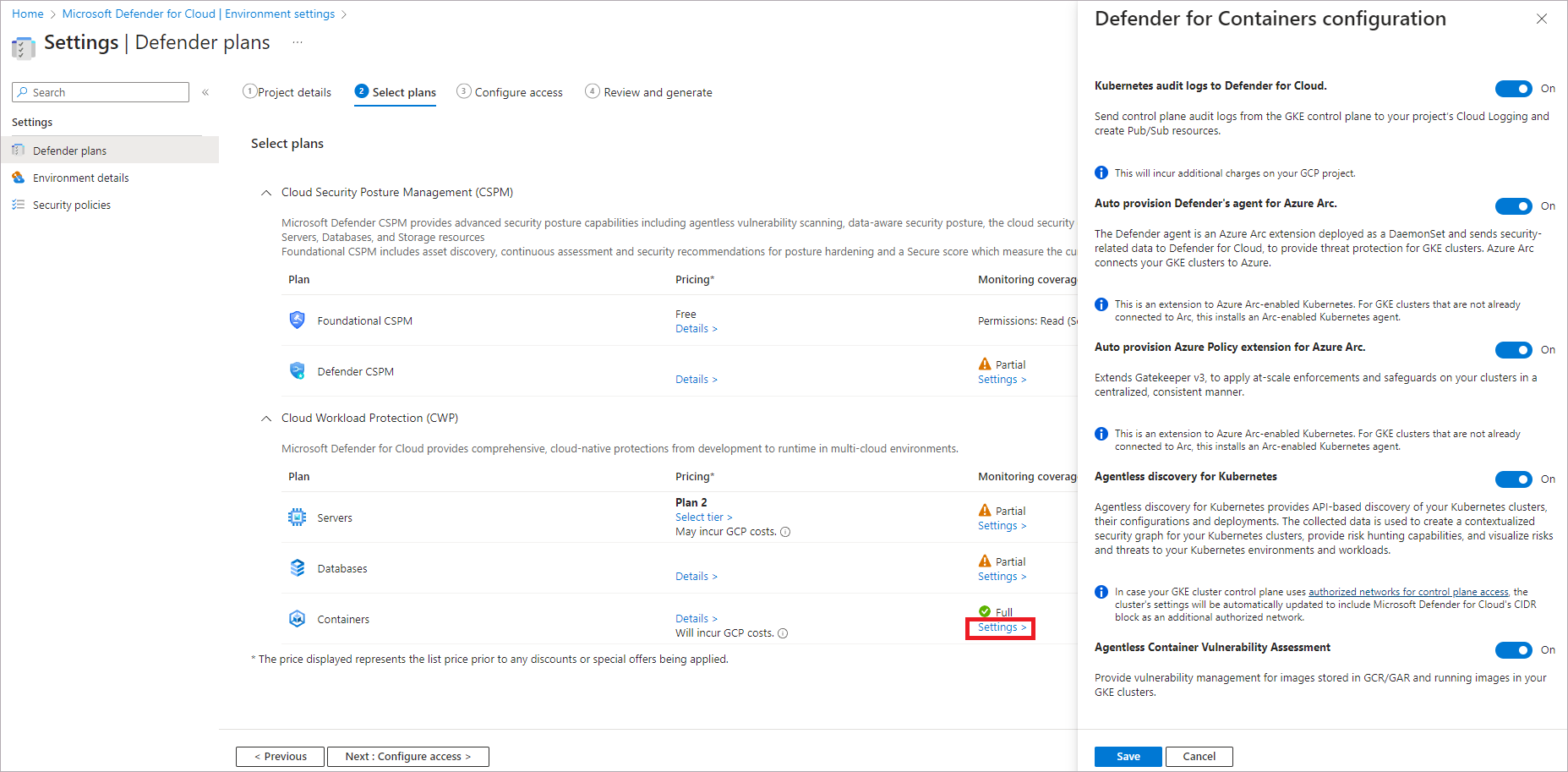

Upewnij się, że plan kontenerów jest włączony.

Aby zmienić opcjonalne konfiguracje planu, wybierz pozycję Ustawienia.

Dzienniki inspekcji platformy Kubernetes do Defender dla Chmury: włączone domyślnie. Ta konfiguracja jest dostępna tylko na poziomie projektu GCP. Udostępnia ona bez agenta zbieranie danych dziennika inspekcji za pośrednictwem rejestrowania chmury GCP do zaplecza Microsoft Defender dla Chmury na potrzeby dalszej analizy. Usługa Defender for Containers wymaga dzienników inspekcji płaszczyzny sterowania w celu zapewnienia ochrony środowiska uruchomieniowego przed zagrożeniami. Aby wysłać dzienniki inspekcji platformy Kubernetes do usługi Microsoft Defender, przełącz ustawienie na Włączone.

Uwaga

Jeśli wyłączysz tę konfigurację, funkcja zostanie wyłączona

Threat detection (control plane). Dowiedz się więcej o dostępności funkcji.Automatycznie aprowizacja czujnika usługi Defender dla usługi Azure Arc i automatycznego aprowizowania rozszerzenia usługi Azure Policy dla usługi Azure Arc: domyślnie włączona. Platforma Kubernetes z obsługą usługi Azure Arc i jej rozszerzenia można zainstalować w klastrach GKE na trzy sposoby:

- Włącz automatyczne aprowizowanie usługi Defender for Containers na poziomie projektu, jak wyjaśniono w instrukcjach w tej sekcji. Zalecamy tę metodę.

- Użyj Defender dla Chmury rekomendacji dotyczących instalacji poszczególnych klastrów. Są one wyświetlane na stronie zaleceń Microsoft Defender dla Chmury. Dowiedz się, jak wdrożyć rozwiązanie w określonych klastrach.

- Ręcznie zainstaluj platformę Kubernetes z obsługą usługi Arc i rozszerzenia.

Odnajdywanie bez agenta dla platformy Kubernetes zapewnia oparte na interfejsie API odnajdywanie klastrów Kubernetes. Aby włączyć funkcję Odnajdywanie bez agenta dla platformy Kubernetes , przełącz ustawienie na Włączone.

Ocena luk w zabezpieczeniach kontenera bez agenta zapewnia zarządzanie lukami w zabezpieczeniach obrazów przechowywanych w rejestrach Google (GAR i GCR) oraz uruchamianiu obrazów w klastrach GKE. Aby włączyć funkcję Ocena luk w zabezpieczeniach kontenera bez agenta, przełącz ustawienie na Włączone.

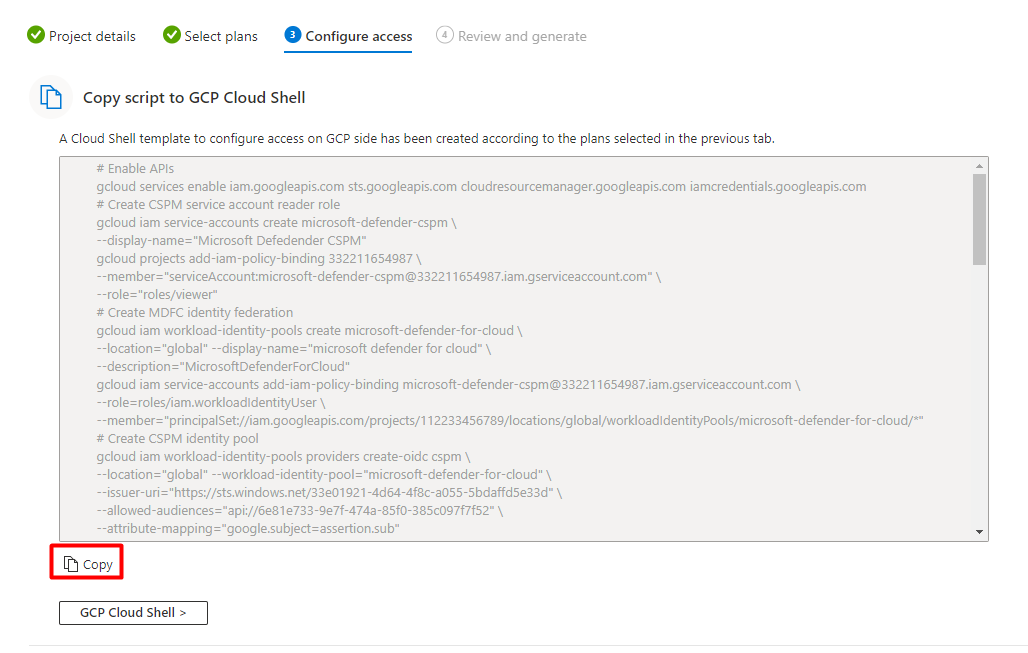

Wybierz przycisk Kopiuj.

Wybierz przycisk GCP Cloud Shell.

Wklej skrypt do terminalu usługi Cloud Shell i uruchom go.

Łącznik zostanie zaktualizowany po wykonaniu skryptu. Ukończenie tego procesu może potrwać do 6–8 godzin.

Wybierz pozycję Dalej: Przejrzyj i wygeneruj>.

Wybierz pozycję Aktualizuj.

Wdrażanie rozwiązania w określonych klastrach

Jeśli którakolwiek z domyślnych konfiguracji automatycznej aprowizacji została wyłączona, podczas procesu dołączania łącznika GCP lub później. Musisz ręcznie zainstalować platformę Kubernetes z włączoną usługą Azure Arc, czujnik usługi Defender i usługę Azure Policy dla platformy Kubernetes do każdego z klastrów GKE, aby uzyskać pełną wartość zabezpieczeń z usługi Defender for Containers.

Istnieją dwa dedykowane zalecenia Defender dla Chmury, których można użyć do zainstalowania rozszerzeń (i arc, jeśli to konieczne):

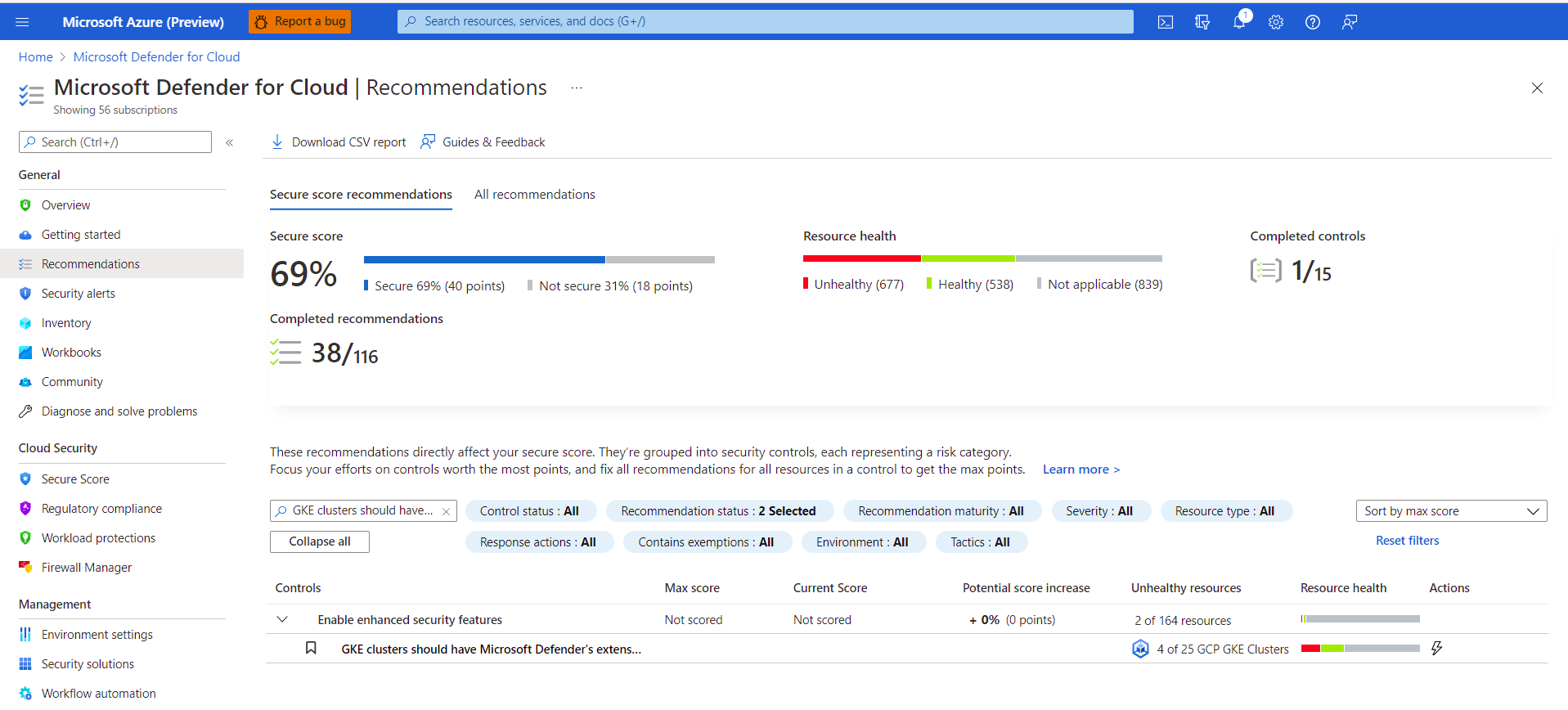

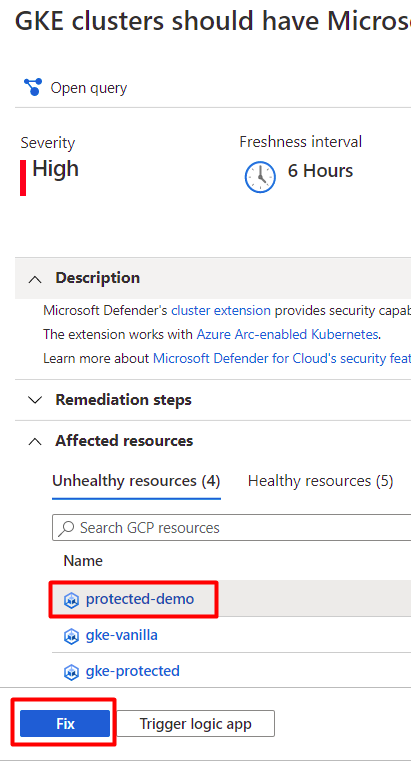

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Uwaga

Podczas instalowania rozszerzeń usługi Arc należy sprawdzić, czy udostępniony projekt GCP jest identyczny z tym, który znajduje się w odpowiednim łączniku.

Aby wdrożyć rozwiązanie w określonych klastrach:

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu Defender dla Chmury wybierz pozycję Zalecenia.

Na stronie Zalecenia Defender dla Chmury wyszukaj każdą z powyższych rekomendacji według nazwy.

Wybierz klaster GKE w złej kondycji.

Ważne

Należy wybrać klastry pojedynczo.

Nie wybieraj klastrów według ich hiperlinków: wybierz gdziekolwiek indziej w odpowiednim wierszu.

Wybierz nazwę zasobu w złej kondycji.

Wybierz pozycję Napraw.

Defender dla Chmury generuje skrypt w wybranym języku:

- W przypadku systemu Linux wybierz pozycję Bash.

- W przypadku systemu Windows wybierz pozycję PowerShell.

Wybierz pozycję Pobierz logikę korygowania.

Uruchom wygenerowany skrypt w klastrze.

Powtórz kroki od 3 do 10 dla drugiego zalecenia.

Następne kroki

Aby uzyskać zaawansowane funkcje włączania dla usługi Defender for Containers, zobacz stronę Włączanie usługi Microsoft Defender for Containers .