Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Obciążenia często obejmują wiele platform w chmurze. Usługi zabezpieczeń w chmurze muszą zrobić to samo. Microsoft Defender dla Chmury pomaga chronić obciążenia na platformie Google Cloud Platform (GCP), ale należy skonfigurować połączenie między nimi i Defender dla Chmury.

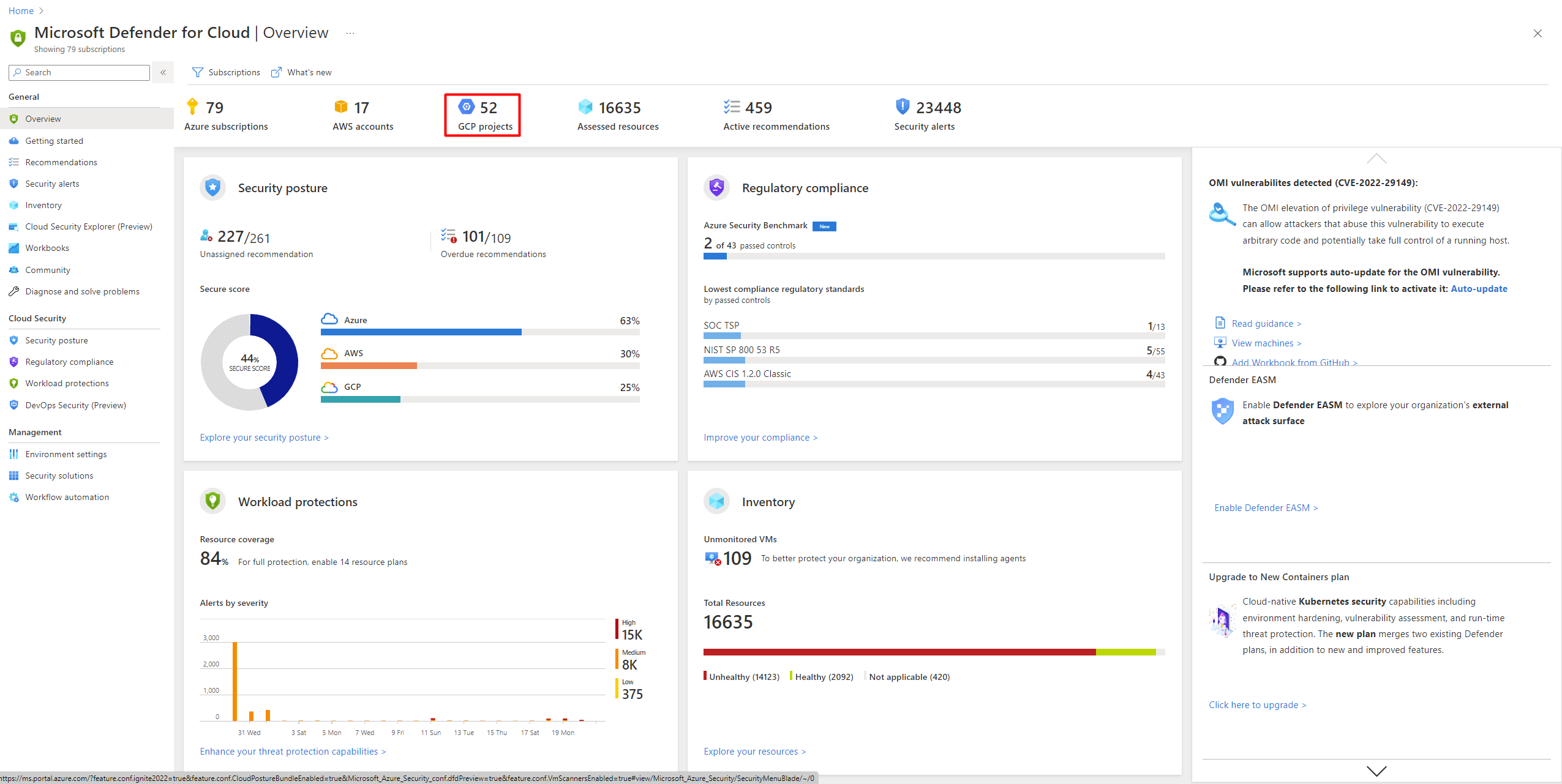

Ten zrzut ekranu przedstawia konta GCP wyświetlane na pulpicie nawigacyjnym przeglądu Defender dla Chmury.

Projekt autoryzacji GCP

Proces uwierzytelniania między Microsoft Defender dla Chmury a GCP jest procesem uwierzytelniania federacyjnego.

Podczas dołączania do Defender dla Chmury szablon usługi GCloud jest używany do tworzenia następujących zasobów w ramach procesu uwierzytelniania:

Pula tożsamości obciążeń i dostawcy

Konta usług i powiązania zasad

Proces uwierzytelniania działa w następujący sposób:

usługa CSPM Microsoft Defender dla Chmury uzyskuje token Firmy Microsoft Entra. Microsoft Entra ID podpisuje token przy użyciu algorytmu RS256 i jest ważny przez 1 godzinę.

Token Microsoft Entra jest wymieniany za pomocą tokenu STS firmy Google.

Usługa Google STS weryfikuje token u dostawcy tożsamości obciążenia. Token Entra firmy Microsoft jest wysyłany do usługi STS firmy Google, która weryfikuje token u dostawcy tożsamości obciążenia. Następnie następuje walidacja odbiorców, a token jest podpisany. Token Usługi Google STS jest następnie zwracany do usługi CSPM Defender dla Chmury.

Defender dla Chmury usługa CSPM używa tokenu Google STS do personifikacji konta usługi. Defender dla Chmury CSPM odbiera poświadczenia konta usługi używane do skanowania projektu.

Wymagania wstępne

Aby wykonać procedury opisane w tym artykule, potrzebne są następujące elementy:

Subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Microsoft Defender dla Chmury skonfigurować w ramach subskrypcji platformy Azure.

Dostęp do projektu GCP.

Uprawnienie na poziomie współautora dla odpowiedniej subskrypcji platformy Azure.

Jeśli funkcja CIEM jest włączona w ramach usługi Defender for CSPM, użytkownik włączający łącznik będzie również potrzebował roli Administratora zabezpieczeń i posiadać uprawnienie Application.ReadWrite.All dla Twojej dzierżawy.

Więcej informacji na temat cen Defender dla Chmury można znaleźć na stronie cennika. Możesz również oszacować koszty za pomocą kalkulatora kosztów usługi Defender for Cloud.

Podczas łączenia projektów GCP z określonymi subskrypcjami platformy Azure należy wziąć pod uwagę hierarchię zasobów Usługi Google Cloud i następujące wskazówki:

- Projekty GCP można połączyć z Microsoft Defender dla Chmury na poziomie projektu.

- Możesz połączyć wiele projektów z jedną subskrypcją platformy Azure.

- Możesz połączyć wiele projektów z wieloma subskrypcjami platformy Azure.

Łączenie projektu GCP

Proces dołączania zawiera cztery części, które mają miejsce podczas tworzenia połączenia zabezpieczeń między projektem GCP a Microsoft Defender dla Chmury.

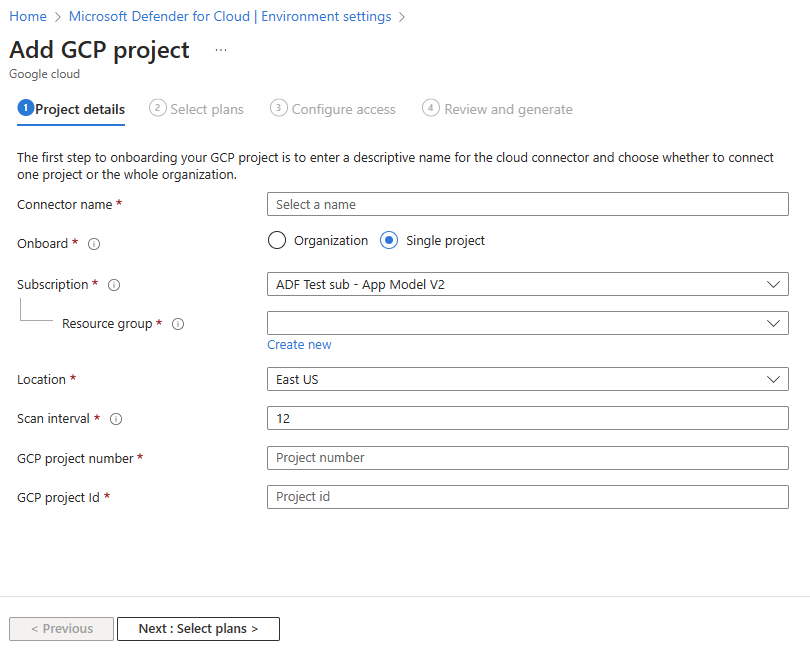

Szczegóły projektu

W pierwszej sekcji należy dodać podstawowe właściwości połączenia między projektem GCP a Defender dla Chmury.

W tym miejscu nadasz łącznikowi nazwę, wybierz subskrypcję i grupę zasobów, która służy do tworzenia zasobu szablonu usługi ARM nazywanego łącznikiem zabezpieczeń. Łącznik zabezpieczeń reprezentuje zasób konfiguracji, który przechowuje ustawienia projektów.

Możesz również wybrać lokalizację i dodać identyfikator organizacji dla projektu.

Można również ustawić interwał skanowania środowiska GCP co 4, 6, 12 lub 24 godziny.

Niektóre moduły zbierające dane działają ze stałymi odstępami skanowania i nie są wpływane przez konfiguracje niestandardowych interwałów. W poniższej tabeli przedstawiono stałe interwały skanowania dla każdego wykluczonego modułu zbierającego dane:

| Nazwa modułu zbierającego dane | Interwał skanowania |

|---|---|

| ComputeInstance ZasadyRepozytoriumArtifactRegistry ObrazRejestruArtefaktów KontenerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance Compute RegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 godzina |

Podczas dołączania organizacji można również wykluczyć numery projektów i identyfikatory folderów.

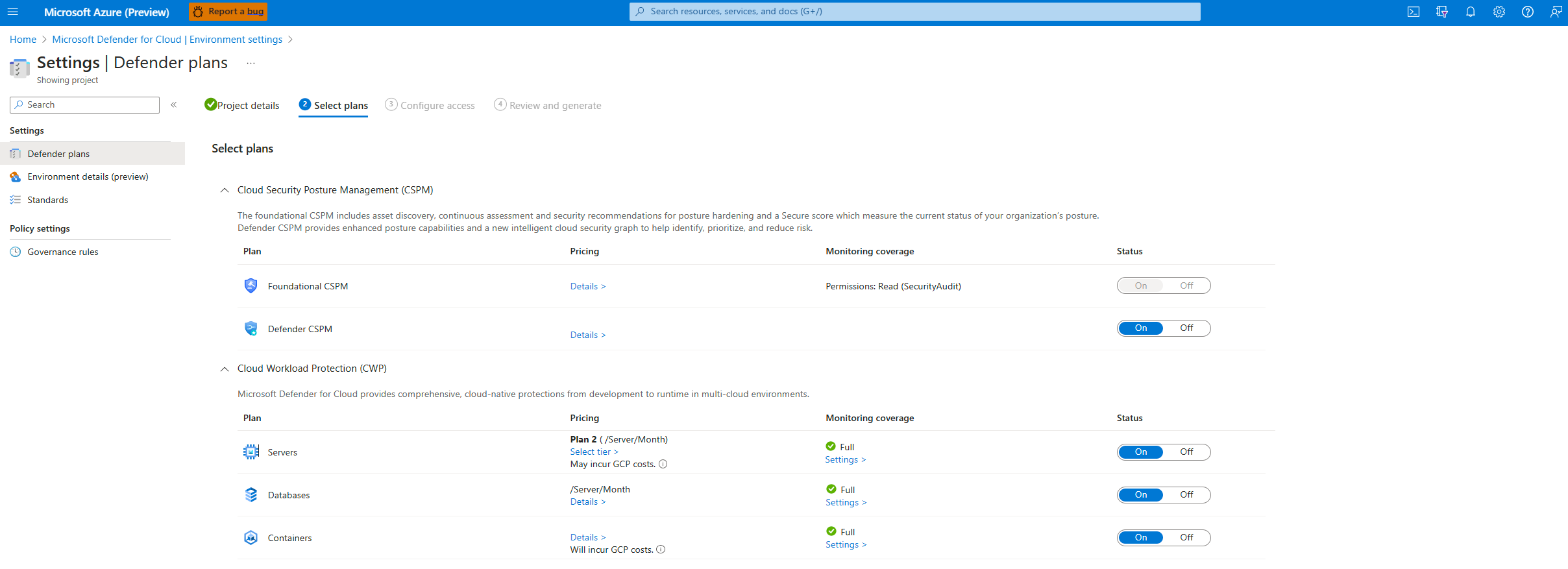

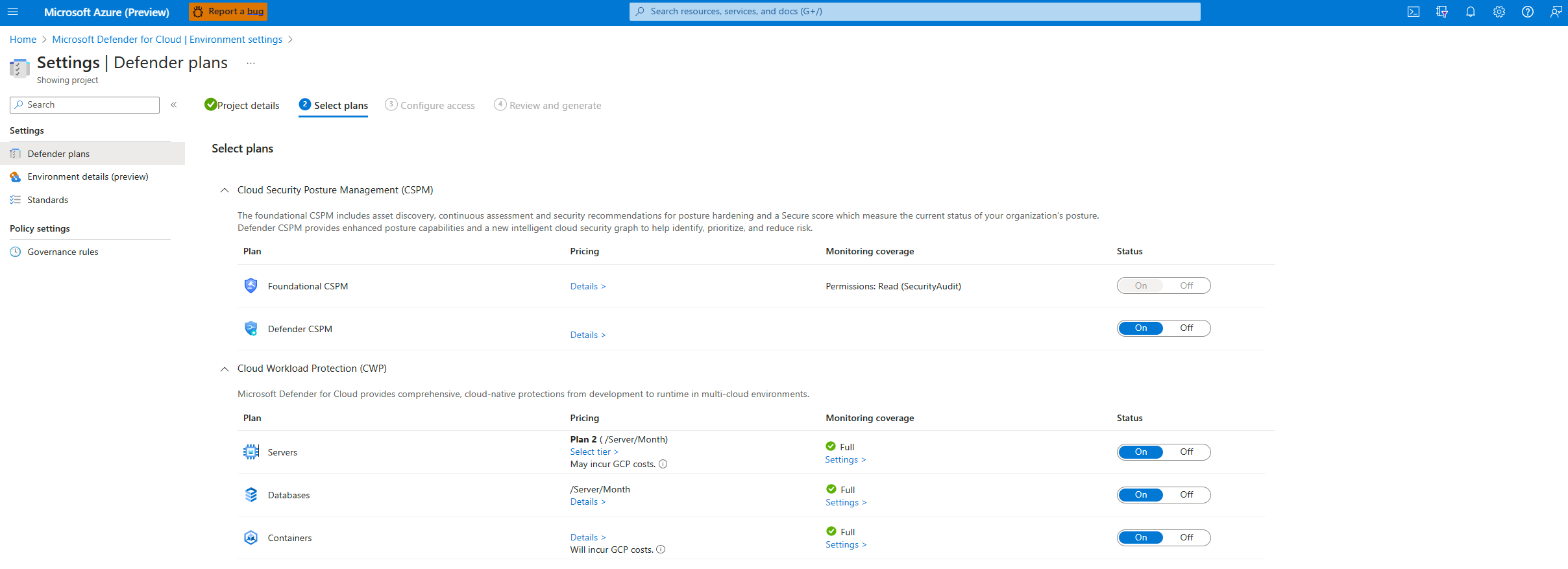

Wybieranie planów dla projektu

Po wprowadzeniu szczegółów organizacji będzie można wybrać plany, które mają zostać włączone.

W tym miejscu możesz zdecydować, które zasoby chcesz chronić na podstawie wartości zabezpieczeń, którą chcesz otrzymać.

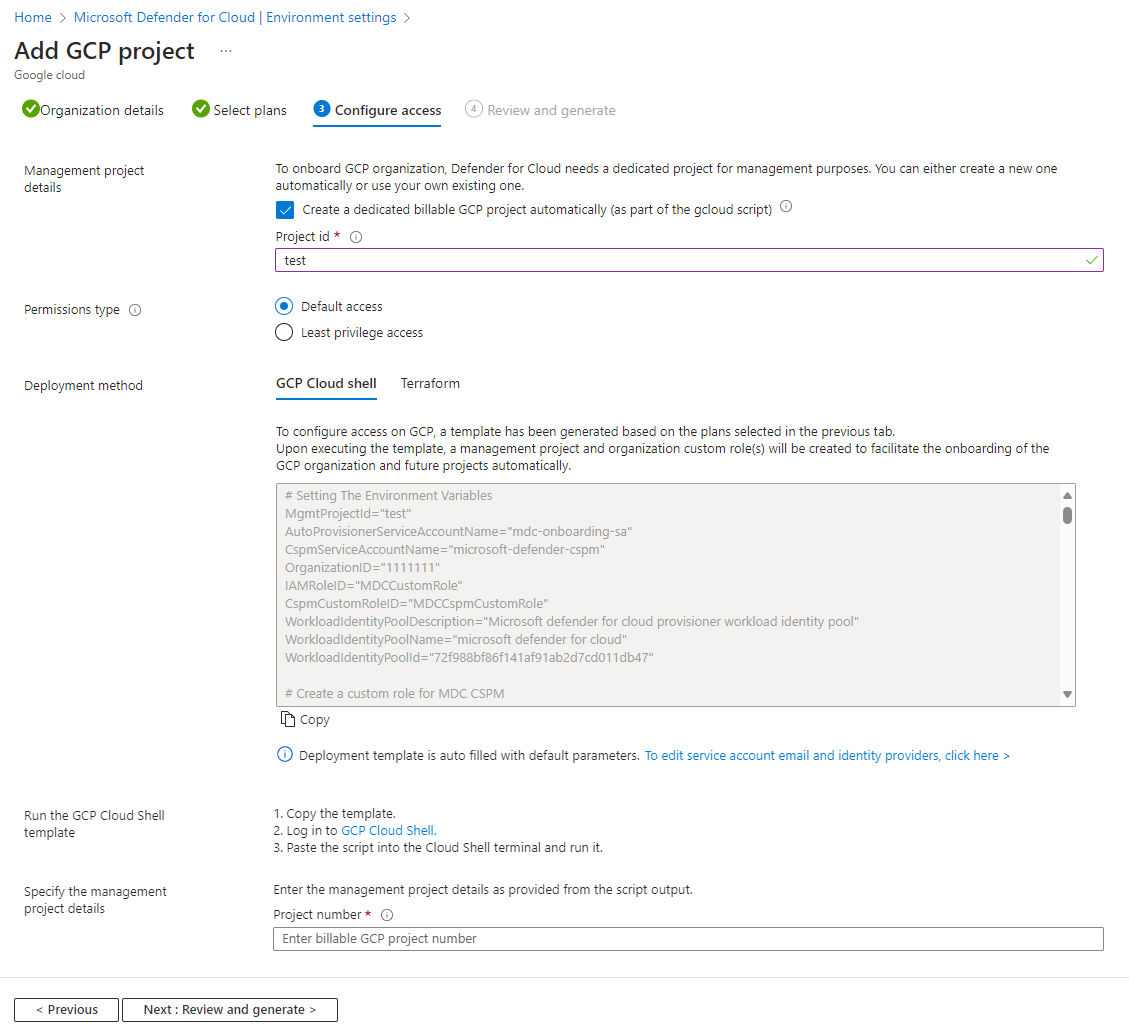

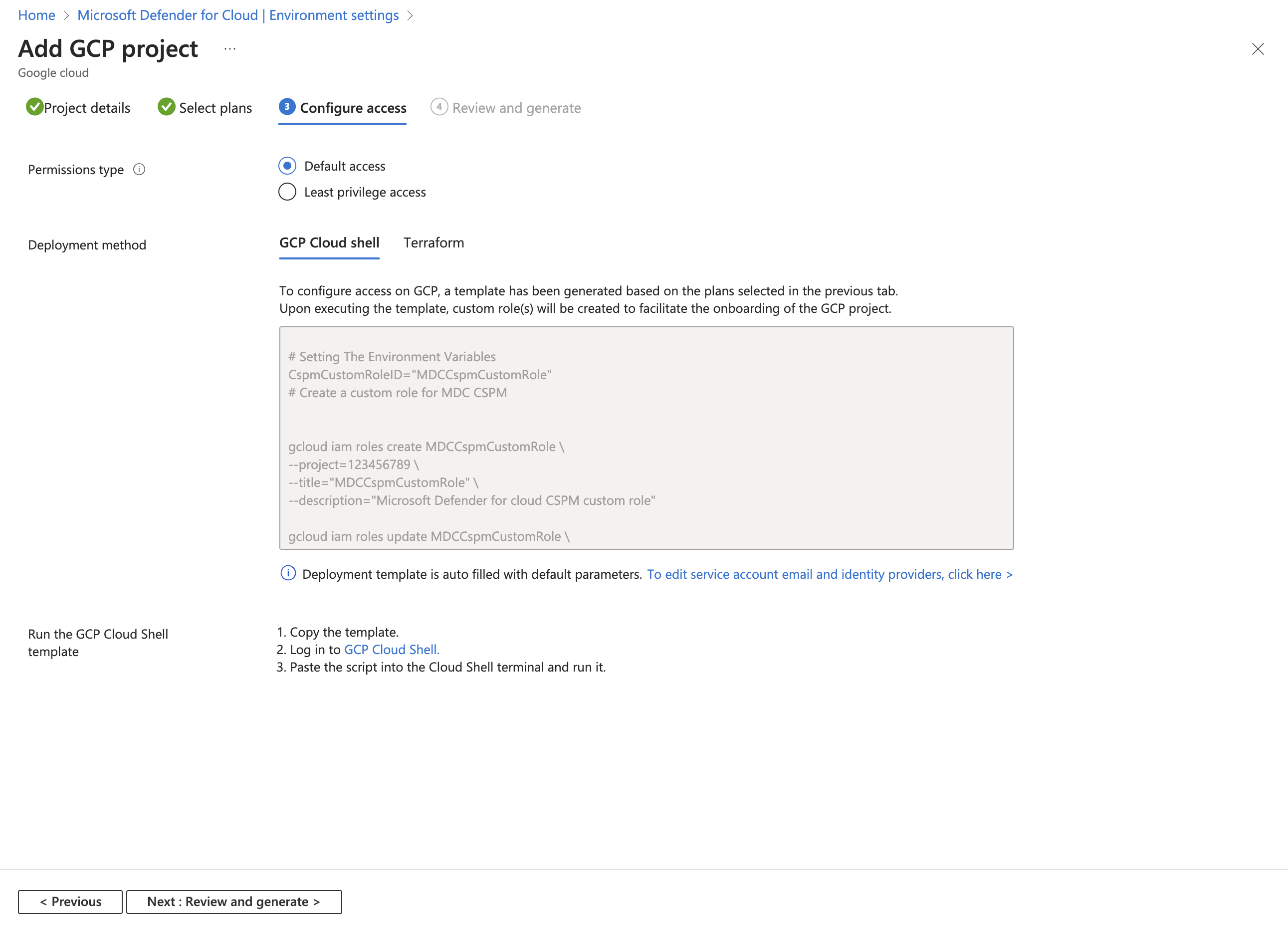

Konfigurowanie dostępu dla projektu

Po wybraniu planów chcesz włączyć i zasoby, które chcesz chronić, musisz skonfigurować dostęp między Defender dla Chmury a projektem GCP.

W tym kroku można znaleźć skrypt GCloud, który musi zostać uruchomiony w projekcie GCP, który zostanie dołączony. Skrypt usługi GCloud jest generowany na podstawie planów wybranych do dołączenia.

Skrypt GCloud tworzy wszystkie wymagane zasoby w środowisku GCP, dzięki czemu Defender dla Chmury może działać i zapewnić następujące wartości zabezpieczeń:

- Pula tożsamości obciążenia

- Dostawca tożsamości obciążenia (na plan)

- Konta usług

- Powiązania zasad na poziomie projektu (konto usługi ma dostęp tylko do określonego projektu)

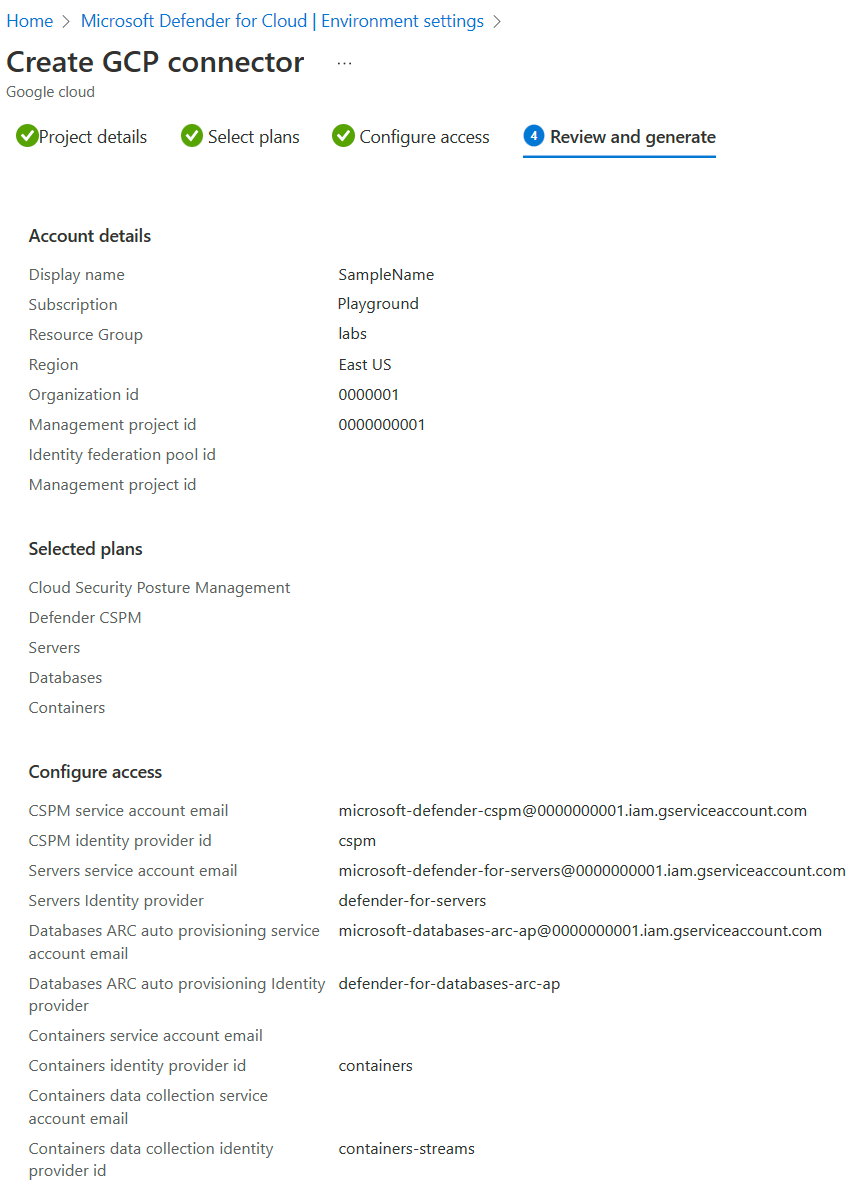

Przeglądanie i generowanie łącznika dla projektu

Ostatnim krokiem dołączania jest przejrzenie wszystkich wybranych opcji i utworzenie łącznika.

Uwaga

Aby odnaleźć zasoby GCP i umożliwić proces uwierzytelniania, należy włączyć następujące interfejsy API:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comJeśli w tej chwili nie włączysz tych interfejsów API, możesz je włączyć podczas procesu dołączania, uruchamiając skrypt usługi GCloud.

Po utworzeniu łącznika skanowanie rozpoczyna się w środowisku GCP. Nowe zalecenia są wyświetlane w Defender dla Chmury po maksymalnie 6 godzinach. Jeśli włączono automatyczne aprowizowanie, usługa Azure Arc i wszystkie włączone rozszerzenia są instalowane automatycznie dla każdego nowo wykrytego zasobu.

Łączenie organizacji GCP

Podobnie jak dołączanie pojedynczego projektu, podczas dołączania organizacji GCP Defender dla Chmury tworzy łącznik zabezpieczeń dla każdego projektu w organizacji (chyba że określone projekty zostały wykluczone).

Szczegóły organizacji

W pierwszej sekcji należy dodać podstawowe właściwości połączenia między organizacją GCP i Defender dla Chmury.

W tym miejscu nadaj łącznikowi nazwę, wybierz subskrypcję i grupę zasobów używaną do tworzenia zasobu szablonu usługi ARM nazywanego łącznikiem zabezpieczeń. Łącznik zabezpieczeń reprezentuje zasób konfiguracji, który przechowuje ustawienia projektów.

Możesz również wybrać lokalizację i dodać identyfikator organizacji dla projektu.

Podczas dołączania organizacji można również wykluczyć numery projektów i identyfikatory folderów.

Wybieranie planów dla organizacji

Po wprowadzeniu szczegółów organizacji będzie można wybrać plany, które mają zostać włączone.

W tym miejscu możesz zdecydować, które zasoby chcesz chronić na podstawie wartości zabezpieczeń, którą chcesz otrzymać.

Konfigurowanie dostępu dla organizacji

Po wybraniu planów chcesz włączyć zasoby, które chcesz chronić, musisz skonfigurować dostęp między Defender dla Chmury a organizacją GCP.

Podczas dołączania organizacji znajduje się sekcja zawierająca szczegóły projektu zarządzania. Podobnie jak w przypadku innych projektów GCP organizacja jest również traktowana jako projekt i jest używana przez Defender dla Chmury do tworzenia wszystkich wymaganych zasobów potrzebnych do połączenia organizacji z Defender dla Chmury.

W sekcji szczegółów projektu zarządzania masz do wyboru:

- Poświęcanie projektu zarządzania dla Defender dla Chmury do uwzględnienia w skry skrypucie usługi GCloud.

- Podaj szczegóły już istniejącego projektu, który ma być używany jako projekt zarządzania Defender dla Chmury.

Musisz zdecydować, jaka jest najlepsza opcja dla architektury organizacji. Zalecamy utworzenie dedykowanego projektu dla Defender dla Chmury.

Skrypt usługi GCloud jest generowany na podstawie planów wybranych do dołączenia. Skrypt tworzy wszystkie wymagane zasoby w środowisku GCP, aby Defender dla Chmury mogły działać i zapewnić następujące korzyści zabezpieczeń:

- Pula tożsamości obciążenia

- Dostawca tożsamości obciążenia dla każdego planu

- Rola niestandardowa w celu udzielenia Defender dla Chmury dostępu do odnajdywania i pobierania projektu w organizacji dołączonej

- Konto usługi dla każdego planu

- Konto usługi dla usługi automatycznego aprowizowania

- Powiązania zasad na poziomie organizacji dla każdego konta usługi

- Włączanie interfejsu API na poziomie projektu zarządzania

Niektóre interfejsy API nie są używane bezpośrednio w projekcie zarządzania. Zamiast tego interfejsy API uwierzytelniają się za pośrednictwem tego projektu i używają jednego z interfejsów API z innego projektu. Interfejs API musi być włączony w projekcie zarządzania.

Przeglądanie i generowanie łącznika dla organizacji

Ostatnim krokiem dołączania jest przejrzenie wszystkich wybranych opcji i utworzenie łącznika.

Uwaga

Aby odnaleźć zasoby GCP i umożliwić proces uwierzytelniania, należy włączyć następujące interfejsy API:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comJeśli w tej chwili nie włączysz tych interfejsów API, możesz je włączyć podczas procesu dołączania, uruchamiając skrypt usługi GCloud.

Po utworzeniu łącznika skanowanie rozpoczyna się w środowisku GCP. Nowe zalecenia są wyświetlane w Defender dla Chmury po maksymalnie 6 godzinach. Jeśli włączono automatyczne aprowizowanie, usługa Azure Arc i wszystkie włączone rozszerzenia są instalowane automatycznie dla każdego nowo wykrytego zasobu.

Opcjonalnie: Konfigurowanie wybranych planów

Domyślnie wszystkie plany są włączone. Możesz wyłączyć plany, których nie potrzebujesz.

Konfigurowanie planu usługi Defender for Servers

Usługa Microsoft Defender dla serwerów zapewnia wykrywanie zagrożeń i zaawansowane zabezpieczenia wystąpień maszyn wirtualnych GCP. Aby uzyskać pełny wgląd w zawartość zabezpieczeń usługi Microsoft Defender for Servers, połącz wystąpienia maszyn wirtualnych GCP z usługą Azure Arc. Jeśli wybierzesz plan usługi Microsoft Defender dla serwerów, potrzebne są następujące elementy:

Usługa Microsoft Defender dla serwerów jest włączona w ramach subskrypcji. Dowiedz się, jak włączyć plany w temacie Włączanie rozszerzonych funkcji zabezpieczeń.

Usługa Azure Arc dla serwerów zainstalowanych w wystąpieniach maszyn wirtualnych.

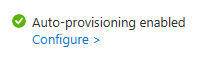

Zalecamy użycie procesu automatycznego aprowizowania w celu zainstalowania usługi Azure Arc w wystąpieniach maszyn wirtualnych. Automatyczne aprowizowanie jest domyślnie włączone w procesie dołączania i wymaga uprawnień właściciela w subskrypcji. Proces automatycznego aprowizowania usługi Azure Arc używa agenta konfiguracji systemu operacyjnego na końcu GCP. Dowiedz się więcej o dostępności agenta konfiguracji systemu operacyjnego na maszynach GCP.

Proces automatycznego aprowizowania usługi Azure Arc używa menedżera maszyn wirtualnych na platformie GCP do wymuszania zasad na maszynach wirtualnych za pośrednictwem agenta konfiguracji systemu operacyjnego. Maszyna wirtualna, która ma aktywnego agenta konfiguracji systemu operacyjnego, generuje koszt zgodnie z GCP. Aby dowiedzieć się, jak ten koszt może mieć wpływ na Twoje konto, zapoznaj się z dokumentacją techniczną platformy GCP.

Usługa Microsoft Defender dla serwerów nie instaluje agenta konfiguracji systemu operacyjnego na maszynie wirtualnej, która nie ma zainstalowanej. Jednak usługa Microsoft Defender dla serwerów umożliwia komunikację między agentem konfiguracji systemu operacyjnego i usługą konfiguracji systemu operacyjnego, jeśli agent jest już zainstalowany, ale nie komunikuje się z usługą. Ta komunikacja może zmienić agenta konfiguracji systemu operacyjnego z inactive na active i prowadzić do większej liczby kosztów.

Alternatywnie możesz ręcznie połączyć wystąpienia maszyn wirtualnych z usługą Azure Arc dla serwerów. Wystąpienia w projektach z włączonym planem usługi Defender for Servers, które nie są połączone z usługą Azure Arc, są udostępniane przez zalecenie wystąpienia maszyn wirtualnych GCP powinny być połączone z usługą Azure Arc. Wybierz opcję Napraw w rekomendacji, aby zainstalować usługę Azure Arc na wybranych maszynach.

Odpowiednie serwery usługi Azure Arc dla maszyn wirtualnych GCP, które już nie istnieją (i odpowiednie serwery usługi Azure Arc ze stanem Odłączone lub Wygasłe) są usuwane po siedmiu dniach. Ten proces usuwa nieistotne jednostki usługi Azure Arc, aby upewnić się, że są wyświetlane tylko serwery usługi Azure Arc powiązane z istniejącymi wystąpieniami.

Upewnij się, że spełniasz wymagania sieciowe usługi Azure Arc.

Włącz te inne rozszerzenia na maszynach połączonych z usługą Azure Arc:

- Usługa Microsoft Defender dla punktu końcowego

- Rozwiązanie do oceny luk w zabezpieczeniach (Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender lub Qualys)

Usługa Defender for Servers przypisuje tagi do zasobów usługi Azure Arc GCP w celu zarządzania procesem automatycznego aprowizowania. Te tagi muszą być prawidłowo przypisane do zasobów, aby usługa Defender for Servers mogła zarządzać zasobami: Cloud, , InstanceNameMDFCSecurityConnector, MachineId, ProjectIdi ProjectNumber.

Aby skonfigurować plan usługi Defender for Servers:

Na karcie Wybierz plany wybierz pozycję Konfiguruj.

W okienku Konfiguracja automatycznej aprowizacji włączlub wyłącz przełączanie w zależności od potrzeb.

Jeśli agent usługi Azure Arc jest wyłączony, należy postępować zgodnie z opisanym wcześniej procesem instalacji ręcznej.

Wybierz pozycję Zapisz.

Kontynuuj od kroku 8 instrukcji dotyczących łączenia projektu GCP.

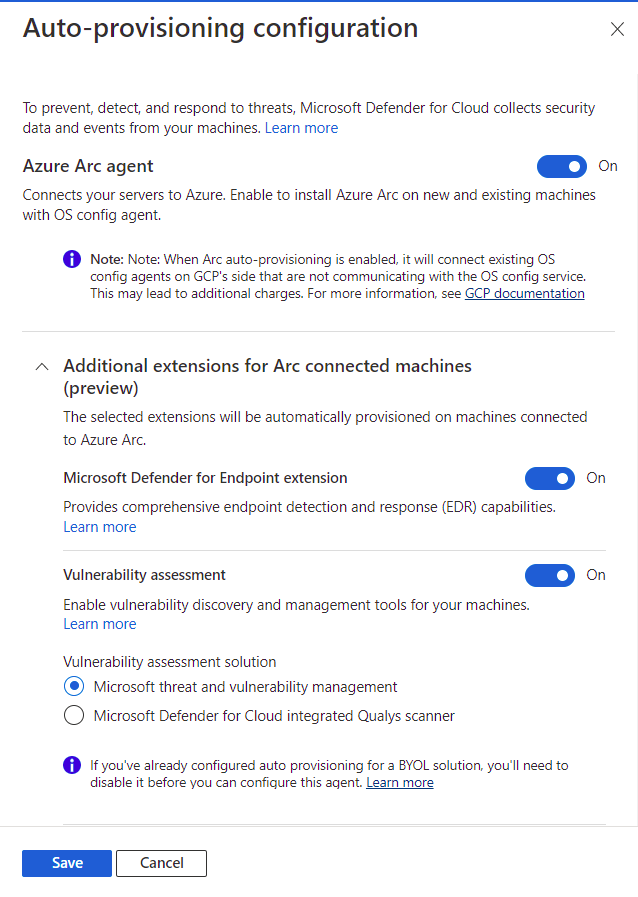

Konfigurowanie planu usługi Defender for Databases

Aby uzyskać pełny wgląd w zawartość zabezpieczeń usługi Microsoft Defender for Databases, połącz wystąpienia maszyn wirtualnych GCP z usługą Azure Arc.

Aby skonfigurować plan usługi Defender for Databases:

Na karcie Wybierz plany w obszarze Bazy danych wybierz pozycję Ustawienia.

W okienku Konfiguracja planu włącz lub wyłącz w zależności od potrzeb.

Jeśli przełącznik usługi Azure Arc jest wyłączony, należy postępować zgodnie z opisanym wcześniej procesem instalacji ręcznej.

Wybierz pozycję Zapisz.

Kontynuuj od kroku 8 instrukcji dotyczących łączenia projektu GCP.

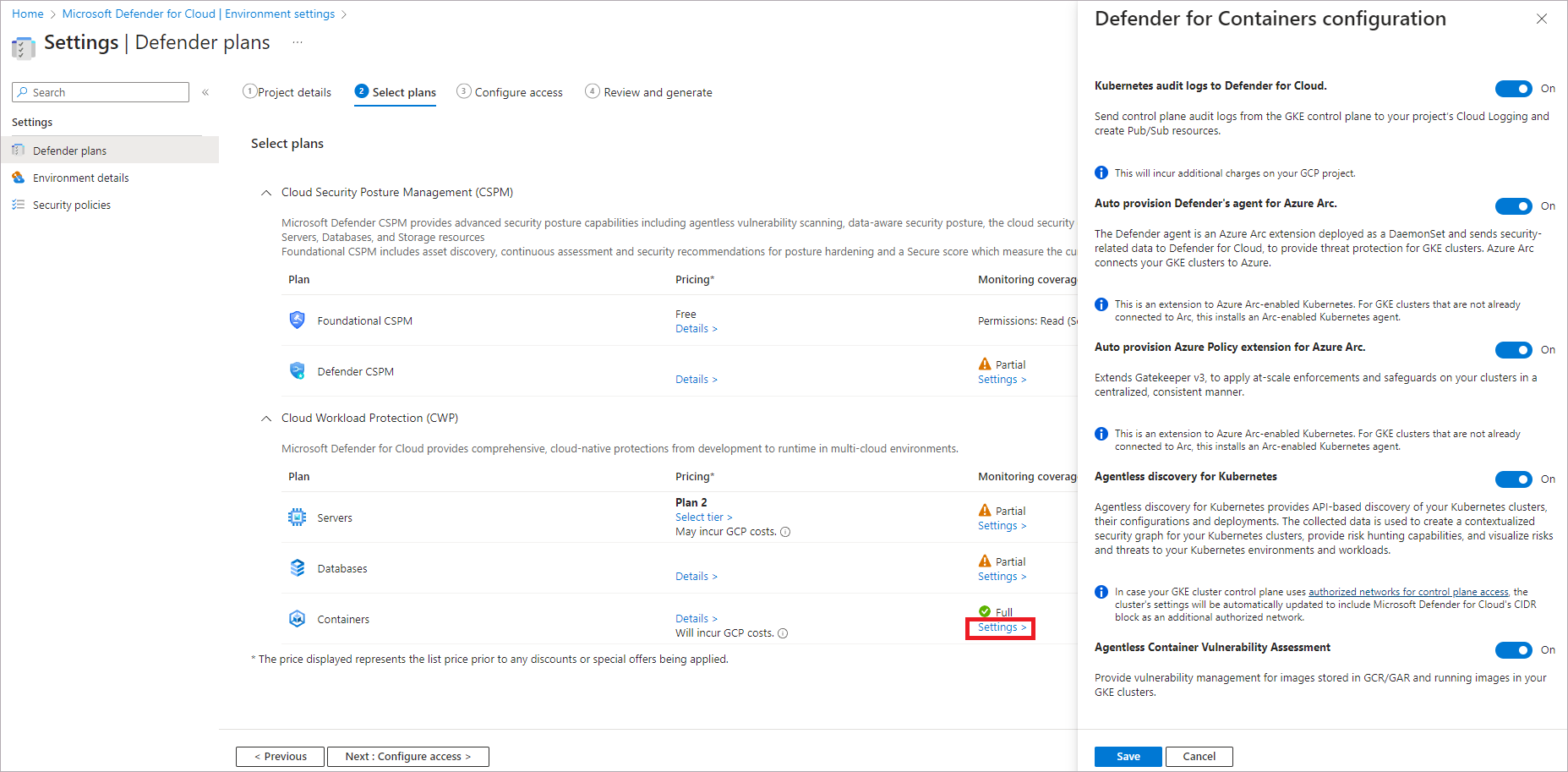

Konfigurowanie planu usługi Defender for Containers

Usługa Microsoft Defender for Containers zapewnia wykrywanie zagrożeń i zaawansowane zabezpieczenia klastrów GCP Google Kubernetes Engine (GKE) w warstwie Standardowa. Aby uzyskać pełną wartość zabezpieczeń z usługi Defender for Containers i w pełni chronić klastry GCP, upewnij się, że spełniasz następujące wymagania.

Uwaga

- Jeśli zdecydujesz się wyłączyć dostępne opcje konfiguracji, żaden agent lub składniki nie zostaną wdrożone w klastrach. Dowiedz się więcej o dostępności funkcji.

- Usługa Defender for Containers wdrożona na platformie GCP może spowodować naliczenie kosztów zewnętrznych, takich jak koszty rejestrowania, koszty pubu/subskrypcji i koszty ruchu wychodzącego.

Dzienniki inspekcji platformy Kubernetes do Defender dla Chmury: włączone domyślnie. Ta konfiguracja jest dostępna tylko na poziomie projektu GCP. Udostępnia ona bez agenta zbieranie danych dziennika inspekcji za pośrednictwem rejestrowania chmury GCP do zaplecza Microsoft Defender dla Chmury na potrzeby dalszej analizy. Usługa Defender for Containers wymaga dzienników inspekcji płaszczyzny sterowania w celu zapewnienia ochrony środowiska uruchomieniowego przed zagrożeniami. Aby wysłać dzienniki inspekcji platformy Kubernetes do usługi Microsoft Defender, przełącz ustawienie na Włączone.

Uwaga

Jeśli wyłączysz tę konfigurację, funkcja zostanie wyłączona

Threat detection (control plane). Dowiedz się więcej o dostępności funkcji.Automatycznie aprowizacja czujnika usługi Defender dla usługi Azure Arc i automatycznego aprowizowania rozszerzenia usługi Azure Policy dla usługi Azure Arc: domyślnie włączona. Platforma Kubernetes z obsługą usługi Azure Arc i jej rozszerzenia można zainstalować w klastrach GKE na trzy sposoby:

- Włącz automatyczne aprowizowanie usługi Defender for Containers na poziomie projektu, jak wyjaśniono w instrukcjach w tej sekcji. Zalecamy tę metodę.

- Użyj Defender dla Chmury rekomendacji dotyczących instalacji poszczególnych klastrów. Są one wyświetlane na stronie zaleceń Microsoft Defender dla Chmury. Dowiedz się, jak wdrożyć rozwiązanie w określonych klastrach.

- Ręcznie zainstaluj platformę Kubernetes z obsługą usługi Arc i rozszerzenia.

Funkcja dostępu do interfejsu API K8S zapewnia oparte na interfejsie API odnajdywanie klastrów Kubernetes. Aby włączyć, ustaw przełącznik Dostępu do interfejsu API K8S na Włączony.

Funkcja dostępu do rejestru zapewnia zarządzanie lukami w zabezpieczeniach dla obrazów przechowywanych w usłudze Google Container Registry (GCR) i Google Artifact Registry (GAR) oraz uruchamiania obrazów w klastrach GKE. Aby włączyć, ustaw przełącznik Dostęp do rejestru na wartość Włączone.

Aby skonfigurować plan usługi Defender for Containers:

Wykonaj kroki, aby połączyć projekt GCP.

Na karcie Wybierz plany wybierz pozycję Konfiguruj. Następnie w okienku konfiguracji usługi Defender for Containers włącz opcję Włączone.

Wybierz pozycję Zapisz.

Kontynuuj od kroku 8 instrukcji dotyczących łączenia projektu GCP.

Konfigurowanie planu CSPM w usłudze Defender

Jeśli wybierzesz plan CSPM w usłudze Defender firmy Microsoft, potrzebne są następujące elementy:

- Subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

- Musisz włączyć Microsoft Defender dla Chmury w ramach subskrypcji platformy Azure.

- Aby uzyskać dostęp do wszystkich funkcji dostępnych w planie CSPM, plan musi być włączony przez właściciela subskrypcji.

- Aby włączyć funkcje modelu CIEM (Zarządzanie upoważnieniami infrastruktury chmurowej), konto Entra ID używane do procesu dołączania musi mieć rolę katalogu Administrator aplikacji lub Administrator aplikacji w chmurze dla dzierżawy (lub równoważne prawa administratora do tworzenia rejestracji aplikacji). To wymaganie jest konieczne tylko podczas procesu dołączania.

Dowiedz się więcej na temat włączania CSPM w usłudze Defender.

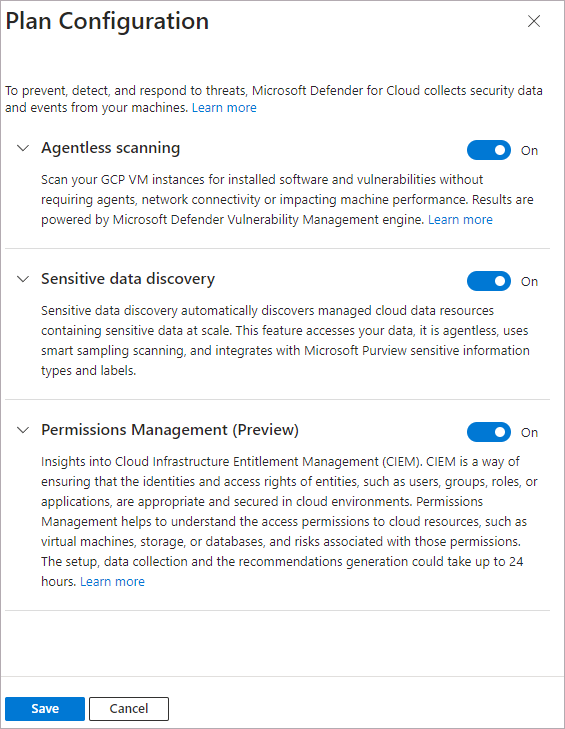

Aby skonfigurować plan CSPM w usłudze Defender:

Na karcie Wybierz plany wybierz pozycję Konfiguruj.

W okienku Konfiguracja planu włącz lub wyłącz przełączanie. Aby uzyskać pełną wartość CSPM w usłudze Defender, zalecamy włączenie wszystkich przełączeń do opcji Włączone.

Wybierz pozycję Zapisz.

Kontynuuj od kroku 8 instrukcji dotyczących łączenia projektu GCP.

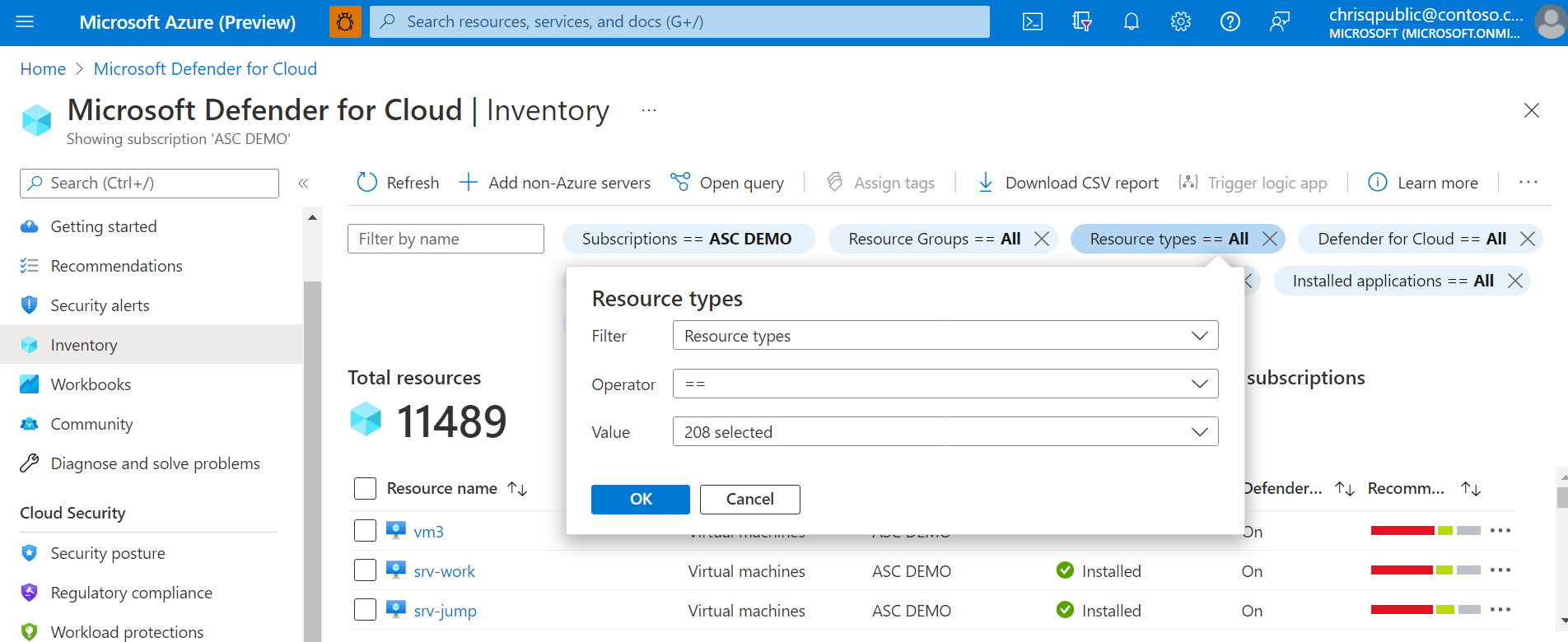

Monitorowanie zasobów GCP

Strona zaleceń dotyczących zabezpieczeń w Defender dla Chmury wyświetla zasoby GCP wraz z zasobami platformy Azure i platformy AWS dla rzeczywistego widoku wielochmurowego.

Aby wyświetlić wszystkie aktywne zalecenia dotyczące zasobów według typu zasobu, użyj strony spisu zasobów w Defender dla Chmury i przefiltruj typ zasobu GCP, który cię interesuje.

Uwaga

Ponieważ agent usługi Log Analytics (znany również jako MMA) został wycofany w sierpniu 2024 r., wszystkie funkcje i funkcje zabezpieczeń usługi Defender for Servers, które obecnie są od niego zależne, w tym te opisane na tej stronie, będą dostępne za pośrednictwem integracji usługi Microsoft Defender dla punktu końcowego lub skanowania bez agenta przed datą wycofania. Aby uzyskać więcej informacji na temat planu działania dla każdej z funkcji, które są obecnie zależne od agenta usługi Log Analytics, zobacz to ogłoszenie.

Integracja z usługą Microsoft Defender XDR

Po włączeniu Defender dla Chmury alerty Defender dla Chmury są automatycznie zintegrowane z portalem Usługi Microsoft Defender.

Integracja między Microsoft Defender dla Chmury i usługą Microsoft Defender XDR umożliwia korzystanie ze środowisk chmury w usłudze Microsoft Defender XDR. Dzięki alertom Defender dla Chmury i korelacjom w chmurze zintegrowanym z usługą Microsoft Defender XDR zespoły SOC mogą teraz uzyskiwać dostęp do wszystkich informacji o zabezpieczeniach z jednego interfejsu.

Dowiedz się więcej o alertach Defender dla Chmury w usłudze Microsoft Defender XDR.

Następne kroki

Łączenie projektu GCP jest częścią środowiska wielochmurowego dostępnego w Microsoft Defender dla Chmury:

- Przypisz dostęp do właścicieli obciążeń.

- Chroń wszystkie zasoby przy użyciu Defender dla Chmury.

- Skonfiguruj maszyny lokalne i konto platformy AWS.

- Rozwiązywanie problemów z łącznikami wielochmurowymi.

- Rozwiązywanie problemów z zasadami udostępniania z ograniczeniami w domenie.

- Uzyskaj odpowiedzi na często zadawane pytania dotyczące łączenia projektu GCP.