Wprowadzenie do monitorowania IoT w przedsiębiorstwie w usłudze Microsoft Defender XDR

W tym artykule opisano, jak klienci Ochrona punktu końcowego w usłudze Microsoft Defender mogą monitorować urządzenia IoT przedsiębiorstwa w swoim środowisku przy użyciu dodatkowej wartości zabezpieczeń w usłudze Microsoft Defender XDR.

Chociaż spis urządzeń IoT jest już dostępny dla klientów usługi Defender for Endpoint P2, włączenie zabezpieczeń IoT przedsiębiorstwa dodaje alerty, zalecenia i dane luk w zabezpieczeniach, specjalnie utworzone dla urządzeń IoT w sieci przedsiębiorstwa.

Urządzenia IoT obejmują drukarki, kamery, telefony VOIP, telewizory inteligentne i inne. Włączenie zabezpieczeń IoT przedsiębiorstwa oznacza na przykład, że można użyć rekomendacji w usłudze Microsoft Defender XDR, aby otworzyć pojedynczy bilet IT na potrzeby stosowania poprawek aplikacji podatnych na zagrożenia na obu serwerach i drukarkach.

Wymagania wstępne

Przed rozpoczęciem procedur opisanych w tym artykule przeczytaj artykuł Secure IoT devices in the enterprise (Zabezpieczanie urządzeń IoT w przedsiębiorstwie ), aby dowiedzieć się więcej na temat integracji między usługą Defender for Endpoint i usługą Defender for IoT.

Upewnij się, że masz:

Urządzenia IoT w sieci widoczne w spisie urządzeń XDR w usłudze Microsoft Defender

Dostęp do portalu Microsoft Defender jako administrator zabezpieczeń

Ochrona punktu końcowego w usłudze Microsoft Defender agentów wdrożonych w środowisku. Aby uzyskać więcej informacji, zobacz dołączanie Ochrona punktu końcowego w usłudze Microsoft Defender.

Jedna z następujących licencji:

Licencja platformy Microsoft 365 E5 (ME5) lub E5 Security

Ochrona punktu końcowego w usłudze Microsoft Defender P2 z dodatkowym, autonomicznym Microsoft Defender for IoT — licencja urządzenia EIoT — licencja dodatku, dostępna do zakupu lub wersji próbnej z Centrum administracyjne platformy Microsoft 365.

Napiwek

Jeśli masz licencję autonomiczną, nie musisz przełączać się w usłudze Enterprise IoT Security i przejść bezpośrednio do pozycji Wyświetl dodaną wartość zabezpieczeń w usłudze Microsoft Defender XDR.

Aby uzyskać więcej informacji, zobacz Zabezpieczenia IoT przedsiębiorstwa w usłudze Microsoft Defender XDR.

Włączanie monitorowania IoT przedsiębiorstwa

W tej procedurze opisano sposób włączania monitorowania IoT przedsiębiorstwa w usłudze Microsoft Defender XDR i ma zastosowanie tylko dla klientów zabezpieczeń ME5/E5.

Pomiń tę procedurę, jeśli masz jeden z następujących typów planów licencjonowania:

- Klienci z starszym planem cenowym IoT enterprise i licencją ME5/E5 Security.

- Klienci z autonomicznymi licencjami na urządzenia dodane do usługi Ochrona punktu końcowego w usłudze Microsoft Defender P2. W takich przypadkach ustawienie zabezpieczeń IoT przedsiębiorstwa jest włączone jako tylko do odczytu.

Aby włączyć monitorowanie IoT przedsiębiorstwa:

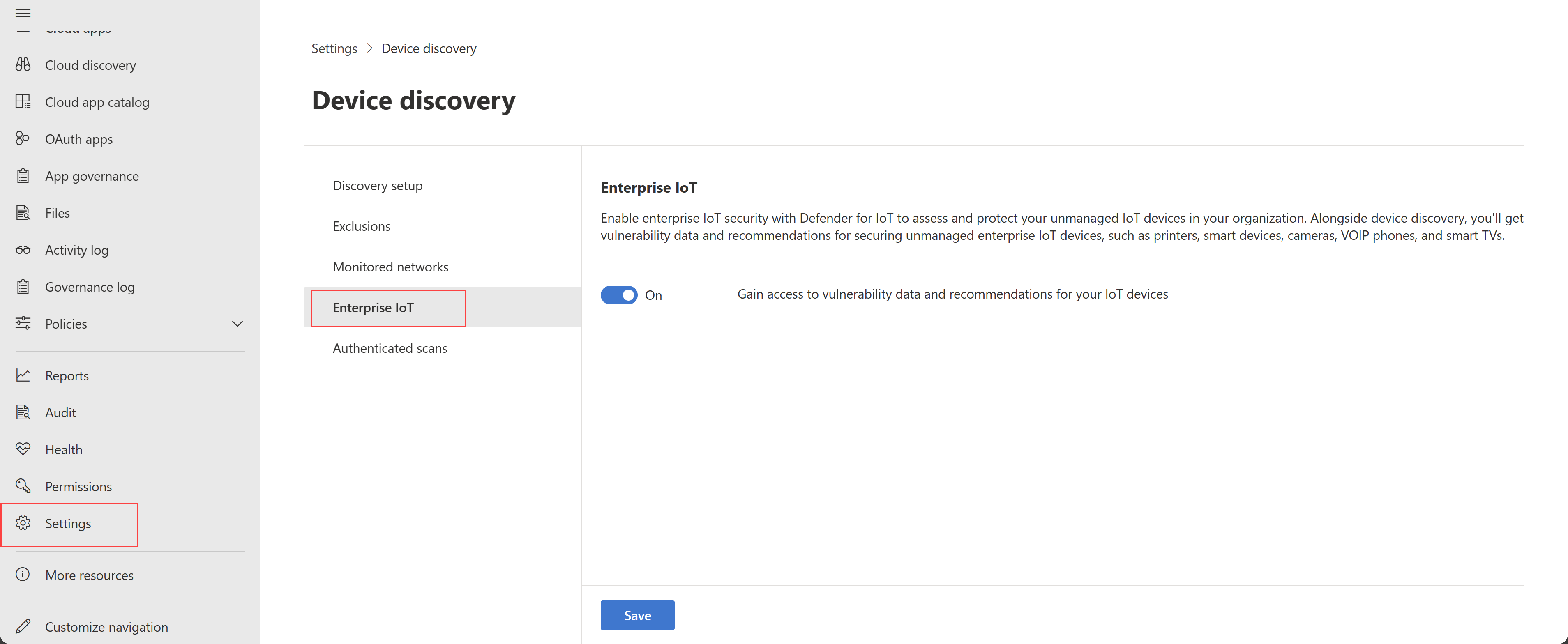

- W usłudze Microsoft Defender XDR wybierz pozycję Ustawienia>Odnajdywanie>urządzeń Enterprise IoT.

Uwaga

Upewnij się, że funkcja odnajdywania urządzeń jest włączona w obszarze Zaawansowane funkcje punktów końcowych>ustawień.>

Przełącz opcję zabezpieczeń IoT przedsiębiorstwa na włączone. Na przykład:

Wyświetlanie dodatkowej wartości zabezpieczeń w usłudze Microsoft Defender XDR

W tej procedurze opisano sposób wyświetlania powiązanych alertów, zaleceń i luk w zabezpieczeniach dla określonego urządzenia w usłudze Microsoft Defender XDR po włączeniu opcji zabezpieczeń IoT przedsiębiorstwa.

Aby wyświetlić dodaną wartość zabezpieczeń:

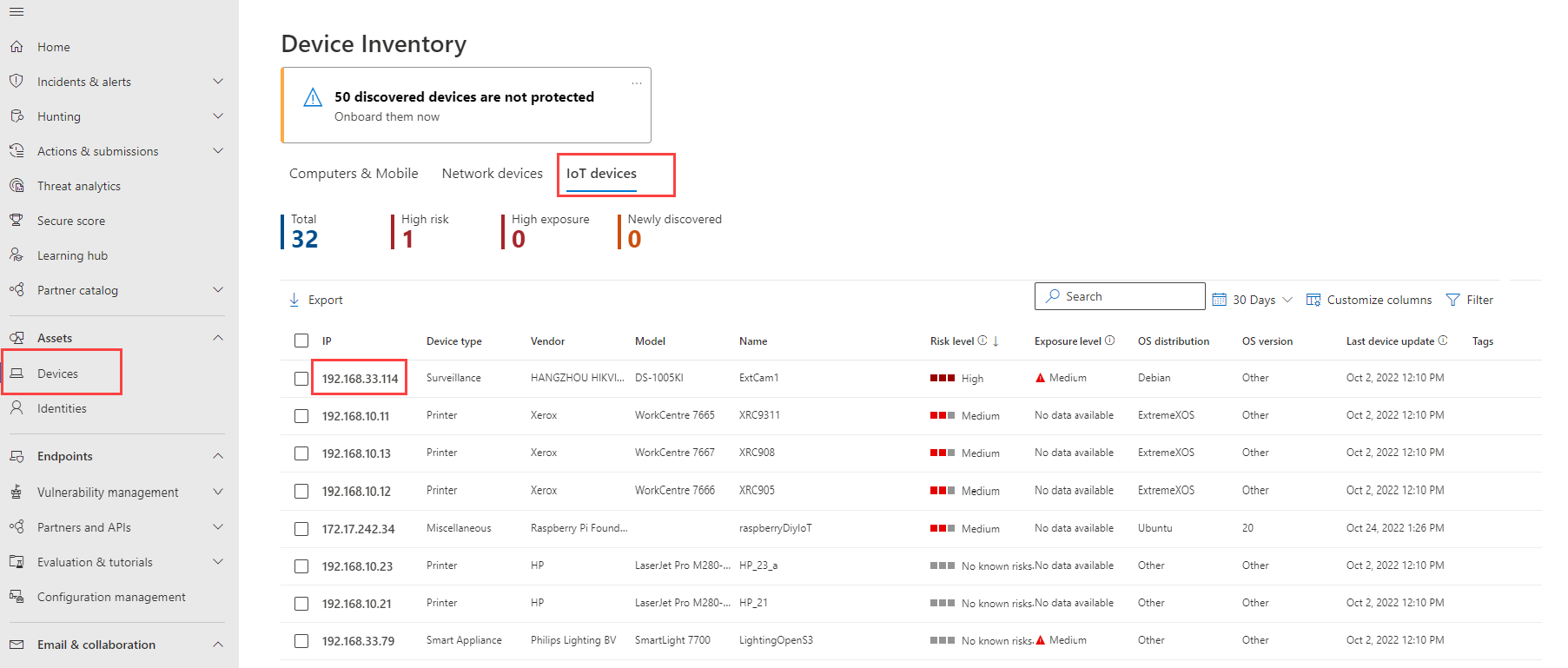

W usłudze Microsoft Defender XDR wybierz pozycję Urządzenia zawartości>, aby otworzyć stronę Spis urządzeń.

Wybierz kartę Urządzenia IoT i wybierz określony adres IP urządzenia, aby przejść do szczegółów, aby uzyskać więcej informacji. Na przykład:

Na stronie szczegółów urządzenia zapoznaj się z następującymi kartami, aby wyświetlić dane dodane przez zabezpieczenia IoT przedsiębiorstwa dla urządzenia:

Na karcie Alerty sprawdź wszystkie alerty wyzwalane przez urządzenie. Symulowanie alertów w usłudze Microsoft 365 Defender for Enterprise IoT przy użyciu scenariusza urządzenia Raspberry Pi dostępnego na stronie Oceny i samouczki usługi Microsoft 365 Defender.

Możesz również skonfigurować zaawansowane zapytania wyszukiwania zagrożeń w celu utworzenia niestandardowych reguł alertów. Aby uzyskać więcej informacji, zobacz przykładowe zaawansowane zapytania dotyczące wyszukiwania zagrożeń dla monitorowania IoT w przedsiębiorstwie.

Na karcie Zalecenia dotyczące zabezpieczeń sprawdź wszelkie zalecenia dostępne dla urządzenia, aby zmniejszyć ryzyko i utrzymać mniejszą powierzchnię ataków.

Na karcie Wykryte luki w zabezpieczeniach sprawdź wszystkie znane cvEs skojarzone z urządzeniem. Znane CVE mogą pomóc zdecydować, czy należy zastosować poprawki, usunąć lub zawierać urządzenie, i ograniczyć ryzyko do sieci. Alternatywnie możesz użyć zaawansowanych zapytań do wyszukiwania zagrożeń , aby zbierać luki w zabezpieczeniach na wszystkich urządzeniach.

Aby wyszukać zagrożenia:

Na stronie Spis urządzeń wybierz pozycję Przejdź do wyszukiwania, aby wykonywać zapytania dotyczące urządzeń przy użyciu tabel, takich jak tabela DeviceInfo. Na stronie Zaawansowane wyszukiwanie zagrożeń wykonaj zapytanie dotyczące danych przy użyciu innych schematów.

Przykład zaawansowane zapytania wyszukiwania zagrożeń dla przedsiębiorstwa IoT

W tej sekcji wymieniono przykładowe zaawansowane zapytania dotyczące wyszukiwania zagrożeń, których można używać w usłudze Microsoft 365 Defender, aby ułatwić monitorowanie i zabezpieczanie urządzeń IoT przy użyciu zabezpieczeń enterprise for IoT.

Znajdowanie urządzeń według określonego typu lub podtypu

Użyj następującego zapytania, aby zidentyfikować urządzenia istniejące w sieci firmowej według typu urządzenia, takiego jak routery:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId

| where DeviceType == "NetworkDevice" and DeviceSubtype == "Router"

Znajdowanie i eksportowanie luk w zabezpieczeniach dla urządzeń IoT

Użyj następującego zapytania, aby wyświetlić listę wszystkich luk w zabezpieczeniach na urządzeniach IoT:

DeviceInfo

| where DeviceCategory =~ "iot"

| join kind=inner DeviceTvmSoftwareVulnerabilities on DeviceId

Aby uzyskać więcej informacji, zobacz Zaawansowane wyszukiwanie zagrożeń i Omówienie zaawansowanego schematu wyszukiwania zagrożeń.