Zabezpieczanie urządzeń IoT w przedsiębiorstwie

Liczba urządzeń IoT nadal rośnie wykładniczo w sieciach przedsiębiorstw, takich jak drukarki, urządzenia Voice over Internet Protocol (VoIP), inteligentne telewizory i systemy konferencji rozproszone wokół wielu budynków biurowych.

Chociaż liczba urządzeń IoT nadal rośnie, często brakuje im zabezpieczeń, które są powszechne w zarządzanych punktach końcowych, takich jak laptopy i telefony komórkowe. Dla złych aktorów te niezarządzane urządzenia mogą być używane jako punkt wejścia do ruchu bocznego lub uchylania się od nich, a zbyt często użycie takich taktyk prowadzi do eksfiltracji poufnych informacji.

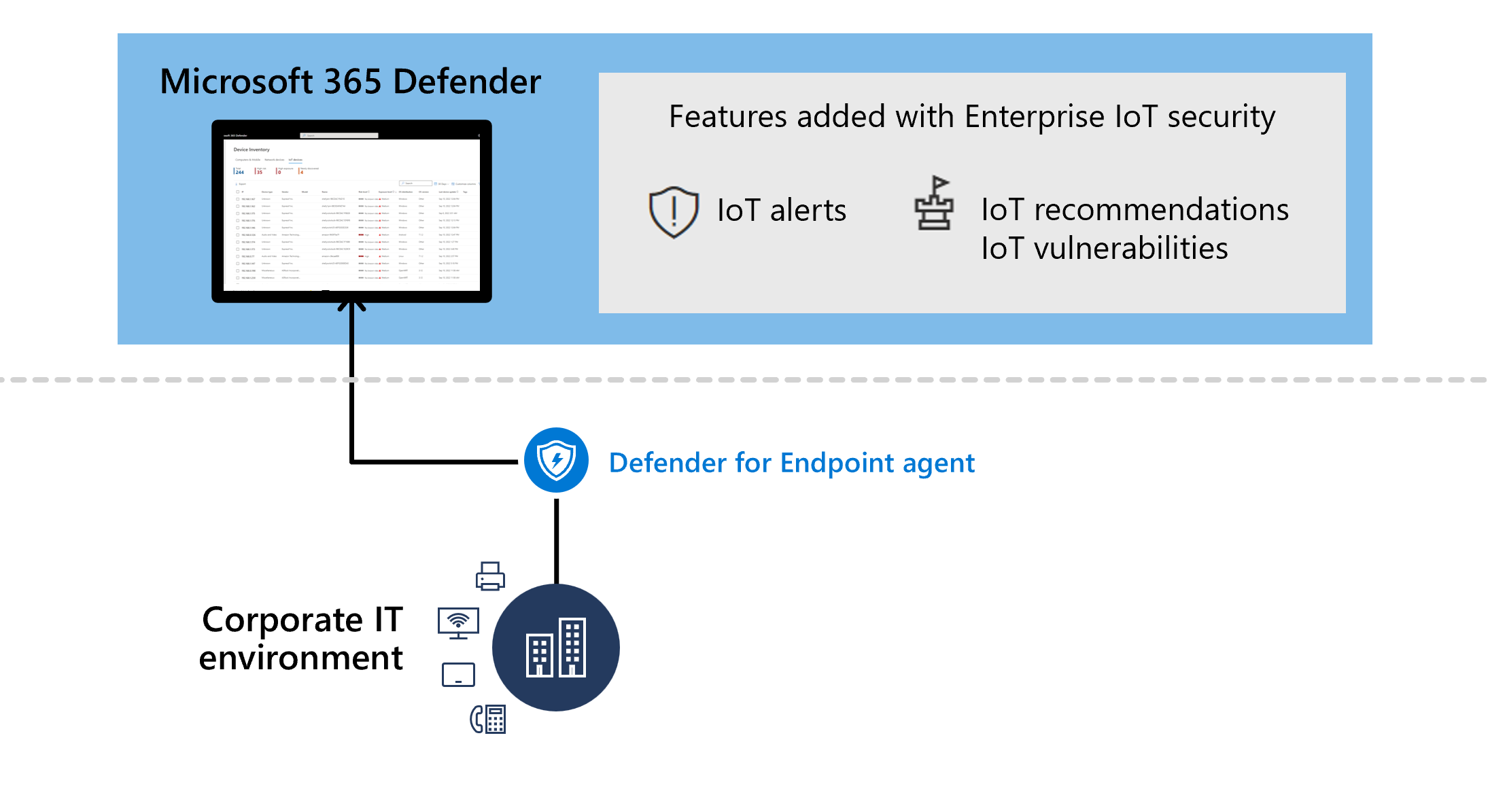

Usługa Microsoft Defender dla IoT bezproblemowo integruje się z usługą Microsoft Defender XDR i Ochrona punktu końcowego w usłudze Microsoft Defender w celu zapewnienia zarówno odnajdywania urządzeń IoT, jak i wartości zabezpieczeń dla urządzeń IoT, w tym specjalnie utworzonych zaleceń i danych luk w zabezpieczeniach.

Zabezpieczenia IoT przedsiębiorstwa w usłudze Microsoft Defender XDR

Zabezpieczenia IoT przedsiębiorstwa w usłudze Microsoft Defender XDR zapewniają wartość zabezpieczeń specyficzną dla IoT, w tym poziomy ryzyka i narażenia, luki w zabezpieczeniach i zalecenia w usłudze Microsoft Defender XDR.

Jeśli jesteś klientem rozwiązania Microsoft 365 E5 (ME5)/ E5 Security and Defender for Endpoint P2, włącz obsługę zabezpieczeń IoT Dla przedsiębiorstw w witrynie Microsoft Defender Portal.

Jeśli nie masz licencji me5/E5 Security, ale jesteś klientem Ochrona punktu końcowego w usłudze Microsoft Defender, zacznij od bezpłatnej wersji próbnej lub kup autonomiczne licencje na urządzenia, aby uzyskać tę samą wartość zabezpieczeń specyficzną dla IoT.

Zalecenia

W przypadku urządzeń IoT w przedsiębiorstwie obsługiwane są następujące zalecenia dotyczące zabezpieczeń usługi Defender for Endpoint:

- Wymaganie uwierzytelniania dla interfejsu zarządzania telnet

- Wyłączanie niezabezpieczonego protokołu administracyjnego — Telnet

- Usuwanie niezabezpieczonych protokołów administracyjnych SNMP V1 i SNMP V2

- Wymaganie uwierzytelniania dla interfejsu zarządzania VNC

Aby uzyskać więcej informacji, zobacz Zalecenia dotyczące zabezpieczeń.

Często zadawane pytania

Ta sekcja zawiera listę często zadawanych pytań dotyczących zabezpieczania sieci IoT przedsiębiorstwa za pomocą usługi Microsoft Defender dla IoT.

Jaka jest różnica między ot i enterprise IoT?

Technologia operacyjna (OT): Czujniki sieciowe OT używają bez agentów, opatentowanej technologii do odnajdywania, uczenia się i ciągłego monitorowania urządzeń sieciowych w celu uzyskania głębokiego wglądu w zagrożenia związane z technologią operacyjną (OT) / Industrial Control System (ICS). Czujniki przeprowadzają zbieranie danych, analizę i zgłaszanie alertów w witrynie, co czyni je idealnym rozwiązaniem dla lokalizacji o niskiej przepustowości lub dużym opóźnieniu.

Przedsiębiorstwa IoT: Usługa IoT w przedsiębiorstwie zapewnia widoczność i zabezpieczenia urządzeń IoT w środowisku firmowym.

Ochrona sieci IoT w przedsiębiorstwie rozszerza funkcje bez agenta poza środowiska operacyjne, zapewniając pokrycie wszystkich urządzeń IoT w danym środowisku. Na przykład środowisko IoT przedsiębiorstwa może obejmować drukarki, kamery i specjalnie utworzone, zastrzeżone urządzenia.

Które urządzenia są obsługiwane w przypadku zabezpieczeń IoT przedsiębiorstwa?

Zabezpieczenia IoT przedsiębiorstwa obejmują szerokie spektrum urządzeń zidentyfikowanych przez usługę Defender for Endpoint przy użyciu zarówno pasywnych, jak i aktywnych metod odnajdywania.

Obsługiwane urządzenia obejmują szeroką gamę modeli sprzętowych i dostawców, obejmujących między innymi firmowe urządzenia IoT, takie jak drukarki, aparaty fotograficzne i telefony VoIP.

Aby uzyskać więcej informacji, zobacz Defender for IoT devices (Urządzenia usługi Defender dla IoT).

Jak rozpocząć korzystanie z przedsiębiorstwa IoT?

Klienci korzystający z rozwiązań Microsoft E5 (ME5) i E5 Security mają już urządzenia obsługiwane w przypadku zabezpieczeń IoT przedsiębiorstwa. Jeśli masz tylko licencję usługi Defender for Endpoint P2, możesz zakupić autonomiczne licencje dla poszczególnych urządzeń na potrzeby monitorowania IoT w przedsiębiorstwie lub skorzystać z wersji próbnej.

Aby uzyskać więcej informacji, zobacz:

- Wprowadzenie do monitorowania IoT w przedsiębiorstwie w usłudze Microsoft Defender XDR

- Zarządzanie obsługą monitorowania IoT w przedsiębiorstwie za pomocą usługi Microsoft Defender dla IoT

Jakie uprawnienia muszę używać zabezpieczeń IoT przedsiębiorstwa z usługą Defender dla IoT?

Aby uzyskać informacje na temat wymaganych uprawnień, zobacz Wymagania wstępne.

Które urządzenia są rozliczane?

Aby uzyskać więcej informacji, zobacz Urządzenia monitorowane przez usługę Defender dla IoT.

Jak oszacować liczbę urządzeń, które chcę monitorować?

Aby uzyskać więcej informacji, zobacz Calculate monitored devices for Enterprise IoT monitoring (Obliczanie monitorowanych urządzeń na potrzeby monitorowania IoT w przedsiębiorstwie).

Jak mogę anulować przedsiębiorstwo IoT?

Aby uzyskać więcej informacji, zobacz Wyłączanie zabezpieczeń IoT przedsiębiorstwa.

Co się stanie po zakończeniu okresu próbnego?

Jeśli po zakończeniu okresu próbnego nie dodano licencji autonomicznej, okres próbny zostanie automatycznie anulowany i utracisz dostęp do funkcji zabezpieczeń IoT dla przedsiębiorstw.

Aby uzyskać więcej informacji, zobacz Rozliczenia subskrypcji usługi Defender dla IoT.

Jak rozwiązać problemy z rozliczeniami związane z moim planem usługi Defender dla IoT?

W przypadku wszelkich problemów rozliczeniowych lub technicznych otwórz bilet pomocy technicznej dla usługi Microsoft Defender XDR.

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz:

- Wprowadzenie do monitorowania IoT w przedsiębiorstwie w usłudze Microsoft 365 Defender

- Rozliczenia subskrypcji usługi Defender dla IoT

- Omówienie odnajdywania urządzeń

- Kolejka alertów w usłudze Microsoft 365 Defender

- Zalecenia dotyczące zabezpieczeń

- Luki w zabezpieczeniach w mojej organizacji

- Zarządzanie spisem urządzeń w witrynie Azure Portal

- Proaktywne wyszukiwanie za pomocą zaawansowanego wyszukiwania zagrożeń w usłudze Microsoft 365 Defender

Następne kroki

Rozpocznij zabezpieczanie zasobów sieciowych IoT przedsiębiorstwa, dołączając usługę Defender dla IoT z usługi Microsoft Defender XDR.