Zwiększanie poziomu zabezpieczeń przy użyciu zaleceń dotyczących zabezpieczeń

Zalecenia dotyczące zabezpieczeń usługi Microsoft Defender dla IoT umożliwiają zwiększenie poziomu zabezpieczeń sieci między urządzeniami w złej kondycji w sieci. Obniż obszar ataków, tworząc możliwe do podjęcia działania, priorytetowe plany ograniczania ryzyka, które odpowiadają unikatowym wyzwaniom w sieciach OT/IoT.

Ważne

Strona Rekomendacje jest obecnie dostępna w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wyświetlanie zaleceń dotyczących zabezpieczeń

Wyświetl wszystkie bieżące zalecenia dotyczące organizacji na stronie usługi Defender for IoT Rekomendacje w witrynie Azure Portal. Na przykład:

Widżet Aktywne zalecenia wskazuje liczbę zaleceń, które reprezentują kroki umożliwiające podejmowanie działań na urządzeniach w złej kondycji. Zalecamy regularne przeglądanie urządzeń w złej kondycji, podejmowanie zalecanych akcji i utrzymywanie możliwie najmniejszej liczby aktywnych zaleceń.

Uwaga

W siatce są wyświetlane tylko zalecenia, które są istotne dla Danego środowiska, z co najmniej jednym urządzeniem w dobrej kondycji lub w złej kondycji. Nie zobaczysz zaleceń, które nie są związane z żadnymi urządzeniami w sieci.

Rekomendacje są wyświetlane w siatce ze szczegółami w następujących kolumnach:

| Nazwa kolumny | opis |

|---|---|

| Ważność | Wskazuje pilność sugerowanego kroku ograniczania ryzyka. |

| Nazwa/nazwisko | Nazwa zalecenia, która wskazuje podsumowanie sugerowanego kroku ograniczania ryzyka. |

| Urządzenia w złej kondycji | Liczba wykrytych urządzeń, na których jest odpowiedni zalecany krok. |

| Urządzenia w dobrej kondycji | Liczba wykrytych urządzeń, na których opisano zalecany krok i nie jest wymagana żadna akcja. |

| Czas ostatniej aktualizacji | Ostatni raz zalecenie zostało wyzwolone na wykrytym urządzeniu. |

Wykonaj jedną z następujących czynności, aby zmodyfikować wymienione dane rekomendacji:

- Wybierz pozycję

Edytuj kolumny , aby dodać lub usunąć kolumny z siatki.

Edytuj kolumny , aby dodać lub usunąć kolumny z siatki. - Przefiltruj listę, wprowadzając słowo kluczowe z nazwy rekomendacji w polu Wyszukiwania lub wybierając pozycję Dodaj filtr , aby filtrować siatkę według dowolnej kolumny rekomendacji.

Aby wyeksportować plik CSV wszystkich zaleceń dla sieci, wybierz pozycję  Eksportuj.

Eksportuj.

Wyświetlanie szczegółów rekomendacji

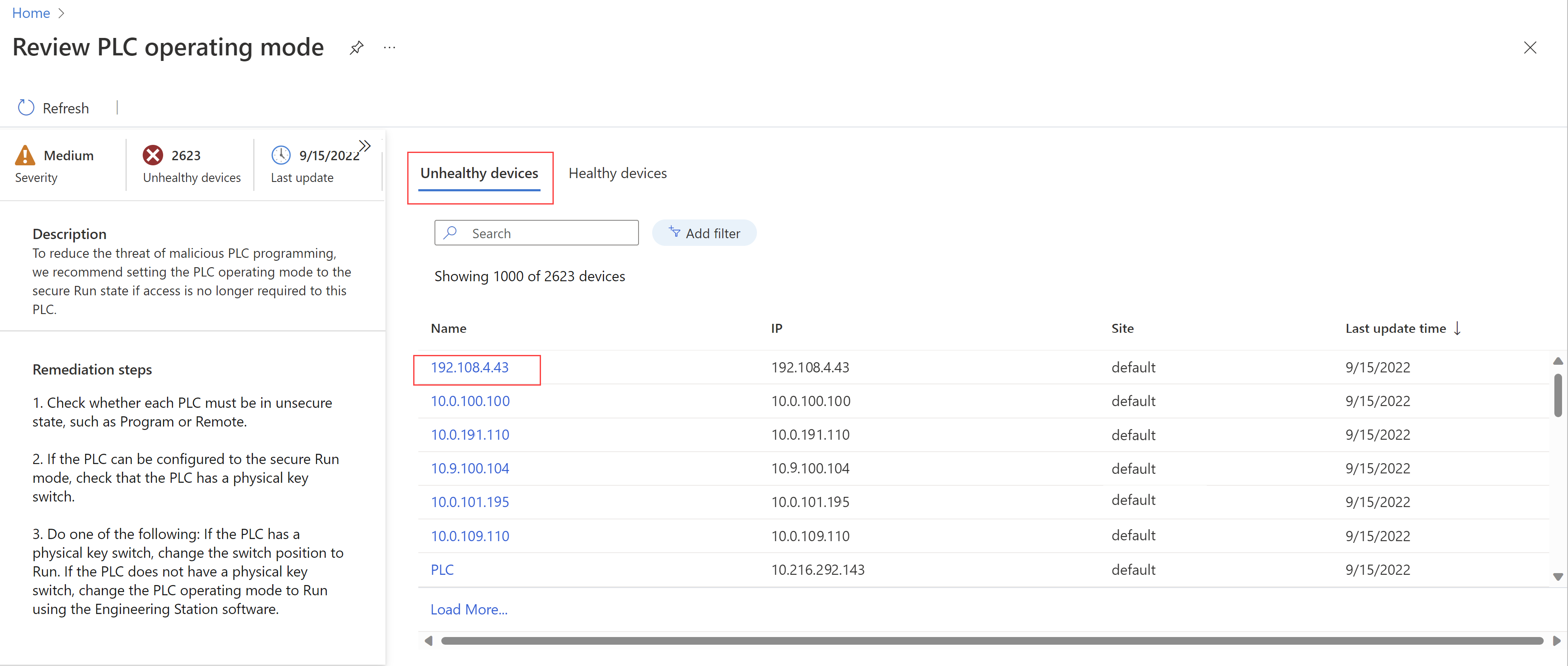

Wybierz konkretne zalecenie w siatce, aby przejść do szczegółów, aby uzyskać więcej informacji. Nazwa zalecenia jest wyświetlana jako tytuł strony. Szczegóły dotyczące ważności zalecenia, liczby wykrytych urządzeń w złej kondycji oraz daty i godziny ostatniej aktualizacji w widżetach po lewej stronie.

W okienku po lewej stronie przedstawiono również następujące informacje:

- Opis: Więcej kontekstu dla zalecanego kroku ograniczania ryzyka

- Kroki korygowania: pełna lista czynności zaradczych zalecanych dla urządzeń w złej kondycji

Przełącz się między kartami Urządzenia w złej kondycji i Urządzenia w dobrej kondycji, aby przejrzeć stany wykrytych urządzeń w sieci dla wybranej rekomendacji.

Na przykład:

Wyświetlanie szczegółów rekomendacji według urządzenia

Możesz przejrzeć wszystkie zalecenia dotyczące określonego urządzenia, aby obsłużyć je wszystkie razem.

Rekomendacje są również wymienione na liście Strona szczegółów urządzenia dla każdego wykrytego urządzenia, do których uzyskuje dostęp ze strony Spis urządzeń, albo z listy urządzeń w dobrej kondycji lub w złej kondycji na stronie szczegółów zalecenia.

Na stronie szczegółów urządzenia wybierz kartę Rekomendacje, aby wyświetlić listę zaleceń dotyczących zabezpieczeń specyficznych dla wybranego urządzenia.

Na przykład:

Obsługiwane zalecenia dotyczące zabezpieczeń

W witrynie Azure Portal są wyświetlane następujące zalecenia dotyczące urządzeń OT:

| Nazwa/nazwisko | opis |

|---|---|

| Czujniki sieciowe OT | |

| Przegląd trybu operacyjnego PLC | Urządzenia z tym zaleceniem znajdują się w przypadku komputerów PLC ustawionych na niezabezpieczone stany trybu operacyjnego. Zalecamy ustawienie trybów operacyjnych PLC na stan Bezpiecznego uruchomienia , jeśli dostęp nie jest już wymagany do STEROWNIKA PLC w celu zmniejszenia zagrożenia złośliwym programowaniem PLC. |

| Przeglądanie nieautoryzowanych urządzeń | Urządzenia z tym zaleceniem muszą być identyfikowane i autoryzowane w ramach punktu odniesienia sieci. Zalecamy podjęcie działań w celu zidentyfikowania wszystkich wskazanych urządzeń. Odłącz wszystkie urządzenia od sieci, które pozostają nieznane nawet po badaniu, aby zmniejszyć zagrożenie dla nieautoryzowanych lub potencjalnie złośliwych urządzeń. |

| Zabezpieczanie urządzeń dostawców> narażonych na <zagrożenia | Urządzenia z tym zaleceniem znajdują się z co najmniej jedną luką w zabezpieczeniach o ważności krytycznej i są zorganizowane przez dostawcę. Zalecamy wykonanie czynności wymienionych przez dostawcę urządzenia lub CISA (Cybersecurity & Infrastructure Agency). Aby wyświetlić wymagane kroki korygowania: 1. Wybierz urządzenie z listy urządzeń w złej kondycji, aby wyświetlić pełną listę luk w zabezpieczeniach. 2. Na karcie Luki w zabezpieczeniach wybierz link w kolumnie Nazwa krytycznej luki CVE, którą ograniczasz. Pełne szczegóły są otwierane w wirtualnym urządzeniu NVD (krajowa baza danych luk w zabezpieczeniach). 3. Przewiń do sekcji Odwołania nvD do porad, rozwiązań i narzędzi , a następnie wybierz dowolny z wymienionych linków, aby uzyskać więcej informacji. Zostanie otwarta strona doradcza od dostawcy lub z CISA. 4. Znajdź i wykonaj kroki korygowania wymienione dla danego scenariusza. Niektórych luk w zabezpieczeniach nie można skorygować za pomocą poprawki. |

| Ustawianie bezpiecznego hasła dla urządzeń z brakującym uwierzytelnianiem | Urządzenia z tym zaleceniem znajdują się bez uwierzytelniania na podstawie pomyślnych logów. Zalecamy włączenie uwierzytelniania i ustawienie silniejszego hasła z minimalną długością i złożonością. |

| Ustawianie silniejszego hasła o minimalnej długości i złożoności | Urządzenia z tym zaleceniem znajdują się ze słabymi hasłami opartymi na pomyślnych logowaniach. Zalecamy zmianę hasła urządzenia na hasło zawierające co najmniej osiem znaków i zawierające znaki z 3 z następujących kategorii: - Wielkie litery - Małe litery - Znaki specjalne - Liczby (0–9) |

| Wyłączanie niezabezpieczonego protokołu administracyjnego | Urządzenia z tym zaleceniem są narażone na złośliwe zagrożenia, ponieważ używają sieci Telnet, która nie jest zabezpieczonym i zaszyfrowanym protokołem komunikacyjnym. Zalecamy przełączenie się do bezpieczniejszego protokołu, takiego jak SSH, całkowite wyłączenie serwera lub zastosowanie ograniczeń dostępu do sieci. |

Inne zalecenia widoczne na stronie Rekomendacje są istotne dla mikro agenta usługi Defender for IoT.

Następujące zalecenia dotyczące usługi Defender dla punktów końcowych są istotne dla klientów IoT dla przedsiębiorstw i są dostępne tylko w usłudze Microsoft 365 Defender:

- Wymaganie uwierzytelniania dla interfejsu zarządzania VNC

- Wyłączanie niezabezpieczonego protokołu administracyjnego — Telnet

- Usuwanie niezabezpieczonych protokołów administracyjnych SNMP V1 i SNMP V2

- Wymaganie uwierzytelniania dla interfejsu zarządzania VNC

Aby uzyskać więcej informacji, zobacz Zalecenia dotyczące zabezpieczeń.