Konfigurowanie tożsamości zarządzanej dla centrum deweloperów

W tym przewodniku wyjaśniono, jak dodać i skonfigurować tożsamość zarządzaną dla centrum deweloperskiego środowisk wdrażania platformy Azure, aby umożliwić bezpieczne wdrażanie dla zespołów programistycznych.

Środowiska wdrażania platformy Azure używają tożsamości zarządzanych, aby zapewnić zespołom deweloperów samoobsługowe możliwości wdrażania bez udzielania im dostępu do subskrypcji, w których są tworzone zasoby platformy Azure. Tożsamość zarządzana dodaje możliwości podwyższonych uprawnień i zabezpiecza uwierzytelnianie do dowolnej usługi obsługującej uwierzytelnianie firmy Microsoft Entra.

Tożsamość zarządzana dołączona do centrum deweloperskiego powinna mieć przypisaną zarówno rolę Współautor, jak i rolę Administratora dostępu użytkowników w subskrypcjach wdrażania dla każdego typu środowiska. Po zażądaniu wdrożenia środowiska usługa udziela odpowiednich uprawnień tożsamościom wdrożenia skonfigurowanym dla typu środowiska w celu wdrożenia w imieniu użytkownika. Tożsamość zarządzana dołączona do centrum deweloperskiego jest również używana do dodawania do wykazu i uzyskiwania dostępu do definicji środowiska w wykazie.

Dodawanie tożsamości zarządzanej

W środowiskach wdrażania platformy Azure można wybrać między dwoma typami tożsamości zarządzanych:

- Tożsamość przypisana przez system: tożsamość przypisana przez system jest powiązana z centrum deweloperskim lub z typem środowiska projektu. Tożsamość przypisana przez system jest usuwana po usunięciu dołączonego zasobu. Centrum deweloperskie lub typ środowiska projektu może mieć tylko jedną tożsamość przypisaną przez system.

- Tożsamość przypisana przez użytkownika: tożsamość przypisana przez użytkownika jest autonomicznym zasobem platformy Azure, który można przypisać do centrum deweloperów lub do typu środowiska projektu. W przypadku środowisk wdrażania platformy Azure centrum deweloperskie lub typ środowiska projektu może mieć tylko jedną tożsamość przypisaną przez użytkownika.

Najlepszym rozwiązaniem w zakresie zabezpieczeń jest użycie tożsamości przypisanych przez użytkownika, używanie różnych tożsamości dla projektu i centrum deweloperów. Tożsamości projektu powinny mieć bardziej ograniczony dostęp do zasobów w porównaniu z centrum deweloperów.

Uwaga

W środowiskach wdrażania platformy Azure, jeśli dodasz zarówno tożsamość przypisaną przez system, jak i tożsamość przypisaną przez użytkownika, zostanie użyta tylko tożsamość przypisana przez użytkownika.

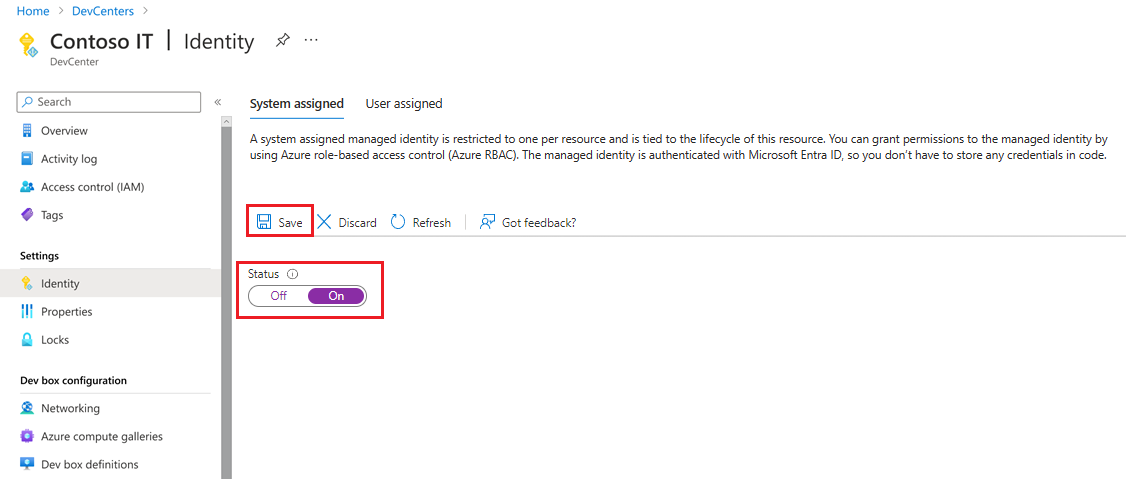

Dodawanie tożsamości zarządzanej przypisanej przez system

Zaloguj się do witryny Azure Portal i przejdź do środowisk wdrażania platformy Azure.

W centrum deweloperów wybierz centrum deweloperskie.

W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Tożsamość.

W obszarze Przypisany system ustaw wartość Stan na Wł.

Wybierz pozycję Zapisz.

W oknie dialogowym Włączanie tożsamości zarządzanej przypisanej przez system wybierz pozycję Tak.

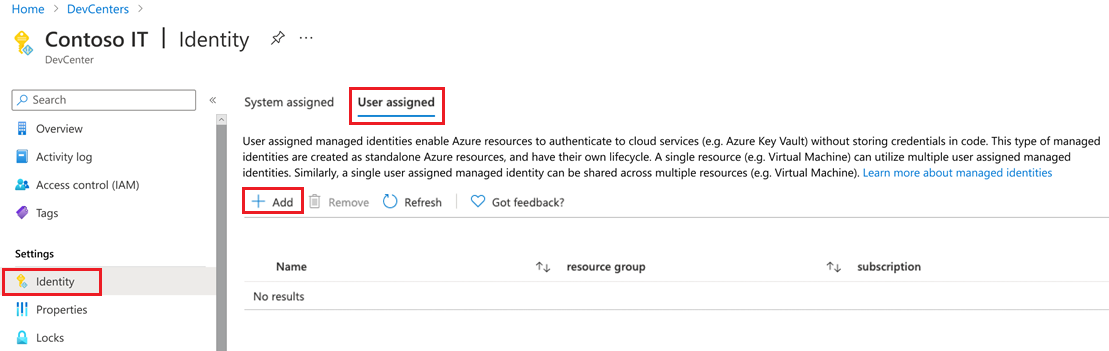

Dodawanie tożsamości zarządzanej przypisanej przez użytkownika

Zaloguj się do witryny Azure Portal i przejdź do środowisk wdrażania platformy Azure.

W centrum deweloperów wybierz centrum deweloperskie.

W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Tożsamość.

W obszarze Użytkownik przypisany wybierz pozycję Dodaj , aby dołączyć istniejącą tożsamość.

W obszarze Dodawanie tożsamości zarządzanej przypisanej przez użytkownika wprowadź lub wybierz następujące informacje:

- W obszarze Subskrypcja wybierz subskrypcję, w której istnieje tożsamość.

- W obszarze Tożsamości zarządzane przypisane przez użytkownika wybierz istniejącą tożsamość.

- Wybierz Dodaj.

Przypisywanie przypisania roli subskrypcji

Tożsamość dołączona do centrum deweloperów powinna mieć przypisane role Współautor i Administrator dostępu użytkowników dla wszystkich subskrypcji wdrożenia i roli Czytelnik dla wszystkich subskrypcji zawierających odpowiedni projekt. Gdy użytkownik tworzy lub wdraża środowisko, usługa udziela odpowiedniego dostępu do tożsamości wdrożenia dołączonej do typu środowiska projektu. Tożsamość wdrożenia używa dostępu do wykonywania wdrożeń w imieniu użytkownika. Tożsamość zarządzana umożliwia deweloperom tworzenie środowisk bez udzielania im dostępu do subskrypcji.

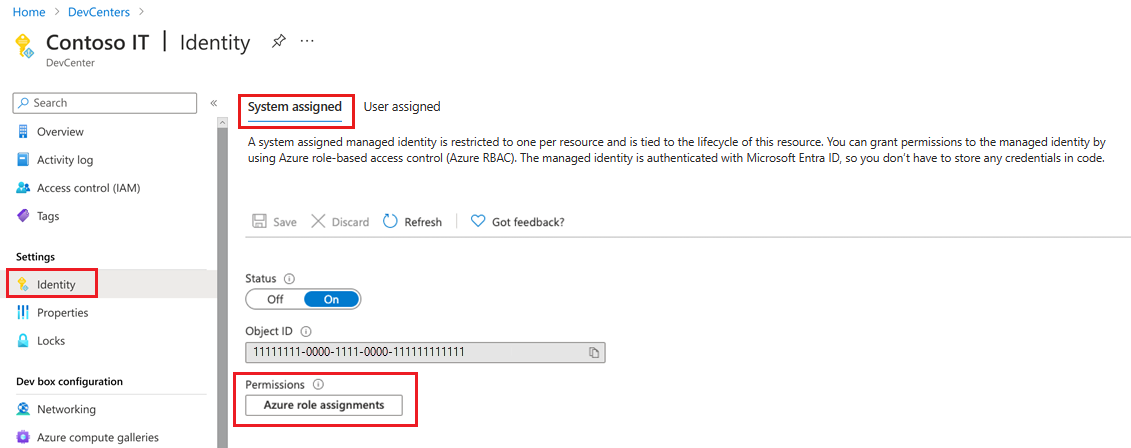

Dodawanie przypisania roli do przypisanej przez system tożsamości zarządzanej

W witrynie Azure Portal przejdź do centrum deweloperskiego w środowiskach wdrażania platformy Azure.

W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Tożsamość.

W obszarze Uprawnienia przypisane przez>system wybierz pozycję Przypisania ról platformy Azure.

Aby przyznać współautorowi dostęp do subskrypcji, wybierz pozycję Dodaj przypisanie roli (wersja zapoznawcza), wprowadź lub wybierz następujące informacje, a następnie wybierz pozycję Zapisz:

Nazwa/nazwisko Wartość Scope Subskrypcja Subskrypcja Wybierz subskrypcję, w której ma być używana tożsamość zarządzana. Rola Współautor Aby przyznać administratorowi dostępu użytkowników do subskrypcji, wybierz pozycję Dodaj przypisanie roli (wersja zapoznawcza), wprowadź lub wybierz następujące informacje, a następnie wybierz pozycję Zapisz:

Nazwa/nazwisko Wartość Scope Subskrypcja Subskrypcja Wybierz subskrypcję, w której ma być używana tożsamość zarządzana. Rola Administrator dostępu użytkowników

Dodawanie przypisania roli do tożsamości zarządzanej przypisanej przez użytkownika

W witrynie Azure Portal przejdź do centrum deweloperów.

W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Tożsamość.

W obszarze Użytkownik przypisany wybierz tożsamość.

W menu po lewej stronie wybierz pozycję Przypisania ról platformy Azure.

Aby przyznać współautorowi dostęp do subskrypcji, wybierz pozycję Dodaj przypisanie roli (wersja zapoznawcza), wprowadź lub wybierz następujące informacje, a następnie wybierz pozycję Zapisz:

Nazwa/nazwisko Wartość Scope Subskrypcja Subskrypcja Wybierz subskrypcję, w której ma być używana tożsamość zarządzana. Rola Współautor Aby przyznać administratorowi dostępu użytkowników do subskrypcji, wybierz pozycję Dodaj przypisanie roli (wersja zapoznawcza), wprowadź lub wybierz następujące informacje, a następnie wybierz pozycję Zapisz:

Nazwa/nazwisko Wartość Scope Subskrypcja Subskrypcja Wybierz subskrypcję, w której ma być używana tożsamość zarządzana. Rola Administrator dostępu użytkowników

Udzielanie tożsamości zarządzanej dostępu do wpisu tajnego magazynu kluczy

Magazyn kluczy można skonfigurować tak, aby używał zasad dostępu magazynu kluczy lub kontroli dostępu opartej na rolach platformy Azure.

Uwaga

Aby można było dodać repozytorium jako wykaz, należy udzielić tożsamości zarządzanej dostępu do wpisu tajnego magazynu kluczy zawierającego osobisty token dostępu repozytorium.

Zasady dostępu magazynu kluczy

Jeśli magazyn kluczy jest skonfigurowany do używania zasad dostępu magazynu kluczy:

W witrynie Azure Portal przejdź do magazynu kluczy zawierającego wpis tajny z osobistym tokenem dostępu.

W menu po lewej stronie wybierz pozycję Zasady dostępu, a następnie wybierz pozycję Utwórz.

W obszarze Tworzenie zasad dostępu wprowadź lub wybierz następujące informacje:

- Na karcie Uprawnienia w obszarze Uprawnienia wybierz pole wyboru Pobierz, a następnie wybierz pozycję Dalej.

- Na karcie Principal (Podmiot zabezpieczeń) wybierz tożsamość dołączoną do centrum deweloperskiego.

- Wybierz opcję Przejrzyj i utwórz, a następnie wybierz pozycję Utwórz.

Kontrola dostępu na podstawie ról na platformie Azure

Jeśli magazyn kluczy jest skonfigurowany do używania kontroli dostępu opartej na rolach platformy Azure:

W witrynie Azure Portal przejdź do magazynu kluczy zawierającego wpis tajny z osobistym tokenem dostępu.

W menu po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami).

Wybierz tożsamość, a następnie w menu po lewej stronie wybierz pozycję Przypisania ról platformy Azure.

Wybierz pozycję Dodaj przypisanie roli, a następnie wprowadź lub wybierz następujące informacje:

- W obszarze Zakres wybierz magazyn kluczy.

- W polu Subskrypcja wybierz subskrypcję zawierającą magazyn kluczy.

- W obszarze Zasób wybierz magazyn kluczy.

- W obszarze Rola wybierz pozycję Użytkownik wpisów tajnych usługi Key Vault.

- Wybierz pozycję Zapisz.