Ważne

W przypadku korzystania z modelu uprawnieniowego zasad dostępu użytkownik z rolą Contributor, Key Vault Contributor lub dowolną inną rolą obejmującą Microsoft.KeyVault/vaults/write uprawnienia do warstwy zarządzania magazynu kluczy może udzielić sobie dostępu do warstwy danych, ustawiając zasady dostępu Key Vault. Aby zapobiec nieautoryzowanemu dostępowi i zarządzaniu magazynami kluczy, kluczami, wpisami tajnymi i certyfikatami, należy ograniczyć dostęp roli Współautor do magazynów kluczy w modelu uprawnień zasad dostępu. Aby ograniczyć to ryzyko, zalecamy użycie modelu uprawnień Kontrola dostępu oparta na rolach (RBAC), który ogranicza zarządzanie uprawnieniami do ról "Właściciel" i "Administrator dostępu użytkowników", co pozwala na wyraźne rozdzielenie operacji zabezpieczeń i obowiązków administracyjnych.

Aby uzyskać więcej informacji, zobacz Przewodnik RBAC usługi Key Vault i Co to jest kontrola dostępu oparta na rolach platformy Azure?

Zasady dostępu usługi Key Vault określają, czy dany podmiot zabezpieczeń, czyli użytkownik, aplikacja lub grupa użytkowników, może wykonywać różne operacje na wpisach tajnych, kluczach i certyfikatach usługi Key Vault. Zasady dostępu można przypisywać przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell.

Magazyn kluczy obsługuje do 1024 wpisów zasad dostępu, przy czym każdy wpis przyznaje odrębny zestaw uprawnień dla określonego podmiotu zabezpieczeń. Ze względu na to ograniczenie zalecamy przypisywanie zasad dostępu do grup użytkowników, jeśli to możliwe, a nie do poszczególnych użytkowników. Korzystanie z grup znacznie ułatwia zarządzanie uprawnieniami dla wielu osób w organizacji. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do aplikacji i zasobów przy użyciu grup firmy Microsoft Entra.

Przypisywanie zasad dostępu

W witrynie Azure Portal przejdź do zasobu usługi Key Vault.

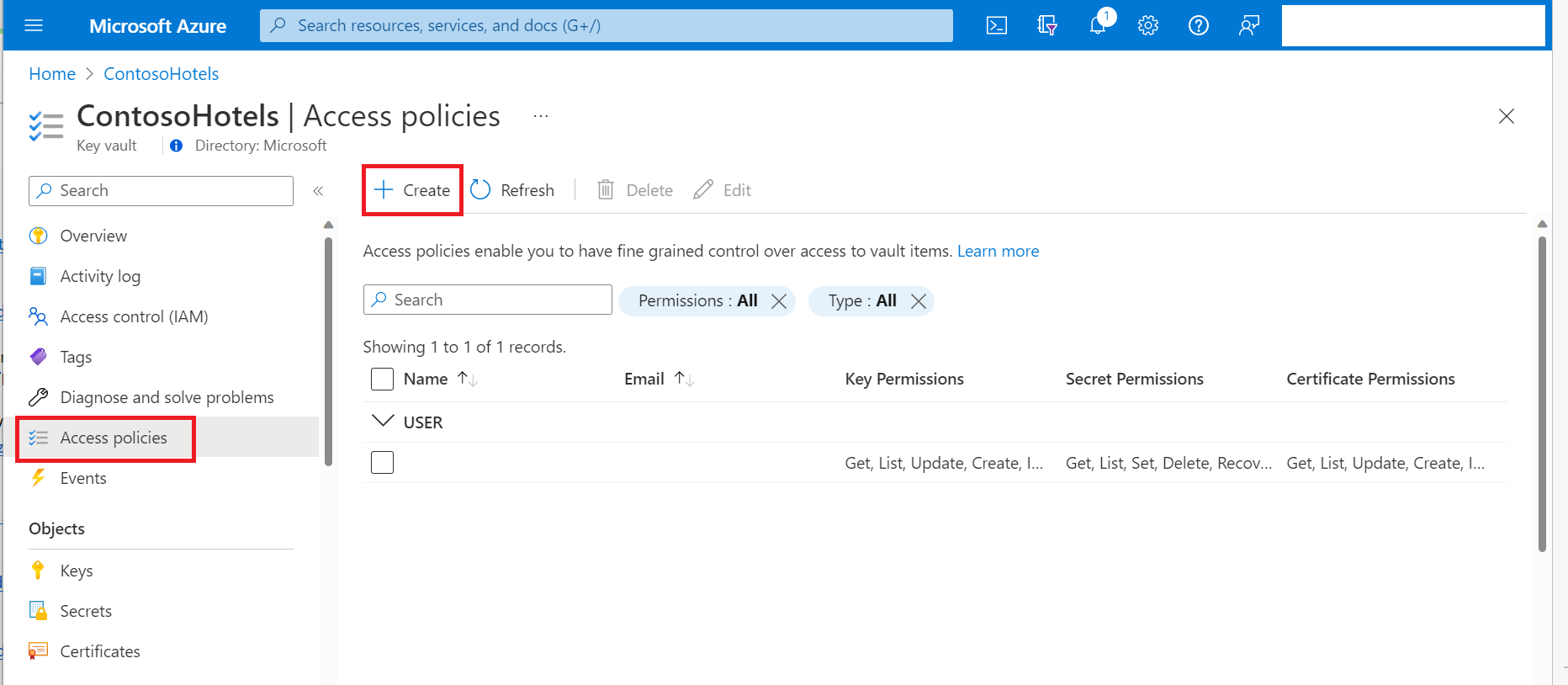

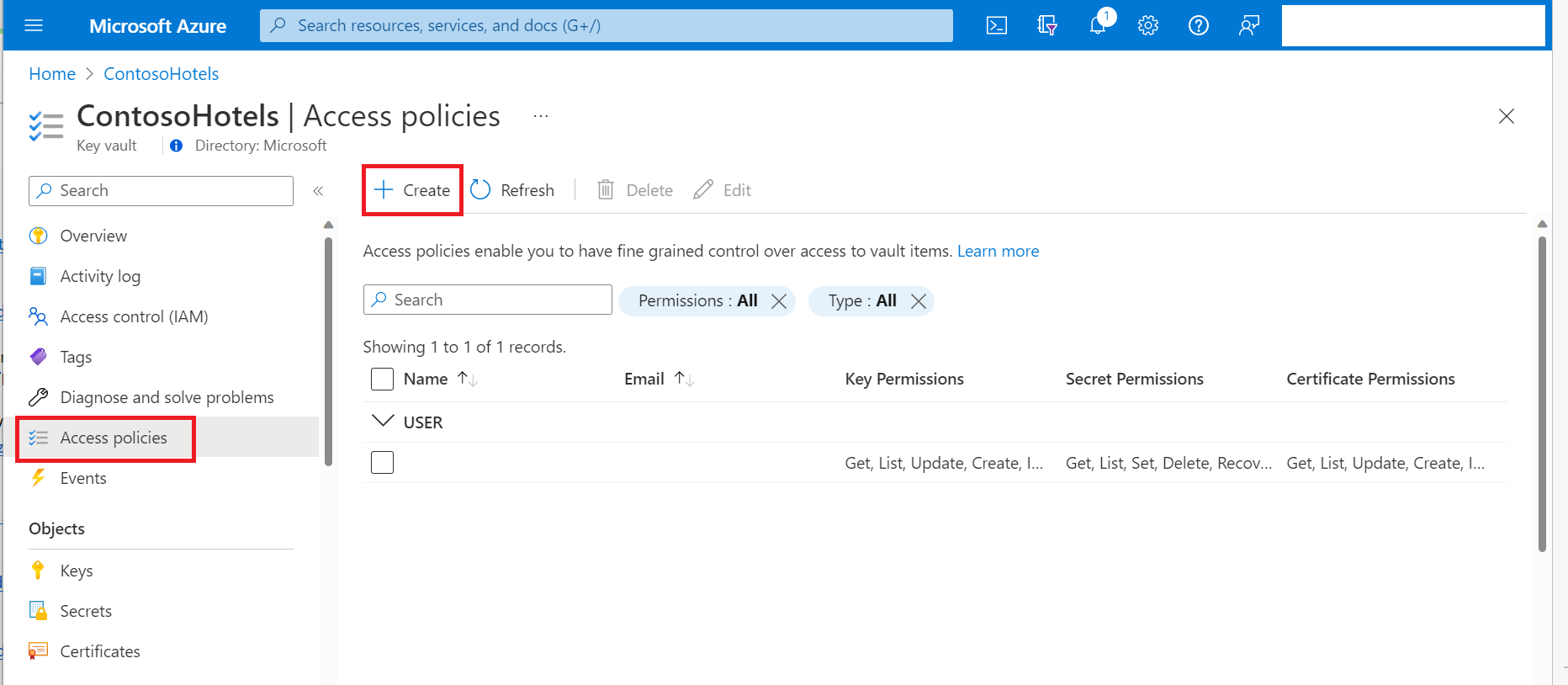

Wybierz pozycję Zasady dostępu, a następnie wybierz pozycję Utwórz:

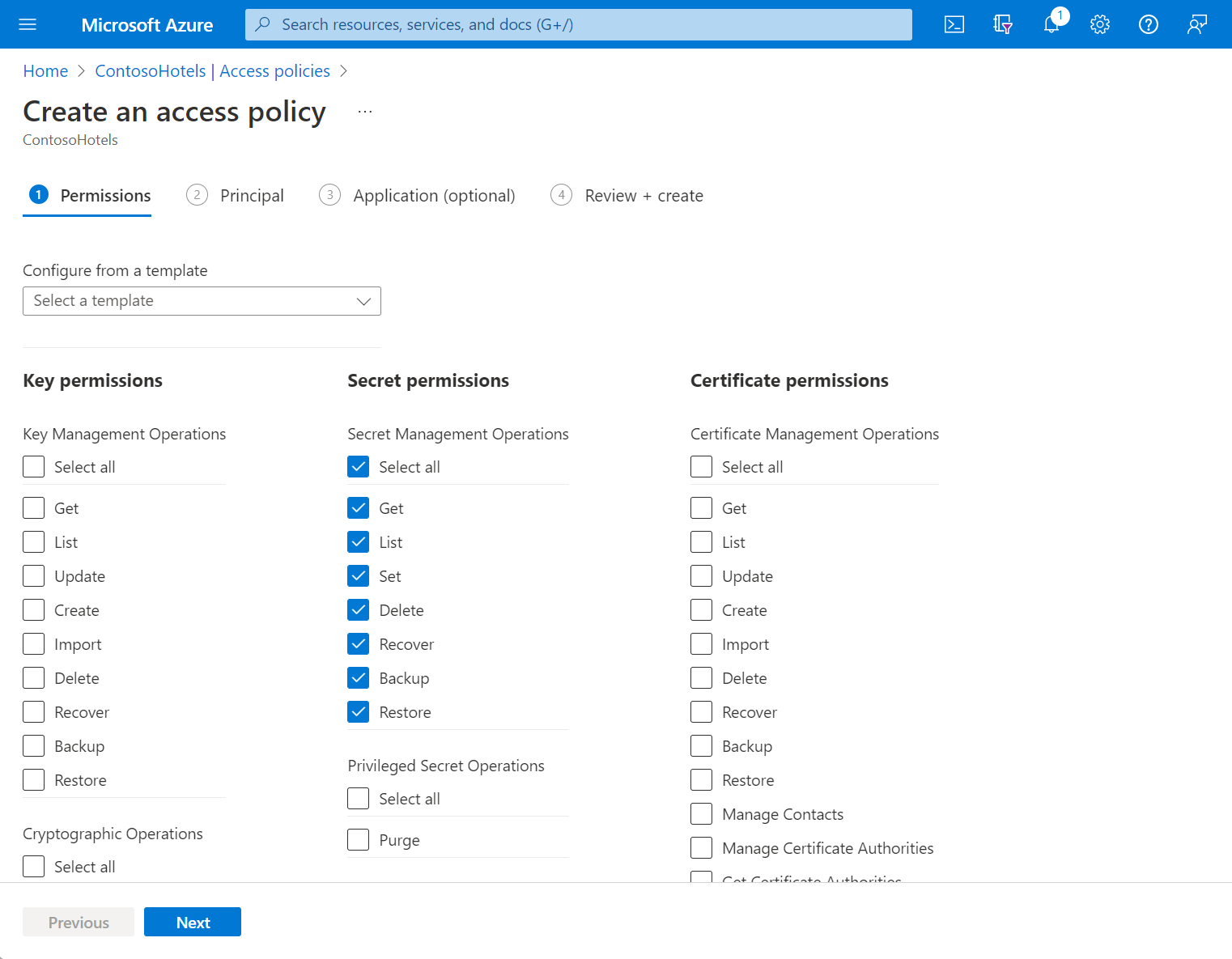

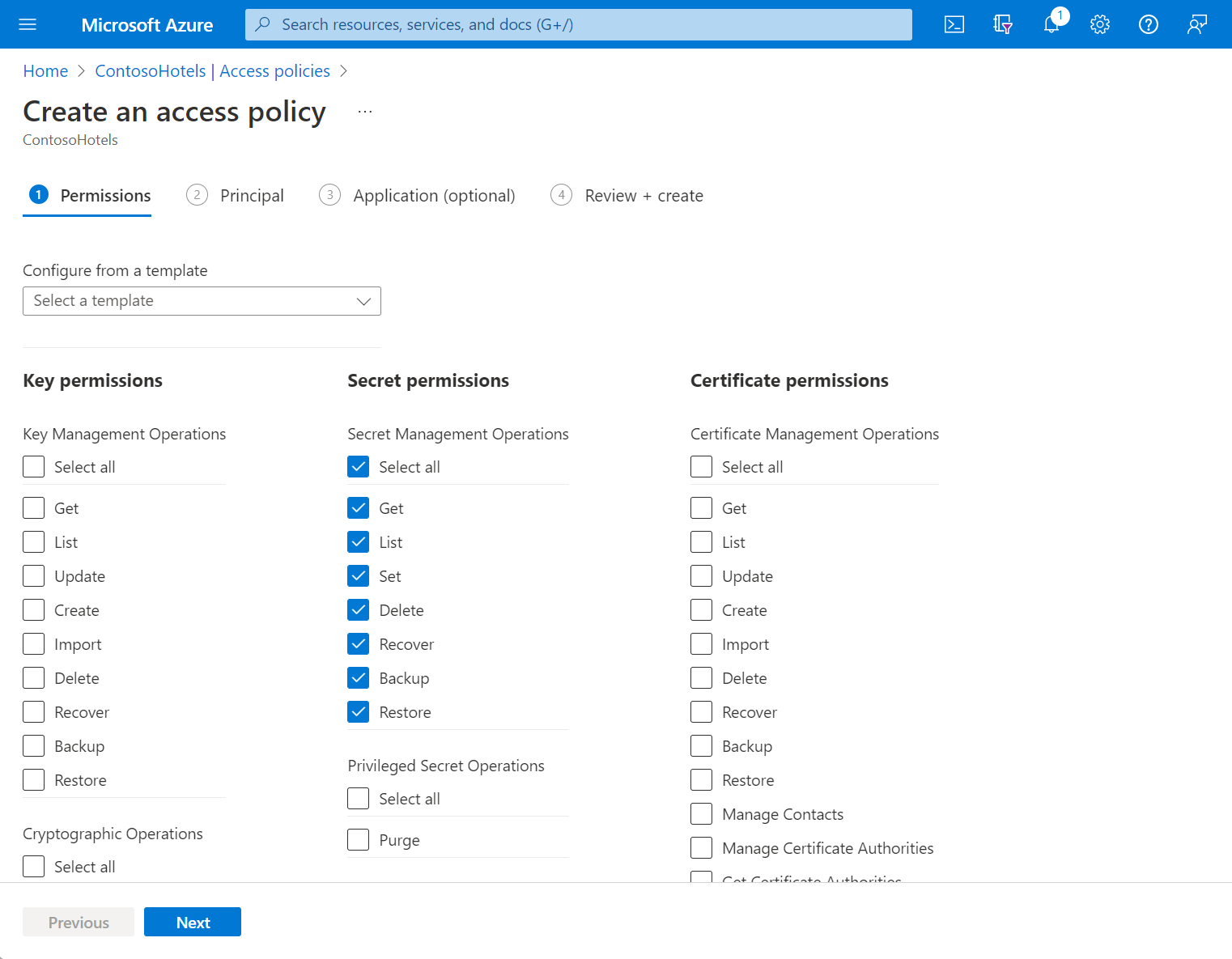

Wybierz uprawnienia, które chcesz mieć w obszarze Uprawnienia klucza, Uprawnienia tajne i Uprawnienia certyfikatu.

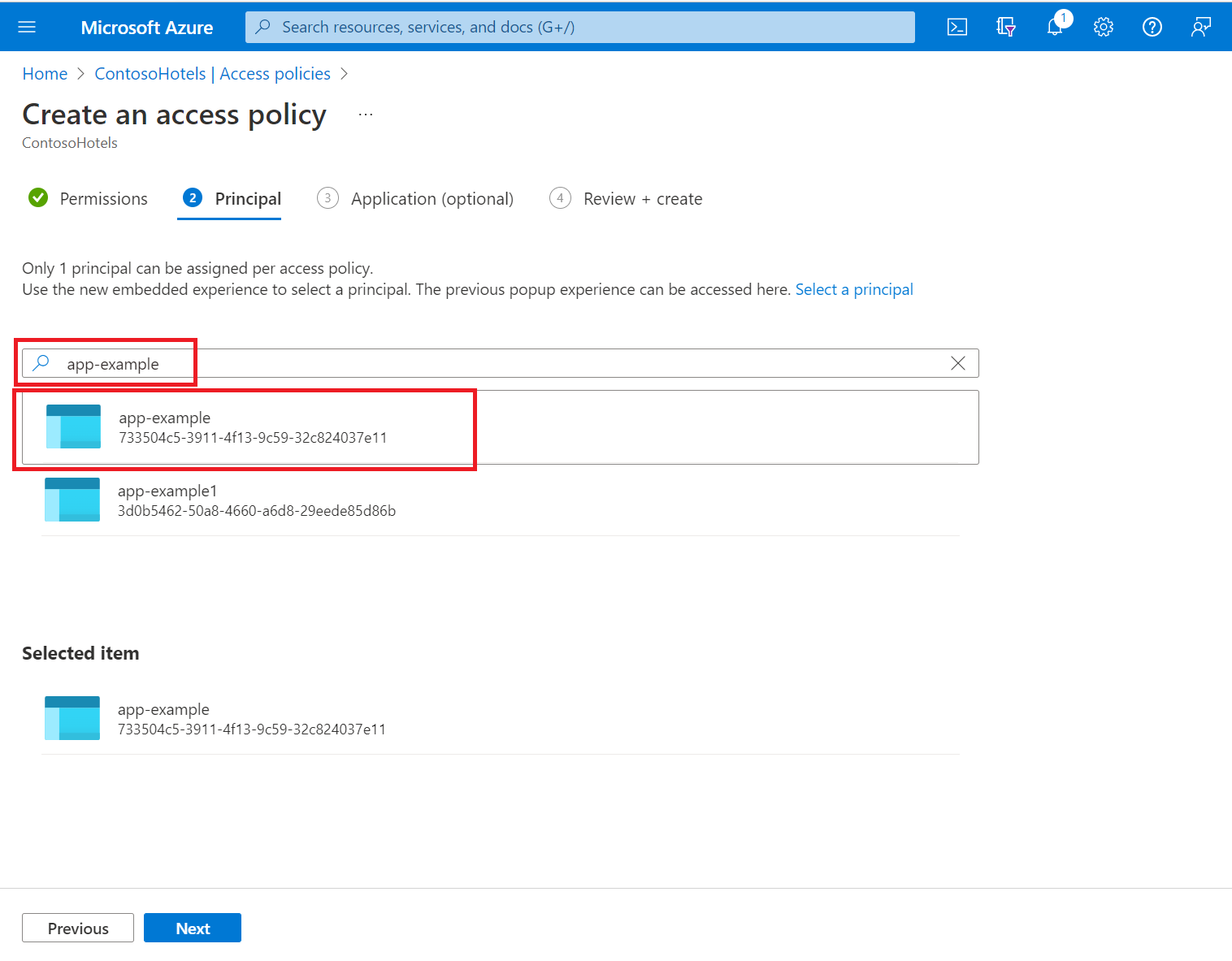

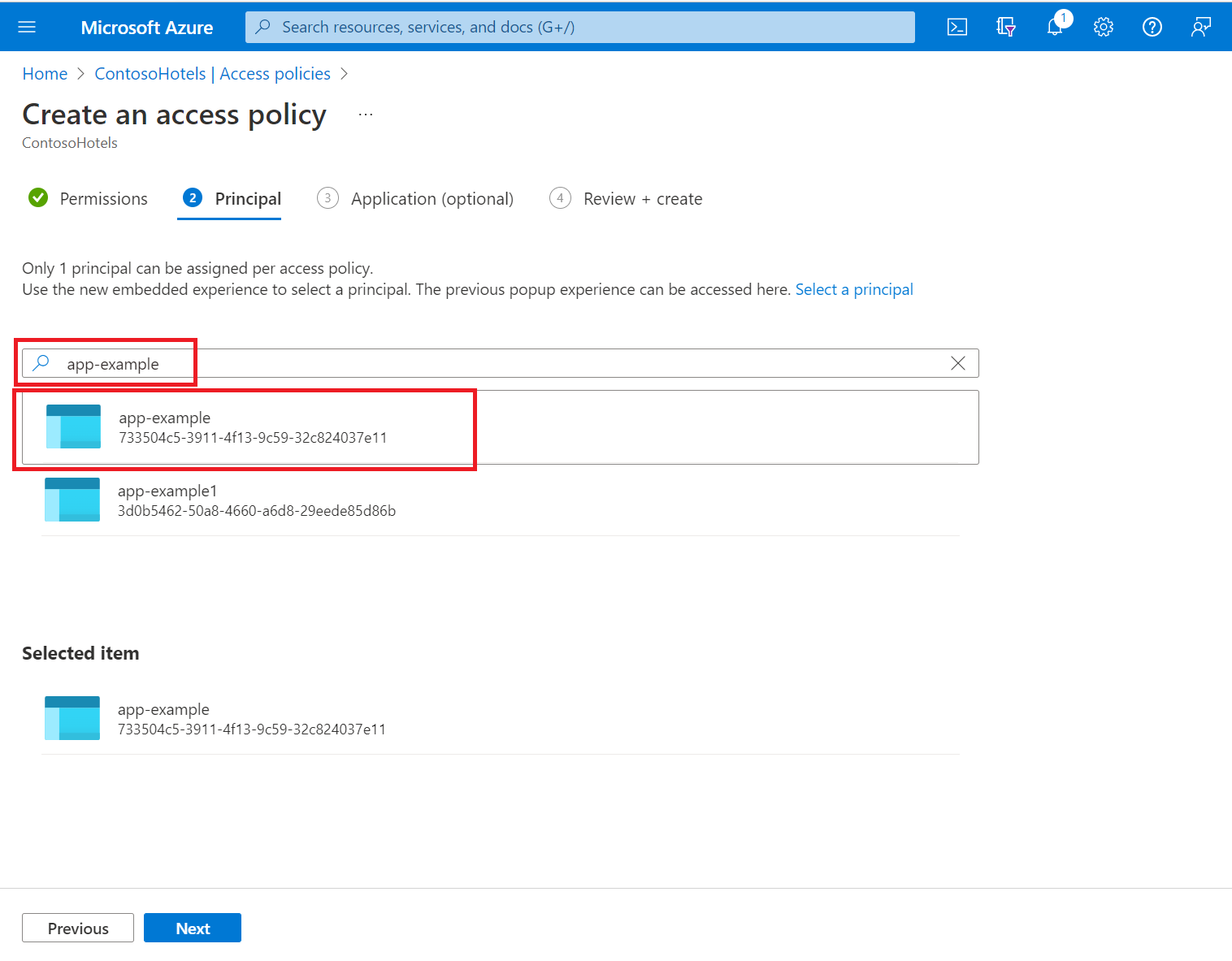

W oknie Wybór główny wprowadź nazwę użytkownika, aplikacji lub głównego użytkownika w polu wyszukiwania i wybierz odpowiedni wynik.

Jeśli używasz tożsamości zarządzanej dla aplikacji, wyszukaj i wybierz nazwę samej aplikacji. Aby uzyskać więcej informacji na temat podmiotów zabezpieczeń, zobacz Uwierzytelnianie Key Vault.

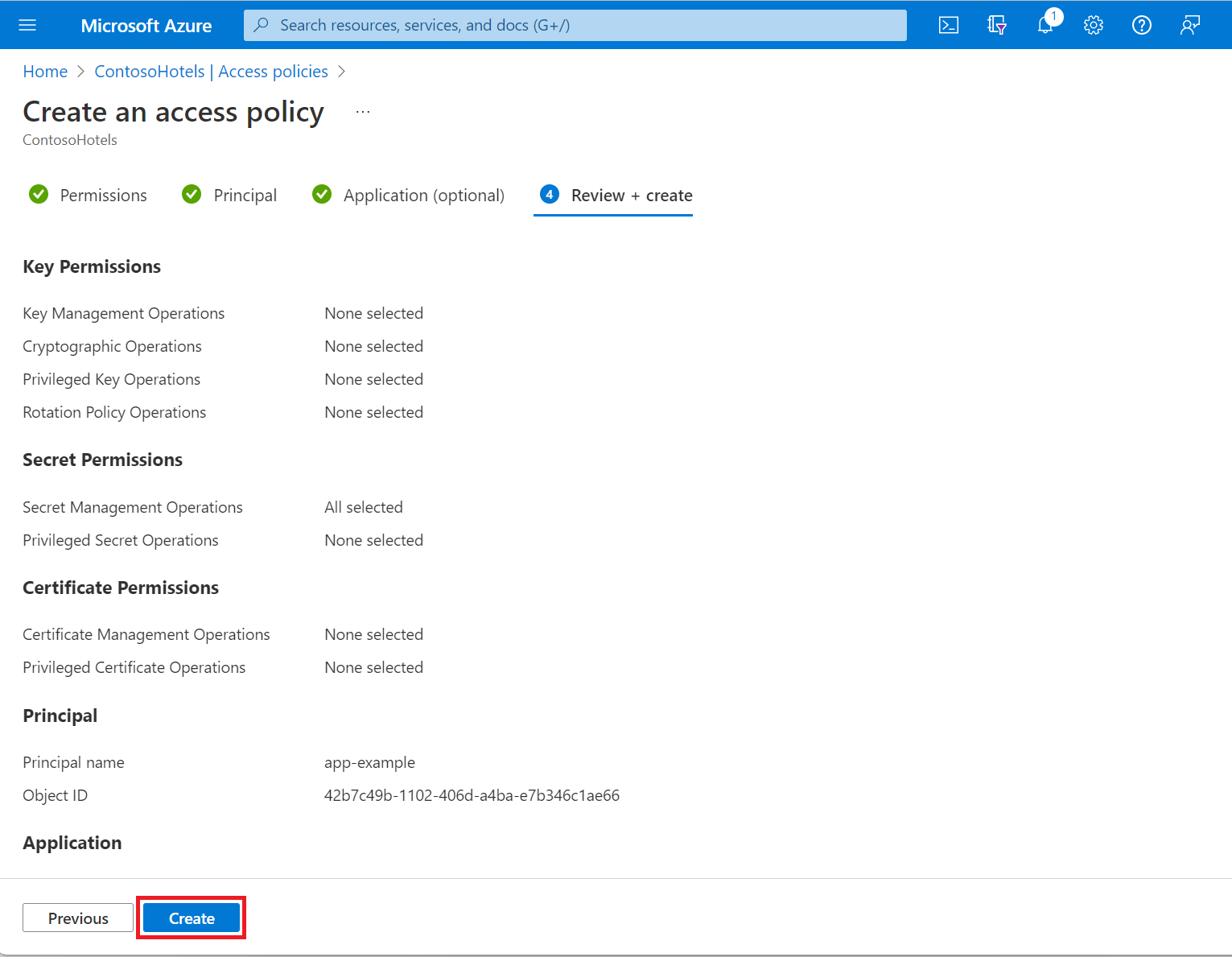

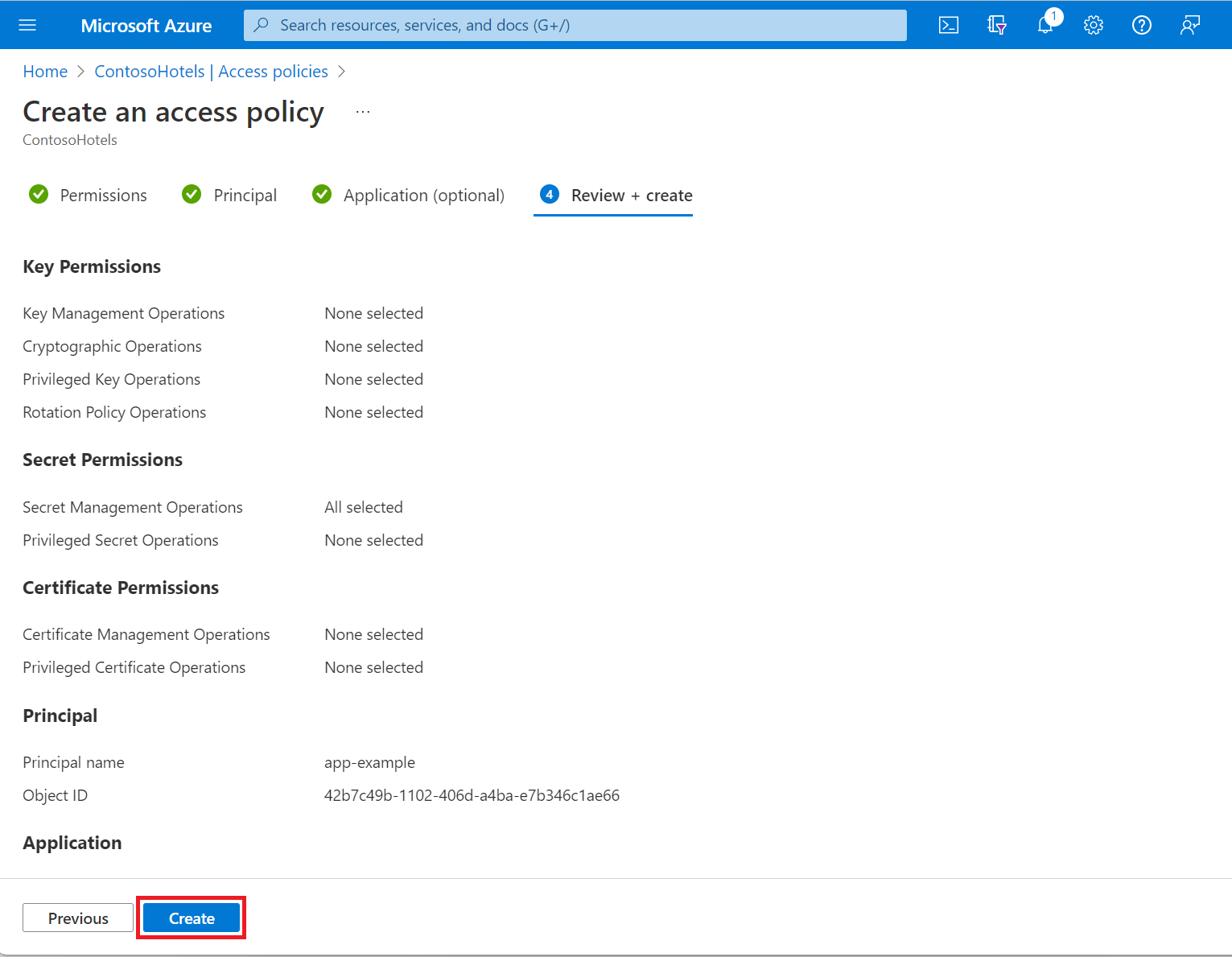

Przejrzyj zmiany zasad dostępu i wybierz pozycję Utwórz , aby zapisać zasady dostępu.

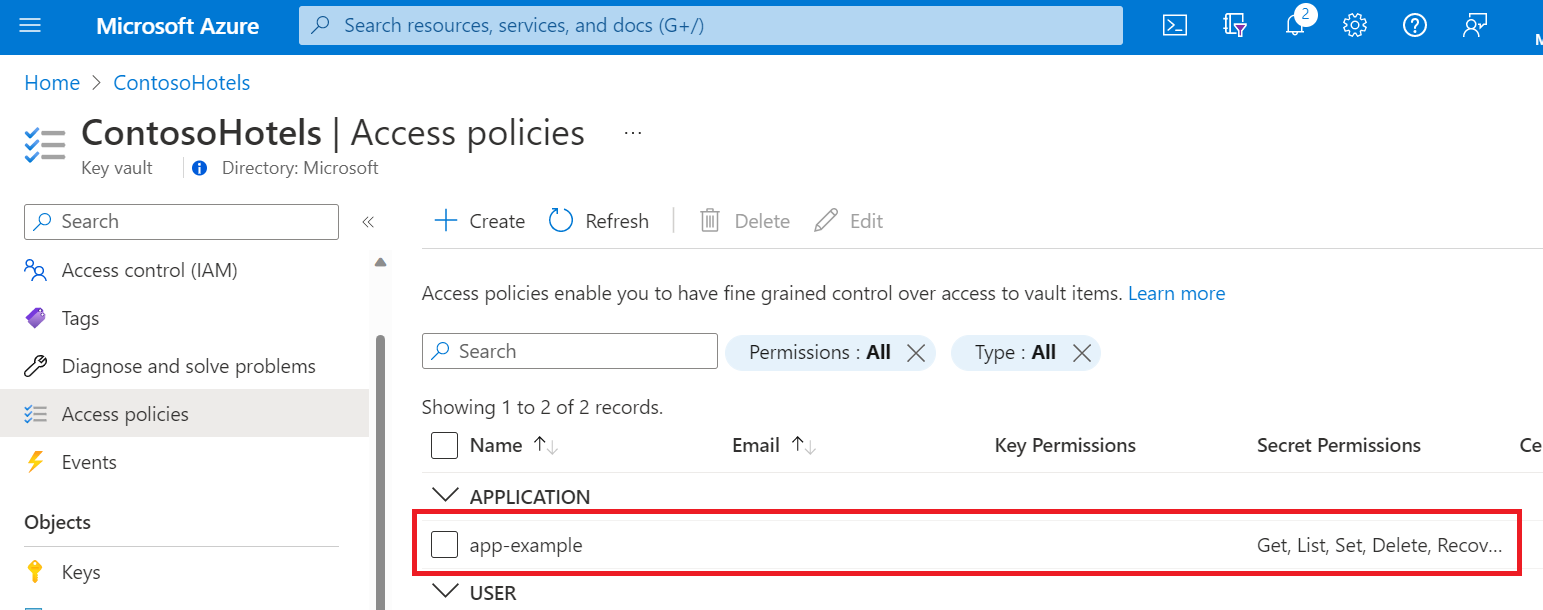

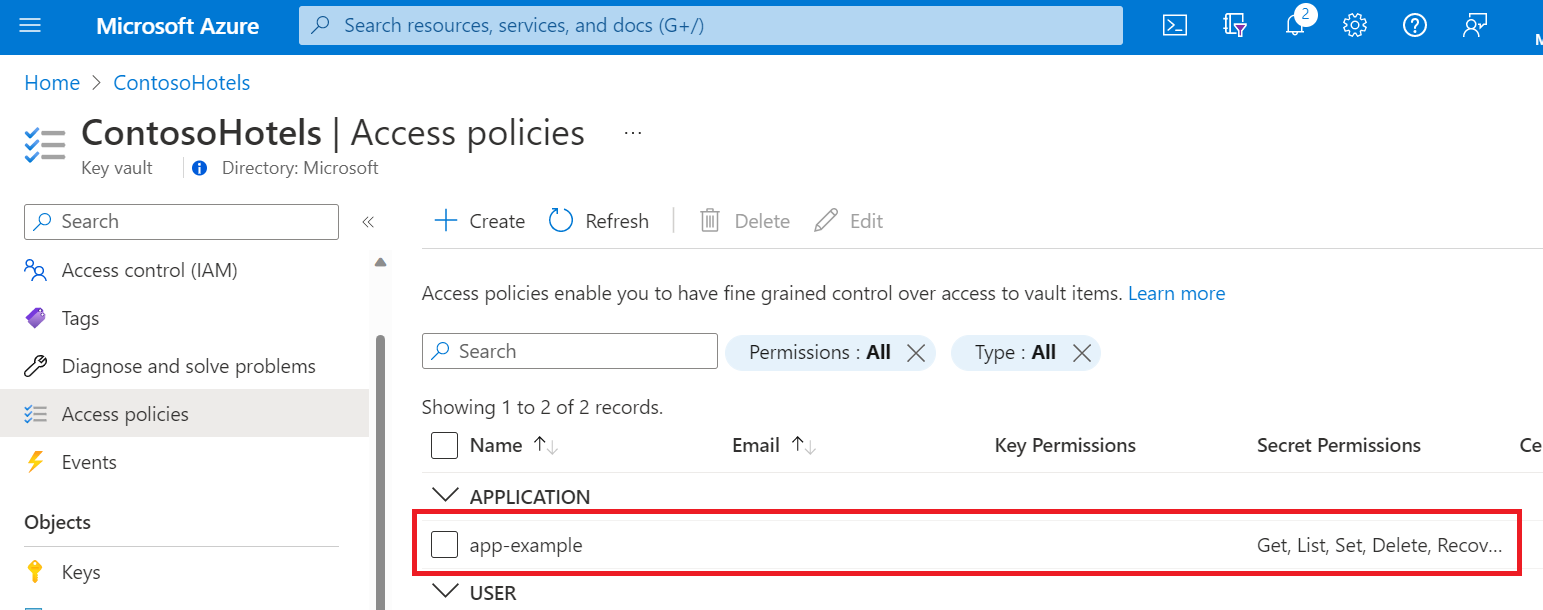

Po powrocie na stronę Zasady dostępu sprawdź, czy twoje zasady dostępu są wyświetlane.

Aby uzyskać więcej informacji na temat tworzenia grup w usłudze Microsoft Entra ID przy użyciu interfejsu wiersza polecenia platformy Azure, zobacz az ad group create i az ad group member add.

Aby uruchomić lokalnie polecenia Azure CLI, zainstaluj Azure CLI.

Aby uruchamiać polecenia bezpośrednio w chmurze, użyj usługi Azure Cloud Shell.

Tylko lokalny interfejs wiersza polecenia: zaloguj się do Azure za pomocą az login:

az login

Polecenie az login otwiera okno przeglądarki w celu zebrania poświadczeń w razie potrzeby.

Uzyskiwanie identyfikatora obiektu

Określ identyfikator obiektu aplikacji, grupy lub użytkownika, do którego chcesz przypisać zasady dostępu:

Aplikacje i inne podmioty usługi: użyj polecenia az ad sp list, aby pobrać swoje podmioty usługi. Sprawdź dane wyjściowe polecenia, aby określić identyfikator obiektu podmiotu zabezpieczeń, do którego chcesz przypisać zasady dostępu.

az ad sp list --show-mine

Grupy: użyj polecenia az ad group list , filtrując wyniki za pomocą parametru --display-name :

az ad group list --display-name <search-string>

Użytkownicy: skorzystaj z polecenia az ad user show, przekazując adres e-mail użytkownika w parametrze --id:

az ad user show --id <email-address-of-user>

Przypisywanie zasad dostępu

Użyj polecenia az keyvault set-policy, aby przypisać odpowiednie uprawnienia:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

Zastąp <object-id> identyfikatorem obiektu podmiotu zabezpieczeń.

Podczas przypisywania uprawnień do tych określonych typów potrzebne są tylko elementy --secret-permissions, --key-permissionsi --certificate-permissions . Dozwolone wartości dla <secret-permissions>, <key-permissions>, i <certificate-permissions> są podane w dokumentacji az keyvault set-policy.

Aby uzyskać więcej informacji na temat tworzenia grup w usłudze Microsoft Entra ID przy użyciu programu Azure PowerShell, zobacz New-AzADGroup i Add-AzADGroupMember.

Aby uruchamiać polecenia lokalnie, zainstaluj program Azure PowerShell , jeśli jeszcze tego nie zrobiono.

Aby uruchamiać polecenia bezpośrednio w chmurze, użyj usługi Azure Cloud Shell.

Tylko lokalny program PowerShell:

Zainstaluj moduł Programu PowerShell usługi Azure Active Directory.

Zaloguj się do platformy Azure:

Connect-AzAccount

Uzyskiwanie identyfikatora obiektu

Określ identyfikator obiektu aplikacji, grupy lub użytkownika, do którego chcesz przypisać zasady dostępu:

Aplikacje i inne jednostki usługi: użyj polecenia cmdlet Get-AzADServicePrincipal z parametrem -SearchString, aby filtrować wyniki według nazwy oczekiwanej jednostki usługi:

Get-AzADServicePrincipal -SearchString <search-string>

Grupy: użyj polecenia cmdlet Get-AzADGroup z parametrem -SearchString , aby filtrować wyniki pod nazwą żądanej grupy:

Get-AzADGroup -SearchString <search-string>

W danych wyjściowych identyfikator obiektu jest wyświetlany jako Id.

Użytkownicy: użyj cmdletu Get-AzADUser, przekazując adres e-mail użytkownika do parametru -UserPrincipalName.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

W danych wyjściowych identyfikator obiektu jest wyświetlany jako Id.

Przypisz zasady dostępu

Użyj polecenia cmdlet Set-AzKeyVaultAccessPolicy, aby przypisać zasady dostępu:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

Podczas przypisywania uprawnień do tych określonych typów potrzebne są tylko elementy -PermissionsToSecrets, -PermissionsToKeysi -PermissionsToCertificates . Dozwolone wartości dla <secret-permissions>, <key-permissions>i <certificate-permissions> są podane w dokumentacji Set-AzKeyVaultAccessPolicy — parametry .

Następne kroki