Zmienianie zasad zabezpieczeń i połączeń aplikacji dla organizacji

Ważne

Usługa Azure DevOps nie obsługuje już uwierzytelniania poświadczeń alternatywnych od 2 marca 2020 r. Jeśli nadal używasz poświadczeń alternatywnych, zdecydowanie zachęcamy do przełączenia się do bezpieczniejszej metody uwierzytelniania (na przykład osobistych tokenów dostępu). Dowiedz się więcej.

Dowiedz się, jak zarządzać zasadami zabezpieczeń organizacji, które określają, jak aplikacje mogą uzyskiwać dostęp do usług i zasobów w organizacji. Dostęp do większości tych zasad można uzyskać w Ustawienia organizacji.

Wymagania wstępne

Musisz być członkiem grupy Administracja istratorów kolekcji projektów. Właściciele organizacji są automatycznie członkami tej grupy.

Zarządzanie zasadami

Wykonaj następujące kroki, aby zmienić zasady połączenia aplikacji, zabezpieczeń i użytkowników dla organizacji w usłudze Azure DevOps.

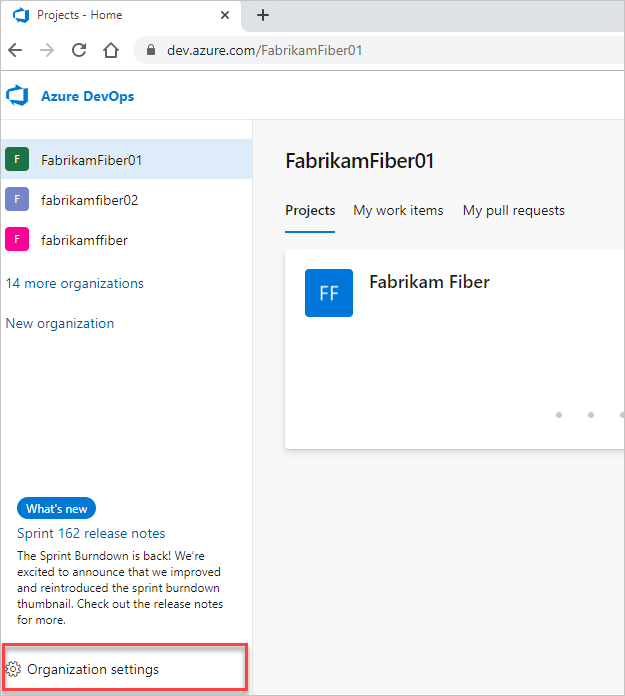

Zaloguj się do organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.

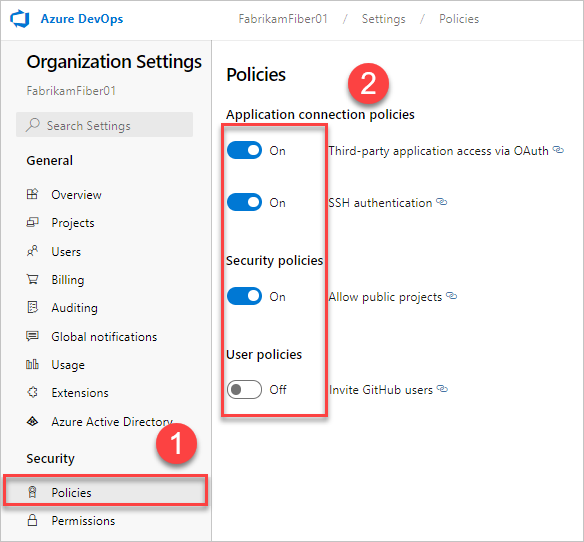

Wybierz pozycję Zasady, a następnie obok zasad przenieś przełącznik do pozycji włączonej lub wyłączonej.

Zasady połączeń aplikacji

Aby uzyskać dostęp do organizacji bez konieczności wielokrotnego monitowania o poświadczenia użytkownika, aplikacje często używają następujących metod uwierzytelniania:

Protokół OAuth do generowania tokenów na potrzeby uzyskiwania dostępu do interfejsów API REST dla usługi Azure DevOps. Wszystkie interfejsy API REST akceptują tokeny OAuth i jest to preferowana metoda integracji za pośrednictwem osobistych tokenów dostępu (PATs). Interfejsy API organizacji, profilów i interfejsów API zarządzania pat obsługują tylko uwierzytelnianie OAuth.

Protokół SSH do generowania kluczy szyfrowania na potrzeby korzystania z systemów Linux, macOS i Windows z systemem Git dla systemu Windows, ale nie można używać menedżerów poświadczeń usługi Git ani paTs na potrzeby uwierzytelniania HTTPS.

Pakiety PAT do generowania tokenów dla:

- Uzyskiwanie dostępu do określonych zasobów lub działań, takich jak kompilacje lub elementy robocze

- Klienci, tacy jak Xcode i NuGet, którzy wymagają nazw użytkowników i haseł jako podstawowych poświadczeń i nie obsługują funkcji konta Microsoft i usługi Microsoft Entra, takich jak uwierzytelnianie wieloskładnikowe

- Uzyskiwanie dostępu do interfejsów API REST dla usługi Azure DevOps

Domyślnie organizacja zezwala na dostęp do wszystkich metod uwierzytelniania.

Dostęp dla kluczy OAuth i SSH można ograniczyć, wyłączając dostęp do tych zasad połączenia aplikacji:

- Dostęp aplikacji innych firm przy użyciu uwierzytelniania OAuth — umożliwia aplikacjom innych firm uzyskiwanie dostępu do zasobów w organizacji za pośrednictwem protokołu OAuth. Te zasady są domyślnie wyłączone dla wszystkich nowych organizacji. Jeśli chcesz uzyskiwać dostęp do aplikacji innych firm, włącz te zasady, aby zapewnić tym aplikacjom możliwość uzyskania dostępu do zasobów w organizacji.

- Uwierzytelnianie SSH — umożliwia aplikacjom łączenie się z repozytoriami Git w organizacji za pośrednictwem protokołu SSH.

Jeśli odmawiasz dostępu do metody uwierzytelniania, żadna aplikacja nie może uzyskać dostępu do organizacji za pomocą tej metody. Każda aplikacja, która wcześniej miała dostęp, będzie otrzymywać błędy uwierzytelniania i nie ma już dostępu do organizacji.

Aby usunąć dostęp dla pats, należy je odwołać.

Zasady dostępu warunkowego

Microsoft Entra ID umożliwia dzierżawcom definiowanie, którzy użytkownicy mogą uzyskiwać dostęp do zasobów firmy Microsoft za pośrednictwem funkcji zasad dostępu warunkowego . Za pomocą tych ustawień administrator dzierżawy może wymagać, aby członkowie musieli przestrzegać dowolnego z następujących warunków, na przykład użytkownik musi:

- być członkiem określonej grupy zabezpieczeń

- należy do określonej lokalizacji i/lub sieci

- używanie określonego systemu operacyjnego

- używanie włączonego urządzenia w systemie zarządzania

W zależności od warunków, które spełnia użytkownik, możesz wymagać uwierzytelniania wieloskładnikowego lub ustawić dalsze kontrole w celu uzyskania dostępu lub całkowicie zablokować dostęp.

Obsługa cap w usłudze Azure DevOps

Jeśli zalogujesz się do portalu internetowego organizacji opartej na identyfikatorze Entra firmy Microsoft, identyfikator Entra firmy Microsoft zawsze sprawdzi, czy możesz przejść do przodu, przeprowadzając walidację dla wszystkich dostawców dostępu, które zostały ustawione przez administratorów dzierżawy.

Usługa Azure DevOps może również przeprowadzić dodatkową weryfikację cap po zalogowaniu się i przejściu przez usługę Azure DevOps w organizacji opartej na identyfikatorze Entra firmy Microsoft:

- Jeśli włączono zasady organizacji "Włącz weryfikację zasad dostępu warunkowego ip", sprawdzimy zasady ogrodzenia adresów IP zarówno w przepływach internetowych, jak i nieinterakcyjnych, takich jak przepływy cyent innych firm, takie jak używanie tokenu dostępu warunkowego z operacjami git.

- Zasady logowania mogą być również wymuszane dla pat. Używanie numerów PAT do tworzenia wywołań identyfikatora Entra firmy Microsoft wymaga, aby użytkownik przestrzegał wszelkich ustawionych zasad logowania. Jeśli na przykład zasady logowania wymagają, aby użytkownik zalogował się co siedem dni, musisz również zalogować się co siedem dni, jeśli chcesz nadal używać numerów PATs do żądania do identyfikatora Entra firmy Microsoft.

- Jeśli nie chcesz, aby żadne adresy CERTYFIKACJI były stosowane do usługi Azure DevOps, usuń usługę Azure DevOps jako zasób dla cap. Nie będziemy wykonywać wymuszania adresów CAP w usłudze Azure DevOps w organizacji według organizacji.

Obsługujemy tylko zasady uwierzytelniania wieloskładnikowego w przepływach internetowych. W przypadku przepływów nieinterakcyjnych, jeśli nie spełniają one zasad dostępu warunkowego, użytkownik nie będzie monitowany o uwierzytelnianie wieloskładnikowe i zostanie zamiast tego zablokowany.

Warunki oparte na adresach IP

Obsługujemy zasady dostępu warunkowego adresów IP dla adresów IPv4 i IPv6. Jeśli okaże się, że adres IPv6 jest zablokowany, zalecamy sprawdzenie, czy administrator dzierżawy skonfigurował adresy CAPs, które zezwalają na adres IPv6 za pośrednictwem. Podobnie może pomóc uwzględnić adres IPv4 mapowany dla dowolnego domyślnego adresu IPv6 we wszystkich warunkach CAP.

Jeśli użytkownicy uzyskują dostęp do strony logowania w usłudze Microsoft Entra za pośrednictwem innego adresu IP niż ten używany do uzyskiwania dostępu do zasobów usługi Azure DevOps (typowej w przypadku tunelowania sieci VPN), sprawdź konfigurację sieci VPN lub infrastrukturę sieciową, aby upewnić się, że wszystkie używane adresy IP znajdują się w adresach CAPS administratora dzierżawy.

Powiązane artykuły

- Wyłączanie zasad dostępu żądań

- Ograniczanie użytkownikom możliwości tworzenia nowych organizacji przy użyciu zasad firmy Microsoft Entra

- Ograniczanie Administracja istratorów zespołu i projektu z zapraszania nowych użytkowników

- Co to jest dostęp warunkowy w identyfikatorze Entra firmy Microsoft?

- Szczegółowe instrukcje i wymagania dotyczące dostępu warunkowego

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla