Rozwiązywanie problemów z dostępem i uprawnieniami

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Ze względu na obszerną strukturę zabezpieczeń i uprawnień usługi Azure DevOps może być konieczne zbadanie, dlaczego użytkownik nie ma dostępu do projektu, usługi lub funkcji, której oczekuje. Znajdź wskazówki krok po kroku, aby zrozumieć i rozwiązać problemy, które użytkownik może napotkać podczas nawiązywania połączenia z projektem lub uzyskiwania dostępu do usługi Azure DevOps lub funkcji.

Przed rozpoczęciem korzystania z tego przewodnika zalecamy zapoznanie się z następującą zawartością:

Napiwek

Podczas tworzenia grupy zabezpieczeń usługi Azure DevOps oznacz ją wyraźnie, aby wskazać, czy ma ona ograniczyć dostęp.

Uprawnienia można ustawić na następujących poziomach:

- Poziom obiektu

- Poziom projektu

- Poziom kolekcji organizacji lub projektu

- Rola zabezpieczeń

- Rola administratora zespołu

Typowe problemy z dostępem i uprawnieniami

Zobacz najczęstsze przyczyny, dla których członek projektu nie może uzyskać dostępu do projektu, usługi lub funkcji:

| Problem | Akcja rozwiązywania problemów |

|---|---|

| Ich poziom dostępu nie obsługuje dostępu do usługi ani funkcji. | Aby określić, czy jest to przyczyna, określ poziom dostępu użytkownika i stan subskrypcji. |

| Ich członkostwo w grupie zabezpieczeń nie obsługuje dostępu do funkcji lub jawnie odmówiono im uprawnień do funkcji. | Aby określić, czy jest to przyczyna, prześledzić uprawnienie. |

| Użytkownik otrzymał niedawno uprawnienie, ale jego klient musi odświeżyć, aby rozpoznać zmiany. | Odśwież lub ponownie zwaluj swoje uprawnienia. |

| Użytkownik próbuje wykonać funkcję udzieloną tylko administratorowi zespołu dla określonego zespołu, ale nie otrzymuje tej roli. | Aby dodać je do roli, zobacz Dodawanie, usuwanie administratora zespołu. |

| Użytkownik nie włączył funkcji w wersji zapoznawczej. | Użytkownik musi otworzyć funkcje w wersji zapoznawczej i określić stan włączania/wyłączania dla określonej funkcji. Aby uzyskać więcej informacji, zobacz Zarządzanie funkcjami w wersji zapoznawczej. |

| Element członkowski projektu został dodany do grupy zabezpieczeń o ograniczonym zakresie, takiej jak grupa Użytkownicy o zakresie projektu. | Aby określić, czy jest to przyczyna, wyszukaj członkostwo w grupach zabezpieczeń użytkownika. |

Mniej typowe problemy z dostępem i uprawnieniami

Mniej typowe przyczyny ograniczonego dostępu są następujące, gdy wystąpiły jedno z następujących zdarzeń:

| Problem | Akcja rozwiązywania problemów |

|---|---|

| Administrator projektu wyłączył usługę. W takim przypadku nikt nie ma dostępu do usługi wyłączonej. | Aby określić, czy usługa jest wyłączona, zobacz Włączanie lub wyłączanie usługi Azure DevOps. |

| Administrator kolekcji projektów wyłączył funkcję w wersji zapoznawczej, która wyłącza ją dla wszystkich członków projektu w organizacji. | Zobacz Zarządzanie funkcjami w wersji zapoznawczej. |

| Reguły grupy regulujące poziom dostępu użytkownika lub członkostwo w projekcie ograniczają dostęp. | Zobacz Określanie poziomu dostępu użytkownika i stanu subskrypcji. |

| Reguły niestandardowe zostały zdefiniowane w przepływie pracy typu elementu roboczego. | zobacz Reguły stosowane do typu elementu roboczego, który ogranicza operację wybierania. |

Określanie poziomu dostępu użytkownika i stanu subskrypcji

Możesz przypisać użytkowników lub grupy użytkowników do jednego z następujących poziomów dostępu:

- Interesariusz

- Podstawowy

- Plan w warstwie Podstawowa i oferta Test Plans

- Subskrypcja programu Visual Studio

Aby uzyskać więcej informacji na temat ograniczania poziomów dostępu w usłudze Azure DevOps, zobacz Obsługiwane poziomy dostępu.

Aby korzystać z funkcji usługi Azure DevOps, użytkownicy muszą zostać dodani do grupy zabezpieczeń z odpowiednimi uprawnieniami i mieć dostęp do portalu internetowego. Ograniczenia funkcji są oparte na poziomie dostępu użytkownika i grupie zabezpieczeń.

Użytkownicy mogą utracić dostęp z następujących powodów:

| Przyczyna utraty dostępu | Akcja rozwiązywania problemów |

|---|---|

| Subskrypcja programu Visual Studio użytkownika wygasła. | W międzyczasie ten użytkownik może pracować jako uczestnik projektu lub przyznać użytkownikowi dostęp podstawowy do momentu odnowienia subskrypcji przez użytkownika. Po zalogowaniu się użytkownika usługa Azure DevOps automatycznie przywraca dostęp. |

| Subskrypcja platformy Azure używana do rozliczeń nie jest już aktywna. | Dotyczy to wszystkich zakupów dokonanych w ramach tej subskrypcji, w tym subskrypcji programu Visual Studio. Aby rozwiązać ten problem, odwiedź witrynę Azure Account Portal. |

| Subskrypcja platformy Azure używana do rozliczeń została usunięta z organizacji. | Dowiedz się więcej o łączeniu organizacji |

W przeciwnym razie w pierwszym dniu miesiąca kalendarzowego użytkownicy, którzy nie zalogowali się do organizacji przez najdłuższy czas, utracą dostęp. Jeśli Organizacja ma użytkowników, którzy nie potrzebują już dostępu, usuń je z organizacji.

Aby uzyskać więcej informacji na temat uprawnień, zobacz Uprawnienia i grupy oraz przewodnik wyszukiwania uprawnień.

Śledzenie uprawnienia

Użyj funkcji śledzenia uprawnień, aby określić, dlaczego uprawnienia użytkownika nie zezwalają na dostęp do określonej funkcji lub funkcji. Dowiedz się, jak użytkownik lub administrator może zbadać dziedziczenie uprawnień. Aby prześledzić uprawnienie z portalu internetowego, otwórz stronę uprawnień lub zabezpieczeń odpowiedniego poziomu. Aby uzyskać więcej informacji, zobacz Żądanie zwiększenia poziomów uprawnień.

Jeśli użytkownik ma problemy z uprawnieniami i używasz domyślnych grup zabezpieczeń lub grup niestandardowych do uprawnień, użyj śledzenia, aby zbadać, skąd pochodzą te uprawnienia. Problemy z uprawnieniami mogą być spowodowane opóźnionym zmianami. Propagacja w usłudze Azure DevOps może potrwać do 1 godziny. Jeśli użytkownik ma problemy, które nie zostaną rozwiązane natychmiast, poczekaj dzień, aby sprawdzić, czy je rozwiążą. Aby uzyskać więcej informacji na temat zarządzania użytkownikami i dostępem, zobacz Zarządzanie użytkownikami i dostępem w usłudze Azure DevOps.

Jeśli użytkownik ma problemy z uprawnieniami i używasz domyślnych grup zabezpieczeń lub grup niestandardowych do uprawnień, możesz zbadać, skąd pochodzą te uprawnienia, korzystając z naszego śledzenia uprawnień. Problemy z uprawnieniami mogą być spowodowane tym, że użytkownik nie ma niezbędnego poziomu dostępu.

Użytkownicy mogą otrzymywać swoje obowiązujące uprawnienia bezpośrednio lub za pośrednictwem grup.

Wykonaj poniższe kroki, aby administratorzy mogli zrozumieć, skąd pochodzą dokładnie te uprawnienia, i dostosować je zgodnie z potrzebami.

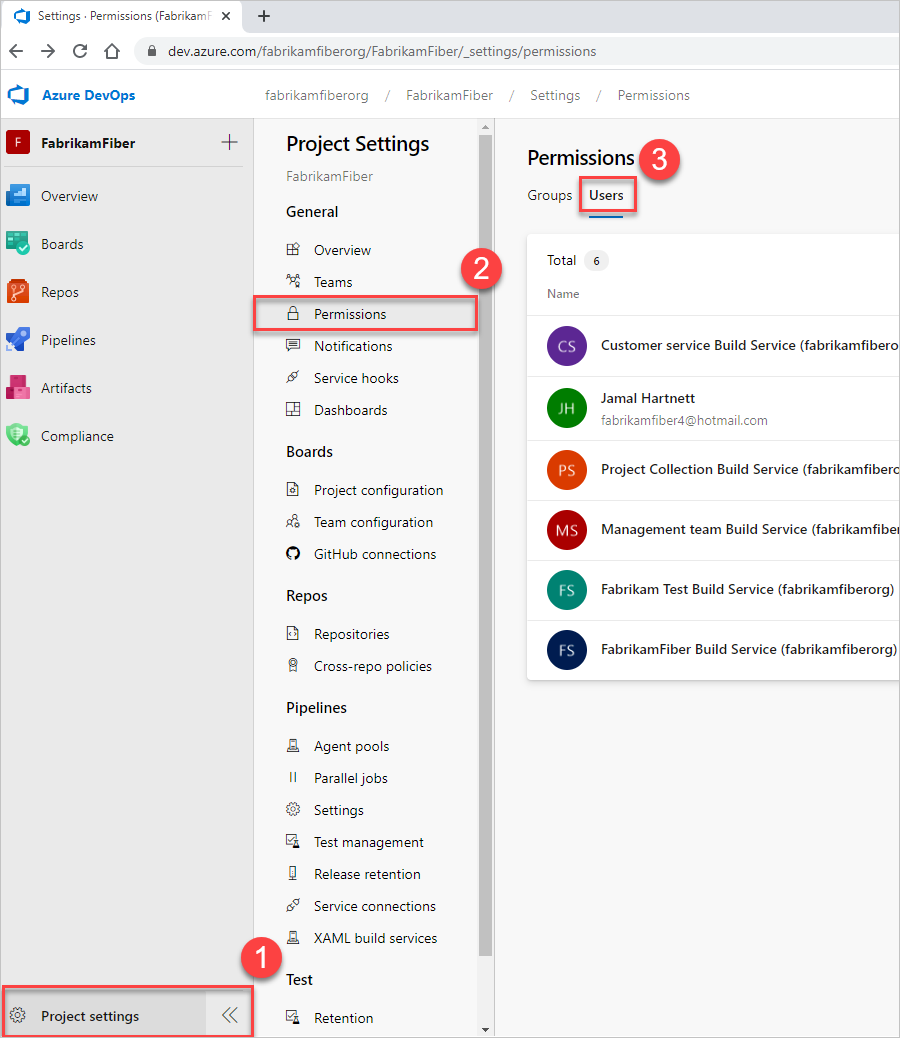

Wybierz pozycję Ustawienia>projektu Uprawnienia>użytkownicy, a następnie wybierz użytkownika.

Powinien zostać wyświetlony widok specyficzny dla użytkownika, który pokazuje, jakie uprawnienia mają.

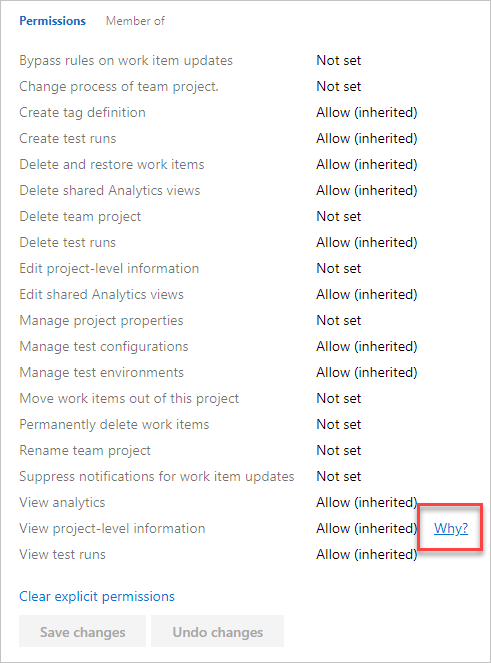

Aby śledzić, dlaczego użytkownik wykonuje lub nie ma żadnego z wymienionych uprawnień, wybierz ikonę informacji obok danego uprawnienia.

![]()

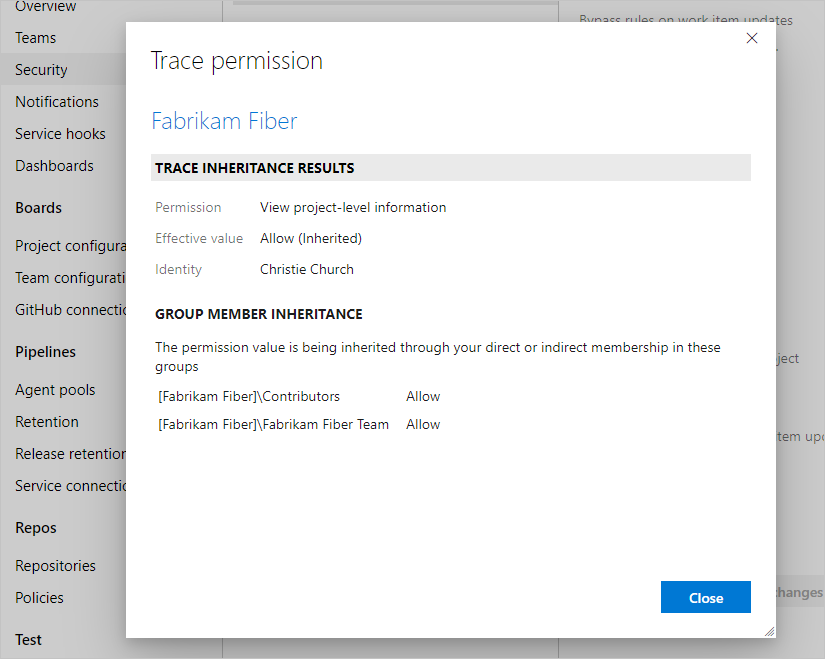

Wynikowy ślad informuje o tym, jak dziedziczą wymienione uprawnienia. Następnie możesz dostosować uprawnienia użytkownika, dostosowując uprawnienia podane do grup, w których się znajdują.

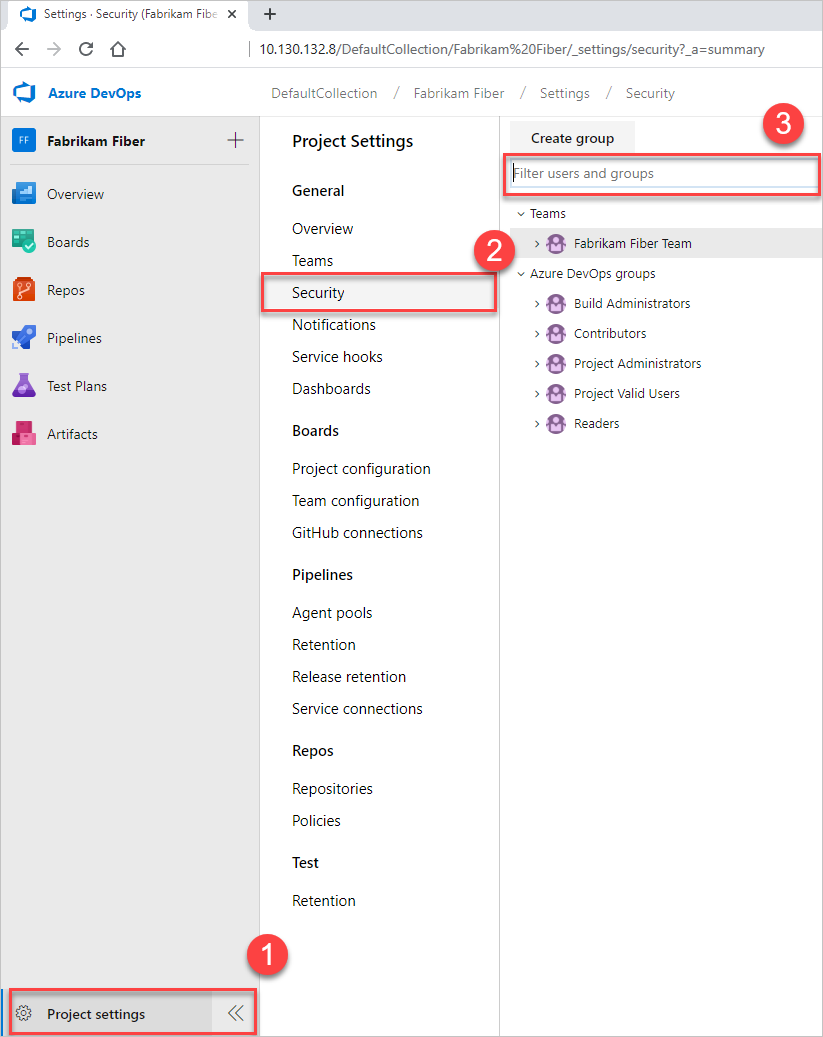

Wybierz pozycję Zabezpieczenia ustawień>projektu, a następnie wprowadź nazwę użytkownika w polu filtru.

Powinien zostać wyświetlony widok specyficzny dla użytkownika, który pokazuje, jakie uprawnienia mają.

Śledź, dlaczego użytkownik wykonuje lub nie ma żadnego z wymienionych uprawnień. Umieść kursor na uprawnieniach, a następnie wybierz pozycję Dlaczego.

Wynikowy ślad informuje o tym, jak dziedziczą wymienione uprawnienia. Następnie możesz dostosować uprawnienia użytkownika, dostosowując uprawnienia podane do grup, w których się znajdują.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do określonych funkcji i funkcji lub Żądanie zwiększenia poziomu uprawnień.

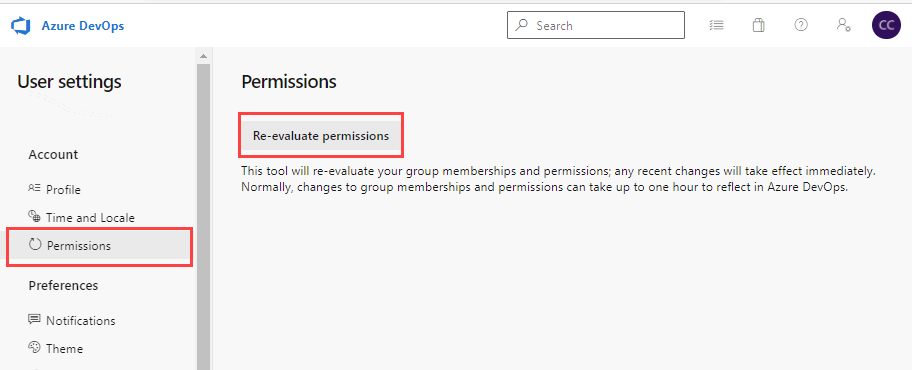

Uprawnienia odświeżania lub ponownego oceny

Zobacz następujący scenariusz, w którym może być konieczne odświeżanie lub ponowne ocenianie uprawnień.

Problem

Użytkownicy są dodawani do grupy usługi Azure DevOps lub Microsoft Entra. Ta akcja udziela dziedziczonego dostępu do organizacji lub projektu. Ale nie uzyskują dostępu natychmiast. Użytkownicy muszą czekać lub wylogować się, zamknąć przeglądarkę, a następnie zalogować się ponownie, aby uzyskać odświeżone uprawnienia.

Użytkownicy są dodawani do grupy usługi Azure DevOps. Ta akcja udziela dziedziczonego dostępu do organizacji lub projektu. Ale nie uzyskują dostępu natychmiast. Użytkownicy muszą czekać lub wylogować się, zamknąć przeglądarkę, a następnie zalogować się ponownie, aby uzyskać odświeżone uprawnienia.

Rozwiązanie

W obszarze Ustawienia użytkownika na stronie Uprawnienia możesz wybrać pozycję Ponownie oceń uprawnienia. Ta funkcja ponownie oblicza członkostwo w grupach i uprawnienia, a następnie wszystkie ostatnie zmiany zostaną zastosowane natychmiast.

Reguły stosowane do typu elementu roboczego, które ograniczają operacje wybierania

Przed dostosowaniem procesu zalecamy zapoznanie się z tematem Konfigurowanie i dostosowywanie usługi Azure Boards, która zawiera wskazówki dotyczące dostosowywania usługi Azure Boards do potrzeb biznesowych.

Aby uzyskać więcej informacji na temat reguł typów elementów roboczych, które mają zastosowanie do ograniczania operacji, zobacz:

- Stosowanie reguł do stanów przepływu pracy (proces dziedziczenia)

- Przykładowe scenariusze reguł

- Definiowanie ścieżek obszarów i przypisywanie do zespołu

Ukrywanie ustawień organizacji przed użytkownikami

Jeśli użytkownik jest ograniczony do wyświetlania tylko swoich projektów lub nie może uzyskać dostępu do ustawień organizacji, poniższe informacje mogą wyjaśnić, dlaczego. Aby ograniczyć użytkownikom dostęp do ustawień organizacji, włącz funkcję Ogranicz widoczność i współpracę użytkowników do określonych projektów w wersji zapoznawczej. Aby uzyskać więcej informacji, w tym ważne objaśnienia związane z zabezpieczeniami, zobacz Zarządzanie organizacją, ograniczanie widoczności użytkowników dla projektów i nie tylko.

Przykładami użytkowników z ograniczeniami są osoby biorące udział w projekcie, użytkownicy-goście firmy Microsoft Entra lub członkowie grupy zabezpieczeń. Po włączeniu dowolnego użytkownika lub grupy dodanej do grupy Użytkownicy z zakresem projektu jest ograniczony dostęp do stron ustawień organizacji, z wyjątkiem przeglądu i projektów. Mogą oni uzyskiwać dostęp tylko do projektów, do których są dodawane.

Przykłady użytkowników z ograniczeniami obejmują uczestników projektu lub członków grupy zabezpieczeń. Po włączeniu dowolnego użytkownika lub grupy dodanej do grupy Użytkownicy o zakresie projektu dostęp do stron Ustawienia organizacji z wyjątkiem przeglądu i projektów. Mogą oni uzyskiwać dostęp tylko do projektów, do których są dodawane.

Aby uzyskać więcej informacji, zobacz Zarządzanie organizacją, Ograniczanie widoczności użytkowników dla projektów i nie tylko.

Wyświetlanie, dodawanie uprawnień i zarządzanie nimi za pomocą interfejsu wiersza polecenia

Uprawnienia można wyświetlać, dodawać i zarządzać nimi na poziomie szczegółowym za az devops security permission pomocą poleceń. Aby uzyskać więcej informacji, zobacz Zarządzanie uprawnieniami za pomocą narzędzia wiersza polecenia.

Reguły grupy z mniejszymi uprawnieniami

Typy reguł grupy są klasyfikowane w następującej kolejności: Podstawowe i testowe plany > subskrybenta > podstawowego > uczestnika projektu. Użytkownicy zawsze otrzymują najwyższy poziom dostępu dostępny dla nich we wszystkich regułach grupy, w tym wszystkich subskrypcjach programu Visual Studio (VS).

Uwaga

- Zmiany wprowadzone w czytelnikach projektu za pomocą reguł grupy nie są utrwalane. Jeśli musisz dostosować czytelników projektu, rozważ alternatywne metody, takie jak bezpośrednie przypisanie lub niestandardowe grupy zabezpieczeń.

- Zalecamy regularne przeglądanie reguł wymienionych na karcie "Reguły grupy" na stronie "Użytkownicy". Jeśli jakiekolwiek zmiany zostaną wprowadzone do członkostwa w grupie Microsoft Entra ID, te zmiany zostaną wyświetlone w następnej ponownej ocenie reguł grupy, które można wykonać na żądanie, gdy reguła grupy zostanie zmodyfikowana lub automatycznie co 24 godziny. Usługa Azure DevOps aktualizuje członkostwo w grupie Microsoft Entra co godzinę, ale aktualizowanie członkostwa w grupie dynamicznej może potrwać do 24 godzin.

Zapoznaj się z poniższymi przykładami, pokazując, jak czynniki wykrywania subskrybentów są uwzględniane w regułach grupy.

Przykład 1. Reguła grupy zapewnia mi więcej dostępu

Jeśli mam subskrypcję programu VS Pro i jestem w regule grupy, która daje mi podstawowe i testowe plany — co się stanie?

Oczekiwane: Otrzymuję podstawowe i testowe plany, ponieważ to, co daje mi reguła grupy, jest większa niż moja subskrypcja. Przypisanie reguły grupy zawsze zapewnia większy dostęp, zamiast ograniczać dostęp.

Przykład 2. Reguła grupy daje mi ten sam dostęp

Mam subskrypcję programu Visual Studio Test Pro i jestem w regule grupy, która daje mi plany podstawowe i testowe — co się stanie?

Oczekiwano: otrzymuję wykrycie jako subskrybenta testowego programu Visual Studio Pro, ponieważ dostęp jest taki sam jak reguła grupy. Płacę już za program Visual Studio Test Pro, więc nie chcę płacić ponownie.

Praca z usługą GitHub

Zobacz następujące informacje dotyczące rozwiązywania problemów dotyczące wdrażania kodu w usłudze Azure DevOps za pomocą usługi GitHub.

Problem

Nie można przenieść reszty zespołu do organizacji i projektu, mimo dodania ich jako członków. Otrzymują wiadomości e-mail, ale podczas logowania otrzymują błąd 401.

Rozwiązanie

Możesz zalogować się do usługi Azure DevOps przy użyciu nieprawidłowej tożsamości. Wykonaj poniższe kroki:

Zamknij wszystkie przeglądarki, w tym przeglądarki, które nie działają w usłudze Azure DevOps.

Otwórz prywatną lub incognito sesję przeglądania.

Przejdź do następującego adresu URL: https://aka.ms/vssignout.

Zostanie wyświetlony komunikat "Wyloguj się w toku". Po wylogowaniu nastąpi przekierowanie do

dev.azure.microsoft.comusługi .Zaloguj się ponownie do usługi Azure DevOps i wybierz inną tożsamość.

Inne obszary, w których można zastosować uprawnienia

- Uprawnienia ścieżki obszaru

- Tagi elementów roboczych

- Przeniesiono elementy robocze z projektu

- Usunięte elementy robocze

- Krótki przewodnik po domyślnych uprawnieniach i dostępie dla usługi Azure Boards

- Reguły niestandardowe

- Przykładowe scenariusze reguł niestandardowych

- Niestandardowe listy prac i tablice

- Kontrolki niestandardowe

Powiązane artykuły

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla