Włączanie najważniejszych przepływów i dzienników śledzenia przepływu w usłudze Azure Firewall

Usługa Azure Firewall ma dwa nowe dzienniki diagnostyczne, których można użyć, aby ułatwić monitorowanie zapory:

- Najważniejsze przepływy

- Ślad przepływu

Najważniejsze przepływy

Dziennik najważniejszych przepływów (znany w branży jako przepływy tłuszczu) pokazuje najważniejsze połączenia, które przyczyniają się do najwyższej przepływności przez zaporę.

Napiwek

Aktywuj dzienniki najważniejszych przepływów tylko podczas rozwiązywania określonego problemu, aby uniknąć nadmiernego użycia procesora CPU w usłudze Azure Firewall.

Szybkość przepływu jest definiowana jako szybkość transmisji danych (w megabitach na sekundę). Innymi słowy, jest to miara ilości danych cyfrowych, które mogą być przesyłane przez sieć w danym okresie przez zaporę. Protokół Top Flows jest uruchamiany okresowo co trzy minuty. Minimalny próg, który ma zostać uznany za górny przepływ, wynosi 1 Mb/s.

Wymagania wstępne

- Włączanie dzienników strukturalnych

- Użyj formatu tabeli specyficznej dla zasobów platformy Azure w Ustawienia diagnostycznych.

Włączanie dziennika

Włącz dziennik przy użyciu następujących poleceń programu Azure PowerShell:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Wyłączanie dziennika

Aby wyłączyć dzienniki, użyj tego samego poprzedniego polecenia programu Azure PowerShell i ustaw wartość False.

Na przykład:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

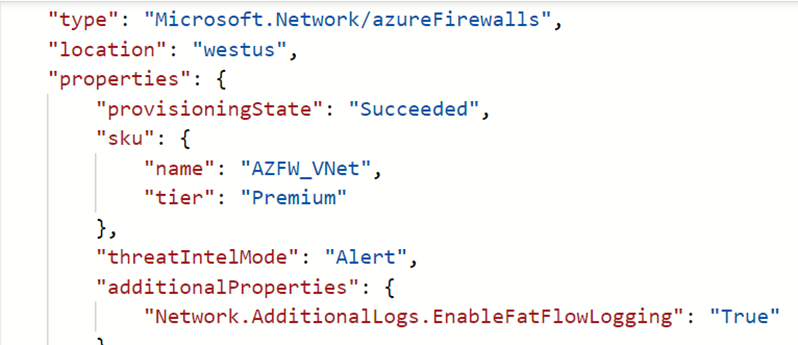

Weryfikowanie aktualizacji

Istnieje kilka sposobów sprawdzenia, czy aktualizacja zakończyła się pomyślnie, ale możesz przejść do pozycji Przegląd zapory i wybrać widok JSON w prawym górnym rogu. Oto przykład:

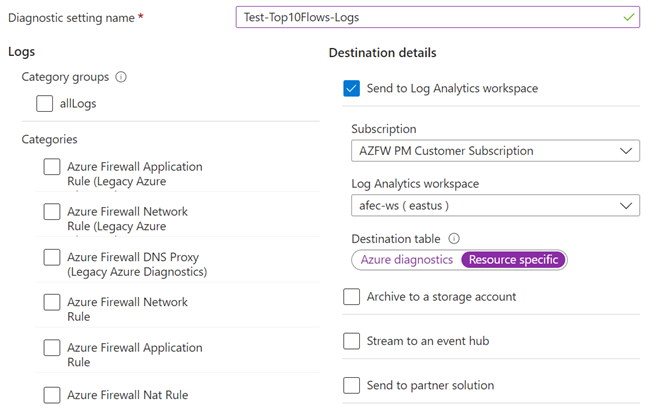

Tworzenie ustawienia diagnostycznego i włączanie tabeli specyficznej dla zasobu

- Na karcie Ustawienia diagnostyczne wybierz pozycję Dodaj ustawienie diagnostyczne.

- Wpisz nazwę ustawienia diagnostycznego.

- Wybierz pozycję Dziennik przepływu tłuszczu usługi Azure Firewall w obszarze Kategorie i inne dzienniki, które mają być obsługiwane w zaporze.

- W obszarze Szczegóły miejsca docelowego wybierz pozycję Wyślij do obszaru roboczego usługi Log Analytics .

- Wybierz odpowiednią subskrypcję i wstępnie skonfigurowany obszar roboczy usługi Log Analytics.

- Włącz określony zasób.

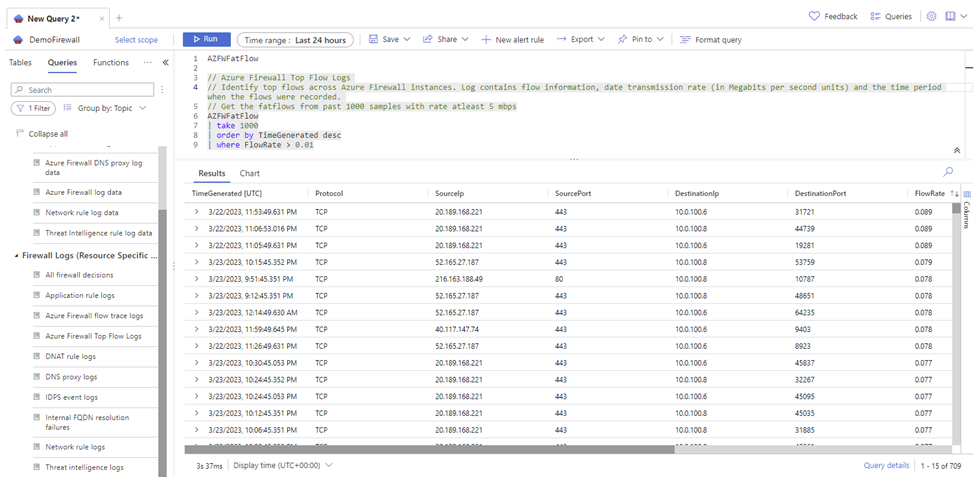

Wyświetlanie i analizowanie dzienników usługi Azure Firewall

W zasobie zapory przejdź do obszaru Dzienniki na karcie Monitorowanie .

Wybierz pozycję Zapytania, a następnie załaduj dzienniki przepływu usługi Azure Firewall, umieszczając wskaźnik myszy na opcji i wybierając pozycję Załaduj do edytora.

Po załadowaniu zapytania wybierz pozycję Uruchom.

Ślad przepływu

Obecnie dzienniki zapory pokazują ruch przez zaporę w pierwszej próbie połączenia TCP, znanego jako pakiet SYN . Jednak nie pokazuje to pełnej podróży pakietu w uścisku dłoni TCP. W związku z tym trudno jest rozwiązać problem, jeśli pakiet został porzucony lub wystąpił routing asymetryczny.

Napiwek

Aby uniknąć nadmiernego użycia dysku spowodowanego dziennikami śledzenia usługi Flow w usłudze Azure Firewall z wieloma krótkotrwałymi połączeniami, aktywuj dzienniki tylko podczas rozwiązywania określonego problemu w celach diagnostycznych.

Można dodać następujące dodatkowe właściwości:

SYN-ACK

Flaga ACK wskazująca potwierdzenie pakietu SYN.

FIN

Zakończono flagę oryginalnego przepływu pakietów. W przepływie TCP nie są przesyłane żadne dane.

FIN-ACK

Flaga ACK wskazująca potwierdzenie pakietu FIN.

RST

Flaga Resetuj wskazuje, że oryginalny nadawca nie otrzymuje większej ilości danych.

INVALID (przepływy)

Wskazuje, że pakiet nie może być zidentyfikowany lub nie ma żadnego stanu.

Na przykład:

- Pakiet TCP ląduje w wystąpieniu usługi Virtual Machine Scale Sets, które nie ma żadnej wcześniejszej historii dla tego pakietu

- Nieprawidłowe pakiety CheckSum

- wpis tabeli Połączenie ion Tracking jest pełny i nie można zaakceptować nowych połączeń

- Nadmiernie opóźnione pakiety usługi ACK

Dzienniki śledzenia przepływu, takie jak SYN-ACK i ACK, są rejestrowane wyłącznie dla ruchu sieciowego. Ponadto pakiety SYN nie są domyślnie rejestrowane. Można jednak uzyskać dostęp do początkowych pakietów SYN w dziennikach reguły sieciowej.

Wymagania wstępne

- Włącz dzienniki ustrukturyzowane.

- Użyj formatu tabeli specyficznej dla zasobów platformy Azure w Ustawienia diagnostycznych.

Włączanie dziennika

Włącz dziennik przy użyciu następujących poleceń programu Azure PowerShell lub przejdź w portalu i wyszukaj pozycję Włącz rejestrowanie Połączenie ion TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Może upłynąć kilka minut, aby to miało zastosowanie. Po zarejestrowaniu funkcji rozważ przeprowadzenie aktualizacji w usłudze Azure Firewall, aby zmiana została wpisana natychmiast.

Aby sprawdzić stan rejestracji azResourceProvider, możesz uruchomić polecenie programu Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Wyłączanie dziennika

Aby wyłączyć dziennik, możesz wyrejestrować go przy użyciu następującego polecenia lub wybrać wyrejestrowanie w poprzednim przykładzie portalu.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

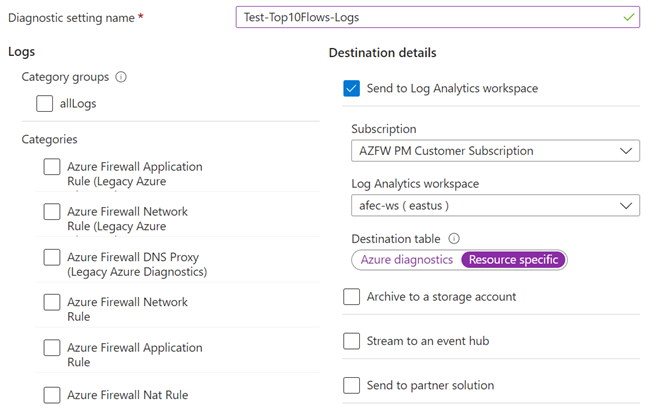

Tworzenie ustawienia diagnostycznego i włączanie tabeli specyficznej dla zasobu

- Na karcie Ustawienia diagnostyczne wybierz pozycję Dodaj ustawienie diagnostyczne.

- Wpisz nazwę ustawienia diagnostycznego.

- Wybierz pozycję Dziennik śledzenia przepływu usługi Azure Firewall w obszarze Kategorie i inne dzienniki, które mają być obsługiwane w zaporze.

- W obszarze Szczegóły miejsca docelowego wybierz pozycję Wyślij do obszaru roboczego usługi Log Analytics .

- Wybierz odpowiednią subskrypcję i wstępnie skonfigurowany obszar roboczy usługi Log Analytics.

- Włącz określony zasób.

Wyświetlanie i analizowanie dzienników śledzenia przepływu usługi Azure Firewall

W zasobie zapory przejdź do obszaru Dzienniki na karcie Monitorowanie .

Wybierz pozycję Zapytania, a następnie załaduj dzienniki śledzenia przepływu usługi Azure Firewall, umieszczając wskaźnik myszy na opcji i wybierając pozycję Załaduj do edytora.

Po załadowaniu zapytania wybierz pozycję Uruchom.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla