Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Firewall Premium to zapora nowej generacji z funkcjami, które są wymagane w środowiskach wysoce wrażliwych i regulowanych. Obejmuje ona następujące funkcje:

- Inspekcja protokołu TLS — odszyfrowuje ruch wychodzący, przetwarza dane, a następnie szyfruje dane i wysyła je do miejsca docelowego.

- IDPS — system wykrywania i zapobiegania włamaniom do sieci (IDPS) umożliwia monitorowanie działań sieciowych pod kątem złośliwych działań, rejestrowanie informacji o tym działaniu, zgłaszanie go i opcjonalne próby jego zablokowania.

-

Filtrowanie adresów URL — rozszerza możliwość filtrowania nazw FQDN w Azure Firewall, aby uwzględniać cały adres URL. Na przykład

www.contoso.com/a/czamiastwww.contoso.com. - Kategorie sieci Web — administratorzy mogą zezwalać lub odmawiać dostępu użytkowników do kategorii witryn internetowych, takich jak witryny hazardowe, witryny internetowe mediów społecznościowych i inne.

Aby uzyskać więcej informacji, zobacz Funkcje usługi Azure Firewall — wersja Premium.

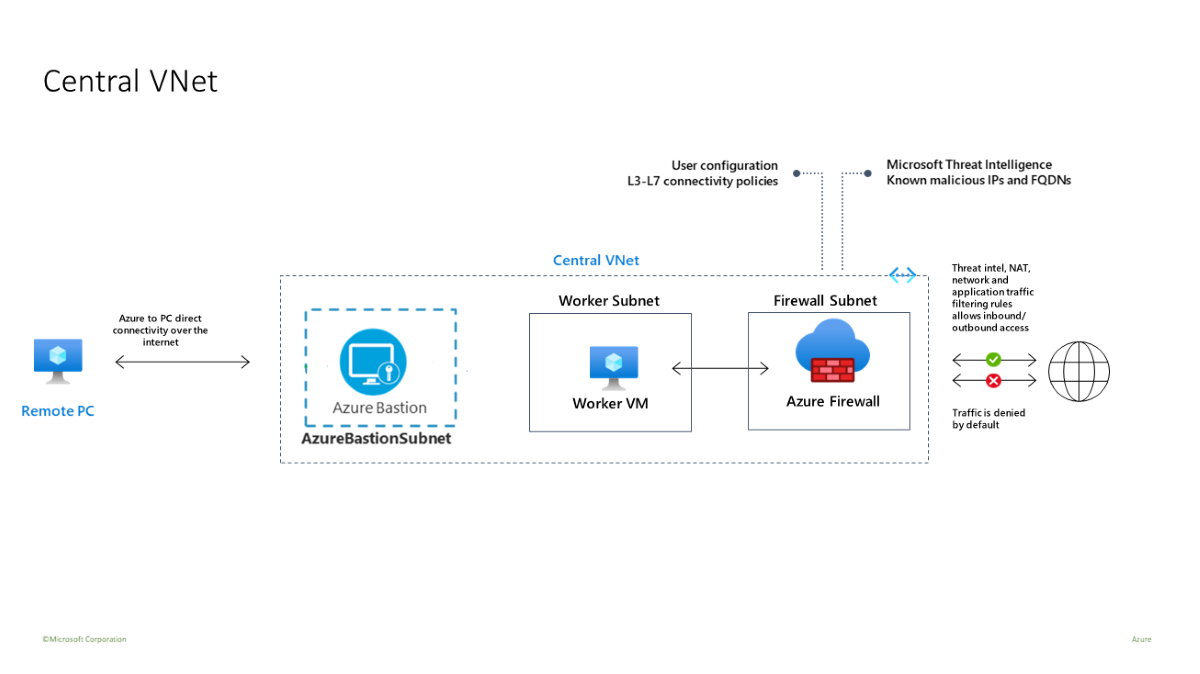

Użyjesz szablonu do wdrożenia środowiska testowego z centralną siecią wirtualną (10.0.0.0/16) z trzema podsieciami:

- podsieć pracownicza (10.0.10.0/24)

- podsieć Azure Bastion (10.0.20.0/24)

- podsieć zapory (10.0.100.0/24)

Ważne

Ceny godzinowe zaczynają się od momentu wdrożenia usługi Bastion, niezależnie od użycia danych wychodzących. Aby uzyskać więcej informacji, zobacz Cennik i SKU. Jeśli wdrażasz usługę Bastion w ramach samouczka lub testu, zalecamy usunięcie tego zasobu po zakończeniu korzystania z niego.

Pojedyncza centralna sieć wirtualna jest używana w tym środowisku testowym dla uproszczenia. W celach produkcyjnych topologia piasty i szprych z równorzędnymi sieciami wirtualnymi jest częściej spotykana.

Maszyna wirtualna pracownika jest klientem, który wysyła żądania HTTP/S przez zaporę.

Wymagania wstępne

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Wdrażanie infrastruktury

Szablon wdraża kompletne środowisko testowe dla Azure Firewall Premium z włączonym IDPS, inspekcją protokołu TLS, filtrowaniem adresów URL i kategoriami sieci Web.

- nowa usługa Azure Firewall — wersja Premium i zasady zapory ze wstępnie zdefiniowanymi ustawieniami, które umożliwiają łatwą walidację podstawowych funkcji (idPS, inspekcja protokołu TLS, filtrowanie adresów URL i kategorie sieci Web)

- wdraża wszystkie zależności, w tym usługę Key Vault i tożsamość zarządzaną. W środowisku produkcyjnym te zasoby mogą być już utworzone i nie są potrzebne w tym samym szablonie.

- generuje własny główny urząd certyfikacji (Root CA) i wdraża go w usłudze Azure Key Vault

- generuje pochodny pośredni urząd certyfikacji i wdraża go na testowej maszynie wirtualnej z systemem Windows (WorkerVM)

- Bastion Host (BastionHost) jest również wdrożony i może służyć do połączenia z maszyną testową systemu Windows (WorkerVM).

Testowanie zapory

Teraz możesz przetestować system wykrywania i zapobiegania włamaniom (IDPS), inspekcję protokołu TLS, filtrowanie treści sieciowych i kategorie sieciowe.

Dodaj ustawienia diagnostyki zapory

Aby zbierać dzienniki zapory, należy dodać ustawienia diagnostyczne w celu zbierania dzienników zapory.

- Wybierz pozycję DemoFirewall i w obszarze Monitorowanie wybierz pozycję Ustawienia diagnostyczne.

- Wybierz pozycję Dodaj ustawienia diagnostyczne.

- W polu Nazwa ustawienia diagnostycznego wpisz fw-diag.

- W obszarze log wybierz pozycję AzureFirewallApplicationRule i AzureFirewallNetworkRule.

- W obszarze Szczegóły miejsca docelowego wybierz pozycję Wyślij do obszaru roboczego usługi Log Analytics.

- Wybierz pozycję Zapisz.

Testy IDPS

Aby przetestować system wykrywania i zapobiegania włamaniom, należy wdrożyć własny wewnętrzny testowy serwer WWW z odpowiednim certyfikatem serwera. Ten test obejmuje wysyłanie złośliwego ruchu do serwera sieci Web, dlatego nie zaleca się wykonywania tego na publicznym serwerze sieci Web. Aby uzyskać więcej informacji na temat wymagań dotyczących certyfikatów usługi Azure Firewall Premium, zobacz Azure Firewall Premium certificates (Certyfikaty usługi Azure Firewall — wersja Premium).

curl Służy do kontrolowania różnych nagłówków HTTP i symulowania złośliwego ruchu.

Aby przetestować system wykrywania i zapobiegania włamaniom (IDPS) dla ruchu HTTP:

Na maszynie wirtualnej WorkerVM otwórz okno wiersza polecenia administratora.

Wpisz następujące polecenie w wierszu polecenia:

curl -A "HaxerMen" <your web server address>Zobaczysz odpowiedź serwera internetowego.

Przejdź do dzienników reguł sieci zapory w portalu Azure, aby znaleźć alert podobny do następującego komunikatu:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Trojan was detected”}Uwaga

Wyświetlenie danych w dziennikach może zająć trochę czasu. Poczekaj co najmniej kilka minut, aby dzienniki zaczęły wyświetlać dane.

Dodaj regułę dla podpisu 2032081:

- Wybierz pozycję DemoFirewallPolicy i w obszarze Ustawienia wybierz pozycję IDPS.

- Wybierz kartę Reguły podpisów .

- Pod Identyfikatorem podpisu, w otwartym polu tekstowym wpisz 2032081.

- W obszarze Tryb wybierz pozycję Odmów.

- Wybierz pozycję Zapisz.

- Przed kontynuowaniem poczekaj na ukończenie wdrożenia.

Na WorkerVM uruchom polecenie

curlponownie.curl -A "HaxerMen" <your web server address>Ponieważ żądanie HTTP jest teraz blokowane przez zaporę, po wygaśnięciu limitu czasu połączenia zostaną wyświetlone następujące dane wyjściowe:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerPrzejdź do obszaru Monitorowanie dzienników w witrynie Azure Portal i znajdź komunikat dotyczący zablokowanego żądania.

Aby przetestować system wykrywania i zapobiegania włamaniom (IDPS) dla ruchu HTTPS

Powtórz te testy curl przy użyciu protokołu HTTPS zamiast PROTOKOŁU HTTP. Na przykład:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Powinny zostać wyświetlone te same wyniki, które wystąpiły w testach HTTP.

Inspekcja protokołu TLS z filtrowaniem adresów URL

Wykonaj poniższe kroki, aby przetestować inspekcję protokołu TLS przy użyciu filtrowania adresów URL.

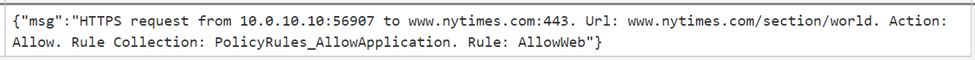

Edytuj reguły zastosowania zasad zapory i dodaj nową regułę o nazwie

AllowURLdo kolekcji regułAllowWeb. Skonfiguruj docelowy adres URLwww.nytimes.com/section/world, źródłowy adres IP *, typ docelowy URL, wybierz opcję Inspekcja TLS i protokoły http, https.Po zakończeniu wdrażania otwórz przeglądarkę na maszynie WorkerVM, przejdź do

https://www.nytimes.com/section/worldi sprawdź, czy odpowiedź HTML wyświetla się poprawnie w przeglądarce.W witrynie Azure Portal można wyświetlić cały adres URL w dziennikach monitorowania reguły aplikacji:

Niektóre strony HTML mogą wyglądać niekompletno, ponieważ odwołują się do innych adresów URL, które są odrzucane. Aby rozwiązać ten problem, można podjąć następujące podejście:

Jeśli strona HTML zawiera linki do innych domen, możesz dodać te domeny do nowej reguły aplikacji z zezwoleniem na dostęp do tych nazw FQDN.

Jeśli strona HTML zawiera linki do adresów URL podrzędnych, możesz zmodyfikować regułę i dodać gwiazdkę do adresu URL. Na przykład:

targetURLs=www.nytimes.com/section/world*.Alternatywnie możesz dodać nowy adres URL do reguły. Na przykład:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Testowanie kategorii sieci Web

Utwórzmy regułę aplikacji, aby zezwolić na dostęp do sportowych witryn internetowych.

W portalu otwórz grupę zasobów i wybierz pozycję DemoFirewallPolicy.

Wybierz pozycję Reguły aplikacji, a następnie dodaj kolekcję reguł.

Dla Nazwa, wpisz GeneralWeb, Priorytet103, wybierz Grupa kolekcji regułDefaultApplicationRuleCollectionGroup.

W obszarze Reguły dla Nazwa wpisz AllowSports, Źródło*, Protokółhttp, https, wybierz Inspekcja TLS, Typ docelowy wybierz Kategorie sieci Web, Miejsce docelowe wybierz Sport.

Wybierz Dodaj.

Po zakończeniu wdrażania przejdź do WorkerVM, otwórz przeglądarkę internetową i przejdź do

https://www.nfl.com.Powinna zostać wyświetlona strona internetowa NFL, a dziennik reguł aplikacji pokazuje, że reguła Kategoria: Sport została dopasowana, a żądanie zostało zezwolone.