Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy: ✔️ Front Door Premium

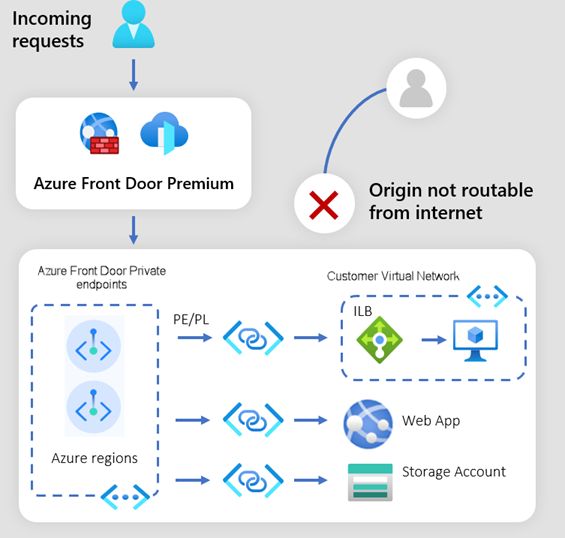

Usługa Azure Private Link umożliwia dostęp do usług i usług PaaS platformy Azure hostowanych na platformie Azure za pośrednictwem prywatnego punktu końcowego w sieci wirtualnej. Ruch między siecią wirtualną a usługą przechodzi przez sieć szkieletową firmy Microsoft, eliminując narażenie na publiczny Internet.

Usługa Azure Front Door Premium może łączyć się ze swoim źródłem przy użyciu usługi Private Link. Źródło może być hostowane w sieci wirtualnej lub hostowane jako usługa PaaS, taka jak aplikacja internetowa platformy Azure lub usługa Azure Storage. Private Link usuwa potrzebę publicznego dostępu do źródła.

Jak działa usługa Private Link

Po włączeniu Private Link do Twojego źródła w usłudze Azure Front Door Premium, Front Door tworzy prywatny punkt końcowy w Twoim imieniu w zarządzanej przez Azure Front Door regionalnej sieci prywatnej. Otrzymasz żądanie prywatnego punktu końcowego usługi Azure Front Door na początku oczekujące na zatwierdzenie.

Aby ruch mógł być przesyłany bezpośrednio do źródła, musisz zatwierdzić połączenie z prywatnym punktem końcowym. Połączenia prywatnego punktu końcowego można zatwierdzać przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell. Aby uzyskać więcej informacji, zobacz Zarządzanie połączeniem prywatnego punktu końcowego.

Po włączeniu źródła dla usługi Private Link i zatwierdzeniu połączenia prywatnego punktu końcowego, nawiązanie połączenia może potrwać kilka minut. W tym czasie żądania do źródła odbierają komunikat o błędzie usługi Azure Front Door. Komunikat o błędzie zniknie po nawiązaniu połączenia.

Po zatwierdzeniu żądania dedykowany prywatny punkt końcowy zostanie przypisany do routingu ruchu z zarządzanej sieci wirtualnej usługi Azure Front Door. Ruch z klientów dociera do globalnych punktów POP usługi Azure Front Door, a następnie jest kierowany przez sieć szkieletową Microsoft do regionalnego klastra AFD, który hostuje zarządzaną sieć wirtualną zawierającą dedykowany prywatny punkt końcowy. Ruch jest następnie kierowany do źródła za pośrednictwem platformy łącza prywatnego za pośrednictwem sieci szkieletowej firmy Microsoft. Dlatego ruch przychodzący do Twojego źródła jest zabezpieczany natychmiast po jego dotarciu do usługi Azure Front Door.

Uwaga

- Ta funkcja obsługuje tylko prywatne połączenie z Twojego AFD do Twojego źródła. Łączność prywatna klienta z usługą AFD nie jest obsługiwana.

Obsługiwane źródła

Obsługa źródła dla bezpośredniej łączności prywatnego punktu końcowego jest obecnie ograniczona do poniższych typów źródeł.

Uwaga

- Ta funkcja nie jest obsługiwana w przypadku slotów Azure App Service i Azure Static Web App.

Dostępność w regionach

Link prywatny usługi Azure Front Door jest dostępny w następujących regionach:

| Ameryka | Europa | Afryka | Azja i Pacyfik |

|---|---|---|---|

| Brazylia Południowa | Francja Środkowa | Północna Republika Południowej Afryki | Australia Wschodnia |

| Kanada Środkowa | Niemcy Środkowo-Zachodnie | Indie Środkowe | |

| Środkowe stany USA | Europa Północna | Japonia Wschodnia | |

| Wschodnie stany USA | Norwegia Wschodnia | Korea Środkowa | |

| Wschodnie stany USA 2 | Południowe Zjednoczone Królestwo | Azja Wschodnia | |

| Południowo-środkowe stany USA | Europa Zachodnia | Azja Południowo-Wschodnia | |

| Zachodnie stany USA 2 | Szwecja Środkowa | ||

| Zachodnie stany USA 3 | |||

| US Gov Arizona | |||

| US Gov Teksas | |||

| US Gov Wirginia |

Funkcja usługi Azure Front Door Private Link jest niezależna od regionu, ale w celu uzyskania najlepszego opóźnienia należy zawsze wybrać region świadczenia usługi Azure najbliżej źródła, wybierając opcję włączenia punktu końcowego usługi Azure Front Door Private Link. Jeśli region źródła nie jest obsługiwany na liście regionów obsługiwanych przez usługę PRIVATE Link usługi AFD, wybierz następny najbliższy region. Możesz użyć statystyk opóźnienia transmisji dwukierunkowej w sieci platformy Azure, aby określić najbliższy dostępny region pod względem opóźnienia.

Porady dotyczące korzystania z integracji usługi PRIVATE Link z usługą AFD

- Usługa Azure Front Door nie zezwala na mieszanie źródeł publicznych i prywatnych w tej samej grupie źródeł. Może to spowodować błędy podczas konfiguracji lub gdy AFD próbuje wysłać ruch do źródeł publicznych/prywatnych. Zachowaj wszystkie źródła publiczne w jednej grupie pochodzenia i zachowaj wszystkie swoje prywatne źródła w innej grupie pochodzenia.

- Poprawa nadmiarowości:

- Aby zwiększyć redendancję na poziomie źródła, upewnij się, że masz wiele źródeł z włączonymi łączami prywatnymi w tej samej grupie źródeł, aby usługa AFD mogła rozprowadzać ruch pomiędzy różnymi instancjami aplikacji. Jeśli jedno wystąpienie jest niedostępne, inne źródła nadal mogą przyjmować ruch.

- Aby kierować ruch usługi Private Link, żądania są przesyłane z punktów POP usługi AFD do zarządzanej sieci wirtualnej usługi AFD, hostowanej w klastrach regionalnych AFD. Aby zapewnić nadmiarowość w przypadku, gdy klaster regionalny jest nieosiągalny, zaleca się skonfigurowanie wielu źródeł (z każdym z innym regionem usługi Private Link) w ramach tej samej grupy źródeł usługi AFD. Dzięki temu nawet jeśli jeden klaster regionalny jest niedostępny, inne źródła nadal mogą odbierać ruch za pośrednictwem innego klastra regionalnego. Poniżej przedstawiono, jak wyglądałaby grupa źródeł z redundancją na poziomie źródłowym i regionalnym.

- Podczas zatwierdzania połączenia prywatnego punktu końcowego lub po zatwierdzeniu połączenia prywatnego punktu końcowego po dwukrotnym kliknięciu prywatnego punktu końcowego zostanie wyświetlony komunikat o błędzie "Nie masz dostępu. Skopiuj szczegóły błędu i wyślij je do administratorów, aby uzyskać dostęp do tej strony. Jest to oczekiwane, ponieważ prywatny punkt końcowy jest hostowany w ramach subskrypcji zarządzanej przez usługę Azure Front Door.

- W przypadku ochrony platformy każdy klaster regionalny AFD ma limit 7200 RPS (żądania na sekundę) na profil AFD. Żądania przekraczające 7200 RPS będą ograniczone ze względu na "429 Too Many Requests". Jeśli rozpoczynasz wdrażanie lub oczekujesz ruchu przekraczającego 7200 RPS, zalecamy wdrożenie wielu źródeł (z których każde znajduje się w innym regionie usługi Private Link), w celu rozłożenia ruchu na wiele klastrów regionalnych usługi AFD. Zaleca się, aby każdy punkt wyjścia był oddzielnym wystąpieniem aplikacji, co zwiększa redundancję na poziomie źródła. Jeśli jednak nie możesz obsługiwać oddzielnych wystąpień, nadal można skonfigurować wiele źródeł na poziomie usługi AFD z każdym źródłem wskazującym tę samą nazwę hosta, ale regiony są przechowywane inaczej. Ten sposób umożliwia AFD kierowanie ruchu do tej samej instancji, ale poprzez różne klastry regionalne.

Skojarzenie prywatnego punktu końcowego z profilem usługi Azure Front Door

Tworzenie prywatnego punktu końcowego

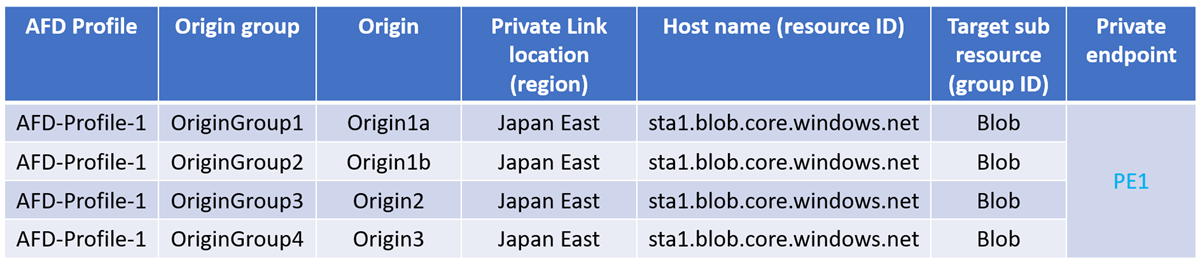

W ramach jednego profilu usługi Azure Front Door, jeśli co najmniej dwa źródła z włączoną obsługą usługi Private Link zostaną utworzone przy użyciu tego samego zestawu identyfikatorów zasobów, identyfikatora grupy i regionu, wówczas dla wszystkich takich źródeł zostanie utworzony tylko jeden prywatny punkt końcowy. Połączenia z backendem można włączyć przy użyciu tego prywatnego punktu końcowego. Ta konfiguracja oznacza, że musisz zatwierdzić prywatny punkt końcowy tylko raz, ponieważ zostanie utworzony tylko jeden prywatny punkt końcowy. Jeśli utworzysz więcej źródeł z włączoną usługą Private Link przy użyciu tego samego zestawu lokalizacji usługi Private Link, identyfikatora zasobu i identyfikatora grupy, nie musisz zatwierdzać więcej prywatnych punktów końcowych.

Ostrzeżenie

Unikaj konfigurowania wielu źródeł z włączonym łączem prywatnym, które wskazują ten sam zasób (z identycznym identyfikatorem zasobu, identyfikatorem grupy i regionem), jeśli każde źródło używa innego portu HTTP lub HTTPS. Ta konfiguracja może prowadzić do problemów z routingiem między usługą Front Door a źródłem z powodu ograniczenia platformy.

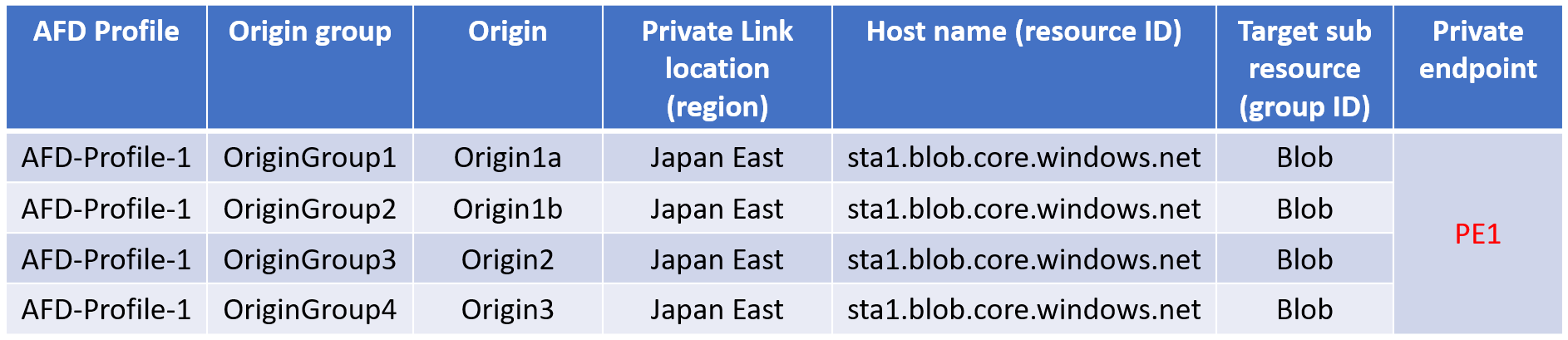

Pojedynczy prywatny punkt końcowy

Na przykład pojedynczy prywatny punkt końcowy jest tworzony dla wszystkich różnych źródeł w różnych grupach pochodzenia, ale w tym samym profilu usługi Azure Front Door, jak pokazano w poniższej tabeli:

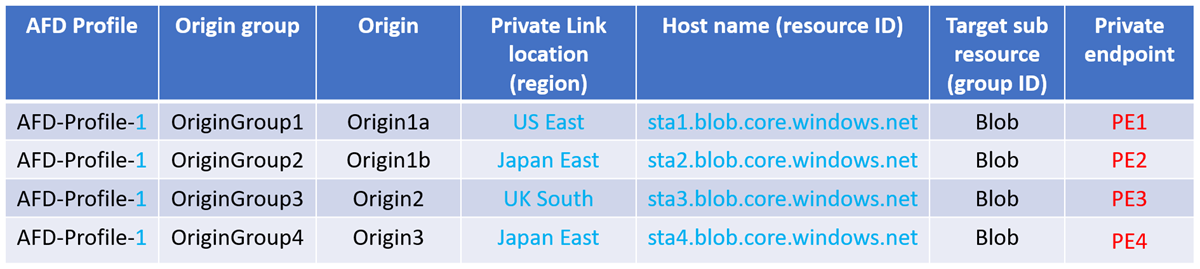

Wiele prywatnych punktów końcowych

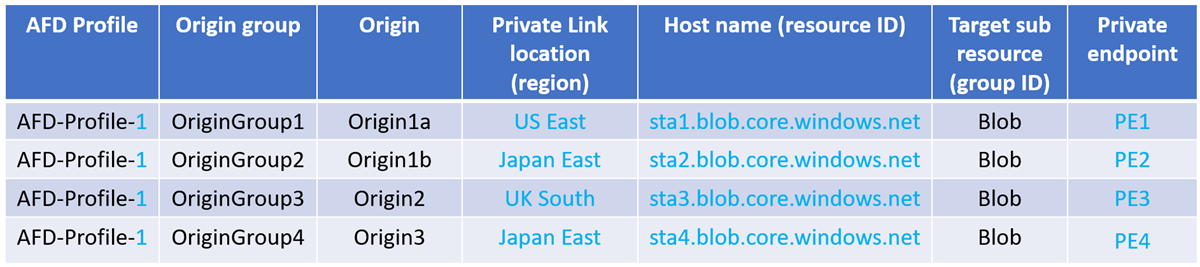

Nowy prywatny punkt końcowy zostanie utworzony w następującym scenariuszu:

Jeśli region, identyfikator zasobu lub identyfikator grupy zmieni się, afD uważa, że lokalizacja usługi Private Link i nazwa hosta uległy zmianie, co spowoduje utworzenie dodatkowych prywatnych punktów końcowych i każde z nich musi zostać zatwierdzone.

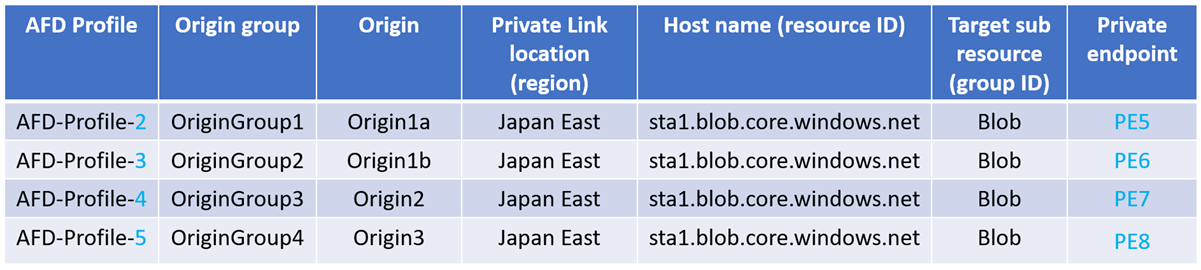

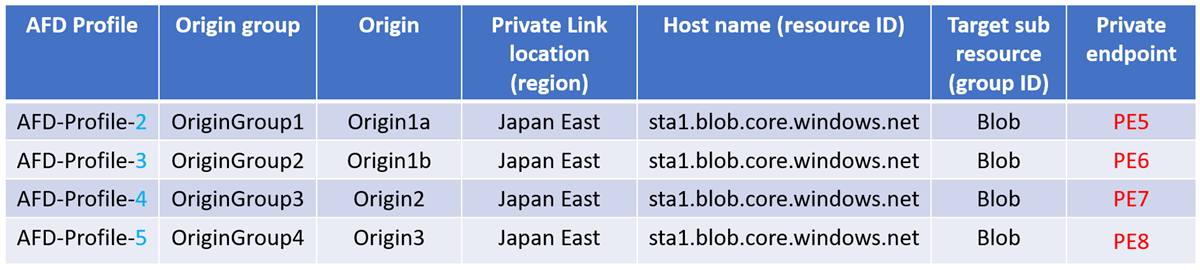

Włączenie usługi Private Link dla źródeł w różnych profilach usługi Front Door spowoduje utworzenie dodatkowych prywatnych punktów końcowych i wymaga zatwierdzenia dla każdego z nich.

Usuwanie dostępu do prywatnego punktu końcowego

Po usunięciu profilu usługi Azure Front Door prywatne punkty końcowe skojarzone z profilem również zostaną usunięte.

Pojedynczy prywatny punkt końcowy

Jeśli profil AFD-Profile-1 zostanie usunięty, prywatny punkt końcowy PE1 we wszystkich źródłach również zostanie usunięty.

Wiele prywatnych punktów końcowych

Jeśli profil AFD-Profile-1 zostanie usunięty, wszystkie prywatne punkty końcowe od PE1 do PE4 również zostają usunięte.

Usunięcie profilu usługi Azure Front Door nie ma wpływu na prywatne punkty końcowe utworzone dla innego profilu usługi Front Door.

Na przykład:

- Jeśli AFD-Profile-2 zostanie usunięty, usunięty zostanie tylko PE5.

- Jeśli profil AFD-Profile-3 zostanie usunięty, usunięty zostanie tylko PE6.

- Jeśli AFD-Profile-4 zostanie usunięty, usunięty zostanie tylko PE7.

- Jeśli profil AFD-Profile-5 zostanie usunięty, usunięty zostanie tylko PE8.

Następne kroki

- Dowiedz się, jak połączyć usługę Azure Front Door Premium z źródłem aplikacji internetowej za pomocą usługi Private Link.

- Dowiedz się, jak połączyć usługę Azure Front Door Premium ze źródłem konta magazynowego za pomocą usługi Private Link.

- Dowiedz się, jak połączyć usługę Azure Front Door Premium z wewnętrznym źródłem modułu równoważenia obciążenia za pomocą usługi Private Link.

- Dowiedz się, jak połączyć Azure Front Door Premium ze statyczną witryną internetową w magazynie za pomocą Private Link.

- Dowiedz się, jak połączyć usługę Azure Front Door Premium z źródłem bramy aplikacji za pomocą usługi Private Link.

- Dowiedz się, jak połączyć usługę Azure Front Door Premium z źródłem usługi API Management przy użyciu usługi Private Link.

- Dowiedz się, jak połączyć usługę Azure Front Door Premium z źródłem usługi Azure Container Apps za pomocą usługi Private Link.