Zarządzanie wpisami tajnymi dla wdrożenia usługi Azure IoT Operations Preview

Ważne

Usługa Azure IoT Operations Preview — włączona przez usługę Azure Arc jest obecnie dostępna w wersji zapoznawczej. Nie należy używać tego oprogramowania w wersji zapoznawczej w środowiskach produkcyjnych.

Po udostępnieniu ogólnie dostępnej wersji należy wdrożyć nową instalację operacji usługi Azure IoT. Nie będzie można uaktualnić instalacji w wersji zapoznawczej.

Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Operacje usługi Azure IoT używają usługi Azure Key Vault jako rozwiązania magazynu zarządzanego w chmurze i używają rozszerzenia magazynu tajnego usługi Azure Key Vault dla platformy Kubernetes do synchronizowania wpisów tajnych z chmury i przechowywania ich na brzegu jako wpisów tajnych platformy Kubernetes.

Wymagania wstępne

Wystąpienie operacji usługi Azure IoT wdrożone z bezpiecznymi ustawieniami. Jeśli wdrożono operacje usługi Azure IoT z ustawieniami testowymi, a teraz chcesz używać wpisów tajnych, musisz najpierw włączyć bezpieczne ustawienia.

Tworzenie wpisów tajnych w magazynie kluczy wymaga uprawnień oficera wpisów tajnych na poziomie zasobu. Aby uzyskać informacje na temat przypisywania ról do użytkowników, zobacz Kroki przypisywania roli platformy Azure.

Dodawanie i używanie wpisów tajnych

Zarządzanie wpisami tajnymi dla operacji usługi Azure IoT używa rozszerzenia magazynu wpisów tajnych do synchronizowania wpisów tajnych z usługi Azure Key Vault i przechowywania ich na brzegu jako wpisów tajnych platformy Kubernetes. Po włączeniu bezpiecznych ustawień podczas wdrażania wybrano usługę Azure Key Vault na potrzeby zarządzania wpisami tajnymi. Jest to usługa Key Vault, w której są przechowywane wszystkie wpisy tajne, które mają być używane w operacjach usługi Azure IoT.

Uwaga

Wystąpienia operacji usługi Azure IoT działają tylko z jedną usługą Azure Key Vault, a wiele magazynów kluczy na wystąpienie nie jest obsługiwane.

Po wykonaniu kroków zarządzania wpisami tajnymi konfiguracji możesz rozpocząć dodawanie wpisów tajnych do usługi Azure Key Vault i zsynchronizować je z krawędzią, która ma być używana w punktach końcowych zasobów lub punktach końcowych przepływu danych przy użyciu internetowego interfejsu użytkownika środowiska operacji.

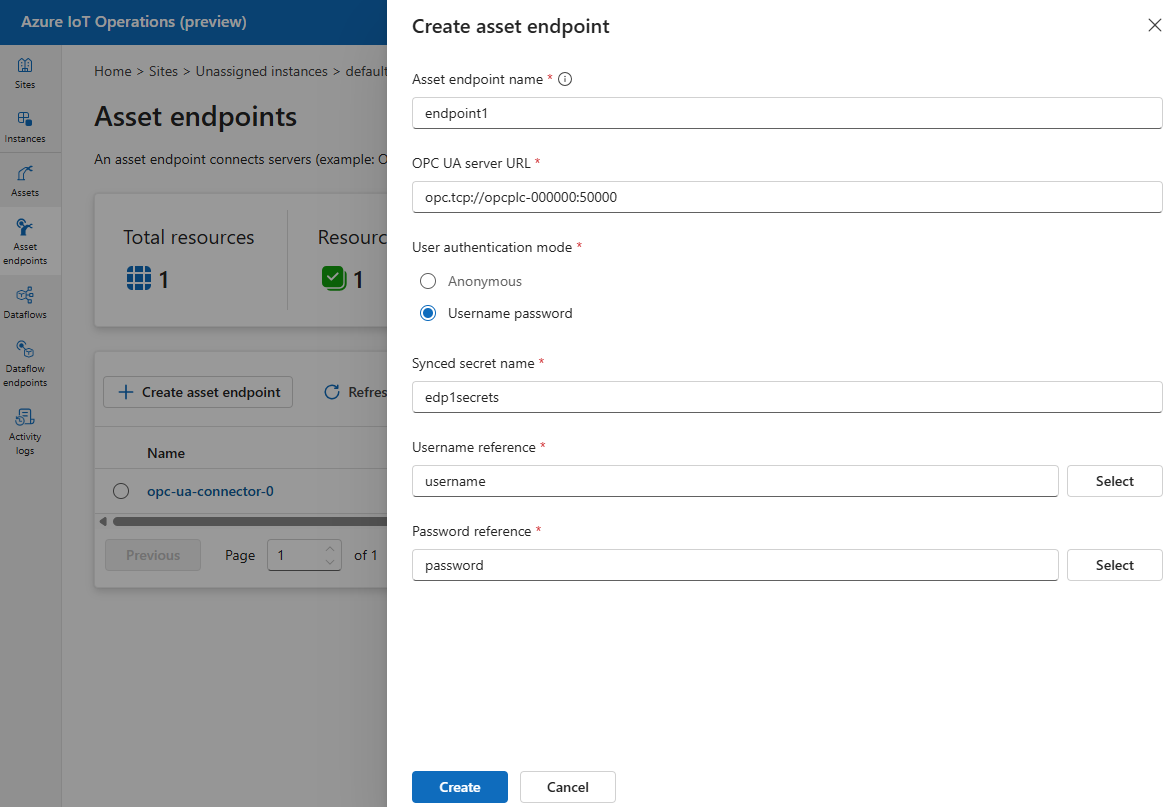

Wpisy tajne są używane w punktach końcowych zasobów i punktach końcowych przepływu danych do uwierzytelniania. W tej sekcji użyjemy punktów końcowych zasobów jako przykładu, co można zastosować do punktów końcowych przepływu danych. Istnieje możliwość bezpośredniego utworzenia wpisu tajnego w usłudze Azure Key Vault i automatycznego zsynchronizowania go z krawędzią lub użycia istniejącego odwołania tajnego z magazynu kluczy:

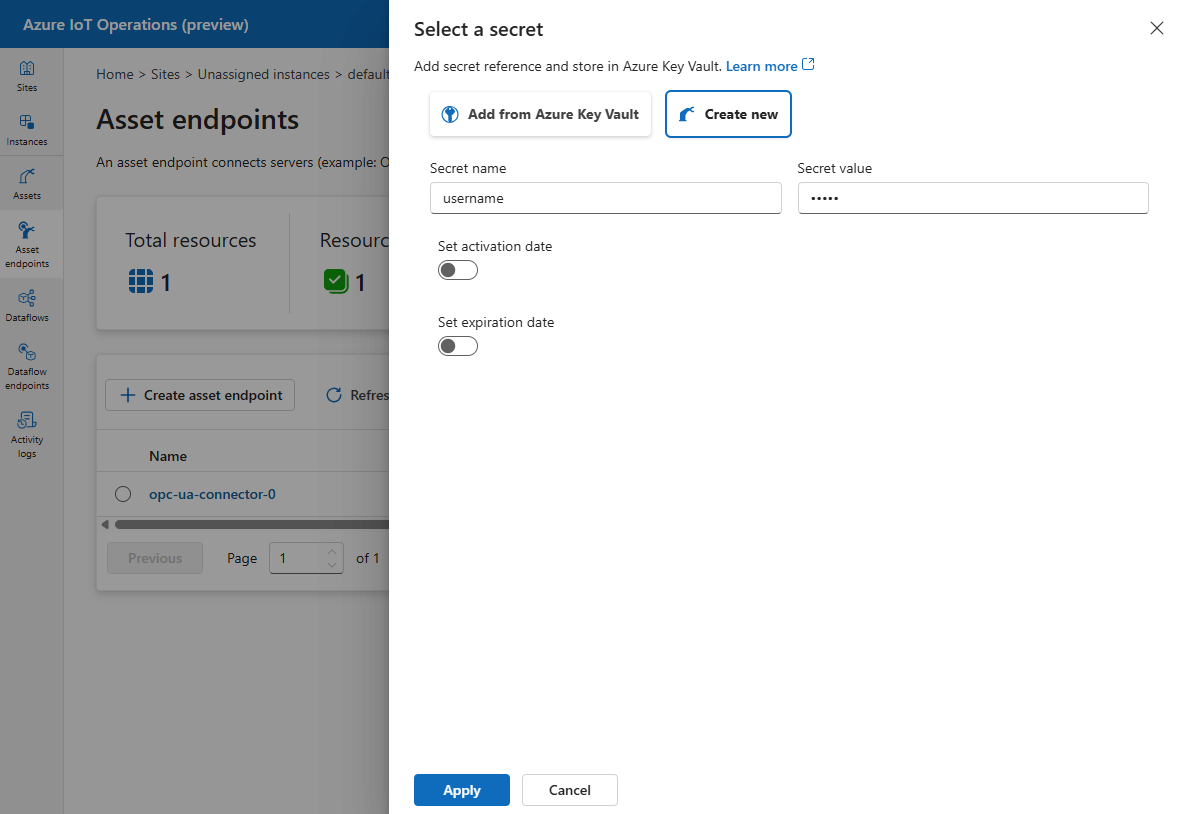

Utwórz nowy wpis tajny: tworzy odwołanie do wpisu tajnego w usłudze Azure Key Vault, a także automatycznie synchronizuje wpis tajny z krawędzią przy użyciu rozszerzenia Secret Store. Użyj tej opcji, jeśli wcześniej nie utworzono wpisu tajnego wymaganego dla tego scenariusza w magazynie kluczy.

Dodawanie z usługi Azure Key Vault: synchronizuje istniejący wpis tajny w magazynie kluczy z krawędzią, jeśli nie został wcześniej zsynchronizowany. Wybranie tej opcji spowoduje wyświetlenie listy odwołań wpisów tajnych w wybranym magazynie kluczy. Użyj tej opcji, jeśli wcześniej utworzono wpis tajny w magazynie kluczy.

Po dodaniu odwołania nazwy użytkownika i hasła do punktów końcowych zasobu lub punktów końcowych przepływu danych należy nadać zsynchronizowany wpis tajny nazwę. Odwołania do wpisów tajnych zostaną zapisane na krawędzi przy użyciu tej nazwy jako jednego zasobu. W przykładzie z poniższego zrzutu ekranu odwołania do nazwy użytkownika i hasła są zapisywane na krawędzi jako edp1secrets.

Zarządzanie zsynchronizowanych wpisów tajnych

Do zarządzania zsynchronizowanymi wpisami tajnymi można użyć funkcji Zarządzanie wpisami tajnymi dla punktów końcowych zasobów i punktów końcowych przepływu danych. Zarządzanie wpisami tajnymi zawiera listę wszystkich bieżących synchronizowanych wpisów tajnych na brzegu wyświetlanego zasobu. Zsynchronizowany wpis tajny reprezentuje jedno lub wiele odwołań do wpisów tajnych, w zależności od używanego zasobu. Każda operacja zastosowana do zsynchronizowanego wpisu tajnego zostanie zastosowana do wszystkich odwołań wpisów tajnych zawartych w zsynchronizowanym wpisie tajnym.

Zsynchronizowane wpisy tajne można również usunąć w temacie zarządzanie wpisami tajnymi. Usunięcie zsynchronizowanego wpisu tajnego powoduje usunięcie zsynchronizowanego wpisu tajnego tylko z krawędzi i usunięcie zawartego wpisu tajnego z magazynu kluczy.

Uwaga

Przed usunięciem zsynchronizowanego wpisu tajnego upewnij się, że wszystkie odwołania do wpisu tajnego ze składników operacji usługi Azure IoT zostały usunięte.