Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Kontrola dostępu oparta na rolach (RBAC) platformy Azure to system autoryzacji używany do zarządzania dostępem do zasobów platformy Azure. Aby udzielić dostępu, należy przypisać role do użytkowników, grup, jednostek usług lub tożsamości zarządzanych w określonym zakresie. W tym artykule opisano ogólne kroki przypisywania ról platformy Azure przy użyciu witryny Azure Portal, programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub interfejsu API REST.

Krok 1. Określanie, kto potrzebuje dostępu

Najpierw należy określić, kto potrzebuje dostępu. Rolę można przypisać do użytkownika, grupy, jednostki usługi lub tożsamości zarządzanej. Jest to również nazywane głównym obiektem zabezpieczeń.

- Użytkownik — osoba, która ma profil w usłudze Microsoft Entra ID. Można również przypisywać role użytkownikom w innych dzierżawach. Aby uzyskać informacje o użytkownikach w innych organizacjach, zobacz Microsoft Entra B2B.

- Grupa — zestaw użytkowników utworzonych w usłudze Microsoft Entra ID. W przypadku przypisania roli do grupy wszyscy użytkownicy w grupie otrzymają tę rolę.

- Podmiot usługi — tożsamość zabezpieczeń używana przez aplikacje lub usługi w celu uzyskania dostępu do określonych zasobów platformy Azure. Można traktować ją jako odpowiednik tożsamości użytkownika (nazwy użytkownika i hasła lub certyfikatu) w przypadku aplikacji.

- Tożsamość zarządzana — tożsamość w identyfikatorze Entra firmy Microsoft, która jest automatycznie zarządzana przez platformę Azure. Tożsamości zarządzanych używa się zazwyczaj podczas tworzenia aplikacji w chmurze w celu zarządzania poświadczeniami do uwierzytelniania w usługach platformy Azure.

Krok 2. Wybieranie odpowiedniej roli

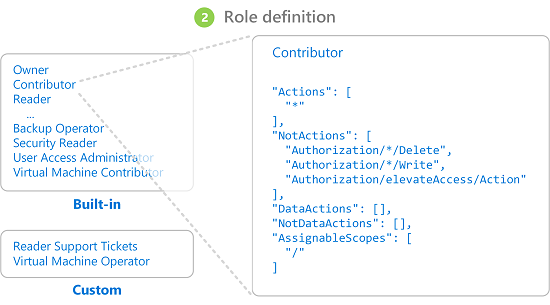

Uprawnienia są grupowane razem w definicję roli. Zazwyczaj po prostu nazywa się to rolą. Możesz wybrać z listy kilku wbudowanych ról. Jeśli role wbudowane nie spełniają potrzeb Twojej organizacji, możesz tworzyć własne role niestandardowe.

Role są zorganizowane w role związane z funkcjami zawodowymi i role uprzywilejowanego administratora.

Role w funkcji zawodowej

Role funkcji zawodowej umożliwiają zarządzanie określonymi zasobami Azure. Na przykład rola współautora maszyny wirtualnej umożliwia użytkownikowi tworzenie maszyn wirtualnych i zarządzanie nimi. Aby wybrać odpowiednią rolę zadania, wykonaj następujące kroki:

Zacznij od kompleksowego artykułu Wbudowane role platformy Azure. Tabela w górnej części artykułu jest indeksem szczegółów w dalszej części artykułu.

W tym artykule przejdź do kategorii usługi (takiej jak obliczenia, magazyn i bazy danych) dla zasobu, do którego chcesz udzielić uprawnień. Najprostszym sposobem znalezienia szukanego słowa kluczowego jest zwykle wyszukanie odpowiedniego słowa kluczowego, takiego jak "blob", "maszyna wirtualna" itd.

Przejrzyj role wymienione dla kategorii usługi i zidentyfikuj potrzebne akcje. Ponownie zawsze zaczynaj się od najbardziej restrykcyjnej roli.

Jeśli na przykład podmiot zabezpieczeń musi odczytywać obiekty blob na koncie usługi Azure Storage, ale nie potrzebuje dostępu do zapisu, wybierz pozycję Czytelnik danych obiektu blob usługi Storage, a nie współautor danych obiektu blob usługi Storage (a na pewno nie rola właściciela danych obiektu blob usługi Storage na poziomie administratora). W razie potrzeby zawsze można zaktualizować przypisania ról.

Jeśli nie znajdziesz odpowiedniej roli, możesz utworzyć rolę niestandardową.

Role administratora uprzywilejowanego

Role administratora uprzywilejowanego to role, które udzielają uprzywilejowanego dostępu administratora, takie jak możliwość zarządzania zasobami platformy Azure lub przypisywania ról innym użytkownikom. Następujące role są uznawane za uprzywilejowane i stosowane do wszystkich typów zasobów.

| Rola na platformie Azure | Uprawnienia |

|---|---|

| Właściciel |

|

| Współautor |

|

| Administrator rezerwacji |

|

| Administrator kontroli dostępu opartej na rolach |

|

| Administrator dostępu użytkowników |

|

Aby uzyskać najlepsze praktyki dotyczące używania przypisań ról administratora uprzywilejowanego, zobacz Najlepsze praktyki dla Azure RBAC. Aby uzyskać więcej informacji, zobacz Definicja roli administratora uprzywilejowanego.

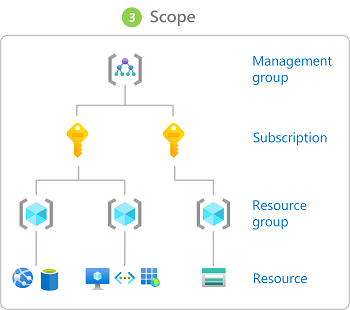

Krok 3. Identyfikowanie wymaganego zakresu

Zakres to zestaw zasobów, do których jest przydzielany dostęp. Na platformie Azure można określić zakres na czterech poziomach: grupa zarządzania, subskrypcja, grupa zasobów i zasób. Zakresy mają strukturę opartą na relacji nadrzędny-podrzędny. Każdy poziom hierarchii sprawia, że zakres jest bardziej szczegółowy. Role można przypisywać na dowolnym z tych poziomów zakresu. Wybrany poziom określa, jak szeroko jest stosowana rola. Niższe poziomy dziedziczą uprawnienia roli z wyższych poziomów.

Po przypisaniu roli w zakresie nadrzędnym te uprawnienia są dziedziczone do zakresów podrzędnych. Na przykład:

- Jeśli przypiszesz użytkownikowi rolę Czytelnik w obrębie zakresu grupy zarządzania, ten użytkownik może przeglądać wszystkie elementy we wszystkich subskrypcjach w obrębie tej grupy zarządzania.

- Jeśli przypiszesz rolę Czytelnik rozliczeń grupie w zakresie subskrypcji, członkowie tej grupy będą mogli odczytywać dane rozliczeniowe dla każdej grupy zasobów i każdego zasobu w subskrypcji.

- Jeśli przypiszesz rolę współautora do aplikacji na poziomie grupy zasobów, ta aplikacja będzie mogła zarządzać zasobami dowolnego typu w tej grupie zasobów, ale nie w innych grupach zasobów w ramach subskrypcji.

Najlepszym rozwiązaniem jest przyznanie podmiotom zabezpieczeń najniższych uprawnień, których potrzebują do wykonania swojej pracy. Unikaj przypisywania szerszych ról w szerszych zakresach, nawet jeśli początkowo wydaje się bardziej wygodne. Ograniczając role i zakresy, ograniczasz, jakie zasoby są zagrożone, jeśli podmiot zabezpieczeń kiedykolwiek zostanie naruszony. Więcej informacji, zobacz Interpretacja zakresu.

Krok 4. Sprawdzanie wymagań wstępnych

Aby przypisać role, musisz zalogować się jako użytkownik, któremu przypisano rolę z uprawnieniami do zapisu przypisań ról, na przykład Administrator kontroli dostępu opartej na rolach w zakresie, w którym próbujesz przypisać tę rolę. Podobnie, aby usunąć przypisanie roli, musisz mieć uprawnienia do usuwania przypisań ról.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Jeśli twoje konto użytkownika nie ma uprawnień do przypisywania roli w ramach subskrypcji, zostanie wyświetlony komunikat o błędzie informujący, że twoje konto "nie ma autoryzacji do wykonania akcji "Microsoft.Authorization/roleAssignments/write". W takim przypadku skontaktuj się z administratorami subskrypcji, aby mogli przypisać uprawnienia w Twoim imieniu.

Jeśli używasz głównej usługi do przypisywania ról, może pojawić się błąd "Niewystarczające uprawnienia do ukończenia operacji". Ten błąd prawdopodobnie wynika z tego, że Azure próbuje wyszukać tożsamość przypisywaną w Microsoft Entra ID, a główna usługa nie ma domyślnie możliwości odczytu Microsoft Entra ID. W takim przypadku należy przyznać jednostce usługi uprawnienia do odczytu danych w katalogu. Alternatywnie, jeśli używasz Azure CLI, możesz utworzyć przypisanie roli przy użyciu identyfikatora obiektu przypisanego, aby pominąć wyszukiwanie Microsoft Entra. Aby uzyskać więcej informacji, zobacz sekcję Rozwiązywanie problemów z Azure RBAC.

Krok 5. Przypisywanie roli

Gdy znasz element zabezpieczeń, rolę i zakres, możesz przypisać tę rolę. Role można przypisywać przy użyciu witryny Azure Portal, programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure, zestawów AZURE SDK lub interfejsów API REST.

W każdej subskrypcji może być maksymalnie 4000 przypisań ról. Te limity obejmują przypisania ról na poziomie subskrypcji, grupy zasobów i zakresów zasobów. Przypisania ról kwalifikujących się i przypisania ról zaplanowane w przyszłości nie są liczone do tego limitu. W każdej grupie zarządzania może być maksymalnie 500 przypisań ról. Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z limitami RBAC w Azure.

Zapoznaj się z następującymi artykułami, aby uzyskać szczegółowe instrukcje dotyczące przypisywania ról.

- Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal

- Przypisywanie ról platformy Azure przy użyciu Azure PowerShell

- Przypisywanie ról platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure

- Przypisywanie ról platformy Azure przy użyciu interfejsu API REST