Informacje o certyfikatach usługi Azure Key Vault

Obsługa certyfikatów usługi Azure Key Vault zapewnia zarządzanie certyfikatami X.509 i następującymi zachowaniami:

Umożliwia właścicielowi certyfikatu utworzenie certyfikatu za pośrednictwem procesu tworzenia magazynu kluczy lub zaimportowania istniejącego certyfikatu. Zaimportowane certyfikaty obejmują zarówno certyfikaty z podpisem własnym, jak i certyfikaty generowane z urzędu certyfikacji.

Umożliwia właścicielowi certyfikatu usługi Key Vault zaimplementowanie bezpiecznego magazynu i zarządzania certyfikatami X.509 bez interakcji z materiałem klucza prywatnego.

Umożliwia właścicielowi certyfikatu utworzenie zasad, które kierują usługę Key Vault do zarządzania cyklem życia certyfikatu.

Umożliwia właścicielowi certyfikatu podanie informacji kontaktowych dotyczących zdarzeń cyklu życia wygaśnięcia i odnowienia.

Obsługuje automatyczne odnawianie przy użyciu wybranych wystawców: dostawcy certyfikatów X.509 partnera usługi Key Vault i urzędy certyfikacji.

Uwaga

Dostawcy i władze niezwiązane z partnerami są również dozwolone, ale nie obsługują automatycznego odnawiania.

Aby uzyskać szczegółowe informacje na temat tworzenia certyfikatu, zobacz Metody tworzenia certyfikatów.

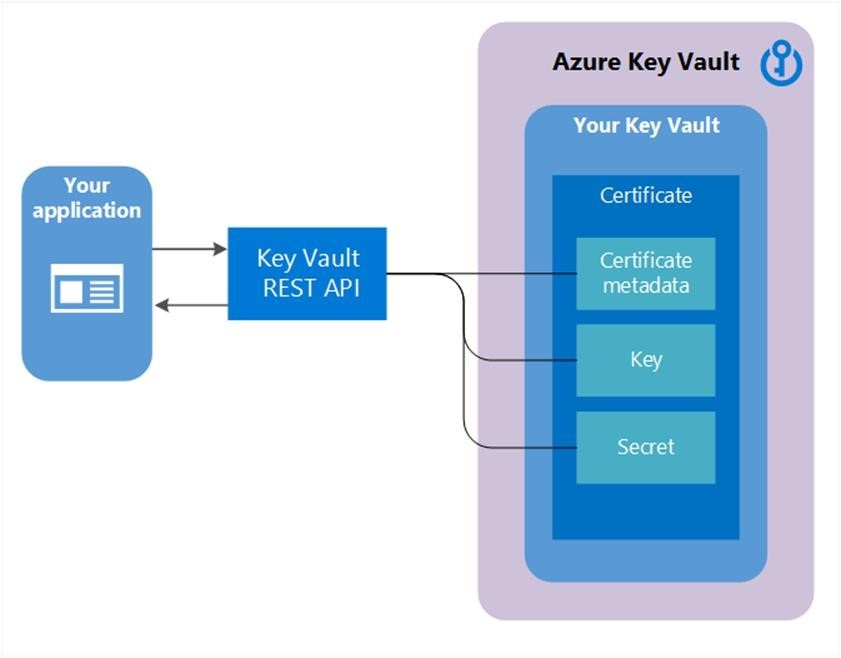

Budowa certyfikatu

Po utworzeniu certyfikatu usługi Key Vault adresowalny klucz i wpis tajny również są tworzone o tej samej nazwie. Klucz usługi Key Vault umożliwia wykonywanie operacji klucza, a wpis tajny usługi Key Vault umożliwia pobieranie wartości certyfikatu jako wpisu tajnego. Certyfikat usługi Key Vault zawiera również publiczne metadane certyfikatu X.509.

Identyfikator i wersja certyfikatów są podobne do tych kluczy i wpisów tajnych. Określona wersja klucza adresowego i wpisu tajnego utworzonego przy użyciu wersji certyfikatu usługi Key Vault jest dostępna w odpowiedzi certyfikatu usługi Key Vault.

Klucz możliwy do wyeksportowania lub nieeksportowalny

Po utworzeniu certyfikatu usługi Key Vault można go pobrać z adresu tajnego przy użyciu klucza prywatnego w formacie PFX lub PEM. Zasady używane do tworzenia certyfikatu muszą wskazywać, że klucz można eksportować. Jeśli zasady wskazują, że klucz nie jest eksportowalny, klucz prywatny nie jest częścią wartości, gdy jest pobierany jako wpis tajny.

Adresowalny klucz staje się bardziej istotny w przypadku certyfikatów usługi Key Vault, które nie można eksportować. Adresowalne operacje klucza usługi Key Vault są mapowane z keyusage pola zasad certyfikatu usługi Key Vault, które są używane do tworzenia certyfikatu usługi Key Vault.

Aby uzyskać pełną listę obsługiwanych typów kluczy, zobacz About keys: Key types and protection methods (Informacje o kluczach: typy kluczy i metody ochrony). Klucze eksportowalne są dozwolone tylko w przypadku usług RSA i EC. Klucze HSM nie są eksportowalne.

Atrybuty certyfikatu i tagi

Oprócz metadanych certyfikatu, klucza możliwego do adresowania i adresu tajnego certyfikat usługi Key Vault zawiera atrybuty i tagi.

Atrybuty

Atrybuty certyfikatu są dublowane do atrybutów klucza adresowalnego i wpisu tajnego tworzonego podczas tworzenia certyfikatu usługi Key Vault.

Certyfikat usługi Key Vault ma następujący atrybut:

enabled: ten atrybut logiczny jest opcjonalny. Wartość domyślna totrue. Można go określić, aby wskazać, czy dane certyfikatu można pobrać jako klucz tajny lub możliwe do działania jako klucz.Ten atrybut jest również używany z parametrami i, gdy operacja występuje między

nbfiexp, ale tylko wtedy, gdyenabledjest ustawiona wartośćtrue.expnbfOperacje poza oknemnbfiexpsą automatycznie niedozwolone.

Odpowiedź zawiera następujące dodatkowe atrybuty tylko do odczytu:

created:IntDatewskazuje, kiedy ta wersja certyfikatu została utworzona.updated:IntDatewskazuje, kiedy ta wersja certyfikatu została zaktualizowana.exp:IntDatezawiera wartość daty wygaśnięcia certyfikatu X.509.nbf:IntDatezawiera wartość daty "nie przed" certyfikatu X.509.

Uwaga

Jeśli certyfikat usługi Key Vault wygaśnie, nadal można go pobrać, ale certyfikat może stać się niemożliwy do współdziałania w scenariuszach, takich jak ochrona tls, w której weryfikowane jest wygaśnięcie certyfikatu.

Tagi

Tagi dla certyfikatów to słownik określony przez klienta par klucz/wartość, podobnie jak tagi w kluczach i wpisach tajnych.

Uwaga

Obiekt wywołujący może odczytywać tagi, jeśli mają listę lub uzyskują uprawnienia do tego typu obiektu (klucze, wpisy tajne lub certyfikaty).

Zasady certyfikatu

Zasady certyfikatu zawierają informacje na temat tworzenia cyklu życia certyfikatu usługi Key Vault i zarządzania nim. Po zaimportowaniu certyfikatu z kluczem prywatnym do magazynu kluczy usługa Key Vault tworzy domyślne zasady odczytując certyfikat X.509.

Po utworzeniu certyfikatu usługi Key Vault od podstaw należy podać zasady. Zasady określają, jak utworzyć tę wersję certyfikatu usługi Key Vault lub następną wersję certyfikatu usługi Key Vault. Po ustanowieniu zasad nie jest ona wymagana z kolejnymi operacjami tworzenia dla przyszłych wersji. Istnieje tylko jedno wystąpienie zasad dla wszystkich wersji certyfikatu usługi Key Vault.

Na wysokim poziomie zasady certyfikatów zawierają następujące informacje:

Właściwości certyfikatu X.509, które obejmują nazwę podmiotu, alternatywne nazwy podmiotu i inne właściwości używane do tworzenia żądania certyfikatu X.509.

Właściwości klucza, które obejmują typ klucza, długość klucza, eksportowalne i

ReuseKeyOnRenewalpola. Te pola instruują usługę Key Vault, jak wygenerować klucz.Obsługiwane typy kluczy to RSA, RSA-HSM, EC, EC-HSM i oct.

Właściwości wpisu tajnego, takie jak typ zawartości adresowalnego wpisu tajnego w celu wygenerowania wartości wpisu tajnego, w celu pobrania certyfikatu jako wpisu tajnego.

Akcje okresu istnienia certyfikatu usługi Key Vault. Każda akcja okresu istnienia zawiera:

- Wyzwalacz: określony jako dni przed wygaśnięciem lub procentem okresu istnienia.

- Akcja:

emailContactslubautoRenew.

Typ weryfikacji certyfikatów: zweryfikowana organizacja (OV-SSL) i rozszerzona walidacja (EV-SSL) dla wystawców DigiCert i GlobalSign.

Parametry dotyczące wystawcy certyfikatu do użycia do wystawiania certyfikatów X.509.

Atrybuty skojarzone z zasadami.

Aby uzyskać więcej informacji, zobacz Set-AzKeyVaultCertificatePolicy.

Mapowanie użycia X.509 na kluczowe operacje

W poniższej tabeli przedstawiono mapowanie zasad użycia kluczy X.509 na efektywne operacje klucza utworzonego w ramach tworzenia certyfikatu usługi Key Vault.

| Flagi użycia klucza X.509 | Operacje klucza usługi Key Vault | Zachowanie domyślne |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Nie dotyczy |

DecipherOnly |

decrypt |

Nie dotyczy |

DigitalSignature |

sign, verify |

Domyślna usługa Key Vault bez specyfikacji użycia w czasie tworzenia certyfikatu |

EncipherOnly |

encrypt |

Nie dotyczy |

KeyCertSign |

sign, verify |

Nie dotyczy |

KeyEncipherment |

wrapKey, unwrapKey |

Domyślna usługa Key Vault bez specyfikacji użycia w czasie tworzenia certyfikatu |

NonRepudiation |

sign, verify |

Nie dotyczy |

crlsign |

sign, verify |

Nie dotyczy |

Wystawca certyfikatu

Obiekt certyfikatu usługi Key Vault zawiera konfigurację używaną do komunikowania się z wybranym dostawcą wystawcy certyfikatów w celu zamawiania certyfikatów X.509.

Usługa Key Vault współpracuje z następującymi dostawcami wystawców certyfikatów dla certyfikatów TLS/SSL.

| Nazwa dostawcy | Lokalizacje |

|---|---|

| DigiCert | Obsługiwane we wszystkich lokalizacjach usługi Key Vault w chmurze publicznej i usłudze Azure Government |

| GlobalSign | Obsługiwane we wszystkich lokalizacjach usługi Key Vault w chmurze publicznej i usłudze Azure Government |

Aby wystawca certyfikatu mógł zostać utworzony w magazynie kluczy, administrator musi wykonać następujące czynności wstępne:

Dołącz organizację z co najmniej jednym dostawcą urzędu certyfikacji.

Utwórz poświadczenia modułu żądającego dla usługi Key Vault, aby zarejestrować (i odnowić) certyfikaty TLS/SSL. Ten krok zawiera konfigurację tworzenia obiektu wystawcy dostawcy w magazynie kluczy.

Aby uzyskać więcej informacji na temat tworzenia obiektów wystawcy z portalu certyfikatów, zobacz blog zespołu usługi Key Vault.

Usługa Key Vault umożliwia tworzenie wielu obiektów wystawców z różnymi konfiguracjami dostawcy wystawcy. Po utworzeniu obiektu wystawcy można odwoływać się do jego nazwy w jednej lub wielu zasadach certyfikatów. Odwołanie do obiektu wystawcy powoduje, że usługa Key Vault będzie używać konfiguracji określonej w obiekcie wystawcy, gdy żąda certyfikatu X.509 od dostawcy urzędu certyfikacji podczas tworzenia i odnawiania certyfikatu.

Obiekty wystawcy są tworzone w magazynie. Mogą być używane tylko z certyfikatami usługi Key Vault w tym samym magazynie.

Uwaga

Certyfikaty zaufane publicznie są wysyłane do urzędów certyfikacji i dzienników przezroczystości certyfikatów (CT) poza granicą platformy Azure podczas rejestracji. Są one objęte polityką RODO tych podmiotów.

Kontakty certyfikatów

Kontakty certyfikatów zawierają informacje kontaktowe dotyczące wysyłania powiadomień wyzwalanych przez zdarzenia okresu istnienia certyfikatu. Wszystkie certyfikaty w magazynie kluczy współużytkuje informacje kontaktowe.

Powiadomienie jest wysyłane do wszystkich określonych kontaktów dla zdarzenia dla dowolnego certyfikatu w magazynie kluczy. Aby uzyskać informacje na temat ustawiania kontaktu z certyfikatem, zobacz Odnawianie certyfikatów usługi Azure Key Vault.

Kontrola dostępu do certyfikatów

Usługa Key Vault zarządza kontrolą dostępu dla certyfikatów. Magazyn kluczy zawierający te certyfikaty zapewnia kontrolę dostępu. Zasady kontroli dostępu dla certyfikatów różnią się od zasad kontroli dostępu dla kluczy i wpisów tajnych w tym samym magazynie kluczy.

Użytkownicy mogą tworzyć co najmniej jeden magazyn do przechowywania certyfikatów w celu zachowania odpowiedniej segmentacji scenariusza i zarządzania certyfikatami. Aby uzyskać więcej informacji, zobacz Kontrola dostępu do certyfikatów.

Przypadki użycia certyfikatu

Bezpieczna komunikacja i uwierzytelnianie

Certyfikaty TLS mogą ułatwić szyfrowanie komunikacji przez Internet i ustanowienie tożsamości witryn internetowych. To szyfrowanie sprawia, że punkt wejścia i tryb komunikacji są bezpieczniejsze. Ponadto certyfikat łańcuchowy podpisany przez publiczny urząd certyfikacji może pomóc sprawdzić, czy jednostki przechowujące certyfikaty są uzasadnione.

Oto przykładowe przypadki użycia certyfikatów do zabezpieczania komunikacji i włączania uwierzytelniania:

- Intranet/internetowe witryny internetowe: chroń dostęp do witryny intranetowej i zapewnij zaszyfrowany transfer danych przez Internet za pośrednictwem certyfikatów TLS.

- Urządzenia IoT i sieciowe: chroń i zabezpieczaj urządzenia przy użyciu certyfikatów na potrzeby uwierzytelniania i komunikacji.

- Chmura/wiele chmur: Zabezpieczanie aplikacji opartych na chmurze lokalnych, między chmurami lub w dzierżawie dostawcy usług w chmurze.