Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule wyjaśniono, w jaki sposób jako dostawca usług możesz dołączyć klienta do usługi Azure Lighthouse. Gdy to zrobisz, delegowane zasoby (subskrypcje i/lub grupy zasobów) w dzierżawie Microsoft klienta mogą być zarządzane przez użytkowników w Twojej dzierżawie za pomocą delegowanego zarządzania zasobami platformy Azure.

Napiwek

Chociaż w tym temacie odwołujemy się do dostawców usług i klientów, przedsiębiorstwa zarządzające wieloma dzierżawami mogą korzystać z tego samego procesu, aby skonfigurować usługę Azure Lighthouse i skonsolidować swoje środowisko zarządzania.

Proces wdrażania można przeprowadzić ponownie dla wielu klientów. Gdy użytkownik z odpowiednimi uprawnieniami zaloguje się do dzierżawy zarządzającej, jest upoważniony do wykonywania operacji zarządzania w zakresach dzierżawy klienta bez konieczności logowania się do każdej dzierżawy klienta.

Uwaga

Klienci mogą być alternatywnie dołączani do usługi Azure Lighthouse, gdy kupują ofertę usługi zarządzanej (publiczną lub prywatną), którą publikujesz w witrynie Azure Marketplace. Możesz również użyć procesu onboardingowego opisanego tutaj w połączeniu z ofertami opublikowanymi na platformie Azure Marketplace.

Proces dołączania wymaga wykonania działań wewnątrz dzierżawy dostawcy usług i dzierżawy klienta. Wszystkie te kroki zostały opisane w tym artykule.

Zbierz informacje o dzierżawie i subskrypcji

Aby dołączyć dzierżawę klienta, wymagana jest aktywna subskrypcja platformy Azure. Podczas ręcznego tworzenia szablonu należy znać następujące elementy:

- Identyfikator dzierżawy dostawcy usług (gdzie będziesz zarządzać zasobami klienta).

- Identyfikator dzierżawy klienta (który będzie miał zasoby zarządzane przez dostawcę usług).

- Identyfikatory subskrypcji dla każdej konkretnej subskrypcji w dzierżawie klienta, którą będzie zarządzał dostawca usług (lub która zawiera grupy zasobów, które będą zarządzane przez dostawcę).

Jeśli nie znasz identyfikatora dzierżawy, możesz go pobrać przy użyciu witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Jeśli tworzysz szablon w portalu Azure, identyfikator dzierżawy jest udostępniany automatycznie. Nie musisz znać szczegółów dzierżawy ani subskrypcji klienta, aby utworzyć swój szablon na portalu Azure. Jeśli jednak planujesz dołączyć co najmniej jedną grupę zasobów w dzierżawie klienta (zamiast całej subskrypcji), musisz znać nazwy każdej grupy zasobów.

Definiowanie ról i uprawnień

Jako dostawca usług możesz chcieć wykonać wiele zadań dla jednego klienta, co wymaga innego dostępu dla różnych zakresów. Aby przypisać odpowiednie role wbudowane platformy Azure, możesz zdefiniować dowolną liczbę autoryzacji. Każda autoryzacja zawiera odwołanie principalId do użytkownika, grupy lub jednostki usługi firmy Microsoft w dzierżawie zarządzającej.

Uwaga

O ile nie określono tego wyraźnie, odwołania do "użytkownika" w dokumentacji Azure Lighthouse mogą dotyczyć użytkownika, grupy lub głównego obiektu zabezpieczeń Microsoft Entra w ramach autoryzacji.

Aby zdefiniować autoryzacje w szablonie, należy uwzględnić wartości identyfikatorów dla każdego użytkownika, grupy użytkowników lub jednostki usługi w dzierżawie zarządzającej, do której chcesz udzielić dostępu. Musisz również uwzględnić identyfikator definicji roli dla każdej wbudowanej roli , którą chcesz przypisać. Podczas tworzenia szablonu w witrynie Azure Portal możesz wybrać konto użytkownika i rolę, a te wartości identyfikatorów zostaną dodane automatycznie. Jeśli tworzysz szablon ręcznie, możesz pobrać identyfikatory użytkowników przy użyciu witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure z poziomu dzierżawy zarządzającej.

Napiwek

Zalecamy przypisanie roli Usuwanie przypisania rejestracji usług zarządzanych podczas dołączania klienta, aby użytkownicy w ramach dzierżawy mogli później w razie potrzeby usunąć dostęp do delegacji. Jeśli ta rola nie jest przypisana, delegowane zasoby mogą zostać usunięte tylko przez użytkownika związanego z dzierżawą klienta.

Jeśli to możliwe, zalecamy używanie grup użytkowników firmy Microsoft Entra dla każdego przypisania, zamiast poszczególnych użytkowników. Zapewnia to elastyczność dodawania lub usuwania poszczególnych użytkowników w ramach grupy, która ma dostęp, dzięki czemu nie trzeba powtarzać procesu dołączania, aby wprowadzić zmiany użytkownika. Role można również przypisywać do jednostki usługi, co może być przydatne w scenariuszach automatyzacji.

Ważne

Aby dodać uprawnienia dla grupy Microsoft Entra, typ grupy musi być ustawiony na Zabezpieczenia. Ta opcja jest wybierana podczas tworzenia grupy. Aby uzyskać więcej informacji, zobacz Dowiedz się więcej o typach grup, typach członkostwa i zarządzaniu dostępem.

Podczas definiowania autoryzacji należy przestrzegać zasady najniższych uprawnień, aby użytkownicy mieli tylko uprawnienia wymagane do ukończenia zadania. Aby uzyskać informacje o obsługiwanych rolach i najlepszych rozwiązaniach, zobacz Dzierżawy, użytkownicy i role w scenariuszach usługi Azure Lighthouse.

Napiwek

Możesz również utworzyć kwalifikujące się autoryzacje , które pozwalają użytkownikom w dzierżawie zarządzającej tymczasowo podnieść ich rolę. Ta funkcja ma określone wymagania licencyjne. Aby uzyskać więcej informacji, zobacz Tworzenie kwalifikujących się autoryzacji.

Aby śledzić wpływ na zaangażowanie klientów i odbierać uznanie, skojarz identyfikator programu Microsoft Cloud Partner Program z co najmniej jednym kontem użytkownika, które ma dostęp do każdej dołączonej subskrypcji. To skojarzenie należy wykonać w dzierżawie dostawcy usług. Zalecamy utworzenie konta jednostki usługi w swojej dzierżawie, które jest powiązane z Twoim identyfikatorem partnera, a następnie włączenie tego konta jednostki usługi za każdym razem, gdy rejestrujesz klienta. Aby uzyskać więcej informacji, zobacz Łączenie identyfikatora partnera.

Tworzenie szablonu usługi Azure Resource Manager

Aby wprowadzić klienta, należy utworzyć szablon Azure Resource Manager dla oferty, zawierający następujące informacje. Wartości mspOfferName i mspOfferDescription będą widoczne dla klienta na stronie Dostawców usług w portalu Azure po wdrożeniu szablonu w dzierżawie klienta.

| Pole | Definicja |

|---|---|

mspOfferName |

Nazwa opisująca tę definicję. Ta wartość jest wyświetlana klientowi jako tytuł oferty i musi być unikatową wartością. |

mspOfferDescription |

Krótki opis oferty (na przykład „Oferta zarządzania maszynami wirtualnymi firmy Contoso”). To pole jest opcjonalne, ale zalecane, aby klienci mogli wyraźnie zrozumieć ofertę. |

managedByTenantId |

Identyfikator najemcy. |

authorizations |

Wartości principalId dla użytkowników/grup/nazw SPN z dzierżawy, z których każda ma wartość , principalIdDisplayName aby ułatwić klientowi zrozumienie celu autoryzacji i zamapowane na wbudowaną roleDefinitionId wartość w celu określenia poziomu dostępu. |

Ten szablon można utworzyć w witrynie Azure Portal lub ręcznie modyfikując szablony podane w naszym repozytorium przykładów.

Ważne

Opisany tutaj proces wymaga oddzielnego wdrożenia dla każdej wdrażanej subskrypcji, nawet jeśli wdrażasz subskrypcje w tej samej dzierżawie klienta. Oddzielne wdrożenia są również wymagane, jeśli włączasz wiele grup zasobów w ramach różnych subskrypcji w tej samej dzierżawie klienta. Jednak dołączanie wielu grup zasobów w ramach jednej subskrypcji można wykonać w jednym wdrożeniu.

Oddzielne wdrożenia są również wymagane w przypadku wielu ofert stosowanych do tej samej subskrypcji (lub grup zasobów w ramach subskrypcji). Każda zastosowana oferta musi używać innego mspOfferName.

Tworzenie szablonu w witrynie Azure Portal

Aby utworzyć szablon w portalu Azure, przejdź do obszaru Moi klienci i wybierz pozycję Utwórz szablon ARM na stronie przeglądu.

Na stronie Stwórz ofertę szablonu ARM podaj swoje Imię oraz opcjonalny Opis. Te wartości będą używane w szablonie dla mspOfferName i mspOfferDescription oraz mogą być widoczne dla klienta. Wartość managedByTenantId zostanie podana automatycznie na podstawie dzierżawy Microsoft Entra, do której jesteś zalogowany.

Następnie wybierz pozycję Subskrypcja lub Grupa zasobów, w zależności od zakresu klienta, który chcesz dołączyć. Jeśli wybierzesz pozycję Grupa zasobów, musisz podać nazwę grupy zasobów do dołączenia. W razie potrzeby możesz wybrać ikonę + , aby dodać dodatkowe grupy zasobów w tej samej subskrypcji. (Aby dołączyć dodatkowe grupy zasobów w innej subskrypcji, należy utworzyć i wdrożyć oddzielny szablon dla tej subskrypcji).

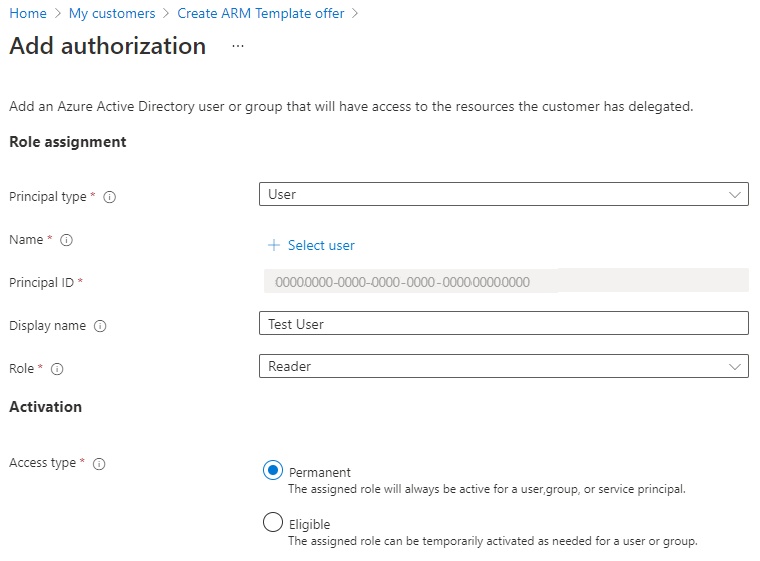

Na koniec utwórz autoryzacje, wybierając pozycję + Dodaj autoryzację. Dla każdej autoryzacji podaj następujące szczegóły:

- Wybierz typ główny w zależności od rodzaju konta, które chcesz uwzględnić w autoryzacji. Może to być użytkownik, grupa lub jednostka usługi. W tym przykładzie wybierzemy pozycję Użytkownik.

- Wybierz link + Wybierz użytkownika, aby otworzyć okienko wyboru. Możesz użyć pola wyszukiwania, aby znaleźć użytkownika, który chcesz dodać. Po wykonaniu tych czynności kliknij pozycję Wybierz. Identyfikator główny użytkownika Principal ID zostanie wypełniony automatycznie.

- Przejrzyj pole Nazwy wyświetlanej (wypełnionej na podstawie wybranego użytkownika) i w razie potrzeby dokonaj zmian.

- Wybierz rolę, która ma zostać przypisana do tego użytkownika.

- W polu Typ dostępu wybierz Trwałe lub Kwalifikujące. Jeśli wybierzesz Kwalifikowany, musisz określić opcje maksymalnego czasu trwania, uwierzytelniania wieloskładnikowego i czy wymagane jest zatwierdzenie. Aby uzyskać więcej informacji na temat tych opcji, zobacz Tworzenie kwalifikujących się autoryzacji. Nie można używać funkcji kwalifikujących się autoryzacji z jednostkami usługi.

- Wybierz pozycję Dodaj , aby utworzyć autoryzację.

Po wybraniu pozycji Dodaj nastąpi powrót do ekranu Tworzenie oferty szablonu usługi ARM. Możesz ponownie wybrać pozycję + Dodaj autoryzację , aby dodać dowolną liczbę autoryzacji.

Po dodaniu wszystkich autoryzacji wybierz pozycję Wyświetl szablon. Na tym ekranie zobaczysz plik .json odpowiadający wprowadzonym wartościom. Wybierz pozycję Pobierz , aby zapisać kopię tego pliku .json. Ten szablon można następnie wdrożyć w tenantcie klienta. Możesz również edytować je ręcznie, jeśli musisz wprowadzić jakiekolwiek zmiany.

Ważne

Wygenerowany plik szablonu nie jest przechowywany w witrynie Azure Portal. Przed przejściem z ekranu Pokaż szablon pamiętaj, aby pobrać kopię.

Ręczne tworzenie szablonu

Szablon można utworzyć przy użyciu szablonu usługi Azure Resource Manager (podanego w naszym repozytorium przykładów) i odpowiedniego pliku parametrów, który można zmodyfikować tak, aby był zgodny z konfiguracją i zdefiniować autoryzacje. Jeśli wolisz, możesz dołączyć wszystkie informacje bezpośrednio do szablonu, zamiast używać oddzielnego pliku parametrów.

Wybrany szablon będzie zależeć od tego, czy dołączasz całą subskrypcję, grupę zasobów, czy wiele grup zasobów w ramach subskrypcji. Udostępniamy również szablon, który może być używany dla klientów, którzy kupili ofertę usługi zarządzanej opublikowanej w witrynie Azure Marketplace, jeśli wolisz dołączać swoje subskrypcje w ten sposób.

| Aby dołączyć to | Użyj tego szablonu usługi Azure Resource Manager | I zmodyfikuj ten plik parametrów |

|---|---|---|

| Subskrypcja | subscription.json | subscription.parameters.json |

| Grupa zasobów | rg.json | rg.parameters.json |

| Wiele grup zasobów w ramach subskrypcji | multi-rg.json | multiple-rg.parameters.json |

| Subskrypcja (w przypadku korzystania z oferty opublikowanej w witrynie Azure Marketplace) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Jeśli chcesz uwzględnić kwalifikujące się autoryzacje, wybierz odpowiedni szablon z sekcji autoryzacje-kwalifikujące-się-do-delegowanego-zarządzania-zasobami w naszym repozytorium przykładów.

Napiwek

Chociaż nie można dołączyć całej grupy zarządzania w jednym wdrożeniu, można wdrożyć zasady w celu dołączenia każdej subskrypcji w grupie zarządzania. Następnie będziesz mieć dostęp do wszystkich subskrypcji w grupie zarządzania, chociaż będziesz musiał/musiała pracować nad każdą z nich jako nad oddzielną subskrypcją (zamiast podejmować działania bezpośrednio w zasobie grupy zarządzania).

W poniższym przykładzie przedstawiono zmodyfikowany plik subscription.parameters.json , który może służyć do dołączania subskrypcji. Pliki parametrów grupy zasobów (znajdujące się w folderze rg-delegated-resource-management ) mają podobny format, ale zawierają rgName również parametr umożliwiający zidentyfikowanie określonych grup zasobów do dołączenia.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Ostatnia autoryzacja w powyższym przykładzie dodaje element principalId z rolą Administratora Dostępu Użytkowników (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). Podczas przypisywania tej roli należy uwzględnić delegatedRoleDefinitionIds właściwość i co najmniej jedną obsługiwaną rolę platformy Azure. Użytkownik utworzony w ramach tej autoryzacji będzie mógł przypisać te role do tożsamości zarządzanych w dzierżawie klienta, co jest wymagane w celu wdrożenia zasad, które można skorygować. Użytkownik może również tworzyć zdarzenia pomocy technicznej. Żadne inne uprawnienia zwykle związane z rolą Administratora Dostępu Użytkownika nie będą miały zastosowania do tego elementu principalId.

Wdrażanie szablonu usługi Azure Resource Manager

Po utworzeniu szablonu użytkownik w dzierżawie klienta musi wdrożyć go we własnej dzierżawie. Oddzielne wdrożenie jest wymagane dla każdej subskrypcji, którą chcesz dołączyć (lub dla każdej subskrypcji zawierającej grupy zasobów, które chcesz dołączyć).

Podczas dołączania subskrypcji (lub co najmniej jednej grupy zasobów w ramach subskrypcji) przy użyciu opisanego tutaj procesu dostawca zasobów Microsoft.ManagedServices zostanie zarejestrowany dla tej subskrypcji.

Ważne

To wdrożenie musi być wykonywane przez konto, które nie jest kontem gościa, w dzierżawie klienta, mające rolę z uprawnieniem Microsoft.Authorization/roleAssignments/write, na przykład Właściciel, dla włączonej subskrypcji (lub zawierającej włączane grupy zasobów). Aby znaleźć użytkowników, którzy mogą delegować subskrypcję, użytkownik w dzierżawie klienta może wybrać subskrypcję w witrynie Azure Portal, otworzyć pozycję Kontrola dostępu (IAM) i wyświetlić wszystkich użytkowników z rolą Właściciel.

Jeśli subskrypcja została utworzona za pośrednictwem programu Dostawca rozwiązań w chmurze (CSP), każdy użytkownik mający rolę agenta administracyjnego w dzierżawie dostawcy usług może wykonać wdrożenie.

Wdrożenie można wykonać w witrynie Azure Portal przy użyciu interfejsu wiersza polecenia platformy Azure lub przy użyciu programu PowerShell.

Aby wdrożyć szablon w witrynie Azure Portal, wykonaj procedurę opisaną poniżej. Kroki te muszą zostać wykonane przez użytkownika w dzierżawie klienta z rolą Właściciel (lub inną rolą z uprawnieniami Microsoft.Authorization/roleAssignments/write).

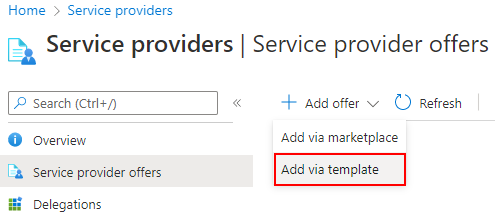

Na stronie Dostawcy usług w witrynie Azure Portal wybierz pozycję Oferty dostawcy serwera.

W górnej części ekranu wybierz strzałkę obok pozycji Dodaj ofertę, a następnie wybierz pozycję Dodaj za pomocą szablonu.

Załaduj szablon, przeciągając go i upuszczając lub wybierz pozycję Przeglądaj pliki, aby znaleźć i załadować szablon.

Jeśli ma to zastosowanie, zaznacz pole Plik z oddzielnym parametrem , a następnie przekaż plik parametrów.

Po przekazaniu szablonu (i pliku parametrów w razie potrzeby) wybierz Przekaż.

Na ekranie Niestandardowe wdrożenie przejrzyj wyświetlone szczegóły. W razie potrzeby możesz wprowadzić zmiany w tych wartościach na tym ekranie lub wybierając pozycję Edytuj parametry.

Wybierz pozycję Przejrzyj i utwórz, a następnie wybierz pozycję Utwórz.

Po kilku minutach powinno zostać wyświetlone powiadomienie o zakończeniu wdrażania.

Napiwek

Alternatywnie w repozytorium GitHub wybierz przycisk Wdróż na platformie Azure widoczny obok szablonu, którego chcesz użyć (w kolumnie Automatyczne wdrażanie). Przykładowy szablon zostanie otwarty w witrynie Azure Portal. Jeśli używasz tego procesu, musisz zaktualizować wartości dla Nazwa oferty MSP, Opis oferty MSP, Autoryzacje i Zarządzane przez identyfikator dzierżawcy przed wybraniem Przejrzyj i utwórz.

Potwierdzanie pomyślnego dołączenia

Jeśli subskrypcja klienta została pomyślnie dołączona do platformy Azure Lighthouse, użytkownicy w dzierżawie dostawcy usług będą mogli przeglądać tę subskrypcję i jej zasoby, jeśli otrzymali dostęp poprzez opisany powyżej proces, indywidualnie lub jako członek grupy Microsoft Entra z odpowiednimi uprawnieniami. Możesz potwierdzić, że zasoby zostały pomyślnie delegowane przy użyciu witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

W dzierżawie dostawcy usług:

- Przejdź do strony Moje klienci.

- Wybierz pozycję Klienci.

- Upewnij się, że możesz zobaczyć subskrypcje z nazwą oferty podaną w szablonie usługi Resource Manager.

Ważne

Aby wyświetlić subskrypcję delegowaną w Moich klientach, użytkownicy w dzierżawie dostawcy usług muszą mieć przypisaną rolę Czytelnik (lub inną wbudowaną rolę, która obejmuje dostęp Czytelnika), gdy subskrypcja została włączona.

W środowisku klienta:

- Przejdź do strony Dostawcy usług.

- Wybierz pozycję Oferty dostawców usług.

- Upewnij się, że możesz zobaczyć subskrypcje z nazwą oferty podaną w szablonie usługi Resource Manager.

Uwaga

Ukończenie wdrożenia może potrwać do 15 minut, zanim aktualizacje zostaną odzwierciedlone w witrynie Azure Portal. Aktualizacje mogą być widoczne wcześniej, jeśli zaktualizujesz token usługi Azure Resource Manager, odświeżając przeglądarkę, logując się i wychodząc lub żądając nowego tokenu.

Jeśli musisz wprowadzić zmiany po dołączeniu klienta, możesz zaktualizować delegację. Możesz również całkowicie usunąć dostęp do delegowania .

Rozwiązywanie problemów

Jeśli nie możesz pomyślnie dołączyć klienta lub jeśli użytkownicy mają problemy z uzyskaniem dostępu do delegowanych zasobów, zapoznaj się z poniższymi wskazówkami i wymaganiami i spróbuj ponownie.

- Użytkownicy, którzy muszą wyświetlać zasoby klientów w portalu Azure, muszą mieć przypisaną rolę Czytelnik (lub inną wbudowaną rolę obejmującą dostęp roli Czytelnik) podczas procesu dołączania.

- Wartość

managedbyTenantIdnie może być taka sama jak identyfikator dzierżawy dla dołączanej subskrypcji. - Nie można mieć wielu przypisań w tym samym zakresie z tym samym

mspOfferName. - Dostawca zasobów Microsoft.ManagedServices musi być zarejestrowany dla delegowanej subskrypcji. Powinno się to zdarzyć automatycznie podczas wdrażania, ale można je również zarejestrować ręcznie.

- Autoryzacje nie mogą zawierać żadnych użytkowników z rolą Właściciel , żadnymi rolami z funkcją DataActions ani rolami, które obejmują akcje z ograniczeniami.

- Grupy muszą być tworzone z typem grupy ustawionym na Zabezpieczenia, a nie Microsoft 365.

- Jeśli udzielono dostępu do grupy, sprawdź, czy użytkownik jest członkiem tej grupy. Jeśli tak nie jest, możesz dodać je do grupy przy użyciu identyfikatora Entra firmy Microsoft bez konieczności przeprowadzania innego wdrożenia. Należy pamiętać, że właściciele grup nie muszą być członkami grup, którymi zarządzają, i może być konieczne dodanie ich w celu uzyskania dostępu.

- Może wystąpić dodatkowe opóźnienie przed włączeniem dostępu dla zagnieżdżonych grup.

- Wbudowane role platformy Azure uwzględnione w autoryzacjach nie mogą zawierać żadnych przestarzałych ról. Jeśli wbudowana rola platformy Azure stanie się przestarzała, wszyscy użytkownicy dołączeni z tą rolą utracą dostęp i nie będzie można dołączyć dodatkowych delegowań. Aby rozwiązać ten problem, zaktualizuj szablon tak, aby używał tylko obsługiwanych ról wbudowanych, a następnie wykonaj nowe wdrożenie.

Następne kroki

- Dowiedz się więcej o doświadczeniach zarządzania między dzierżawcami.

- Wyświetlanie klientów i zarządzanie nimi, przechodząc do sekcji Moje klienci w witrynie Azure Portal.

- Dowiedz się, jak zaktualizować lub usunąć delegację.