Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Microsoft Antimalware for Azure to bezpłatna ochrona w czasie rzeczywistym, która pomaga identyfikować i usuwać wirusy, programy szpiegujące i inne złośliwe oprogramowanie. Generuje alerty, gdy znane złośliwe lub niechciane oprogramowanie próbuje zainstalować się lub uruchomić w systemach platformy Azure.

Rozwiązanie jest oparte na tej samej platformie ochrony przed złośliwym oprogramowaniem, co Microsoft Security Essentials (MSE), Microsoft Forefront Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Intune i Microsoft Defender dla Chmury. Oprogramowanie microsoft Antimalware dla platformy Azure to rozwiązanie z jednym agentem dla aplikacji i środowisk dzierżawy, przeznaczone do uruchamiania w tle bez interwencji człowieka. Ochronę można wdrożyć zgodnie z potrzebami obciążeń aplikacyjnych, wybierając między podstawową konfiguracją zabezpieczeń jako domyślną lub zaawansowaną konfiguracją niestandardową, zawierając monitorowanie ochrony przed złośliwym oprogramowaniem.

Po wdrożeniu i włączeniu programu Microsoft Antimalware dla platformy Azure dla aplikacji dostępne są następujące podstawowe funkcje:

- Ochrona w czasie rzeczywistym — monitoruje aktywność w usługach Cloud Services i na maszynach wirtualnych w celu wykrywania i blokowania wykonywania złośliwego oprogramowania.

- Zaplanowane skanowanie — okresowo skanuje w celu wykrywania złośliwego oprogramowania, w tym aktywnie uruchomionych programów.

- Korygowanie złośliwego oprogramowania — automatycznie podejmuje działania dotyczące wykrytego złośliwego oprogramowania, takiego jak usuwanie lub kwarantowanie złośliwych plików i czyszczenie złośliwych wpisów rejestru.

- Aktualizacje sygnatur — automatycznie instaluje najnowsze sygnatury ochrony (definicje wirusów), aby zapewnić aktualność ochrony zgodnie z wstępnie określoną częstotliwością.

- Aktualizacje aparatu ochrony przed złośliwym kodem — automatycznie aktualizuje aparat ochrony przed złośliwym kodem firmy Microsoft.

- Aktualizacje platformy ochrony przed złośliwym kodem — automatycznie aktualizuje platformę Microsoft Antimalware.

- Aktywna ochrona — raportuje metadane telemetryczne dotyczące wykrytych zagrożeń i podejrzanych zasobów na platformę Microsoft Azure w celu zapewnienia szybkiej reakcji na zmieniające się zagrożenia i umożliwia synchroniczne dostarczanie podpisów w czasie rzeczywistym za pośrednictwem systemu Microsoft Active Protection System (MAPS).

- Raportowanie przykładów — udostępnia przykłady i raporty do usługi firmy Microsoft Antimalware, aby pomóc w uściśliniu usługi i włączeniu rozwiązywania problemów.

- Wykluczenia — umożliwia administratorom aplikacji i usług konfigurowanie wykluczeń dla plików, procesów i dysków.

- Zbieranie zdarzeń ochrony przed złośliwym kodem — rejestruje kondycję usługi ochrony przed złośliwym kodem, podejrzane działania i akcje korygujące podjęte w dzienniku zdarzeń systemu operacyjnego i zbiera je na koncie usługi Azure Storage klienta.

Uwaga

Program Microsoft Antimalware można również wdrożyć przy użyciu Microsoft Defender dla Chmury. Aby uzyskać więcej informacji, przeczytaj artykuł Install Endpoint Protection in Microsoft Defender dla Chmury (Instalowanie programu Endpoint Protection w Microsoft Defender dla Chmury).

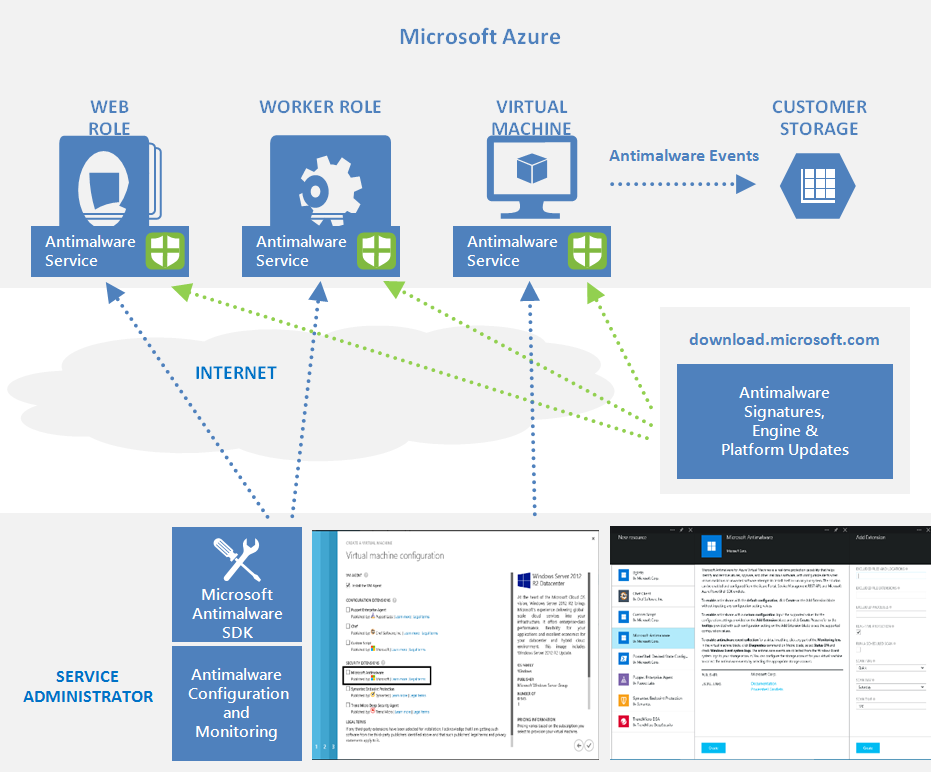

Architektura

Oprogramowanie microsoft antimalware dla platformy Azure składa się z kilku składników:

- Klient i usługa firmy Microsoft chroniąca przed złośliwym kodem

- Klasyczny model wdrażania oprogramowania chroniącego przed złośliwym kodem

- Polecenia cmdlet programu PowerShell chroniące przed złośliwym kodem

- Rozszerzenie Diagnostyki Azure

Obsługa i wdrażanie platformy

Maszyny wirtualne:

- Nie zainstalowano domyślnie

- Dostępne jako opcjonalne rozszerzenie zabezpieczeń za pośrednictwem witryny Azure Portal lub konfiguracji maszyny wirtualnej programu Visual Studio

- Obsługiwane w systemach Windows Server 2008 R2, Windows Server 2012 i Windows Server 2012 R2

- Nieobsługiwane w systemach operacyjnych Windows Server 2008 i Linux

Usługi w chmurze:

- Instalowane domyślnie w stanie wyłączonym we wszystkich obsługiwanych systemach operacyjnych gościa platformy Azure

- Wymaga jawnej aktywacji w celu ochrony usługi w chmurze

Azure App Service:

- Włączone w podstawowej usłudze obsługującej aplikacje internetowe oparte na systemie Windows

- Ograniczone do ochrony tylko infrastruktury usługi Azure App Service, a nie zawartości klienta

- Brak wystarczającej liczby pełnych zabezpieczeń aplikacji internetowych (implementowanie większej liczby mechanizmów kontroli zabezpieczeń zgodnie z opisem w artykule Azure Web Application Security Best Practices)

Uwaga

Program antywirusowy Microsoft Defender jest wbudowanym oprogramowaniem chroniącym przed złośliwym kodem w systemie Windows Server 2016 lub nowszym. Rozszerzenie ochrony przed złośliwym kodem maszyny wirtualnej platformy Azure można nadal dodawać do maszyny wirtualnej z systemem Windows Server 2016 lub nowszej platformy Azure z Program antywirusowy Microsoft Defender. W tym scenariuszu rozszerzenie stosuje wszelkie opcjonalne zasady konfiguracji , które mają być używane przez program antywirusowy Microsoft Defender. Rozszerzenie nie wdraża żadnych innych usług ochrony przed złośliwym kodem. Aby uzyskać więcej informacji na temat programu antywirusowego Microsoft Defender, zobacz Przykłady kodu umożliwiające włączanie i konfigurowanie oprogramowania Microsoft Antimalware dla platformy Azure.

Przepływ pracy firmy Microsoft chroniący przed złośliwym kodem

Administrator usługi platformy Azure może włączyć oprogramowanie chroniące przed złośliwym kodem dla platformy Azure z domyślną lub niestandardową konfiguracją dla maszyn wirtualnych i usług w chmurze, korzystając z następujących opcji:

- Maszyny wirtualne — w witrynie Azure Portal w obszarze Rozszerzenia zabezpieczeń

- Maszyny wirtualne — używanie konfiguracji maszyn wirtualnych programu Visual Studio w Eksploratorze serwera

- Maszyny wirtualne i usługi w chmurze — korzystanie z klasycznego modelu wdrażania oprogramowania chroniącego przed złośliwym kodem

- Maszyny wirtualne i usługi w chmurze — używanie poleceń cmdlet programu PowerShell chroniących przed złośliwym kodem

Polecenia cmdlet witryny Azure Portal lub programu PowerShell wypychają plik pakietu rozszerzenia Ochrony przed złośliwym kodem do systemu Azure w wstępnie określonej lokalizacji stałej. Agent gościa platformy Azure (lub agent sieci szkieletowej) uruchamia rozszerzenie ochrony przed złośliwym kodem, stosując ustawienia konfiguracji ochrony przed złośliwym kodem dostarczone jako dane wejściowe. Ten krok umożliwia usłudze ochrony przed złośliwym kodem domyślne lub niestandardowe ustawienia konfiguracji. Jeśli nie podano konfiguracji niestandardowej, usługa ochrony przed złośliwym kodem jest włączona z domyślnymi ustawieniami konfiguracji. Aby uzyskać więcej informacji na temat konfiguracji ochrony przed złośliwym kodem, zobacz Przykłady kodu umożliwiające włączanie i konfigurowanie oprogramowania Microsoft Antimalware dla platformy Azure.

Po zainicjowaniu klient Microsoft Antimalware automatycznie pobiera najnowszy silnik ochrony i definicje podpisów z Internetu, aby zastosować je w systemie Azure. Usługa rejestruje wszystkie działania do dziennika zdarzeń systemu operacyjnego pod źródłem zdarzeń "Microsoft Antimalware". Te dzienniki obejmują informacje o:

- Stan kondycji klienta

- Działania ochrony i korygowania

- Zmiany konfiguracji

- Aktualizacje definicji silnika i sygnatury

- Inne zdarzenia operacyjne

Możesz włączyć monitorowanie ochrony przed złośliwym kodem dla usługi w chmurze lub maszyny wirtualnej, aby zdarzenia dziennika zdarzeń ochrony przed złośliwym kodem były zapisywane podczas ich tworzenia na koncie usługi Azure Storage. Usługa ochrony przed złośliwym kodem używa rozszerzenia Diagnostyka Azure do zbierania zdarzeń ochrony przed złośliwym kodem z systemu Azure do tabel na koncie usługi Azure Storage klienta.

Przepływ pracy wdrażania, w tym kroki konfiguracji i opcje obsługiwane w powyższych scenariuszach, opisano w sekcji Scenariusze wdrażania oprogramowania chroniącego przed złośliwym kodem w tym dokumencie.

Uwaga

Można jednak użyć programu PowerShell/interfejsów API i szablonów usługi Azure Resource Manager do wdrażania zestawów skalowania maszyn wirtualnych za pomocą rozszerzenia Microsoft Anti-Malware. Aby zainstalować rozszerzenie na już uruchomionej maszynie wirtualnej, możesz użyć przykładowego skryptu języka Python vmssextn.py. Ten skrypt pobiera istniejącą konfigurację rozszerzenia w zestawie skalowania i dodaje rozszerzenie do listy istniejących rozszerzeń w usłudze Azure Virtual Machines Scale Sets.

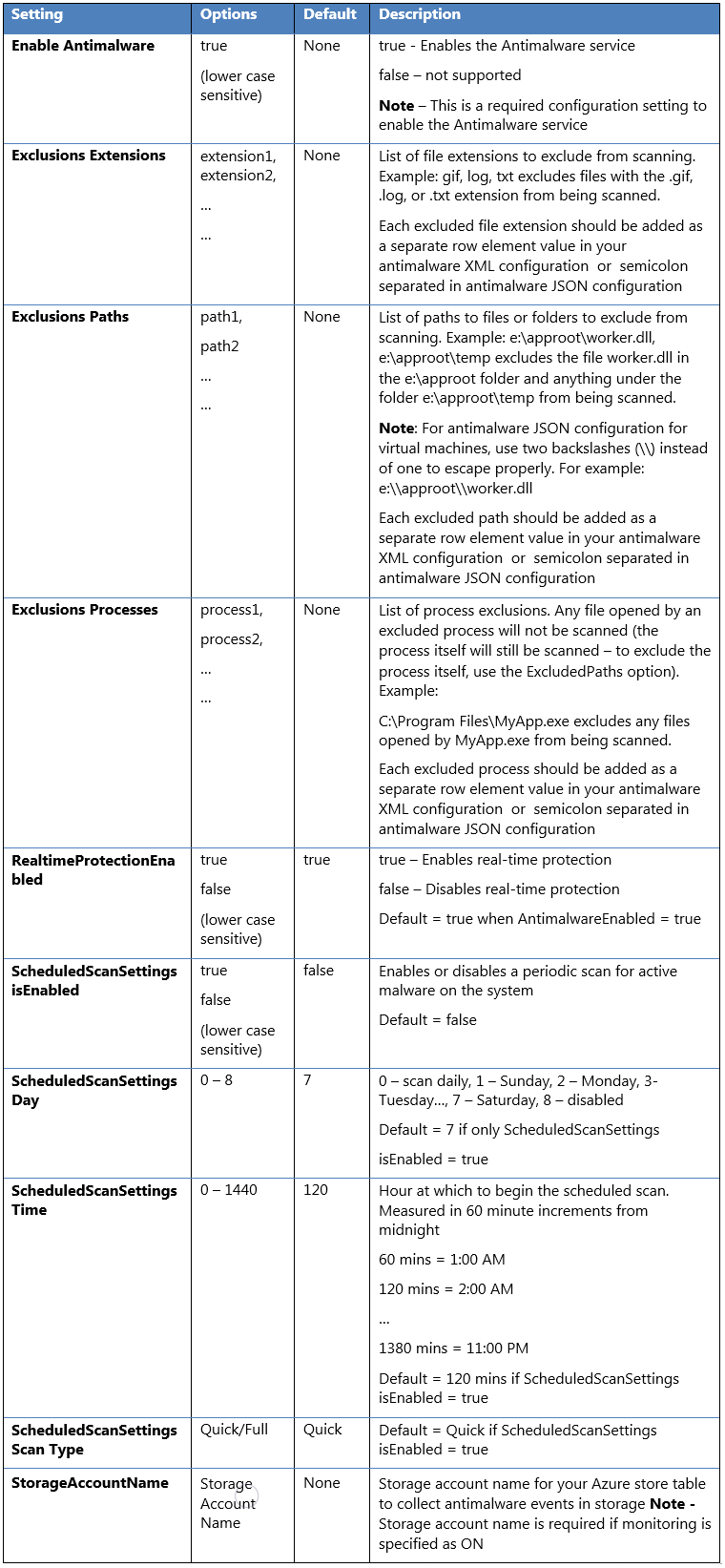

Domyślna i niestandardowa konfiguracja oprogramowania chroniącego przed złośliwym kodem

Domyślne ustawienia konfiguracji są stosowane w celu włączenia ochrony przed złośliwym oprogramowaniem dla usług Azure Cloud Services lub Maszyn wirtualnych, jeśli nie udostępniasz niestandardowych ustawień konfiguracji. Domyślne ustawienia konfiguracji są wstępnie zapoptymalizowane do uruchamiania w środowisku platformy Azure. Opcjonalnie możesz dostosować te domyślne ustawienia konfiguracji zgodnie z wymaganiami wdrożenia aplikacji lub usługi platformy Azure i zastosować je w innych scenariuszach wdrażania.

Poniższa tabela zawiera podsumowanie ustawień konfiguracji dostępnych dla usługi ochrony przed złośliwym kodem. Domyślne ustawienia konfiguracji są oznaczone pod kolumną o nazwie "Default".

Scenariusze wdrażania oprogramowania chroniącego przed złośliwym kodem

Scenariusze włączania i konfigurowania oprogramowania chroniącego przed złośliwym kodem, w tym monitorowania usług Azure Cloud Services i Virtual Machines, zostały omówione w tej sekcji.

Maszyny wirtualne — włączanie i konfigurowanie oprogramowania chroniącego przed złośliwym kodem

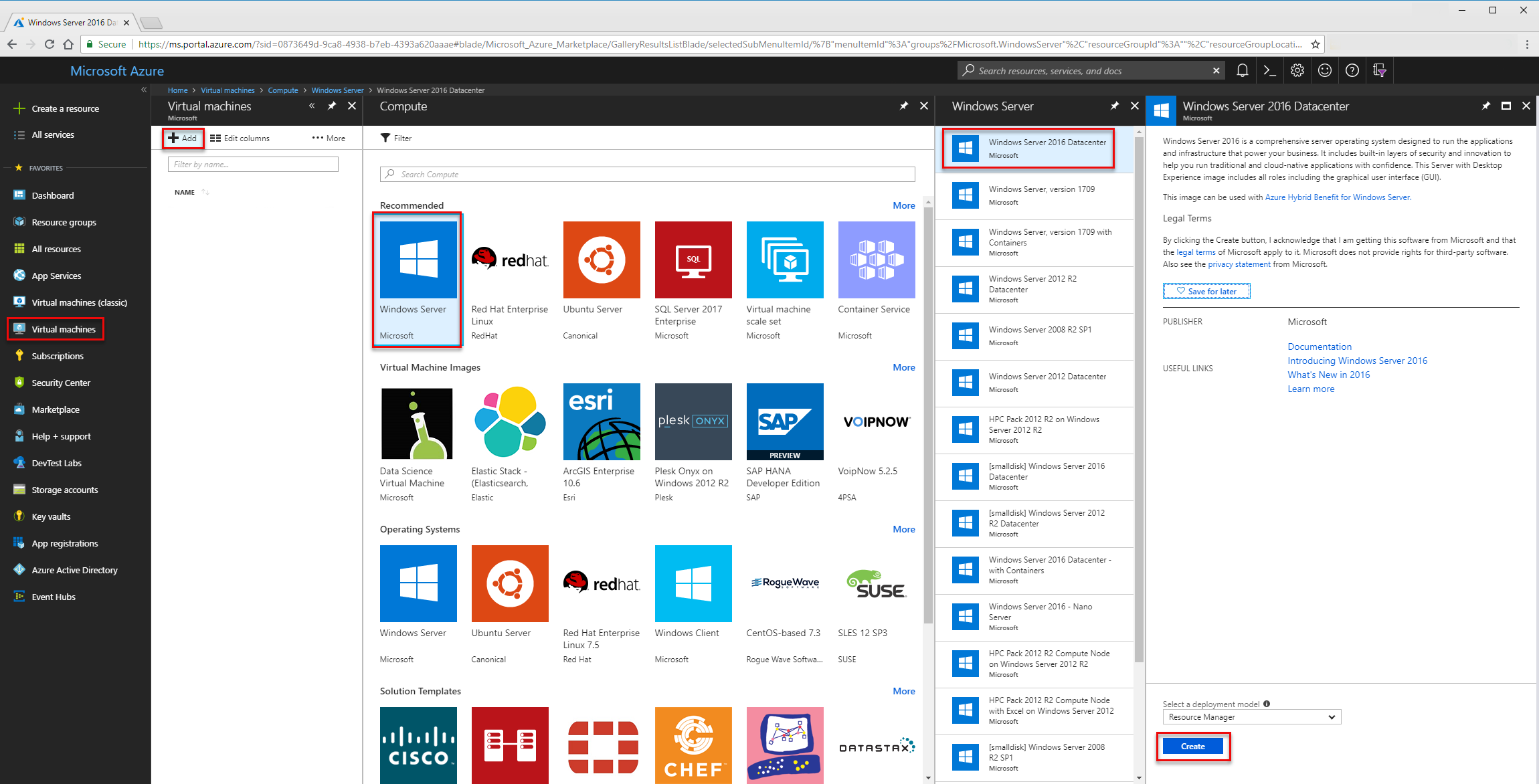

Wdrażanie podczas tworzenia maszyny wirtualnej przy użyciu witryny Azure Portal

Wykonaj następujące kroki, aby włączyć i skonfigurować program Microsoft Antimalware dla usługi Azure Virtual Machines przy użyciu witryny Azure Portal podczas aprowizowania maszyny wirtualnej:

- Zaloguj się w witrynie Azure Portal.

- Aby utworzyć nową maszynę wirtualną, przejdź do pozycji Maszyny wirtualne, wybierz pozycję Dodaj i wybierz pozycję Windows Server.

- Wybierz wersję serwera z systemem Windows, której chcesz użyć.

- Wybierz pozycję Utwórz.

- Podaj nazwę, nazwę użytkownika, hasło i utwórz nową grupę zasobów lub wybierz istniejącą grupę zasobów.

- Wybierz OK

- Wybierz rozmiar maszyny wirtualnej.

- W następnej sekcji dokonaj odpowiednich wyborów dla Twoich potrzeb, wybierz sekcję Rozszerzenia .

- Wybierz pozycję Dodaj rozszerzenie

- W obszarze Nowy zasób wybierz pozycję Microsoft Antimalware.

- Wybierz pozycję Utwórz

- W pliku sekcji Instalowanie rozszerzenia można skonfigurować lokalizacje i wykluczenia procesów, a także inne opcje skanowania. Wybierz pozycję OK.

- Wybierz pozycję OK.

- W sekcji Ustawienia wybierz przycisk OK.

- Na ekranie Tworzenie wybierz przycisk OK.

Zobacz ten szablon usługi Azure Resource Manager, aby zapoznać się z wdrożeniem rozszerzenia maszyny wirtualnej chroniącej przed złośliwym kodem dla systemu Windows.

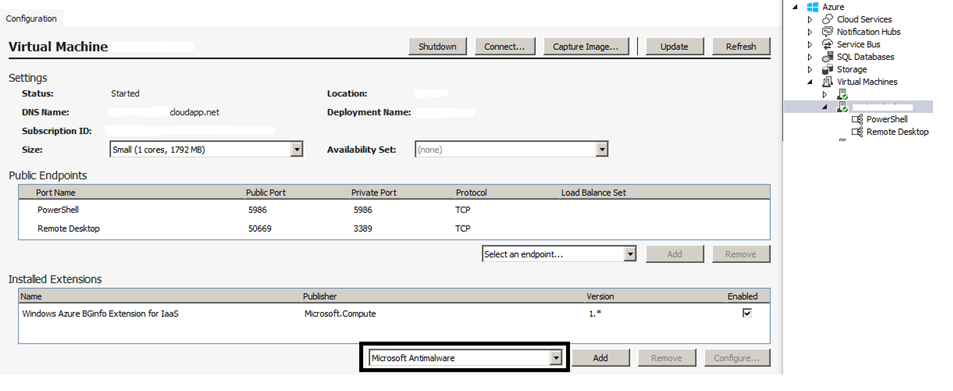

Wdrażanie przy użyciu konfiguracji maszyny wirtualnej programu Visual Studio

Aby włączyć i skonfigurować usługę Microsoft Antimalware przy użyciu programu Visual Studio:

Nawiąż połączenie z platformą Microsoft Azure w programie Visual Studio.

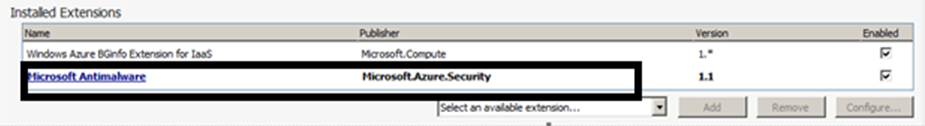

Wybieranie maszyny wirtualnej w węźle Maszyny wirtualne w Eksploratorze serwera

Kliknij prawym przyciskiem myszy pozycję Konfiguruj , aby wyświetlić stronę Konfiguracja maszyny wirtualnej

Wybierz rozszerzenie Microsoft Antimalware z listy rozwijanej w obszarze Zainstalowane rozszerzenia i wybierz pozycję Dodaj , aby skonfigurować przy użyciu domyślnej konfiguracji ochrony przed złośliwym kodem.

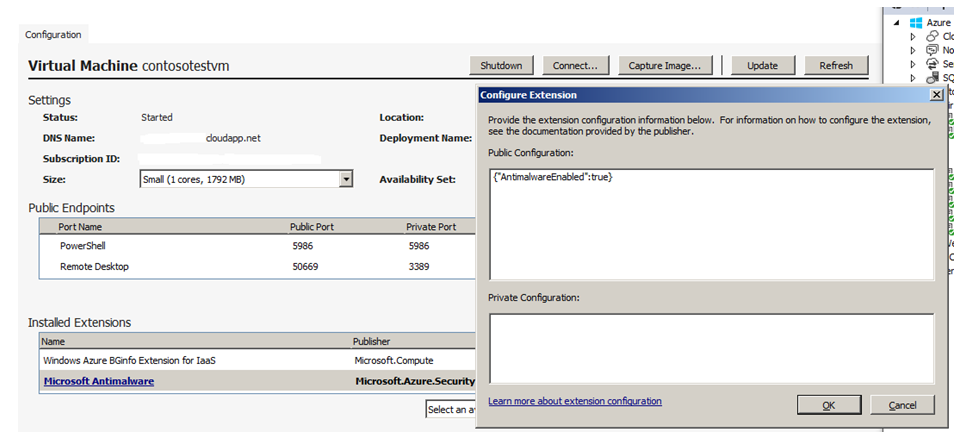

Aby dostosować domyślną konfigurację ochrony przed złośliwym kodem, wybierz (wyróżnij) rozszerzenie Chroniące przed złośliwym kodem na liście zainstalowanych rozszerzeń i wybierz pozycję Konfiguruj.

Zastąp domyślną konfigurację oprogramowania chroniącego przed złośliwym kodem konfiguracją niestandardową w obsługiwanym formacie JSON w polu tekstowym konfiguracji publicznej i wybierz OK.

Wybierz przycisk Aktualizuj , aby wypchnąć aktualizacje konfiguracji do maszyny wirtualnej.

Uwaga

Konfiguracja maszyn wirtualnych programu Visual Studio dla oprogramowania chroniącego przed złośliwym kodem obsługuje tylko konfigurację formatu JSON. Aby uzyskać więcej informacji na temat przykładowych konfiguracji, zobacz Przykłady kodu umożliwiające włączanie i konfigurowanie oprogramowania Microsoft Antimalware dla platformy Azure.

Wdrażanie przy użyciu poleceń cmdlet programu PowerShell

Aplikacja lub usługa platformy Azure może włączać i konfigurować oprogramowanie Microsoft Antimalware dla usługi Azure Virtual Machines przy użyciu poleceń cmdlet programu PowerShell.

Aby włączyć i skonfigurować program Microsoft Antimalware przy użyciu poleceń cmdlet programu PowerShell:

- Konfigurowanie środowiska programu PowerShell — zapoznaj się z dokumentacją pod adresem https://github.com/Azure/azure-powershell

- Użyj polecenia cmdlet Set-AzureVMMicrosoftAntimalwareExtension, aby włączyć i skonfigurować oprogramowanie Microsoft Antimalware dla maszyny wirtualnej.

Uwaga

Konfiguracja usługi Azure Virtual Machines dla oprogramowania chroniącego przed złośliwym kodem obsługuje tylko konfigurację formatu JSON. Aby uzyskać więcej informacji na temat przykładowych konfiguracji, zobacz Przykłady kodu umożliwiające włączanie i konfigurowanie oprogramowania Microsoft Antimalware dla platformy Azure.

Włączanie i konfigurowanie oprogramowania chroniącego przed złośliwym kodem przy użyciu poleceń cmdlet programu PowerShell

Aplikacja lub usługa platformy Azure może włączać i konfigurować oprogramowanie Microsoft Antimalware dla usług Azure Cloud Services przy użyciu poleceń cmdlet programu PowerShell. Oprogramowanie Microsoft Antimalware jest instalowane w stanie wyłączonym na platformie Cloud Services i wymaga działania przez aplikację platformy Azure, aby ją włączyć.

Aby włączyć i skonfigurować program Microsoft Antimalware przy użyciu poleceń cmdlet programu PowerShell:

- Konfigurowanie środowiska programu PowerShell — zapoznaj się z dokumentacją pod adresem https://github.com/Azure/azure-powershell

- Użyj polecenia cmdlet Set-AzureServiceExtension, aby włączyć i skonfigurować oprogramowanie microsoft chroniące przed złośliwym kodem dla usługi w chmurze.

Aby uzyskać więcej informacji na temat przykładowych poleceń programu PowerShell, zobacz Przykłady kodu umożliwiające włączanie i konfigurowanie oprogramowania Microsoft Antimalware dla platformy Azure.

Cloud Services and Virtual Machines — konfiguracja przy użyciu poleceń cmdlet programu PowerShell

Aplikacja lub usługa platformy Azure może pobrać konfigurację programu Microsoft Antimalware dla usług w chmurze i maszyn wirtualnych przy użyciu poleceń cmdlet programu PowerShell.

Aby pobrać konfigurację programu Microsoft Antimalware przy użyciu poleceń cmdlet programu PowerShell:

- Konfigurowanie środowiska programu PowerShell — zapoznaj się z dokumentacją pod adresem https://github.com/Azure/azure-powershell

- W przypadku maszyn wirtualnych: użyj polecenia cmdlet Get-AzureVMMicrosoftAntimalwareExtension , aby uzyskać konfigurację oprogramowania chroniącego przed złośliwym kodem.

- W przypadku usług w chmurze: użyj polecenia cmdlet Get-AzureServiceExtension , aby uzyskać konfigurację oprogramowania chroniącego przed złośliwym kodem.

Przykłady

Usuwanie konfiguracji ochrony przed złośliwym kodem przy użyciu poleceń cmdlet programu PowerShell

Aplikacja lub usługa platformy Azure może całkowicie usunąć ochronę przed złośliwym kodem firmy Microsoft, odinstalowując odpowiednie rozszerzenia z usług w chmurze lub maszyn wirtualnych. Ten proces usuwa zarówno ochronę przed złośliwym kodem, jak i skojarzone ustawienia monitorowania, całkowicie zaprzestając ochrony przed złośliwym oprogramowaniem i zbierania zdarzeń dla określonych zasobów.

Aby usunąć oprogramowanie Microsoft Antimalware przy użyciu poleceń cmdlet programu PowerShell:

- Konfigurowanie środowiska programu PowerShell — zapoznaj się z dokumentacją pod adresem https://github.com/Azure/azure-powershell

- W przypadku maszyn wirtualnych: użyj polecenia cmdlet Remove-AzureVMMicrosoftAntimalwareExtension .

- W przypadku usług w chmurze: użyj polecenia cmdlet Remove-AzureServiceExtension .

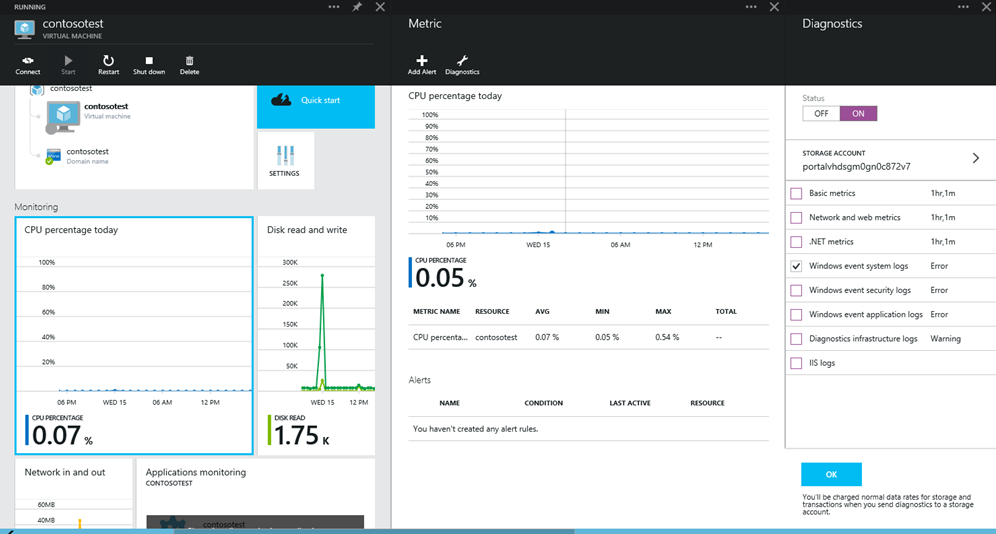

Aby włączyć zbieranie zdarzeń ochrony przed złośliwym kodem dla maszyny wirtualnej przy użyciu witryny Azure Portal w wersji zapoznawczej:

- Wybierz dowolną część sekcji Monitorowanie na stronie Szczegóły maszyny wirtualnej.

- Wybierz polecenie Diagnostyka w sekcji Metryki.

- Wybierz pozycję Stan WŁĄCZONE i zaznacz opcję systemu zdarzeń systemu Windows.

- Możesz usunąć zaznaczenie wszystkich innych opcji na liście lub pozostawić je włączone zgodnie z potrzebami usługi aplikacji.

- Kategorie zdarzeń ochrony przed złośliwym kodem "Błąd", "Ostrzeżenie", "Informational" itp., są przechwytywane na koncie usługi Azure Storage.

Zdarzenia ochrony przed złośliwym kodem są zbierane z dzienników systemu zdarzeń systemu Windows do konta usługi Azure Storage. Możesz skonfigurować konto magazynu dla maszyny wirtualnej w celu zbierania zdarzeń ochrony przed złośliwym kodem, wybierając odpowiednie konto magazynu.

Włączanie i konfigurowanie oprogramowania chroniącego przed złośliwym kodem przy użyciu poleceń cmdlet programu PowerShell dla maszyn wirtualnych usługi Azure Resource Manager

Aby włączyć i skonfigurować program Microsoft Antimalware dla maszyn wirtualnych usługi Azure Resource Manager przy użyciu poleceń cmdlet programu PowerShell:

- Skonfiguruj środowisko programu PowerShell przy użyciu tej dokumentacji w usłudze GitHub.

- Użyj polecenia cmdlet Set-AzVMExtension, aby włączyć i skonfigurować oprogramowanie Microsoft Antimalware dla maszyny wirtualnej.

Dostępne są następujące przykłady kodu:

- Wdrażanie oprogramowania Antimalware firmy Microsoft na maszynach wirtualnych szablonu ARM

- Dodawanie oprogramowania firmy Microsoft chroniącego przed złośliwym kodem do klastrów usługi Azure Service Fabric

Włączanie i konfigurowanie oprogramowania chroniącego przed złośliwym kodem do rozszerzonej obsługi usługi w chmurze platformy Azure (CS-ES) przy użyciu poleceń cmdlet programu PowerShell

Aby włączyć i skonfigurować program Microsoft Antimalware przy użyciu poleceń cmdlet programu PowerShell:

- Konfigurowanie środowiska programu PowerShell — zapoznaj się z dokumentacją pod adresem https://github.com/Azure/azure-powershell

- Użyj polecenia cmdlet New-AzCloudServiceExtensionObject, aby włączyć i skonfigurować oprogramowanie Microsoft Antimalware dla maszyny wirtualnej usługi w chmurze.

Dostępny jest następujący przykład kodu:

Włączanie i konfigurowanie oprogramowania chroniącego przed złośliwym kodem przy użyciu poleceń cmdlet programu PowerShell dla serwerów z obsługą usługi Azure Arc

Aby włączyć i skonfigurować oprogramowanie microsoft antimalware dla serwerów z obsługą usługi Azure Arc przy użyciu poleceń cmdlet programu PowerShell:

- Skonfiguruj środowisko programu PowerShell przy użyciu tej dokumentacji w usłudze GitHub.

- Użyj polecenia cmdlet New-AzConnectedMachineExtension, aby włączyć i skonfigurować oprogramowanie Microsoft Antimalware dla serwerów z obsługą usługi Arc.

Dostępne są następujące przykłady kodu: