Ochrona przed oprogramowaniem wymuszającym okup na platformie Azure

Oprogramowanie wymuszające okup i wymuszenie to wysoki zysk, niski koszt, który ma wyniszczający wpływ na docelowe organizacje, bezpieczeństwo narodowe/regionalne, bezpieczeństwo gospodarcze i zdrowie publiczne i bezpieczeństwo. To, co zaczęło się tak proste, oprogramowanie wymuszane na jednym komputerze wzrosła, aby uwzględnić różne techniki wymuszenia skierowane do wszystkich typów sieci firmowych i platform w chmurze.

Aby zapewnić, że klienci działający na platformie Azure są chronieni przed atakami wymuszającym okup, firma Microsoft zainwestowała mocno w bezpieczeństwo naszych platform w chmurze i zapewnia mechanizmy kontroli zabezpieczeń potrzebne do ochrony obciążeń w chmurze platformy Azure

Wykorzystując natywne zabezpieczenia oprogramowania wymuszającego okup platformy Azure i wdrażając najlepsze rozwiązania zalecane w tym artykule, podejmujesz środki zapewniające optymalną pozycję organizacji w celu zapobiegania, ochrony i wykrywania potencjalnych ataków wymuszających okup na zasoby platformy Azure.

W tym artykule opisano kluczowe natywne możliwości platformy Azure i zabezpieczenia ataków wymuszania oprogramowania wymuszającego okup oraz wskazówki dotyczące proaktywnego wykorzystania tych funkcji w celu ochrony zasobów w chmurze platformy Azure.

Rosnące zagrożenie

Ataki wymuszającego okup stały się jednym z największych wyzwań związanych z zabezpieczeniami, przed którymi stoją dziś firmy. W przypadku powodzenia ataki wymuszające okup mogą wyłączyć podstawową infrastrukturę IT firmy i spowodować zniszczenie, które mogłyby mieć osłabiający wpływ na fizyczne, ekonomiczne bezpieczeństwo lub bezpieczeństwo firmy. Ataki wymuszania oprogramowania wymuszającego okup są przeznaczone dla firm wszystkich typów. Wymaga to, aby wszystkie przedsiębiorstwa podejmą środki zapobiegawcze w celu zapewnienia ochrony.

Ostatnie trendy dotyczące liczby ataków są dość niepokojące. Podczas gdy rok 2020 nie był dobrym rokiem ataków na firmy, 2021 rozpoczął się na złej trajektorii. 7 maja atak kolonialnego rurociągu (kolonialnego) zamknął usługi, takie jak transport rurociągów oleju napędowego, benzyny i paliwa odrzutowego, zostały tymczasowo wstrzymane. Kolonialny zamknął krytyczną sieć paliw dostarczającą zaludnione państwa wschodnie.

Historycznie cyberataki były postrzegane jako wyrafinowany zestaw działań skierowanych do konkretnych branż, które pozostawiły pozostałe branże, wierząc, że wykraczają poza zakres cyberprzestępczości, i bez kontekstu, na które zagrożenia cyberbezpieczeństwa powinny się przygotować. Wymuszanie oprogramowania wymuszającego okup stanowi ważną zmianę w tym krajobrazie zagrożeń i sprawiło, że cyberataki są bardzo realne i wszechobecne zagrożenie dla wszystkich. Zaszyfrowane i utracone pliki i grożące notatkami okupu stały się teraz głównym strachem przed większością zespołów wykonawczych.

Model ekonomiczny oprogramowania Wymuszający okup wywoływał błędne przekonanie, że atak wymuszający okup jest tylko zdarzeniem złośliwego oprogramowania. Podczas gdy w rzeczywistości oprogramowanie wymuszające okup jest naruszeniem z udziałem ludzkich przeciwników atakujących sieć.

Dla wielu organizacji koszt odbudowy od podstaw po incydencie okupu znacznie przewyższa pierwotny okup zażądany. Z ograniczonym zrozumieniem krajobrazu zagrożeń i sposobu działania oprogramowania wymuszającego okup, płacenie okupu wydaje się lepszą decyzją biznesową o powrocie do operacji. Jednak prawdziwe szkody są często wykonywane, gdy cyberprzestępcy eksfiltrują pliki do wydania lub sprzedaży, pozostawiając backdoorów w sieci na potrzeby przyszłej działalności przestępczej — a ryzyko to utrzymuje się, czy okup jest wypłacany.

Co to jest oprogramowanie wymuszającego okup

Oprogramowanie wymuszające okup to rodzaj złośliwego oprogramowania, który infekuje komputer i ogranicza dostęp użytkownika do zainfekowanego systemu lub określonych plików w celu wymuszenia ich na pieniądze. Po naruszeniu zabezpieczeń systemu docelowego zwykle blokuje większość interakcji i wyświetla alert na ekranie, zazwyczaj stwierdzając, że system został zablokowany lub że wszystkie ich pliki zostały zaszyfrowane. Następnie domaga się zapłaty znacznego okupu przed wydaniem systemu lub odszyfrowywaniem plików.

Oprogramowanie wymuszającego okup zwykle wykorzystuje słabe strony lub luki w zabezpieczeniach w systemach IT lub infrastrukturach organizacji, aby odnieść sukces. Ataki są tak oczywiste, że nie trwa wiele badań, aby potwierdzić, że firma została zaatakowana lub że zdarzenie powinno zostać zadeklarowane. Wyjątek byłby spamem e-mail, który żąda okupu w zamian za rzekomo kompromitujące materiały. W takim przypadku te typy zdarzeń powinny być traktowane jako spam, chyba że wiadomość e-mail zawiera wysoce szczegółowe informacje.

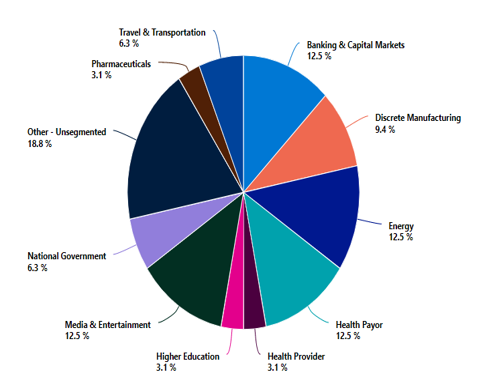

Każda firma lub organizacja, która obsługuje system IT z danymi w nim, może zostać zaatakowana. Chociaż osoby mogą być celem ataku wymuszającego okup, większość ataków jest ukierunkowana na firmy. Podczas gdy kolonialny atak na oprogramowanie wymuszające okup w maju 2021 r. zwrócił znaczną uwagę opinii publicznej, nasz zespół ds. wykrywania i reagowania na oprogramowanie wymuszające okup (DART) pokazuje, że sektor energetyczny reprezentuje jeden z najbardziej ukierunkowanych sektorów, wraz z sektorami finansowymi, opieki zdrowotnej i rozrywki. I pomimo ciągłych obietnic, aby nie atakować szpitali lub firm opieki zdrowotnej w czasie pandemii, opieka zdrowotna pozostaje numerem jeden cel ludzkiego oprogramowania wymuszającego okup.

Sposób kierowania zasobów

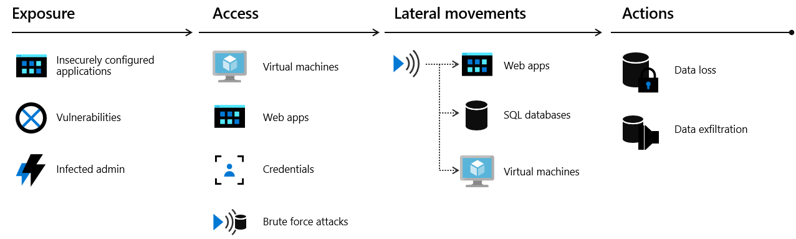

W przypadku ataku na infrastrukturę chmury przeciwnicy często atakują wiele zasobów, aby spróbować uzyskać dostęp do danych klienta lub wpisów tajnych firmy. Model "kill chain" w chmurze wyjaśnia, w jaki sposób osoby atakujące próbują uzyskać dostęp do dowolnych zasobów działających w chmurze publicznej za pomocą czteroetapowego procesu: ekspozycji, dostępu, przenoszenia bocznego i akcji.

- Narażenie polega na tym, że osoby atakujące szukają możliwości uzyskania dostępu do infrastruktury. Na przykład osoby atakujące wiedzą, że aplikacje dostępne dla klientów muszą być otwarte, aby legalni użytkownicy mogli uzyskiwać do nich dostęp. Te aplikacje są narażone na Internet i w związku z tym podatne na ataki.

- Osoby atakujące będą próbować wykorzystać narażenie na uzyskanie dostępu do infrastruktury chmury publicznej. Można to zrobić za pomocą poświadczeń użytkownika, naruszonych wystąpień lub nieprawidłowo skonfigurowanych zasobów.

- Podczas etapu przenoszenia bocznego osoby atakujące odkrywają, do jakich zasobów mają dostęp, oraz do zakresu tego dostępu. Udane ataki na wystąpienia zapewniają atakującym dostęp do baz danych i innych poufnych informacji. Następnie osoba atakująca wyszukuje dodatkowe poświadczenia. Nasze Microsoft Defender dla danych w chmurze pokazują, że bez narzędzia zabezpieczeń do szybkiego powiadamiania o ataku organizacja może wykryć naruszenie przez średnio 101 dni. W międzyczasie, w ciągu zaledwie 24-48 godzin po naruszeniu, atakujący zwykle będzie miał pełną kontrolę nad siecią.

- Akcje podejmowane przez osobę atakującą po ruchu bocznym są w dużej mierze zależne od zasobów, do których byli w stanie uzyskać dostęp podczas fazy przenoszenia bocznego. Osoby atakujące mogą podejmować działania, które powodują eksfiltrację danych, utratę danych lub uruchamianie innych ataków. W przypadku przedsiębiorstw średni wpływ finansowy utraty danych wynosi obecnie 1,23 mln USD.

Dlaczego ataki kończą się powodzeniem

Istnieje kilka powodów, dla których ataki wymuszania oprogramowania wymuszającego okup kończą się powodzeniem. Firmy, które są narażone, często padają ofiarą ataków wymuszających okup. Poniżej przedstawiono niektóre kluczowe czynniki sukcesu ataku:

- Powierzchnia ataku wzrosła, ponieważ coraz więcej firm oferuje więcej usług za pośrednictwem placówek cyfrowych

- Istnieje znaczna łatwość uzyskiwania złośliwego oprogramowania typu off-the-shelf, Ransomware-as-a-Service (RaaS)

- Opcja korzystania z kryptowalut do płatności szantażem otworzyła nowe możliwości wykorzystania

- Rozbudowa komputerów i ich użycia w różnych miejscach pracy (lokalne okręgi szkolne, departamenty policji, samochody policji itp.), z których każdy jest potencjalnym punktem dostępu do złośliwego oprogramowania, co powoduje potencjalną powierzchnię ataku

- Występowanie starych, nieaktualnych i przestarzałych systemów infrastruktury i oprogramowania

- Słabe schematy zarządzania poprawkami

- Nieaktualne lub bardzo stare systemy operacyjne, które znajdują się blisko lub przekroczyły daty zakończenia wsparcia

- Brak zasobów w celu modernizacji śladu IT

- Luka w wiedzy

- Brak wykwalifikowanych pracowników i kluczowych pracowników nadzależności

- Słaba architektura zabezpieczeń

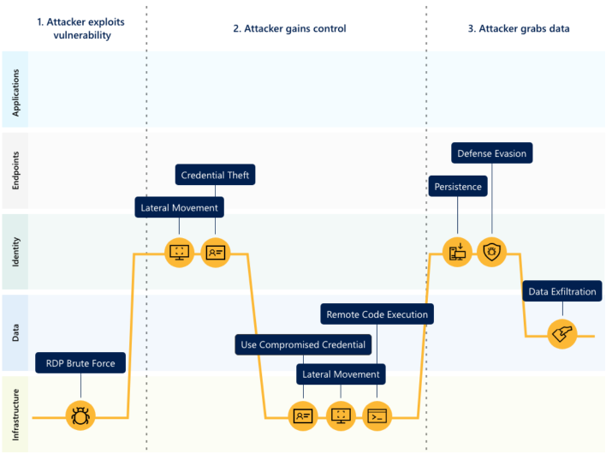

Osoby atakujące używają różnych technik, takich jak atak siłowy protokołu RDP (Remote Desktop Protocol), aby wykorzystać luki w zabezpieczeniach.

Czy warto zapłacić?

Istnieją różne opinie na temat tego, co najlepszym rozwiązaniem jest konfrontacja z tym rzadszym popytem. Federalne Biuro Śledcze (FBI) radzi ofiarom nie zapłacić okupu, ale zamiast tego być czujnym i podjąć proaktywne środki w celu zabezpieczenia swoich danych przed atakiem. Twierdzą oni, że płacenie nie gwarantuje ponownego uwolnienia zablokowanych systemów i zaszyfrowanych danych. FBI twierdzi, że innym powodem, dla którego nie trzeba płacić, jest to, że płatności cyberprzestępcom zachęcają ich do dalszego ataku na organizacje.

Niemniej jednak niektóre ofiary decydują się zapłacić żądanie okupu, mimo że system i dostęp do danych nie jest gwarantowany po zapłaceniu okupu. Płacąc, takie organizacje podejmują obliczone ryzyko, aby zapłacić w nadziei na powrót systemu i danych i szybkie wznowienie normalnych operacji. Część obliczenia polega na zmniejszeniu kosztów zabezpieczeń, takich jak utrata wydajności, zmniejszenie przychodów w czasie, narażenie poufnych danych i potencjalne szkody reputacji.

Najlepszym sposobem zapobiegania płaceniu okupu nie jest upadek ofiary poprzez wdrożenie środków zapobiegawczych i nasycenie narzędzi w celu ochrony organizacji przed każdym krokiem, który atakujący podejmuje całkowicie lub przyrostowo włamać się do systemu. Ponadto możliwość odzyskania zasobów, których dotyczy problem, zapewni przywrócenie operacji biznesowych w odpowiedni sposób. Usługa Azure Cloud udostępnia niezawodny zestaw narzędzi do kierowania przez cały proces.

Jaki jest typowy koszt dla firmy?

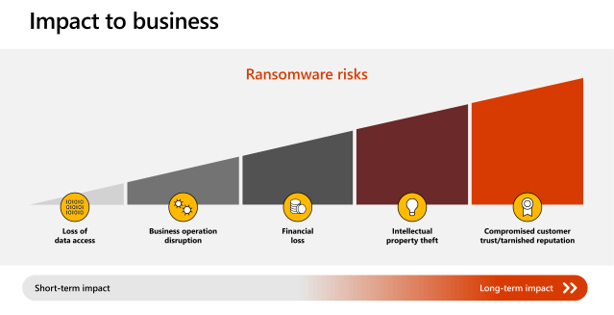

Wpływ ataku wymuszającego okup na dowolną organizację jest trudny do dokładnego określenia. Jednak w zależności od zakresu i typu wpływ jest wielowymiarowy i jest szeroko wyrażony w:

- Utrata dostępu do danych

- Zakłócenia działania firmy

- Strata finansowa

- Kradzież własności intelektualnej

- Naruszone zaufanie klientów i nadszarpnięta reputacja

Colonial Pipeline zapłacił około 4,4 miliona dolarów okupu, aby ich dane zostały opublikowane. Nie obejmuje to kosztów przestoju, utraty wydajności, utraconej sprzedaży i kosztów przywracania usług. Ogólnie rzecz biorąc, znaczący wpływ jest "efekt domina" wpływu na dużą liczbę przedsiębiorstw i organizacji wszelkiego rodzaju, w tym miast i miast w swoich lokalnych obszarach. Wpływ finansowy jest również zdumiewający. Według firmy Microsoft w 2021 r. przewiduje się, że globalny koszt związany z odzyskiwaniem oprogramowania wymuszającego okup przekroczy 20 miliardów dolarów.

Następne kroki

Zobacz oficjalny dokument: Azure Defenses for ransomware attack whitepaper (Ochrona przed atakami wymuszania oprogramowania wymuszającego okup).

Inne artykuły z tej serii: