Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Łącznik dzienników usługi Amazon Web Services (AWS) jest dostępny w dwóch wersjach: starszy konektor do zarządzania dziennikami CloudTrail i danymi oraz nowa wersja, która może pozyskiwać dzienniki z następujących usług AWS, pobierając je z zasobnika S3 (linki do dokumentacji platformy AWS).

- Amazon Virtual Private Cloud (VPC) - Dzienniki przepływu VPC

- Amazon GuardDuty - Wyniki

- AwS CloudTrail - Zdarzenia zarządzania i danych

- AWS CloudWatch - Dzienniki usługi CloudWatch

Na tej karcie wyjaśniono, jak skonfigurować łącznik usługi AWS S3 przy użyciu jednej z dwóch metod:

- Automatyczna konfiguracja (zalecane)

- Konfiguracja ręczna

Wymagania wstępne

Musisz mieć uprawnienia do zapisu w obszarze roboczym usługi Microsoft Sentinel.

Zainstaluj rozwiązanie Amazon Web Services z centrum zawartości w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Zarządzanie i odnajdywanie wstępnie skonfigurowanej zawartości usługi Microsoft Sentinel.

Zainstaluj program PowerShell i interfejs wiersza polecenia platformy AWS na maszynie (tylko w przypadku instalacji automatycznej):

- Instrukcje dotyczące instalacji programu PowerShell

- Instrukcje dotyczące instalacji interfejsu wiersza polecenia platformy AWS (z dokumentacji platformy AWS)

Upewnij się, że dzienniki z wybranej usługi AWS używają formatu zaakceptowanego przez usługę Microsoft Sentinel:

- Amazon VPC: .csv plik w formacie GZIP z nagłówkami; ogranicznik: spacja.

- Amazon GuardDuty: formaty json-line i GZIP.

- AWS CloudTrail: .json plik w formacie GZIP.

- CloudWatch: .csv plik w formacie GZIP bez nagłówka. Jeśli chcesz przekonwertować dzienniki na ten format, możesz użyć tej funkcji lambda CloudWatch.

Automatyczna konfiguracja

Aby uprościć proces dołączania, usługa Microsoft Sentinel udostępniła skrypt programu PowerShell umożliwiający zautomatyzowanie konfiguracji po stronie platformy AWS łącznika — wymaganych zasobów, poświadczeń i uprawnień platformy AWS.

Skrypt:

Tworzy dostawcę tożsamości internetowej OIDC, aby uwierzytelnić użytkowników Microsoft Entra ID w usłudze AWS. Jeśli dostawca tożsamości sieci Web już istnieje, skrypt dodaje usługę Microsoft Sentinel jako odbiorcę dla istniejącego dostawcy.

Tworzy przypisaną rolę IAM z minimalnymi niezbędnymi uprawnieniami w celu udzielenia użytkownikom uwierzytelnianym przez funkcję OIDC dostępu do dzienników w danym zasobniku S3 i kolejce SQS.

Umożliwia określonym usługom AWS wysyłanie dzienników do owego zasobnika S3 i komunikatów powiadomień do owej kolejki SQS.

W razie potrzeby tworzy zasobnik S3 i kolejkę SQS w tym celu.

Konfiguruje wszelkie niezbędne zasady uprawnień IAM i stosuje je do utworzonej powyżej roli IAM.

W przypadku chmur platformy Azure Government wyspecjalizowany skrypt tworzy oddzielnego dostawcę tożsamości sieci Web OIDC, do którego przypisuje rolę IAM.

Instrukcje

Aby uruchomić skrypt w celu skonfigurowania łącznika, wykonaj następujące kroki:

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Łączniki danych.

Wybierz pozycję Amazon Web Services S3 z galerii łączników danych.

Jeśli łącznik nie jest widoczny, zainstaluj rozwiązanie Amazon Web Services z centrum zawartości w usłudze Microsoft Sentinel.

W okienku szczegółów łącznika wybierz pozycję Otwórz stronę łącznika.

W sekcji Konfiguracja, w podpunkcie 1. Skonfiguruj środowisko platformy AWS, rozwiń Konfiguracja przy użyciu skryptu PowerShell (zalecane).

Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby pobrać i wyodrębnić skrypt instalacyjny usługi AWS S3 (link pobiera plik zip zawierający główny skrypt konfiguracji i skrypty pomocnika) ze strony łącznika.

Uwaga

W przypadku pozyskiwania dzienników AWS do chmury Azure Government, pobierz i wyodrębnij ten wyspecjalizowany skrypt AWS S3 Gov Setup.

Przed uruchomieniem skryptu uruchom

aws configurepolecenie z poziomu wiersza polecenia programu PowerShell i wprowadź odpowiednie informacje w wierszu polecenia. Zobacz Interfejs wiersza polecenia AWS | Podstawy konfiguracji (z dokumentacji AWS), aby uzyskać szczegółowe informacje.Teraz uruchom skrypt. Skopiuj polecenie ze strony łącznika (w obszarze "Uruchom skrypt, aby skonfigurować środowisko") i wklej je w wierszu polecenia.

Skrypt wyświetla monit o wprowadzenie identyfikatora obszaru roboczego. Ten identyfikator zostanie wyświetlony na stronie łącznika. Skopiuj go i wklej go w wierszu polecenia skryptu.

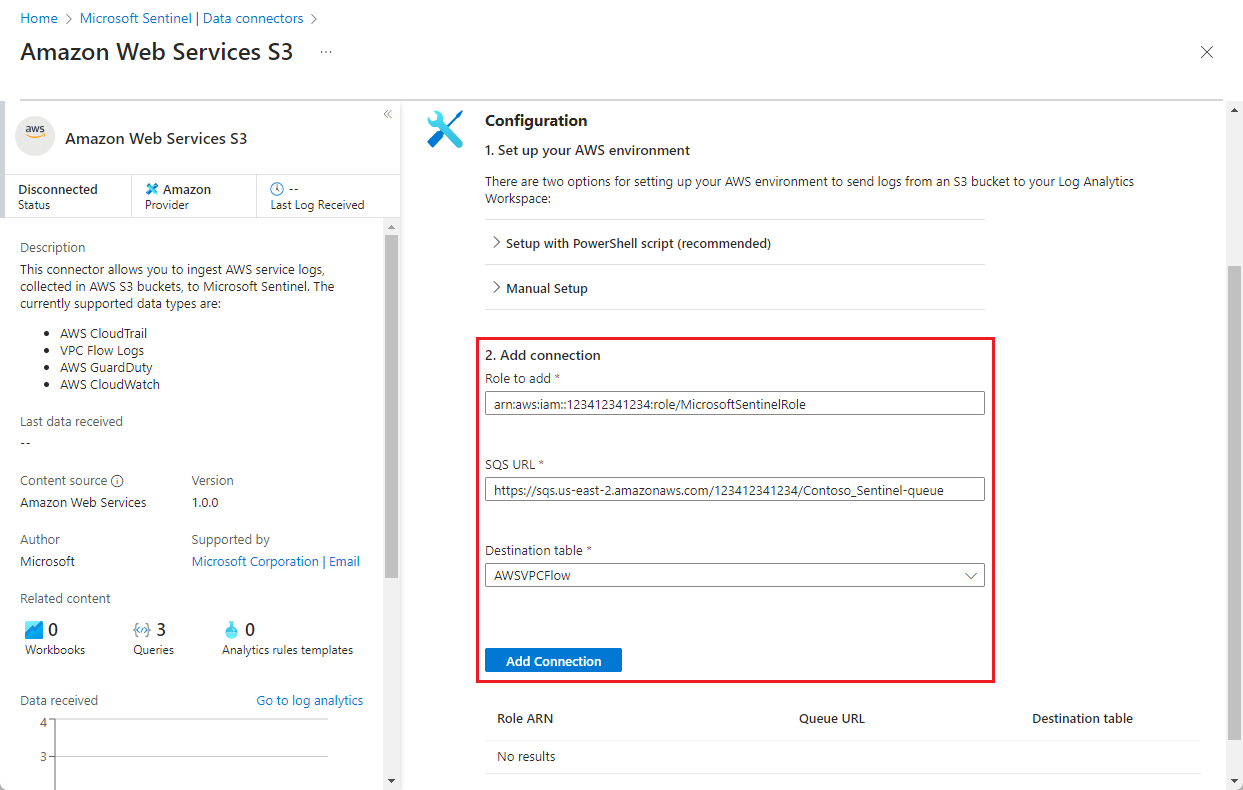

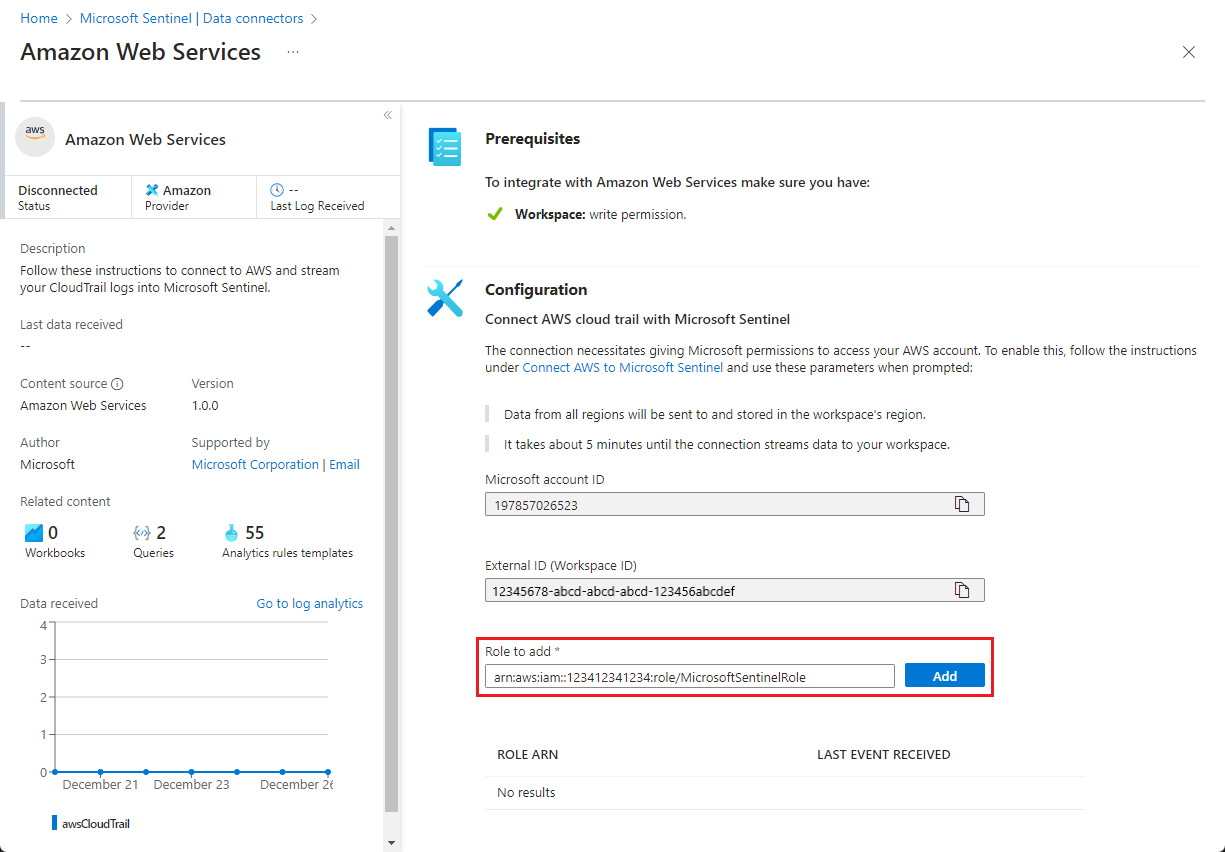

Po zakończeniu działania skryptu skopiuj nazwę ARN roli i adres URL SQS z danych wyjściowych skryptu (zobacz przykład na pierwszym zrzucie ekranu poniżej) i wklej je w odpowiednich polach na stronie łącznika poniżej 2. Dodaj połączenie (zobacz drugi zrzut ekranu poniżej).

Wybierz typ danych z listy rozwijanej Tabela docelowa . Łącznik informuje, które dzienniki usługi AWS są zbierane przez to połączenie i do której tabeli Analityki Dzienników przechowuje zebrane dane. Następnie wybierz pozycję Dodaj połączenie.

Uwaga

Uruchomienie skryptu może potrwać do 30 minut.

Konfiguracja ręczna

Zalecamy użycie skryptu automatycznej konfiguracji w celu wdrożenia tego łącznika. Jeśli z jakiegokolwiek powodu nie chcesz korzystać z tej wygody, wykonaj poniższe kroki, aby ręcznie skonfigurować łącznik.

Skonfiguruj środowisko platformy AWS zgodnie z opisem w temacie Konfigurowanie środowiska usług Amazon Web Services w celu zbierania dzienników platformy AWS w usłudze Microsoft Sentinel.

W konsoli platformy AWS:

Wprowadź usługę Identity and Access Management (IAM) i przejdź do listy Role. Wybierz utworzoną powyżej rolę.

Skopiuj ARN do schowka.

Wejdź do usługi Simple Queue Service, wybierz utworzoną kolejkę SQS i skopiuj adres URL kolejki do schowka.

W usłudze Microsoft Sentinel wybierz z menu nawigacji pozycję Łączniki danych.

Wybierz pozycję Amazon Web Services S3 z galerii łączników danych.

Jeśli łącznik nie jest widoczny, zainstaluj rozwiązanie Amazon Web Services z centrum zawartości w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Zarządzanie i odnajdywanie wstępnie skonfigurowanej zawartości usługi Microsoft Sentinel.

W okienku szczegółów łącznika wybierz pozycję Otwórz stronę łącznika.

Poniżej 2. Dodaj połączenie:

- Wklej ARN roli IAM skopiowany dwa kroki temu do pola Rola do dodania.

- Wklej adres URL kolejki SQS skopiowanej w ostatnim kroku do pola Adres URL SQS .

- Wybierz typ danych z listy rozwijanej Tabela docelowa . Łącznik informuje, które dzienniki usługi AWS są zbierane przez to połączenie i do której tabeli Analityki Dzienników przechowuje zebrane dane.

- Wybierz opcję Dodaj połączenie.

Znane problemy i rozwiązywanie problemów

Znane problemy

Różne typy dzienników mogą być przechowywane w tym samym zasobniku S3, ale nie powinny być przechowywane w tej samej ścieżce.

Każda kolejka SQS powinna wskazywać jeden typ komunikatu. Jeśli chcesz zebrać wyniki GuardDuty i dzienniki przepływu VPC, skonfiguruj oddzielne kolejki dla każdego typu.

Pojedyncza kolejka SQS może obsługiwać tylko jedną ścieżkę w zasobniku S3. Jeśli przechowujesz logi w wielu ścieżkach, każda ścieżka wymaga własnej dedykowanej kolejki SQS.

Rozwiązywanie problemów

Dowiedz się, jak rozwiązywać problemy z łącznikiem usługi Amazon Web Services S3.

Wysyłanie sformatowanych zdarzeń usługi CloudWatch do usługi S3 przy użyciu funkcji lambda (opcjonalnie)

Jeśli dzienniki usługi CloudWatch nie są w formacie akceptowanym przez Microsoft Sentinel — .csv plik w formacie GZIP bez nagłówka — użyj funkcji lambda, aby przetworzyć kod źródłowy w AWS i wysłać zdarzenia CloudWatch do zasobnika S3 w akceptowanym formacie.

Funkcja lambda używa środowiska uruchomieniowego języka Python 3.9 i architektury x86_64.

Aby wdrożyć funkcję lambda:

W konsoli zarządzania platformy AWS wybierz usługę lambda.

Wybierz pozycję Utwórz funkcję.

Wpisz nazwę funkcji i wybierz język Python 3.9 jako środowisko uruchomieniowe i x86_64 jako architekturę.

Wybierz pozycję Utwórz funkcję.

W obszarze Wybierz warstwę wybierz warstwę i wybierz pozycję Dodaj.

Wybierz pozycję Uprawnienia, a następnie w obszarze Rola wykonywania wybierz pozycję Nazwa roli.

W obszarze Zasady uprawnień wybierz pozycję Dodaj uprawnienia>Dołącz zasady.

Wyszukaj zasady AmazonS3FullAccess i CloudWatchLogsReadOnlyAccess i dołącz je.

Wróć do funkcji, wybierz pozycję Kod i wklej link kodu w obszarze Źródło kodu.

Wartości domyślne parametrów są ustawiane przy użyciu zmiennych środowiskowych. W razie potrzeby możesz ręcznie dostosować te wartości bezpośrednio w kodzie.

Wybierz pozycję Wdróż, a następnie wybierz pozycję Testuj.

Utwórz zdarzenie, wypełniając wymagane pola.

Wybierz pozycję Testuj , aby zobaczyć, jak zdarzenie pojawia się w zasobniku S3.

Następne kroki

W tym dokumencie dowiedziałeś się, jak nawiązać połączenie z zasobami platformy AWS, aby wprowadzić ich dzienniki do usługi Microsoft Sentinel. Aby dowiedzieć się więcej o usłudze Microsoft Sentinel, zobacz następujące artykuły: