Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Organizacje coraz częściej przechodzą na architektury wielochmurowe, zarówno zgodnie z projektem, jak i ze względu na bieżące wymagania. Rosnąca liczba tych organizacji korzysta z aplikacji i przechowuje dane w wielu chmurach publicznych, w tym Google Cloud Platform (GCP).

W tym artykule opisano sposób pozyskiwania danych GCP do usługi Microsoft Sentinel w celu uzyskania pełnego pokrycia zabezpieczeń i analizowania i wykrywania ataków w środowisku wielochmurowym.

Za pomocą łączników GCP Pub/Sub opartych na naszej platformie CCF (Codeless Connector Framework) można pozyskiwać dzienniki ze środowiska GCP przy użyciu funkcji GCP Pub/Sub:

Łącznik Dzienniki audytu Pub/Sub Google Cloud Platform (GCP) zbiera ścieżki audytu dostępu do zasobów GCP. Analitycy mogą monitorować te dzienniki, aby śledzić próby dostępu do zasobów i wykrywać potencjalne zagrożenia w środowisku GCP.

Łącznik Google Cloud Platform (GCP) Security Command Center zbiera wyniki z usługi Google Security Command Center, niezawodnej platformy do zarządzania zabezpieczeniami i ryzykiem w usłudze Google Cloud. Analitycy mogą wyświetlać te wyniki, aby uzyskać wgląd w stan zabezpieczeń organizacji, w tym inwentaryzację i identyfikację zasobów, identyfikację luk w zabezpieczeniach i zagrożeń oraz złagodzenie i zarządzanie ryzykiem.

Wymagania wstępne

Przed rozpoczęciem sprawdź, czy masz następujące elementy:

- Rozwiązanie Microsoft Sentinel jest włączone.

- Istnieje zdefiniowany obszar roboczy usługi Microsoft Sentinel.

- Środowisko GCP istnieje i obsługuje zasoby produkujące jeden z wymienionych typów logów, które chcesz zaimportować.

- Dzienniki inspekcji GCP

- Wyniki usługi Google Security Command Center

- Użytkownik platformy Azure ma rolę współautora usługi Microsoft Sentinel.

- Użytkownik GCP ma dostęp do tworzenia i edytowania zasobów w projekcie GCP.

- Interfejs API GCP Identity and Access Management (IAM) i interfejs API GCP Cloud Resource Manager są włączone.

Konfigurowanie środowiska GCP

Istnieją dwie rzeczy, które należy skonfigurować w środowisku GCP:

Skonfiguruj uwierzytelnianie usługi Microsoft Sentinel w GCP , tworząc następujące zasoby w usłudze GCP IAM:

- Pula tożsamości obciążenia

- Dostawca tożsamości obciążenia roboczego

- Konto usługi

- Rola

Skonfiguruj zbieranie dzienników w GCP i wprowadzenie do Microsoft Sentinel, tworząc następujące zasoby w usłudze GCP Pub/Sub:

- Temat

- Subskrypcja tematu

Środowisko można skonfigurować na jeden z dwóch sposobów:

Tworzenie zasobów GCP za pośrednictwem interfejsu API programu Terraform: program Terraform udostępnia interfejsy API do tworzenia zasobów oraz zarządzania tożsamościami i dostępem (zobacz Wymagania wstępne). Usługa Microsoft Sentinel udostępnia skrypty narzędzia Terraform, które wysyłają niezbędne polecenia do interfejsów API.

Ręcznie skonfiguruj środowisko GCP, tworząc zasoby samodzielnie w konsoli GCP.

Uwaga

Brak dostępnego skryptu narzędzia Terraform do tworzenia zasobów GCP Pub/Sub na potrzeby zbierania dzienników z usługi Security Command Center. Te zasoby należy utworzyć ręcznie. Nadal możesz użyć skryptu narzędzia Terraform do utworzenia zasobów zarządzania dostępem i tożsamościami GCP na potrzeby uwierzytelniania.

Ważne

Jeśli tworzysz zasoby ręcznie, musisz utworzyć wszystkie zasoby uwierzytelniania (IAM) w tym samym projekcie GCP, w przeciwnym razie nie będzie działać. (Zasoby Pub/Sub mogą znajdować się w innym projekcie).

Konfiguracja uwierzytelniania GCP

Otwórz usługę GCP Cloud Shell.

Wybierz projekt, z którym chcesz pracować, wpisując następujące polecenie w edytorze:

gcloud config set project {projectId}Skopiuj skrypt uwierzytelniania narzędzia Terraform dostarczony przez usługę Microsoft Sentinel z repozytorium GitHub usługi Sentinel do środowiska usługi GCP Cloud Shell.

Otwórz plik skryptu Terraform GCPInitialAuthenticationSetup i skopiuj jego zawartość.

Uwaga

W celu pozyskiwania danych GCP do chmury platformy Azure Government, zamiast tego, użyj skryptu konfiguracji uwierzytelniania.

Utwórz katalog w środowisku usługi Cloud Shell, wprowadź go i utwórz nowy pusty plik.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfOtwórz initauth.tf w edytorze usługi Cloud Shell i wklej do niego zawartość pliku skryptu.

Zainicjuj narzędzie Terraform w utworzonym katalogu, wpisując następujące polecenie w terminalu:

terraform initPo otrzymaniu komunikatu z potwierdzeniem, że program Terraform został zainicjowany, uruchom skrypt, wpisując następujące polecenie w terminalu:

terraform applyGdy skrypt wyświetli monit o podanie identyfikatora dzierżawy firmy Microsoft, skopiuj go i wklej do terminalu.

Na pytanie, czy pula tożsamości obciążenia została już utworzona dla platformy Azure, odpowiedz tak lub nie odpowiednio.

Gdy zostaniesz zapytany, czy chcesz utworzyć wymienione zasoby, wpisz tak.

Po wyświetleniu danych wyjściowych skryptu zapisz parametry zasobów do późniejszego użycia.

Konfiguracja dzienników inspekcji GCP

Instrukcje w tej sekcji dotyczą korzystania z łącznika usługi Microsoft Sentinel do dzienników inspekcji GCP Pub/Sub.

Zapoznaj się z instrukcjami w następnej sekcji, aby skorzystać z łącznika usługi Microsoft Sentinel GCP Pub/Sub Security Command Center.

Skopiuj skrypt konfiguracji dziennika inspekcji programu Terraform dostarczony przez usługę Microsoft Sentinel z repozytorium GitHub usługi Sentinel do innego folderu w środowisku usługi GCP Cloud Shell.

Otwórz plik skryptu Terraform GCPAuditLogsSetup i skopiuj jego zawartość.

Uwaga

W przypadku pozyskiwania danych GCP do chmury Azure Government, zamiast tego użyj tego skryptu konfiguracji dziennika inspekcji.

Utwórz inny katalog w środowisku usługi Cloud Shell, wprowadź go i utwórz nowy pusty plik.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfOtwórz auditlog.tf w edytorze usługi Cloud Shell i wklej do niego zawartość pliku skryptu.

Zainicjuj narzędzie Terraform w nowym katalogu, wpisując następujące polecenie w terminalu:

terraform initPo otrzymaniu komunikatu z potwierdzeniem, że program Terraform został zainicjowany, uruchom skrypt, wpisując następujące polecenie w terminalu:

terraform applyAby przyjmować dzienniki z całej organizacji przy użyciu pojedynczego Pub/Sub, wpisz:

terraform apply -var="organization-id= {organizationId} "Gdy zostaniesz zapytany, czy chcesz utworzyć wymienione zasoby, wpisz tak.

Po wyświetleniu danych wyjściowych skryptu zapisz parametry zasobów do późniejszego użycia.

Poczekaj pięć minut przed przejściem do następnego kroku.

Jeśli również konfigurujesz łącznik GCP Pub/Sub Security Command Center, przejdź do następnej sekcji.

W przeciwnym razie przejdź do tematu Konfigurowanie łącznika GCP Pub/Sub w usłudze Microsoft Sentinel.

Konfiguracja usługi GCP Security Command Center

Instrukcje w tej sekcji dotyczą korzystania z łącznika GCP Pub/Sub Security Command Center usługi Microsoft Sentinel.

Zapoznaj się z instrukcjami w poprzedniej sekcji, aby użyć łącznika Dzienniki inspekcji GCP dla usługi Microsoft Sentinel.

Konfigurowanie ciągłego eksportu wyników

Postępuj zgodnie z instrukcjami w dokumentacji usługi Google Cloud, aby skonfigurować eksport przyszłych wyników SCC do usługi GCP Pub/Sub przy użyciu Pub/Sub.

Po wyświetleniu monitu o wybranie projektu dla eksportu wybierz projekt utworzony w tym celu lub utwórz nowy projekt.

Po wyświetleniu monitu o wybranie tematu Pub/Sub, w którym chcesz wyeksportować wyniki, postępuj zgodnie z powyższymi instrukcjami, aby utworzyć nowy temat.

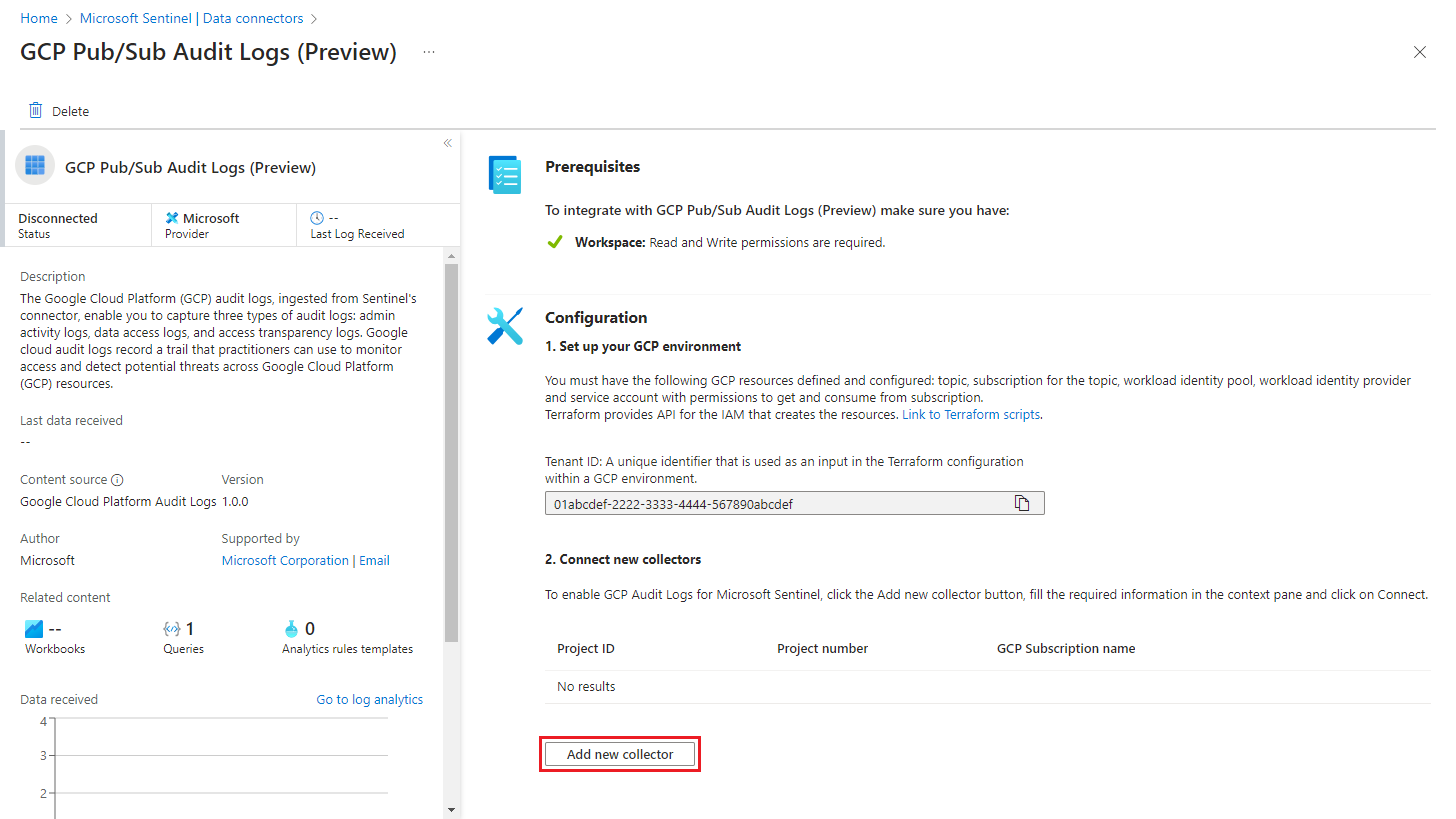

Konfigurowanie łącznika GCP Pub/Sub w usłudze Microsoft Sentinel

Otwórz witrynę Azure Portal i przejdź do usługi Microsoft Sentinel .

W centrum zawartości na pasku wyszukiwania wpisz Dzienniki inspekcji platformy Google Cloud Platform.

Zainstaluj rozwiązanie Google Cloud Platform Audit Logs.

Wybierz Łączniki danych, a na pasku wyszukiwania wpisz dzienniki inspekcji GCP Pub/Sub.

Wybierz konektor GCP Pub/Sub Audit Logs.

W okienku szczegółów wybierz pozycję Otwórz stronę łącznika.

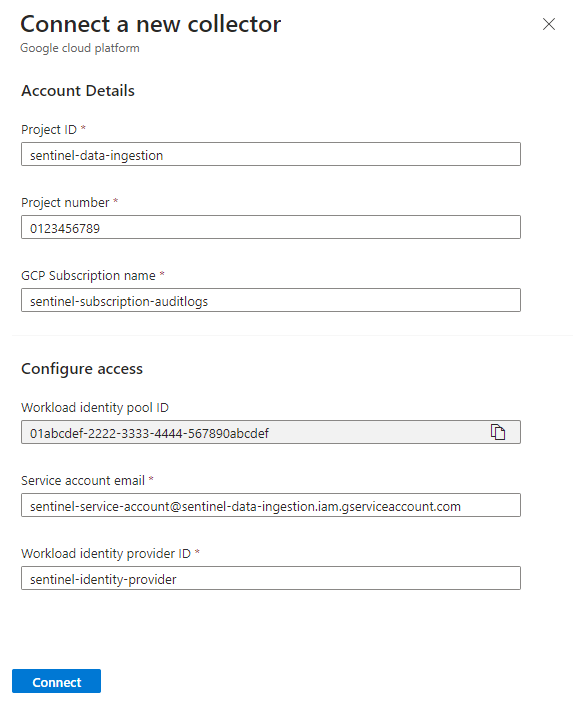

W obszarze Konfiguracja wybierz pozycję Dodaj nowy moduł zbierający.

W panelu Connect a new collector wpisz parametry zasobu, które utworzyłeś podczas tworzenia zasobów GCP.

Upewnij się, że wartości we wszystkich polach są zgodne z ich odpowiednikami w projekcie GCP (wartości na zrzucie ekranu to przykłady, a nie literały) i wybierz pozycję Połącz.

Sprawdź, czy dane GCP są w środowisku usługi Microsoft Sentinel

pl-PL: Aby upewnić się, że dzienniki GCP zostały pomyślnie pozyskane do usługi Microsoft Sentinel, uruchom następujące zapytanie 30 minut po zakończeniu konfiguracji łącznika.

GCPAuditLogs | take 10Włącz funkcję monitorowania stanu łączników danych.

Następne kroki

W tym artykule przedstawiono sposób pozyskiwania danych GCP do usługi Microsoft Sentinel przy użyciu łączników GCP Pub/Sub. Aby dowiedzieć się więcej o usłudze Microsoft Sentinel, zobacz następujące artykuły: