Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Pozyskiwanie danych przy użyciu wtyczki danych wyjściowych usługi Logstash z regułami zbierania danych (DCR) jest obecnie dostępne w publicznej wersji zapoznawczej. Ta funkcja jest udostępniana bez umowy dotyczącej poziomu usług. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Nowa wtyczka danych wyjściowych usługi Logstash w usłudze Microsoft Sentinel obsługuje przekształcenia potoków i zaawansowaną konfigurację za pośrednictwem reguł zbierania danych (DCR). Wtyczka przekazuje wszelkie typy dzienników z zewnętrznych źródeł danych do niestandardowych lub standardowych tabel w usłudze Log Analytics lub Microsoft Sentinel.

Z tego artykułu dowiesz się, jak skonfigurować nową wtyczkę Logstash w celu przesyłania strumieniowego danych do usługi Log Analytics lub Microsoft Sentinel przy użyciu kontrolerów domeny z pełną kontrolą nad schematem wyjściowym. Dowiedz się, jak wdrożyć wtyczkę.

Uwaga

Poprzednia wersja wtyczki Logstash umożliwia łączenie źródeł danych za pośrednictwem usługi Logstash za pośrednictwem interfejsu API zbierania danych.

Za pomocą nowej wtyczki można wykonywać następujące czynności:

- Kontrolowanie konfiguracji nazw i typów kolumn.

- Wykonuj przekształcenia czasu pozyskiwania, takie jak filtrowanie lub wzbogacanie.

- Pozyskiwanie dzienników niestandardowych do tabeli niestandardowej lub pozyskiwanie strumienia wejściowego dziennika systemowego do tabeli dziennika systemowego usługi Log Analytics.

Pozyskiwanie do tabel standardowych jest ograniczone tylko do standardowych tabel obsługiwanych w przypadku pozyskiwania dzienników niestandardowych.

Aby dowiedzieć się więcej na temat pracy z aparatem zbierania danych usługi Logstash, zobacz Wprowadzenie do usługi Logstash.

Omówienie

Architektura i tło

Aparat logstash składa się z trzech składników:

- Wtyczki wejściowe: dostosowywanie zbierania danych z różnych źródeł.

- Wtyczki filtru: manipulowanie danymi i normalizacja ich zgodnie z określonymi kryteriami.

- Wtyczki wyjściowe: dostosowane wysyłanie zebranych i przetworzonych danych do różnych miejsc docelowych.

Uwaga

Firma Microsoft obsługuje tylko wtyczkę danych wyjściowych usługi Logstash dostarczoną przez usługę Microsoft Sentinel omówiona tutaj. Bieżąca wtyczka nosi nazwę microsoft-sentinel-log-analytics-logstash-output-plugin, v1.1.0. Możesz otworzyć bilet pomocy technicznej dla wszelkich problemów dotyczących wtyczki wyjściowej.

Firma Microsoft nie obsługuje wtyczek wyjściowych usługi Logstash innych firm dla usługi Microsoft Sentinel ani żadnych innych wtyczek lub składników usługi Logstash dowolnego typu.

Zapoznaj się z wymaganiami wstępnymi dotyczącymi obsługi wersji usługi Logstash wtyczki.

Wtyczka danych wyjściowych usługi Microsoft Sentinel dla usługi Logstash wysyła dane w formacie JSON do obszaru roboczego usługi Log Analytics przy użyciu interfejsu API pozyskiwania dzienników usługi Log Analytics. Dane są pozyskiwane do dzienników niestandardowych lub standardowej tabeli.

- Dowiedz się więcej o interfejsie API pozyskiwania dzienników.

Wdrażanie wtyczki wyjściowej usługi Microsoft Sentinel w usłudze Logstash

Aby skonfigurować wtyczkę, wykonaj następujące kroki:

- Przejrzyj wymagania wstępne

- Instalowanie wtyczki

- Tworzenie przykładowego pliku

- Tworzenie wymaganych zasobów związanych z dcR

- Konfigurowanie pliku konfiguracji usługi Logstash

- Uruchom ponownie usługę Logstash

- Wyświetlanie dzienników przychodzących w usłudze Microsoft Sentinel

- Monitorowanie dzienników inspekcji wtyczki danych wyjściowych

Wymagania wstępne

Zainstaluj obsługiwaną wersję usługi Logstash. Wtyczka obsługuje następujące wersje usługi Logstash:

- 7.0 - 7.17.13

- 8.0 - 8.9

- 8.11 - 8.13

Uwaga

Jeśli używasz usługi Logstash 8, zalecamy wyłączenie usługi ECS w potoku.

Sprawdź, czy masz obszar roboczy usługi Log Analytics z co najmniej uprawnieniami współautora.

Sprawdź, czy masz uprawnienia do tworzenia obiektów DCR w obszarze roboczym.

Instalowanie wtyczki

Wtyczka danych wyjściowych usługi Microsoft Sentinel jest dostępna w kolekcji Logstash.

- Postępuj zgodnie z instrukcjami w dokumencie Logstash Working with plugins (Praca z wtyczkami usługi Logstash), aby zainstalować wtyczkę microsoft-sentinel-log-analytics-logstash-output-plugin.

- Jeśli system usługi Logstash nie ma dostępu do Internetu, postępuj zgodnie z instrukcjami w dokumencie Logstash Offline Plugin Management (Zarządzanie wtyczkami offline usługi Logstash), aby przygotować i użyć pakietu wtyczek offline. (Będzie to wymagało utworzenia innego systemu usługi Logstash z dostępem do Internetu).

Tworzenie przykładowego pliku

W tej sekcji utworzysz przykładowy plik w jednym z następujących scenariuszy:

- Tworzenie przykładowego pliku dla dzienników niestandardowych

- Tworzenie przykładowego pliku w celu pozyskiwania dzienników do tabeli Syslog

Tworzenie przykładowego pliku dla dzienników niestandardowych

W tym scenariuszu skonfigurujesz wtyczkę wejściową logstash do wysyłania zdarzeń do usługi Microsoft Sentinel. W tym przykładzie używamy wtyczki wejściowej generatora do symulowania zdarzeń. Możesz użyć dowolnej innej wtyczki wejściowej.

W tym przykładzie plik konfiguracji usługi Logstash wygląda następująco:

input {

generator {

lines => [

"This is a test log message"

]

count => 10

}

}

Skopiuj konfigurację wtyczki wyjściowej poniżej do pliku konfiguracji usługi Logstash.

output { microsoft-sentinel-log-analytics-logstash-output-plugin { create_sample_file => true sample_file_path => "<enter the path to the file in which the sample data will be written>" #for example: "c:\\temp" (for windows) or "/tmp" for Linux. } }Aby upewnić się, że ścieżka pliku, do którego odwołuje się odwołanie, istnieje przed utworzeniem przykładowego pliku, uruchom narzędzie Logstash.

Wtyczka zapisuje dziesięć rekordów w przykładowym pliku o nazwie

sampleFile<epoch seconds>.jsonw skonfigurowanej ścieżce. Na przykład: c:\temp\sampleFile1648453501.json. Oto część przykładowego pliku tworzonego przez wtyczkę:[ { "host": "logstashMachine", "sequence": 0, "message": "This is a test log message", "ls_timestamp": "2022-03-28T17:45:01.690Z", "ls_version": "1" }, { "host": "logstashMachine", "sequence": 1 ... ]Wtyczka automatycznie dodaje te właściwości do każdego rekordu:

ls_timestamp: godzina odebrania rekordu z wtyczki wejściowejls_version: wersja potoku usługi Logstash.

Te pola można usunąć podczas tworzenia kontrolera domeny.

Tworzenie przykładowego pliku w celu pozyskiwania dzienników do tabeli Syslog

W tym scenariuszu skonfigurujesz wtyczkę wejściową logstash w celu wysyłania zdarzeń dziennika systemowego do usługi Microsoft Sentinel.

Jeśli nie masz jeszcze komunikatów dziennika systemowego przekazanych do maszyny usługi Logstash, możesz użyć polecenia rejestratora, aby wygenerować komunikaty. Na przykład (dla systemu Linux):

logger -p local4.warn --rfc3164 --tcp -t CEF: "0|Microsoft|Device|cef-test|example|data|1|here is some more data for the example" -P 514 -d -n 127.0.0.1 Here is an example for the Logstash input plugin: input { syslog { port => 514 } }Skopiuj konfigurację wtyczki wyjściowej poniżej do pliku konfiguracji usługi Logstash.

output { microsoft-sentinel-log-analytics-logstash-output-plugin { create_sample_file => true sample_file_path => "<enter the path to the file in which the sample data will be written>" #for example: "c:\\temp" (for windows) or "/tmp" for Linux. } }Aby upewnić się, że ścieżka pliku istnieje przed utworzeniem przykładowego pliku, uruchom narzędzie Logstash.

Wtyczka zapisuje dziesięć rekordów w przykładowym pliku o nazwie

sampleFile<epoch seconds>.jsonw skonfigurowanej ścieżce. Na przykład: c:\temp\sampleFile1648453501.json. Oto część przykładowego pliku tworzonego przez wtyczkę:[ { "logsource": "logstashMachine", "facility": 20, "severity_label": "Warning", "severity": 4, "timestamp": "Apr 7 08:26:04", "program": "CEF:", "host": "127.0.0.1", "facility_label": "local4", "priority": 164, "message": 0|Microsoft|Device|cef-test|example|data|1|here is some more data for the example", "ls_timestamp": "2022-04-07T08:26:04.000Z", "ls_version": "1" } ]Wtyczka automatycznie dodaje te właściwości do każdego rekordu:

ls_timestamp: godzina odebrania rekordu z wtyczki wejściowejls_version: wersja potoku usługi Logstash.

Te pola można usunąć podczas tworzenia kontrolera domeny.

Tworzenie wymaganych zasobów dcR

Aby skonfigurować wtyczkę usługi Logstash opartą na usłudze Microsoft Sentinel, należy najpierw utworzyć zasoby związane z dcR.

W tej sekcji utworzysz zasoby do użycia w usłudze DCR w jednym z następujących scenariuszy:

- Tworzenie zasobów DCR na potrzeby pozyskiwania do tabeli niestandardowej

- Tworzenie zasobów DCR na potrzeby pozyskiwania do standardowej tabeli

Tworzenie zasobów DCR na potrzeby pozyskiwania do tabeli niestandardowej

Aby pozyskać dane do tabeli niestandardowej, wykonaj następujące kroki (na podstawie samouczka Wysyłanie danych do dzienników usługi Azure Monitor przy użyciu interfejsu API REST (Azure Portal):

Przejrzyj wymagania wstępne.

Dodaj niestandardową tabelę dziennika.

Przeanalizuj i przefiltruj przykładowe dane przy użyciu przykładowego pliku utworzonego w poprzedniej sekcji.

Przypisz uprawnienia do kontrolera domeny.

Pomiń krok Wyślij przykładowe dane.

Jeśli napotkasz jakiekolwiek problemy, zapoznaj się z krokami rozwiązywania problemów.

Tworzenie zasobów DCR na potrzeby pozyskiwania do standardowej tabeli

Aby pozyskać dane do standardowej tabeli, takiej jak Syslog lub CommonSecurityLog, należy użyć procesu opartego na samouczku Wysyłanie danych do dzienników usługi Azure Monitor przy użyciu interfejsu API REST (szablonów usługi Resource Manager). W samouczku wyjaśniono, jak pozyskiwać dane do tabeli niestandardowej, ale można łatwo dostosować proces w celu pozyskiwania danych do standardowej tabeli. Poniższe kroki wskazują istotne zmiany w krokach.

Przejrzyj wymagania wstępne.

Zbieranie szczegółów obszaru roboczego.

-

Pomiń krok Tworzenie nowej tabeli w obszarze roboczym usługi Log Analytics. Ten krok nie jest istotny podczas pozyskiwania danych do standardowej tabeli, ponieważ tabela jest już zdefiniowana w usłudze Log Analytics.

Utwórz kontroler domeny. W tym kroku:

- Podaj przykładowy plik utworzony w poprzedniej sekcji.

- Użyj utworzonego pliku przykładowego, aby zdefiniować

streamDeclarationswłaściwość . Każde z pól w przykładowym pliku powinno mieć odpowiednią kolumnę o tej samej nazwie i odpowiednim typie (zobacz poniższy przykład ). - Skonfiguruj wartość

outputStreamwłaściwości o nazwie tabeli standardowej zamiast tabeli niestandardowej. W przeciwieństwie do tabel niestandardowych standardowe nazwy tabel nie mają sufiksu_CL. - Prefiks nazwy tabeli powinien mieć

Microsoft-wartośćCustom-zamiast . W naszym przykładzieoutputStreamwartość właściwości toMicrosoft-Syslog.

Przypisywanie uprawnień do kontrolera domeny.

Pomiń krok Wyślij przykładowe dane.

Jeśli napotkasz jakiekolwiek problemy, zapoznaj się z krokami rozwiązywania problemów.

Przykład: dcR, który pozysuje dane do tabeli Syslog

Należy pamiętać, że:

- Nazwy

streamDeclarationskolumn i typy powinny być takie same jak w przykładowych polach pliku, ale nie trzeba ich określać. Na przykład w poniższymPRItypekontrolerze domeny pola i sąls_versionpomijane z kolumnystreamDeclarations. - Właściwość

dataflowsprzekształca dane wejściowe w format tabeli Syslog i ustawia wartośćoutputStreamnaMicrosoft-Syslog.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"dataCollectionRuleName": {

"type": "String",

"metadata": {

"description": "Specifies the name of the Data Collection Rule to create."

}

},

"location": {

"defaultValue": "westus2",

"allowedValues": [

"westus2",

"eastus2",

"eastus2euap"

],

"type": "String",

"metadata": {

"description": "Specifies the location in which to create the Data Collection Rule."

}

},

"location": {

"defaultValue": "[resourceGroup().location]",

"type": "String",

"metadata": {

"description": "Specifies the location in which to create the Data Collection Rule."

}

},

"workspaceResourceId": {

"type": "String",

"metadata": {

"description": "Specifies the Azure resource ID of the Log Analytics workspace to use."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRules",

"apiVersion": "2021-09-01-preview",

"name": "[parameters('dataCollectionRuleName')]",

"location": "[parameters('location')]",

"properties": {

"streamDeclarations": {

"Custom-SyslogStream": {

"columns": [

{

"name": "ls_timestamp",

"type": "datetime"

}, {

"name": "timestamp",

"type": "datetime"

},

{

"name": "message",

"type": "string"

},

{

"name": "facility_label",

"type": "string"

},

{

"name": "severity_label",

"type": "string"

},

{

"name": "host",

"type": "string"

},

{

"name": "logsource",

"type": "string"

}

]

}

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "[parameters('workspaceResourceId')]",

"name": "clv2ws1"

}

]

},

"dataFlows": [

{

"streams": [

"Custom-SyslogStream"

],

"destinations": [

"clv2ws1"

],

"transformKql": "source | project TimeGenerated = ls_timestamp, EventTime = todatetime(timestamp), Computer = logsource, HostName = logsource, HostIP = host, SyslogMessage = message, Facility = facility_label, SeverityLevel = severity_label",

"outputStream": "Microsoft-Syslog"

}

]

}

}

],

"outputs": {

"dataCollectionRuleId": {

"type": "String",

"value": "[resourceId('Microsoft.Insights/dataCollectionRules', parameters('dataCollectionRuleName'))]"

}

}

}

Konfigurowanie pliku konfiguracji usługi Logstash

Aby skonfigurować plik konfiguracji usługi Logstash w celu pozyskiwania dzienników do tabeli niestandardowej, pobierz następujące wartości:

| Pole | Jak pobrać |

|---|---|

client_app_Id |

Wartość utworzona Application (client) ID w kroku 3 podczas tworzenia zasobów DCR zgodnie z samouczkiem użytym w tej sekcji. |

client_app_secret |

Wartość utworzona Application (client) ID w kroku 5 podczas tworzenia zasobów DCR zgodnie z samouczkiem użytym w tej sekcji. |

tenant_id |

Identyfikator dzierżawy subskrypcji. Identyfikator dzierżawy można znaleźć w obszarze Strona główna > Microsoft Entra ID > — > podstawowe informacje. |

data_collection_endpoint |

Wartość identyfikatora logsIngestion URI w kroku 3 podczas tworzenia zasobów dcR zgodnie z samouczkiem użytym w tej sekcji. |

dcr_immutable_id |

Wartość dcR w kroku 6 podczas tworzenia zasobów DCR immutableId zgodnie z samouczkiem użytym w tej sekcji. |

dcr_stream_name |

W przypadku tabel niestandardowych, jak wyjaśniono w kroku 6 podczas tworzenia zasobów DCR, przejdź do widoku JSON kontrolera domeny i skopiuj dataFlows>streams właściwość . Zobacz w dcr_stream_name poniższym przykładzie.W przypadku tabel standardowych wartość to Custom-SyslogStream. |

Po pobraniu wymaganych wartości:

- Zastąp sekcję danych wyjściowych pliku konfiguracji usługi Logstash utworzonego w poprzednim kroku poniższym przykładem.

- Zastąp ciągi zastępcze w poniższym przykładzie wartościami pobranymi.

- Upewnij się, że zmieniono atrybut na

create_sample_filefalse.

Opcjonalna konfiguracja

| Pole | opis | Domyślna wartość |

|---|---|---|

azure_cloud |

Służy do określania nazwy używanej chmury platformy Azure, dostępne wartości to: AzureCloud, AzureChinaCloudi AzureUSGovernment. |

AzureCloud |

key_names |

Tablica ciągów. Podaj to pole, jeśli chcesz wysłać podzbiór kolumn do usługi Log Analytics. | Brak (pole jest puste) |

plugin_flush_interval |

Definiuje maksymalną różnicę czasu (w sekundach) między wysyłaniem dwóch komunikatów do usługi Log Analytics. | 5 |

retransmission_time |

Ustawia czas w sekundach na ponowne przesyłanie komunikatów po niepowołaniu. | 10 |

compress_data |

Gdy to pole ma Truewartość , dane zdarzenia są kompresowane przed użyciem interfejsu API. Zalecane w przypadku potoków o wysokiej przepływności. |

False |

proxy |

Określ adres URL serwera proxy, który ma być używany dla wszystkich wywołań interfejsu API. | Brak (pole jest puste) |

proxy_aad |

Określ adres URL serwera proxy, który ma być używany dla wywołań interfejsu API do identyfikatora Entra firmy Microsoft. | Taka sama wartość jak "proxy" (pole jest puste) |

proxy_endpoint |

Określ adres URL serwera proxy, który ma być używany dla wywołań interfejsu API do punktu końcowego zbierania danych. | Taka sama wartość jak "proxy" (pole jest puste) |

Przykład: sekcja konfiguracji wtyczki wyjściowej

output {

microsoft-sentinel-log-analytics-logstash-output-plugin {

client_app_Id => "<enter your client_app_id value here>"

client_app_secret => "<enter your client_app_secret value here>"

tenant_id => "<enter your tenant id here> "

data_collection_endpoint => "<enter your logsIngestion URI here> "

dcr_immutable_id => "<enter your DCR immutableId here> "

dcr_stream_name => "<enter your stream name here> "

create_sample_file=> false

sample_file_path => "c:\\temp"

proxy => "http://proxy.example.com"

}

}

Aby ustawić inne parametry dla wtyczki wyjściowej usługi Logstash usługi Microsoft Sentinel, zobacz plik readme wtyczki wyjściowej.

Uwaga

Ze względów bezpieczeństwa zalecamy, aby nie określać client_app_Idniejawnie atrybutów , , client_app_secret, tenant_iddata_collection_endpointi dcr_immutable_id w pliku konfiguracji usługi Logstash. Zalecamy przechowywanie tych poufnych informacji w magazynie kluczy usługi Logstash.

Uruchom ponownie usługę Logstash

Uruchom ponownie usługę Logstash z zaktualizowaną konfiguracją wtyczki danych wyjściowych i sprawdź, czy dane są pozyskiwane do właściwej tabeli zgodnie z konfiguracją kontrolera domeny.

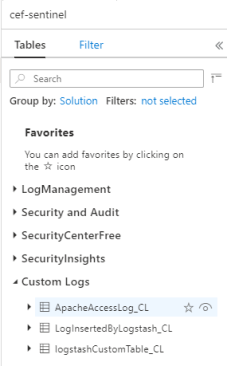

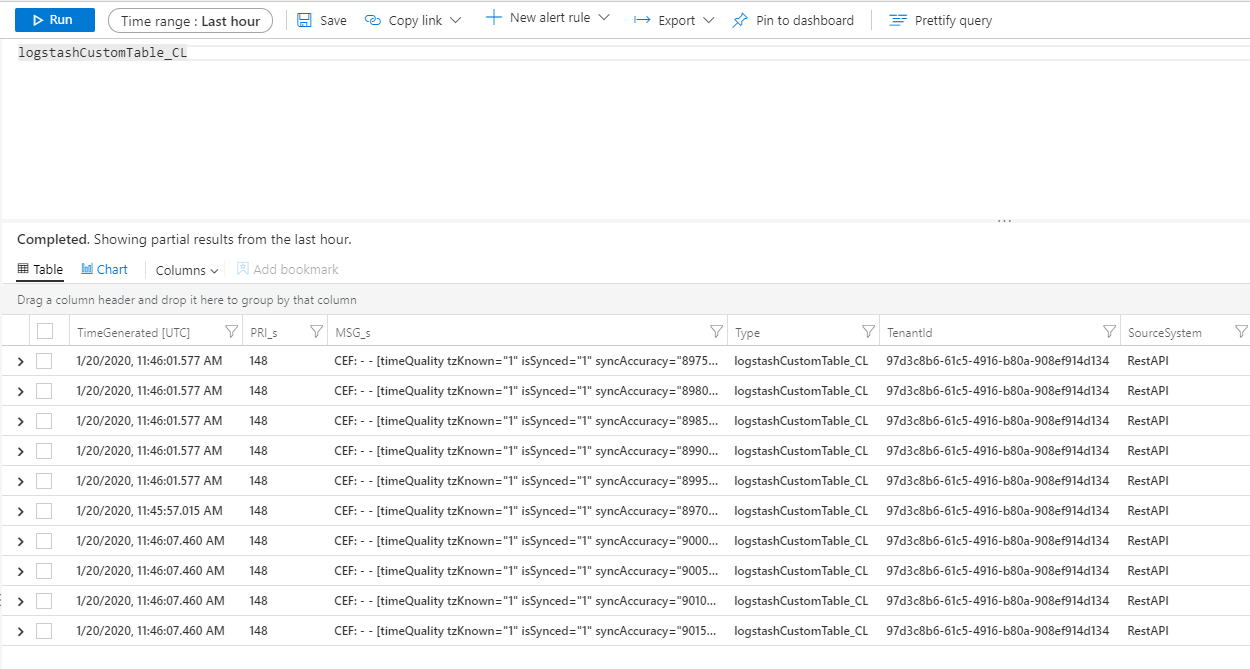

Wyświetlanie dzienników przychodzących w usłudze Microsoft Sentinel

Sprawdź, czy komunikaty są wysyłane do wtyczki wyjściowej.

W menu nawigacji usługi Microsoft Sentinel kliknij pozycję Dzienniki. W obszarze nagłówka Tabele rozwiń kategorię Dzienniki niestandardowe. Znajdź i kliknij nazwę tabeli określonej (z sufiksem

_CL) w konfiguracji.

Aby wyświetlić rekordy w tabeli, wykonaj zapytanie względem tabeli przy użyciu nazwy tabeli jako schematu.

Monitorowanie dzienników inspekcji wtyczki danych wyjściowych

Aby monitorować łączność i aktywność wtyczki wyjściowej usługi Microsoft Sentinel, włącz odpowiedni plik dziennika logstash. Zobacz dokument Logstash Directory Layout (Układ katalogu usługi Logstash) dla lokalizacji pliku dziennika.

Jeśli nie widzisz żadnych danych w tym pliku dziennika, wygeneruj i wyślij niektóre zdarzenia lokalnie (za pośrednictwem wtyczek wejściowych i filtrów), aby upewnić się, że wtyczka wyjściowa odbiera dane. Usługa Microsoft Sentinel będzie obsługiwać tylko problemy związane z wtyczką wyjściową.

Bezpieczeństwo sieci

Zdefiniuj ustawienia sieciowe i włącz izolację sieci dla wtyczki wyjściowej usługi Logstash usługi Microsoft Sentinel.

Tagi usługi sieci wirtualnej

Wtyczka danych wyjściowych usługi Microsoft Sentinel obsługuje tagi usługi sieci wirtualnej platformy Azure. Wymagane są zarówno tagi AzureMonitor, jak i AzureActiveDirectory .

Tagi usługi Azure Virtual Network mogą służyć do definiowania mechanizmów kontroli dostępu do sieci w sieciowych grupach zabezpieczeń, usłudze Azure Firewall i trasach zdefiniowanych przez użytkownika. Używaj tagów usług zamiast określonych adresów IP podczas tworzenia reguł zabezpieczeń i tras. W przypadku scenariuszy, w których nie można używać tagów usługi Azure Virtual Network, poniżej podano wymagania dotyczące zapory.

Wymagania dotyczące zapory

W poniższej tabeli wymieniono wymagania dotyczące zapory dla scenariuszy, w których nie można używać tagów usługi sieci wirtualnej platformy Azure.

| Chmura | Punkt końcowy | Purpose | Port | Kierunek | Pominięcie inspekcji HTTPS |

|---|---|---|---|---|---|

| Azure Commercial | https://login.microsoftonline.com | Serwer autoryzacji (Platforma tożsamości Microsoft) | Port 443 | Wychodzące | Tak |

| Azure Commercial | https://<data collection endpoint name>.<Azure cloud region>.ingest.monitor.azure.com |

Punkt końcowy zbierania danych | Port 443 | Wychodzące | Tak |

| Azure Government | https://login.microsoftonline.us | Serwer autoryzacji (Platforma tożsamości Microsoft) | Port 443 | Wychodzące | Tak |

| Azure Government | Zastąp wartość ".com" powyżej ciągiem ".us" | Punkt końcowy zbierania danych | Port 443 | Wychodzące | Tak |

| Platforma Microsoft Azure obsługiwana przez firmę 21Vianet | https://login.chinacloudapi.cn | Serwer autoryzacji (Platforma tożsamości Microsoft) | Port 443 | Wychodzące | Tak |

| Platforma Microsoft Azure obsługiwana przez firmę 21Vianet | Zastąp element ".com" powyżej ciągiem ".cn" | Punkt końcowy zbierania danych | Port 443 | Wychodzące | Tak |

Ograniczenia

- Pozyskiwanie do tabel standardowych jest ograniczone tylko do standardowych tabel obsługiwanych w przypadku pozyskiwania dzienników niestandardowych.

- Kolumny strumienia wejściowego we

streamDeclarationswłaściwości muszą zaczynać się literą. Jeśli rozpoczniesz kolumnę z innymi znakami (na przykład@lub_), operacja zakończy się niepowodzeniem. TimeGeneratedPole data/godzina jest wymagane. To pole należy uwzględnić w przekształceniu KQL.- Aby uzyskać dodatkowe możliwe problemy, zapoznaj się z sekcją dotyczącą rozwiązywania problemów w samouczku.

Następne kroki

W tym artykule przedstawiono sposób używania usługi Logstash do łączenia zewnętrznych źródeł danych z usługą Microsoft Sentinel. Aby dowiedzieć się więcej o usłudze Microsoft Sentinel, zobacz następujące artykuły:

- Dowiedz się, jak uzyskać wgląd w dane i potencjalne zagrożenia.

- Rozpocznij wykrywanie zagrożeń za pomocą usługi Microsoft Sentinel.