Rozwiązanie Microsoft Sentinel dla aplikacji SAP — skoroszyt kontrolek inspekcji SAP® (wersja zapoznawcza)

W tym artykule opisano skoroszyt kontrolek inspekcji SAP, który jest udostępniany jako część rozwiązania Microsoft Sentinel dla aplikacji SAP®.

Ważne

Skoroszyt kontrolek inspekcji SAP usługi Microsoft Sentinel jest obecnie dostępny w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

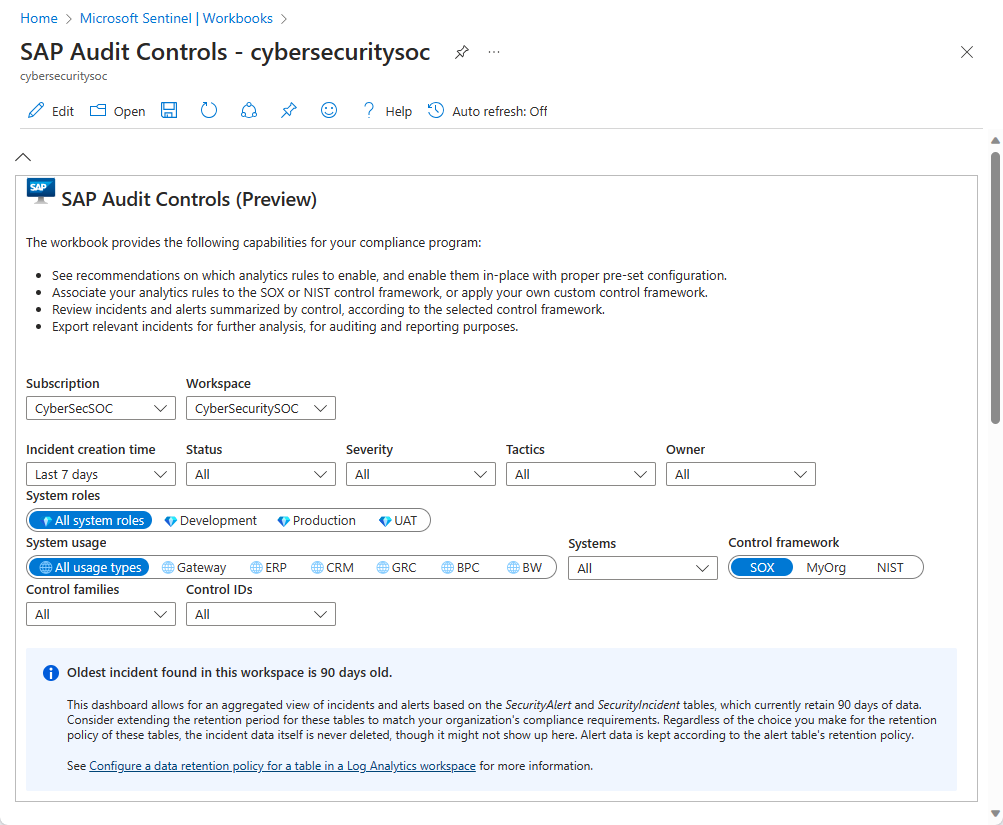

Ten skoroszyt ułatwia sprawdzenie mechanizmów kontroli zabezpieczeń środowiska SAP® pod kątem zgodności z wybraną strukturą kontroli, czy to SOX, NIST, czy wybraną strukturą niestandardową.

Skoroszyt zawiera narzędzia do przypisywania reguł analizy w środowisku do określonych rodzin mechanizmów kontroli zabezpieczeń i kontroli, monitorowania i kategoryzowania zdarzeń generowanych przez reguły analizy opartej na rozwiązaniu SAP oraz raportowania zgodności.

Skoroszyt zapewnia następujące możliwości programu zgodności:

- Zapoznaj się z zaleceniami dotyczącymi włączania reguł analizy i włączania ich w miejscu z odpowiednią konfiguracją wstępnie ustawioną.

- Skojarz reguły analizy z strukturą sterowania SOX lub NIST albo zastosuj własną niestandardową strukturę sterowania.

- Przejrzyj zdarzenia i alerty podsumowane przez kontrolę zgodnie z wybraną strukturą kontroli.

- Wyeksportuj odpowiednie zdarzenia do dalszej analizy na potrzeby inspekcji i raportowania.

Rozpoczynanie korzystania ze skoroszytu

W portalu usługi Microsoft Sentinel wybierz pozycję Skoroszyty z menu Zarządzanie zagrożeniami .

W galerii Skoroszyty przejdź do pozycji Szablony i wprowadź ciąg SAP na pasku wyszukiwania, a następnie wybierz pozycję Kontrolki inspekcji SAP spośród wyników.

Wybierz pozycję Wyświetl szablon, aby użyć skoroszytu w stanie takim, w jakim jest, lub wybierz pozycję Zapisz, aby utworzyć edytowalną kopię skoroszytu. Po utworzeniu kopii wybierz pozycję Wyświetl zapisany skoroszyt.

Wybierz następujące pola, aby filtrować dane zgodnie z potrzebami:

- Subskrypcja i obszar roboczy. Wybierz obszar roboczy, w którym chcesz przeprowadzić inspekcję zgodności systemów SAP. Może to być inny obszar roboczy niż miejsce wdrożenia usługi Microsoft Sentinel.

- Czas tworzenia zdarzenia. Wybierz zakres z ostatnich czterech godzin do ostatnich 30 dni lub zakres niestandardowy, który określisz.

- Inne atrybuty zdarzenia — stan, ważność, taktyka, właściciel. Dla każdego z nich wybierz spośród dostępnych opcji, które odpowiadają wartościom reprezentowanym w zdarzeniach w wybranym zakresie czasu.

- Role systemowe. Role systemu SAP, na przykład: Produkcja.

- Użycie systemu. Na przykład: SAP ERP.

- Systemy. Możesz wybrać wszystkie identyfikatory systemu SAP, określony identyfikator systemu lub wiele identyfikatorów systemu.

- Struktura kontroli, rodziny kontrolek, identyfikatory kontrolek. Wybierz te elementy zgodnie ze strukturą sterowania, za pomocą której chcesz ocenić pokrycie, oraz określone kontrolki, za pomocą których chcesz filtrować dane skoroszytu.

Pulpity nawigacyjne w tym skoroszycie umożliwiają zagregowany widok zdarzeń i alertów na podstawie tabel SecurityAlert i SecurityIncident , które domyślnie zachowują dane przez 30 dni. Rozważ wydłużenie okresu przechowywania tych tabel w celu dopasowania ich do wymagań dotyczących zgodności organizacji. Niezależnie od wybranego wyboru zasad przechowywania tych tabel dane incydentu nigdy nie zostaną usunięte, ale nie będą wyświetlane w tym miejscu. Dane alertów są przechowywane zgodnie z zasadami przechowywania tabeli.

Rzeczywiste zasady przechowywania tych dwóch tabel mogą być również zdefiniowane jako coś innego niż domyślne 30 dni. Zobacz powiadomienie na niebieskim tle w skoroszycie (pokazanym na powyższym zrzucie ekranu) pokazującym rzeczywisty zakres czasu danych w tabelach zgodnie z ich bieżącymi zasadami przechowywania.

Aby uzyskać więcej informacji, zobacz Konfigurowanie zasad przechowywania danych dla tabeli w obszarze roboczym usługi Log Analytics.

Omówienie skoroszytu

Skoroszyt jest oddzielony trzema kartami:

- Ustaw opcję

- Monitorowanie

- Zgłoś

Karta Konfigurowanie

Tworzenie reguł analizy na podstawie nieużywanych szablonów

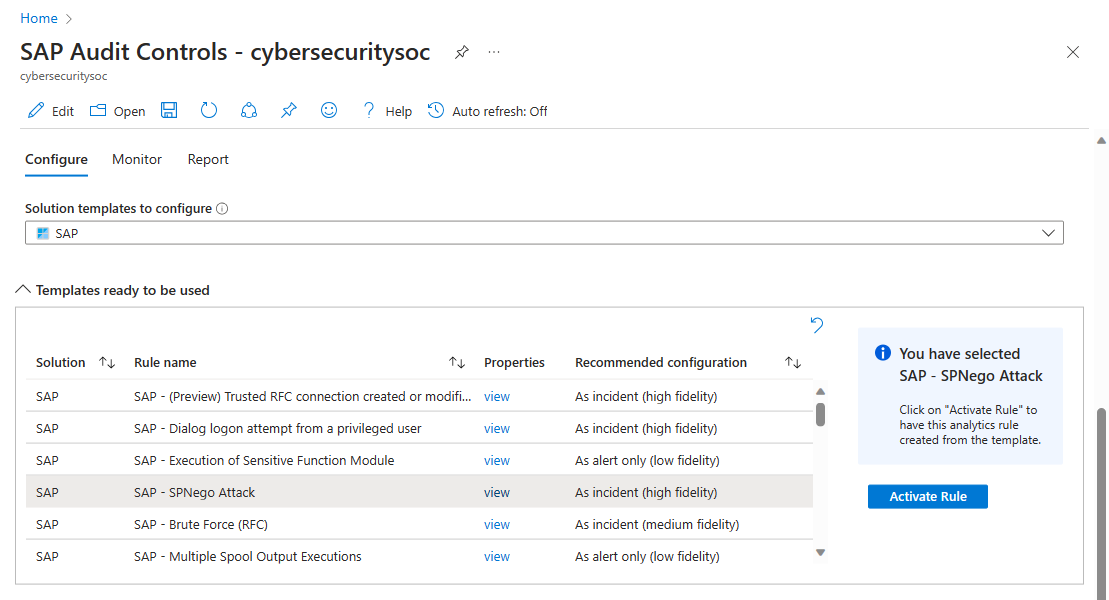

Tabela Szablony gotowe do użycia zawiera szablony reguł analitycznych z rozwiązania Microsoft Sentinel dla aplikacji SAP®, które nie zostały jeszcze zaimplementowane jako aktywne reguły. Aby osiągnąć zgodność, może być konieczne utworzenie tych reguł.

Szablony rozwiązań do konfigurowania kontrolki pokazują zainstalowane rozwiązania, których reguły analizy można ocenić tutaj pod kątem zgodności z wybraną strukturą kontroli. Domyślnie jest zaznaczone tylko rozwiązanie SAP , ale możesz wybrać dowolne lub wszystkie inne z tej listy rozwijanej.

Wybierz link Widok w kolumnie Właściwości wiersza określonego szablonu reguły w tabeli, aby wyświetlić całą konfigurację szablonu w okienku Szczegółów wyskakujących okienek. (Ten widok jest tylko do odczytu).

W kolumnie Zalecana konfiguracja przedstawiono przeznaczenie reguły: czy ma zostać utworzone zdarzenia na potrzeby badania? Lub tylko do tworzenia alertów, które mają zostać wstrzymane i dodane do innych zdarzeń, które mają być używane jako dowody w swoich dochodzeniach?

Wybierz pozycję Aktywuj regułę (w okienku opisu), aby utworzyć regułę analizy na podstawie szablonu z zalecaną konfiguracją już wbudowaną. Ta funkcja pozwala zaoszczędzić problemy z koniecznością odgadnięcia odpowiedniej konfiguracji i ręcznego zdefiniowania jej.

Wyświetlanie lub zmienianie przypisań mechanizmów kontroli zabezpieczeń reguł analizy

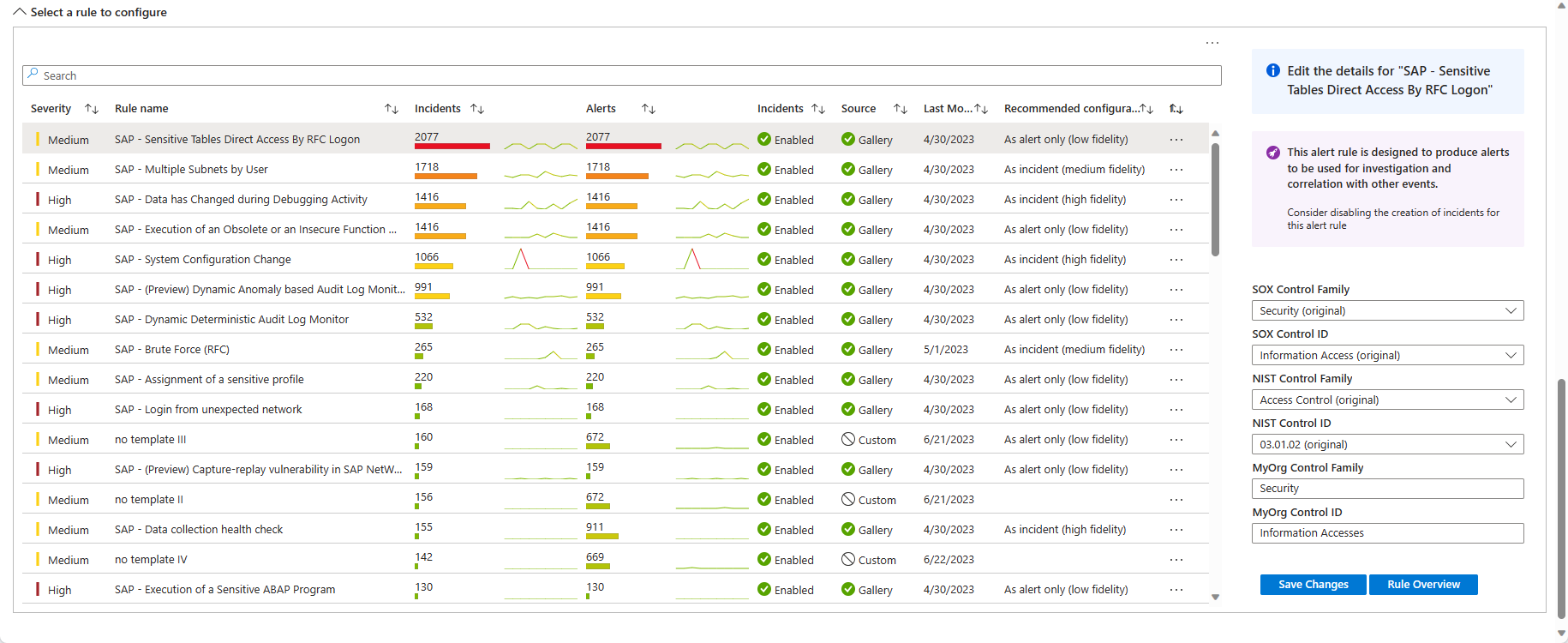

W tabeli Wybierz regułę do skonfigurowania zostanie wyświetlona lista aktywowanych reguł analizy związanych z oprogramowaniem SAP.

Wyświetlane są liczby i wykresy wierszy zdarzeń i alertów generowanych przez każdą regułę. (Identyczne liczby sugerują, że grupowanie alertów jest wyłączone).

Wyświetlane są również kolumny wskazujące, że ustawienie tworzenia zdarzenia reguły jest włączone ( kolumna Incydenty ) i źródło reguły ( kolumna Źródło ) — Galeria, Centrum zawartości lub Niestandardowy.

Jeśli zalecana konfiguracja dla tej reguły to "Tylko jako alert", rozważ wyłączenie ustawienia tworzenia incydentu w regule (zobacz poniżej).

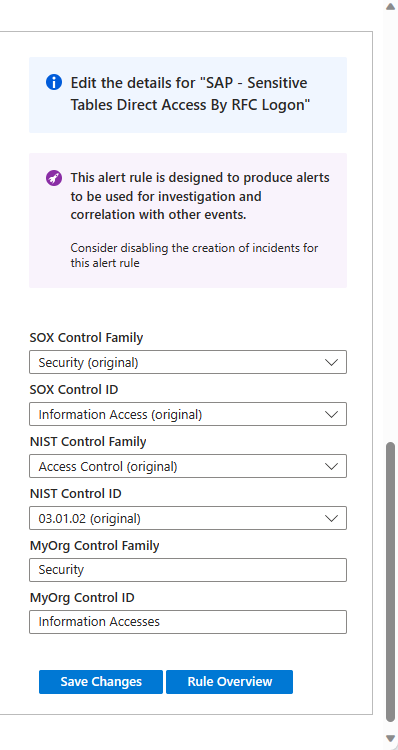

Po wybraniu reguły zostanie wyświetlony panel szczegółów z informacjami o regule.

Górna część tego panelu bocznego zawiera zalecenia dotyczące włączania lub wyłączania tworzenia zdarzeń w konfiguracji reguły analizy, jak wspomniano powyżej.

W następnej sekcji pokazano, z którymi mechanizmami kontroli zabezpieczeń i rodzinami kontroli są identyfikowane reguły dla każdej z dostępnych struktur. W przypadku struktur SOX i NIST można dostosować przypisanie kontrolki, wybierając inną rodzinę kontrolek lub kontrolek z odpowiednich list rozwijanych. W przypadku struktur niestandardowych zapisz kontrolki i kontroluj rodziny wybrane w polach tekstowych MyOrg . Jeśli wprowadzisz jakiekolwiek zmiany, wybierz pozycję Zapisz zmiany.

Jeśli dla danej platformy nie przypisano określonej reguły analizy ani rodziny kontroli zabezpieczeń, zostanie wyświetlone zalecenie dotyczące ustawienia kontrolek. Po wybraniu kontrolek wybierz pozycję Zapisz zmiany.

- Aby wyświetlić pozostałe szczegóły wybranej reguły zgodnie z aktualnie zdefiniowaną, wybierz pozycję Przegląd reguły. Spowoduje to otwarcie tego samego okienka Szczegóły opisanego wcześniej w tym dokumencie.

Karta monitorowania

Ta karta zawiera kilka graficznych reprezentacji różnych grup zdarzeń w środowisku, które są zgodne z filtrami w górnej części skoroszytu.

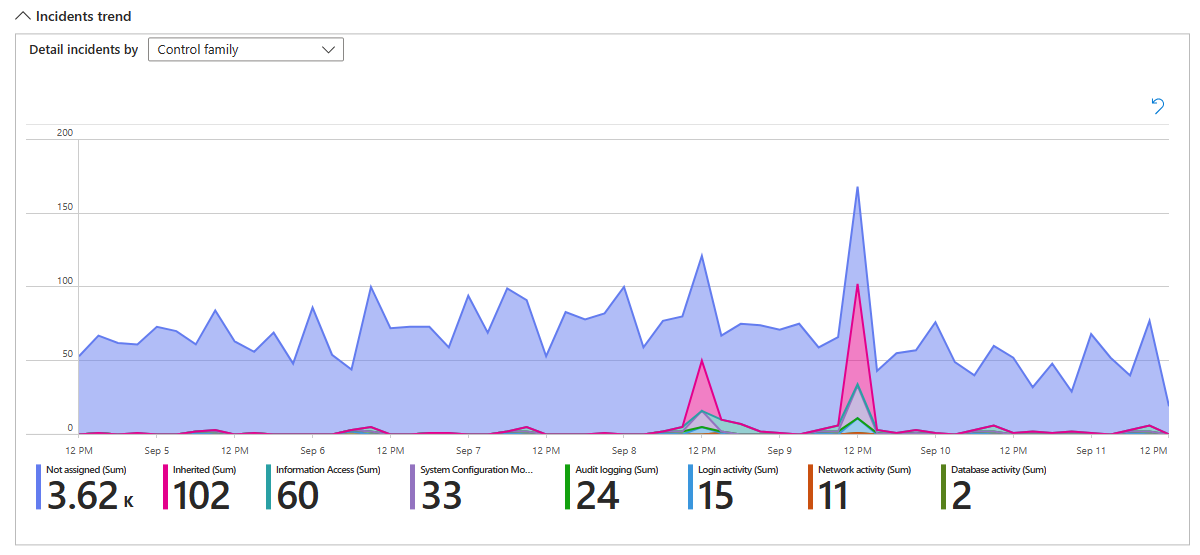

Wykres liniowy trendu, oznaczony trendem Incydenty, pokazuje liczbę zdarzeń w czasie. Te zdarzenia są domyślnie grupowane (reprezentowane przez różne kolorowe linie i cieniowania) zgodnie z rodziną kontrolną reprezentowaną przez regułę, która je wygenerowała. Możesz wybrać alternatywne grupowania dla tych zdarzeń z listy rozwijanej Szczegóły zdarzeń .

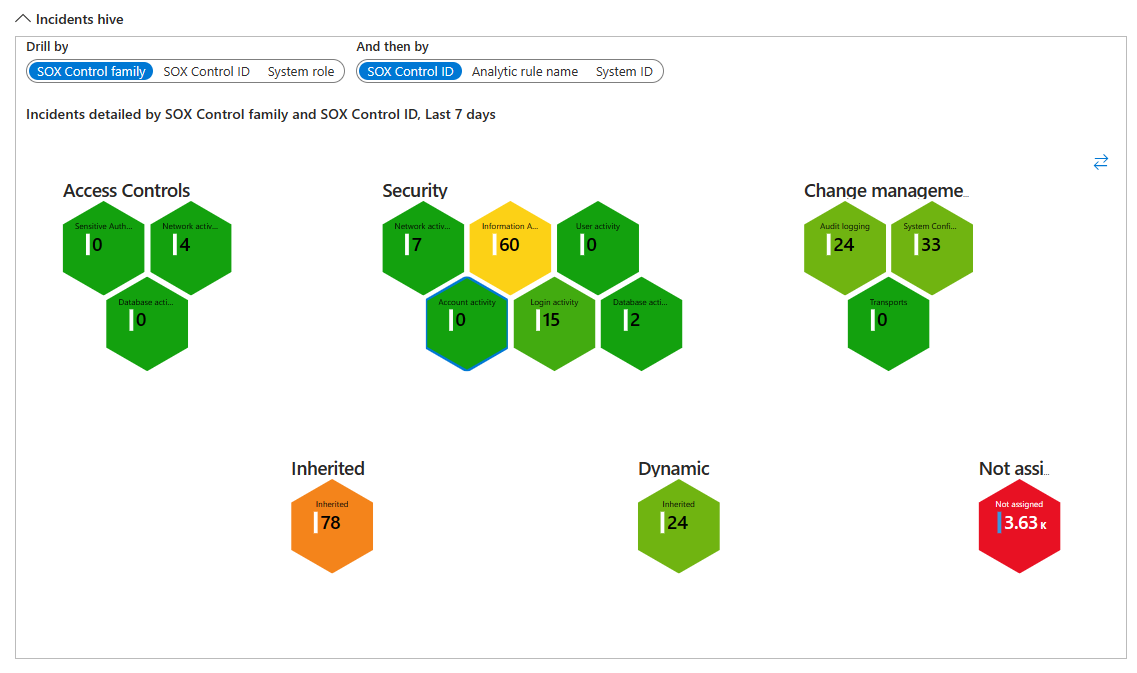

Wykres hive Incydenty przedstawia liczbę zdarzeń pogrupowanych na dwa sposoby. Wartości domyślne (dla struktury SOX) są najpierw według rodziny kontroli SOX (tablicy "honeycomb" komórek), a następnie według identyfikatora systemu (każda komórka w "honeycomb"). Możesz wybrać różne kryteria, według których mają być wyświetlane grupowania przy użyciu selektorów przeglądania szczegółowego, a następnie selektorów.

Powiększ wykres hive, aby tekst był wystarczająco duży, aby czytelnie odczytać, i pomniejsić, aby zobaczyć wszystkie grupowania razem. Przeciągnij cały graf, aby zobaczyć jego różne części.

Karta Raport

Na koniec karta Raport zawiera listę wszystkich zdarzeń w środowisku, które są zgodne z filtrami w górnej części skoroszytu.

Zdarzenia są grupowane według rodziny kontroli i identyfikatora kontroli.

Link w kolumnie Adres URL zdarzenia otwiera nowe okno przeglądarki otwarte na stronie badania zdarzeń dla tego zdarzenia. Ten link jest trwały i będzie działać niezależnie od zasad przechowywania dla tabeli SecurityIncident .

Przewiń w dół do końca okna (zewnętrzny pasek przewijania), aby wyświetlić poziomy pasek przewijania, którego można użyć, aby wyświetlić pozostałe kolumny w raporcie.

Wyeksportuj ten raport do arkusza kalkulacyjnego, wybierając wielokropek (trzy kropki) w prawym górnym rogu raportu, a następnie wybierając pozycję Eksportuj do programu Excel.

Następne kroki

Aby uzyskać więcej informacji, zobacz:

- Wdrażanie rozwiązania Microsoft Sentinel dla aplikacji SAP®

- Dokumentacja dzienników dzienników aplikacji SAP® w rozwiązaniu Microsoft Sentinel

- Monitorowanie kondycji systemu SAP

- Wymagania wstępne dotyczące wdrażania rozwiązania Microsoft Sentinel dla aplikacji SAP®

- Rozwiązywanie problemów z rozwiązaniem Microsoft Sentinel na potrzeby wdrażania aplikacji SAP®

Zobacz to wideo w serwisie YouTube w kanale Microsoft Security Community YouTube, aby zapoznać się z pokazem tego skoroszytu.