Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zero Trust to strategia zabezpieczeń do projektowania i implementowania następujących zestawów zasad zabezpieczeń:

| Zweryfikuj jawnie | Korzystanie z dostępu z najmniejszymi uprawnieniami | Przyjmij naruszenie |

|---|---|---|

| Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. | Ogranicz dostęp użytkowników za pomocą zasad Just-In-Time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych. | Zminimalizuj promień wybuchu i segmentuj dostęp. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. |

W tym artykule opisano sposób korzystania z rozwiązania Microsoft Sentinel Zero Trust (TIC 3.0 ), które pomaga zespołom ds. ładu i zgodności monitorować wymagania zero trustu zgodnie z inicjatywą TRUSTED INTERNET CONNECTIONS (TIC) 3.0 .

Rozwiązania usługi Microsoft Sentinel to zestawy zawartości powiązanej, wstępnie skonfigurowane dla określonego zestawu danych. Rozwiązanie Zero Trust (TIC 3.0) obejmuje skoroszyt, reguły analityczne oraz zestaw procedur operacyjnych, które zapewniają zautomatyzowaną wizualizację zasad Zero Trust, dopasowaną do ram Trust Internet Connections, co pomaga organizacjom monitorować konfiguracje w miarę upływu czasu.

Uwaga / Notatka

Uzyskaj kompleksowy widok statusu Zero Trust swojej organizacji dzięki inicjatywie Zero Trust w usłudze Microsoft Exposure Management. Aby uzyskać więcej informacji, zobacz Szybka modernizacja bezpieczeństwa w ramach koncepcji Zero Trust | Microsoft Learn.

Rozwiązanie Zero Trust i struktura TIC 3.0

Zero Trust i TIC 3.0 nie są takie same, ale mają wiele wspólnych tematów i razem stanowią wspólną historię. Rozwiązanie Usługi Microsoft Sentinel dla rozwiązania Zero Trust (TIC 3.0) oferuje szczegółowe skrzyżowania między usługą Microsoft Sentinel i modelem Zero Trust z platformą TIC 3.0. Te przejścia pomagają użytkownikom lepiej zrozumieć nakładające się na siebie aspekty.

Chociaż rozwiązanie usługi Microsoft Sentinel dla rozwiązania Zero Trust (TIC 3.0) zawiera wskazówki dotyczące najlepszych rozwiązań, firma Microsoft nie gwarantuje ani nie sugeruje zgodności. Wszystkie wymagania, weryfikacje i mechanizmy kontroli zaufanego połączenia internetowego podlegają agencji bezpieczeństwa cyberbezpieczeństwa i infrastruktury.

Rozwiązanie Zero Trust (TIC 3.0) zapewnia widoczność i świadomość sytuacji wymagań dotyczących kontroli dostarczanych z technologiami firmy Microsoft w głównie środowiskach opartych na chmurze. Środowisko klienta będzie się różnić w zależności od użytkownika, a niektóre okienka mogą wymagać dodatkowych konfiguracji i modyfikacji zapytań dla operacji.

Rekomendacje nie oznaczają pokrycia odpowiednich środków kontroli, ponieważ często są one jednym z kilku sposobów postępowania w celu spełnienia wymagań, które są specyficzne dla każdego klienta. Zalecenia powinny być traktowane jako punkt wyjścia do planowania pełnego lub częściowego pokrycia odpowiednich wymagań kontrolnych.

Rozwiązanie Microsoft Sentinel dla Zero Trust (TIC 3.0) jest przydatne dla każdego z następujących użytkowników i przypadków użycia:

- Specjaliści ds. zapewniania ładu w zakresie zabezpieczeń, ryzyka i zgodności na potrzeby oceny stanu zgodności i raportowania

- Inżynierowie i architekci, którzy muszą zaprojektować zgodne z Zero Trust i TIC 3.0 zastosowania

- Analitycy zabezpieczeń na potrzeby tworzenia alertów i automatyzacji

- Zarządzani dostawcy usług zabezpieczeń (MSSPs) na potrzeby usług doradczych

- Menedżerowie zabezpieczeń, którzy muszą przeglądać wymagania, analizować raportowanie, oceniać możliwości

Wymagania wstępne

Przed zainstalowaniem rozwiązania Zero Trust (TIC 3.0) upewnij się, że masz następujące wymagania wstępne:

Dołączanie usług firmy Microsoft: upewnij się, że w ramach subskrypcji platformy Azure włączono zarówno usługę Microsoft Sentinel , jak i usługę Microsoft Defender for Cloud .

Wymagania usługi Microsoft Defender for Cloud: w usłudze Microsoft Defender for Cloud:

Dodaj wymagane standardy regulacyjne do pulpitu nawigacyjnego. Upewnij się, że do pulpitu nawigacyjnego usługi Microsoft Defender for Cloud dodasz porównanie zabezpieczeń Microsoft Cloud i oceny NIST SP 800-53 R5. Aby uzyskać więcej informacji, zobacz dodawanie standardu regulacyjnego do pulpitu nawigacyjnego w dokumentacji usługi Microsoft Defender for Cloud.

Ciągłe eksportowanie danych usługi Microsoft Defender for Cloud do obszaru roboczego usługi Log Analytics. Aby uzyskać więcej informacji, zobacz Ciągłe eksportowanie danych usługi Microsoft Defender for Cloud.

Wymagane uprawnienia użytkownika. Aby zainstalować rozwiązanie Zero Trust (TIC 3.0), musisz mieć dostęp do obszaru roboczego usługi Microsoft Sentinel z uprawnieniami czytelnika zabezpieczeń .

Rozwiązanie Zero Trust (TIC 3.0) zostało również ulepszone przez integrację z innymi usługami firmy Microsoft, takimi jak:

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender for Cloud

- Usługa Microsoft Defender dla punktu końcowego

- Microsoft Defender for Identity

- Microsoft Defender dla aplikacji chmurowych

- Microsoft Defender dla Office 365

Instalowanie rozwiązania Zero Trust (TIC 3.0)

Aby wdrożyć rozwiązanie Zero Trust (TIC 3.0) z witryny Azure Portal:

W usłudze Microsoft Sentinel wybierz pozycję Centrum zawartości i znajdź rozwiązanie Zero Trust (TIC 3.0).

W prawym dolnym rogu wybierz pozycję Wyświetl szczegóły, a następnie pozycję Utwórz. Wybierz subskrypcję, grupę zasobów i obszar roboczy, w którym chcesz zainstalować rozwiązanie, a następnie przejrzyj powiązaną zawartość zabezpieczeń, która zostanie wdrożona.

Po zakończeniu wybierz pozycję Przejrzyj i utwórz , aby zainstalować rozwiązanie.

Aby uzyskać więcej informacji, zobacz Wdrażanie gotowej zawartości i rozwiązań.

Przykładowy scenariusz użycia

W poniższych sekcjach pokazano, jak analityk operacji zabezpieczeń może używać zasobów wdrożonych z rozwiązaniem Zero Trust (TIC 3.0), aby przejrzeć wymagania, eksplorować zapytania, konfigurować alerty i implementować automatyzację.

Po zainstalowaniu rozwiązania Zero Trust (TIC 3.0) użyj skoroszytu, reguł analizy i podręcznika wdrożonego w obszarze roboczym usługi Microsoft Sentinel, aby zarządzać usługą Zero Trust w sieci.

Wizualizowanie danych zero zaufania

Przejdź do skoroszytu Microsoft Sentinel Zero>Trust (TIC 3.0) i wybierz pozycję Wyświetl zapisany skoroszyt.

Na stronie skoroszytu Zero Trust (TIC 3.0) wybierz możliwości TIC 3.0 , które chcesz wyświetlić. W tej procedurze wybierz pozycję Wykrywanie nieautoryzowanego dostępu.

Wskazówka

Użyj przełącznika Przewodnik w górnej części strony, aby wyświetlić lub ukryć zalecenia i okienka przewodnika. Upewnij się, że w opcjach Subskrypcja, Obszar roboczy i TimeRange wybrano odpowiednie szczegóły, aby wyświetlić określone dane, które chcesz znaleźć.

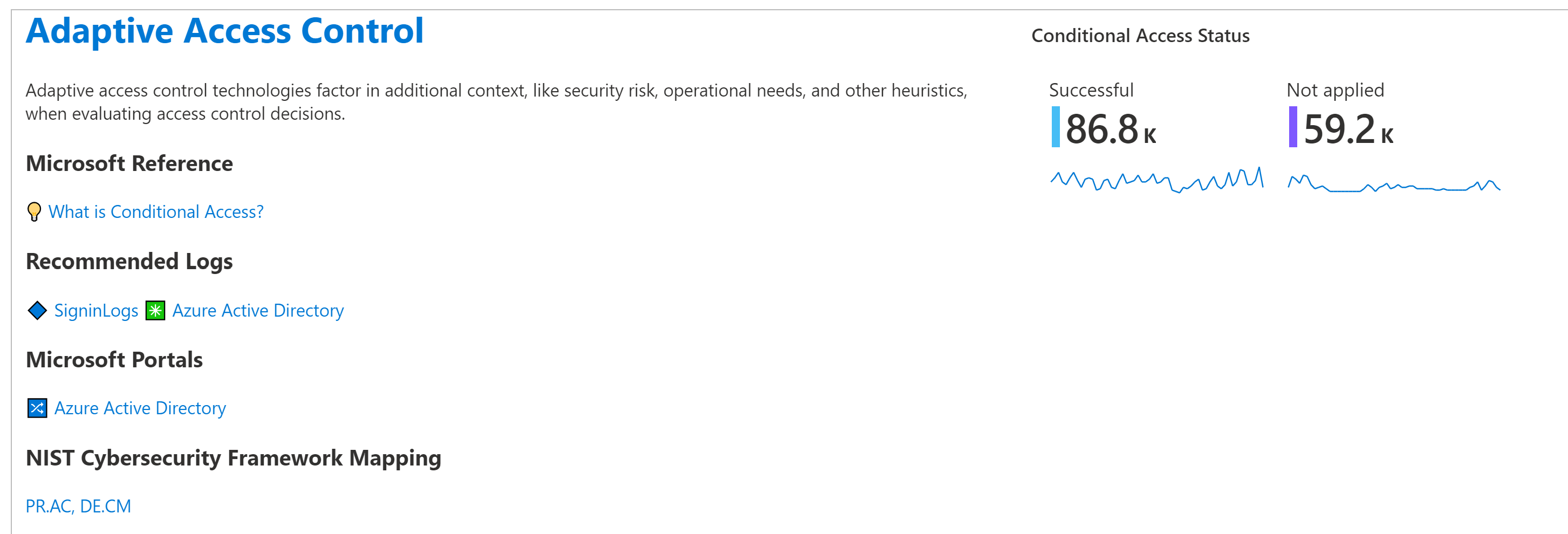

Wybierz karty sterujące, które chcesz wyświetlić. W tej procedurze wybierz pozycję Adaptacyjna kontrola dostępu, a następnie kontynuuj przewijanie, aby wyświetlić wyświetloną kartę.

Wskazówka

Użyj przełącznika Prowadnice w lewym górnym rogu, aby wyświetlić lub ukryć zalecenia i okienka przewodnika. Na przykład mogą one być przydatne podczas pierwszego uzyskiwania dostępu do skoroszytu, ale niepotrzebne po zrozumieniu odpowiednich pojęć.

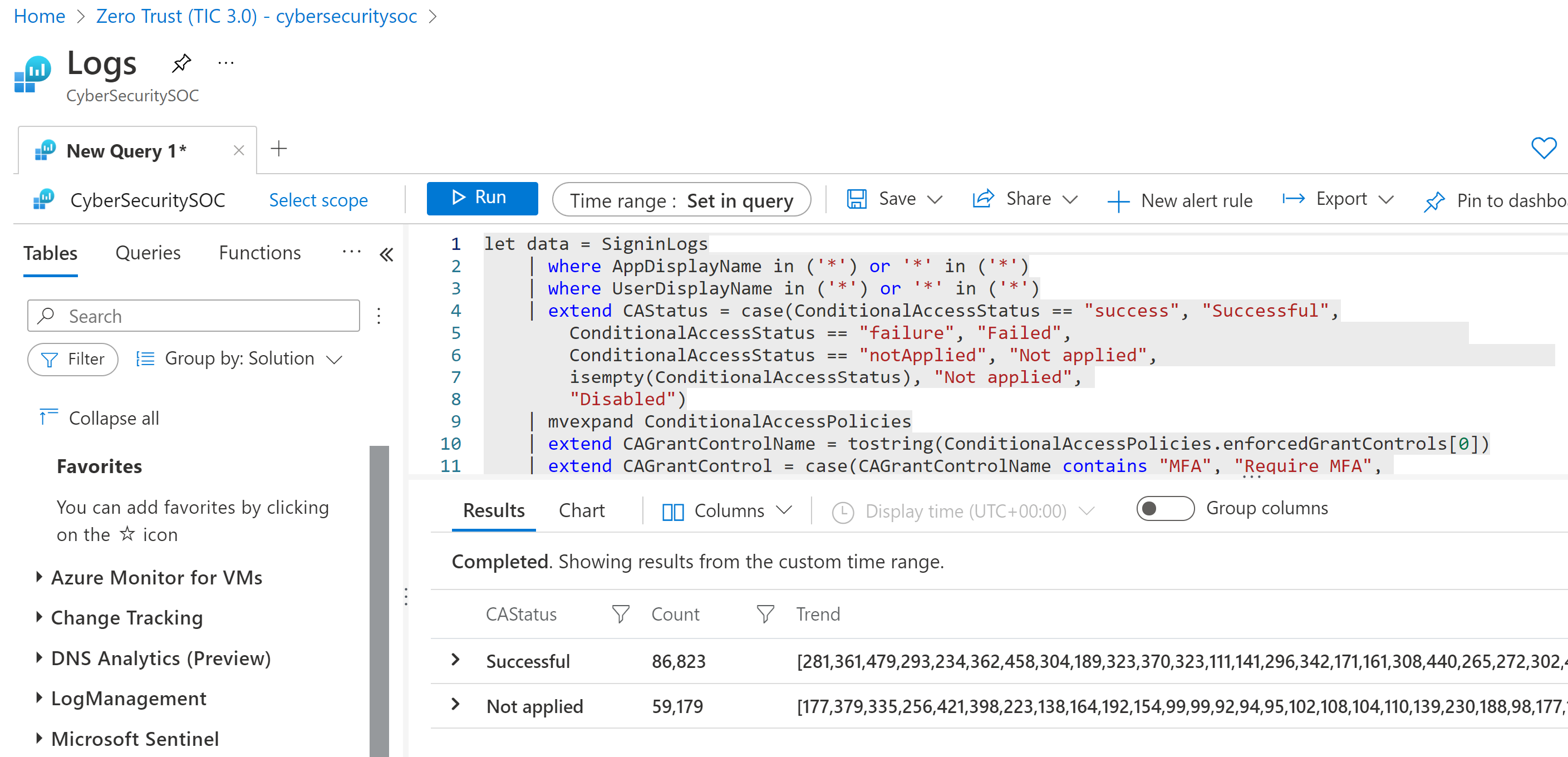

Eksplorowanie zapytań. Na przykład w prawym górnym rogu karty Adaptacyjna kontrola dostępu wybierz menu Opcje z trzema kropkami, a następnie wybierz pozycję Otwórz ostatnie uruchomione zapytanie w Widoku Dzienników.

Zapytanie jest otwierane na stronie Dzienniki usługi Microsoft Sentinel:

Konfigurowanie alertów związanych z zerowym zaufaniem

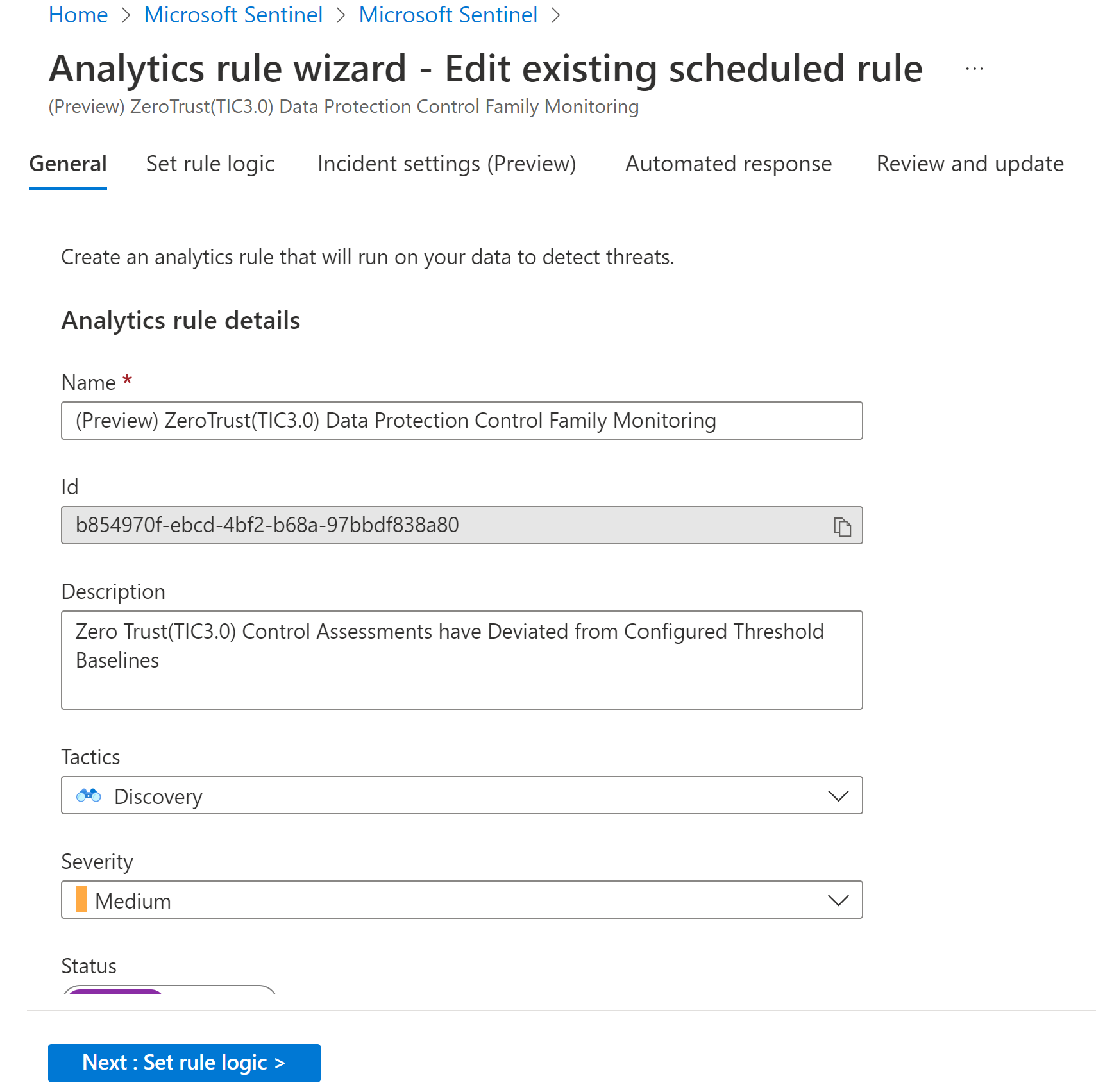

W usłudze Microsoft Sentinel przejdź do obszaru Analiza . Zobacz wbudowane reguły analizy wdrożone przy użyciu rozwiązania Zero Trust (TIC 3.0), wyszukując TIC 3.0.

Domyślnie rozwiązanie Zero Trust (TIC 3.0) instaluje zestaw reguł analitycznych skonfigurowanych do monitorowania postawy Zero Trust (TIC 3.0) według rodziny kontroli, a użytkownik może dostosować progi, aby informować zespoły ds. zgodności o zmianach w stanie.

Jeśli na przykład odporność obciążenia spadnie poniżej określonej wartości procentowej w ciągu tygodnia, usługa Microsoft Sentinel wygeneruje alert, aby szczegółowo określić odpowiedni stan zasad (pass/fail), zidentyfikowane zasoby, czas ostatniej oceny i dostarczy szczegółowych linków do usługi Microsoft Defender for Cloud w celu podejmowania działań naprawczych.

Zaktualizuj reguły zgodnie z potrzebami lub skonfiguruj nową:

Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Odpowiadanie przy użyciu funkcji SOAR

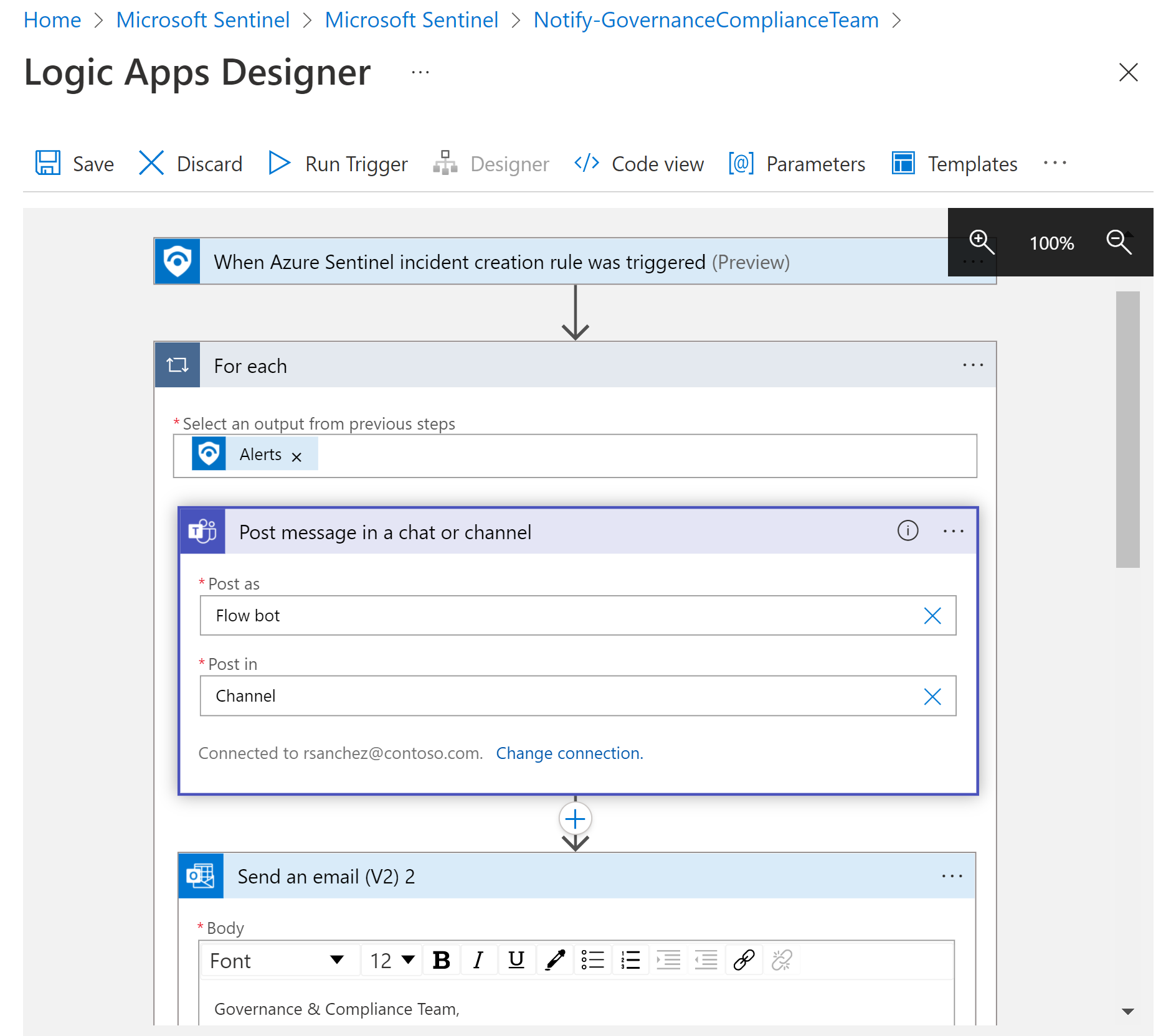

W usłudze Microsoft Sentinel przejdź do karty Automation>Aktywne playbooki, i znajdź podręcznik Notify-GovernanceComplianceTeam.

Użyj tego podręcznika, aby automatycznie monitorować alerty CMMC i informować zespół ds. zgodności zarządzania o odpowiednich szczegółach za pośrednictwem poczty e-mail i wiadomości Microsoft Teams. Zmodyfikuj podręcznik zgodnie z potrzebami:

Aby uzyskać więcej informacji, zobacz Korzystanie z wyzwalaczy i akcji w playbookach usługi Microsoft Sentinel.

Najczęściej zadawane pytania

Czy są obsługiwane widoki niestandardowe i raporty?

Tak. Możesz dostosować skoroszyt Zero Trust (TIC 3.0), aby wyświetlić dane według subskrypcji, obszaru roboczego, czasu, kontroli rodziny lub parametrów poziomu dojrzałości, a także wyeksportować i wydrukować skoroszyt.

Aby uzyskać więcej informacji, zobacz Wizualizowanie i monitorowanie danych przy użyciu skoroszytów usługi Azure Monitor.

Czy wymagane są dodatkowe produkty?

Wymagane są zarówno usługi Microsoft Sentinel, jak i Microsoft Defender for Cloud.

Oprócz tych usług każda karta kontrolna jest oparta na danych z wielu usług, w zależności od typów danych i wizualizacji wyświetlanych na karcie. Ponad 25 usług firmy Microsoft zapewnia wzbogacanie rozwiązania Zero Trust (TIC 3.0 ).

Co należy zrobić z panelami bez danych?

Panele bez danych stanowią punkt wyjścia do spełnienia wymagań kontroli zero trust i TIC 3.0, w tym zaleceń dotyczących odpowiednich mechanizmów kontroli.

Czy jest obsługiwanych wiele subskrypcji, chmur i dzierżaw?

Tak. Parametry skoroszytu, usługa Azure Lighthouse i usługa Azure Arc umożliwiają korzystanie z rozwiązania Zero Trust (TIC 3.0) we wszystkich subskrypcjach, chmurach i dzierżawach.

Aby uzyskać więcej informacji, zobacz Używanie skoroszytów usługi Azure Monitor do wizualizowania i monitorowania danych oraz Zarządzanie wieloma dzierżawami w usłudze Microsoft Sentinel jako dostawcą usług w chmurze.

Czy integracja z partnerami jest obsługiwana?

Tak. Zarówno skoroszyty, jak i reguły analizy można dostosowywać do integracji z usługami partnerskimi.

Aby uzyskać więcej informacji, zobacz Używanie skoroszytów usługi Azure Monitor do wizualizowania i monitorowania danych oraz Wyświetlanie szczegółów niestandardowych zdarzeń w alertach.

Czy jest to dostępne w regionach rządowych?

Tak. Rozwiązanie Zero Trust (TIC 3.0) jest dostępne w publicznej wersji zapoznawczej i można je wdrożyć w regionach komercyjnych/rządowych. Aby uzyskać więcej informacji, zobacz Dostępność funkcji w chmurze dla klientów komercyjnych i amerykańskich instytucji rządowych.

Jakie uprawnienia są wymagane do korzystania z tej zawartości?

Użytkownicy współautora usługi Microsoft Sentinel mogą tworzyć i edytować skoroszyty, reguły analizy i inne zasoby usługi Microsoft Sentinel.

Użytkownicy czytelnika usługi Microsoft Sentinel mogą wyświetlać dane, zdarzenia, skoroszyty i inne zasoby usługi Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz Uprawnienia w usłudze Microsoft Sentinel.

Dalsze kroki

Aby uzyskać więcej informacji, zobacz:

- Wprowadzenie do usługi Microsoft Sentinel

- Wizualizowanie i monitorowanie danych za pomocą skoroszytów

- Model zerowego zaufania firmy Microsoft

- Centrum wdrażania zerowego zaufania

Obejrzyj nasze filmy wideo:

- Demonstracja: Rozwiązanie Microsoft Sentinel Zero Trust (TIC 3.0)

- Microsoft Sentinel: prezentacja skoroszytu Zero Trust (TIC 3.0)

Przeczytaj nasze blogi!

- Ogłoszenie rozwiązania Microsoft Sentinel: Zero Trust (TIC3.0)

- Tworzenie i monitorowanie obciążeń Zero Trust (TIC 3.0) dla federalnych systemów informacyjnych za pomocą usługi Microsoft Sentinel

- Zero Trust: 7 strategii wdrażania od liderów zabezpieczeń

- Implementowanie modelu Zero Trust za pomocą platformy Microsoft Azure: Zarządzanie Tożsamością i Dostępem (seria 6 części)