Konfigurowanie kluczy zarządzanych przez klienta między dzierżawami dla istniejącego konta magazynu

Usługa Azure Storage szyfruje wszystkie dane na koncie magazynu magazynowanych. Domyślnie dane są szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Aby uzyskać dodatkową kontrolę nad kluczami szyfrowania, możesz zarządzać własnymi kluczami. Klucze zarządzane przez klienta muszą być przechowywane w usłudze Azure Key Vault lub w zarządzanym modelu zabezpieczeń sprzętu (HSM) usługi Azure Key Vault.

W tym artykule pokazano, jak skonfigurować szyfrowanie przy użyciu kluczy zarządzanych przez klienta dla istniejącego konta magazynu. W scenariuszu między dzierżawami konto magazynu znajduje się w dzierżawie zarządzanej przez niezależnego dostawcę oprogramowania, podczas gdy klucz używany do szyfrowania tego konta magazynu znajduje się w magazynie kluczy w dzierżawie zarządzanej przez klienta.

Aby dowiedzieć się, jak skonfigurować klucze zarządzane przez klienta dla nowego konta magazynu, zobacz Konfigurowanie kluczy zarządzanych przez klienta między dzierżawami dla nowego konta magazynu.

Uwaga

Usługa Azure Key Vault i zarządzany moduł HSM usługi Azure Key Vault obsługują te same interfejsy API i interfejsy zarządzania na potrzeby konfiguracji kluczy zarządzanych przez klienta. Każda akcja obsługiwana w usłudze Azure Key Vault jest również obsługiwana w przypadku zarządzanego modułu HSM usługi Azure Key Vault.

Informacje o kluczach zarządzanych przez klienta między dzierżawami

Wielu dostawców usług tworzących oferty oprogramowania jako usługi (SaaS) na platformie Azure chce zaoferować swoim klientom możliwość zarządzania własnymi kluczami szyfrowania. Klucze zarządzane przez klienta umożliwiają dostawcy usług szyfrowanie danych klienta przy użyciu klucza szyfrowania zarządzanego przez klienta dostawcy usług i nie jest dostępne dla dostawcy usług. Na platformie Azure klient dostawcy usług może używać usługi Azure Key Vault do zarządzania kluczami szyfrowania we własnej dzierżawie i subskrypcji firmy Microsoft Entra.

Usługi i zasoby platformy Azure należące do dostawcy usług, które znajdują się w dzierżawie dostawcy usług, wymagają dostępu do klucza z dzierżawy klienta w celu wykonania operacji szyfrowania/odszyfrowywania.

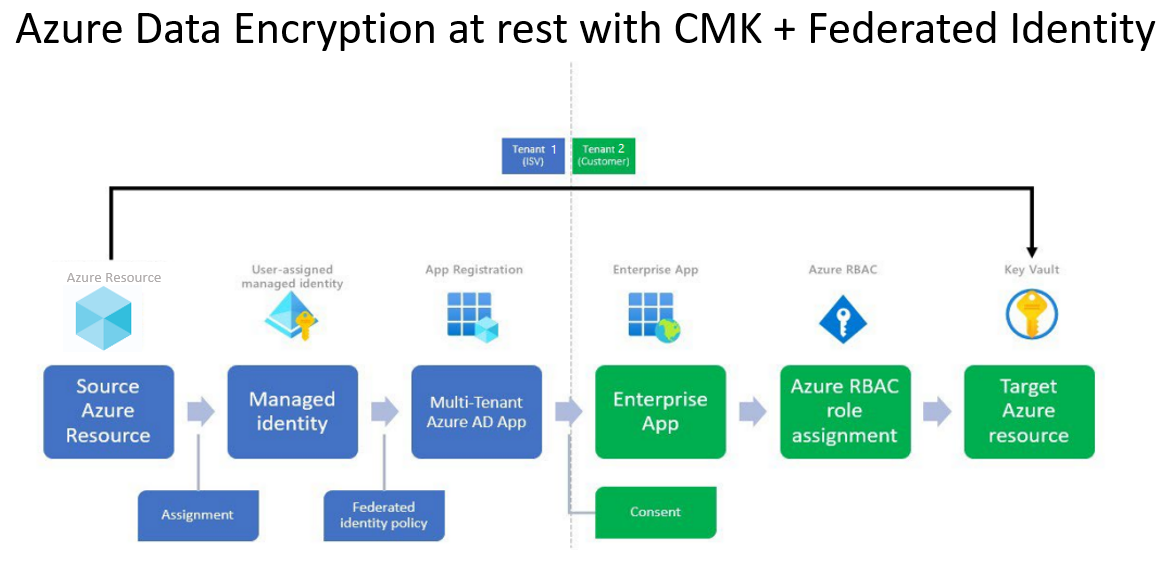

Na poniższej ilustracji przedstawiono szyfrowanie danych magazynowane przy użyciu tożsamości federacyjnej w przepływie pracy cmK między dzierżawami obejmującym dostawcę usług i jego klienta.

W powyższym przykładzie istnieją dwie dzierżawy firmy Microsoft Entra: dzierżawa niezależnego dostawcy usług (dzierżawa 1) i dzierżawa klienta (dzierżawa 2). Dzierżawa 1 hostuje usługi platformy Azure i dzierżawę 2 hostuje magazyn kluczy klienta.

Rejestracja aplikacji wielodostępnej jest tworzona przez dostawcę usług w dzierżawie 1. W tej aplikacji jest tworzone poświadczenie tożsamości federacyjnej przy użyciu tożsamości zarządzanej przypisanej przez użytkownika. Następnie nazwa i identyfikator aplikacji aplikacji są udostępniane klientowi.

Użytkownik z odpowiednimi uprawnieniami instaluje aplikację dostawcy usług w dzierżawie klienta Dzierżawa 2. Następnie użytkownik udziela jednostce usługi skojarzonej z zainstalowanym dostępem aplikacji do magazynu kluczy klienta. Klient przechowuje również klucz szyfrowania lub klucz zarządzany przez klienta w magazynie kluczy. Klient udostępnia lokalizację klucza (adres URL klucza) dostawcy usług.

Dostawca usług ma teraz następujące jednostki:

- Identyfikator aplikacji dla aplikacji wielodostępnej zainstalowanej w dzierżawie klienta, której udzielono dostępu do klucza zarządzanego przez klienta.

- Tożsamość zarządzana skonfigurowana jako poświadczenie w aplikacji wielodostępnej.

- Lokalizacja klucza w magazynie kluczy klienta.

Dzięki tym trzem parametrom dostawca usług aprowizuje zasoby platformy Azure w dzierżawie 1 , które mogą być szyfrowane przy użyciu klucza zarządzanego przez klienta w dzierżawie 2.

Podzielmy powyższe kompleksowe rozwiązanie na trzy fazy:

- Dostawca usług konfiguruje tożsamości.

- Klient udziela wielodostępnego dostępu dostawcy usług do klucza szyfrowania w usłudze Azure Key Vault.

- Dostawca usług szyfruje dane w zasobie platformy Azure przy użyciu klucza zarządzanego przez klienta.

Operacje w fazie 1 byłyby jednorazową konfiguracją dla większości aplikacji dostawcy usług. Operacje w fazach 2 i 3 będą powtarzane dla każdego klienta.

Faza 1 — dostawca usług konfiguruje aplikację firmy Microsoft Entra

| Krok | opis | Minimalna rola w kontroli dostępu opartej na rolach platformy Azure | Minimalna rola w usłudze Microsoft Entra RBAC |

|---|---|---|---|

| 1. | Utwórz nową wielodostępną rejestrację aplikacji firmy Microsoft Entra lub rozpocznij od istniejącej rejestracji aplikacji. Zanotuj identyfikator aplikacji (identyfikator klienta) rejestracji aplikacji przy użyciu witryny Azure Portal, interfejsu API programu Microsoft Graph, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure | Brak | Deweloper aplikacji |

| 2. | Utwórz tożsamość zarządzaną przypisaną przez użytkownika (do użycia jako poświadczenia tożsamości federacyjnej). Szablony usługi Azure Resource Manager w interfejsie wiersza polecenia platformy Azure w witrynie / Azure Portal / / |

Współautor tożsamości zarządzanej | Brak |

| 3. | Skonfiguruj tożsamość zarządzaną przypisaną przez użytkownika jako poświadczenia tożsamości federacyjnej w aplikacji, aby mogła personifikować tożsamość aplikacji. Dokumentacja/ interfejsu API programu Graph w witrynie Azure Portal/ — interfejs wiersza polecenia/ platformy Azure w programie Azure PowerShell |

Brak | Właściciel aplikacji |

| 4. | Udostępnij nazwę aplikacji i identyfikator aplikacji klientowi, aby móc zainstalować i autoryzować aplikację. | Brak | Brak |

Zagadnienia dotyczące dostawców usług

- Szablony usługi Azure Resource Manager (ARM) nie są zalecane do tworzenia aplikacji firmy Microsoft Entra.

- Tej samej aplikacji wielodostępnej można używać do uzyskiwania dostępu do kluczy w dowolnej liczbie dzierżaw, takich jak Dzierżawa 2, Dzierżawa 3, Dzierżawa 4 itd. W każdej dzierżawie tworzone jest niezależne wystąpienie aplikacji, które ma ten sam identyfikator aplikacji, ale inny identyfikator obiektu. Każde wystąpienie tej aplikacji jest autoryzowane niezależnie. Rozważ sposób użycia obiektu aplikacji dla tej funkcji do partycjonowania aplikacji dla wszystkich klientów.

- Aplikacja może mieć maksymalnie 20 poświadczeń tożsamości federacyjnej, co wymaga od dostawcy usług udostępniania tożsamości federacyjnych wśród klientów. Aby uzyskać więcej informacji na temat zagadnień i ograniczeń dotyczących projektowania tożsamości federacyjnych, zobacz Konfigurowanie aplikacji pod kątem zaufania zewnętrznemu dostawcy tożsamości

- W rzadkich scenariuszach dostawca usług może używać pojedynczego obiektu aplikacji dla klienta, ale wymaga to znacznych kosztów konserwacji w celu zarządzania aplikacjami na dużą skalę we wszystkich klientach.

- W dzierżawie dostawcy usług nie można zautomatyzować weryfikacji wydawcy.

Faza 2 — klient autoryzuje dostęp do magazynu kluczy

| Krok | opis | Role RBAC platformy Azure z najniższymi uprawnieniami | Najmniej uprzywilejowane role firmy Microsoft Entra |

|---|---|---|---|

| 1. | Brak | Użytkownicy z uprawnieniami do instalowania aplikacji | |

| 2. | Utwórz usługę Azure Key Vault i klucz używany jako klucz zarządzany przez klienta. | Aby utworzyć magazyn kluczy, użytkownik musi mieć przypisaną rolę Współautor usługi Key Vault Aby dodać klucz do magazynu kluczy, użytkownik musi mieć przypisaną rolę oficera kryptograficznego usługi Key Vault |

Brak |

| 3. | Udzielanie zgody tożsamości aplikacji dostępu do magazynu kluczy platformy Azure przez przypisanie roli Użytkownika szyfrowania usługi Kryptograficznej usługi Key Vault | Aby przypisać rolę użytkownika szyfrowania usługi Kryptograficznej usługi Key Vault do aplikacji, musisz mieć przypisaną rolę Administratora dostępu użytkowników. | Brak |

| 4. | Skopiuj adres URL magazynu kluczy i nazwę klucza do konfiguracji kluczy zarządzanych przez klienta oferty SaaS. | Brak | Brak |

Uwaga

Aby autoryzować dostęp do zarządzanego modułu HSM na potrzeby szyfrowania przy użyciu klucza zarządzanego, zobacz przykład dla konta magazynu tutaj. Aby uzyskać więcej informacji na temat zarządzania kluczami za pomocą zarządzanego modułu HSM, zobacz Zarządzanie zarządzanym modułem HSM przy użyciu interfejsu wiersza polecenia platformy Azure

Zagadnienia dotyczące klientów dostawców usług

- W dzierżawie klienta dzierżawa 2 administrator może ustawić zasady, aby uniemożliwić użytkownikom niebędącym administratorem instalowanie aplikacji. Te zasady mogą uniemożliwić użytkownikom niebędącym administratorem tworzenie jednostek usługi. Jeśli takie zasady są skonfigurowane, użytkownicy z uprawnieniami do tworzenia jednostek usługi muszą być zaangażowani.

- Dostęp do usługi Azure Key Vault można autoryzować przy użyciu kontroli dostępu opartej na rolach platformy Azure lub zasad dostępu. Podczas udzielania dostępu do magazynu kluczy upewnij się, że używasz aktywnego mechanizmu dla magazynu kluczy.

- Rejestracja aplikacji Microsoft Entra ma identyfikator aplikacji (identyfikator klienta). Po zainstalowaniu aplikacji w dzierżawie zostanie utworzona jednostka usługi. Jednostka usługi współudzieli ten sam identyfikator aplikacji co rejestracja aplikacji, ale generuje własny identyfikator obiektu. Gdy autoryzujesz aplikację do uzyskiwania dostępu do zasobów, może być konieczne użycie jednostki

Nameusługi lubObjectIDwłaściwości.

Faza 3 — dostawca usług szyfruje dane w zasobie platformy Azure przy użyciu klucza zarządzanego przez klienta

Po zakończeniu fazy 1 i 2 dostawca usług może skonfigurować szyfrowanie w zasobie platformy Azure przy użyciu klucza i magazynu kluczy w dzierżawie klienta i zasobie platformy Azure w dzierżawie niezależnego dostawcy oprogramowania. Dostawca usług może skonfigurować klucze zarządzane przez klienta między dzierżawami przy użyciu narzędzi klienckich obsługiwanych przez ten zasób platformy Azure z szablonem usługi ARM lub interfejsem API REST.

Konfigurowanie kluczy zarządzanych przez klienta między dzierżawami

W tej sekcji opisano sposób konfigurowania klucza zarządzanego przez klienta (CMK) między dzierżawami i szyfrowania danych klienta. Dowiesz się, jak zaszyfrować dane klienta w zasobie w dzierżawie Tenant1 przy użyciu klucza zarządzanego przez klienta przechowywanego w magazynie kluczy w dzierżawie 2. Możesz użyć witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Zaloguj się do witryny Azure Portal i wykonaj następujące kroki.

Dostawca usług konfiguruje tożsamości

Poniższe kroki są wykonywane przez dostawcę usług w dzierżawie dostawcy usług Tenant1.

Dostawca usług tworzy nową rejestrację aplikacji wielodostępnej

Możesz utworzyć nową rejestrację aplikacji wielodostępnej firmy Microsoft Entra lub rozpocząć od istniejącej rejestracji aplikacji wielodostępnej. Jeśli rozpoczynasz od istniejącej rejestracji aplikacji, zanotuj identyfikator aplikacji (identyfikator klienta) aplikacji.

Aby utworzyć nową rejestrację:

Wyszukaj ciąg Microsoft Entra ID w polu wyszukiwania. Znajdź i wybierz rozszerzenie Microsoft Entra ID .

W okienku po lewej stronie wybierz pozycję Zarządzaj > Rejestracje aplikacji.

Wybierz pozycję + Nowa rejestracja.

Podaj nazwę rejestracji aplikacji i wybierz pozycję Konto w dowolnym katalogu organizacyjnym (Dowolny katalog Firmy Microsoft — wielodostępny).

Wybierz pozycję Zarejestruj.

Zwróć uwagę na wartość ApplicationId/ClientId aplikacji.

Dostawca usług tworzy tożsamość zarządzaną przypisaną przez użytkownika

Utwórz tożsamość zarządzaną przypisaną przez użytkownika do użycia jako poświadczenia tożsamości federacyjnej.

Wyszukaj pozycję Tożsamości zarządzane w polu wyszukiwania. Znajdź i wybierz rozszerzenie Tożsamości zarządzane.

Wybierz + Utwórz.

Podaj grupę zasobów, region i nazwę tożsamości zarządzanej.

Wybierz pozycję Przejrzyj i utwórz.

Po pomyślnym wdrożeniu zanotuj identyfikator Azure ResourceId tożsamości zarządzanej przypisanej przez użytkownika, która jest dostępna w obszarze Właściwości. Na przykład:

/subscriptions/tttttttt-0000-tttt-0000-tttt0000tttt/resourcegroups/XTCMKDemo/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ConsotoCMKDemoUA

Dostawca usług konfiguruje tożsamość zarządzaną przypisaną przez użytkownika jako poświadczenia federacyjne w aplikacji

Skonfiguruj tożsamość zarządzaną przypisaną przez użytkownika jako poświadczenia tożsamości federacyjnej w aplikacji, aby mogła personifikować tożsamość aplikacji.

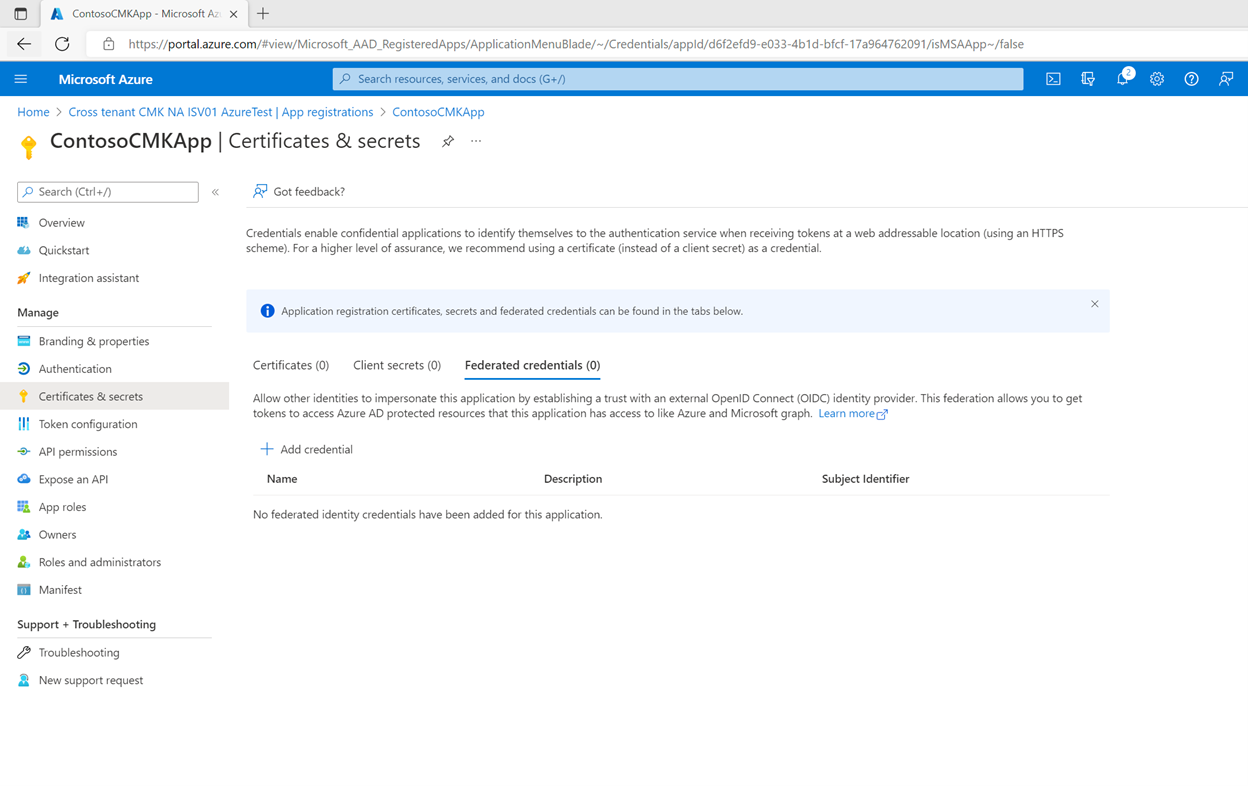

Przejdź do pozycji Microsoft Entra ID > Rejestracje aplikacji > aplikacji.

Wybierz pozycję Certyfikaty i wpisy tajne.

Wybierz pozycję Poświadczenia federacyjne.

Wybierz pozycję + Dodaj poświadczenia.

W obszarze Scenariusz poświadczeń federacyjnych wybierz pozycję Klucze zarządzane przez klienta.

Kliknij pozycję Wybierz tożsamość zarządzaną. W okienku wybierz subskrypcję. W obszarze Tożsamość zarządzana wybierz pozycję Tożsamość zarządzana przypisana przez użytkownika. W polu Wybierz wyszukaj utworzoną wcześniej tożsamość zarządzaną, a następnie kliknij pozycję Wybierz w dolnej części okienka.

W obszarze Szczegóły poświadczeń podaj nazwę i opcjonalny opis poświadczenia, a następnie wybierz pozycję Dodaj.

Dostawca usług udostępnia identyfikator aplikacji klientowi

Znajdź identyfikator aplikacji (identyfikator klienta) aplikacji wielodostępnej i udostępnij ją klientowi.

Klient udziela dostępu aplikacji dostawcy usług do klucza w magazynie kluczy

Poniższe kroki są wykonywane przez klienta w dzierżawie dzierżawy klienta2. Klient może używać witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Użytkownik wykonujący kroki musi być administratorem z rolą uprzywilejowaną, taką jak Administrator aplikacji, Administrator aplikacji w chmurze lub Administrator globalny.

Zaloguj się do witryny Azure Portal i wykonaj następujące kroki.

Klient instaluje aplikację dostawcy usług w dzierżawie klienta

Aby zainstalować zarejestrowaną aplikację dostawcy usług w dzierżawie klienta, należy utworzyć jednostkę usługi z identyfikatorem aplikacji z zarejestrowanej aplikacji. Jednostkę usługi można utworzyć na jeden z następujących sposobów:

- Użyj programu Microsoft Graph, programu Microsoft Graph PowerShell, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure, aby ręcznie utworzyć jednostkę usługi.

- Skonstruuj adres URL zgody administratora i udziel zgody dla całej dzierżawy, aby utworzyć jednostkę usługi. Musisz podać je za pomocą identyfikatora AppId.

Klient tworzy magazyn kluczy

Aby utworzyć magazyn kluczy, konto użytkownika musi mieć przypisaną rolę Współautor usługi Key Vault lub inną rolę, która zezwala na tworzenie magazynu kluczy.

W menu witryny Azure Portal lub na stronie głównej wybierz pozycję + Utwórz zasób. W polu Wyszukaj wprowadź ciąg Magazyny kluczy. Z listy wyników wybierz pozycję Magazyny kluczy. Na stronie Magazyny kluczy wybierz pozycję Utwórz.

Na karcie Podstawy wybierz subskrypcję. W obszarze Grupa zasobów wybierz pozycję Utwórz nową i wprowadź nazwę grupy zasobów.

Wprowadź unikatową nazwę magazynu kluczy.

Wybierz region i warstwę cenową.

Włącz ochronę przed przeczyszczeniem nowego magazynu kluczy.

Na karcie Zasady dostępu wybierz pozycję Kontrola dostępu oparta na rolach platformy Azure dla pozycji Model uprawnień.

Wybierz pozycję Przejrzyj i utwórz , a następnie pozycję Utwórz.

Zanotuj nazwę magazynu kluczy i aplikacje identyfikatora URI, które uzyskują dostęp do magazynu kluczy, muszą używać tego identyfikatora URI.

Aby uzyskać więcej informacji, zobacz Szybki start — tworzenie usługi Azure Key Vault za pomocą witryny Azure Portal.

Klient przypisuje rolę administratora kryptograficznego usługi Key Vault do konta użytkownika

Ten krok gwarantuje, że można utworzyć klucze szyfrowania.

- Przejdź do magazynu kluczy i wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) w okienku po lewej stronie.

- W obszarze Nadaj dostęp do tego zasobu wybierz Dodaj przypisane roli.

- Wyszukaj i wybierz pozycję Key Vault Crypto Officer.

- W obszarze Członkowie wybierz pozycję Użytkownik, grupa lub jednostka usługi.

- Wybierz pozycję Członkowie i wyszukaj swoje konto użytkownika.

- Wybierz pozycję Przejrzyj + przypisz.

Klient tworzy klucz szyfrowania

Aby utworzyć klucz szyfrowania, konto użytkownika musi mieć przypisaną rolę Crypto Officer usługi Key Vault lub inną rolę, która zezwala na tworzenie klucza.

- Na stronie właściwości usługi Key Vault wybierz pozycję Klucze.

- Wybierz Generuj/Import.

- Na ekranie Tworzenie klucza określ nazwę klucza. Dla pozostałych opcji zostaw wartości domyślne.

- Wybierz pozycję Utwórz.

- Skopiuj identyfikator URI klucza.

Klient udziela aplikacji dostawcy usług dostępu do magazynu kluczy

Przypisz użytkownikowi zarejestrowanej aplikacji zarejestrowanej przez dostawcę usług rolę RBAC platformy Azure rolę Key Vault, aby mógł uzyskać dostęp do magazynu kluczy.

- Przejdź do magazynu kluczy i wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) w okienku po lewej stronie.

- W obszarze Nadaj dostęp do tego zasobu wybierz Dodaj przypisane roli.

- Wyszukaj i wybierz pozycję Użytkownik szyfrowania usługi kryptograficznej usługi Key Vault.

- W obszarze Członkowie wybierz pozycję Użytkownik, grupa lub jednostka usługi.

- Wybierz pozycję Członkowie i wyszukaj nazwę aplikacji zainstalowanej u dostawcy usług.

- Wybierz pozycję Przejrzyj + przypisz.

Teraz możesz skonfigurować klucze zarządzane przez klienta przy użyciu identyfikatora URI i klucza magazynu kluczy.

Konfigurowanie kluczy zarządzanych przez klienta dla istniejącego konta

Do tego momentu skonfigurowano aplikację wielodostępną w dzierżawie niezależnego dostawcy oprogramowania, zainstalowano aplikację w dzierżawie klienta oraz skonfigurowano magazyn kluczy i klucz w dzierżawie klienta. Następnie możesz skonfigurować klucze zarządzane przez klienta na istniejącym koncie magazynu przy użyciu klucza z dzierżawy klienta.

W przykładach w tym artykule pokazano, jak skonfigurować klucze zarządzane przez klienta na istniejącym koncie magazynu przy użyciu tożsamości zarządzanej przypisanej przez użytkownika w celu autoryzowania dostępu do magazynu kluczy. Możesz również użyć przypisanej przez system tożsamości zarządzanej, aby skonfigurować klucze zarządzane przez klienta na istniejącym koncie magazynu. W obu przypadkach tożsamość zarządzana musi mieć odpowiednie uprawnienia dostępu do magazynu kluczy. Aby uzyskać więcej informacji, zobacz Uwierzytelnianie w usłudze Azure Key Vault.

Podczas konfigurowania szyfrowania przy użyciu kluczy zarządzanych przez klienta dla istniejącego konta magazynu można automatycznie zaktualizować wersję klucza używaną do szyfrowania usługi Azure Storage za każdym razem, gdy nowa wersja jest dostępna w skojarzonym magazynie kluczy. W tym celu pomiń wersję klucza z identyfikatora URI klucza. Alternatywnie można jawnie określić wersję klucza, która ma być używana do szyfrowania, dopóki wersja klucza nie zostanie ręcznie zaktualizowana. Uwzględnienie wersji klucza w identyfikatorze URI klucza umożliwia skonfigurowanie kluczy zarządzanych przez klienta na potrzeby ręcznego aktualizowania wersji klucza.

Ważne

Aby obrócić klucz, utwórz nową wersję klucza w usłudze Azure Key Vault. Usługa Azure Storage nie obsługuje rotacji kluczy, dlatego należy zarządzać rotacją klucza w magazynie kluczy. Możesz skonfigurować automatyczną rotację kluczy w usłudze Azure Key Vault lub ręcznie obrócić klucz.

Usługa Azure Storage sprawdza magazyn kluczy pod kątem nowej wersji klucza tylko raz dziennie. Podczas rotacji klucza w usłudze Azure Key Vault pamiętaj, aby poczekać 24 godziny przed wyłączeniem starszej wersji.

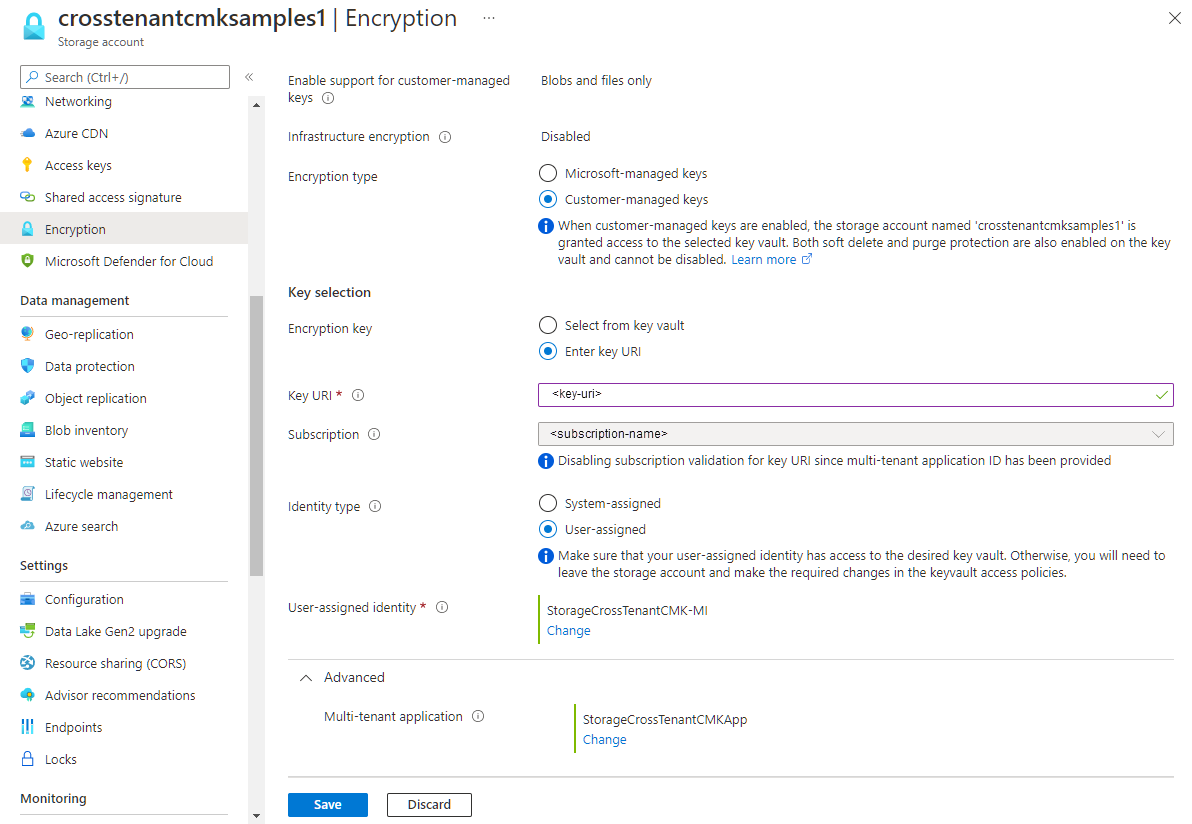

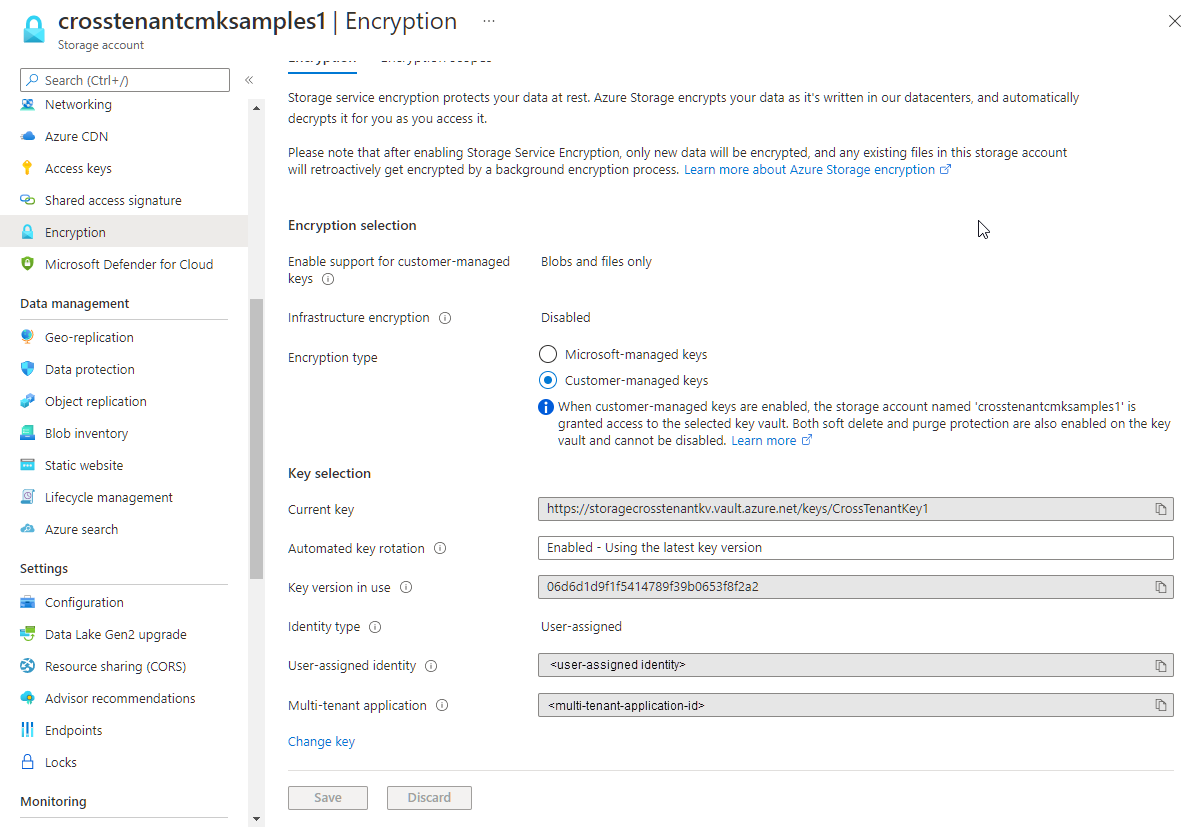

Aby skonfigurować klucze zarządzane przez klienta między dzierżawami dla istniejącego konta magazynu w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do swojego konta magazynu.

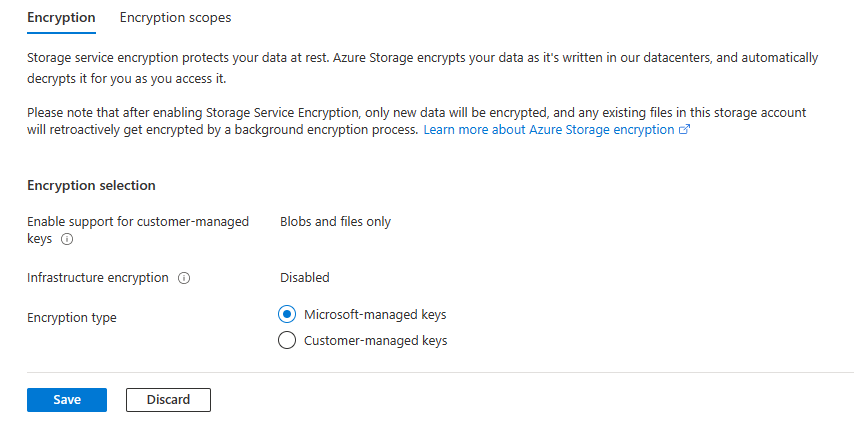

W obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie. Domyślnie zarządzanie kluczami jest ustawione na klucze zarządzane przez firmę Microsoft, jak pokazano na poniższej ilustracji.

Wybierz opcję Klucze zarządzane przez klienta.

Wybierz opcję Wybierz z usługi Key Vault.

Wybierz pozycję Wprowadź identyfikator URI klucza i określ identyfikator URI klucza. Pomiń wersję klucza z identyfikatora URI, jeśli chcesz, aby usługa Azure Storage automatycznie sprawdzała nową wersję klucza i aktualizowała ją.

Wybierz subskrypcję zawierającą magazyn kluczy i klucz.

W polu Typ tożsamości wybierz pozycję Przypisane przez użytkownika, a następnie określ tożsamość zarządzaną przy użyciu wcześniej utworzonych poświadczeń tożsamości federacyjnej.

Rozwiń sekcję Zaawansowane i wybierz aplikację zarejestrowaną w wielu dzierżawach, która została wcześniej utworzona w dzierżawie niezależnego dostawcy oprogramowania.

Zapisz zmiany.

Po określeniu klucza z magazynu kluczy w dzierżawie klienta witryna Azure Portal wskazuje, że klucze zarządzane przez klienta są skonfigurowane przy użyciu tego klucza. Wskazuje również, że włączono automatyczne aktualizowanie wersji klucza i wyświetla wersję klucza używaną obecnie do szyfrowania. Portal wyświetla również typ tożsamości zarządzanej używanej do autoryzowania dostępu do magazynu kluczy, identyfikatora podmiotu zabezpieczeń tożsamości zarządzanej oraz identyfikatora aplikacji wielodostępnej.

Zmienianie klucza

Klucz używany do szyfrowania usługi Azure Storage można zmienić w dowolnym momencie.

Uwaga

Zmiana wersji klucza lub klucza spowoduje zmianę ochrony głównego klucza szyfrowania, ale dane na koncie usługi Azure Storage pozostają szyfrowane przez cały czas. Użytkownik nie musi podejmować żadnych dodatkowych działań, aby zapewnić ochronę swoich danych. Zmiana klucza lub rotacja wersji klucza nie ma wpływu na wydajność. Nie ma przestoju związanego ze zmianą klucza lub rotacją wersji klucza.

Aby zmienić klucz w witrynie Azure Portal, wykonaj następujące kroki:

- Przejdź do konta magazynu i wyświetl ustawienia szyfrowania .

- Wybierz magazyn kluczy i wybierz nowy klucz.

- Zapisz zmiany.

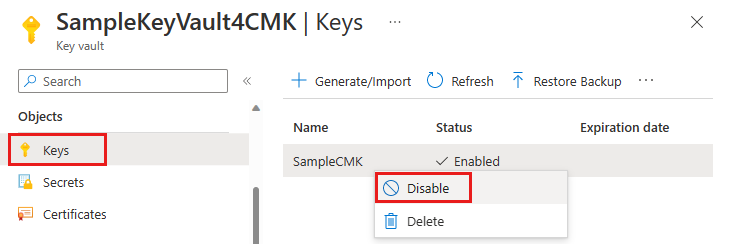

Odwoływanie dostępu do konta magazynu korzystającego z kluczy zarządzanych przez klienta

Aby tymczasowo odwołać dostęp do konta magazynu korzystającego z kluczy zarządzanych przez klienta, wyłącz klucz używany obecnie w magazynie kluczy. Nie ma wpływu na wydajność ani przestoju związanego z wyłączeniem i ponownym opublikowaniem klucza.

Po wyłączeniu klucza klienci nie mogą wywoływać operacji odczytujących lub zapisujących do obiektu blob lub jego metadanych. Aby uzyskać informacje o tym, które operacje nie powiedzą się, zobacz Odwoływanie dostępu do konta magazynu korzystającego z kluczy zarządzanych przez klienta.

Uwaga

Po wyłączeniu klucza w magazynie kluczy dane na koncie usługi Azure Storage pozostają zaszyfrowane, ale stają się niedostępne do momentu ponownego włączenia klucza.

Aby wyłączyć klucz zarządzany przez klienta w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do magazynu kluczy zawierającego klucz.

W obszarze Obiekty wybierz pozycję Klucze.

Kliknij prawym przyciskiem myszy klucz i wybierz polecenie Wyłącz.

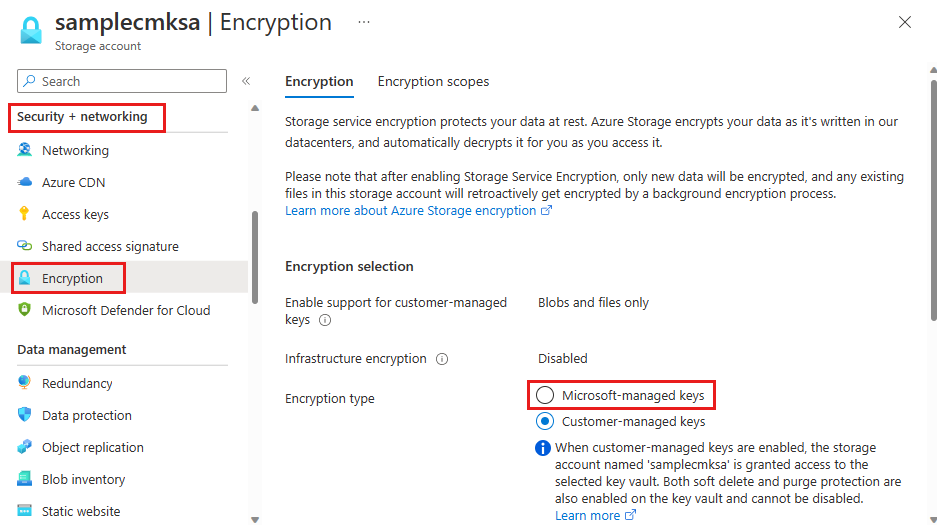

Przełącz się z powrotem do kluczy zarządzanych przez firmę Microsoft

Klucze zarządzane przez klienta można przełączać z powrotem do kluczy zarządzanych przez firmę Microsoft w dowolnym momencie przy użyciu witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

Aby przełączyć się z kluczy zarządzanych przez klienta z powrotem do kluczy zarządzanych przez firmę Microsoft w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do swojego konta magazynu.

W obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie.

Zmień typ szyfrowania na klucze zarządzane przez firmę Microsoft.

Zobacz też

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla