Klucze zarządzane przez klienta dla usługi Azure Storage

Możesz użyć własnego klucza szyfrowania, aby chronić dane na koncie magazynu. Gdy określisz klucz zarządzany przez klienta, ten klucz będzie używany w celu ochrony i kontroli dostępu do klucza szyfrującego dane. Klucze zarządzane przez klienta zapewniają większą elastyczność zarządzania kontrolą dostępu.

Do przechowywania kluczy zarządzanych przez klienta należy użyć jednego z następujących magazynów kluczy platformy Azure:

Możesz utworzyć własne klucze i przechowywać je w magazynie kluczy lub zarządzanym module HSM albo użyć interfejsów API usługi Azure Key Vault do generowania kluczy. Konto magazynu i magazyn kluczy lub zarządzany moduł HSM mogą znajdować się w różnych dzierżawach, regionach i subskrypcjach firmy Microsoft.

Uwaga

Usługa Azure Key Vault i zarządzany moduł HSM usługi Azure Key Vault obsługują te same interfejsy API i interfejsy zarządzania na potrzeby konfiguracji kluczy zarządzanych przez klienta. Każda akcja obsługiwana w usłudze Azure Key Vault jest również obsługiwana w przypadku zarządzanego modułu HSM usługi Azure Key Vault.

Informacje o kluczach zarządzanych przez klienta

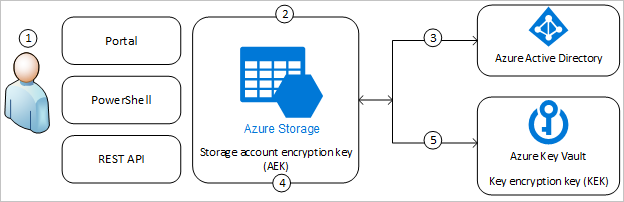

Na poniższym diagramie pokazano, jak usługa Azure Storage używa identyfikatora Microsoft Entra i magazynu kluczy lub zarządzanego modułu HSM do wykonywania żądań przy użyciu klucza zarządzanego przez klienta:

Poniższa lista zawiera opis kroków numerowanych na diagramie:

- Administrator usługi Azure Key Vault udziela uprawnień do kluczy szyfrowania tożsamości zarządzanej. Tożsamość zarządzana może być tożsamością zarządzaną przypisaną przez użytkownika, którą tworzysz i zarządzasz, lub tożsamością zarządzaną przypisaną przez system skojarzona z kontem magazynu.

- Administrator usługi Azure Storage konfiguruje szyfrowanie przy użyciu klucza zarządzanego przez klienta dla konta magazynu.

- Usługa Azure Storage używa tożsamości zarządzanej, do której administrator usługi Azure Key Vault udzielił uprawnień w kroku 1, aby uwierzytelnić dostęp do usługi Azure Key Vault za pośrednictwem identyfikatora Entra firmy Microsoft.

- Usługa Azure Storage opakowuje klucz szyfrowania konta przy użyciu klucza zarządzanego przez klienta w usłudze Azure Key Vault.

- W przypadku operacji odczytu/zapisu usługa Azure Storage wysyła żądania do usługi Azure Key Vault, aby odpakować klucz szyfrowania konta w celu wykonania operacji szyfrowania i odszyfrowywania.

Tożsamość zarządzana skojarzona z kontem magazynu musi mieć co najmniej te uprawnienia, aby uzyskać dostęp do klucza zarządzanego przez klienta w usłudze Azure Key Vault:

- zawijanie klucza

- unwrapkey

- get

Aby uzyskać więcej informacji na temat uprawnień klucza, zobacz Typy kluczy, algorytmy i operacje.

Usługa Azure Policy udostępnia wbudowane zasady, które wymagają, aby konta magazynu używały kluczy zarządzanych przez klienta dla obciążeń usługi Blob Storage i Azure Files. Aby uzyskać więcej informacji, zobacz sekcję Storage w wbudowanych definicjach zasad usługi Azure Policy.

Klucze zarządzane przez klienta dla kolejek i tabel

Dane przechowywane w usłudze Queue i Table Storage nie są automatycznie chronione przez klucz zarządzany przez klienta, gdy klucze zarządzane przez klienta są włączone dla konta magazynu. Możesz opcjonalnie skonfigurować te usługi do uwzględnienia w tej ochronie w momencie utworzenia konta magazynu.

Aby uzyskać więcej informacji na temat tworzenia konta magazynu obsługującego klucze zarządzane przez klienta dla kolejek i tabel, zobacz Tworzenie konta obsługującego klucze zarządzane przez klienta dla tabel i kolejek.

Dane w usłudze Blob Storage i Usłudze Azure Files są zawsze chronione przez klucze zarządzane przez klienta, gdy klucze zarządzane przez klienta są skonfigurowane dla konta magazynu.

Włączanie kluczy zarządzanych przez klienta dla konta magazynu

Podczas konfigurowania kluczy zarządzanych przez klienta dla konta magazynu usługa Azure Storage opakowuje klucz szyfrowania danych głównych dla konta przy użyciu klucza zarządzanego przez klienta w skojarzonym magazynie kluczy lub zarządzanym module HSM. Ochrona klucza szyfrowania głównego zmienia się, ale dane na koncie usługi Azure Storage pozostają szyfrowane przez cały czas. Ze swojej strony nie jest wymagana żadna dodatkowa akcja, aby upewnić się, że dane pozostają zaszyfrowane. Ochrona kluczy zarządzanych przez klienta jest obowiązuje natychmiast.

W dowolnym momencie można przełączać się między kluczami zarządzanymi przez klienta i kluczami zarządzanymi przez firmę Microsoft. Aby uzyskać więcej informacji na temat kluczy zarządzanych przez firmę Microsoft, zobacz About encryption key management (Informacje o zarządzaniu kluczami szyfrowania).

Wymagania dotyczące magazynu kluczy

Magazyn kluczy lub zarządzany moduł HSM, który przechowuje klucz, musi mieć włączoną ochronę usuwania nietrwałego i przeczyszczania. Szyfrowanie usługi Azure Storage obsługuje klucze RSA i RSA-HSM o rozmiarach 2048, 3072 i 4096. Aby uzyskać więcej informacji na temat kluczy, zobacz About keys (Informacje o kluczach).

Korzystanie z magazynu kluczy lub zarządzanego modułu HSM wiąże się z kosztami. Aby uzyskać więcej informacji, zobacz Cennik usługi Key Vault.

Klucze zarządzane przez klienta z magazynem kluczy w tej samej dzierżawie

Klucze zarządzane przez klienta można skonfigurować za pomocą magazynu kluczy i konta magazynu w tej samej dzierżawie lub w różnych dzierżawach firmy Microsoft. Aby dowiedzieć się, jak skonfigurować szyfrowanie usługi Azure Storage przy użyciu kluczy zarządzanych przez klienta, gdy magazyn kluczy i konto magazynu znajdują się w tych samych dzierżawach, zobacz jeden z następujących artykułów:

- Konfigurowanie kluczy zarządzanych przez klienta w magazynie kluczy platformy Azure dla nowego konta magazynu

- Konfigurowanie kluczy zarządzanych przez klienta w magazynie kluczy platformy Azure dla istniejącego konta magazynu

Po włączeniu kluczy zarządzanych przez klienta z magazynem kluczy w tej samej dzierżawie należy określić tożsamość zarządzaną, która ma być używana do autoryzowania dostępu do magazynu kluczy zawierającego klucz. Tożsamość zarządzana może być tożsamością zarządzaną przypisaną przez użytkownika lub przypisaną przez system:

- Podczas konfigurowania kluczy zarządzanych przez klienta podczas tworzenia konta magazynu należy użyć tożsamości zarządzanej przypisanej przez użytkownika.

- Podczas konfigurowania kluczy zarządzanych przez klienta na istniejącym koncie magazynu można użyć tożsamości zarządzanej przypisanej przez użytkownika lub tożsamości zarządzanej przypisanej przez system.

Aby dowiedzieć się więcej o tożsamościach zarządzanych przypisanych przez system i przypisanych przez użytkownika, zobacz Tożsamości zarządzane dla zasobów platformy Azure. Aby dowiedzieć się, jak utworzyć tożsamość zarządzaną przypisaną przez użytkownika i zarządzać nią, zobacz Zarządzanie tożsamościami zarządzanymi przypisanymi przez użytkownika.

Klucze zarządzane przez klienta z magazynem kluczy w innej dzierżawie

Aby dowiedzieć się, jak skonfigurować szyfrowanie usługi Azure Storage przy użyciu kluczy zarządzanych przez klienta, gdy magazyn kluczy i konto magazynu znajdują się w różnych dzierżawach firmy Microsoft Entra, zobacz jeden z następujących artykułów:

- Konfigurowanie kluczy zarządzanych przez klienta między dzierżawami dla nowego konta magazynu

- Konfigurowanie kluczy zarządzanych przez klienta między dzierżawami dla istniejącego konta magazynu

Klucze zarządzane przez klienta z zarządzanym modułem HSM

Klucze zarządzane przez klienta można skonfigurować za pomocą zarządzanego modułu HSM usługi Azure Key Vault dla nowego lub istniejącego konta. Możesz również skonfigurować klucze zarządzane przez klienta za pomocą zarządzanego modułu HSM, który znajduje się w tej samej dzierżawie co konto magazynu, lub w innej dzierżawie. Proces konfigurowania kluczy zarządzanych przez klienta w zarządzanym module HSM jest taki sam jak w przypadku konfigurowania kluczy zarządzanych przez klienta w magazynie kluczy, ale uprawnienia są nieco inne. Aby uzyskać więcej informacji, zobacz Konfigurowanie szyfrowania przy użyciu kluczy zarządzanych przez klienta przechowywanych w zarządzanym module HSM usługi Azure Key Vault.

Aktualizowanie wersji klucza

Poniższe najlepsze rozwiązania kryptograficzne oznaczają rotację klucza, który chroni konto magazynu zgodnie z regularnym harmonogramem, zazwyczaj co najmniej co dwa lata. Usługa Azure Storage nigdy nie modyfikuje klucza w magazynie kluczy, ale można skonfigurować zasady rotacji kluczy w celu rotacji klucza zgodnie z wymaganiami dotyczącymi zgodności. Aby uzyskać więcej informacji, zobacz Konfigurowanie automatycznego obracania kluczy kryptograficznych w usłudze Azure Key Vault.

Po rotacji klucza w magazynie kluczy należy zaktualizować konfigurację kluczy zarządzanych przez klienta dla konta magazynu, aby korzystać z nowej wersji klucza. Klucze zarządzane przez klienta obsługują zarówno automatyczne, jak i ręczne aktualizowanie wersji klucza dla klucza, który chroni konto. Możesz zdecydować, które podejście ma być używane podczas konfigurowania kluczy zarządzanych przez klienta lub podczas aktualizowania konfiguracji.

Podczas modyfikowania klucza lub wersji klucza ochrona głównego klucza szyfrowania zmienia się, ale dane na koncie usługi Azure Storage pozostają szyfrowane przez cały czas. Użytkownik nie musi podejmować żadnych dodatkowych działań, aby zapewnić ochronę swoich danych. Obrócenie wersji klucza nie ma wpływu na wydajność. Nie ma przestojów związanych z rotacją wersji klucza.

Ważne

Aby obrócić klucz, utwórz nową wersję klucza w magazynie kluczy lub zarządzanym module HSM zgodnie z wymaganiami dotyczącymi zgodności. Usługa Azure Storage nie obsługuje rotacji kluczy, dlatego należy zarządzać rotacją klucza w magazynie kluczy.

Po rotacji klucza używanego dla kluczy zarządzanych przez klienta ta akcja nie jest obecnie rejestrowana w dziennikach usługi Azure Monitor dla usługi Azure Storage.

Automatyczna aktualizacja wersji klucza

Aby automatycznie zaktualizować klucz zarządzany przez klienta po udostępnieniu nowej wersji, pomiń wersję klucza po włączeniu szyfrowania przy użyciu kluczy zarządzanych przez klienta dla konta magazynu. Jeśli wersja klucza zostanie pominięta, usługa Azure Storage sprawdza magazyn kluczy lub zarządzany moduł HSM codziennie dla nowej wersji klucza zarządzanego przez klienta. Jeśli dostępna jest nowa wersja klucza, usługa Azure Storage automatycznie używa najnowszej wersji klucza.

Usługa Azure Storage sprawdza magazyn kluczy pod kątem nowej wersji klucza tylko raz dziennie. Podczas obracania klucza pamiętaj, aby poczekać 24 godziny przed wyłączeniem starszej wersji.

Jeśli konto magazynu zostało wcześniej skonfigurowane do ręcznego aktualizowania wersji klucza i chcesz zmienić je automatycznie, może być konieczne jawne zmianę wersji klucza na pusty ciąg. Aby uzyskać szczegółowe informacje na temat tego, jak to zrobić, zobacz Konfigurowanie szyfrowania pod kątem automatycznego aktualizowania wersji kluczy.

Ręczne aktualizowanie wersji klucza

Aby użyć określonej wersji klucza do szyfrowania usługi Azure Storage, określ tę wersję klucza po włączeniu szyfrowania przy użyciu kluczy zarządzanych przez klienta dla konta magazynu. Jeśli określisz wersję klucza, usługa Azure Storage używa tej wersji do szyfrowania do momentu ręcznego zaktualizowania wersji klucza.

Po jawnym określeniu wersji klucza należy ręcznie zaktualizować konto magazynu, aby używać nowego identyfikatora URI wersji klucza podczas tworzenia nowej wersji. Aby dowiedzieć się, jak zaktualizować konto magazynu w celu użycia nowej wersji klucza, zobacz Konfigurowanie szyfrowania przy użyciu kluczy zarządzanych przez klienta przechowywanych w usłudze Azure Key Vault lub Konfigurowanie szyfrowania przy użyciu kluczy zarządzanych przez klienta przechowywanych w zarządzanym module HSM usługi Azure Key Vault.

Odwoływanie dostępu do konta magazynu korzystającego z kluczy zarządzanych przez klienta

Aby odwołać dostęp do konta magazynu korzystającego z kluczy zarządzanych przez klienta, wyłącz klucz w magazynie kluczy. Aby dowiedzieć się, jak wyłączyć klucz, zobacz Odwoływanie dostępu do konta magazynu korzystającego z kluczy zarządzanych przez klienta.

Po wyłączeniu klucza klienci nie mogą wywoływać operacji odczytujących lub zapisujących do zasobu lub jego metadanych. Próby wywołania tych operacji nie powiedzą się z kodem błędu 403 (Zabronione) dla wszystkich użytkowników.

Aby ponownie wywołać te operacje, przywróć dostęp do klucza zarządzanego przez klienta.

Wszystkie operacje danych, które nie są wymienione w poniższych sekcjach, mogą być kontynuowane po odwołaniu kluczy zarządzanych przez klienta lub po wyłączeniu lub usunięciu klucza.

Aby odwołać dostęp do kluczy zarządzanych przez klienta, użyj programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

Operacje usługi Blob Storage, które kończą się niepowodzeniem po odwołaniu klucza

- Wyświetlanie listy obiektów blob, gdy są wywoływane z parametrem

include=metadataw identyfikatorze URI żądania - Uzyskiwanie obiektu blob

- Pobieranie właściwości obiektu blob

- Pobieranie metadanych obiektu blob

- Ustawianie metadanych obiektu blob

- Obiekt blob migawki, gdy jest wywoływany z nagłówkiem

x-ms-meta-nameżądania - Kopiowanie obiektu blob

- Kopiowanie obiektu blob z adresu URL

- Ustawianie warstwy obiektu blob

- Umieść blok

- Put Block From URL

- Blok dołączania

- Append Block From URL

- Umieść obiekt blob

- Umieść stronę

- Put Page From URL

- Przyrostowe kopiowanie obiektu blob

Operacje usługi Azure Files, które kończą się niepowodzeniem po odwołaniu klucza

- Tworzenie uprawnienia

- Uzyskiwanie uprawnień

- Wyświetlanie listy katalogów i plików

- Utwórz katalog

- Pobieranie właściwości katalogu

- Ustawianie właściwości katalogu

- Pobieranie metadanych katalogu

- Ustawianie metadanych katalogu

- Tworzenie pliku

- Pobieranie pliku

- Pobieranie właściwości pliku

- Ustawianie właściwości pliku

- Umieść zakres

- Umieść zakres od adresu URL

- Pobieranie metadanych pliku

- Ustawianie metadanych pliku

- Kopiuj plik

- Zmienianie nazwy pliku

Klucze zarządzane przez klienta dla dysków zarządzanych platformy Azure

Klucze zarządzane przez klienta są również dostępne do zarządzania szyfrowaniem dysków zarządzanych platformy Azure. Klucze zarządzane przez klienta zachowują się inaczej w przypadku dysków zarządzanych niż w przypadku zasobów usługi Azure Storage. Aby uzyskać więcej informacji, zobacz Szyfrowanie po stronie serwera dysków zarządzanych platformy Azure dla systemu Windows lub Serwera szyfrowania dysków zarządzanych platformy Azure dla systemu Linux.

Następne kroki

- Szyfrowanie w usłudze Azure Storage dla danych magazynowanych

- Konfigurowanie szyfrowania za pomocą kluczy zarządzanych przez klienta przechowywanych w usłudze Azure Key Vault

- Konfigurowanie szyfrowania przy użyciu kluczy zarządzanych przez klienta przechowywanych w zarządzanym module HSM usługi Azure Key Vault

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla