Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Storage automatycznie szyfruje wszystkie dane na koncie magazynu na poziomie usługi przy użyciu 256-bitowego szyfrowania AES, jednego z najsilniejszych dostępnych szyfrów blokowych i jest zgodny ze standardem FIPS 140-2. Klienci, którzy wymagają wyższego poziomu pewności, że ich dane są bezpieczne, mogą również włączyć 256-bitowe szyfrowanie AES na poziomie infrastruktury usługi Azure Storage na potrzeby podwójnego szyfrowania. Podwójne szyfrowanie danych usługi Azure Storage chroni przed scenariuszem, w którym może zostać naruszony jeden z algorytmów szyfrowania lub kluczy. W tym scenariuszu dodatkowa warstwa szyfrowania nadal chroni dane.

Szyfrowanie infrastruktury można włączyć dla całego konta magazynowego lub dla zakresu szyfrowania. Gdy szyfrowanie infrastruktury jest włączone dla konta magazynu lub zakresu szyfrowania, dane są szyfrowane dwa razy — raz na poziomie usługi i raz na poziomie infrastruktury — z dwoma różnymi algorytmami szyfrowania i dwoma różnymi kluczami.

Szyfrowanie na poziomie usługi obsługuje korzystanie z kluczy zarządzanych przez firmę Microsoft lub kluczy zarządzanych przez klienta za pomocą usługi Azure Key Vault lub modelu zabezpieczeń sprzętu zarządzanego przez usługę Key Vault (HSM). Szyfrowanie na poziomie infrastruktury opiera się na kluczach zarządzanych przez firmę Microsoft i zawsze używa oddzielnego klucza. Aby uzyskać więcej informacji na temat zarządzania kluczami za pomocą szyfrowania usługi Azure Storage, zobacz About encryption key management (Informacje o zarządzaniu kluczami szyfrowania).

Aby podwójnie zaszyfrować dane, należy najpierw utworzyć konto magazynu lub zakres szyfrowania skonfigurowany na potrzeby szyfrowania infrastruktury. W tym artykule opisano sposób włączania szyfrowania infrastruktury.

Ważne

Szyfrowanie infrastruktury jest zalecane w scenariuszach, w których podwójne szyfrowanie danych jest niezbędne w przypadku wymagań dotyczących zgodności. W większości innych scenariuszy szyfrowanie usługi Azure Storage zapewnia wystarczająco zaawansowany algorytm szyfrowania, a użycie szyfrowania infrastruktury jest mało prawdopodobne.

Tworzenie konta z włączonym szyfrowaniem infrastruktury

Aby włączyć szyfrowanie infrastruktury dla konta magazynu, należy skonfigurować konto magazynu tak, aby używało szyfrowania infrastruktury podczas tworzenia konta. Nie można włączyć ani wyłączyć szyfrowania infrastruktury po utworzeniu konta. Konto magazynu musi mieć typ ogólnego przeznaczenia w wersji 2, blokowy obiekt blob w warstwie Premium, stronicowy obiekt blob premium lub udziały plików w warstwie Premium.

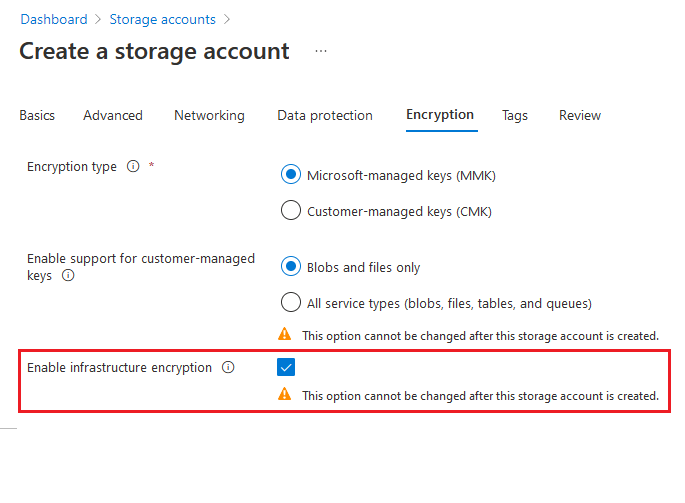

Aby utworzyć konto magazynu z włączonym szyfrowaniem infrastruktury za pomocą witryny Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do strony Konta magazynu.

Wybierz przycisk Dodaj, aby dodać nowy obiekt blob ogólnego przeznaczenia w wersji 2, blokowy obiekt blob w warstwie Premium, stronicowy obiekt blob w warstwie Premium lub konto udziału plików w warstwie Premium.

Na karcie Szyfrowanie znajdź pozycję Włącz szyfrowanie infrastruktury i wybierz pozycję Włączone.

Wybierz pozycję Przejrzyj i utwórz, aby zakończyć tworzenie konta magazynowego.

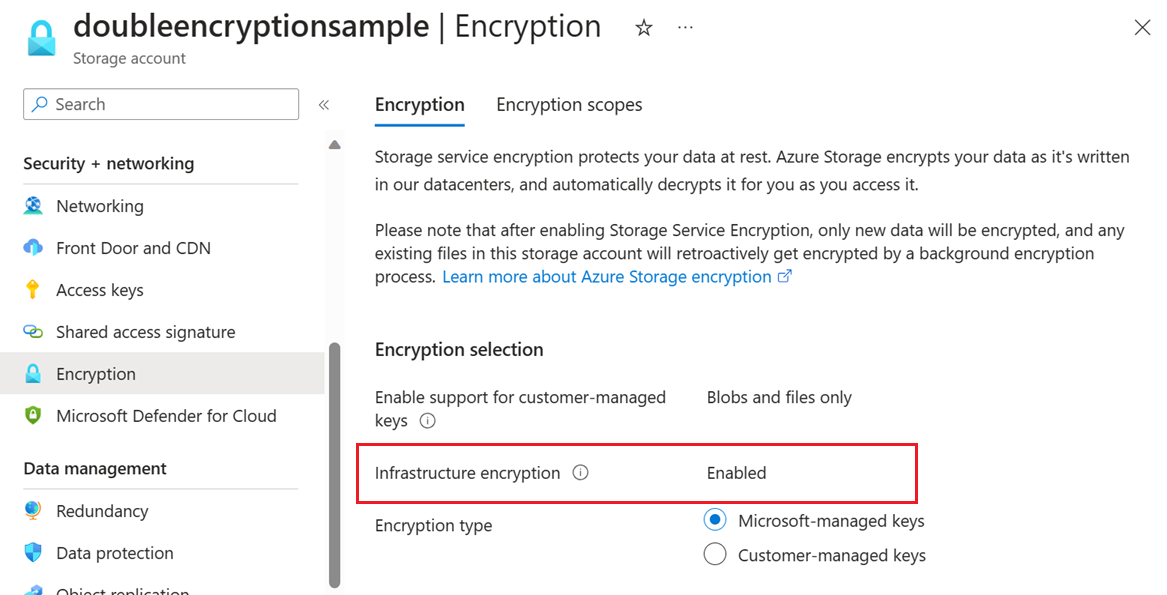

Aby sprawdzić, czy szyfrowanie infrastruktury jest włączone dla konta magazynu w Azure Portal, wykonaj następujące kroki:

W portalu Azure przejdź do swojego konta magazynowego.

W obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie.

Usługa Azure Policy udostępnia zasady domyślne, które wymagają włączenia szyfrowania infrastruktury dla kont magazynowych. Aby uzyskać więcej informacji, zobacz sekcję Storage w wbudowanych definicjach zasad usługi Azure Policy.

Tworzenie zakresu szyfrowania z włączonym szyfrowaniem infrastruktury

Jeśli szyfrowanie infrastruktury jest włączone dla konta, dowolny zakres szyfrowania utworzony na tym koncie automatycznie używa szyfrowania infrastruktury. Jeśli szyfrowanie infrastruktury nie jest włączone na poziomie konta, masz możliwość włączenia go dla zakresu szyfrowania w czasie tworzenia zakresu. Nie można zmienić ustawienia szyfrowania infrastruktury dla zakresu szyfrowania po utworzeniu zakresu. Aby uzyskać więcej informacji, zobacz Tworzenie zakresu szyfrowania.