Włączanie uwierzytelniania Microsoft Entra Domain Services dla usługi Azure Files

Usługa Azure Files obsługuje uwierzytelnianie oparte na tożsamościach dla udziałów plików systemu Windows za pośrednictwem bloku komunikatów serwera (SMB) przy użyciu protokołu uwierzytelniania Kerberos przy użyciu następujących metod:

- Lokalne usługi domena usługi Active Directory (AD DS)

- Usługi domenowe Microsoft Entra

- Microsoft Entra Kerberos dla tożsamości użytkowników hybrydowych

Ten artykuł koncentruje się na włączaniu i konfigurowaniu usług Microsoft Entra Domain Services (dawniej Azure domena usługi Active Directory Services) na potrzeby uwierzytelniania opartego na tożsamościach przy użyciu udziałów plików platformy Azure. W tym scenariuszu uwierzytelniania poświadczenia firmy Microsoft Entra i poświadczenia usług Microsoft Entra Domain Services są takie same i mogą być używane zamiennie.

Zdecydowanie zalecamy przejrzenie sekcji Jak działa, aby wybrać odpowiednie źródło usługi AD na potrzeby uwierzytelniania. Konfiguracja różni się w zależności od wybranego źródła usługi AD.

Jeśli dopiero zaczynasz korzystać z usługi Azure Files, zalecamy przeczytanie naszego przewodnika planowania przed przeczytaniem tego artykułu.

Uwaga

Usługa Azure Files obsługuje uwierzytelnianie Kerberos za pomocą usług Microsoft Entra Domain Services z szyfrowaniem RC4-HMAC i AES-256. Zalecamy używanie protokołu AES-256.

Usługa Azure Files obsługuje uwierzytelnianie dla usług Microsoft Entra Domain Services z pełną lub częściową (zakresową) synchronizacją z identyfikatorem Entra firmy Microsoft. W przypadku środowisk z synchronizacją o określonym zakresie administratorzy powinni pamiętać, że usługa Azure Files uwzględnia tylko przypisania ról RBAC platformy Azure przyznane podmiotom zabezpieczeń, które są synchronizowane. Przypisania ról przyznane tożsamościom, które nie są synchronizowane z identyfikatora Entra firmy Microsoft do usług Microsoft Entra Domain Services, zostaną zignorowane przez usługę Azure Files.

Dotyczy

| Typ udziału plików | SMB | NFS |

|---|---|---|

| Udziały plików w warstwie Standardowa (GPv2), LRS/ZRS | ||

| Udziały plików w warstwie Standardowa (GPv2), GRS/GZRS | ||

| Udziały plików w warstwie Premium (FileStorage), LRS/ZRS |

Wymagania wstępne

Przed włączeniem usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB dla udziałów plików platformy Azure upewnij się, że zostały spełnione następujące wymagania wstępne:

Wybierz lub utwórz dzierżawę firmy Microsoft Entra.

Możesz użyć nowej lub istniejącej dzierżawy. Dzierżawa i udział plików, do którego chcesz uzyskać dostęp, muszą być skojarzone z tą samą subskrypcją.

Aby utworzyć nową dzierżawę firmy Microsoft Entra, możesz dodać dzierżawę firmy Microsoft Entra i subskrypcję firmy Microsoft Entra. Jeśli masz istniejącą dzierżawę firmy Microsoft Entra, ale chcesz utworzyć nową dzierżawę do użytku z udziałami plików platformy Azure, zobacz Tworzenie dzierżawy usługi Microsoft Entra.

Włącz usługi Microsoft Entra Domain Services w dzierżawie firmy Microsoft Entra.

Aby obsługiwać uwierzytelnianie przy użyciu poświadczeń firmy Microsoft Entra, należy włączyć usługi Microsoft Entra Domain Services dla dzierżawy firmy Microsoft Entra. Jeśli nie jesteś administratorem dzierżawy microsoft Entra, skontaktuj się z administratorem i postępuj zgodnie ze wskazówkami krok po kroku, aby włączyć usługi Microsoft Entra Domain Services przy użyciu witryny Azure Portal.

Ukończenie wdrożenia usług Microsoft Entra Domain Services trwa zwykle około 15 minut. Przed przejściem do następnego kroku sprawdź, czy stan kondycji usług Microsoft Entra Domain Services ma wartość Uruchomiona z włączoną synchronizacją skrótów haseł.

Przyłącz do domeny maszynę wirtualną platformy Azure za pomocą usług Microsoft Entra Domain Services.

Aby uzyskać dostęp do udziału plików platformy Azure przy użyciu poświadczeń firmy Microsoft Entra z maszyny wirtualnej, maszyna wirtualna musi być przyłączona do usługi Microsoft Entra Domain Services. Aby uzyskać więcej informacji na temat dołączania maszyny wirtualnej do domeny, zobacz Dołączanie maszyny wirtualnej z systemem Windows Server do domeny zarządzanej. Uwierzytelnianie usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB z udziałami plików platformy Azure jest obsługiwane tylko na maszynach wirtualnych platformy Azure działających w wersjach systemu operacyjnego powyżej systemu Windows 7 lub Windows Server 2008 R2.

Uwaga

Maszyny wirtualne nieprzyłączonych do domeny mogą uzyskiwać dostęp do udziałów plików platformy Azure przy użyciu uwierzytelniania usług Microsoft Entra Domain Services tylko wtedy, gdy maszyna wirtualna ma niezwiązaną łączność sieciową z kontrolerami domeny dla usług Microsoft Entra Domain Services. Zwykle wymaga to sieci VPN typu lokacja-lokacja lub typu punkt-lokacja.

Wybierz lub utwórz udział plików platformy Azure.

Wybierz nowy lub istniejący udział plików skojarzony z tą samą subskrypcją co dzierżawa firmy Microsoft Entra. Aby uzyskać informacje na temat tworzenia nowego udziału plików, zobacz Tworzenie udziału plików w usłudze Azure Files. Aby uzyskać optymalną wydajność, zalecamy, aby udział plików był w tym samym regionie co maszyna wirtualna, z której planujesz uzyskać dostęp do udziału.

Zweryfikuj łączność usługi Azure Files, instalowania udziałów plików platformy Azure przy użyciu klucza konta magazynu.

Aby sprawdzić, czy maszyna wirtualna i udział plików są prawidłowo skonfigurowane, spróbuj zamontować udział plików przy użyciu klucza konta magazynu. Aby uzyskać więcej informacji, zobacz Instalowanie udziału plików platformy Azure i uzyskiwanie dostępu do udziału w systemie Windows.

Dostępność w regionach

Uwierzytelnianie usługi Azure Files za pomocą usług Microsoft Entra Domain Services jest dostępne we wszystkich regionach Azure Public, Gov i China.

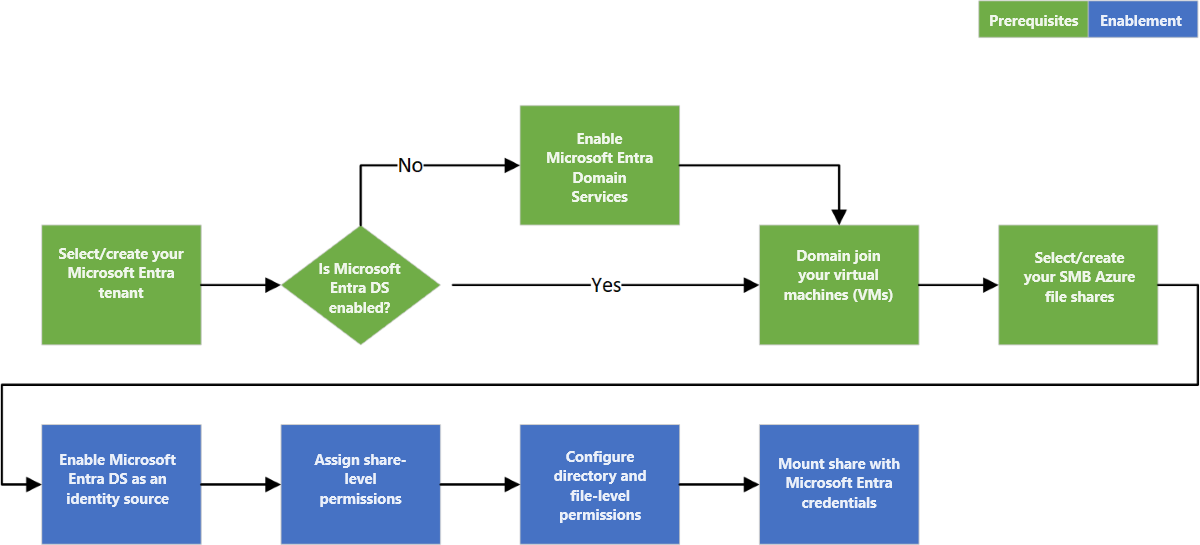

Omówienie przepływu pracy

Przed włączeniem uwierzytelniania usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB dla udziałów plików platformy Azure sprawdź, czy identyfikator Entra firmy Microsoft i środowiska usługi Azure Storage są prawidłowo skonfigurowane. Zalecamy zapoznanie się z wymaganiami wstępnymi , aby upewnić się, że zostały wykonane wszystkie wymagane kroki.

Wykonaj następujące kroki, aby udzielić dostępu do zasobów usługi Azure Files przy użyciu poświadczeń firmy Microsoft Entra:

- Włącz uwierzytelnianie usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB dla konta magazynu, aby zarejestrować konto magazynu w skojarzonym wdrożeniu usług Microsoft Entra Domain Services.

- Przypisz uprawnienia na poziomie udziału do tożsamości entra firmy Microsoft (użytkownika, grupy lub jednostki usługi).

- Połączenie do udziału plików platformy Azure przy użyciu klucza konta magazynu i skonfiguruj listy kontroli dostępu (ACL) systemu Windows dla katalogów i plików.

- Zainstaluj udział plików platformy Azure z maszyny wirtualnej przyłączonej do domeny.

Na poniższym diagramie przedstawiono pełny przepływ pracy umożliwiający włączenie uwierzytelniania usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB dla usługi Azure Files.

Włączanie uwierzytelniania usług Microsoft Entra Domain Services dla konta

Aby włączyć uwierzytelnianie usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB dla usługi Azure Files, możesz ustawić właściwość na kontach magazynu przy użyciu witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure. Ustawienie tej właściwości niejawnie „przyłącza do domeny” konto magazynu ze skojarzonym wdrożeniem usług Microsoft Entra Domain Services. Uwierzytelnianie usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB jest następnie włączone dla wszystkich nowych i istniejących udziałów plików na koncie magazynu.

Pamiętaj, że możesz włączyć uwierzytelnianie usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB dopiero po pomyślnym wdrożeniu usług Microsoft Entra Domain Services w dzierżawie firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz wymagania wstępne.

Aby włączyć uwierzytelnianie usług Microsoft Entra Domain Services za pośrednictwem protokołu SMB w witrynie Azure Portal, wykonaj następujące kroki:

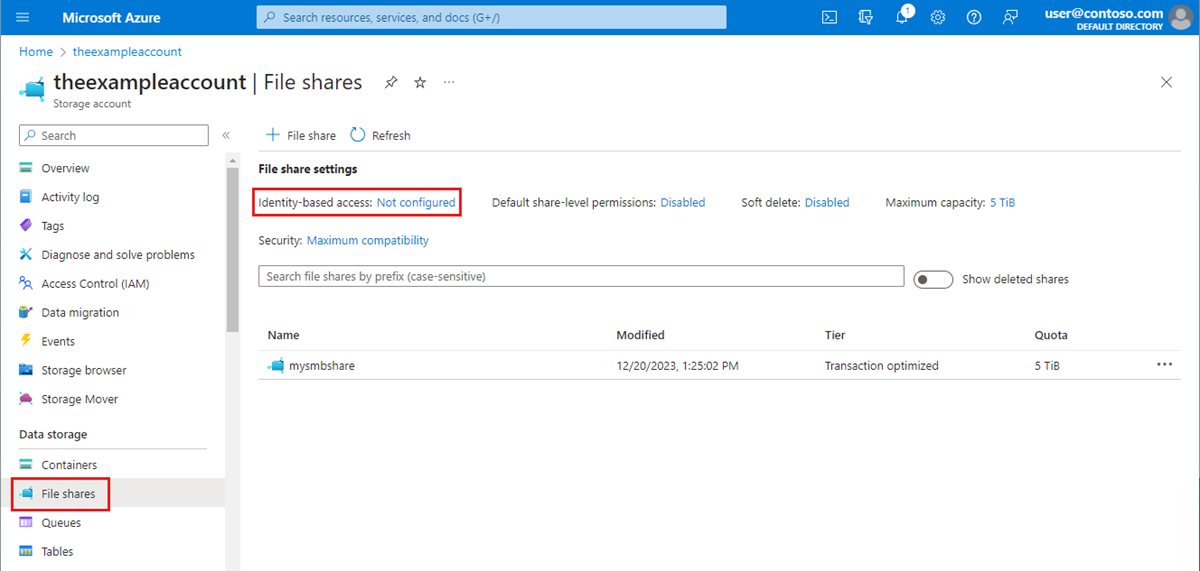

W witrynie Azure Portal przejdź do istniejącego konta magazynu lub utwórz konto magazynu.

Wybierz pozycję Udziały plików magazynu>danych.

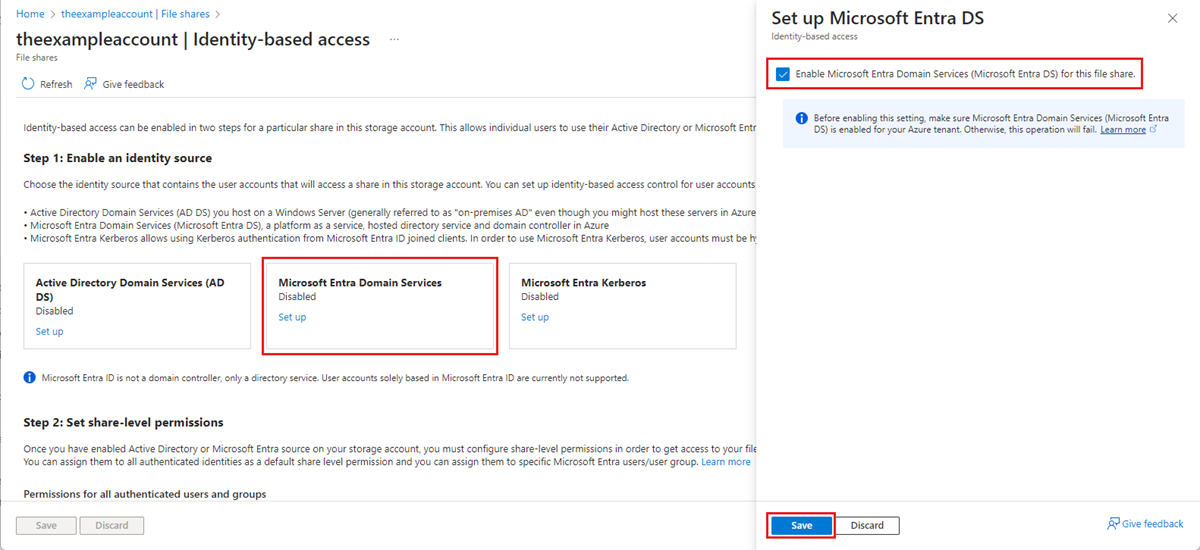

W sekcji Ustawienia udziału plików wybierz pozycję Dostęp oparty na tożsamości: Nieskonfigurowane.

W obszarze Microsoft Entra Domain Services wybierz pozycję Skonfiguruj, a następnie włącz tę funkcję, zaznaczając pole wyboru.

Wybierz pozycję Zapisz.

Zalecane: używanie szyfrowania AES-256

Domyślnie uwierzytelnianie usługi Microsoft Entra Domain Services używa szyfrowania Kerberos RC4. Zalecamy skonfigurowanie go do używania szyfrowania Kerberos AES-256, postępując zgodnie z tymi instrukcjami.

Akcja wymaga uruchomienia operacji w domenie usługi Active Directory zarządzanej przez usługi Microsoft Entra Domain Services, aby uzyskać dostęp do kontrolera domeny w celu żądania zmiany właściwości w obiekcie domeny. Poniższe polecenia cmdlet to polecenia cmdlet programu PowerShell dla systemu Windows Server, a nie polecenia cmdlet programu Azure PowerShell. W związku z tym te polecenia programu PowerShell muszą być uruchamiane z komputera klienckiego przyłączonego do domeny usług Microsoft Entra Domain Services.

Ważne

Polecenia cmdlet programu PowerShell systemu Windows Server Active Directory w tej sekcji muszą być uruchamiane w programie Windows PowerShell 5.1 z komputera klienckiego przyłączonego do domeny usług Microsoft Entra Domain Services. Program PowerShell 7.x i usługa Azure Cloud Shell nie będą działać w tym scenariuszu.

Zaloguj się do komputera klienckiego przyłączonego do domeny jako użytkownik usługi Microsoft Entra Domain Services z wymaganymi uprawnieniami. Musisz mieć dostęp do zapisu do msDS-SupportedEncryptionTypes atrybutu obiektu domeny. Zazwyczaj członkowie grupy AAD DC Administracja istrators będą mieli niezbędne uprawnienia. Otwórz normalną sesję programu PowerShell (bez podwyższonych uprawnień) i wykonaj następujące polecenia.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Ważne

Jeśli wcześniej używano szyfrowania RC4 i zaktualizować konto magazynu do używania protokołu AES-256, należy uruchomić klist purge go na kliencie, a następnie ponownie zainstalować udział plików, aby uzyskać nowe bilety Protokołu Kerberos za pomocą protokołu AES-256.

Przypisywanie uprawnień na poziomie udziału

Aby uzyskać dostęp do zasobów usługi Azure Files przy użyciu uwierzytelniania opartego na tożsamościach, tożsamość (użytkownik, grupa lub jednostka usługi) musi mieć niezbędne uprawnienia na poziomie udziału. Ten proces jest podobny do określania uprawnień udziału systemu Windows, w którym określasz typ dostępu, który określony użytkownik musi mieć do udziału plików. Wskazówki przedstawione w tej sekcji przedstawiają sposób przypisywania uprawnień do odczytu, zapisu lub usuwania udziału plików do tożsamości. Zdecydowanie zalecamy przypisywanie uprawnień przez jawne deklarowanie akcji i akcji danych w przeciwieństwie do używania symbolu wieloznakowego (*) .

Większość użytkowników powinna przypisywać uprawnienia na poziomie udziału do określonych użytkowników lub grup firmy Microsoft, a następnie skonfigurować listy ACL systemu Windows pod kątem szczegółowej kontroli dostępu na poziomie katalogu i pliku. Możesz również skonfigurować domyślne uprawnienie na poziomie udziału, aby zezwolić na dostęp współautora, współautora z podwyższonym poziomem uprawnień lub czytelnika domyślne uprawnienie na poziomie udziału do wszystkich uwierzytelnionych tożsamości.

Istnieje pięć wbudowanych ról platformy Azure dla usługi Azure Files, spośród których niektóre role umożliwiają przyznawanie uprawnień na poziomie udziału użytkownikom i grupom:

- Uprzywilejowany współautor danych pliku magazynu umożliwia odczyt, zapis, usuwanie i modyfikowanie list ACL systemu Windows w udziałach plików platformy Azure za pośrednictwem protokołu SMB poprzez zastępowaniem istniejących list ACL systemu Windows.

- Uprzywilejowany czytelnik danych plików magazynu umożliwia dostęp do odczytu w udziałach plików platformy Azure za pośrednictwem protokołu SMB przez zastąpienie istniejących list ACL systemu Windows.

- Współautor udziału SMB danych pliku magazynu umożliwia dostęp do odczytu, zapisu i usuwania w udziałach plików platformy Azure za pośrednictwem protokołu SMB.

- Współautor udziału SMB danych pliku magazynu o podwyższonym poziomie uprawnień umożliwia odczyt, zapis, usuwanie i modyfikowanie list ACL systemu Windows w udziałach plików platformy Azure za pośrednictwem protokołu SMB.

- Czytelnik udziału SMB danych magazynu umożliwia dostęp do odczytu w udziałach plików platformy Azure za pośrednictwem protokołu SMB.

Ważne

Pełna kontrola administracyjna udziału plików, w tym możliwość przejęcia własności pliku, wymaga użycia klucza konta magazynu. kontrola Administracja istracyjna nie jest obsługiwana przy użyciu poświadczeń firmy Microsoft Entra.

Możesz użyć witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure, aby przypisać wbudowane role do tożsamości microsoft Entra użytkownika w celu udzielenia uprawnień na poziomie udziału. Należy pamiętać, że przypisanie roli platformy Azure na poziomie udziału może zająć trochę czasu. Zalecamy używanie uprawnień na poziomie udziału do zarządzania dostępem wysokiego poziomu do grupy usługi AD reprezentującej grupę użytkowników i tożsamości, a następnie wykorzystanie list ACL systemu Windows do szczegółowej kontroli dostępu na poziomie katalogu/pliku.

Przypisywanie roli platformy Azure do tożsamości firmy Microsoft Entra

Ważne

Przypisz uprawnienia przez jawne deklarowanie akcji i akcji danych w przeciwieństwie do używania symbolu wieloznakowego (*). Jeśli niestandardowa definicja roli dla akcji danych zawiera symbol wieloznaczny, wszystkie tożsamości przypisane do tej roli mają dostęp dla wszystkich możliwych akcji danych. Oznacza to, że wszystkie takie tożsamości również zostaną przyznane każdej nowej akcji danych dodanej do platformy. Dodatkowy dostęp i uprawnienia przyznane za pośrednictwem nowych akcji lub akcji danych mogą być niechcianym zachowaniem klientów korzystających z symboli wieloznacznych.

Aby przypisać rolę platformy Azure do tożsamości firmy Microsoft Entra przy użyciu witryny Azure Portal, wykonaj następujące kroki:

- W witrynie Azure Portal przejdź do udziału plików lub utwórz udział plików.

- Wybierz Access Control (Zarządzanie dostępem i tożsamościami).

- Wybierz pozycję Dodaj przypisanie roli

- W bloku Dodawanie przypisania roli wybierz odpowiednią wbudowaną rolę (na przykład Czytelnik udziału SMB plików magazynu lub Współautor udziału SMB danych pliku magazynu) z listy Rola. Pozostaw opcję Przypisz dostęp do w ustawieniu domyślnym: Użytkownik, grupa lub jednostka usługi firmy Microsoft. Wybierz docelową tożsamość firmy Microsoft Entra według nazwy lub adresu e-mail.

- Wybierz pozycję Przejrzyj i przypisz , aby ukończyć przypisanie roli.

Konfigurowanie list ACL systemu Windows

Po przypisaniu uprawnień na poziomie udziału za pomocą kontroli dostępu opartej na rolach można przypisać listy ACL systemu Windows na poziomie katalogu głównego, katalogu lub pliku. Należy traktować uprawnienia na poziomie udziału jako strażnik wysokiego poziomu, który określa, czy użytkownik może uzyskać dostęp do udziału, natomiast listy ACL systemu Windows działają na bardziej szczegółowym poziomie, aby określić, jakie operacje użytkownik może wykonać na poziomie katalogu lub pliku.

Usługa Azure Files obsługuje pełny zestaw podstawowych i zaawansowanych uprawnień. Listy ACL systemu Windows można wyświetlać i konfigurować w katalogach i plikach w udziale plików platformy Azure, instalując udział, a następnie korzystając z Eksploratora plików systemu Windows lub uruchamiając polecenieicacl lub Set-ACL.

Następujące zestawy uprawnień są obsługiwane w katalogu głównym udziału plików:

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authenticated Users:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Aby uzyskać więcej informacji, zobacz Konfigurowanie uprawnień na poziomie katalogu i plików za pośrednictwem protokołu SMB.

Instalowanie udziału plików przy użyciu klucza konta magazynu

Przed skonfigurowaniem list ACL systemu Windows należy najpierw zainstalować udział plików na maszynie wirtualnej przyłączonej do domeny przy użyciu klucza konta magazynu. W tym celu zaloguj się do maszyny wirtualnej przyłączonej do domeny jako użytkownik Microsoft Entra, otwórz wiersz polecenia systemu Windows i uruchom następujące polecenie. Pamiętaj, aby zastąpić <YourStorageAccountName>wartości , <FileShareName>i <YourStorageAccountKey> własnymi wartościami. Jeśli Z: jest już używany, zastąp go dostępną literą dysku. Klucz konta magazynu można znaleźć w witrynie Azure Portal, przechodząc do konta magazynu i wybierając pozycję Zabezpieczenia i klucze dostępu do sieci>. Możesz też użyć Get-AzStorageAccountKey polecenia cmdlet programu PowerShell.

Ważne jest, aby użyć net use polecenia systemu Windows do zainstalowania udziału na tym etapie, a nie programu PowerShell. Jeśli użyjesz programu PowerShell do zainstalowania udziału, udział nie będzie widoczny dla systemu Windows Eksplorator plików lub cmd.exe i nie będzie można skonfigurować list ACL systemu Windows.

Uwaga

Może zostać wyświetlona lista ACL pełna kontrola zastosowana do roli. Zazwyczaj oferuje to już możliwość przypisywania uprawnień. Jednak ze względu na to, że istnieją kontrole dostępu na dwóch poziomach (poziom udziału i poziom pliku/katalogu), jest to ograniczone. Tylko użytkownicy, którzy mają rolę Współautor z podwyższonym poziomem uprawnień protokołu SMB i tworzą nowy plik lub katalog, mogą przypisywać uprawnienia do tych nowych plików lub katalogów bez użycia klucza konta magazynu. Wszystkie inne przypisanie uprawnień do pliku/katalogu wymaga najpierw nawiązania połączenia z udziałem przy użyciu klucza konta magazynu.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Konfigurowanie list ACL systemu Windows przy użyciu Eksplorator plików systemu Windows

Po zainstalowaniu udziału plików platformy Azure należy skonfigurować listy ACL systemu Windows. Można to zrobić przy użyciu Eksplorator plików systemu Windows lub icacls.

Wykonaj następujące kroki, aby użyć Eksplorator plików systemu Windows, aby udzielić pełnych uprawnień do wszystkich katalogów i plików w udziale plików, w tym katalogu głównym.

- Otwórz Eksplorator plików systemu Windows i kliknij prawym przyciskiem myszy plik/katalog i wybierz polecenie Właściwości.

- Wybierz kartę Zabezpieczenia.

- Wybierz pozycję Edytuj, aby zmienić uprawnienia.

- Możesz zmienić uprawnienia istniejących użytkowników lub wybrać pozycję Dodaj , aby udzielić uprawnień nowym użytkownikom.

- W oknie monitu o dodanie nowych użytkowników wprowadź docelową nazwę użytkownika, do którego chcesz udzielić uprawnień w polu Wprowadź nazwy obiektów do wybrania , a następnie wybierz pozycję Sprawdź nazwy , aby znaleźć pełną nazwę UPN użytkownika docelowego.

- Wybierz przycisk OK.

- Na karcie Zabezpieczenia wybierz wszystkie uprawnienia, które chcesz przyznać nowemu użytkownikowi.

- Wybierz Zastosuj.

Konfigurowanie list ACL systemu Windows przy użyciu list icacls

Skorzystaj z poniższego polecenia systemu Windows, aby udzielić pełnych uprawnień do wszystkich katalogów i plików w ramach udziału plików, w tym do katalogu głównego. Pamiętaj, aby zastąpić wartości symboli zastępczych w przykładzie własnymi wartościami.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Aby uzyskać więcej informacji na temat ustawiania list ACL systemu Windows i różnych typów obsługiwanych uprawnień, zobacz dokumentację wiersza polecenia dla icacls.

Instalowanie udziału plików z maszyny wirtualnej przyłączonej do domeny

Poniższy proces sprawdza, czy udział plików i uprawnienia dostępu zostały prawidłowo skonfigurowane i czy można uzyskać dostęp do udziału plików platformy Azure z maszyny wirtualnej przyłączonej do domeny. Należy pamiętać, że przypisanie roli platformy Azure na poziomie udziału może zająć trochę czasu.

Zaloguj się do maszyny wirtualnej przyłączonej do domeny przy użyciu tożsamości firmy Microsoft Entra, do której udzielono uprawnień. Pamiętaj, aby zalogować się przy użyciu poświadczeń firmy Microsoft Entra. Jeśli dysk jest już zainstalowany przy użyciu klucza konta magazynu, musisz ponownie odłączyć dysk lub zalogować się.

Uruchom poniższy skrypt programu PowerShell lub użyj witryny Azure Portal , aby trwale zainstalować udział plików platformy Azure i zamapować go na dysk Z: w systemie Windows. Jeśli Z: jest już używany, zastąp go dostępną literą dysku. Ponieważ uwierzytelniono się, nie musisz podać klucza konta magazynu. Skrypt sprawdzi, czy to konto magazynu jest dostępne za pośrednictwem portu TCP 445, który jest używany przez port SMB. Pamiętaj, aby zastąpić <storage-account-name> wartości i <file-share-name> własnymi wartościami. Aby uzyskać więcej informacji, zobacz Używanie udziału plików platformy Azure z systemem Windows.

Jeśli nie używasz niestandardowych nazw domen, należy zainstalować udziały plików platformy Azure przy użyciu sufiksu file.core.windows.net, nawet jeśli skonfigurujesz prywatny punkt końcowy dla udziału.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

Możesz również użyć net-use polecenia z poziomu wiersza polecenia systemu Windows, aby zainstalować udział plików. Pamiętaj, aby zastąpić <YourStorageAccountName> wartości i <FileShareName> własnymi wartościami.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Instalowanie udziału plików z maszyny wirtualnej nieprzyłączonych do domeny lub maszyny wirtualnej przyłączonej do innej domeny usługi AD

Nieprzyłączonych do domeny maszyn wirtualnych lub maszyn wirtualnych, które są przyłączone do innej domeny niż konto magazynu, mogą uzyskiwać dostęp do udziałów plików platformy Azure przy użyciu uwierzytelniania usług Microsoft Entra Domain Services tylko wtedy, gdy maszyna wirtualna ma niezwiązaną łączność sieciową z kontrolerami domeny dla usług Microsoft Entra Domain Services, które znajdują się na platformie Azure. Zwykle wymaga to skonfigurowania sieci VPN typu lokacja-lokacja lub typu punkt-lokacja. Użytkownik, który uzyskuje dostęp do udziału plików, musi mieć tożsamość (tożsamość firmy Microsoft Entra zsynchronizowana z identyfikatorem Entra firmy Microsoft z usługami Microsoft Entra Domain Services) w domenie zarządzanej usług Microsoft Entra Domain Services i musi podać jawne poświadczenia (nazwa użytkownika i hasło).

Aby zainstalować udział plików z maszyny wirtualnej nieprzyłączonych do domeny, użytkownik musi:

- Podaj poświadczenia, takie jak DOMAINNAME\username , gdzie DOMAINNAME jest domeną usług Microsoft Entra Domain Services, a nazwa użytkownika jest nazwą użytkownika tożsamości w usługach Microsoft Entra Domain Services lub

- Użyj notacji username@domainFQDN, gdzie nazwa domenyFQDN jest w pełni kwalifikowaną nazwą domeny.

Użycie jednej z tych metod umożliwi klientowi skontaktowanie się z kontrolerem domeny w domenie usług Microsoft Entra Domain Services w celu zażądania i odebrania biletów Protokołu Kerberos.

Na przykład:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

lub

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Następne kroki

Aby przyznać dodatkowym użytkownikom dostęp do udziału plików, postępuj zgodnie z instrukcjami w temacie Przypisywanie uprawnień na poziomie udziału i Konfigurowanie list ACL systemu Windows.

Aby uzyskać więcej informacji na temat uwierzytelniania opartego na tożsamościach dla usługi Azure Files, zobacz następujące zasoby:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla