Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Użytkownicy mogą logować się do usługi Azure Virtual Desktop z dowolnego miejsca przy użyciu różnych urządzeń i klientów. Istnieją jednak pewne środki, które należy podjąć, aby zapewnić bezpieczeństwo środowiska i użytkowników. Użycie Microsoft Entra uwierzytelniania wieloskładnikowego (MFA) z usługą Azure Virtual Desktop powoduje monitowanie użytkowników podczas procesu logowania o inną formę identyfikacji oprócz nazwy użytkownika i hasła. Możesz wymusić uwierzytelnianie wieloskładnikowe dla usługi Azure Virtual Desktop przy użyciu dostępu warunkowego, a także określić, czy ma on zastosowanie do klienta internetowego, aplikacji mobilnych, klientów klasycznych, czy wszystkich klientów.

Gdy użytkownik nawiązuje połączenie z sesją zdalną, musi uwierzytelnić się w usłudze Azure Virtual Desktop i hoście sesji. Jeśli uwierzytelnianie wieloskładnikowe jest włączone, jest używane podczas nawiązywania połączenia z usługą Azure Virtual Desktop, a użytkownik jest monitowany o konto użytkownika i drugą formę uwierzytelniania w taki sam sposób, jak w przypadku uzyskiwania dostępu do innych usług. Gdy użytkownik rozpoczyna sesję zdalną, nazwa użytkownika i hasło są wymagane dla hosta sesji, ale jest to bezproblemowe dla użytkownika, jeśli logowanie jednokrotne jest włączone. Aby uzyskać więcej informacji, zobacz Metody uwierzytelniania.

Częstotliwość monitowania użytkownika o ponowne uwierzytelnienie zależy od Microsoft Entra zasad okresu istnienia sesji adaptacyjnej dostępu warunkowego. Zapamiętywanie poświadczeń jest wygodne, ale może również sprawić, że wdrożenia przy użyciu urządzeń osobistych będą mniej bezpieczne. Aby chronić użytkowników, możesz upewnić się, że klient częściej prosi o Microsoft Entra poświadczeń uwierzytelniania wieloskładnikowego. Aby skonfigurować to zachowanie, można użyć częstotliwości logowania dostępu warunkowego.

Dowiedz się, jak wymusić uwierzytelnianie wieloskładnikowe dla usługi Azure Virtual Desktop i opcjonalnie skonfigurować częstotliwość logowania w poniższych sekcjach.

Wymagania wstępne

Oto, czego potrzebujesz, aby rozpocząć pracę:

- Przypisz użytkownikom licencję obejmującą Tożsamość Microsoft Entra P1 lub P2.

- Grupa Microsoft Entra z użytkownikami usługi Azure Virtual Desktop przypisanymi jako członkowie grupy.

- Włącz Microsoft Entra uwierzytelnianie wieloskładnikowe.

Tworzenie zasad dostępu warunkowego

Poniżej przedstawiono sposób tworzenia zasad dostępu warunkowego, które wymagają uwierzytelniania wieloskładnikowego podczas nawiązywania połączenia z usługą Azure Virtual Desktop:

Zaloguj się do centrum administracyjne Microsoft Entra co najmniej jako administrator dostępu warunkowego.

Przejdź do pozycji Ochrona>zasad dostępu >warunkowego.

Wybierz pozycję Nowe zasady.

Nadaj zasadom nazwę. Zalecamy, aby organizacje utworzyły zrozumiały standard nazw swoich zasad.

W obszarze Przypisania>Użytkownicy wybierz 0 wybranych użytkowników i grup.

Na karcie Dołączanie wybierz pozycję Wybierz użytkowników i grupy , a następnie zaznacz pozycję Użytkownicy i grupy, a następnie w obszarze Wybierz wybierz 0 wybranych użytkowników i grup.

W otwartym nowym okienku wyszukaj i wybierz grupę zawierającą użytkowników usługi Azure Virtual Desktop jako członków grupy, a następnie wybierz pozycję Wybierz.

W obszarze Przypisania Zasoby docelowe> wybierz pozycję Nie wybrano żadnych zasobów docelowych.

Z listy rozwijanej Wybierz, do czego mają zastosowanie te zasady, pozostaw wartość domyślną Zasoby (dawniej aplikacje w chmurze). Na karcie Dołączanie wybierz pozycję Wybierz zasoby, a następnie w obszarze Wybierz wybierz pozycję Brak.

W nowym okienku, które zostanie otwarte, wyszukaj i wybierz niezbędne aplikacje na podstawie zasobów, które chcesz chronić. Wybierz odpowiednią kartę dla danego scenariusza. Podczas wyszukiwania nazwy aplikacji na platformie Azure użyj terminów wyszukiwania rozpoczynających się od nazwy aplikacji w kolejności zamiast słów kluczowych, które zawiera nazwa aplikacji poza kolejnością. Jeśli na przykład chcesz użyć usługi Azure Virtual Desktop, w tej kolejności musisz wprowadzić ciąg "Azure Virtual". Jeśli wprowadzisz wartość "virtual" samodzielnie, wyszukiwanie nie zwróci żądanej aplikacji.

W przypadku usługi Azure Virtual Desktop (opartej na usłudze Azure Resource Manager) można skonfigurować uwierzytelnianie wieloskładnikowe w tych różnych aplikacjach:

Usługa Azure Virtual Desktop (identyfikator

9cdead84-a844-4324-93f2-b2e6bb768d07aplikacji), która ma zastosowanie, gdy użytkownik subskrybuje usługę Azure Virtual Desktop, uwierzytelnia się w bramie usługi Azure Virtual Desktop Gateway podczas połączenia oraz gdy informacje diagnostyczne są wysyłane do usługi z urządzenia lokalnego użytkownika.Porada

Wcześniej nazwa aplikacji to Windows Virtual Desktop. Jeśli dostawca zasobów Microsoft.DesktopVirtualization został zarejestrowany przed zmianą nazwy wyświetlanej, aplikacja będzie mieć nazwę Windows Virtual Desktop o tym samym identyfikatorze aplikacji co usługa Azure Virtual Desktop.

Pulpit zdalny Microsoft (identyfikator

a4a365df-50f1-4397-bc59-1a1564b8bb9caplikacji) i logowanie do chmury systemu Windows (identyfikator270efc09-cd0d-444b-a71f-39af4910ec45aplikacji ). Mają one zastosowanie, gdy użytkownik uwierzytelnia się na hoście sesji po włączeniu logowania jednokrotnego . Zalecamy dopasowanie zasad dostępu warunkowego między tymi aplikacjami a aplikacją Azure Virtual Desktop, z wyjątkiem częstotliwości logowania.Ważna

Klienci, którzy uzyskują dostęp do usługi Azure Virtual Desktop, używają aplikacji Pulpit zdalny Microsoft Tożsamość Entra do uwierzytelniania na hoście sesji. Nadchodząca zmiana spowoduje przeniesienie uwierzytelniania do aplikacji Tożsamość Entra logowania do chmury systemu Windows. Aby zapewnić płynne przejście, należy dodać obie aplikacje Tożsamość Entra do zasad urzędu certyfikacji.

Nie wybieraj aplikacji o nazwie Azure Virtual Desktop Azure Resource Manager Provider (identyfikator

50e95039-b200-4007-bc97-8d5790743a63aplikacji). Ta aplikacja jest używana tylko do pobierania kanału informacyjnego użytkownika i nie powinna mieć uwierzytelniania wieloskładnikowego.

Po wybraniu aplikacji wybierz pozycję Wybierz.

W obszarzeWarunkiprzypisania> wybierz pozycję 0 warunków.

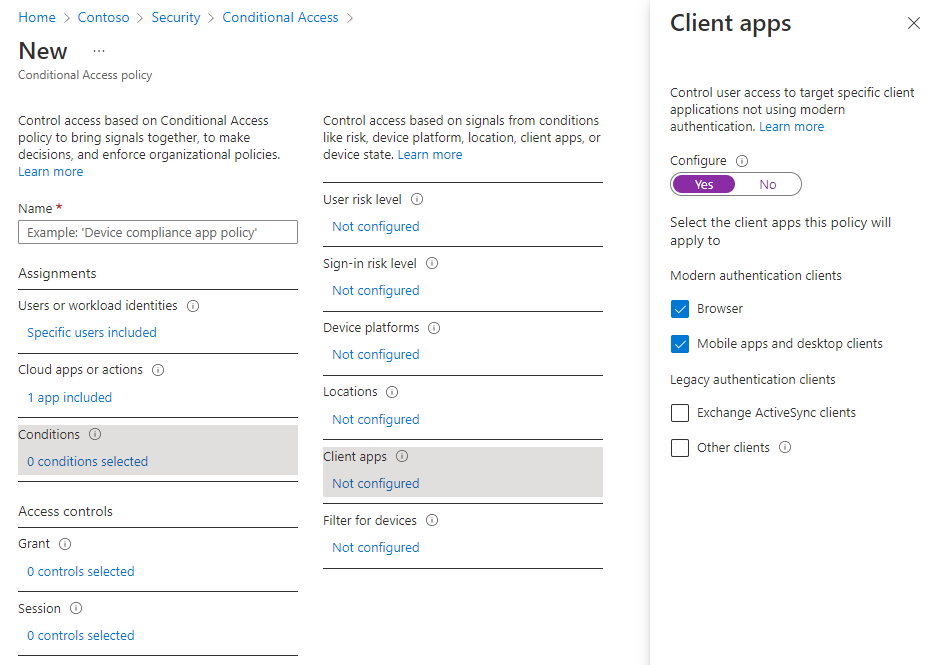

W obszarze Aplikacje klienckie wybierz pozycję Nie skonfigurowano.

W nowym okienku, które zostanie otwarte, w obszarze Konfiguruj wybierz pozycję Tak.

Wybierz aplikacje klienckie, które mają zastosowanie do następujących zasad:

- Wybierz pozycję Przeglądarka , jeśli chcesz, aby zasady były stosowane do klienta internetowego.

- Wybierz pozycję Aplikacje mobilne i klienci klasyczni , jeśli chcesz zastosować zasady do innych klientów.

- Zaznacz oba pola wyboru, jeśli chcesz zastosować zasady do wszystkich klientów.

- Usuń zaznaczenie wartości dla starszych klientów uwierzytelniania.

Po wybraniu aplikacji klienckich, do które mają zastosowanie te zasady, wybierz pozycję Gotowe.

W obszarze Kontrola> dostępuUdziel wybierz pozycję 0 wybranych kontrolek.

W otwartym nowym okienku wybierz pozycję Udziel dostępu.

Zaznacz opcję Wymagaj uwierzytelniania wieloskładnikowego, a następnie wybierz pozycję Wybierz.

W dolnej części strony ustaw pozycję Włącz zasadyna Wł ., a następnie wybierz pozycję Utwórz.

Uwaga

Gdy używasz klienta internetowego do logowania się do usługi Azure Virtual Desktop za pośrednictwem przeglądarki, dziennik wyświetli identyfikator aplikacji klienckiej jako a85cf173-4192-42f8-81fa-777a763e6e2c (klient usługi Azure Virtual Desktop). Dzieje się tak, ponieważ aplikacja kliencka jest wewnętrznie połączona z identyfikatorem aplikacji serwera, w której ustawiono zasady dostępu warunkowego.

Porada

Niektórzy użytkownicy mogą zobaczyć monit o nazwie Pozostań zalogowany do wszystkich twoich aplikacji, jeśli urządzenie z systemem Windows, z którym korzystają, nie jest jeszcze zarejestrowane w Tożsamość Microsoft Entra. Jeśli usuną zaznaczenie pozycji Zezwalaj mojej organizacji na zarządzanie moim urządzeniem i wybranie pozycji Nie, zaloguj się tylko do tej aplikacji, może zostać wyświetlony monit o częstsze uwierzytelnianie.

Konfigurowanie częstotliwości logowania

Zasady częstotliwości logowania umożliwiają skonfigurowanie częstotliwości logowania użytkowników podczas uzyskiwania dostępu do zasobów opartych na Microsoft Entra. Może to pomóc w zabezpieczeniu środowiska i jest szczególnie ważne w przypadku urządzeń osobistych, gdzie lokalny system operacyjny może nie wymagać uwierzytelniania wieloskładnikowego lub nie może zostać automatycznie zablokowany po braku aktywności. Użytkownicy są monitowane o uwierzytelnienie tylko wtedy, gdy podczas uzyskiwania dostępu do zasobu jest wymagany nowy token dostępu od Tożsamość Microsoft Entra.

Zasady częstotliwości logowania powodują różne zachowanie na podstawie wybranej aplikacji Microsoft Entra:

| Nazwa aplikacji | Identyfikator aplikacji | Zachowanie |

|---|---|---|

| Usługa Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Wymusza ponowne uwierzytelnianie, gdy użytkownik subskrybuje usługę Azure Virtual Desktop, ręcznie odświeża listę zasobów i uwierzytelnia się w bramie usługi Azure Virtual Desktop Gateway podczas połączenia. Po zakończeniu okresu ponownego uwierzytelniania odświeżanie kanału informacyjnego w tle i przekazywanie diagnostyki w trybie dyskretnym kończy się niepowodzeniem, dopóki użytkownik nie zakończy kolejnego interaktywnego logowania do Microsoft Entra. |

|

Pulpit zdalny Microsoft Logowanie do chmury systemu Windows |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Wymusza ponowne uwierzytelnianie, gdy użytkownik loguje się do hosta sesji po włączeniu logowania jednokrotnego . Obie aplikacje powinny być skonfigurowane razem, ponieważ klienci usługi Azure Virtual Desktop wkrótce przełączą się z używania aplikacji Pulpit zdalny Microsoft do aplikacji logowania do chmury systemu Windows w celu uwierzytelnienia na hoście sesji. |

Aby skonfigurować okres, po którym użytkownik zostanie poproszony o ponowne zalogowanie się:

- Otwórz utworzone wcześniej zasady.

- W obszarze Sesja kontroli> dostępu wybierz 0 wybranych kontrolek.

- W okienku Sesja wybierz pozycję Częstotliwość logowania.

- Wybierz pozycję Okresowe ponowne uwierzytelnianie lub Za każdym razem.

- Jeśli wybierzesz opcję Okresowe ponowne uwierzytelnianie, ustaw wartość okresu, po którym użytkownik zostanie poproszony o ponowne zalogowanie się podczas wykonywania akcji wymagającej nowego tokenu dostępu, a następnie wybierz pozycję Wybierz. Na przykład ustawienie wartości na 1 i godziny wymaga uwierzytelniania wieloskładnikowego, jeśli połączenie zostanie uruchomione ponad godzinę po ostatnim uwierzytelnieniu użytkownika.

- Opcja Za każdym razem jest obsługiwana tylko wtedy, gdy jest stosowana do aplikacji Pulpit zdalny Microsoft i Windows Cloud Login, gdy logowanie jednokrotne jest włączone dla puli hostów. Jeśli wybierzesz opcję Za każdym razem, użytkownicy będą monitować o ponowne uwierzytelnienie podczas uruchamiania nowego połączenia po upływie od 5 do 10 minut od ostatniego uwierzytelniania.

- W dolnej części strony wybierz pozycję Zapisz.

Uwaga

- Ponowne uwierzytelnianie ma miejsce tylko wtedy, gdy użytkownik musi uwierzytelnić się w zasobie i potrzebny jest nowy token dostępu. Po nawiązaniu połączenia użytkownicy nie będą monitować, nawet jeśli połączenie trwa dłużej niż skonfigurowana częstotliwość logowania.

- Użytkownicy muszą ponownie uwierzytelnić, jeśli wystąpi zakłócenie sieci, które wymusza ponowne ustanowienie sesji po skonfigurowaniu częstotliwości logowania. Może to prowadzić do częstszych żądań uwierzytelniania w niestabilnych sieciach.

Microsoft Entra maszyn wirtualnych hosta sesji przyłączonych

Aby połączenia zakończyły się pomyślnie, należy wyłączyć starszą metodę logowania uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników. Jeśli nie chcesz ograniczać logowania do silnych metod uwierzytelniania, takich jak Windows Hello dla firm, musisz wykluczyć aplikację Sign-In maszyny wirtualnej z systemem Windows platformy Azure z zasad dostępu warunkowego.