Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Organizacje mogą zwiększyć bezpieczeństwo urządzeń z systemem Windows na platformie Azure lub połączyć się przy użyciu usługi Azure Arc, integrując się z uwierzytelnianiem firmy Microsoft Entra. Teraz możesz użyć identyfikatora Entra firmy Microsoft jako podstawowej platformy uwierzytelniania do protokołu RDP (Remote Desktop Protocol) w systemie Windows Server 2019 Datacenter w wersji lub nowszej lub Windows 10 1809 lub nowszej. Następnie można centralnie kontrolować i wymuszać kontrolę dostępu na podstawie ról (RBAC) platformy Azure i zasady dostępu warunkowego, które zezwalają na dostęp do urządzeń lub odmawiają dostępu do tych urządzeń.

W tym artykule pokazano, jak utworzyć i skonfigurować maszynę z systemem Windows oraz zalogować się przy użyciu uwierzytelniania opartego na identyfikatorze Entra firmy Microsoft.

Istnieje wiele korzyści zabezpieczeń związanych z używaniem uwierzytelniania opartego na identyfikatorze Entra firmy Microsoft do logowania się na urządzeniach z systemem Windows na platformie Azure lub połączonych przy użyciu usługi Azure Arc. Obejmują one:

- Użyj uwierzytelniania Entra firmy Microsoft, w tym bez hasła, aby zalogować się na urządzeniach z systemem Windows. Zmniejsz zależność od kont administratorów lokalnych.

- Użyj zasad złożoności hasła i okresu istnienia hasła skonfigurowanych dla identyfikatora Entra firmy Microsoft, które również ułatwiają zabezpieczanie urządzeń z systemem Windows.

- Użyj kontroli dostępu opartej na rolach platformy Azure:

- Określ, kto może zalogować się jako zwykły użytkownik lub z uprawnieniami administratora.

- Gdy użytkownicy dołączają do zespołu lub opuszczają zespół, możesz zaktualizować zasady kontroli dostępu opartej na rolach platformy Azure, aby udzielić dostępu zgodnie z potrzebami.

- Gdy pracownicy opuszczają organizację i ich konta użytkowników są wyłączone lub usuwane z identyfikatora Entra firmy Microsoft, nie mają już dostępu do Twoich zasobów.

- Użyj polityki dostępu warunkowego „odporne na phishing MFA” i innych sygnałów, takich jak ryzyko logowania użytkownika.

- Użyj Azure Policy, aby wdrożyć i przeprowadzić inspekcję zasad wymagających logowania Microsoft Entra dla urządzeń z systemem Windows oraz oznaczyć użycie niezatwierdzonych kont lokalnych na urządzeniach.

- Użyj Intune do automatyzacji i skalowania łączenia się z Microsoft Entra wraz z automatycznym rejestrowaniem maszyn wirtualnych Windows na platformie Azure, które są częścią wdrożeń infrastruktury wirtualnych pulpitów (VDI). Automatyczna rejestracja w rozwiązaniu MDM wymaga licencji Microsoft Entra ID P1. Maszyny wirtualne z systemem Windows Server nie obsługują rejestracji w rozwiązaniu MDM.

Automatyczna rejestracja w rozwiązaniu MDM wymaga licencji Microsoft Entra ID P1. Maszyny wirtualne z systemem Windows Server nie obsługują rejestracji w rozwiązaniu MDM.

Ważne

Po włączeniu tej funkcji maszyna wirtualna Azure lub maszyna z obsługą usługi Arc zostanie przyłączona do Microsoft Entra. Nie można dołączyć ich do innej domeny, takiej jak lokalna usługa Active Directory lub usługi Microsoft Entra Domain Services. Jeśli musisz to zrobić, odłącz urządzenie od firmy Microsoft Entra, odinstalowując rozszerzenie. Ponadto w przypadku wdrożenia obsługiwanego złotego obrazu można włączyć uwierzytelnianie identyfikatora Entra firmy Microsoft, instalując rozszerzenie.

Wymagania

Obsługiwane regiony platformy Azure i dystrybucje systemu Windows

Ta funkcja obsługuje obecnie następujące dystrybucje systemu Windows:

- Zainstalowany system Windows 11 21H2 lub nowszy.

- Zainstalowano system Windows 10 w wersji 1809 lub nowszej.

- System Windows Server 1809 lub nowszy zainstalowany ze środowiskiem pulpitu.

- Zainstalowany system Windows 11 24H2 lub nowszy.

- System Windows Server 2025 lub nowszy zainstalowany ze środowiskiem pulpitu.

Ta funkcja jest teraz dostępna w następujących chmurach platformy Azure:

- Globalna platforma Azure

- Azure Government

- Platforma Microsoft Azure obsługiwana przez firmę 21Vianet

Uwaga

Obrazy ze wzmocnionymi zabezpieczeniami CIS obsługują uwierzytelnianie Microsoft Entra ID dla ofert Microsoft Windows Enterprise i Microsoft Windows Server. Aby uzyskać więcej informacji, zobacz: Wzmocnione Obrazy CIS na Microsoft Windows Enterprise.

Wymagania dotyczące sieci

Aby włączyć uwierzytelnianie Microsoft Entra na maszynach wirtualnych w Azure lub serwerach z systemem Windows z obsługą Arc, należy upewnić się, że konfiguracja sieci zezwala na dostęp wychodzący do następujących punktów końcowych poprzez port TCP 443.

Globalna platforma Azure:

-

https://enterpriseregistration.windows.net: Rejestracja urządzenia.

-

http://169.254.169.254: punkt końcowy usługi Azure Instance Metadata Service.

-

http://localhost:40342: Interfejs usługi metadanych wystąpienia Arc.

-

https://login.microsoftonline.com: Przepływy uwierzytelniania. -

https://pas.windows.net: Przepływy kontroli dostępu opartej na rolach na platformie Azure.

Azure Government:

-

https://enterpriseregistration.microsoftonline.us: Rejestracja urządzenia.

-

http://169.254.169.254: punkt końcowy usługi Azure Instance Metadata Service.

-

http://localhost:40342: Punkt końcowy usługi metadanych wystąpienia Arc.

-

https://login.microsoftonline.us: Przepływy uwierzytelniania. -

https://pasff.usgovcloudapi.net: Przepływy kontroli dostępu opartej na rolach na platformie Azure.

Platforma Microsoft Azure obsługiwana przez firmę 21Vianet:

-

https://enterpriseregistration.partner.microsoftonline.cn: Rejestracja urządzenia.

-

http://169.254.169.254: punkt końcowy usługi Azure Instance Metadata Service.

-

http://localhost:40342: Punkt końcowy usługi metadanych wystąpienia Arc.

-

https://login.chinacloudapi.cn: Procesy uwierzytelniania. -

https://pas.chinacloudapi.cn: Przepływy kontroli dostępu opartej na rolach na platformie Azure.

W przypadku serwerów z systemem Windows z obsługą usługi Azure Arc więcej wymagań sieciowych znajduje się w dokumentacji serwera połączonego z usługą Arc.

Wymagania dotyczące uwierzytelniania

Konta gościa firmy Microsoft Entra nie mogą łączyć się z maszynami wirtualnymi platformy Azure, maszynami wirtualnymi z włączoną usługą Azure Bastion ani serwerami z systemem Windows z obsługą usługi Arc za pośrednictwem uwierzytelniania firmy Microsoft Entra.

Włącz logowanie Microsoft Entra dla maszyny wirtualnej z systemem Windows na platformie Azure lub w Arc-obsługiwanym systemie Windows Server.

Aby użyć logowania Microsoft Entra dla maszyny wirtualnej z systemem Windows na platformie Azure lub w systemie Windows Server z obsługą Azure Arc, musisz:

- Włącz rozszerzenie logowania Microsoft Entra dla urządzenia.

- Konfigurowanie przypisań ról platformy Azure dla użytkowników.

Włączanie rozszerzenia logowania w usłudze Microsoft Entra

Postępuj zgodnie z odpowiednim linkiem dla urządzenia, aby uzyskać szczegółowe instrukcje i przykłady dotyczące wdrażania.

Przed zainstalowaniem rozszerzenia logowania maszyny wirtualnej Microsoft Entra należy włączyć systemowo przypisaną tożsamość zarządzaną na maszynie wirtualnej platformy Azure lub na Serwerze Windows z obsługą Arc. Tożsamości zarządzane są przechowywane w jednej dzierżawie Microsoft Entra i nie obsługują scenariuszy obejmujących wiele katalogów.

W poniższych przykładach przedstawiono szablony platformy Azure dla rozszerzeń maszyn wirtualnych oraz rozszerzeń dla systemu Windows Server z włączoną obsługą Arc.

{

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.Compute/virtualMachines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2015-06-15",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "1.0",

"autoUpgradeMinorVersion": true

}

}

]

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.HybridCompute/machines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2024-07-10",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "2.1.0.0",

"autoUpgradeMinorVersion": true,

"settings": {

"mdmId": ""

}

}

}

]

}

Uwaga

Rozszerzenie logowania Microsoft Entra dla systemu Windows Server z obsługą Arc wymaga właściwości zagnieżdżonej mdmId w settings. Wartość właściwości może być pozostawiona jako pusty ciąg.

Po zainstalowaniu rozszerzenia na urządzeniu, provisioningState pokazuje Succeeded.

Konfigurowanie przypisań ról

Konto użytkownika w usłudze Microsoft Entra musi zostać dodane do przypisania roli na platformie Azure, zanim użytkownik będzie mógł zalogować się do maszyn wirtualnych platformy Azure lub systemu Windows Server połączonego z usługą Arc. Te same role są używane zarówno dla maszyn wirtualnych platformy Azure, jak i systemu Windows Server z obsługą usługi Arc.

Aby przypisać role użytkownika, musisz mieć rolę Administratora dostępu do danych maszyny wirtualnej lub dowolną rolę obejmującą Microsoft.Authorization/roleAssignments/write akcję, taką jak rola Administrator kontroli dostępu opartej na rolach. Jeśli jednak używasz innej roli niż administrator dostępu do danych maszyny wirtualnej, zalecamy dodanie warunku w celu zmniejszenia uprawnień do tworzenia przypisań ról.

- Logowanie administratora maszyny wirtualnej: Użytkownicy, którzy mają przypisaną tę rolę, mogą zalogować się do maszyny wirtualnej platformy Azure z uprawnieniami administratora.

- Logowanie użytkownika maszyny wirtualnej: Użytkownicy, którzy mają przypisaną tę rolę, mogą logować się do maszyny wirtualnej platformy Azure przy użyciu zwykłych uprawnień użytkownika.

Uwaga

Ręczne podniesienie uprawnień użytkownika do roli administratora lokalnego na urządzeniu przez dodanie użytkownika do członka lokalnej grupy administratorów lub uruchomienie net localgroup administrators /add "AzureAD\UserUpn" polecenia nie jest obsługiwane. Aby autoryzować logowanie, musisz użyć ról na platformie Azure.

Uwaga

Użytkownik platformy Azure z przypisaną rolą Właściciel lub Współautor nie ma automatycznie uprawnień do logowania się na urządzeniach. Celem jest zapewnienie audytowanej separacji między grupą osób zarządzających maszynami wirtualnymi a grupą osób, które mogą uzyskiwać dostęp do maszyn wirtualnych.

Poniższa dokumentacja zawiera szczegółowe informacje krok po kroku dotyczące dodawania kont użytkowników do przypisań ról na platformie Azure:

- Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal

- Przypisywanie ról platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure

- Przypisywanie ról platformy Azure przy użyciu programu Azure PowerShell

Logowanie przy użyciu poświadczeń usługi Microsoft Entra na maszynie wirtualnej z systemem Windows

Możesz zalogować się za pośrednictwem protokołu RDP przy użyciu jednej z dwóch metod:

- Bez hasła przy użyciu dowolnego z obsługiwanych poświadczeń firmy Microsoft Entra (zalecane)

- Hasło/Ograniczone logowanie bez hasła z użyciem Windows Hello dla Firm wdrażane z wykorzystaniem modelu zaufania opartego na certyfikatach

Logowanie przy użyciu uwierzytelniania bez hasła za pomocą identyfikatora Entra firmy Microsoft

Aby używać uwierzytelniania bez hasła dla maszyn wirtualnych z systemem Windows na platformie Azure, potrzebujesz maszyny klienckiej z systemem Windows i hosta sesji (VM) w następujących systemach operacyjnych:

- Windows 11 z zainstalowanymi aktualizacjami zbiorczymi z października 2022 roku dla systemu Windows 11 (KB5018418) lub nowszymi.

- System Windows 10 w wersji 20H2 lub nowszej z zainstalowanymi aktualizacjami zbiorczymi 2022-10 dla systemu Windows 10 (KB5018410) lub nowszym.

- Windows Server 2022 z aktualizacją zbiorczą z października 2022 dla systemu operacyjnego Microsoft Server (KB5018421) lub późniejszą.

Uwaga

W przypadku logowania się do opcji komputera zdalnego przy użyciu konta internetowego nie ma potrzeby dołączania urządzenia lokalnego do domeny lub identyfikatora Entra firmy Microsoft.

Aby nawiązać połączenie z komputerem zdalnym:

- Uruchom Połączenie pulpitu zdalnego za pomocą wyszukiwania Windows lub poprzez uruchomienie polecenia

mstsc.exe. - Wybierz pozycję Użyj konta internetowego, aby zalogować się do opcji komputera zdalnego na karcie Zaawansowane . Ta opcja jest równoważna

enablerdsaadauthwłaściwości RDP. Aby uzyskać więcej informacji, zobacz Obsługiwane właściwości protokołu RDP z usługami pulpitu zdalnego. - Określ nazwę komputera zdalnego i wybierz pozycję Połącz.

Ważne

Nie można użyć adresu IP z opcją Użyj konta internetowego do logowania się do komputera zdalnego . Nazwa musi być zgodna z nazwą hosta urządzenia zdalnego w systemie Microsoft Entra ID i być dostępna w sieci, umożliwiając ustalanie adresu IP urządzenia zdalnego.

- Po wyświetleniu monitu o poświadczenia określ nazwę użytkownika w formacie

user@domain.com. - Podczas nawiązywania połączenia z nowym komputerem zostanie wyświetlony monit o zezwolenie na połączenie pulpitu zdalnego. Firma Microsoft Entra zapamiętuje maksymalnie 15 hostów przez 30 dni przed ponownym wyświetleniem monitu. Jeśli widzisz to okno dialogowe, wybierz pozycję Tak , aby nawiązać połączenie.

Ważne

Jeśli Twoja organizacja korzysta z dostępu warunkowego firmy Microsoft Entra, urządzenie musi spełniać wymagania dostępu warunkowego, aby zezwolić na połączenie z komputerem zdalnym. Zasady dostępu warunkowego można zastosować do aplikacji Pulpit zdalny firmy Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) w celu uzyskania kontrolowanego dostępu.

Uwaga

Ekran blokady systemu Windows w sesji zdalnej nie obsługuje tokenów uwierzytelniania entra firmy Microsoft ani metod uwierzytelniania bez hasła, takich jak klucze FIDO. Brak obsługi tych metod uwierzytelniania oznacza, że użytkownicy nie mogą odblokować ekranów w sesji zdalnej. Podczas próby zablokowania sesji zdalnej za pośrednictwem akcji użytkownika lub zasad systemowych sesja jest zamiast tego rozłączona, a usługa wysyła komunikat do użytkownika. Rozłączenie sesji gwarantuje również, że po ponownym uruchomieniu połączenia po okresie braku aktywności identyfikator Entra firmy Microsoft ponownie sprawdza odpowiednie zasady dostępu warunkowego.

Logowanie przy użyciu hasła/ograniczonego uwierzytelniania bez hasła przy użyciu identyfikatora Entra firmy Microsoft

Ważne

Zdalne połączenie z maszynami wirtualnymi, które są przyłączone do Microsoft Entra ID, jest dozwolone tylko z komputerów z systemem Windows 10 lub nowszym, które są zarejestrowane w Microsoft Entra (minimalna wymagana kompilacja to 20H1) lub przyłączone do Microsoft Entra czy przyłączone hybrydowo do Microsoft Entra do tego samego katalogu co maszyny wirtualne. Ponadto, aby korzystać z RDP przy użyciu poświadczeń Microsoft Entra, użytkownicy muszą należeć do jednej z dwóch ról usługi Azure: logowanie administratora maszyny wirtualnej lub logowanie użytkownika maszyny wirtualnej.

Jeśli używasz komputera zarejestrowanego przez Microsoft Entra z systemem Windows 10 lub nowszym, musisz wprowadzić poświadczenia w AzureAD\UPN formacie (na przykład AzureAD\john@contoso.com). Obecnie możesz użyć usługi Azure Bastion do logowania się przy użyciu uwierzytelniania microsoft Entra za pośrednictwem interfejsu wiersza polecenia platformy Azure i natywnego klienta RDP mstsc.

Aby zalogować się do maszyny wirtualnej z systemem Windows Server 2019 przy użyciu identyfikatora Entra firmy Microsoft:

- Przejdź do strony przeglądu maszyny wirtualnej włączonej przy użyciu logowania firmy Microsoft Entra.

- Wybierz pozycję Połącz , aby otworzyć okienko Połącz z maszyną wirtualną .

- Wybierz pozycję Pobierz plik RDP.

- Wybierz Otwórz, aby uruchomić klienta Połączenie pulpitu zdalnego.

- Wybierz pozycję Połącz , aby otworzyć okno dialogowe logowania systemu Windows.

- Zaloguj się przy użyciu poświadczeń usługi Microsoft Entra.

Teraz logujesz się do maszyny wirtualnej platformy Azure z systemem Windows Server 2019 z uprawnieniami roli przypisanymi, takimi jak użytkownik maszyny wirtualnej lub administrator maszyny wirtualnej.

Uwaga

Możesz zapisać plik .RDP lokalnie na swoim komputerze, aby uruchamiać przyszłe połączenia pulpitu zdalnego z maszyną wirtualną bez konieczności przechodzenia do strony przeglądu maszyny wirtualnej w portalu Azure i używając opcji Połącz.

Wymuszanie zasad dostępu warunkowego

Możesz wymusić zasady dostępu warunkowego, takie jak "odporne na wyłudzenie informacji uwierzytelnianie wieloskładnikowe" lub sprawdzanie ryzyka logowania użytkownika, zanim użytkownicy będą mogli uzyskać dostęp do urządzeń z systemem Windows na platformie Azure lub w systemie Windows Server z obsługą usługi Arc. Aby zastosować zasady dostępu warunkowego, należy wybrać aplikację Microsoft Azure Windows Virtual Machine Sign-in z opcji przypisywania aplikacji lub akcji w chmurze.

Zasady dostępu warunkowego ograniczające logowanie przy użyciu reguł konfiguracji urządzeń nie są obsługiwane podczas nawiązywania połączenia z urządzenia z systemem Windows Server.

Uwaga

Jeśli potrzebujesz uwierzytelniania wieloskładnikowego jako kontroli, musisz dostarczyć potwierdzenie uwierzytelniania jako część klienta, który inicjuje sesję RDP na docelowym urządzeniu z systemem Windows. Aplikacja pulpitu zdalnego w systemie Windows obsługuje zasady dostępu warunkowego, jednak jeśli używasz logowania internetowego, musisz użyć numeru PIN usługi Windows Hello dla firm lub uwierzytelniania biometrycznego. Dodano obsługę uwierzytelniania biometrycznego do klienta RDP w systemie Windows 10 w wersji 1809. Pulpit zdalny korzystający z uwierzytelniania usługi Windows Hello dla firm jest dostępny tylko dla wdrożeń korzystających z modelu zaufania certyfikatów i nie jest dostępny dla modelu zaufania kluczy.

Używanie usługi Azure Policy do spełnienia standardów i oceny zgodności

Używanie usługi Azure Policy w celu:

- Upewnij się, że logowanie microsoft Entra jest włączone dla nowych i istniejących urządzeń z systemem Windows.

- Sprawdź zgodność swojego środowiska na dużą skalę, korzystając z pulpitu nawigacyjnego zgodności.

Dzięki tej funkcji można użyć wielu poziomów wymuszania. Możesz oznaczyć nowe i istniejące urządzenia z systemem Windows w środowisku, które nie mają włączonego logowania firmy Microsoft Entra. Za pomocą usługi Azure Policy można również wdrożyć rozszerzenie Microsoft Entra na maszynach wirtualnych z systemem Windows na platformie Azure lub w systemie Windows Server z obsługą usługi Arc.

Oprócz tych funkcji można użyć usługi Azure Policy do wykrywania i flagowania maszyn z systemem Windows, które mają niezatwierdzone konta lokalne utworzone na swoich urządzeniach. Aby dowiedzieć się więcej, zapoznaj się z tematem Azure Policy.

Rozwiązywanie problemów z wdrażaniem

Rozszerzenie AADLoginForWindows musi zostać pomyślnie zainstalowane, aby urządzenie zakończyło proces dołączania do firmy Microsoft. Jeśli nie można poprawnie zainstalować rozszerzenia, wykonaj następujące kroki:

Połącz się z urządzeniem i sprawdź plik CommandExecution.log w folderze C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Jeśli rozszerzenie zostanie uruchomione ponownie po początkowym niepowodzeniu, dziennik z błędem wdrożenia zostanie zapisany jako CommandExecution_YYYYMMDDHHMMSSSSS.log.

Otwórz okno programu PowerShell na urządzeniu. Sprawdź, czy następujące zapytania względem punktu końcowego usługi Azure Instance Metadata Service uruchomionego na hoście zwracają oczekiwane dane wyjściowe:

W przypadku maszyn wirtualnych platformy Azure:

Polecenie uruchomienia Oczekiwane dane wyjściowe curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Poprawne informacje o maszynie wirtualnej usługi Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Prawidłowy identyfikator dzierżawcy skojarzony z subskrypcją Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Prawidłowy token dostępu wystawiony przez usługę Microsoft Entra ID dla tożsamości zarządzanej przypisanej do tej maszyny wirtualnej W przypadku serwerów Windows obsługujących Arc:

Polecenie uruchomienia Oczekiwane dane wyjściowe curl.exe -H Metadata:true "http://localhost:40342/metadata/instance?api-version=2017-08-01"Poprawne informacje o systemie Windows Server obsługiwanym przez Azure Arc curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/info?api-version=2018-02-01"Prawidłowy identyfikator dzierżawcy skojarzony z subskrypcją Azure curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Prawidłowy token dostępu wystawiony przez Microsoft Entra ID dla zarządzanej tożsamości przypisanej do tego Windows Server obsługiwanego przez Azure Arc Token dostępu można zdekodować przy użyciu narzędzia takiego jak https://jwt.ms/. Sprawdź, czy

oidwartość w tokenie dostępu jest zgodna z tożsamością zarządzaną urządzenia.Upewnij się, że wymagane punkty końcowe są dostępne z urządzenia za pośrednictwem programu PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Zastąp ciąg

<TenantID>identyfikatorem dzierżawy Microsoft Entra skojarzonym z subskrypcją Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netipas.windows.netpowinny zwrócić 404 Nie znaleziono, co jest oczekiwanym zachowaniem.Wyświetl stan urządzenia, uruchamiając polecenie

dsregcmd /status. Celem jest, aby stan urządzenia był wyświetlany jakoAzureAdJoined : YES.Działanie dołączania Microsoft Entra jest przechwytywane w Podglądzie Zdarzeń w dzienniku Rejestracji urządzenia użytkownika\Administrator w Podglądzie Zdarzeń (lokalnie)\Dzienniki Aplikacji i Usług\Microsoft\Windows\Rejestracja Urządzeń Użytkownika\Admin.

Jeśli rozszerzenie AADLoginForWindows zakończy się niepowodzeniem z kodem błędu, możesz wykonać następujące kroki.

Nazwa urządzenia już istnieje

Jeśli obiekt urządzenia o tej samej nazwie displayName co nazwa hosta maszyny wirtualnej Azure istnieje, urządzenie nie może dołączyć do Microsoft Entra z powodu błędu duplikacji nazwy hosta. Unikaj duplikowania, modyfikując nazwę hosta.

Kod błędu terminalu 1007 i kod zakończenia -2145648574

Kod błędu terminalu 1007 i kod zakończenia — 2145648574 przetłumaczyć na DSREG_E_MSI_TENANTID_UNAVAILABLE. Rozszerzenie nie może zapytać o informacje dotyczące dzierżawcy Microsoft Entra.

Połącz się z urządzeniem jako administrator lokalny i sprawdź, czy punkt końcowy zwraca prawidłowy identyfikator dzierżawy z usługi Azure Instance Metadata Service. Uruchom następujące polecenie w oknie programu PowerShell z podwyższonym poziomem uprawnień na urządzeniu:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Ten problem może również wystąpić, gdy administrator próbuje zainstalować rozszerzenie AADLoginForWindows, ale urządzenie nie ma przypisanej przez system tożsamości zarządzanej. W takim przypadku przejdź do okienka Tożsamość urządzenia. Na karcie Przypisane przez system sprawdź, czy przełącznik Stan jest ustawiony na włączone.

Kod zakończenia — 2145648607

Kod zakończenia — 2145648607 przekłada się na DSREG_AUTOJOIN_DISC_FAILED. Rozszerzenie nie może osiągnąć punktu końcowego https://enterpriseregistration.windows.net.

Sprawdź, czy wymagane punkty końcowe są dostępne z urządzenia za pośrednictwem programu PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Zastąp ciąg

<TenantID>identyfikatorem dzierżawy Microsoft Entra w subskrypcji platformy Azure. Jeśli musisz znaleźć identyfikator dzierżawcy, możesz umieścić wskaźnik myszy na nazwie konta lub wybrać pozycję Identyfikator Entra>Przegląd>Właściwości>Identyfikator dzierżawcy.Próby nawiązania połączenia z

enterpriseregistration.windows.netmogą zwrócić błąd "404 Nie znaleziono", co jest zachowaniem zgodnym z oczekiwaniami. Próby nawiązania połączenia zpas.windows.netmogą wywołać monit o wprowadzenie numeru PIN lub zwrócić błąd 404 Nie znaleziono. (Nie musisz wprowadzać numeru PIN). Jeden z nich jest wystarczający, aby sprawdzić, czy adres URL jest osiągalny.Jeśli którekolwiek z poleceń zakończy się niepowodzeniem z komunikatem "Nie można rozpoznać hosta

<URL>", spróbuj uruchomić to polecenie, aby określić, którego serwera DNS używa system Windows:nslookup <URL>Zastąp

<URL>w pełni kwalifikowanymi nazwami domen, które używają końcówki, takimi jaklogin.microsoftonline.com.Sprawdź, czy określenie publicznego serwera DNS umożliwia pomyślne użycie polecenia:

nslookup <URL> 208.67.222.222W razie potrzeby zmień serwer DNS przypisany do sieciowej grupy zabezpieczeń, do której należy urządzenie.

Kod zakończenia 51

Kod zakończenia 51 przekłada się na "To rozszerzenie nie jest obsługiwane w tym systemie operacyjnym".

Rozszerzenie AADLoginForWindows ma być zainstalowane tylko na maszynach wirtualnych platformy Azure z systemami operacyjnymi Windows Server 2019 lub Windows 10 1809 lub nowszym, a serwery z systemem Windows z obsługą usługi Arc z systemami operacyjnymi Windows Server 2025 lub Windows 11 24H2 w systemie Windows Server z obsługą usługi Arc. Upewnij się, że wersja lub kompilacja systemu Windows jest obsługiwana. Jeśli rozszerzenie nie jest obsługiwane, odinstaluj je.

Rozwiązywanie problemów z logowaniem

Skorzystaj z poniższych informacji, aby rozwiązać problemy z logowaniem.

Stan urządzenia i logowania jednokrotnego można wyświetlić, uruchamiając polecenie dsregcmd /status. Celem jest, aby stan urządzenia był wyświetlany jako AzureAdJoined : YES oraz stan logowania jednokrotnego (SSO) jako AzureAdPrt : YES.

Logowanie RDP za pośrednictwem kont Microsoft Entra jest przechwytywane w Podglądzie zdarzeń w obszarze Dzienniki aplikacji i usług\Microsoft\Windows\AAD\Operational dzienniki zdarzeń.

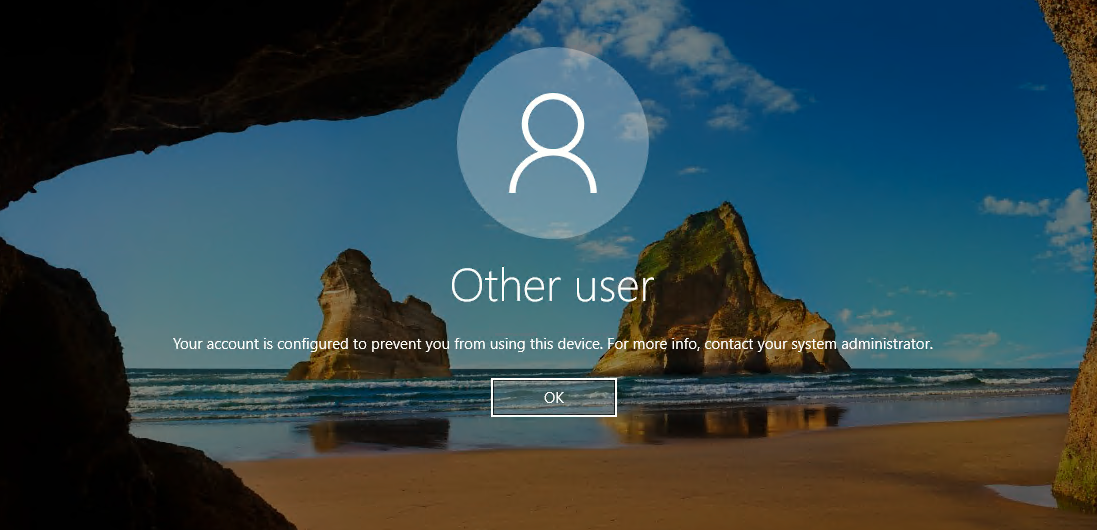

Rola platformy Azure nie została przypisana

Podczas inicjowania połączenia pulpitu zdalnego z urządzeniem może zostać wyświetlony następujący komunikat o błędzie: "Twoje konto jest skonfigurowane, aby uniemożliwić korzystanie z tego urządzenia. Aby uzyskać więcej informacji, skontaktuj się z administratorem systemu.

Sprawdź zasady kontroli dostępu opartej na rolach platformy Azure, które przyznają użytkownikowi rolę Logowanie administratora maszyny wirtualnej lub Logowanie użytkownika maszyny wirtualnej.

Jeśli masz problemy z przypisaniami ról platformy Azure, zobacz Rozwiązywanie problemów z kontrolą dostępu opartą na rolach na platformie Azure.

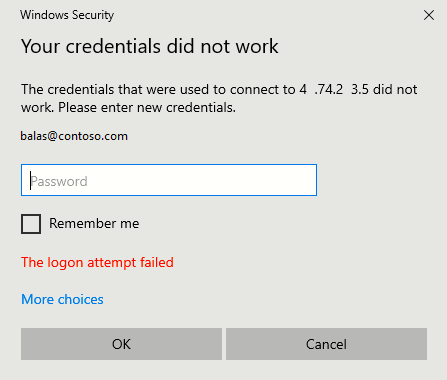

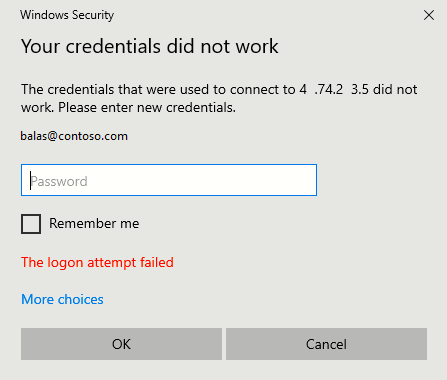

Wymagana zmiana nieautoryzowanego klienta lub hasła

Podczas inicjowania połączenia pulpitu zdalnego z urządzeniem może zostać wyświetlony następujący komunikat o błędzie: "Twoje poświadczenia nie zadziałały".

Wypróbuj następujące rozwiązania:

Komputer z systemem Windows 10 lub nowszym używany do inicjowania połączenia pulpitu zdalnego musi być przyłączony do Microsoft Entra lub hybrydowo przyłączony do tego samego katalogu Microsoft Entra. Aby uzyskać więcej informacji na temat tożsamości urządzenia, zobacz artykuł Co to jest tożsamość urządzenia?.

System Windows 10 Build 20H1 dodał obsługę komputera zarejestrowanego w systemie Microsoft Entra, umożliwiając tym samym inicjowanie połączeń RDP z Twoim urządzeniem. Jeśli używasz komputera zarejestrowanego w systemie Microsoft Entra (a nie połączonego z Microsoft Entra ani w trybie hybrydowym Microsoft Entra) jako klienta RDP do inicjowania połączeń z urządzeniem, musisz wprowadzić poświadczenia w formacie

AzureAD\UPN(na przykładAzureAD\john@contoso.com).Sprawdź, czy rozszerzenie AADLoginForWindows nie zostało odinstalowane po zakończeniu dołączania do firmy Microsoft Entra.

Upewnij się również, że zasada zabezpieczeń sieci Network security: Zezwalaj na żądania uwierzytelniania PKU2U na tym komputerze do korzystania z tożsamości online jest włączona zarówno na serwerze, jak i na kliencie.

Sprawdź, czy użytkownik nie ma tymczasowego hasła. Hasła tymczasowe nie mogą służyć do logowania się do połączenia pulpitu zdalnego.

Zaloguj się przy użyciu konta użytkownika w przeglądarce internetowej. Na przykład zaloguj się do witryny Azure Portal w prywatnym oknie przeglądania. Jeśli zostanie wyświetlony monit o zmianę hasła, ustaw nowe hasło. Następnie spróbuj ponownie nawiązać połączenie.

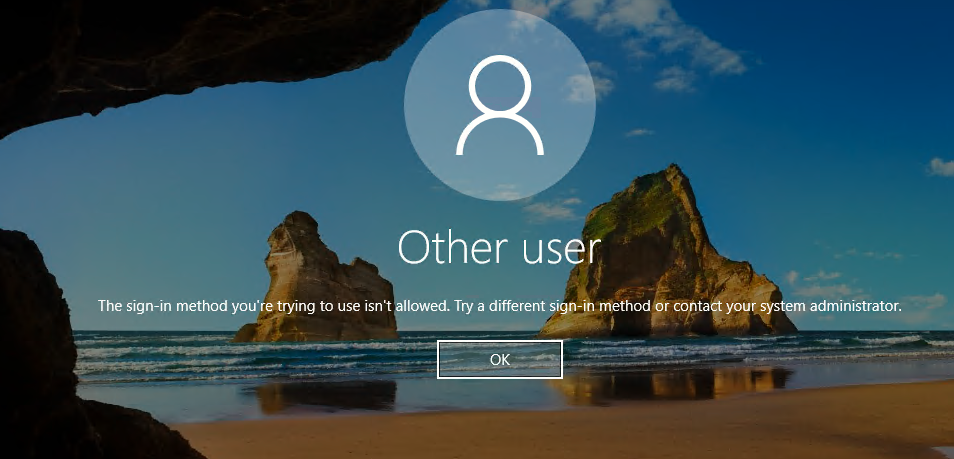

Wymagany sposób logowania za pomocą uwierzytelniania wieloskładnikowego

Podczas inicjowania połączenia pulpitu zdalnego z urządzeniem może zostać wyświetlony następujący komunikat o błędzie: "Metoda logowania, której próbujesz użyć, nie jest dozwolona. Spróbuj użyć innej metody logowania lub skontaktuj się z administratorem systemu.

Jeśli skonfigurujesz zasady dostępu warunkowego wymagające uwierzytelniania wieloskładnikowego, musisz upewnić się, że urządzenie inicjujące połączenie korzysta z silnego uwierzytelniania, takiego jak Windows Hello.

Inny komunikat o błędzie związany z uwierzytelnianiem wieloskładnikowym jest opisany wcześniej: "Twoje poświadczenia nie działały".

Jeśli skonfigurujesz starsze, użytkownikowe ustawienie włączonego/wymuszonego uwierzytelniania wieloskładnikowego Microsoft Entra i pojawi się błąd, możesz rozwiązać problem, usuwając to ustawienie uwierzytelniania wieloskładnikowego dla użytkownika. Aby uzyskać więcej informacji, zobacz artykuł Enable per-user Microsoft Entra multifactor authentication to secure sign-in events (Włączanie uwierzytelniania wieloskładnikowego firmy Microsoft dla poszczególnych użytkowników w celu zabezpieczenia zdarzeń logowania).

Jeśli usługa Windows Hello dla firm nie jest opcją, skonfiguruj zasady dostępu warunkowego, które wyklucza aplikację logowania maszyny wirtualnej z systemem Windows platformy Microsoft Azure. Aby dowiedzieć się więcej o usłudze Windows Hello dla firm, zobacz Omówienie funkcji Windows Hello dla firm.

Dodano obsługę uwierzytelniania biometrycznego przy użyciu protokołu RDP w systemie Windows 10 w wersji 1809. Korzystanie z uwierzytelniania Windows Hello dla firm podczas protokołu RDP jest dostępne dla wdrożeń korzystających z modelu zaufania certyfikatów lub modelu zaufania klucza.

Podziel się swoją opinią na temat tej funkcji lub zgłoś problemy z używaniem jej na forum opinii firmy Microsoft Entra.

Brak aplikacji

Jeśli w dostępie warunkowym brakuje aplikacji logowania do maszyny wirtualnej z systemem Windows na platformie Microsoft Azure, upewnij się, że aplikacja znajduje się w dzierżawie:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do aplikacji Entra ID>Dla przedsiębiorstw.

- Usuń filtry, aby wyświetlić wszystkie aplikacje i wyszukać VM. Jeśli w związku z tym nie widzisz logowania maszyny wirtualnej z systemem Microsoft Azure z systemem Windows, w dzierżawie brakuje jednostki usługi.

Innym sposobem sprawdzenia jest użycie programu Graph PowerShell:

- Zainstaluj zestaw SDK programu PowerShell dla programu Graph.

- Uruchom

Connect-MgGraph -Scopes "ServicePrincipalEndpoint.ReadWrite.All", a następnie"Application.ReadWrite.All". - Zaloguj się przy użyciu konta administratora globalnego.

- Zgoda na zapytanie o zgodę.

- Uruchom program

Get-MgServicePrincipal -ConsistencyLevel eventual -Search '"DisplayName:Azure Windows VM Sign-In"'.Jeśli to polecenie nie zwróci żadnych danych wyjściowych i powróci do wiersza polecenia programu PowerShell, możesz utworzyć jednostkę usługi za pomocą następującego polecenia programu Graph PowerShell:

New-MgServicePrincipal -AppId 372140e0-b3b7-4226-8ef9-d57986796201Pomyślne dane wyjściowe pokazują, że utworzono aplikację logowania do maszyny wirtualnej Windows w Microsoft Azure wraz z jej identyfikatorem.

- Wyloguj się z programu Graph PowerShell przy użyciu polecenia

Disconnect-MgGraph.

Niektórzy najemcy mogą zobaczyć aplikację o nazwie Azure Windows VM Sign-in zamiast Microsoft Azure Windows Virtual Machine Sign-in. Aplikacja ma ten sam identyfikator aplikacji 372140e0-b3b7-4226-8ef9-d579867966201.

Nie można użyć tej funkcji, jeśli polityka dostępu warunkowego wymagająca zgodnych urządzeń jest wymuszona na zasobie logowania do maszyny wirtualnej z systemem Windows w Azure, a połączenie nawiązywane jest z urządzenia z systemem Windows Server.

Konfiguracja zgodności urządzeń z systemem Windows Server w zasadach dostępu warunkowego nie jest obsługiwana.

Następne kroki

Aby uzyskać więcej informacji na temat identyfikatora Entra firmy Microsoft, zobacz Co to jest microsoft Entra ID?.