Azure Disk Encryption dla maszyn wirtualnych z systemem Windows

Dotyczy: ✔️ Maszyny wirtualne z systemem Windows — elastyczne zestawy skalowania ✔️

Usługa Azure Disk Encryption pomaga chronić dane zgodnie z wymaganiami organizacji w zakresie zabezpieczeń i zgodności. Wykorzystuje ona funkcję BitLocker systemu Windows do zapewnienia szyfrowania woluminów dla dysków systemu operacyjnego i danych maszyn wirtualnych platformy Azure oraz jest zintegrowana z usługą Azure Key Vault, aby ułatwić kontrolowanie kluczy szyfrowania i wpisów tajnych dysków oraz zarządzanie nimi.

Usługa Azure Disk Encryption jest odporna na strefy, tak samo jak maszyny wirtualne. Aby uzyskać szczegółowe informacje, zobacz Usługi platformy Azure, które obsługują Strefy dostępności.

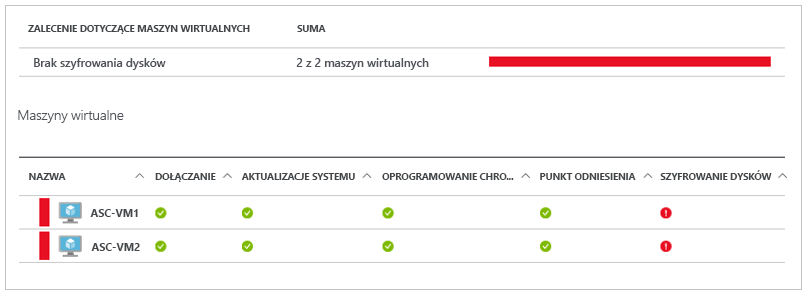

Jeśli używasz Microsoft Defender dla Chmury, otrzymasz alert, jeśli masz maszyny wirtualne, które nie są szyfrowane. Alerty są wyświetlane jako wysoka ważność, a zaleceniem jest szyfrowanie tych maszyn wirtualnych.

Ostrzeżenie

- Jeśli wcześniej maszynę wirtualną zaszyfrowano za pomocą usługi Azure Disk Encryption z usługą Microsoft Entra ID, należy nadal używać tej opcji do szyfrowania maszyny wirtualnej. Zobacz Usługa Azure Disk Encryption z aplikacją usługi Microsoft Entra ID (wcześniejsza wersja), aby poznać szczegóły.

- Niektóre zalecenia mogą zwiększyć użycie danych, sieci lub zasobów obliczeniowych, co powoduje dodatkowe koszty licencji lub subskrypcji. Aby utworzyć zasoby na platformie Azure w obsługiwanych regionach, musisz mieć prawidłową aktywną subskrypcję platformy Azure.

- Nie używaj funkcji BitLocker do ręcznego odszyfrowywania maszyny wirtualnej lub dysku zaszyfrowanego za pomocą usługi Azure Disk Encryption.

Podstawy usługi Azure Disk Encryption dla systemu Windows możesz poznać w ciągu kilku minut, a przewodnik Szybki start Tworzenie i szyfrowanie maszyny wirtualnej z systemem Windows przy użyciu interfejsu wiersza polecenia platformy Azure lub Tworzenie i szyfrowanie maszyny wirtualnej z systemem Windows przy użyciu programu Azure PowerShell.

Obsługiwane maszyny wirtualne i systemy operacyjne

Obsługiwane maszyny wirtualne

Maszyny wirtualne z systemem Windows są dostępne w różnych rozmiarach. Usługa Azure Disk Encryption jest obsługiwana na maszynach wirtualnych generacji 1 i 2. generacji. Usługa Azure Disk Encryption jest również dostępna dla maszyn wirtualnych z magazynem w warstwie Premium.

Usługa Azure Disk Encryption nie jest dostępna na maszynach wirtualnych z serii A lub na maszynach wirtualnych z mniej niż 2 GB pamięci. Aby uzyskać więcej wyjątków, zobacz Usługa Azure Disk Encryption: ograniczenia.

Obsługiwane systemy operacyjne

Wszystkie wersje systemu Windows, które obsługują funkcję BitLocker i są skonfigurowane do spełnienia wymagań funkcji BitLocker. Aby uzyskać więcej informacji, zobacz Omówienie funkcji BitLocker.

Uwaga

Systemy Windows Server 2022 i Windows 11 nie obsługują klucza bitowego RSA 2048. Aby uzyskać więcej informacji, zobacz Często zadawane pytania: Jakiego rozmiaru należy używać dla klucza szyfrowania klucza?

System Windows Server 2012 R2 Core i Windows Server 2016 Core wymaga zainstalowania składnika bdehdcfg na maszynie wirtualnej na potrzeby szyfrowania.

System Windows Server 2008 R2 wymaga zainstalowania programu .NET Framework 4.5 na potrzeby szyfrowania; zainstaluj ją z usługi Windows Update z opcjonalną aktualizacją programu Microsoft .NET Framework 4.5.2 dla systemów z systemem Windows Server 2008 R2 x64 (KB2901983).

Wymagania dotyczące sieci

Aby włączyć usługę Azure Disk Encryption, maszyny wirtualne muszą spełniać następujące wymagania dotyczące konfiguracji punktu końcowego sieci:

- Maszyna wirtualna z systemem Windows musi mieć możliwość nawiązania połączenia z punktem końcowym magazynu platformy Azure, który hostuje repozytorium rozszerzeń platformy Azure i konto usługi Azure Storage hostujące pliki VHD.

- Jeśli zasady zabezpieczeń ograniczają dostęp z maszyn wirtualnych platformy Azure do Internetu, możesz rozpoznać powyższy identyfikator URI i skonfigurować określoną regułę, aby zezwolić na łączność wychodzącą z adresami IP. Aby uzyskać więcej informacji, zobacz Azure Key Vault za zaporą.

Wymagania dotyczące zasad grupy

Usługa Azure Disk Encryption używa funkcji ochrony klucza zewnętrznego funkcji BitLocker dla maszyn wirtualnych z systemem Windows. W przypadku maszyn wirtualnych przyłączonych do domeny nie wypychaj żadnych zasad grupy, które wymuszają funkcje ochrony modułu TPM. Aby uzyskać informacje o zasadach grupy dla funkcji "Zezwalaj na funkcję BitLocker bez zgodnego modułu TPM", zobacz Dokumentacja zasad grupy funkcji BitLocker.

Zasady funkcji BitLocker na maszynach wirtualnych przyłączonych do domeny z niestandardowymi zasadami grupy muszą zawierać następujące ustawienie: Konfigurowanie magazynu użytkowników informacji odzyskiwania funkcji BitLocker —> Zezwalaj na 256-bitowy klucz odzyskiwania. Usługa Azure Disk Encryption zakończy się niepowodzeniem, gdy niestandardowe ustawienia zasad grupy dla funkcji BitLocker są niezgodne. Na maszynach, które nie miały poprawnego ustawienia zasad, zastosuj nowe zasady i wymuś aktualizację nowych zasad (gpupdate.exe /force). Ponowne uruchomienie może być wymagane.

Funkcje zasad grupy Administracja i monitorowanie funkcji Microsoft BitLocker (MBAM) nie są zgodne z usługą Azure Disk Encryption.

Ostrzeżenie

Usługa Azure Disk Encryption nie przechowuje kluczy odzyskiwania. Jeśli ustawienie zabezpieczeń progu blokady konta maszyny jest włączone, maszyny mogą być odzyskiwane tylko przez podanie klucza odzyskiwania za pośrednictwem konsoli szeregowej. Instrukcje dotyczące zapewniania włączenia odpowiednich zasad odzyskiwania można znaleźć w planie przewodnika odzyskiwania funkcji BitLocker.

Usługa Azure Disk Encryption zakończy się niepowodzeniem, jeśli zasady grupy na poziomie domeny blokują algorytm AES-CBC, który jest używany przez funkcję BitLocker.

Wymagania dotyczące magazynu kluczy szyfrowania

Usługa Azure Disk Encryption wymaga usługi Azure Key Vault do kontrolowania kluczy szyfrowania dysków i wpisów tajnych oraz zarządzania nimi. Magazyn kluczy i maszyny wirtualne muszą znajdować się w tym samym regionie i subskrypcji platformy Azure.

Aby uzyskać szczegółowe informacje, zobacz Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption.

Terminologia

W poniższej tabeli zdefiniowano niektóre typowe terminy używane w dokumentacji szyfrowania dysków platformy Azure:

| Terminologia | Definicja |

|---|---|

| Azure Key Vault | Usługa Key Vault to kryptograficzna usługa zarządzania kluczami oparta na zweryfikowanych sprzętowych modułach zabezpieczeń sprzętowych standardu FIPS (Federal Information Processing Standards). Te standardy pomagają chronić klucze kryptograficzne i poufne wpisy tajne. Aby uzyskać więcej informacji, zobacz dokumentację usługi Azure Key Vault i Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption. |

| Interfejs wiersza polecenia platformy Azure | Interfejs wiersza polecenia platformy Azure jest zoptymalizowany pod kątem zarządzania zasobami platformy Azure i administrowania nimi z poziomu wiersza polecenia. |

| BitLocker | Funkcja BitLocker to technologia szyfrowania woluminów systemu Windows, która jest używana do włączania szyfrowania dysków na maszynach wirtualnych z systemem Windows. |

| Klucz szyfrowania klucza (KEK) | Klucz asymetryczny (RSA 2048), którego można użyć do ochrony lub opakowowania wpisu tajnego. Możesz udostępnić sprzętowy moduł zabezpieczeń (HSM) chroniony kluczem lub kluczem chronionym przez oprogramowanie. Aby uzyskać więcej informacji, zobacz dokumentację usługi Azure Key Vault i Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption. |

| Polecenia cmdlet programu PowerShell | Aby uzyskać więcej informacji, zobacz Polecenia cmdlet programu Azure PowerShell. |

Następne kroki

- Szybki start — tworzenie i szyfrowanie maszyny wirtualnej z systemem Windows przy użyciu interfejsu wiersza polecenia platformy Azure

- Szybki start — tworzenie i szyfrowanie maszyny wirtualnej z systemem Windows przy użyciu programu Azure PowerShell

- Scenariusze usługi Azure Disk Encryption na maszynach wirtualnych z systemem Windows

- Skrypt interfejsu wiersza polecenia wymagań wstępnych usługi Azure Disk Encryption

- Skrypt programu PowerShell wymagań wstępnych usługi Azure Disk Encryption

- Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption